Copia de seguridad y recuperación para una resiliencia completa

Desde 85,00 $

Superar la creciente complejidad de la infraestructura de TI y la sofisticación de los ciberataques requiere una solución integral de copia de seguridad para mantener todos los datos protegidos.

Acronis Cyber Protect integra las copias de seguridad con tecnologías antiransomware avanzadas para garantizar la seguridad de sus datos frente a cualquier amenaza.

- Más de 25 plataformas protegidasProteja los datos en entornos físicos, virtuales, de nube y móviles.

- Recuperación rápida y fiableConsiga una recuperación rápida y fiable de sus apps, sistemas y datos en cualquier dispositivo, ante cualquier incidente.

- Protección frente al ransomwareDefienda sus datos con protección antiransomware basada en aprendizaje automático y con certificación mediante blockchain.

- Almacenamiento flexibleEncuentre un equilibrio entre el valor de los datos, la infraestructura y los requisitos normativos con opciones flexibles de almacenamiento. Escale su empresa con facilidad con el almacenamiento que mejor se adapte a sus necesidades: almacenamiento conectado a la red (NAS), redes de área de almacenamiento (SAN), discos, Acronis Cloud o cualquier nube privada o pública, como Azure, AWS o Google.

- Migración de cualquier origen a cualquier destinoAcronis almacena los datos en un formato de copia de seguridad unificado que puede recuperar fácilmente en cualquier plataforma, independientemente del sistema de origen. Reduzca los riesgos y la sobrecarga para TI migrando entre distintos hipervisores y desde/hacia máquinas físicas (P2V, V2V, V2P y P2P) o la nube (P2C, V2C, C2C, C2V y C2P).

- Acronis Universal RestoreMinimice el costoso tiempo de inactividad con la posibilidad de restaurar los sistemas Windows o Linux en hardware diferente, incluidos equipos físicos vacíos, y entornos virtuales o en la nube. Al solucionar los problemas de compatibilidad, la tecnología Acronis Universal Restore garantiza una migración fácil y rápida del sistema, con solo unos clics.

- Acronis Instant RestoreConsiga los mejores tiempos de recuperación (RTO) del sector iniciando inmediatamente su copia de seguridad como una máquina virtual Windows o Linux desde el almacenamiento. Ponga su máquina virtual en funcionamiento en cuestión de segundos, mientras la tecnología de Acronis Instant Restore mueve sus datos al host de manera invisible, en segundo plano.

- Deduplicación de tamaño de bloque variableProteja más sistemas y reduzca el impacto en la capacidad de red y de almacenamiento en disco, capturando exclusivamente los bloques que contienen datos que han cambiado desde la copia de seguridad anterior. La deduplicación de Acronis Cyber Backup reduce al mínimo las necesidades de espacio de almacenamiento, ya que detecta las repeticiones de datos y almacena los datos idénticos solamente una vez.

- Protección de datos para más de 25 plataformasAcronis Cyber Protect simplifica la protección de datos para más de 25 plataformas y TI de varias generaciones al centralizar la protección de servidores, máquinas virtuales, ordenadores, entornos en la nube e incluso dispositivos móviles. Cualquier aplicación o dispositivo nuevo se protege automáticamente, lo que ofrece una protección de datos continua y completa.

- Supervisión del estado de las unidades de discoEvite pérdidas imprevisibles de datos y mejore el tiempo de actividad mediante la supervisión del estado de las unidades de disco. A través del empleo del aprendizaje automático en informes S.M.A.R.T., junto con parámetros del sistema operativo, Acronis Cyber Protect puede avisarle de un problema del disco antes de que se produzca. De esta forma, puede adoptar las medidas de precaución necesarias para proteger sus datos.

- ExclusivoAnálisis antimalware de las copias de seguridadAcronis Cyber Protect le garantiza una recuperación siempre sin malware. Al analizar las copias de seguridad de todo el disco en una ubicación centralizada, Acronis Cyber Protect ayuda a encontrar malware, lo que garantiza una restauración de la copia de seguridad limpia y sin malware.

- ExclusivoRecuperación seguraUna imagen del sistema operativo o una aplicación de una copia de seguridad infectada con malware puede provocar una reinfección continua si se utiliza para la recuperación sin eliminar antes el malware. Eliminar el malware que se detecta y aplicar las últimas definiciones antimalware durante la recuperación permite a los usuarios restaurar la imagen del sistema operativo con seguridad, reduciendo las probabilidades de reinfección.

- ExclusivoMapa de protección de datosGarantice la protección de los datos críticos según las normativas, con un mapa de protección de datos. Obtenga información detallada sobre los datos almacenados y utilice la clasificación de datos automática para controlar el estado de protección de los archivos importantes. Recibirá un aviso informando de si los archivos se han incluido o no en la copia de seguridad, para ayudarle a mejorar la protección de sus datos.

- ExclusivoLista de aplicaciones permitidas, según el contenido de las copias de seguridadLas listas de permitidos globales tradicionales suelen ser ineficaces a la hora de gestionar aplicaciones personalizadas. Acronis Cyber Protect analiza las copias de seguridad con tecnologías antimalware, entre las que se incluyen el aprendizaje automático y la heurística de comportamiento, lo que no solo permite elaborar una lista precisa de las aplicaciones únicas permitidas en su empresa, sino que además minimiza los falsos positivos.

- ExclusivoRecopilación de datos forensesGarantizar el cumplimiento de las normativas y llevar a cabo investigaciones internas puede resultar caro. Con el modo forense de Acronis Cyber Protect, puede simplificar los próximos análisis mediante la recopilación de pruebas digitales, como los volcados de memoria y la información de procesos, de las copias de seguridad a nivel de disco.

- ExclusivoOne-Click RecoveryPermita la recuperación de sistemas completos de forma rápida y fiable con un solo clic, incluida la recuperación desde cero en hardware diferente. Es tan sencillo e intuitivo que los usuarios podrán iniciar la recuperación sin depender del equipo de TI, lo que reduce de forma considerable los tiempos de inactividad y la carga de trabajo del equipo de TI.

- Almacenamiento inmutableGarantice la integridad de los datos de copia de seguridad y de las propias cuentas de copia de seguridad gracias a un almacenamiento inmutable, que impide las alteraciones o eliminaciones que llevan a cabo tanto entidades no autorizadas como posibles malwares y cuyo período de inmutabilidad se puede personalizar. Esto solidifica su defensa contra el ransomware y garantiza que siempre haya disponibles puntos de recuperación fiables.

Amplíe su protección

- Acronis Cyber Disaster RecoveryGarantice la continuidad de la actividad empresarial con una solución bajo demanda que restaura los datos rápidamente en cualquier lugar, sean del tipo que sean

- Acronis Cloud StorageCopia de seguridad en la nube para garantizar una protección de datos y recuperación ante desastres con total fiabilidad

Solución de reconocido prestigio de copia de seguridad y recuperación para empresas

Acronis Cyber Protect

Proteja los datos de su empresa contra cualquier amenaza

Desde 85,00 $

¿Busca ayuda?

Preguntas frecuentes

¿Puedo recuperar una copia de seguridad de una máquina física en una virtual?

Sí, la migración de sistemas físicos a virtuales está disponible en Acronis Cyber Protect. Esta operación puede realizarse si hay al menos un agente para VMware o un agente para Hyper-V instalado y registrado.¿Cómo configuro una copia de seguridad en la nube?

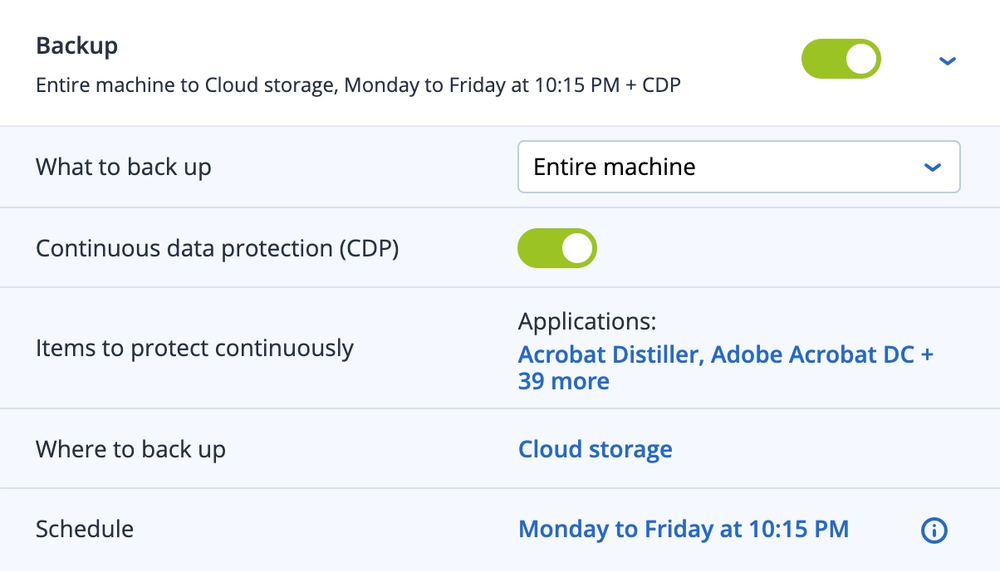

Para realizar una copia de seguridad en la nube, se requiere una suscripción activa a Acronis Cloud Storage.

Cree un nuevo plan de copia de seguridad y elija "Cloud Storage" (Almacenamiento en la nube) como destino en el campo "Where to back up" (Dónde realizar la copia de seguridad).

¿Por qué son importantes las copias de seguridad de los datos para las empresas?

Los sofisticados ataques de ransomware y las fugas de datos de gran repercusión se han convertido en una práctica constante en el panorama de la ciberseguridad, lo que saca a relucir aún más la importancia de realizar copias de seguridad de los datos confidenciales.

Aunque las grandes empresas siempre suelen ser el objetivo más tentador, los hackers suelen poner en su punto de mira a las pequeñas y medianas empresas (pymes). A medida que las empresas dependen más de los datos con el paso de los años, deben implementar metodologías sólidas y fiables para mantener la seguridad de los datos con el fin de garantizar procesos empresariales sin incidentes y un flujo de ingresos constante.

Aunque los ciberataques sean una de las principales amenazas para los datos de la empresa, la protección de datos no consiste únicamente en protegerlos de terceros malintencionados. En ocasiones, los ciberatacantes pueden llegar a vulnerar incluso la estrategia de protección de datos más completa. Como es imposible predecir cuándo se producirá una pérdida de datos, es imprescindible asegurarse de que su empresa disponga de las soluciones adecuadas para restaurar los datos críticos lo antes posible. Por esa razón, la copia de seguridad de los datos y la recuperación ante desastres son tan esenciales como la protección de datos.

A continuación se exponen las principales razones por las que las empresas, sea cual sea su magnitud, necesitan una estrategia fiable de copia de seguridad de datos y recuperación.

- Ciberataques en constante evolución

Los ciberataques interrumpen las operaciones empresariales y pueden dañar infraestructuras y recursos de TI críticos. Mientras que las grandes empresas pueden disponer de los recursos y el presupuesto necesarios para recuperarse de un grave incidente de fuga de datos, las pymes suelen tener dificultades en estos casos. Según el informe sobre el estado de la ciberseguridad del Instituto Ponemon, las pymes de todo el mundo han registrado estadísticas alarmantes en los últimos años.

– El 45 % de las pymes afirman que carecen de medidas de seguridad suficientes para reducir los ataques entrantes.

– El 66 % de las pymes ha sufrido al menos un ciberataque en los últimos 12 meses.

– El 69 % de las pymes afirma que los ciberataques son cada vez más selectivos.

Los tipos de ataque más habituales que suelen tener como blanco a las pymes son el phishing o ingeniería social (57 %), los dispositivos comprometidos o robados (33 %) y el robo de credenciales (30 %).

- La prevención de amenazas no siempre funciona

La prevención proactiva de amenazas requiere soluciones de seguridad de red, herramientas automatizadas de administración de parches y configuraciones específicas de firewall. Además, las empresas también deben emplear sólidas herramientas de mitigación ante casos de pérdida de datos. Como ninguna organización es inmune al robo de datos o al cifrado realizado por un ransomware, las empresas deben hacer un esfuerzo adicional para reforzar la protección de sus centros de datos y mantener a raya a los atacantes.

No obstante, un informe de Nationwide Insurance muestra que el 68 % de las pymes no cuenta con un plan de recuperación ante desastres. Sin una estrategia de recuperación ante desastres, las empresas quedarán expuestas a catástrofes naturales, procesos empresariales obstaculizados, tiempos de inactividad de servidores y otros casos de pérdida de datos.

- La pérdida de datos puede dañar la reputación de su marca

Además de la pérdida de datos y la paralización de los procesos empresariales, las fugas de datos pueden generar desconfianza en los clientes. Si sus clientes se enteran de que su empresa ha perdido datos, sobre todo si son de ellos, es probable que la reputación de su empresa sufra un duro golpe. Una mala reputación puede hacerle perder clientes y afectar a la productividad, ya que los nuevos empleados podrían pensárselo dos veces antes de trabajar en su empresa, o lo que es peor: no mostrar interés alguno en hacerlo.

- Los desastres naturales no se pueden controlar

La pérdida de datos adopta muchas formas. Si bien usted puede implementar soluciones de prevención proactiva de amenazas, de protección contra el ransomware y una higiene de ciberseguridad estelar entre los empleados, los desastres naturales pueden diezmar su centro de datos local. Las pymes deben prepararse para posibles incendios, inundaciones, terremotos y otros desastres naturales que podrían interrumpir los procesos empresariales y los centros de datos.

¿Cuáles son los tres métodos más comunes de copia de seguridad de datos empresariales?

Existen tres métodos principales de copia de seguridad de datos: copia de seguridad completa, incremental y diferencial. Antes de elegir la estrategia de copia de seguridad de datos más óptima para las necesidades y preferencias de su empresa, es importante que conozca las ventajas e inconvenientes de cada enfoque de copia de seguridad.

- Copia de seguridad de datos completa

Una copia de seguridad de datos completa crea una copia completa de todos los datos de un dispositivo o sistema, incluidos archivos, documentos, carpetas, configuraciones del sistema operativo, aplicaciones, calendarios, etc., independientemente de cualquier copia de seguridad creada previamente o de las circunstancias.

Se realiza una copia de seguridad de todos los datos y se transfiere a un almacenamiento seguro, ya sea in situ (almacenamiento local), externo (almacenamiento remoto) o en la nube. Las copias de seguridad completas tardan más en completarse, pero son las más convenientes para la recuperación ante desastres, ya que contienen todo el conjunto de datos del entorno seleccionado.

Las copias de seguridad completas suelen ofrecer la protección más amplia contra la pérdida de datos críticos, pero deben realizarse con regularidad y seguir un calendario cuidadosamente definido para optimizar el gasto de tiempo y recursos. No obstante, toda estrategia de copia de seguridad se basa en al menos una copia de seguridad completa creada inicialmente. Después, es posible combinar copias de seguridad completas semanales o mensuales con copias de seguridad incrementales o diferenciales.

Aunque las copias de seguridad completas suelen ser las más fáciles de realizar, hay que tener en cuenta varios inconvenientes.

En primer lugar, las copias de seguridad completas son las que utilizan más espacio de almacenamiento en comparación con los otros dos métodos; si su empresa depende del almacenamiento físico, es posible que necesite hardware adicional para almacenar conjuntos de datos completos en este tipo de copias de seguridad. En segundo lugar, las copias de seguridad completas requieren un ancho de banda de red importante y un tiempo de implementación considerable, en función de la escala y las preferencias de su empresa.

Los otros dos enfoques (copias de seguridad incrementales y diferenciales) son copias de seguridad parciales de datos que dependen de al menos una copia de seguridad completa almacenada. Estos dos enfoques son similares, pero tienen una diferencia considerable.

- Copia de seguridad de datos incremental

Las copias de seguridad incrementales requieren que los usuarios creen previamente al menos una copia de seguridad completa. A continuación, las copias de seguridad incrementales posteriores solo almacenarán los datos modificados desde la última copia de seguridad completa o incremental.

Dado que las copias de seguridad incrementales solo almacenan las alteraciones (cambios) de los datos ya copiados, son las que menos espacio de almacenamiento requieren. Esto permite aumentar la velocidad de las copias de seguridad y requiere menos recursos para completarlas. No obstante, las copias de seguridad incrementales son las que más tardan en restaurarse. Si una organización necesitara restaurar toda la copia de seguridad de su sistema, los equipos responsables deben recuperar primero la copia de seguridad completa de destino, seguida de todas las copias de seguridad incrementales en orden de creación.

Si una o varias copias de seguridad incrementales se dañaran, corrompieran o perdieran, el proceso de recuperación en caso de catástrofe se complicaría considerablemente (o incluso resultaría imposible llevarlo a cabo).

- Copia de seguridad de datos diferencial

Al igual que la copia de seguridad incremental, la copia de seguridad diferencial también requiere la creación previa de al menos una copia de seguridad completa. A continuación, una empresa puede iniciar copias de seguridad diferenciales para incluir todos los datos modificados (archivos, carpetas, aplicaciones) desde la última copia de seguridad completa. Como las copias de seguridad diferenciales son acumulativas, una combinación de copias de seguridad completas y diferenciales incluye todos los archivos del conjunto de datos de la empresa (tanto los datos modificados como los no modificados).

Las copias de seguridad diferenciales requieren más ancho de banda de red y espacio de almacenamiento que las copias de seguridad incrementales, ya que comprenden volúmenes de datos más significativos. Sin embargo, permiten tiempos de restauración más rápidos. Una empresa solo necesitaría la copia de seguridad completa inicial y la última copia de seguridad diferencial para recuperar todo su sistema.

¿Cuáles son los tipos de datos críticos de los que cualquier empresa debería hacer una copia de seguridad?

Las empresas trabajan con distintos tipos de datos críticos. Dichos datos deben mantenerse en estricta confidencialidad y estar siempre disponibles para acceder a ellos y recuperarlos. Para proteger la integridad de los datos empresariales, las empresas deben considerar la posibilidad de realizar copias de seguridad de todos los tipos de datos que se indican a continuación.

- Patentes y propiedad intelectual (PI)

Las empresas deben conservar varias copias de toda la propiedad intelectual que posean para poder acceder a ella durante o después de sufrir una brecha de seguridad, un compromiso informático, un error humano o un desastre natural. Los documentos de propiedad intelectual pueden hacer falta para demostrar los derechos sobre diversos diseños, obras creativas o productos. Tener todos estos documentos en copias de seguridad bien protegidas le garantiza poder acceder a los datos de propiedad intelectual siempre que lo necesite.

- Registros personales de la empresa

Los registros personales son un tipo de datos crítico para todas las empresas. Los datos confidenciales de los empleados (nombres completos, fechas de nacimiento, números de la seguridad social, direcciones, etc.) son susceptibles de sufrir ciberataques y errores humanos, por lo que las empresas deben asegurarse de que siempre estén respaldados con copias de seguridad. Lo mejor es almacenar las copias de seguridad en varias ubicaciones, según la regla 3-2-1 de las copias de seguridad, para proteger todos los datos confidenciales y el acceso a los mismos en caso de sufrir una pérdida de datos.

- Datos administrativos

Una amplia gama de archivos administrativos no solo requiere gestionar datos confidenciales, sino también seguridad. Dichos documentos pueden incluir planes de negocio, contratos de empleo, estatutos y otro tipo de información confidencial.

Todas las empresas, sea cual sea su magnitud, necesitan documentos de administración para cumplir eficazmente con las normativas, por lo que debe asegurarse de que todos los datos administrativos se copien periódicamente y se guarden en copias de seguridad bien protegidas. Además, debe asegurarse de que los datos confidenciales sean privados y no puedan compartirse, corromperse o divulgarse en línea, así como que se pueda acceder a ellos incluso si se produce una fuga de datos u otro evento de pérdida de datos.

- Datos financieros (incluida la información sobre pagos y transacciones)

Los datos financieros pueden incluir cuentas bancarias, información confidencial sobre transacciones comerciales, métodos de pago de clientes, etc. Debe proteger los datos financieros para evitar que agentes malintencionados los roben, lo que podría provocar un aumento de los costes, la paralización de los procesos empresariales y la desconfianza de los clientes.

La información sobre transacciones relativas a ventas, compras de equipos o de infraestructuras, cambio de divisas, etc., debe estar siempre protegida y fácilmente disponible para su acceso o recuperación. Es fundamental mantener un registro de todas las compras, actividades comerciales y transacciones con clientes anteriores para respaldar el éxito de su proyecto empresarial, abordar cualquier disputa y reducir posibles problemas de producción. Utilizar una solución de copia de seguridad para mantener los datos de las transacciones en un almacenamiento seguro es esencial para garantizar su integridad y disponibilidad.

Los datos sobre pagos pueden incluir información financiera confidencial de los clientes, por lo que debe protegerlos como es debido. Como es posible que necesite acceder a esos datos en el futuro, es esencial mantenerlos confidenciales, protegidos y accesibles en un almacenamiento seguro.

Cada empresa debe diseñar e implementar una estrategia única de copia de seguridad y protección de datos para mantener la información financiera lejos de miradas indiscretas y de posibles malwares. Si sus discos duros locales se ven comprometidos de algún modo, debe poder contar con la posibilidad de restaurar y acceder rápidamente a los datos confidenciales a través de una solución de copia de seguridad bien protegida.

¿Cuáles son los cuatro tipos de recuperación de datos empresariales?

Existen numerosas formas de perder datos confidenciales. En lugar de estresarse por haber perdido datos tras un incidente, es importante ser proactivo e implementar las directivas adecuadas de recuperación ante desastres para adelantarse a un posible caso de fuga de datos. De este modo, podrá restaurar la información crítica en cualquier incidente.

Existen cuatro tipos principales de procesos de recuperación de datos para restaurar los datos tras un ciberataque, un borrado accidental o un desastre natural. Descubra a continuación cuáles son.

- Física

En ocasiones, puede perder datos debido a daños físicos en el disco duro. La restauración de datos de un disco duro físicamente defectuoso se denomina "recuperación física de datos". Cuando el disco duro está dañado, estropeado o ha perdido su vida útil, a menudo se oye un chasquido constante en el disco duro.

Los daños físicos del disco duro pueden producirse por sobrecalentamiento, penetración de humedad, golpes físicos o exposición a altas temperaturas. En caso de que el disco duro se vea comprometido, lo mejor es buscar ayuda profesional para recuperar los datos físicos.

- Lógica

Si no hay ningún problema físico con el disco duro, pero sigue sin poder acceder a determinados archivos o carpetas, es probable que haya problemas de software que estén afectando al correcto funcionamiento del disco duro. En tales casos, puede recurrir a la recuperación de datos lógicos.

Los errores lógicos que afectan al disco duro suelen deberse a un sistema de archivos dañado. Si ese es el caso, puede recuperar una parte (o la totalidad) de los datos perdidos mediante la reparación del sistema de archivos o de una partición dañada a través de comandos nativos de Windows o software especializado en recuperación de datos. La mayoría de las veces, podrá recuperar los datos perdidos por su cuenta. Sin embargo, se recomienda hacer primero una copia de seguridad de todos los datos en buen estado para evitar ponerlos en peligro si el proceso de recuperación saliera mal. Si los errores lógicos persisten después de haber probado todas las soluciones fiables, lo mejor es buscar la ayuda de un experto.

- Instantánea

La recuperación instantánea de datos puede restaurar datos esenciales mediante copias de seguridad directas. Si su disco duro no está dañado físicamente y funciona correctamente, puede recuperar las copias de seguridad y continuar con sus tareas cotidianas.

Ya sea por su cuenta o con la ayuda de un profesional, se recomienda hacer una copia de seguridad de todos los datos del disco duro en un almacenamiento seguro. A continuación, puede solucionar los problemas de su dispositivo (ordenador, portátil, tablet) hasta que funcione como es debido. Una vez hecho esto, podrá transferir todos los datos de la copia de seguridad a su dispositivo.

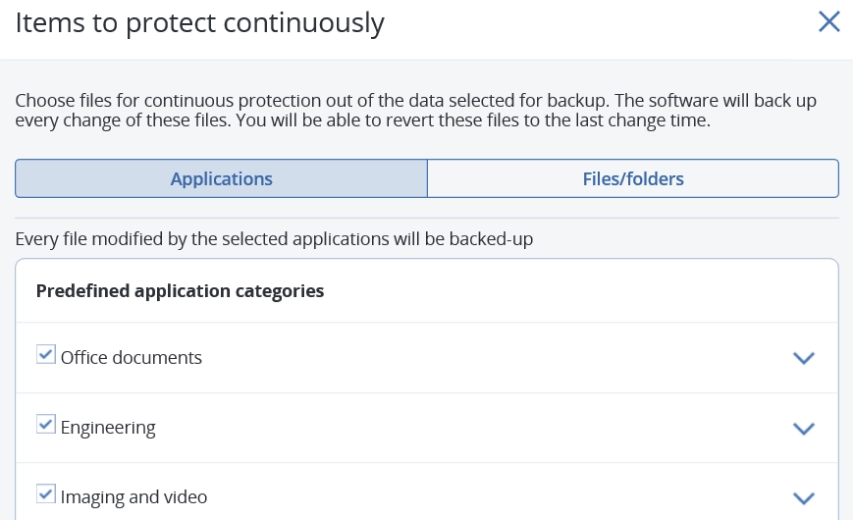

- Protección continua de los datos

Es mejor prevenir la pérdida de datos que recuperarlos después de sufrir un incidente de seguridad.

Las soluciones de protección y recuperación de datos se centran en funciones de prevención de amenazas para detectar las que estén al acecho en su red y bloquearlas antes de que consigan infiltrarse en su equipo. Ya se trate de malware, ransomware o virus maliciosos, una solución de ciberseguridad sólida protegerá sus datos frente a terceros malintencionados.

No obstante, incluso las medidas de ciberseguridad más exhaustivas pueden ser víctimas de un ciberataque sofisticado. En estos casos, disponer de una copia de seguridad fiable es crucial para garantizar una recuperación rápida y una pérdida de datos nula. Por otro lado, la mayor ventaja de las herramientas modernas de ciberseguridad es que ofrecen funciones de copia de seguridad automatizadas. Incluso un usuario que no sea experto en tecnología puede programar y gestionar las opciones de protección de datos, copia de seguridad y recuperación desde un agente centralizado dotado de una interfaz fácil de usar e intuitiva.

Sorry, your browser is not supported.

It seems that our new website is incompatible with your current browser's version. Don’t worry, this is easily fixed! To view our complete website, simply update your browser now or continue anyway.