- Fonctionnalités de sauvegarde et de restauration intégrées pour assurer efficacement la continuité des activités

- Fonctionnalités de sauvegarde et de restauration intégrées pour préserver la continuité des activités là où les solutions spécialisées échouent

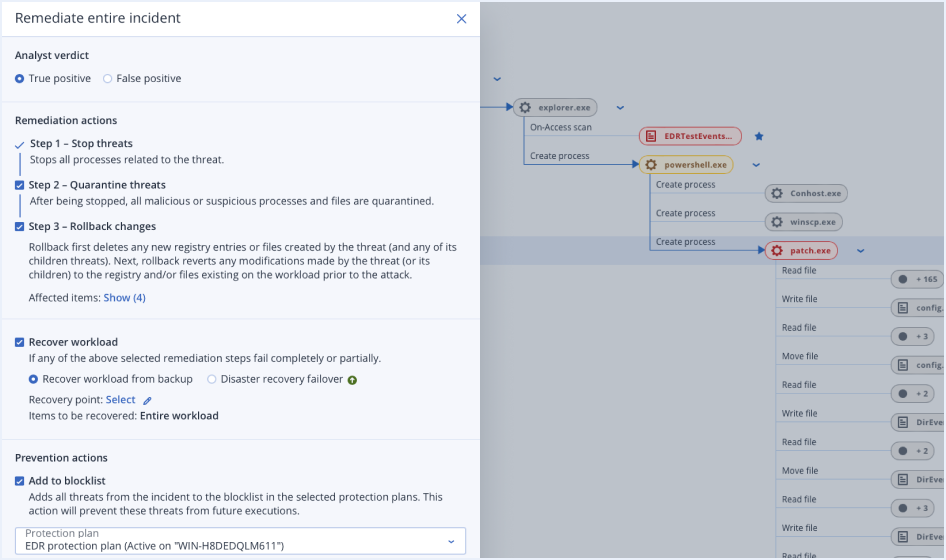

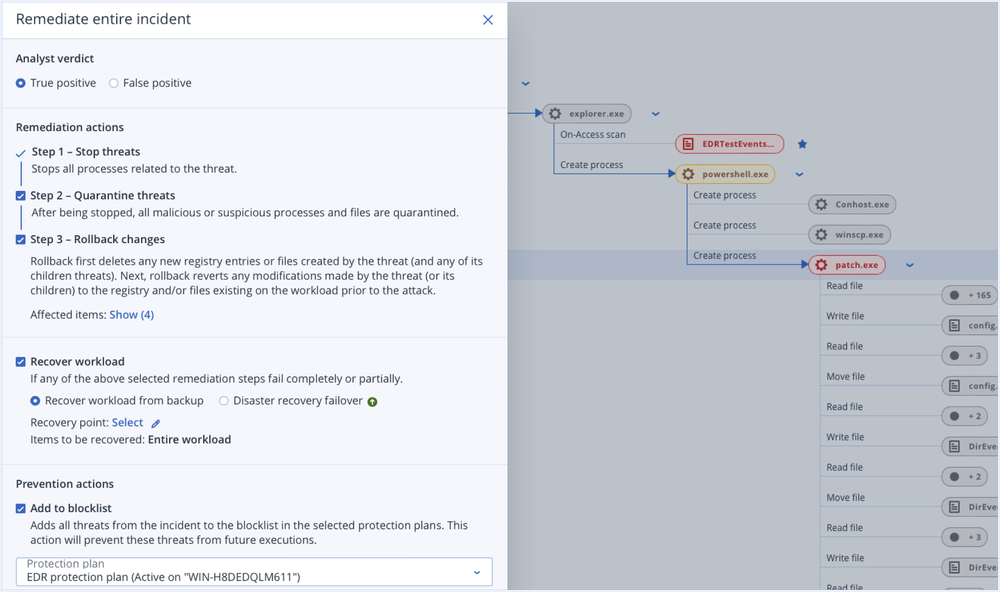

- Correction et restauration optimisées, en un clic

- Protection complète et intégrée couvrant tout le cadre de sécurité NIST (identifier, protéger, détecter, répondre et restaurer) à l'aide d'une seule solution

- Solution de cyberprotection complète, conçue pour les MSP, en un seul agent

- Lancez rapidement et facilement de nouveaux services au moyen d'un seul agent et d'une seule console pour déployer, gérer et faire monter en charge.

- Montez en charge facilement pour répondre aux besoins de nombreux clients, tout en préservant vos marges et en minimisant les dépenses d'exploitation (OPEX), sans devoir faire appel à une équipe étendue d'experts hautement qualifiés.

- Collaborez avec un éditeur qui a votre réussite à cœur et soutient votre activité, sans vous faire concurrence.

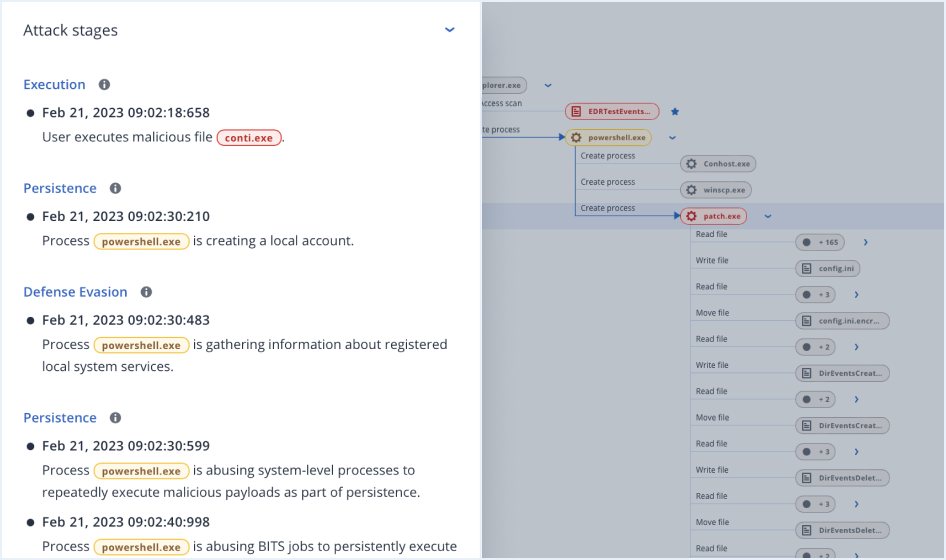

- Priorisation et analyse avancées des attaques pour une réponse rapide

- Simplifiez les investigations grâce à la priorisation des incidents potentiels et à la réduction de la désensibilisation aux alertes.

- Réduisez le délai d'investigation de plusieurs heures à quelques minutes à grande échelle, avec une corrélation automatisée et des interprétations des attaques guidées par l'intelligence artificielle.

- Une mise en correspondance plus claire avec le cadre MITRE ATT&CK® permet de comprendre facilement l'analyse et l'impact des attaques, y compris la méthode utilisée par le cybercriminel pour s'introduire dans l'environnement et propager l'attaque, de même que l'ampleur des dommages causés.

- IdentifierVous devez connaître parfaitement votre environnement pour le protéger de façon optimale, et pour pouvoir enquêter efficacement en cas d'incident. Notre plate-forme intègre des outils d'inventaire et de classification des données permettant de mieux comprendre vos surfaces d'attaque.

- ProtégerCorrigez les vulnérabilités de sécurité en utilisant notre flux de cyberveille, nos données d'investigation numérique et nos outils intégrés de façon native dans la plate-forme Acronis, comme les cartes de protection des données, la gestion des correctifs, le blocage des attaques analysées et la gestion des stratégies.

- DétecterSurveillance continue des événements liés à la sécurité à l'aide de moteurs automatisés basés sur le comportement et les signatures, filtrage d'URL, flux de renseignements sur les menaces émergentes, corrélation d'événements et MITRE ATT&CK ® .

- RépondreEnquêtez sur les activités suspectes et procédez à des audits de suivi en utilisant une connexion à distance sécurisée aux ressources ou en passant en revue les données d'investigation numérique automatiquement enregistrées dans les sauvegardes. Procédez ensuite à la correction via l'isolement, la neutralisation des processus, la mise en quarantaine et les rétablissements spécifiques aux attaques.

- RestaurerVérifiez le bon fonctionnement des systèmes, des données des terminaux et de l'activité de vos clients grâce à nos solutions de sauvegarde et de reprise d'activité après sinistre de pointe, entièrement intégrées.

Continuité d'activité inégalée avec une réponse en un seul clic

- Appliquer des mesures correctivespar l'isolement des terminaux suspects du réseau, l'arrêt des processus malveillants, la mise en quarantaine des menaces et le rétablissement des modifications effectuées par les attaques

- Entreprendre des investigations approfondies

au moyen de connexions à distance et de sauvegardes riches en données d'investigation numérique

- Prévention des attaques futurespar le blocage des menaces déjà identifiées et la correction des vulnérabilités

- Continuité des activités grâce à la restauration intégréeavec rétablissement spécifique aux attaques, restauration de fichiers ou d'images complètes, reprise d'activité après sinistre, etc.

Proposez une protection des terminaux primée, à l'efficacité avérée

Accélérez votre croissance grâce à Acronis

Upcoming online events

La consolidation et la centralisation de la gestion des services avec Acronis sont plus simples et abordables que jamais. Avec Acronis Security + EDR, élargissez votre portefeuille pour offrir une protection complète, qui renforce la résilience des entreprises et de leurs données face aux cybermenaces actuelles.

| Détection axée sur les comportements | | | |

| Protection contre les ransomwares avec rétablissement automatique | | | |

| Évaluation des vulnérabilités | | | |

| Contrôle des terminaux | | | |

| Sauvegarde de fichiers et de systèmes complets | | | |

| Inventaire des ressources (avec Management) | | | |

| Gestion des correctifs (avec Management) | | | |

| Score #CyberFit (évaluation du niveau de sécurité) | | | |

| Connexion à distance (avec Management) | | | |

| Correction (dont restauration d'images complètes) | | | |

| Continuité des activités (avec Disaster Recovery) | | | |

| Filtrage des URL | | | |

| Prévention des exploits | | | |

| Flux de cyberveille en temps réel | | | |

| Liste d'autorisation automatisée et personnalisable en fonction de profils | | | |

| Collecte de données d'investigation numérique | | | |

| Surveillance des événements | | | |

| Corrélation automatisée des événements | | | |

| Priorisation des activités suspectes | | | |

| Résumés des incidents générés par l'intelligence artificielle | | | |

| Visualisation et interprétation automatisées de la chaîne d'attaque avec le cadre MITRE ATT&CK® | | | |

| Réponse aux incidents en un clic | | | |

| Confinement des menaces, dont mise en quarantaine et isolement des terminaux | | | |

| Recherche intelligente des indicateurs de compromission, dont menaces émergentes | | | |

| Rétablissement spécifique aux attaques | | | |

Consultez nos documents de référence et essayez notre EDR conçu pour les MSP

Étendez vos services grâce aux packs de protection Advanced

Ajoutez d'autres composants puissants afin de renforcer davantage vos services grâce aux packs de protection Advanced et à des fonctionnalités de cyberprotection uniques. Contrôlez vos dépenses en payant uniquement pour les fonctionnalités dont vos clients ont besoin.

- Security + XDRConçu pour les fournisseurs de services, Acronis EDR simplifie la sécurité des terminaux : la solution permet de détecter, d'analyser et de neutraliser rapidement les attaques avancées, tout en assurant efficacement la continuité des activités. Éliminez les coûts et la complexité qu'impliquent plusieurs solutions spécialisées et offrez à votre équipe une solution de cyberprotection complète, simple à gérer et à déployer.

- Priorisation des incidents de sécurité

- Interprétations des attaques guidées par l'intelligence artificielle

- Continuité des activités avec sauvegarde et restauration intégrées

- ManagementSimplifiez et automatisez vos tâches de routine à l'aide de scripts et éliminez rapidement les failles de sécurité dans l'infrastructure de vos clients grâce à la gestion des correctifs. Bénéficiez d'une visibilité sur la protection des données et des ressources logicielles de vos clients afin de simplifier le suivi quotidien et la planification des opérations, mais aussi d'améliorer la disponibilité des clients grâce à la surveillance de l'intégrité des disques.

- Scripts de cyberprotection

- Gestion automatisée des correctifs

- Surveillance de l'intégrité des disques

- AutomationOptimisez votre activité de MSP grâce à une plate-forme intégrée unique qui automatise les workflows, améliore les interactions client et fournit des informations en temps réel sur votre activité. Elle favorise la prise de décisions éclairées basées sur les données et une utilisation plus intelligente des ressources pour faciliter la gestion et optimiser la relation client.

- Automatisation hautes performances

- Précision des prévisions

- Rentabilité exceptionnelle

- Advanced BackupProtégez les données clients, même entre les sauvegardes planifiées. Étendez les fonctionnalités de sauvegarde à SAP HANA, à Oracle DB, à MariaDB, à MySQL et aux clusters d'application. Vous bénéficiez également d'une visibilité sur l'état de protection des données de l'infrastructure de vos clients.

- Protection continue des données

- Carte de protection des données

- Traitement des données hors hôte

- Disaster RecoveryPermettez à vos clients de reprendre leurs activités en quelques minutes en cas de sinistre en mettant leurs systèmes en ligne sur Acronis Cloud et en les restaurant sur la plate-forme de leur choix, afin de garantir la disponibilité immédiate des données. Simplifiez la reprise d'activité après sinistre et augmentez l'efficacité grâce à l'orchestration, aux runbooks et au basculement automatique.

- Orchestration de la reprise d'activité après sinistre

- Basculement en environnement de production

- VPN site à site

- Email SecurityBloquez les menaces véhiculées par la messagerie, notamment les courriers indésirables, le phishing, le piratage de la messagerie en entreprise (BEC), les menaces persistantes avancées (APT) et les attaques zero-day, en quelques secondes avant qu'elles n'atteignent les utilisateurs finaux. Tirez parti de la technologie de nouvelle génération de Perception Point pour une détection ultrarapide, ainsi qu'un déploiement, une configuration et une gestion aisés.

- Moteurs antiphishing et protection contre l'usurpation d'identité

- Technologies de protection contre le contournement

- Détection dynamique de nouvelle génération des menaces zero-day

- Data Loss Prevention (DLP)Prévenez la fuite des données sensibles des ressources de vos clients via les périphériques et les communications réseau. Simplifiez le provisionnement et la gestion des services DLP en observant les transferts de données sensibles pour aligner automatiquement les stratégies DLP avec les spécificités métier de chaque client.

- Prévention de la perte de données

- Création automatique de stratégies DLP initiales

- Renforcement automatisé et guidé par l'utilisateur des stratégies DLP appliquées

- File Sync and ShareBénéficiez d'un contrôle total sur l'emplacement, la gestion et la confidentialité des données grâce à un service de synchronisation et partage de fichiers incluant un registre des transactions aux fins de notarisation et de signature électronique sur toutes les plates-formes.

- Notarisation de fichiers

- Signatures électroniques incorporées

- Vérification indépendante des fichiers

Apprendre plus, gagner plus avec Acronis Academy

Que vous et votre équipe soyez à la recherche de certifications professionnelles ou que vous lanciez une activité de MSP, nous sommes là pour vous soutenir à chaque étape.

Commencer à apprendre gratuitement

La MSP Academy est conçue pour offrir une formation indépendante des fournisseurs, couvrant l'ensemble des aspects de la gestion d'une entreprise de MSP.

Devenez certifié

Acronis Academy a débloqué l'accès pour tous à des cours d'apprentissage en ligne et à des certifications de qualité supérieure, à la demande et à son rythme, qui permettent aux particuliers et aux MSP de renforcer leurs compétences et leurs connaissances en matière de cybersécurité.

Connexion au portail des partenaires

Les partenaires Acronis renforcent leur activité grâce à un accès complet aux ressources de formation transformatrices de l'Acronis Academy. Explorez notre vaste bibliothèque de formation sur les services gérés sur le portail des partenaires !

Questions fréquentes (FAQ)

Qu'est-ce qu'un EDR (Endpoint Detection and Response) ?

Un EDR (Endpoint Detection and Response) est une solution de sécurité des terminaux active qui effectue une surveillance continue et en temps réel. Elle corrèle les différents événements se produisant au niveau du terminal afin de détecter les activités malveillantes, les compromissions de processus et les comportements suspects sur les terminaux des utilisateurs finaux. L'objectif est d'identifier les attaques en cours, les incidents de sécurité potentiels, les compromissions ou les brèches, pour ensuite réagir de manière appropriée, en déclenchant les mesures de correction nécessaires.

Les principales fonctionnalités EDR telles que définies par Gartner sont les suivantes :- Détection des incidents de sécurité

- Isolement de l'incident au niveau du terminal

- Investigation des incidents de sécurité

- Conseils en matière de correction

Qui a besoin d'un EDR ?

Toute entreprise qui est une cible potentielle de cybermenaces et/ou qui possède des données de valeur sur ses terminaux doit mettre en œuvre une stratégie de protection des terminaux incluant des fonctionnalités de détection des menaces et des outils de réponse aux incidents.

Les PME, notamment, sont plus exposées aux risques de cybermenaces avancées en raison de leurs capacités internes réduites et de leurs contraintes budgétaires limitant leur accès aux solutions avancées de sécurité des terminaux, traditionnellement conçues pour les grandes structures à cause de leur coût et de leur complexité.

De plus, pour les entreprises de toutes tailles actives dans des secteurs fortement réglementés et exposés à des cyberrisques accrus, comme la finance, la santé, les services juridiques, la vente au détail ou le secteur public, l'EDR est un élément incontournable de la stratégie de cybersécurité, afin de garantir la conformité et la protection des données sensibles des endpoints contre les cybermenaces.

Avec Security + EDR, vous pouvez protéger tous les types d'entreprises, indépendamment de leur taille ou de la complexité de leur environnement, à l'aide de services à forte valeur ajoutée pouvant s'appliquer à de nombreux clients.Comment la solution Security + EDR peut-elle réduire vos dépenses d'exploitation (OPEX) comparée à d'autres solutions EDR ?

Les outils et solutions EDR existants sont destinés aux grandes entreprises pour des raisons de coûts et de complexité, et doivent être gérés par des équipes de sécurité de grande envergure. De plus, les analystes en sécurité doivent réaliser manuellement les activités de traque des menaces par l'analyse de centaines de lignes de journaux, monopolisant des heures d'investigation sur les activités suspectes. Mais même dans ce cas de figure, une protection couvrant tous les aspects du cadre NIST, et donc la continuité des activités, nécessite des solutions et agents logiciels supplémentaires, ce qui augmente la complexité et accentue encore la prolifération des solutions.

Security + EDR effectue une collecte de données continue sur la base d'événements liés à la sécurité, à l'instar d'autres outils EDR, mais la solution optimise vos capacités d'analyse en générant des alertes sur les incidents potentiels et en agrégeant les données sous la forme d'interprétations guidées des attaques, mises en correspondance avec le cadre MITRE ATT&CK®. Cette approche aide les analystes en sécurité à enquêter rapidement sur les activités suspectes pour plusieurs clients, réduisant le délai d'investigation à quelques minutes (plutôt que quelques heures) pour une meilleure évolutivité.

De plus, Security + EDR est une solution de sécurité des terminaux intégrée dans Acronis Cyber Protect Cloud, un modèle qui procure d'importants avantages aux administrateurs, tels que la réponse en un clic couvrant tous les aspects du cadre NIST, dont la restauration. Vous réduisez ainsi le nombre de solutions de l'environnement et pouvez assurer une protection complète des terminaux au moyen d'un seul agent et d'une seule console Acronis.Quels sont les différents types de menaces contre lesquelles un EDR vous protège ?

Il existe de nombreux types de cybermenaces avancées, à même de contourner d'autres couches de protection des terminaux telles que les antivirus. Citons quelques-unes des cybermenaces les plus courantes :

- Malware zero-day et ransomware – Malware et/ou ransomware qui infiltre le système par le biais d'une vulnérabilité zero-day (une vulnérabilité exploitable, pour laquelle l'éditeur de logiciels n'a pas encore publié de correctif ; la vulnérabilité peut être connue ou non). Peut contourner certaines détections basées sur les comportements.

- Menace persistante avancée (APT) – Attaque ayant recours à des techniques de piratage très furtives, continues et sophistiquées pour accéder au système et éviter toute détection pendant une période prolongée, avec des conséquences potentiellement destructrices. Elle s'articule généralement en plusieurs phases, telles que l'infiltration du système, l'escalade des privilèges et le déplacement latéral, ainsi que l'exfiltration de données sensibles. Les menaces APT reposent souvent sur des techniques exploitant les ressources internes, selon lesquelles les cybercriminels emploient des outils déjà présents dans l'environnement ciblé, ce qui rend leurs actions plus difficiles à détecter, mais aussi moins onéreuses à exécuter.

- Attaque sans fichier – Malware sans fichier qui utilise des programmes légitimes pour infecter un ordinateur. Il n'utilise pas de fichier et ne laisse aucune empreinte, ce qui complique la détection et la neutralisation des attaques.

- Piratage – Le piratage consiste à identifier et à exploiter des vulnérabilités dans un système informatique ou un réseau, généralement pour obtenir un accès non autorisé à des données personnelles ou d'entreprise. Le piratage peut être particulièrement difficile à détecter, par exemple lorsqu'il emploie des identifiants volés ou imite des processus normaux jusqu'à l'étape d'exfiltration, stade auquel il est déjà trop tard pour trouver une parade.

La détection et la réponse à ces menaces et à d'autres attaques sophistiquées exigent des contrôles de sécurité avancés tels que l'EDR.

Désolé, votre navigateur n'est pas pris en charge.

Il semble que notre nouveau site Web soit incompatible avec la version de votre navigateur. Ne vous en faites pas, la solution est simple ! Pour voir l'ensemble de notre site Web, mettez tout simplement votre navigateur à jour, dès maintenant.