- Capacidades integradas de backup e recuperação para uma continuidade de negócios incomparável

- Capacidades integradas de backup e recuperação proporcionando uma continuidade de negócios incomparável onde soluções de segurança isoladas fracassam

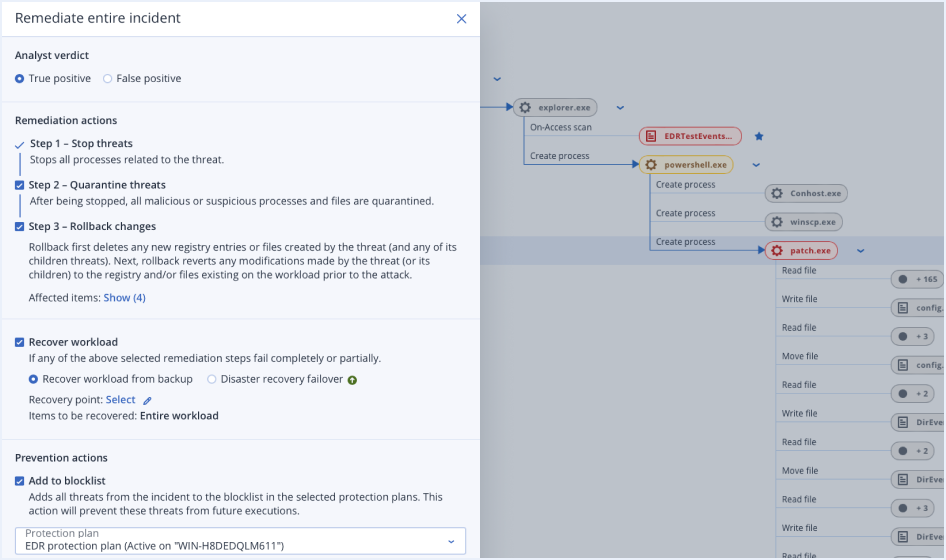

- Remediação e recuperação simplificadas, com um único clique

- Proteção completa e integrada em toda a estrutura de segurança do NIST — Identificar, proteger, detectar, responder e recuperar — tudo em uma mesma solução.

- Solução completa de proteção cibernética – desenvolvida para MSPs – em um único agente

- Lance novos serviços com rapidez e facilidade utilizando um único agente e console da Acronis — para distribuir, gerenciar e expandir

- Expanda facilmente para múltiplos clientes preservando margens saudáveis e minimizando despesas operacionais — sem a necessidade de uma equipe grande de profissionais altamente qualificados para operar

- Entre em parceria com um fornecedor cujo foco está no seu sucesso e capacitação — e não em disputar negócios com você.

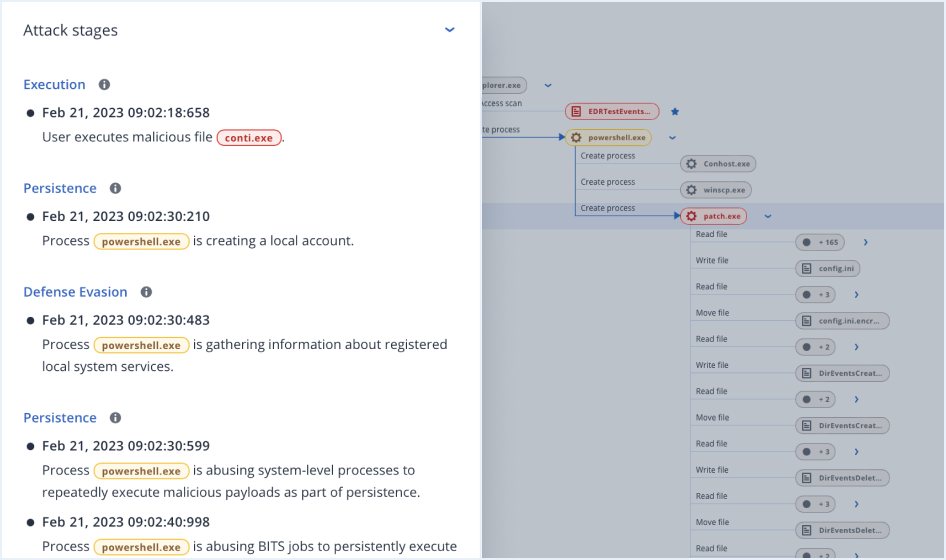

- Priorização otimizada de ataques e análise para resposta rápida

- Simplifique investigações com priorização de incidentes em potencial e fadiga de alertas reduzida

- Usufrua de análises em escala que levam minutos, e não horas, com correlação automatizada e interpretações de ataques orientadas com base em inteligência artificial

- Aumente a visibilidade sobre a estrutura MITRE ATT&CK® para apreender rapidamente os resultados da análise e o impacto do ataque, inclusive como foi sua penetração, quais danos foram causados e como ele pode se espalhar.

- IdentificarVocê precisa saber o que tem para proteger completamente e investigar. Nossa plataforma inclui ferramentas tanto de inventário quanto de classificação de dados para uma melhor compreensão das superfícies de ataque.

- ProtegerFeche vulnerabilidades de segurança usando nosso feed de inteligência de ameaças, insights forenses e ferramentas integradas nativamente em toda a plataforma Acronis mais ampla, como mapas de proteção de dados, gerenciamento de patches, bloqueando ataques analisados e gerenciamento de políticas.

- DetectarMonitoramento contínuo de eventos de segurança relacionados utilizando mecanismos automatizados baseados em comportamentos e assinaturas, filtragem de URLs, um canal de inteligência sobre ameaças emergentes, correlação de eventos e MITRE ATT&CK®.

- ResponderInvestigue atividades suspeitas e realize auditorias subsequentes utilizando uma conexão segura e remota com workloads ou revisando automaticamente dados forenses salvos em backups. Em seguida, remedeie por meio de isolamento, término de processos, colocação em quarentena e reversões específicas dos ataques.

- RecuperarAssegure que os sistemas, os dados dos endpoints e os negócios do cliente funcionem perfeitamente utilizando nossos produtos e soluções líderes de mercado em backup e recuperação de desastres completamente integrados.

Continuidade de negócios inigualável com resposta em um só clique

- Remediarisolando da rede os endpoints, terminando processos maliciosos, compartimentando ameaças e revertendo alterações causadas por ataques.

- Investigar mais

utilizando conexões remotas e backups forenses

- Evite ataques futurosimpedindo a execução das ameaças analisadas e fechando vulnerabilidades abertas

- Assegure a continuidade dos negócios com recuperação integradainclusive reversão específica do ataque, recuperação em nível de arquivo ou de imagem e recuperação de desastres

Soluções premiadas de proteção cibernética

Assegure um crescimento mais rápido com a Acronis

A consolidação e a centralização do gerenciamento de serviços é mais fácil e mais acessível do que nunca com a Acronis. Expanda suas capacidades de oferecer proteção holística, defender organizações e oferecer uma resiliência autêntica para empresas e seus dados diante de ameaças cibernéticas modernas com o Acronis Security + EDR.

| Detecção baseada em comportamento | | | |

| Proteção antirransomware com reversão automática | | | |

| Avaliações de vulnerabilidades | | | |

| Controle de dispositivos | | | |

| Backup em nível de arquivo e de sistema | | | |

| Coleta de inventário (com o Management) | | | |

| Gerenciamento de patches (com o Management) | | | |

| Pontuação #CyberFit (avaliação da postura de segurança) | | | |

| Conexão remota (com o Management) | | | |

| Remediação, inclusive restauração completa a partir de uma imagem | | | |

| Continuidade dos negócios (com o Disaster Recovery) | | | |

| Filtragem de URLs | | | |

| Prevenção de explorações | | | |

| Canal de inteligência sobre ameaças em tempo real | | | |

| Lista de permissões automatizada e ajustável, baseada em perfis | | | |

| Coleta de dados forenses | | | |

| Monitoramento de eventos | | | |

| Correlação de eventos automatizada | | | |

| Priorização de atividades suspeitas | | | |

| Resumos de incidentes gerados por inteligência artificial | | | |

| Visualização e interpretação automatizadas da cadeia de ataque MITRE ATT&CK® | | | |

| Responda aos incidentes com um só clique | | | |

| Contenção total das ameaças, inclusive isolamento e quarentena de endpoints | | | |

| Pesquisa inteligente de IoCs, inclusive ameaças emergentes | | | |

| Reversão específica de ataques | | | |

Tenha acesso aos materiais da solução e experimente nossa solução de EDR para MSPs

Expanda seus serviços com pacotes de proteção avançados

Acrescente outros componentes poderosos para reforçar ainda mais os seus serviços com pacotes de proteção avançados e capacidades de proteção cibernética exclusivas. Controle os seus custos pagando apenas pelas funcionalidades de que seus clientes necessitam. Os pacotes Advanced incluem:

- Security + EDRO Acronis EDR, desenvolvido para provedores de serviços, permite simplificar a segurança de endpoint — detectando, analisando e remediando rapidamente ataques avançados enquanto assegura uma continuidade de negócios inigualável. Elimine o custo e a complexidade de vários produtos isolados e capacite a sua equipe com uma única solução completa de proteção cibernética, simples de gerenciar e de implantar.

- Priorização de incidentes de segurança

- Interpretações de ataque orientadas por inteligência artificial

- Continuidade de negócios com backup e recuperação integrados

- ManagementFacilite o gerenciamento de vulnerabilidades e feche prontamente quaisquer lacunas na infraestrutura de TI dos clientes por meio de gerenciamento de patches. Obtenha visibilidade sobre o inventário de software e melhore a disponibilidade monitorando as condições das unidades de disco. Facilite a administração de TI com relatórios agendados.

- Gerenciamento de patches

- Aplicação de patches à toda prova

- Monitoramento das condições dos discos rígidos

- AutomationSimplifique os negócios do MSP com uma plataforma única e integrada que automatiza fluxos de trabalho, melhora as interações com os clientes e oferece insights de negócios em tempo real. Viabilize decisões orientadas por dados e uma utilização mais inteligente dos recursos, resultando em uma gerenciabilidade melhor e em relacionamentos com os clientes baseados em valor.

- Automação de alto desempenho

- Previsões precisas

- Lucratividade de nível mais alto

- Advanced BackupReforce a proteção de dados oferecida aos clientes assegurando que não haja perda de dados, nem mesmo entre backups agendados. Estenda as capacidades de backup a SAP HANA, Oracle DB e clusters de aplicativos. Provedores de serviços também podem obter visibilidade do status de proteção de todos os dados na infraestrutura dos clientes.

- Proteção de dados contínua

- Mapa de proteção de dados

- Relatórios de backup agendados

- Disaster RecoveryTenha seus clientes de volta ao trabalho em questão de minutos subindo sistemas instantaneamente no Acronis Cloud e restaurando-os em qualquer lugar, garantindo disponibilidade de dados imediata. Torne a recuperação de desastres indolor e aumente a eficiência com coordenação, runbooks e failover automático.

- Coordenação da recuperação de desastres

- Failover de produção

- VPN de site para site

- Email SecurityBloqueie qualquer ameaça em e-mails, inclusive spam, phishing, comprometimento de e-mail corporativo (BEC), ameaças persistentes avançadas (APTs) e ataques de dia zero em questão de segundos, antes que os usuários finais sejam atingidos. Aproveite a tecnologia de nova geração da Perception Point para detecção ultrarrápida e facilidade de distribuição, configuração e gerenciamento.

- Mecanismos antiphishing e antispoofing

- Tecnologias antievasão

- Detecção dinâmica de nova geração contra ataques de dia zero

- File Sync and ShareObtenha controle total sobre a localização, o gerenciamento e a privacidade dos dados com um serviço de sincronização e compartilhamento de arquivos, incluindo um livro de transações para permitir reconhecimento de firma e recursos de assinatura eletrônica, em todas as plataformas.

- Reconhecimento de firma do arquivo

- Assinaturas eletrônicas incorporadas

- Verificação de arquivo independente

Saiba mais, ganhe mais com Acronis Academy

Se você e sua equipe estão buscando certificações profissionais ou iniciando um negócio MSP, estamos aqui para apoiá-lo em todas as etapas.

Comece a aprender gratuitamente

A MSP Academy foi criada para oferecer treinamento neutro em relação a fornecedores, cobrindo o A a Z do gerenciamento de um negócio.

Certifique-se

A Acronis Academy liberou o acesso a cursos e certificações de e-learning de alta qualidade que capacitam indivíduos e MSPs a aumentar suas habilidades e conhecimentos de segurança cibernética.

Faça login no Partner Portal

Os parceiros da Acronis potencializam seus negócios por meio do acesso completo aos recursos de treinamento transformadores da Acronis Academy. Explore nossa extensa biblioteca educacional de serviços gerenciados no Portal do Parceiro!

Perguntas frequentes

O que é detecção e resposta para endpoints (EDR)?

EDR (detecção e resposta para endpoints) é uma solução de segurança de endpoint ativa que faz continuamente monitoramento em tempo real, correlacionando diversos eventos que acontecem em nível de endpoint para detectar atividades maliciosas, processos comprometidos e comportamentos suspeitos em dispositivos de usuários finais. Sua finalidade é identificar ataques em andamento, possíveis incidentes, comprometimentos ou violações de segurança – e, então, atuar como um sistema de resposta, oferecendo capacidades para corrigi-los.

As principais capacidades de EDR, como a Gartner as define, são:- Detectar incidentes de segurança

- Conter o incidente no endpoint

- Investigar incidentes de segurança

- Oferecer orientação para remediação

Quem precisa de detecção e resposta para endpoints?

A estratégia de proteção de endpoints de qualquer empresa que seja um possível alvo de ameaças cibernéticas e/ou que armazene dados valiosos em endpoints deve incluir capacidades avançadas de detecção de ameaças em endpoints e ferramentas de resposta.

Pequenas e médias empresas e organizações de médio porte correm riscos cada vez maiores com ameaças cibernéticas avançadas devido a capacidades internas limitadas e restrições orçamentárias que afetam seu acesso a soluções de segurança de endpoint avançadas, historicamente voltadas para empresas grandes, devido a seus custos e complexidade.

Além disso, para empresas de todos os portes que operam em setores com alto nível de regulação e riscos cibernéticos maiores, como os de finanças, de saúde, jurídico, de varejo on-line, público, a EDR é necessária para que a estratégia de cibersegurança da organização viabilize a conformidade e para assegurar que os dados confidenciais dos endpoints estejam fora do alcance das ameças cibernéticas.

Com o Security + EDR, você pode assegurar que organizações de vários portes e complexidades sejam protegidas com serviços de alto valor e expansíveis para múltiplos clientes.Como o Security + EDR reduz as suas despesas operacionais, em comparação com outras soluções de EDR?

As melhores ferramentas e soluções de EDR existentes no mercado são orientadas para corporações por questões de custos e complexidade e exigem equipes de segurança grandes para serem operadas. Além disso, analistas de segurança precisam realizar manualmente atividades de caça a ameaças examinando centenas de linhas de logs, com horas de investigação de atividades suspeitas. Mesmo assim, uma proteção por toda a estrutura NIST, que assegure continuidade de negócios, exige soluções e agentes de software adicionais, o que aumenta a complexidade e a multiplicidade de soluções ainda mais.

O Security + EDR realiza coleta de dados contínua com base em eventos de segurança relacionados, semelhante a outras ferramentas de EDR, mas a solução simplifica suas capacidades de análise gerando alertas sobre quaisquer possíveis incidentes e agregando dados em interpretações de ataque orientadas, mapeadas de acordo com a estrutura MITRE ATT&CK®. Isso ajuda os analistas de segurança a investigar rapidamente atividades suspeitas em múltiplos clientes, reduzindo a duração da investigação de horas para minutos, proporcionando uma expansibilidade melhor.

Além disso, o Security + EDR é uma solução de segurança de endpoint integrada no Acronis Cyber Protect Cloud, o que proporciona vantagens exclusivas para os administradores, como resposta com um só clique na estrutura NIST, inclusive recuperação. Isso elimina a multiplicidade de soluções e permite oferecer uma proteção de endpoint abrangente através de um único agente e de um único console da Acronis.Quais seriam exemplos de ameaças contra as quais a EDR oferece proteção?

Existem vários tipos de ameaças cibernéticas avançadas capazes de contornar outras camadas de proteção de endpoint, como o software antivírus existente, dos quais alguns dos mais comuns são:

- Ransomware e malware de dia zero – Ransomware e/ou malware que se infiltra em um sistema por meio de uma vulnerabilidade de dia zero (uma vulnerabilidade explorável para a qual o fornecedor do software ainda não distribuiu um patch de correção – tal vulnerabilidade pode ser conhecida ou desconhecida). Pode contornar algumas detecções baseadas em comportamentos.

- Ameaças persistentes avançadas (APTs) – Ataques que usam técnicas de hackeamento contínuas, sofisticadas e altamente evasivas para obter acesso não autorizado ao sistema e permanecer não detectados por um período de tempo prolongado, com consequências potencialmente destrutivas. Estas consistem normalmente em algumas fases, como infiltração de sistema, ampliação e movimentação lateral dentro do sistema e vazamento de dados confidenciais. As ameaças persistentes avançadas costumam depender de técnicas de aproveitamento da funcionalidade existente, ou seja de ferramentas que já se encontram no ambiente atacado – o que torna sua detecção mais difícil ou sua execução consideravelmente mais barata.

- Ataques sem arquivo - O malware sem arquivo é um tipo de software malicioso que utiliza programas legítimos para infectar um computador. Ele não depende de arquivos e não deixa vestígios, o que o torna difícil de detectar e de remediar.

- Hackeamento - Hackeamento é o ato de identificar e, então, explorar vulnerabilidades em um sistema ou rede de computadores, normalmente para obter acesso não autorizado a dados pessoais ou da organização. Dependendo das técnicas utilizadas, o hackeamento pode ser difícil de detectar, pois pode se aproveitar de credenciais roubadas ou outras técnicas que façam parecer um processo perfeitamente normal, até que ocorra um vazamento e seja tarde demais para responder.

A detecção e a resposta a essas e outras ameaças avançadas requer controles de segurança mais avançados, como a EDR.

Sorry, your browser is not supported.

It seems that our new website is incompatible with your current browser's version. Don’t worry, this is easily fixed! To view our complete website, simply update your browser now or continue anyway.