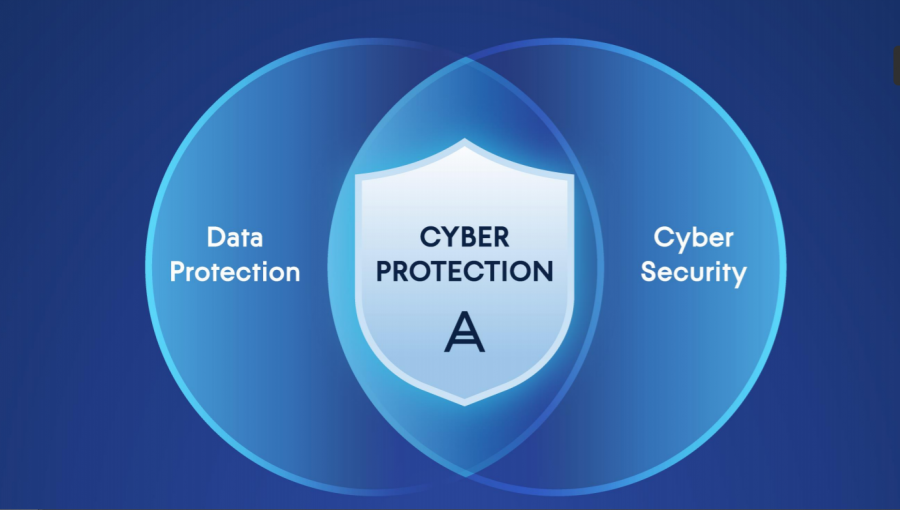

Cyberschutz ist die Integration von Datenschutz und Cybersicherheit - eine Notwendigkeit für einen sicheren Geschäftsbetrieb in der aktuellen Cyber-Bedrohungen-Landschaft.

In der modernen Welt sind Unternehmen mit einer Vielzahl von Bedrohungen für Daten und digitale Abläufe konfrontiert. Diese Risiken können intern sein, verursacht durch Mitarbeiter oder Auftragnehmer - oder extern, verursacht durch Cyber-Kriminelle, Nationalstaaten oder sogar Ihre eigenen Kunden. Es kann sich um vorsätzliche Handlungen wie Spionage, Störung oder Diebstahl handeln - oder um versehentliche Handlungen durch Nachlässigkeit und menschliches Versagen. Unabhängig vom Vektor oder der Motivation, können Cyber-Bedrohungen für Unternehmen und für die Menschen, die sie beschäftigen und bedienen, absolut verheerend sein.

Man kann mit Fug und Recht behaupten, dass Daten heute die wertvollste Ressource der Welt sind. Sie bilden den Kern fast aller Geschäftsabläufe und Entscheidungsprozesse. Das Datenwachstum ist explosionsartig, alle zwei Jahre verdoppelt sich das Volumen. Effektiver Cyber-Schutz wird immer notwendiger um Unternehmen, Menschen und unsere Gesellschaft insgesamt zu schützen.

Was ist der Unterschied zwischen Cyberschutz und Cybersicherheit?

Cybersicherheit ist die Ausübung des Schutzes Ihrer Netzwerke, Systeme und Anwendungen vor Cyberangriffen. Zu den Arten von Cyber Security gehören unter anderem:

- Netzwerksicherheit - Schutz interner Netzwerke vor unbefugtem Zugriff mit Tools wie Remote Access Management und Zwei-Faktor-Authentifizierung (2FA)

- Anwendungssicherheit - Schutz von Daten und Codes vor Diebstahl oder Hijacking, z. B. mit Penetrationstests und Verschlüsselung in geschäftskritischer Software (sowohl im Einsatz als auch in der Entwicklung).

- Benutzerschulung - Schulung von Mitarbeitern und Kunden in bewährten Verfahren zur Vermeidung von Cyber-Bedrohungen wie Malware und Phishing-Angriffen

Der Unterschied zwischen Cybersicherheit und Cyberschutz liegt in der Beziehung zu den Daten. Cyberschutz konzentriert sich nicht auf den Schutz der Daten selbst, sondern auf den Schutz der Systeme, die den Zugriff, die Speicherung, die Übertragung und die Authentifizierung von Daten ermöglichen. Wenn sie von unbekannten Bedrohungen umgangen oder deaktiviert werden, können Cybersicherheit-Lösungen nicht viel dazu beitragen, Daten und Systeme zeitnah wiederherzustellen.

Cybersicherheit ist natürlich ein wichtiger Teil des Online-Schutzes, aber aufgrund der modernen Herausforderungen im Bereich des Datenschutzes ist dieser Ansatz allein nicht mehr ausreichend - vor allem, wenn die Lebensgrundlage eines Unternehmens auf dem Spiel steht. Vielmehr muss die Cybersicherheit in die Datensicherung integriert werden, um die Arbeitslasten besser abzudecken und neue Formen bösartiger Cyberangriffe anzugehen.

Mit welchen Problemen beim Cyberschutz sind Unternehmen konfrontiert?

Das Potenzial für Datenverluste, -abflüsse, -korruption, -manipulation und -diebstahl war noch nie so hoch wie heute. Daten bilden zunehmend den Kern des täglichen Geschäftsbetriebs, und Unternehmen generieren erschreckende Mengen an Daten - viele davon sind hochsensibel und können personenbezogene Informationen über Kunden und Mitarbeiter enthalten.

Gleichzeitig nutzen Cyberkriminelle die Automatisierung, um in Windeseile neue Cyber-Bedrohungen zu erstellen und zu wiederholen. Sie personalisieren ihre Angriffe sogar mit Informationen von Unternehmenswebsites und sozialen Netzwerken, um die Neugier ihrer Zielpersonen zu wecken und sie dazu zu verleiten, ihr besseres Urteilsvermögen außer Acht zu lassen und fragwürdige Hyperlinks oder E-Mail-Anhänge zu öffnen.

Der Schutz geschäftskritischer Daten ist von zentraler Bedeutung, aber die Umsetzung ist eine große Aufgabe. Unternehmen stehen bei der Verwaltung ihrer digitalen Abläufe vor drei Hauptproblemen:

Sicherheit

Cyber-Bedrohungen stellen bereits jetzt eine enorme Herausforderung für Unternehmen dar, und da sich die Abläufe immer mehr in Richtung digitaler Modelle verlagern, deutet alles darauf hin, dass diese Bedrohungen weiter zunehmen werden. Allein durch Ransomware entstehen weltweit jährlich Schäden in Höhe von mehreren Milliarden Dollar. Dieses Wachstum wird von technisch versierten Cyber-Kriminellen angetrieben.

Die gleichen Spitzentechnologien, die von legitimen Unternehmen verwendet werden, werden auch von kriminellen Banden und sogar von Schurkenstaaten ausgenutzt. Böswillige Akteure nutzen künstliche Intelligenz und riesige Mengen an Rechenleistung, um ihre Malware-Fähigkeiten zu industrialisieren - was die Wirksamkeit vieler herkömmlicher Anti-Malware-Lösungen übertrifft und Zero-Day-Angriffe noch schädlicher macht.

Cyber-Kriminelle arbeiten mit einer großen und wachsenden Vielfalt an Taktiken. Einige versuchen, Daten zu sperren und ein Lösegeld für deren Wiederherstellung zu fordern - und zunehmend werden sensible Informationen infiltriert und öffentlich zugänglich gemacht, wenn die Forderungen nicht erfüllt werden.

Andere zielen auf Schwachstellen in regulären Geschäftsprozessen, um Dienste zu unterbrechen oder diskret Gelder abzuschöpfen. Sie könnten es auf Ihre Software-Anbieter abgesehen haben, in der Hoffnung, mit einem einzigen Schlag zahlreiche nachgelagerte Unternehmen zu kompromittieren. Oft haben sie es auch direkt auf Daten-Backups abgesehen, um die Wirkung ihrer Angriffe zu verstärken und den Einfluss auf die Opfer zu erhöhen.

In dieser sich ständig weiterentwickelnden Bedrohungslandschaft benötigen Unternehmen Cyber-Schutzlösungen, die große Bestände kritischer Daten in immer komplexeren Infrastrukturen schützen und gleichzeitig mit den sich ständig ändernden Gefahren Schritt halten können - und die die Authentizität ihrer Backups überprüfen können.

Komplexität

Zwischen mobilen Geräten und dem Internet of Things (IoT) verlagert sich die Datenverarbeitung immer näher an den Entstehungsort der Daten. Unternehmen fordern geringere Latenzzeiten, schnellere Reaktionszeiten und die kontinuierliche Verfügbarkeit von Diensten auch bei unterbrochener Konnektivität. Schon bald könnten sich nur noch 1 % der Geräte in tatsächlichen Rechenzentren befinden - während intelligente Geräte, Hausautomatisierungssysteme und Wearables einen größeren Teil der Verarbeitungsanforderungen übernehmen.

Doch während die Dezentralisierung diese gefragten Vorteile ermöglicht, führt sie auch zu einer unglaublichen Komplexität bei der Aufgabe der Datensicherung. Anstatt ein zentrales Rechenzentrum mit standardisierten, vertrauten Geräten zu verwalten und zu schützen, müssen IT-Experten nun einen Weg finden, jedes Gerät und jeden Endpunkt zu schützen, der auf die Daten ihres Unternehmens zugreift und diese speichert.

Gelingt dies nicht, kann ein erfolgreicher Cyberangriff auf einen mit dem Internet verbundenen Kühlschrank einer anderen Marke Ihren Betrieb gefährden.

Cyberschutz Kosten

Durch die globale Verlagerung auf Online-Aktivitäten und die Notwendigkeit, riesige Datenspeicher auf einer Vielzahl von Geräten zu schützen, ist die Angriffsfläche für Cyber-Bedrohungen größer als jemals.

Um geschäftskritische Daten effektiv zu schützen, sind viele verschiedene Funktionen erforderlich. Manche Unternehmen nutzen für jede dieser Anforderungen unterschiedliche Lösungen - ein Produkt für Virenschutz, ein anderes für die Datensicherung, vielleicht noch einige kostenpflichtige Add-ons für Patch-Management oder URL-Filterung. Aber die Abdeckung aller Risikofaktoren kann teuer werden, und dieses komplexe Netz aus mehreren Produkten ist selbst ein Risikofaktor.

Je mehr Lösungen zum Schutzplan eines Unternehmens hinzugefügt werden, desto mehr Zeit müssen Techniker aufwenden, um den Überblick zu behalten, was gesichert ist und was nicht.

Es kann schwierig sein, Produkte zu finden, die die gesamte Angriffsfläche schützen , vor allem, wenn Sie mehrere Arten von Hardware und Betriebssystemen zu schützen haben . Neu installierte Updates für eine Lösung können Inkompatibilitäten mit anderen einführen.

Wenn ein Unternehmen zu viel Zeit und Energie für die Verwaltung seiner Sicherheitslösungen aufwenden muss, kommt es nicht in den Genuss des vollen Werts oder der Wirksamkeit des Schutzes, für den es bezahlt hat.

Was sind die fünf Vektoren des Cyberschutzes?

Es ist klar, dass Unternehmen in der modernen Cyber-Bedrohungslandschaft Lösungen benötigen, die mehr als nur Daten-Backup oder Virenschutz bieten. Sie müssen jederzeit und von jedem Ort aus auf ihre Daten zugreifen können.

Sie müssen kontrollieren können, wer diese Daten einsehen und darauf zugreifen kann, damit sensible Informationen nicht in die falschen Hände geraten. Sie müssen vor Cyber-Bedrohungen, Naturkatastrophen oder anderen Ereignissen geschützt werden, die zu Datenverlusten führen und die Geschäftskontinuität unterbrechen könnten. Und wenn sie Daten aus Backups wiederherstellen, müssen Unternehmen sicher sein, dass sie nicht von böswilligen Akteuren verändert oder beschädigt wurden.

Um diese Anforderungen zu erfüllen, entwickelt Acronis Lösungen, die alle fünf Vektoren des Cyber-Schutzes adressieren, auch bekannt unter dem Akronym SAPAS:

- Sicherheit - Sicherstellen, dass eine zuverlässige Kopie Ihrer Daten immer verfügbar ist

- Zugänglichkeit - Sicherstellen, dass die Daten von jedem physischen Standort aus und zu jeder Zeit verfügbar sind

- Datenschutz - Sicherstellung der vollen Kontrolle und Transparenz darüber, wer Ihre Daten sehen und darauf zugreifen kann

- Authentizität - Sicherstellung, dass die gesicherten Daten eine exakte, unveränderte Replik der Originaldaten sind

- Sicherstellen, dass Daten, Anwendungen und Systeme vor Cyber-Bedrohungen geschützt sind

Es ist technisch möglich, die fünf Vektoren des Cyber-Schutzes mit separaten Lösungen zu erfüllen, aber dieser Ansatz ist in der Regel teuer und schwer zu verwalten. Wenn man sich auf separate Tools für Anforderungen wie Backup, Anti-Malware, Remote-Verwaltung und Disaster Recovery verlässt, müssen IT-Techniker jede dieser Lösungen erlernen und warten. Unternehmen, die mehrere Geräte- und Betriebssystem Typs absichern müssen, haben möglicherweise Schwierigkeiten, die Funktionen aufeinander abzustimmen, was zu Lücken beim Schutz von Arbeitsbelastung führt. Außerdem kann die Ausführung mehrerer Agenten zu einer Überlastung der Systeme führen, während jedes Produktupdate Inkompatibilitäten zu verursachen droht.

All-in-One-Cyberschutz Lösungen von Acronis

Unterbrechungen der Geschäftskontinuität - selbst kurze - sind aufgrund verpasster Transaktion Möglichkeiten und Produktivitätseinbußen teuer, während Datenschutzverletzungen hohe Geldstrafen nach sich ziehen und zum Verlust von privaten Informationen und Geschäftsgeheimnissen führen können. Beide Situationen drohen, Ihren Ruf dramatisch zu schädigen. Unternehmen, die sich auf veraltete IT-Lösungen verlassen, setzen sensible Informationen - und sogar ihr eigenes Überleben - einem ernsthaften Risiko aus.

Acronis ist in der Lage, diesen Bedenken mit integrierten Lösungen zu begegnen, die einen umfassenden Cybeschutz ermöglichen - denn sie sind so konzipiert, dass sie die fünf Vektoren des Cyberschutzes bei jedem Schritt adressieren, von der zugrunde liegenden Infrastruktur bis hin zur Cloud-basierten Bereitstellungsplattform:

- Acronis Cyber Cloud - eine Plattform, die es Service-Providern ermöglicht, Cyberschutz auf einfache, effiziente und sichere Weise bereitzustellen. Mit einer einzigen Lösung erhalten Anwender Zugriff auf Backup, Disaster Recovery, Ransomware-Schutz, Dateien-Synchronisation und -freigabe sowie Blockchain-basierte Datei Beurkundung und E-Signatur-Services, die alle über eine einzige Konsole verwaltet werden.

- Acronis Cyber Protect - eine einzige Lösung, die Backup mit KI-basiertem Anti-Malware- und Schutzmanagement der nächsten Generation integriert. Die Integration mehrerer Schutztechnologien erhöht nicht nur die Zuverlässigkeit, sondern verringert auch den Zeitaufwand für das Erlernen, die Bereitstellung und die Wartung neuer Funktionen. Mit Acronis Cyber Protect genießen Anwender einen umfassenden Cyberschutz vor modernen Bedrohungen.

- Acronis True Image - die einzige persönliche Lösung, die durch eine einzigartige Integration von zuverlässigen Backup und modernsten Anti Malware-Technologien einen einfachen, effizienten und sicheren Cyber-Schutz bietet - und damit Daten vor allen modernen Bedrohungen schützt. Reduzieren Sie die Komplexität und die Kosten für die Datensicherung, damit Sie sich nie wieder Gedanken über Unterbrechungen Ihres digitalen Lebens machen müssen.

Nur integrierte Cyberschutz-Lösungen bieten effektive Sicherheit für ganze moderne Arbeitspensum über mehrere Domänen hinweg - und halten mit den Risiken Schritt, die durch sich entwickelnde, top aktuelle Cyber-Bedrohungen entstehen. Mit diesem einheitlichen Ansatz bietet Acronis einfachen, effizienten und sicheren Cyberschutz für Organisationen und Unternehmen jeder Größe.