You are on Italy website. Change region to view location-specific content:

Global

English

Select another region

Scegli la regione e la lingua

Globale

- Americhe

- Asia-Pacifico

- Europa, Medio Oriente e Africa

- Globale

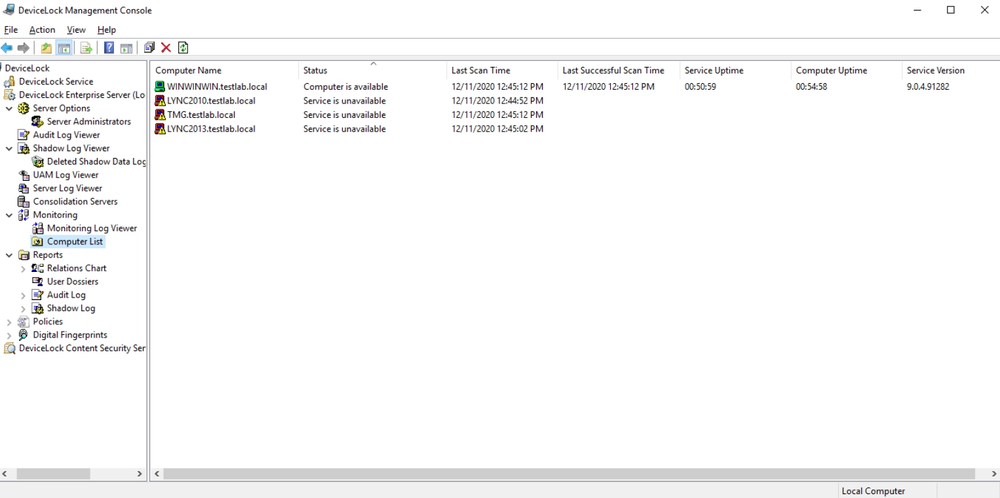

Semplifica i processi di deployment e gestione della DLP, tipicamente onerosi in termini di lavoro e risorse, scegliendo tra una serie flessibile di console di gestione centralizzata che presentano la stessa interfaccia utente. A seconda dell'ambiente IT dell'organizzazione, le PMI o le grandi aziende possono scegliere la console più adatta alle loro esigenze.

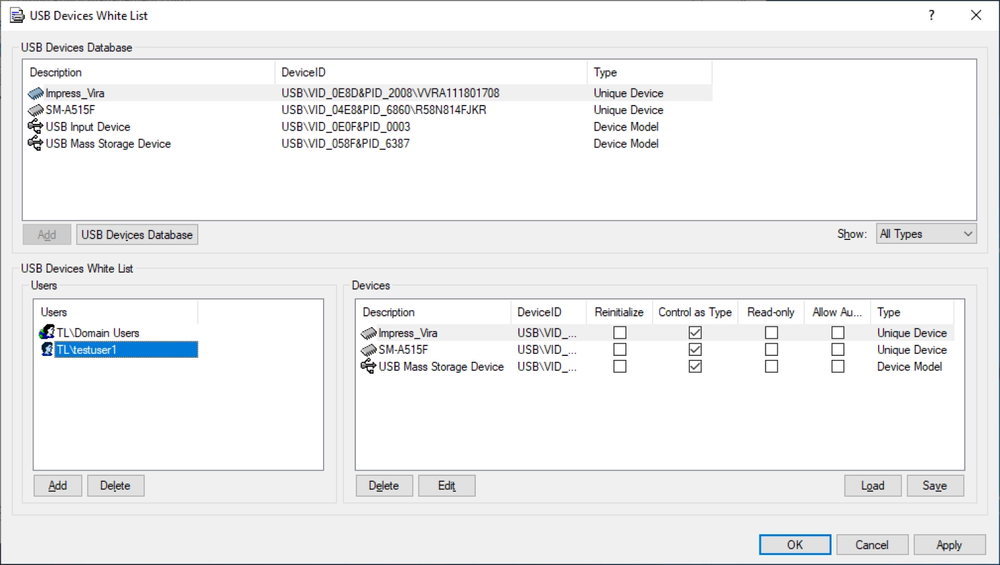

Consenti controlli granulari sull'accesso ai dati e sulle operazioni di trasferimento grazie alla possibilità di gestire le esclusioni dalle regole DLP generali sfruttando un'ampia gamma di funzionalità per la creazione di whitelist.

Il browser non è supportato.

Il nuovo sito web non è compatibile con questa versione del browser. Il problema può essere risolto facilmente. Per visitare il sito web completo, è infatti sufficiente aggiornare ora il browser.