Definire le azioni di risposta per una voce del Registro di sistema sospetta

Come parte della risposta di correzione a un attacco, è possibile eliminare le voci del Registro di sistema sospette.

Questa opzione è disponibile per i nodi della sequenza dell'attacco relativi al Registro di sistema.

Per eliminare una voce del Registro di sistema sospetta

- Nella sequenza dell'attacco informatico, fare clic sul nodo da correggere.

- Nella barra laterale visualizzata, fare clic sulla scheda Azioni di risposta.

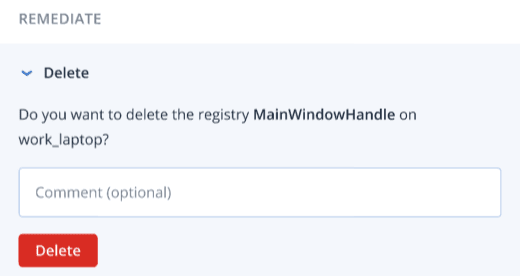

- Nella sezione Correggi, fare clic su Elimina.

- [Facoltativo] Aggiungere un commento. Questo commento è visibile nella scheda Attività (per un singolo nodo o per l'intero problema) e può essere di aiuto per ricordare perché una determinata azione è stata intrapresa se, in un secondo momento, è necessario rivedere il problema.

- Fare clic su Elimina.

La voce del Registro di sistema viene eliminata. Questa azione può essere visualizzata nelle schede Attività sia del singolo nodo che dell'intero problema. Per ulteriori informazioni, consultare Comprendere le azioni intraprese per mitigare un problema.