Autori: Ilia Dafchev, Darrel Virtusio

Riepilogo

- Makop, una variante di ransomware derivata da Phobos, continua a sfruttare i sistemi RDP esposti aggiungendo nuovi componenti come exploit di escalation dei privilegi locali e malware loader al suo toolkit tradizionale.

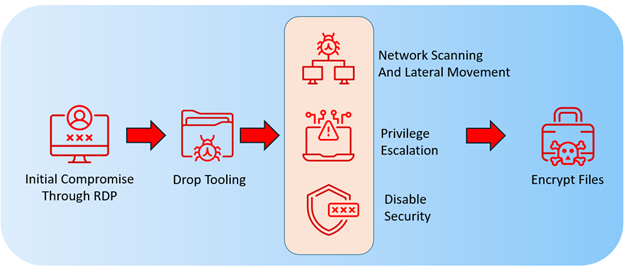

- L'attacco inizia tipicamente con l'exploit del RDP, seguito dallo staging degli scanner di rete, strumenti di movimento laterale ed exploit di escalation dei privilegi, prima di passare alla crittografia o fermarsi se gli aggressori non riescono a bypassare la soluzione di sicurezza implementata.

- Gli aggressori utilizzano un mix di strumenti pronti all'uso, inclusi gli scanner di rete, strumenti per disattivare gli antivirus e numerosi exploit di escalation dei privilegi locali, insieme a nomi di file ingannevoli per evitare il rilevamento.

- GuLoader, un trojan di tipo downloader, viene utilizzato per consegnare payload secondari, indicando un'evoluzione nella metodologia di Makop attraverso l'integrazione di più tecniche per bypassare misure di sicurezza e meccanismi aggiuntivi di consegna dei malware.

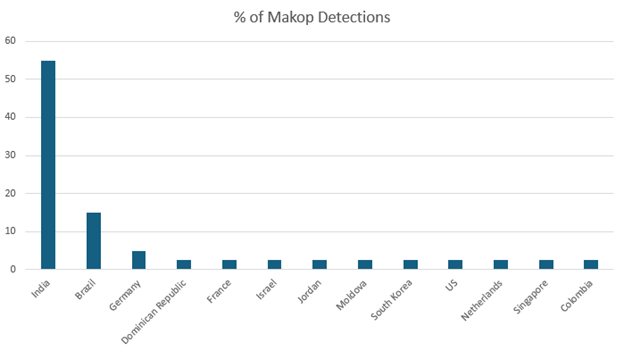

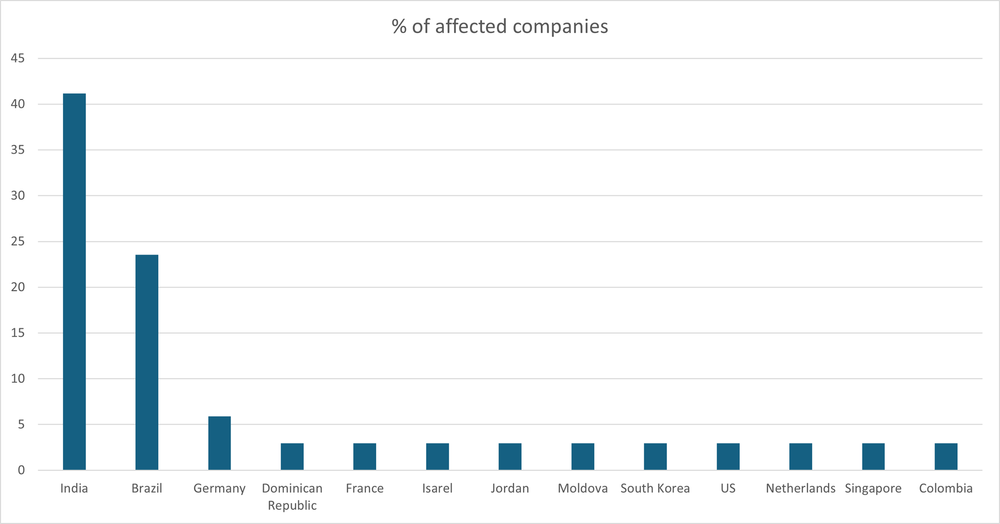

- La maggior parte degli attacchi (55%) prendono di mira organizzazioni in India, mentre incidenti vengono segnalati anche in Brasile, Germania e altre regioni.

Introduzione

Makop è un ceppo di ransomware osservato per la prima volta intorno al 2020 ed è generalmente considerato una variante della famiglia Phobos. Recentemente, i ricercatori di Acronis TRU hanno identificato una nuova attività e strumenti associati a Makop, spingendo a un'indagine più approfondita su diversi casi recenti di ransomware per comprendere meglio come gli operatori conducono i loro attacchi.

Il modello che è emerso è che gli aggressori preferiscono operare in modo semplice e con poco sforzo. La maggior parte delle vittime è stata compromessa tramite RDP e, frequentemente, dopo di ciò, gli aggressori utilizzano strumenti pronti all'uso per la scoperta e il movimento laterale, come scanner di rete, exploit di escalation dei privilegi locali (LPE), strumenti per disattivare gli antivirus come driver vulnerabili, terminatori di processi, software di disinstallazione mirato, strumenti di accesso alle credenziali come Mimikatz e altre fasi della kill chain.

È stato interessante vedere la loro raccolta di exploit di escalation dei privilegi locali e in alcune occasioni abbiamo visto l'uso di GuLoader. GuLoader è un malware di tipo downloader scoperto per la prima volta alla fine del 2019, che distribuisce diversi tipi di malware di seconda fase. E' noto che distribuisca malware come AgentTesla, FormBook, XLoader, Lokibot e altri.

Il playbook di Makop

Il flusso degli attacchi di Makop segue generalmente un modello familiare. Gli operatori del ransomware ottengono l'accesso iniziale sfruttando servizi di remote desktop protocol (RDP) esposti pubblicamente e non sicuri. Fanno comunemente affidamento su attacchi brute-force o a dizionario per violare credenziali deboli o riutilizzate. Una volta all'interno, gli aggressori preparano i loro strumenti per la scansione della rete, l'escalation dei privilegi, la disabilitazione del software di sicurezza, il dumping delle credenziali e, infine, distribuiscono il programma di crittografia.

Dopo la fase iniziale di staging, gli aggressori procedono con la scoperta, l'elusione delle difese, l'escalation dei privilegi e il movimento laterale, anche se i passaggi non avvengono sempre in un ordine specifico. In alcuni casi, gli aggressori rinunciano dopo che i loro strumenti vengono rilevati dalla soluzione di sicurezza. Ma a volte mostrano uno sforzo aggiuntivo per aggirare la soluzione di sicurezza utilizzando campioni compressi VMProtect degli stessi strumenti o disabilitando la soluzione di sicurezza, sia cercando di disinstallarla manualmente sia utilizzando strumenti di hacking. Se a questo punto falliscono, si ritirano e lasciano la vittima.

La catena di esecuzione osservata utilizzata dagli operatori di Makop nei loro attacchi recenti è illustrata nel diagramma qui sotto.

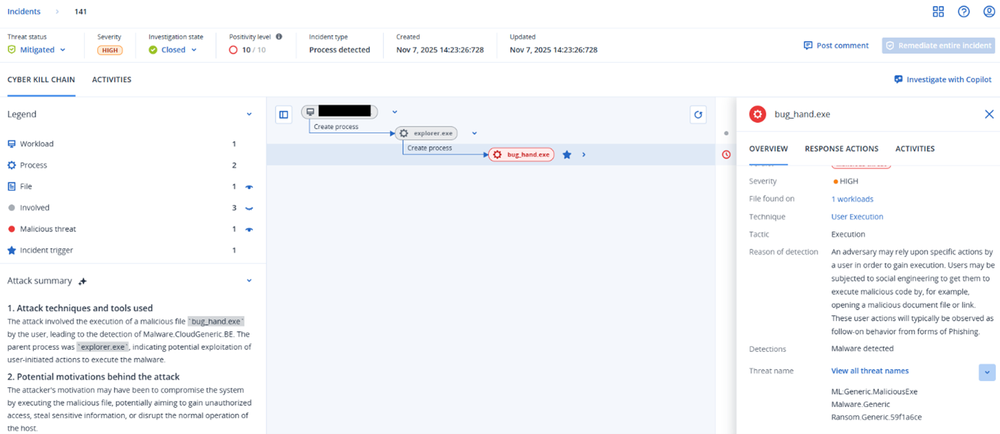

Il toolbox di Makop

Lo strumento di Makop viene più frequentemente depositato nelle condivisioni RDP montate in rete (come “\\tsclient\”) o all'interno della directory Musica dell'utente. Sebbene in alcuni casi gli aggressori abbiano utilizzato anche le directory Download, Desktop, Documenti o la root dell'unità C:. Frequentemente le sottocartelle avevano nomi come “Bug” o “Exp.” Il file binario del programma di crittografia utilizza solitamente uno dei seguenti nomi: bug_osn.exe, bug_hand.exe, 1bugbug.exe, bugbug.exe, taskmgr.exe, mc_osn.exe, mc_hand.exe e varianti di questi precedute da un punto (ad esempio “ .taskmgr.exe ”).

Accesso iniziale

Gli operatori di Makop sono noti per sfruttare gli exploit delle credenziali RDP deboli per ottenere accesso all'ambiente delle vittime. L'RDP è uno dei metodi preferiti dai criminali informatici per compromettere le organizzazioni, poiché molte di esse utilizzano ancora credenziali deboli e non dispongono di un'autenticazione a più fattori (MFA), rendendole vulnerabili agli attacchi brute-force, una delle tattiche più comuni utilizzate dai gruppi di ransomware.

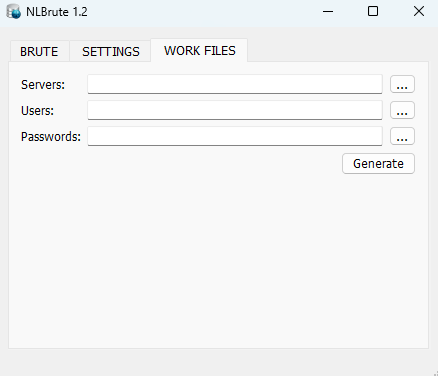

Durante la nostra indagine, abbiamo specificamente individuato l'uso di NLBrute. Si tratta di un vecchio strumento di hacking che veniva venduto sui forum dedicati alla criminalità informatica già nel 2016. Non molto tempo dopo il suo debutto, è apparsa una versione crackata di NLBrute che lo ha reso ampiamente utilizzato dai criminali informatici.

NLBrute richiede informazioni quali un elenco di indirizzi IP di destinazione che hanno esposto RDP (spesso sulla porta predefinita 3389, anche se questa può essere personalizzata) insieme a elenchi di nomi utente e password noti da utilizzare per attacchi brute-force come attacchi a dizionario o password spray. Sebbene l'exploit dell'RDP non sia l'intrusione più sofisticata, è ancora una delle tecniche più efficaci che consentono attacchi ransomware. Una volta che gli operatori Makop riescono ad accedere tramite RDP, possono iniziare a muoversi lateralmente attraverso l'infrastruttura dell'organizzazione e massimizzare il proprio impatto.

Scansione di rete e movimento laterale

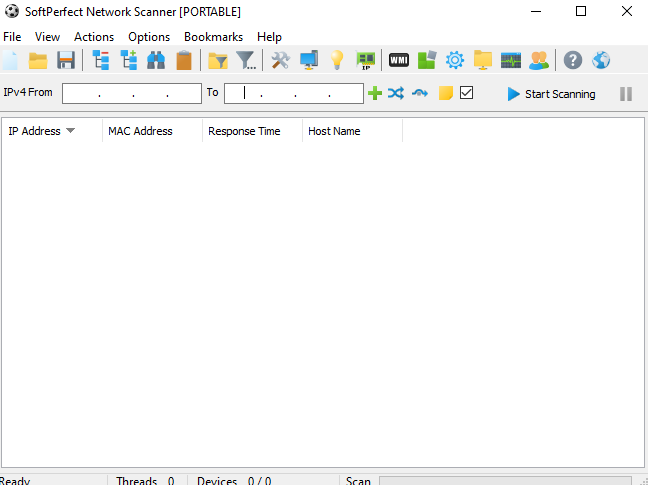

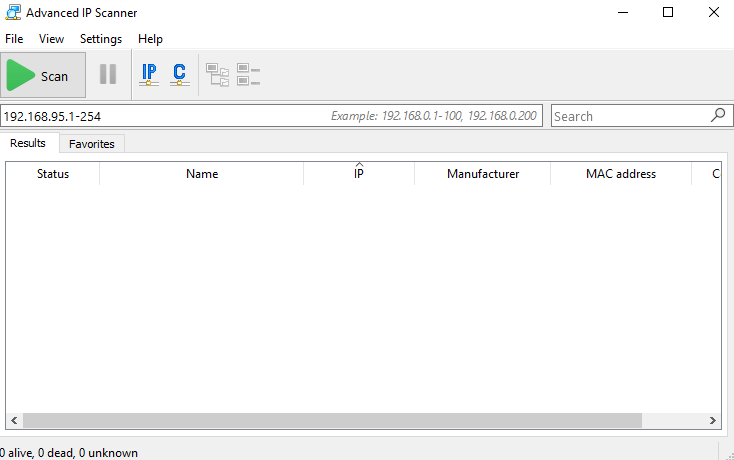

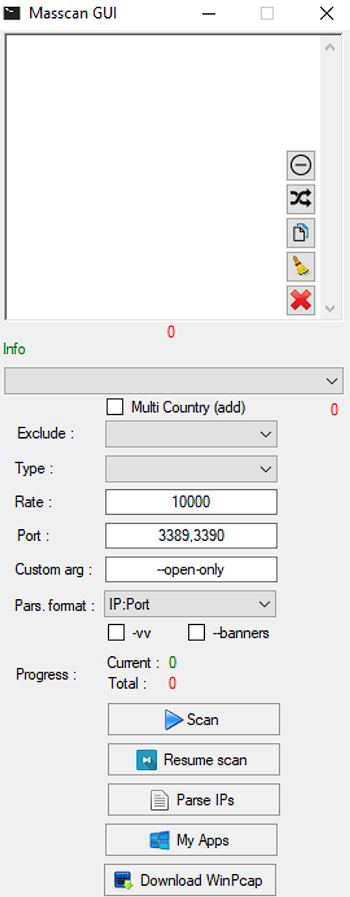

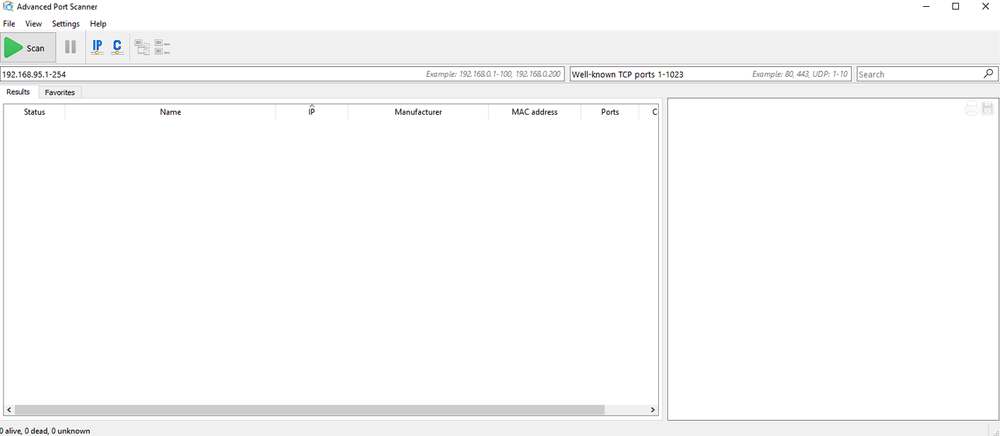

Per quanto riguarda la scoperta e il movimento laterale, nella nostra telemetria sono comparsi diversi strumenti. È stato utilizzato principalmente NetScan, mentre Advanced IP Scanner è stato utilizzato come alternativa in altri casi.

Advanced IP Scanner esegue la scansione delle reti locali per identificare gli host attivi e i servizi aperti, aiutando gli aggressori a mappare gli obiettivi per il movimento laterale.

Gli autori delle minacce hanno combinato questi strumenti con Advanced Port Scanner e Masscan per la scansione delle porte. Questi strumenti sono comunemente utilizzati dagli autori delle minacce per enumerare la rete e l'infrastruttura e individuare host e servizi di alto valore a supporto delle attività di movimento laterale. Questi strumenti non solo sono altamente efficaci, ma possono anche integrarsi con le attività amministrative legittime.

Elusione delle difese

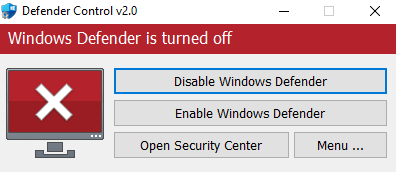

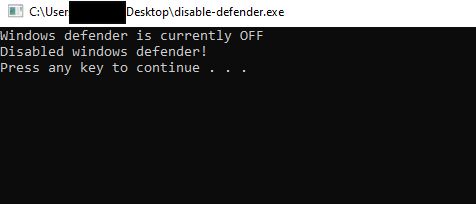

Sono stati individuati diversi strumenti per disattivare gli antivirus utilizzati dagli operatori, tra cui strumenti come Defender Control e Disable Defender per disabilitare Windows Defender. Entrambi gli strumenti sono leggeri ed efficaci nel disattivare temporaneamente le funzionalità di Microsoft Defender.

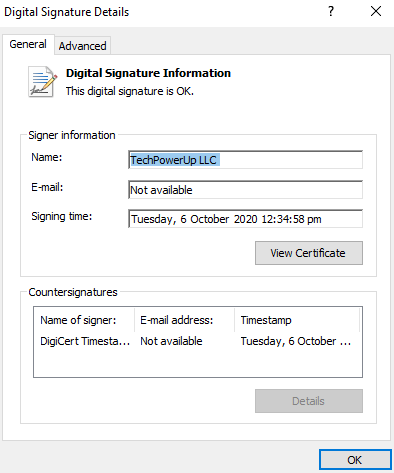

Le tecniche BYOVD sono sfruttate anche utilizzando driver vulnerabili come hlpdrv.sys e ThrottleStop.sys. ThrottleStop.sys è un driver legittimo e firmato sviluppato da TechPowerUp per l'applicazione ThrottleStop, un'utility progettata per il monitoraggio e la correzione dei problemi di limitazione di banda della CPU. La vulnerabilità di ThrottleStop (CVE-2025-7771) deriva dal modo in cui il driver gestisce l'accesso alla memoria. Gli aggressori possono sfruttare questo exploit per ottenere il controllo, portando infine alla disabilitazione degli strumenti di sicurezza.

Un altro driver vulnerabile è hlpdrv.sys. Questo driver, quando registrato come servizio, notoriamente ottiene accesso a livello kernel e potenzialmente termina le soluzioni EDR. Entrambi i driver sono stati utilizzati in precedenti campagne ransomware, in particolare da MedusaLocker, Akira e Qilin.

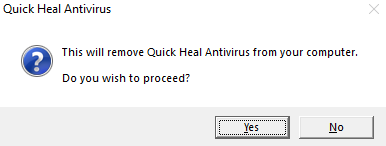

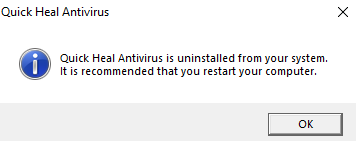

Abbiamo anche scoperto che gli autori della minaccia hanno distribuito un software di disinstallazione su misura per rimuovere Quick Heal AV. Quick Heal AV è un prodotto antivirus e di protezione degli endpoint di Quick Heal Technologies (India) che fornisce protezione da malware sia per i consumatori che per i clienti aziendali.

Programma di disinstallazione Quick Heal AV

L'uso di un programma di disinstallazione su misura per Quick Heal AV è in linea con i nostri dati di telemetria che mostrano che le vittime erano prevalentemente localizzate in India. Questa rimozione mirata indica che gli aggressori hanno adattato parti del loro toolkit a seconda della regione della vittima.

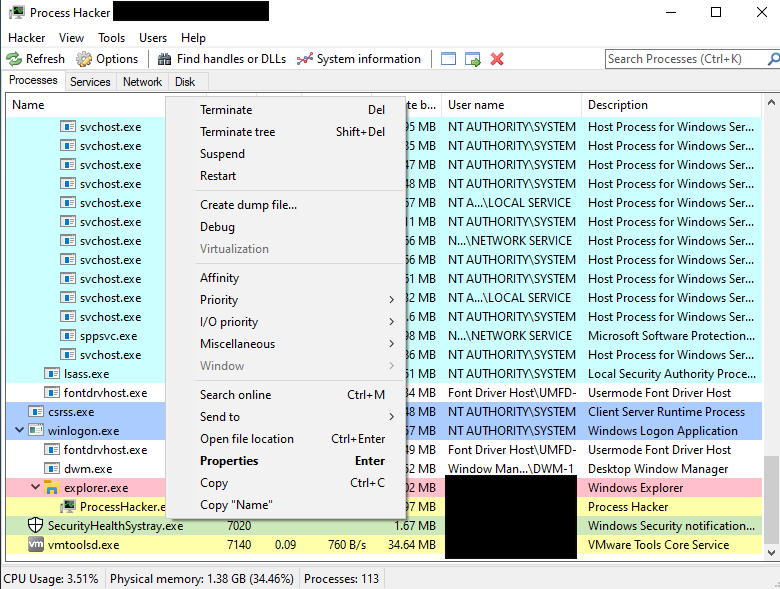

Infine, hanno anche abusato di applicazioni come Process Hacker e IOBitUnlocker. Entrambe le applicazioni sono legittime ma vengono sfruttate da attori malevoli per terminare facilmente i processi ed eliminare programmi.

Escalation dei privilegi

Sono state sfruttate molteplici vulnerabilità di escalation dei privilegi locali (LPE) che vanno da divulgazioni più vecchie fino alle più recenti.

Le vulnerabilità abusate in questi casi sfruttano componenti di Windows, come BITS, Win32k, driver KS/SMB, Windows Installer, IOCTL del fornitore, ecc. Gli operatori Makop hanno sfruttato queste vulnerabilità specifiche poiché erano tutti concentrati sullo stesso obiettivo, molte di esse dispongono di PoC disponibili pubblicamente che ne semplificano l'utilizzo come arma e garantiscono in modo affidabile i privilegi di sistema necessari al ransomware per massimizzare il proprio impatto. La gamma di CVE sfruttati dimostra inoltre che il gruppo dispone di più primitive LPE nel proprio toolkit a cui ricorrere in caso di fallimento di una di esse. Nella nostra telemetria, le vulnerabilità CVE-2017-0213, CVE-2018-8639, CVE-2021-41379 e CVE-2016-0099 sono state tra le più frequentemente utilizzate dagli aggressori, indicando che queste vulnerabilità sono affidabili ed efficaci negli attacchi.

Accesso alle credenziali

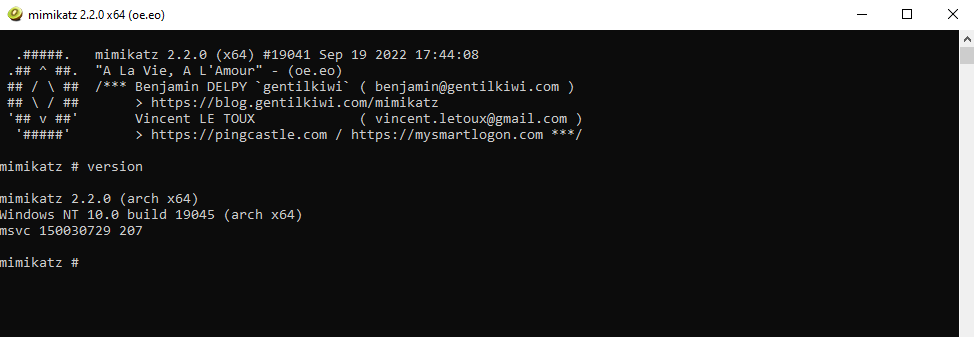

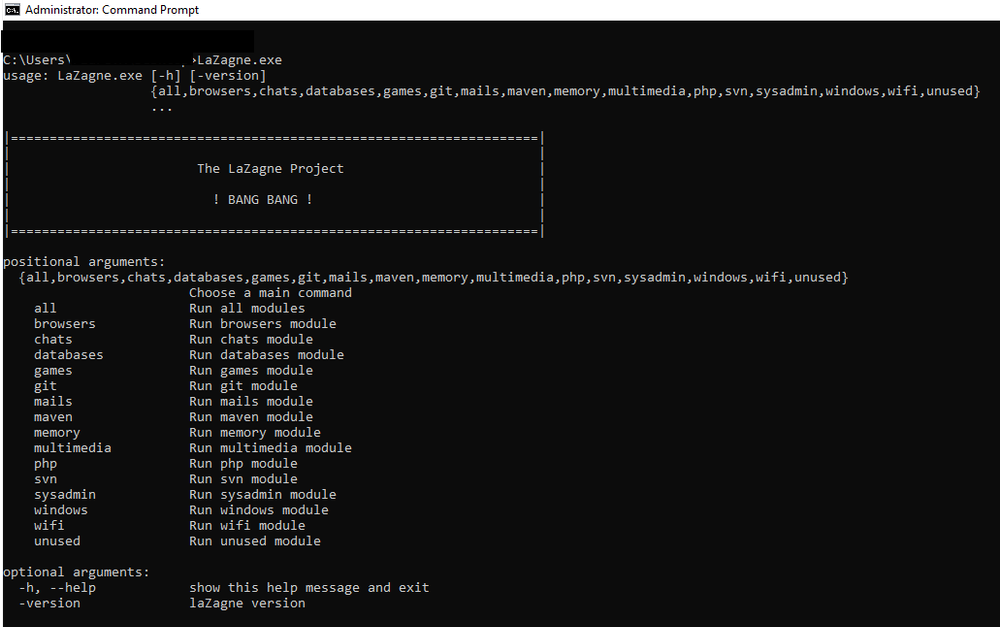

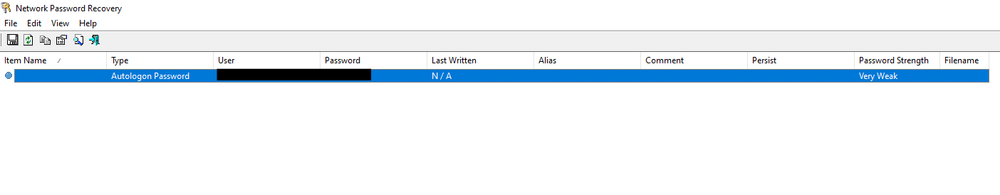

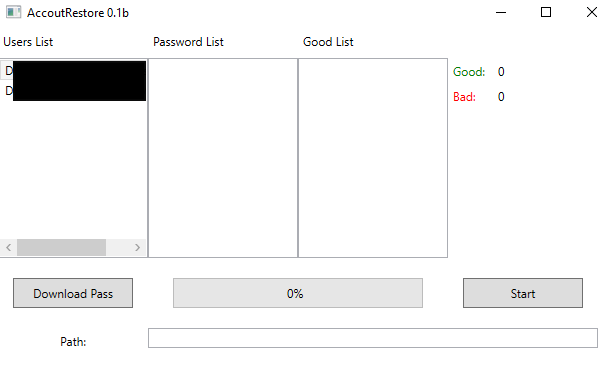

Gli aggressori utilizzano dumper di credenziali e brute-force per raccogliere dati sensibili. Si affidano a strumenti come Mimikatz, LaZagne e NetPass per estrarre password salvate, credenziali nella cache e token di autenticazione. Utilizzano anche utility brute-force come CrackAccount e AccountRestore per violare ulteriori account. Le credenziali rubate consentono il movimento laterale e danno agli aggressori accesso a più sistemi all'interno dell'infrastruttura della vittima, aumentando l'impatto del ransomware. Molti gruppi di ransomware seguono lo stesso modello, il che mette in evidenza quanto siano efficaci questi strumenti per raggiungere gli obiettivi degli aggressori.

Tra gli strumenti di dump delle credenziali, Mimikatz è il più ampiamente utilizzato. Questo strumento di post-exploit estrae le credenziali direttamente dalla memoria di Windows, incluse password in chiaro, hash NTLM, ticket Kerberos e altre informazioni sensibili gestite dalla Local Security Authority (LSA).

Nel frattempo, LaZagne completa Mimikatz concentrandosi sulle credenziali archiviate localmente nelle applicazioni. Questo strumento open source supporta browser, profili Wi-Fi, client e-mail, database e archivi di credenziali di Windows.

Il recupero della password di rete (NetPass) prende di mira le credenziali relative alla rete, recuperando password per unità mappate, connessioni VPN, sessioni di desktop remoto e altre funzionalità di rete di Windows. Questo consente agli aggressori di ottenere rapidamente l'accesso alle password salvate dal sistema operativo.

Infine, altri strumenti brute-force come AccountRestore funzionano diversamente rispetto ai dumper di credenziali menzionati sopra. Questi strumenti testano più combinazioni di password per ottenere l'accesso agli account.

GuLoader

Oltre agli strumenti menzionati sopra, ci sono state istanze in cui GuLoader è stato distribuito nella stessa directory di altri strumenti ed è stato utilizzato per consegnare payload aggiuntivi. L'uso di loader per distribuire strumenti di crittografia ransomware è una tattica comune tra i gruppi ransomware. Gruppi ransomware come Qilin, Ransomhub, BlackBasta e Rhysida hanno sfruttato i loader di campagne precedenti, ma questo sembra essere il primo caso documentato di distribuzione di Makop tramite un loader.

Una volta che GuLoader è stato installato con successo nel sistema, sarà in grado di distribuire i suoi payload.

Paesi bersaglio

La maggior parte delle organizzazioni attaccate (il 55% di tutti gli attacchi Makop) era situata in India, con un numero minore in Brasile e Germania e casi isolati in altri Paesi. Questa distribuzione non significa necessariamente che Makop abbia una destinazione specifica più di altre, ma potrebbe essere la conseguenza di un numero maggiore di aziende con una postura di sicurezza più bassa. Gli operatori di Makop sembrano agire in modo opportunistico, concentrandosi su reti dove le debolezze riducono lo sforzo necessario per l'ingresso iniziale, la compromissione successiva e la crittografia.

Conclusioni

Le campagne di ransomware Makop sottolineano la minaccia posta dagli aggressori che sfruttano vulnerabilità ben note e pratiche di sicurezza deboli. Sfruttando i sistemi RDP esposti insieme a una gamma di strumenti di facile reperibilità, dagli scanner di rete agli exploit di escalation dei privilegi locali, gli avversari dimostrano un approccio a basso sforzo ma altamente efficace. L'integrazione di tecniche, come l'uso di GuLoader per la consegna di payload secondari e l'adattamento delle tattiche in base alle regioni di destinazione, sottolinea ulteriormente la necessità per le organizzazioni di adottare misure di sicurezza affidabili, inclusa un'autenticazione forte e una gestione regolare delle patch.

Nel complesso, punti di ingresso apparentemente banali come RDP non sicuri possono portare a violazioni significative. Le organizzazioni in tutto il mondo, in particolare quelle con lacune di sicurezza note, dovrebbero continuamente rivalutare e rafforzare le loro difese contro il ransomware e altre minacce informatiche.

Rilevamento con Acronis

Questa minaccia è stata rilevata e bloccata da Acronis EDR / XDR:

Indicatori di compromissione

Ransomware Makop

Exploit di escalation dei privilegi locali (LPE)

- CVE-2016-0099

o 10ea5ac09ec72101c6f8656f3f08f6f9495f8b43849f27928efd6485cee04913

o 6752d24da3565761c94ab10d3010e1be702221783f9b509209f97a8e32003767

- CVE-2017-0213

o aac0c5ad612fb9a0ac3b4bbfd71b8931fc762f8e11fdf3ffb33ef22076f9c4bc

o 0a4a0f0df5eea57f16a76bff6489dd95a7089afba8e9e5c8bcadc46870af33fb

o a903f4d8f126a830b8f12e05c035b86e4dfd65cb1fd64d0d0b503035b49d0cb7

o 6cf6dd6119abcb2751c2692fb93a623b5b4bd290cb3dc217fa9fe09dd721fcdd

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

- CVE-2018-8639

o ca08299002fa6181d249115907ee29356e698d72ff06afdca05431c1ed38db35

o fb1dd40577af7ac4d8c32506e78e39841ff6d05ee643c18270ef26eac798df3f

- CVE-2019–1388

o Legitimate HHUPD: 0745633619afd654735ea99f32721e3865d8132917f30e292e3f9273977dc021

- CVE-2020-0787

o 5b9407df404506219bd672a33440783c5c214eefa7feb9923c6f9fded8183610

- CVE-2020-0796

o c7e471218b00cdec4f7845a80f1c5b069ee97bf270f878ea45b2dd53aad14798

- CVE-2020-1066

o 0d468fa92767ca1abe881155224d94879b575860e403636d3dbb550e9b9a6a7a

o 5994db4362ded8bf15f81f134e14b9ed581cd2e073709b5fae6b2363bae455e9

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

- CVE-2021-41379

o f181b8ae88f6c657c3ec3d1d5e8420fbf340c543b3d9292947ae035e3591b664

- CVE-2022-24521

o 43c3b5dbc18ebbc55c127d197255446d5f3e074fdac37f3e901b718acbe7c833

Strumenti per disattivare gli antivirus e strumenti di hacking

- dfControl

o 20c730c7033b5bdc0a6510825e90449ba8f87942d2d7f61fa1ba5f100e98c141

o 1ef6c1a4dfdc39b63bfe650ca81ab89510de6c0d3d7c608ac5be80033e559326

- disable-defender.exe

o feb09cc39b1520d228e9e9274500b8c229016d6fc8018a2bf19aa9d3601492c5

- Hlpdrv.sys

o bd1f381e5a3db22e88776b7873d4d2835e9a1ec620571d2b1da0c58f81c84a56

- 0th3r_av5.exe

o 5b7b280b53ff3cf95ead4fd4a435cd28294c5fce6a924ec52e500a109deb868b

o 16f83f056177c4ec24c7e99d01ca9d9d6713bd0497eeedb777a3ffefa99c97f0

- 4avr64 – QuickHeal Uninstaller

o 5caacdc577c27110f639d4d7c0241607c1bc53ee6f5dbd337793d05cc57e703f

o 41a328c3bb66e94d73e861699a5ebc4a5c0c7fcee2129e5ecd98c7bde1f95e8e

- Proc.exe - ProcessHacker

o bd2c2cf0631d881ed382817afcce2b093f4e412ffb170a719e2762f250abfea4

- IOBitUnlocker

o eaa9dc1c9dc8620549fee54d81399488292349d2c8767b58b7d0396564fb43e7

o 37d2a1626dc205d60f0bec8746ab256569267e4ef2f8f84dff4d9d792aa3af30

o 1845fe8545b6708e64250b8807f26d095f1875cc1f6159b24c2d0589feb74f0c

Strumenti per il dump delle credenziali e attacchi brute-force

- NLBrute (RDP Brute-Force tool)

o ffa28db79daca3b93a283ce2a6ff24791956a768cb5fc791c075b638416b51f4

o a332f863da1709b27b62f3a3f2a06dca48c7dabe6b8db76ec7bb81ce3786e527

- Lazagne

o 3cc5ee93a9ba1fc57389705283b760c8bd61f35e9398bbfa3210e2becf6d4b05

- Mimikatz

o 61c0810a23580cf492a6ba4f7654566108331e7a4134c968c2d6a05261b2d8a1

o 8c57b97b04d7eabbae651c3400a5e6b897aea1ae8964507389340c44b99c523a

- Miparser

o a8bf7da7e2f62296985e1aadbac8373f5ac813ac158047f5b5579a3f900fd85b

- System.exe (ruadmin.exe)

o 3fa65f17518d10af9ed316fbd0395bf39b3b75a63a5374ff071cbba4b642e4a3

- CrackAccount

o 6e95adda5f24fdf805ad10ae70069484def3d47419db5503f2c44b130eedf591

o e97bdf7fafb1cb2a2bf0a4e14f51e18a34f3ff2f6f7b99731e93070d50801bef

- Account Restore

o 76f88afe7a18e3583bfcc4aed3b3a0ca8a9c18c62ee5f4d746f8da735c47a5e3

o 3902165d0645afdb4b7d95f5cc55d65ecee17d3b77a31d51170e0beae3fd296a

o b044c6dbd55747c3592ac527215c3dbf71f92aa4bd8eee5e29ddad571b9335b4

o 4c6cf8dda0c55fafab37569d2e11621c42e17f37a290b13087215190f7518d73

- LoginParser

o 10c0dd2878bd0ab9732cd593febf61d94bb2b798bf0aa1c8fa45ddf8c7092cbc

- Netpass

o 17fb52476016677db5a93505c4a1c356984bc1f6a4456870f920ac90a7846180

o 51fd557a7325dd58cfcabebbbc33ef452d93f812c189360d4f2bf87c6df0a59c

Strumenti di scansione di rete

- NetScan

o c7d994eb2042633172bd8866c9f163be531444ce3126d5f340edd25cbdb473d4

o f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446

o dd748db20e3909596ab18ce3f0b1264e2cfe9f67dfb4bce7d4f9c085ec1fce0a

o 92c65b58c4925534c2ce78e54b0e11ecaf45ed8cf0344ebff46cdfc4f2fe0d84

o 3da3b704547f6f4a1497107e78856d434a408306b92ba7c6e270c7c9790aa576

- Advanced Port Scanner

o a1a6005cc3eb66063ae33f769fc2d335487b2ed7f92c161e49ad013ffed11ec8

o 8b9c7d2554fe315199fae656448dc193accbec162d4afff3f204ce2346507a8a

- Advanced IP Scanner

o be2b45b7df8e7dea6fb6e72d776f41c50686c2c9cfbaf4d456bcc268f10ab083

o 722fff8f38197d1449df500ae31a95bb34a6ddaba56834b13eaaff2b0f9f1c8b

o 26d5748ffe6bd95e3fee6ce184d388a1a681006dc23a0f08d53c083c593c193b

o 4b036cc9930bb42454172f888b8fde1087797fc0c9d31ab546748bd2496bd3e5

o f20721945a0a4150470e63bc81c9316cbb5802a60615ae4393283273a62cf8a2

- Masscan

o de903a297afc249bb7d68fef6c885a4c945d740a487fe3e9144a8499a7094131

o 37ff328175acd45ef27d3d339c3127a7612ad713fccd9c9aae01656dfbf13056

Altri strumenti / campioni

- GuLoader - MUI

o 8f7569e82bd339f3e24431884687b095f678971f20053787d93359672bb9f687

o 5cdabf41672241798bcca94a7fdb25974ba5ab2289ebadc982149b3014677ae3

o b5c2474397fb38a4dd9edab78b6e5178832074ba5bab9bac3f0cad7bc0660cf2

o 5ff803269d6491dd3f0267f6f07b8869e3f08d62cf2110b552bba2cc3d75d26a

- GuLoader - VBS

o c8afb68260b9036d8e65811927c379112274a2526cc161c7f1502457a501a0d3

o 01f34180bb635022681723eef73c19adf330d7a32a2e6639c27b1ee5777312be

o c8e8cca4ee3c4f4ce4f2076ed93cca058fa1ff88d5ffe49d8d293b27ad25ef68

o 8315327f22eff069457c02ddda1ea32a31964e1b8ab688709bcb96c6ccbb6212