Dal codice trapelato di Conti alle alleanze con LAPSUS$ e ShinyHunters nell'ecosistema Com

Autori: Darrel Virtusio, David Catalan Alegre, Eliad Kimhy, Santiago Pontiroli

Riepilogo

- L'Acronis Threat Research Unit (TRU) ha analizzato DragonForce, un ransomware-as-a-service derivato da Conti attivo dal 2023, documentando il suo malware, il modello di affiliazione e i collegamenti con Scattered Spider.

- DragonForce ha effettuato un rebranding come cartello ransomware, permettendo agli affiliati di usare payload white label e creare varianti come Devman e Mamona/Global, attuando il defacement di gruppi rivali per rafforzare la propria posizione nell'ecosistema.

- DragonForce e LockBit Green condividono una discendenza comune attraverso il codice trapelato di Conti v3, portando a sovrapposizioni nelle routine e negli artefatti.

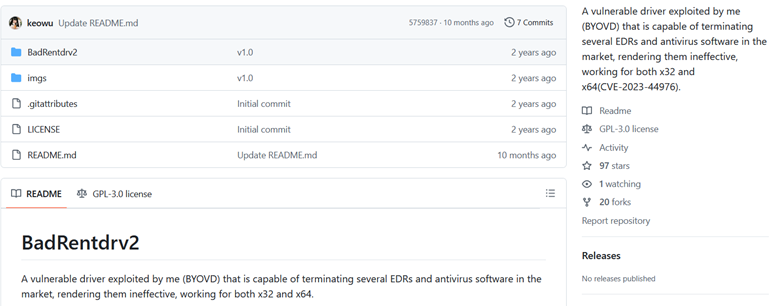

- DragonForce impiega attacchi BYOVD (bring your own vulnerable driver) utilizzando i driver truesight.sys e rentdrv2.sys per terminare i processi.

- Dopo che un articolo uscito su Habr (una piattaforma mediatica incentrata su tecnologia, cultura di Internet e argomenti correlati) ha svelato debolezze nella crittografia di Akira, DragonForce ha rapidamente potenziato il suo sistema di crittografia per evitare problemi simili.

- Scattered Spider, un attore motivato da interessi economici noto per il phishing, lo scambio di SIM e il bypass di MFA, ha stretto una partnership con operatori legati al modello di ransomware-as-a-service di DragonForce. Questa collaborazione si è evoluta in sovrapposizioni più ampie con LAPSUS$ e ShinyHunters, formando ciò che i ricercatori hanno soprannominato “Scattered LAPSUS$ Hunters” all'interno dell'ecosistema “Hacker Com”.

- Dalla fine del 2023, più di 200 vittime sono state pubblicate sul sito di DragonForce, tra cui aziende di vendita al dettaglio, compagnie aeree, assicurazioni, MSP e altri settori aziendali.

Introduzione

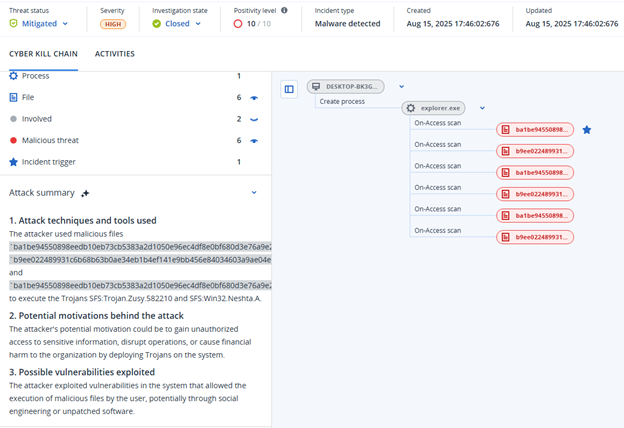

L'Acronis Threat Research Unit (TRU) ha analizzato l'attività recente collegata al gruppo ransomware DragonForce e ha identificato una nuova variante di malware in circolazione. L'ultimo campione utilizza driver vulnerabili come truesight.sys e rentdrv2.sys per disabilitare il software di sicurezza, terminare i processi protetti e correggere i difetti di crittografia precedentemente associati al ransomware Akira. Il nuovo schema di crittografia colpisce le debolezze dettagliate pubblicamente in un articolo di Habr citato sul sito di leak di DragonForce.

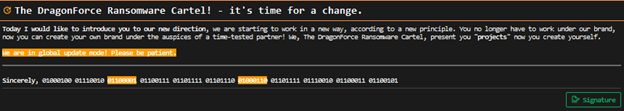

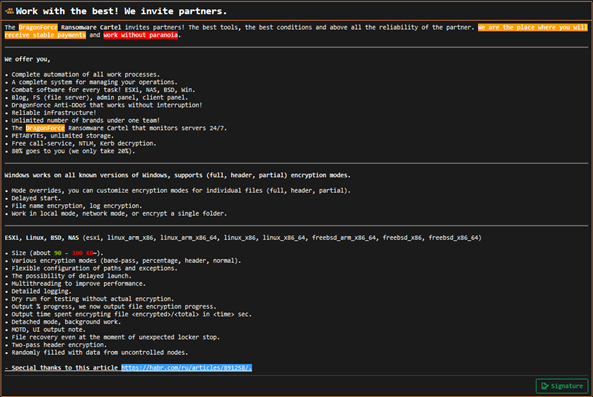

Recentemente, DragonForce ha annunciato un rebranding, dichiarando che il gruppo opererà ora come cartello. Questo cambiamento nella strategia operativa mira ad accrescere la sua presenza sulla scena del ransomware. Offrendo agli affiliati l'80 percento dei profitti, software di crittografia e infrastruttura personalizzabili, DragonForce abbassa la barriera d'ingresso e incoraggia più affiliati a unirsi al cartello. Da allora, DragonForce è stato più attivo nell'attaccare aziende a livello globale, pubblicando più vittime rispetto a un anno fa. Il suo attacco più noto, pubblicamente attribuito al gruppo, ha avuto come destinazione la catena Marks & Spencer in collaborazione con Scattered Spider.

In questo blog forniamo un'analisi della nuova variante di ransomware di DragonForce e informazioni di base sulle attività e affiliazioni del gruppo.

L'avvento di Dragon Force

DragonForce è un gruppo di ransomware-as-a-service (RaaS) che è comparso per la prima volta nel 2023 ed è stato inizialmente associato al gruppo hacktivista DragonForce Malaysia, anche se le prove concrete che collegano i due sono ancora limitate. Da quando DragonForce è entrato nella scena del ransomware, ha attivamente reclutato partner su forum clandestini per le sue attività. Il gruppo ha iniziato utilizzando il builder trapelato di LockBit 3.0 per sviluppare i suoi software di crittografia, per poi adottare successivamente un codice Conti v3 personalizzato.

All'inizio del 2025, DragonForce ha iniziato a farsi pubblicità come “cartello” di ransomware. Questo approccio consente a DragonForce di continuare a costruire il suo brand come uno dei gruppi di criminali informatici più noti attualmente attivi, attirando l'attenzione dei rivali e delle forze dell'ordine. Attraverso il suo programma di affiliazione, DragonForce ha rafforzato la sua posizione nella scena del ransomware, attirando nuovi partner e competendo con operatori RaaS più affermati. Inoltre, questo modello di business diversifica le tecniche e le vittime, rendendo l'attribuzione sempre più difficile.

Gli affiliati possono distribuire il proprio malware utilizzando l'infrastruttura di DragonForce e operando sotto il proprio brand. Questo abbassa la barriera tecnica e consente sia ai gruppi affermati che ai nuovi attori di condurre le proprie attività senza costruire un intero ecosistema di ransomware.

Questo rebranding ha creato una proposta attraente sia per i gruppi affermati che per quelli emergenti. Tra i partner di DragonForce c'è Scattered Spider, un broker di accesso iniziale noto per la sua collaborazione con diverse attività di ransomware. Le campagne del gruppo hanno prodotto molte vittime, tra cui organizzazioni ben note come Marks & Spencer e Harrods.

Sebbene l'associazione in cartelli dei gruppi di criminali informatici non sia nuova, ha guadagnato slancio negli ultimi anni. Oltre a DragonForce, gruppi come Scattered Spider, LAPSUS$ e ShinyHunters hanno formato collettivi come Scattered LAPSUS$ Hunters, che pare siano dietro a diverse violazioni di alto profilo che coinvolgono clienti di Salesforce. Questo passaggio dalla competizione alla collaborazione segna un rischio crescente per le organizzazioni in tutto il mondo.

Analisi del playbook di DragonForce

In che modo Scattered Spider abilita la distribuzione del ransomware di DragonForce

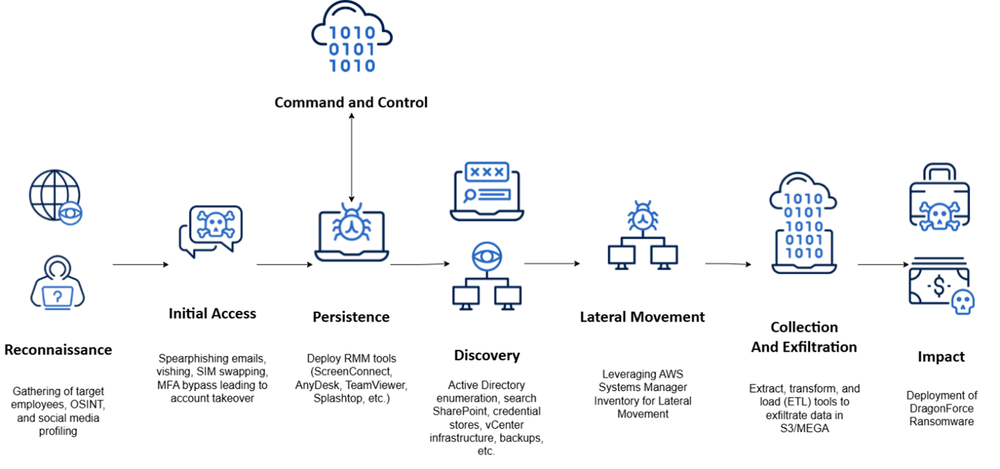

L'intrusione tipicamente comincia con Scattered Spider che identifica le sue vittime eseguendo una ricognizione sui dipendenti dell'organizzazione per inventarsi un personaggio e un pretesto. Raccoglie informazioni sulle vittime come nome, ruolo e altre informazioni generali attraverso i social media e metodi di intelligence open source. Il gruppo impiega tecniche sofisticate di ingegneria sociale come e-mail di spear-phishing e phishing vocale (vishing) per ottenere e/o reimpostare le credenziali delle vittime e bypassare l'MFA attraverso esche convincenti, affaticamento da autenticazione multifattoriale o scambi di SIM. Una volta che ci riesce, Scattered Spider accede con le credenziali dell'utente preso di mira e registra il proprio dispositivo per poter accedere.

Dopo la compromissione iniziale, Scattered Spider distribuisce strumenti di monitoraggio e gestione remota (RMM) o servizi di tunneling per stabilire la persistenza. Il gruppo è stato visto utilizzare ScreenConnect, AnyDesk, TeamViewer, Splashtop e utility simili. Una volta all'interno dell'ambiente, Scattered Spider effettua un'analisi approfondita, concentrandosi su SharePoint, archiviazione delle credenziali, infrastruttura VMware vCenter, sistemi di backup e documentazione relativa alla configurazione e accesso VPN. Il gruppo inoltre enumera Active Directory (AD) per mappare la rete.

Di recente, Scattered Spider ha utilizzato AWS Systems Manager Inventory per identificare degli obiettivi aggiuntivi per muoversi lateralmente. Usa strumenti ETL (extract, transform and load) per aggregare i dati raccolti in un repository centralizzato, che viene poi esfiltrato verso uno storage MEGA o Amazon S3 controllato dagli aggressori. Infine, Scattered Spider distribuisce il payload del ransomware DragonForce e crittografa i file su sistemi Windows, Linux ed ESXi.

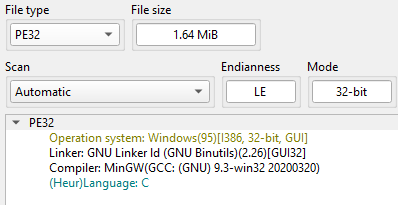

Non è un bug; è una funzionalità

Durante il mese di settembre, abbiamo individuato alcuni nuovi campioni del ransomware DragonForce. È evidente che questi file binari erano molto più grandi rispetto alle versioni precedenti. Ciò sembra essere dovuto a un cambiamento nella toolchain dello sviluppatore, poiché questi campioni sono costruiti utilizzando MinGW. Anche se DragonForce è famoso poiché fornisce diversi tipi di ransomware ai suoi affiliati, questa potrebbe anche essere una mossa per unificare il loro ambiente di sviluppo e fornire un unico tipo di ransomware per diverse piattaforme usando lo stesso codebase.

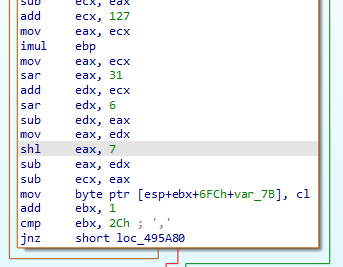

La migrazione del codice verso nuovi ambienti di sviluppo spesso porta nuovi bug. In questi campioni, che provengono dal codebase di Conti, abbiamo visto che le stringhe che dovrebbero essere crittografate utilizzando ADVObfuscator appaiono in chiaro all'interno del codice binario. Non sembra un aggiornamento intenzionale, poiché durante l'esecuzione le stringhe vengono crittografate e decrittografate di nuovo prima che il programma le utilizzi.

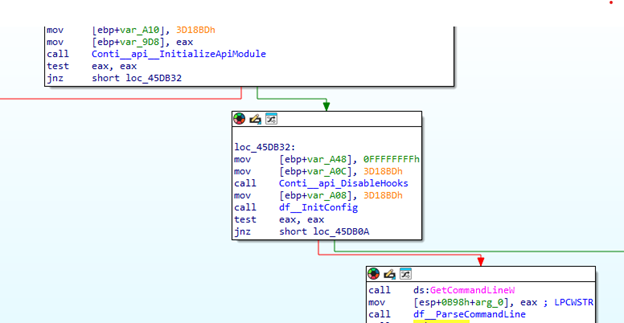

Come previsto, il codice analizzato mostra un'ampia sovrapposizione con i file sorgente trapelati di Conti. Inizia invocando le funzioni InitializeApiModule e DisableHooks di Conti, che preparano l'ambiente per l'esecuzione del ransomware e rimuovono potenziali hook all'interno dell'API di Windows.

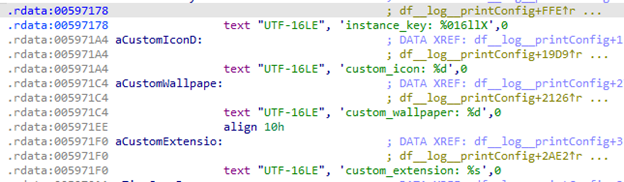

Successivamente, DragonForce continua decrittografando e analizzando la sua configurazione, che consiste in un file binario crittografato con l'algoritmo ChaCha20. Questa configurazione riflette le diverse opzioni di personalizzazione che il builder di DragonForce fornisce agli affiliati.

Come di solito accade con il ransomware, il builder consente di configurare estensioni di file crittografati personalizzate, un elenco di estensioni di file da evitare e un elenco di software che potrebbe interferire con il processo di crittografia da terminare. Ecco è un esempio di configurazione analizzata:

● custom_icon: 0

● custom_wallpaper: 0

● custom_extension: df_win

● tyme_sync: 0

● encrypt_mode: 10

● full_encrypt_treshold: 2097152

● header_encrypt_treshold: 10485760

● header_encrypted_size: 3145728

● other_encrypt_chunk_percent: 10

● encrypt_file_names: 1

● schedule_job: 0

● kill: 1

● use_sys: 0

● priority: MsMpEng.exe, sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mysdesktopservice.exe, ocautopds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, notepad.exe, calc.exe, wuauclt.exe, onedrive.exe, SQLAGENT.exe, sqlserver.exe, SQLWrite.exe

● whitelist: 1

● path: tmp, winnit, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, perflogs, Public

● ext: .exe, .dll, .lnk, .sys, .msi, .bat, .DragonForce_encrypted

● filename: readme.txt

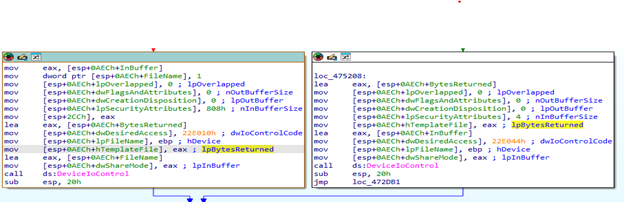

Il campo use_sys è particolarmente interessante. Quando abilitato, invece di fare affidamento sui normali metodi di terminazione dei processi, il ransomware cerca di abusare di driver del kernel vulnerabili (BYOVD) per fermare i processi. DragonForce supporta due backend di driver che devono già essere presenti sull'host della vittima: Truesight e BadRentdrv2.

Inviando i codici di controllo appropriati a quei driver tramite DeviceIoControl, gli operatori possono far sì che i driver terminino i processi specificati.

Il resto del codice è simile alla base di Conti. Come il suo predecessore, DragonForce non solo enumera e crittografa i filesystem locali, ma esegue anche la scansione della rete locale alla ricerca di risorse in condivisione tramite SMB.

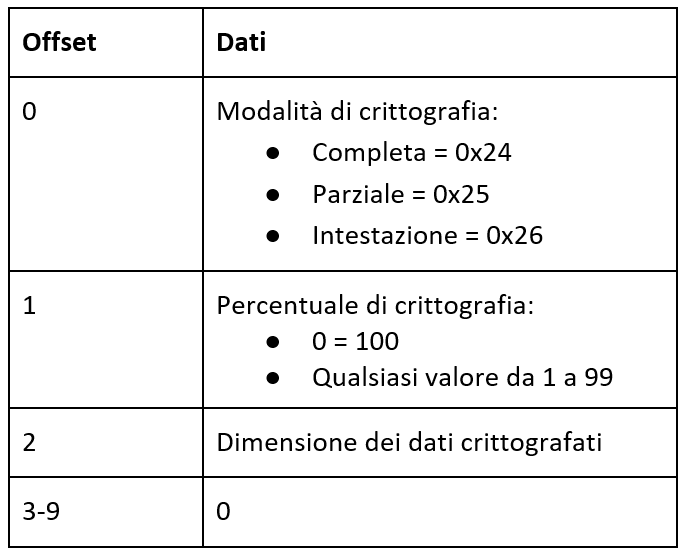

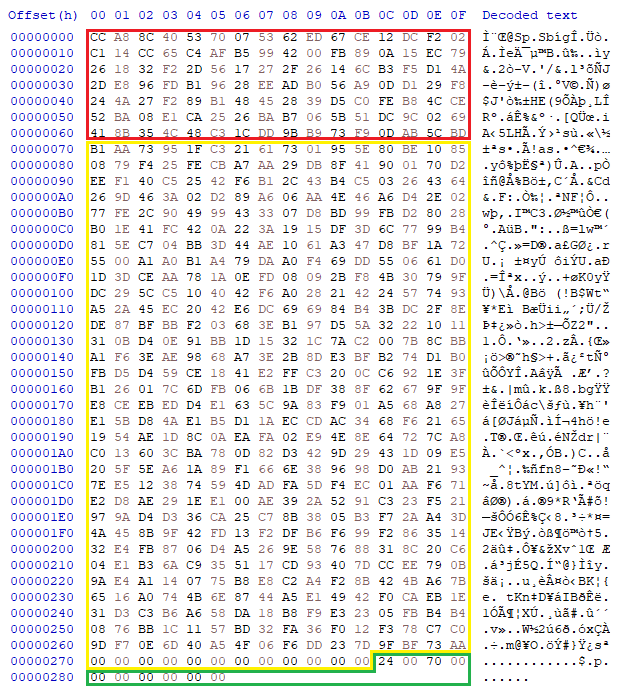

Lo schema di crittografia rimane lo stesso, con una singola chiave di crittografia ChaCha20 generata per ogni file, che viene poi crittografata utilizzando una chiave pubblica RSA e aggiunta all'inizio del file risultante. Alla fine di esso, viene aggiunto un blocco di informazioni di 10 byte sul processo di crittografia.

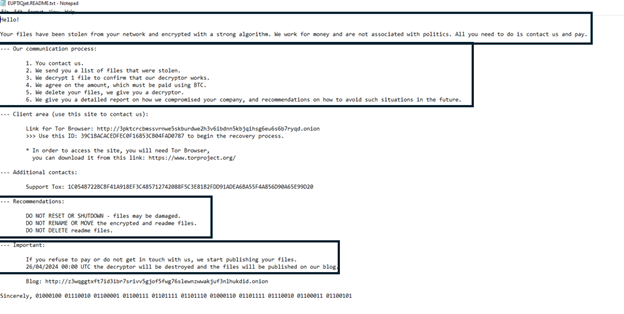

Nelle diverse note di riscatto lasciate dai campioni recenti, gli operatori minacciano le loro vittime di eliminare il software di decrittografia e rendere pubblici i loro dati entro il 2 e il 22 settembre, dimostrando che la piattaforma DragonForce è ancora utilizzata per sferrare attacchi ransomware.

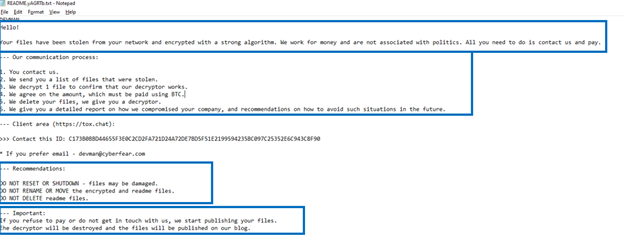

Affiliati di DragonForce e la connessione Devman

Uno dei segnali più chiari della crescente presenza di DragonForce nel panorama dei ransomware risiede nel suo crescente numero di affiliati, in particolare quelli che si spostano da un gruppo di ransomware a un altro. Recentemente, abbiamo trovato campioni di ransomware Devman costruiti utilizzando il builder di DragonForce. Questo campione ha “.devman” come estensione dei file crittografati nella sua configurazione, ma altre funzionalità come l'icona, lo sfondo e la nota di riscatto provengono tutte da DragonForce.

La connessione tra DragonForce e Devman può essere vista anche nelle somiglianze della struttura delle loro note di riscatto. Devman, che inizialmente ha distribuito una variante basata su Mamona intorno a maggio 2025, ha utilizzato un formato di nota di riscatto che rispecchia da vicino la variante basata su LockBit di DragonForce, vista per la prima volta in circolazione intorno a metà 2023. Questa somiglianza potrebbe non essere una coincidenza. Il divario temporale tra entrambi i campioni e il builder utilizzato su entrambi i campioni suggerisce che Devman potrebbe essere stato un affiliato precoce di DragonForce che sperimentava per creare il proprio branding continuando a fare affidamento sull'infrastruttura e sugli strumenti di DragonForce.

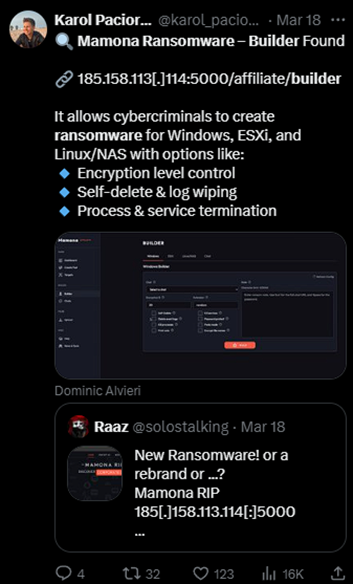

Approfondendo Devman, la sua scelta di utilizzare il builder del ransomware Mamona ha svelato ulteriori dettagli sulle sue affiliazioni. Il ransomware Mamona è stato introdotto per la prima volta nel marzo 2025 dall'utente del forum underground noto come “$$$”, lo stesso operatore che sta dietro ai ransomware Eldorado e Blacklock. Sebbene Mamona abbia rapidamente perso slancio, è stato presto rinominato ransomware Global, pur rimanendo sotto il controllo dello stesso operatore.

Un ricercatore esterno su X ha pubblicato un articolo sul builder del ransomware Mamona ospitato su: 185.158.113[.]114:5000/affiliate/builder . Il percorso /affiliate/builder suggerisce che il builder è accessibile solo agli affiliati. Questo dettaglio mette in evidenza la connessione tra Devman come affiliato di Mamona.

Inoltre, il fatto che Devman abbia nel suo arsenale sia i software di crittografia Mamona che DragonForce si allinea con la struttura simile a un cartello che DragonForce sta cercando di promuovere, dove i suoi affiliati possono creare il proprio marchio pur operando all'interno dell'ecosistema del cartello DragonForce.

Oltre ai gruppi di ransomware, DragonForce ha anche ampliato le sue collaborazioni per includere altri gruppi di criminali informatici all'interno del più ampio ecosistema sotterraneo. Scattered Spider è uno di quelli con cui hanno collaborato dopo essersi promossi con il proprio marchio come “cartello”. Scattered Spider è noto per essere stato partner di altri famigerati operatori RaaS, come BlackCat, RansomHub e Qilin, fornendo accesso iniziale alla rete della vittima e consegnando l'accesso per la distribuzione del ransomware. Questa recente partnership ha attirato molta attenzione dopo l'attacco al grande rivenditore britannico Marks & Spencer, che i ricercatori attribuiscono alle attività di Scattered Spider – DragonForce. Sebbene non confermato, questo problema coincide con la tempistica del rebranding di DragonForce avvenuto appena un mese prima, dimostrando che Scattered Spider ha saputo sfruttare rapidamente DragonForce nelle sue operazioni.

Lotte di potere tra i cartelli di ransomware

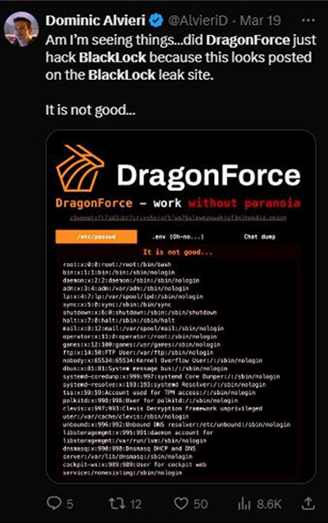

Con il rebranding come “cartello”, DragonForce mirava a rafforzare la sua influenza e le sue alleanze nel panorama del ransomware, dimostrando il suo predominio attuando un defacement o assumendo il controllo dell'infrastruttura di gruppi rivali. La sua prima mossa è stata il defacement del sito di leak di BlackLock.

Poche settimane dopo questo primo problema, DragonForce ha tentato un'“acquisizione ostile” dell'infrastruttura di RansomHub. Questo avrebbe causato la cessazione delle operazioni di RansomHub e la fuga dei suoi affiliati verso gruppi rivali come Qilin e DragonForce.

In modo simile a ransomware come Akira, Royal e Black Basta, DragonForce ha utilizzato il codice sorgente trapelato di Conti per forgiare un oscuro successore con il proprio marchio. Mentre altri gruppi hanno apportato alcune modifiche al codice per dargli un tocco diverso, DragonForce ha mantenuto tutte le funzionalità invariate, aggiungendo solo una configurazione crittografata nell'eseguibile per eliminare gli argomenti della riga di comando che erano utilizzati nel codice originale di Conti.

Correggendo i difetti di crittografia di Akira e rafforzando il suo cifrario, questo gruppo criminale si è concentrato sull'espansione costante del suo elenco di vittime e sul reclutamento di nuovi affiliati, dimostrando di essere una minaccia significativa e persistente.

Indicatori di compromissione

Eseguibile portatile (PE)

4db090498a57b85411417160747ffd8d4875f98b3ca2b83736a68900b7304d2b f58af71e542c67fbacf7acc53a43243a5301d115eb41e26e4d5932d8555510d0

e4c44d0f462fce02b2c31555b12c022cdd6eae6492fd3a122e32e105fc5a54f8

f5df98b344242c5eaad1fce421c640fadd71f7f21379d2bf7309001dfeb25972 44994c720ad936809b54388d75945abd18b5707e20c9ee8f87b8f958ca8f5b16

0dfe23ab86cb5c1bfaf019521f3163aa5315a9ca3bb67d7d34eb51472c412b22

56dfe55b016c08f09dd5a2ab58504b377a3cd66ffba236a5a0539f6e2e39aa71

ad158a9ef5e849f7a2d10828a9aed89ebded7a2b5b3abb765f5797051cdf4a20

451a42db9c514514ab71218033967554507b59a60ee1fc3d88cbeb39eec99f20

dca4102fba483bf0060427e0d583a1f61d079bf0754db4d61ff2969cc1bc3474

df5ab9015833023a03f92a797e20196672c1d6525501a9f9a94a45b0904c7403

80e3a04fa68be799b3c91737e1918f8394b250603a231a251524244e4d7f77d9

d67a475f72ca65fd1ac5fd3be2f1cce2db78ba074f54dc4c4738d374d0eb19c7

1ccf8baf11427fae273ffed587b41c857fa2d8f3d3c6c0ddaa1fe4835f665eba

b10129c175c007148dd4f5aff4d7fb61eb3e4b0ed4897fea6b33e90555f2b845

c844d02c91d5e6dc293de80085ad2f69b5c44bc46ec9fdaa4e3efbda062c871c

b9bba02d18bacc4bc8d9e4f70657d381568075590cc9d0e7590327d854224b32

ELF

8e8f463c37ea7133194731bfe4490e6713dd0133f30fe08a6d069d10fa7db2c6

941b0bb479946c833a0436ecb84b94c8468c86c40016f46029e8bf04a22a754e

Richieste di riscatto

1 - 04b14ead49adea9431147c145a89c07fea2c6f1cb515d9d38906c7696d9c91d5

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 02/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. Make a test decrypt.

2. Get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F744871F84DDF60CF744871F84DDF60C - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news

2 - 849ef3cf2c251f6088d735c7b67c3434e915a1d924efecf4d608dbe9bb01928a

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 22/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. make a test decrypt.

2. get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F73EB3EEF76498F4F73EB3EEF76498F4 - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news