Acronis Cyber Protect v16 pomaga obniżyć całkowity koszt utrzymania (TCO) rozwiązań do ochrony cybernetycznej dzięki kilku kluczowym funkcjom:

• Kompleksowa obsługa obciążeń: Dzięki obsłudze ponad 20 różnych obciążeń, w tym platform lokalnych, chmurowych i SaaS, Acronis Cyber Protect v16 pozwala przedsiębiorstwom usprawnić ochronę danych w różnych środowiskach IT. To szerokie wsparcie ułatwia konsolidację dostawców, upraszcza zarządzanie i zapewnia kompleksową ochronę wszystkich aspektów infrastruktury IT przedsiębiorstwa.

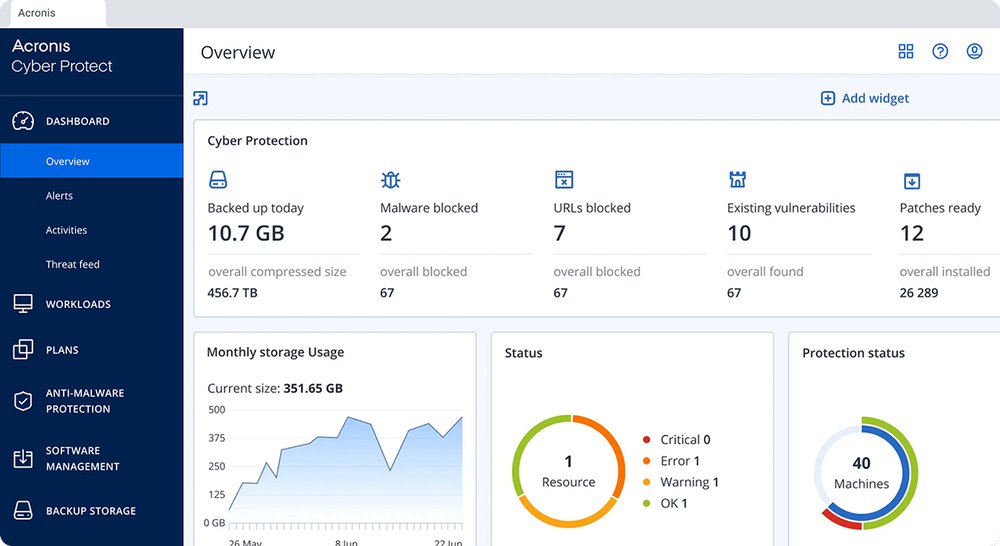

• Usprawnione zarządzanie: Scentralizowana konsola zarządzania upraszcza nadzór nad ochroną danych i cyberbezpieczeństwem w całym przedsiębiorstwie, oszczędzając w ten sposób czas administracyjny i zmniejszając koszty operacyjne.• Odzyskiwanie jednym kliknięciem: Funkcja odzyskiwania jednym kliknięciem umożliwia użytkownikom samodzielne przywracanie systemów, zmniejszając obciążenie personelu IT i minimalizując przestoje, które mogą być kosztowne dla firm.

• Zautomatyzowane procesy: Dzięki zautomatyzowanym funkcjom, takim jak zarządzanie poprawkami i ocena narażenia, rutynowe zadania są obsługiwane wydajnie, co pozwala zespołom IT skupić się na bardziej strategicznych inicjatywach, a nie na czasochłonnej konserwacji.

• Oszczędność zasobów: Acronis Cyber Protect v16 został zaprojektowany tak, aby zminimalizować wpływ na zasoby systemowe, zapewniając, że operacje ochrony nie zakłócają produktywności i nie wymagają dodatkowych inwestycji w sprzęt.

• Proaktywna ochrona: Zaawansowane technologie AI i ML pomagają zapobiegać incydentom cybernetycznym przed ich wystąpieniem, zmniejszając potencjalne koszty związane z naruszeniami danych, odzyskiwaniem danych ransomware i naprawą systemu.

• Kompatybilność z systemami starszego typu: Zdolność do obsługi i odzyskiwania starszych systemów za pomocą odzyskiwania na komputerze bez systemu operacyjnego oznacza, że organizacje mogą przedłużyć żywotność istniejącej infrastruktury bez ponoszenia kosztów natychmiastowych aktualizacji.

• Suwerenność danych i zgodność z przepisami: Wbudowane funkcje zgodności i suwerenności danych pomagają uniknąć grzywien i kar związanych z nieprzestrzeganiem przepisów, które mogą się znacznie sumować w przypadku przedsiębiorstw działających w wielu jurysdykcjach.

Koncentrując się na tych obszarach, Acronis Cyber Protect v16 pozwala przedsiębiorstwom na bardziej efektywne zarządzanie cyberochroną, zarówno pod względem operacyjnym, jak i finansowym, co prowadzi do obniżenia całkowitego kosztu utrzymania.