Autores: Ilia Dafchev, Darrel Virtusio

Resumo

- Makop, uma variante de ransomware derivada do Phobos, continua a explorar sistemas RDP expostos, ao mesmo tempo que adiciona novos componentes, como explorações de escalonamento de privilégios locais e malware de carregamento, ao seu conjunto de ferramentas tradicional.

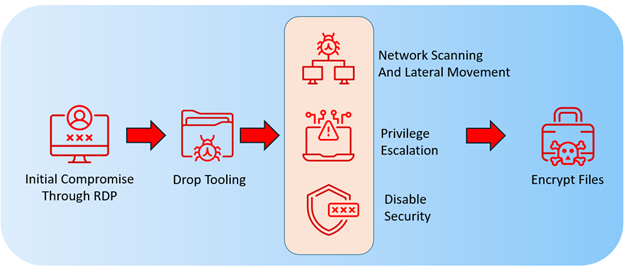

- O ataque geralmente começa com a exploração do RDP, seguida pela preparação de scanners de rede, ferramentas de movimento lateral e explorações de escalonamento de privilégios, antes de passar para a criptografia ou parar se os invasores não conseguirem contornar a solução de segurança em vigor.

- Os invasores utilizam uma combinação de ferramentas prontas para uso, incluindo scanners de rede, eliminadores de antivírus e numerosas explorações de escalonamento de privilégios locais, juntamente com nomes de arquivo enganosos para evitar a detecção.

- GuLoader, um Cavalo de Troia do tipo downloader, é usado para propagar cargas secundárias, indicando uma evolução na metodologia do Makop integrando mais técnicas para contornar medidas de segurança e mecanismos adicionais de propagação de malware.

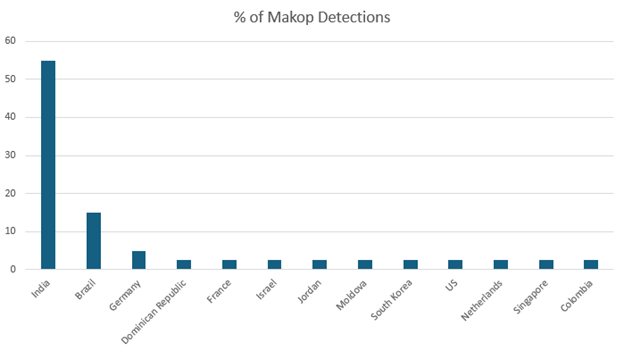

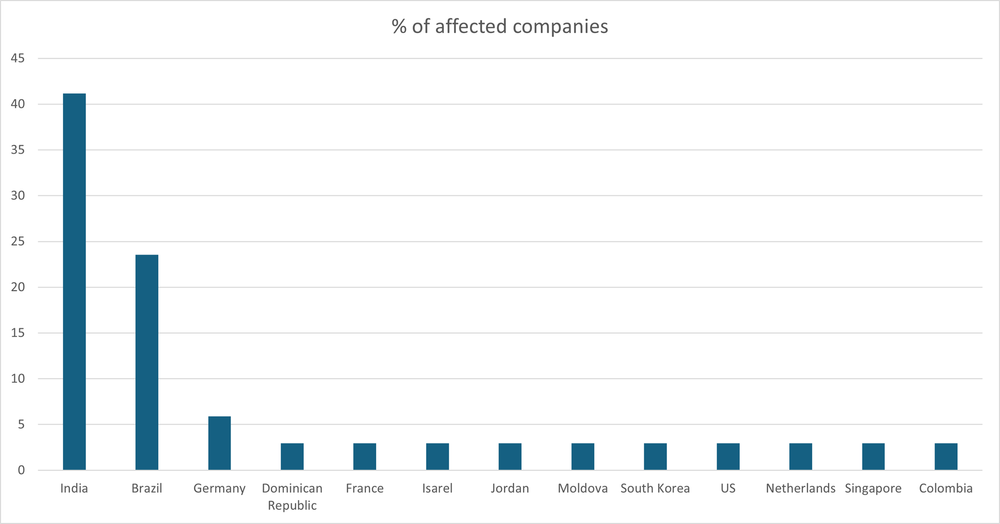

- A maioria de Os ataques (55%) têm como alvo organizações na Índia, enquanto incidentes também são relatados no Brasil, na Alemanha e em outras regiões.

Introdução

Makop é uma cepa de ransomware observada pela primeira vez por volta de 2020 e geralmente é tratada como uma variante da Family Phobos. Recentemente, os pesquisadores da Acronis TRU identificaram uma nova atividade e ferramenta associadas ao Makop, o que levou a uma investigação mais aprofundada em vários casos recentes de ransomware para entender melhor como seus operadores conduzem seus ataques.

O padrão que emergiu foi que os invasores preferem trabalhar de maneira com baixa complexidade e pouco esforço. A maioria das vítimas foi comprometida por meio do RDP e, frequentemente, após isso, os invasores usam ferramentas prontas para descoberta e movimento lateral, como scanners de rede, explorações de escalonamento de privilégio local (LPE) para escalonamento de privilégio, matadores de AV como drivers vulneráveis, terminadores de processos, software de desinstalação direcionado, ferramentas de acesso a credenciais como Mimikatz, e outras etapas da cadeia de eliminação.

O que foi interessante de ver foi a coleção deles de explorações de escalonamento de privilégio local e que em algumas ocasiões vimos o GuLoader sendo usado. GuLoader é um tipo de malware descarregador que foi descoberto pela primeira vez no final de 2019 e é conhecido por propagar diferentes tipos de malware de segundo estágio. É conhecido por despejar malware como AgentTesla, FormBook, XLoader, Lokibot e mais.

Manual de Makop

O fluxo dos ataques de Makop geralmente segue um padrão familiar. Os operadores de ransomware ganham acesso inicial explorando serviços de protocolo de área de trabalho remota (RDP) expostos publicamente e inseguros. Eles comumente dependem de ataques de força bruta ou dicionário para quebrar credenciais fracas ou reutilizadas. Uma vez dentro do sistema, os invasores fazem a preparação de suas ferramentas para varredura de rede, escalonamento de privilégio, desativação de software de segurança, despejo de credenciais, e, por fim, implantam o criptografador.

Após o estágio inicial de preparação, os invasores prosseguem com a descoberta, evasão de defesa, escalonamento de privilégios e movimento lateral, embora as etapas nem sempre ocorram em uma ordem específica. Em alguns incidentes, os invasores desistem após suas ferramentas serem detectadas pela solução de segurança. Mas, às vezes, eles mostram um esforço adicional para contornar a solução de segurança usando amostras empacotadas com VMProtect das mesmas ferramentas ou desativando a solução de segurança, seja tentando desinstalá-la manualmente ou usando ferramentas de hacking. Se, nesse ponto, eles também falham, então desistem e deixam a vítima.

A cadeia de execução observada usada pelos operadores do Makop em seus ataques recentes é ilustrada no diagrama abaixo.

Caixa de ferramentas do Makop

A ferramenta do Makop é mais frequentemente deixada em compartilhamentos RDP montados na rede (como “\\tsclient\”) ou no diretório Música do usuário. Embora em alguns casos os invasores também tenham usado o diretório Downloads, área de trabalho, Documentos ou na raiz da unidade C:. Frequentemente, as subpastas tinham nomes como “Bug” ou “Exp.” O próprio binário do criptografador normalmente usa um dos seguintes nomes de arquivo: bug_osn.exe, bug_hand.exe, 1bugbug.exe, bugbug.exe, taskmgr.exe, mc_osn.exe, mc_hand.exe e variantes desses nomes com um ponto como prefixo (por exemplo, “.taskmgr.exe”).

Acesso inicial

Os operadores do Makop são conhecidos por explorar credenciais RDP fracas para acessar o ambiente das vítimas. O RDP é um método preferido por cibercriminosos para comprometer organizações porque muitas dessas organizações ainda usam credenciais fracas e não têm autenticação multifator (MFA), tornando-as suscetíveis a ataques de força bruta, uma das táticas comuns de grupos de ransomware.

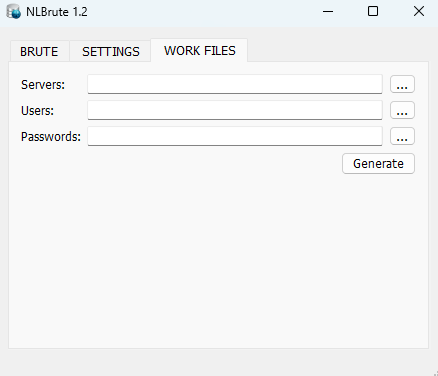

Durante nossa investigação, identificamos especificamente o uso do NLBrute. É uma ferramenta de hacking antiga que estava sendo vendida em fóruns de cibercrime desde 2016. Pouco tempo após seu lançamento, uma versão com crack do NLBrute apareceu, o que fez com que se tornasse amplamente utilizada por cibercriminosos.

O NLBrute requer informações como uma lista de endereços IP de destino que têm RDP exposto (geralmente na porta padrão 3389, embora isso possa ser personalizado), juntamente com listas de nomes de usuário e senhas conhecidas para serem usadas em ataques de força bruta, como ataques de dicionário ou pulverização de senhas. Embora a exploração de RDP não seja a intrusão mais sofisticada, ainda é uma das técnicas mais eficazes que possibilitam ataques de ransomware. Uma vez que os operadores do Makop conseguem acessar com sucesso por meio do RDP, eles podem começar a se mover lateralmente pela infraestrutura da organização e maximizar seu impacto.

Varredura de rede e movimento lateral

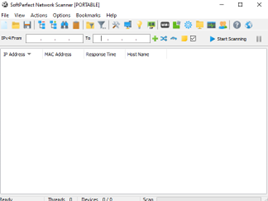

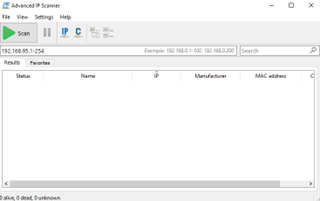

Para descoberta e movimento lateral, várias ferramentas apareceram em nossa telemetria. O NetScan foi usado com mais frequência, com o Advanced IP Scanner servindo como alternativa em outros casos.

Os agentes de ameaça combinaram essas ferramentas com o Advanced Port Scanner e o Masscan para ferramentas de varredura de portas. Essas ferramentas são comumente usadas pelos agentes de ameaça para enumerar a rede e a infraestrutura e localizar hosts e serviços de alto valor para dar suporte às atividades de movimento lateral. Não apenas essas ferramentas são altamente eficazes, mas também podem se misturar com a atividade legítima de administração.

Evasão de Defesa

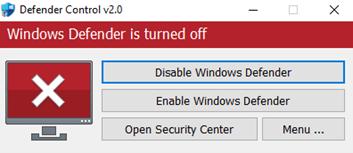

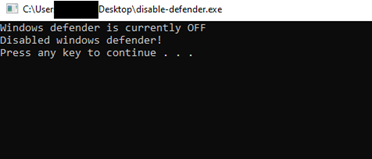

Vários matadores de AV foram vistos sendo usados pelos operadores, incluindo ferramentas como Defender Control e Disable Defender para desativar o Windows Defender. Ambas as ferramentas são ferramentas leves e eficazes para desativar temporariamente os recursos do Microsoft Defender.

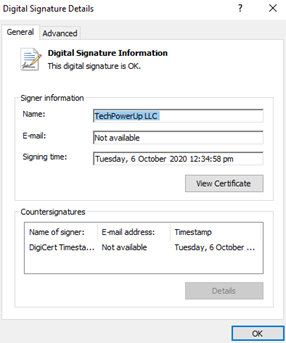

As técnicas BYOVD também são aproveitadas usando drivers vulneráveis, como hlpdrv.sys e ThrottleStop.sys. ThrottleStop.sys é um driver legítimo e assinado desenvolvido pela TechPowerUp para o aplicativo ThrottleStop, uma ferramenta projetada para monitoramento e correção de problemas de limitação de CPU. A vulnerabilidade do ThrottleStop (CVE-2025-7771) provém da forma como o driver lida com o acesso à memória. Os invasores podem explorar isso para ganhar controle, levando, em última análise, à desativação de ferramentas de segurança.

Outro driver vulnerável é o hlpdrv.sys. Este driver, quando registrado como um serviço, é conhecido por obter acesso ao nível do kernel e potencialmente encerrar soluções de EDR. Ambos os drivers já foram usados em campanhas de ransomware anteriores — especificamente pelos grupos MedusaLocker, Akira e Qilin.

Também descobrimos que os agentes de ameaça implantaram um software de desinstalação personalizado para remover o Quick Heal AV. Quick Heal AV é um produto de antivírus e proteção de endpoint da Quick Heal Technologies (Índia) que fornece proteção contra malware para seus clientes finais, tanto consumidores quanto empresas.

Desinstalador do Quick Heal AV

O uso de um desinstalador personalizado do Quick Heal AV está alinhado com nossos dados de telemetria, mostrando que as vítimas estavam predominantemente localizadas na Índia. Esta remoção direcionada indica que os invasores adaptaram partes de seu kit de ferramentas dependendo da região da vítima.

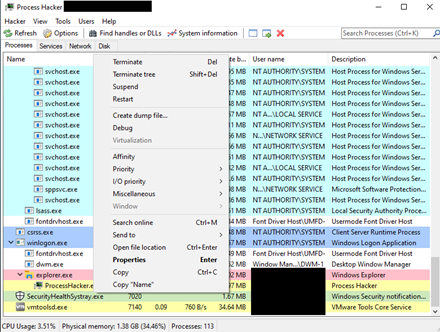

Por fim, eles também abusaram de aplicativos como Process Hacker e IOBitUnlocker. Ambos os aplicativos são legítimos, mas são abusados por agentes de ameaça para encerrar processos e excluir programas facilmente.

Ampliação de privilégios

Múltiplas vulnerabilidades de escalonamento de privilégios locais (LPE) que vão desde divulgações antigas até as mais recentes foram exploradas.

- CVE-2016-0099

- CVE-2017-0213

- CVE-2018-8639

- CVE-2019-1388

- CVE-2020-0787

- CVE-2020-0796

- CVE-2020-1066

- CVE-2021-41379

- CVE-2022-24521

As vulnerabilidades abusadas nesses casos exploram componentes do Windows, como BITS, Win32k, drivers KS/SMB, instaladores do Windows, IOCTL de fornecedores, etc. Os operadores do Makop usaram essas vulnerabilidades específicas, pois todas se concentravam em atingir a mesma plataforma, muitas têm PoCs disponíveis publicamente que tornam a transformação em arma direta, e elas concedem privilégios de sistema de forma confiável, que é exatamente o que o ransomware precisa para maximizar seu impacto. A gama de CVEs exploradas também mostra que o grupo mantém múltiplas explorações LPE em seu kit de ferramentas às quais recorrer, caso uma delas falhe. Em nossa telemetria, as vulnerabilidades CVE-2017-0213, CVE-2018-8639, CVE-2021-41379 e CVE-2016-0099 estavam entre as mais frequentemente usadas pelos invasores, indicando que essas vulnerabilidades são confiáveis e eficazes nos ataques.

Acesso a credenciais

Os invasores usam ferramentas de despejo de credenciais e força bruta para coletar dados sensíveis. Eles dependem de ferramentas como Mimikatz, LaZagne e NetPass para extrair senhas salvas, credenciais em cache e tokens de autenticação. Também utilizam utilitários de força bruta como CrackAccount e AccountRestore para invadir contas adicionais. As credenciais roubadas permitem movimento lateral e dão aos invasores acesso a mais sistemas na infraestrutura da vítima, o que aumenta o impacto do ransomware. Muitos grupos de ransomware seguem o mesmo padrão, o que destaca a eficácia dessas ferramentas para alcançar os objetivos dos invasores.

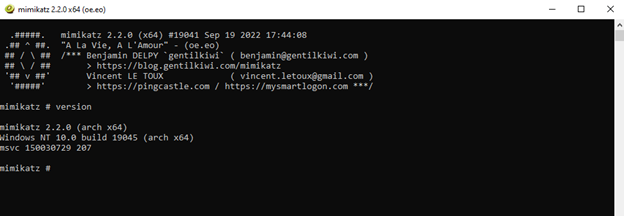

Entre as ferramentas de despejo de credenciais, o Mimikatz é a mais amplamente utilizada. Esta ferramenta de pós-exploração extrai credenciais diretamente da memória do Windows, incluindo senhas em texto simples, hashes NTLM, tickets Kerberos e outras informações confidenciais gerenciadas pela Autoridade de Segurança Local (LSA).

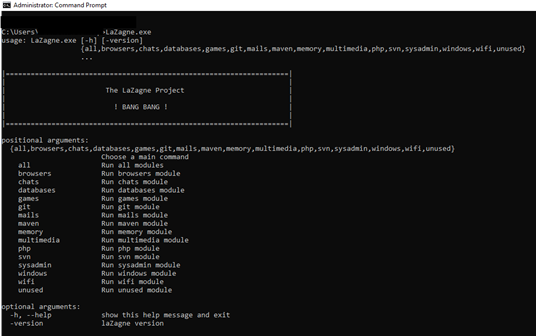

Enquanto isso, o LaZagne complementa o Mimikatz, concentrando-se em credenciais armazenadas localmente em vários aplicativos. Esta ferramenta de código aberto dá suporte a navegadores, perfis de Wi-Fi, clientes de email, bancos de dados e armazenamentos de credenciais do Windows.

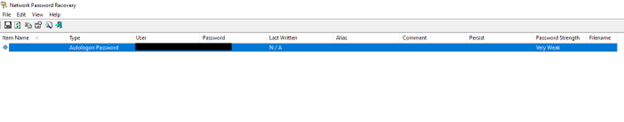

A recuperação de senha de rede (NetPass) tem como alvo credenciais relacionadas à rede, recuperando senhas para unidades mapeadas, conexões VPN, sessões de área de trabalho remota e outros recursos de rede do Windows. Isso permite que invasores obtenham acesso rápido às senhas salvas pelo sistema operacional.

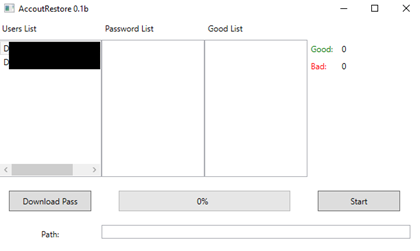

Por fim, outras ferramentas de força bruta, como o AccountRestore, funcionam de maneira diferente em comparação com os extratores de credenciais mencionados acima. Essas ferramentas testam várias combinações de senha para obter acesso a contas.

GuLoader

Além das ferramentas mencionadas acima, houve instâncias em que o GuLoader foi colocado no mesmo diretório que outras ferramentas e usado para propagar cargas adicionais. O uso de carregadores para implantar criptografadores de ransomware é uma tática comum entre grupos de ransomware. Grupos de ransomware como Qilin, Ransomhub, BlackBasta e Rhysida já utilizaram carregadores em campanhas anteriores, mas este parece ser o primeiro caso documentado de Makop sendo distribuído por meio de um carregador.

Uma vez que o GuLoader tenha sido instalado com sucesso no sistema, ele poderá implantar suas cargas.

Países vítimas

A maior parte das organizações atacadas (55% de todos os ataques Makop) estava localizada na Índia, com números menores no Brasil e na Alemanha e incidentes isolados em outros países. Essa distribuição não significa necessariamente que o Makop tenha como destino um país específico mais do que outros, mas pode ser o resultado de mais empresas com uma postura de segurança mais fraca. Os operadores da Makop parecem agir de forma oportunista, concentrando-se em redes em que os pontos fracos reduzem o esforço necessário para a entrada inicial, o comprometimento subsequente e a criptografia.

Conclusão

As campanhas de ransomware Makop destacam a ameaça representada por invasores que exploram vulnerabilidades conhecidas e práticas de segurança fracas. Aproveitando sistemas RDP expostos juntamente com uma variedade de ferramentas disponíveis no mercado, desde scanners de rede até explorações de escalonamento de privilégios locais, os adversários demonstram uma abordagem de baixo esforço, mas altamente eficaz. A integração de técnicas, como o uso do GuLoader para propagação de cargas secundárias e a adaptação de táticas com base nas regiões de destino, enfatiza ainda mais a necessidade de as organizações adotarem medidas de segurança robustas, incluindo autenticação forte e gerenciamento regular de patches.

No geral, pontos de entrada aparentemente mundanos, como RDP não seguro, podem levar a violações significativas. As organizações em todo o mundo, especialmente aquelas com lacunas conhecidas de segurança, devem reavaliar continuamente e fortalecer suas defesas contra ransomware e outras ciberameaças.

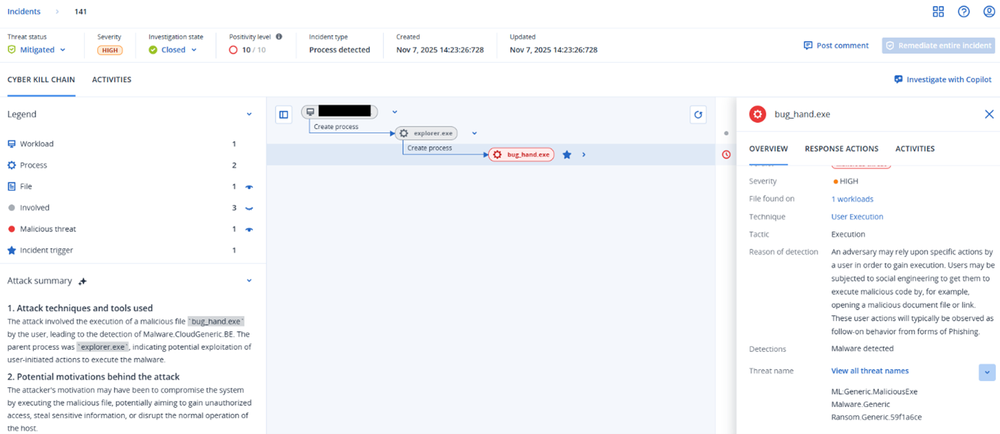

Detecção pela Acronis

Esta ameaça foi detectada e bloqueada pelo Acronis EDR / XDR:

Indicadores de comprometimento

Ransomware Makop

- 8ccb30606e3229ff88b3b67a5f4b2b087cab290ce7eedfcb24d1d3954b01d5f9

- f43b86ff363f19f26cc7d80aa64fa0894a264a736ae0abd013d98e344637e4d8

- 0e3c6b3366640989979ae059b768586ff1d8ba4c4b96b49b40609cdaa871363c

Explorações de escalonamento de privilégio local (LPE)

- CVE-2016-0099

- CVE-2017-0213

- CVE-2018-8639

- CVE-2019–1388

- CVE-2020-0787

- CVE-2020-0796

- CVE-2020-1066

- CVE-2021-41379

- CVE-2022-24521

Assassinos de AV e Ferramentas de Hacking

dfControl

- 20c730c7033b5bdc0a6510825e90449ba8f87942d2d7f61fa1ba5f100e98c141

- 1ef6c1a4dfdc39b63bfe650ca81ab89510de6c0d3d7c608ac5be80033e559326

disable-defender.exe

Hlpdrv.sys

0th3r_av5.exe

- 5b7b280b53ff3cf95ead4fd4a435cd28294c5fce6a924ec52e500a109deb868b

- 16f83f056177c4ec24c7e99d01ca9d9d6713bd0497eeedb777a3ffefa99c97f0

4avr64 – QuickHeal Uninstaller

- 5caacdc577c27110f639d4d7c0241607c1bc53ee6f5dbd337793d05cc57e703f

- 41a328c3bb66e94d73e861699a5ebc4a5c0c7fcee2129e5ecd98c7bde1f95e8e

Proc.exe - ProcessHacker

IOBitUnlocker

- eaa9dc1c9dc8620549fee54d81399488292349d2c8767b58b7d0396564fb43e7

- 37d2a1626dc205d60f0bec8746ab256569267e4ef2f8f84dff4d9d792aa3af30

- 1845fe8545b6708e64250b8807f26d095f1875cc1f6159b24c2d0589feb74f0c

Ferramentas de despejo de credenciais e força bruta

NLBrute (RDP Brute-Force tool)

- ffa28db79daca3b93a283ce2a6ff24791956a768cb5fc791c075b638416b51f4

- a332f863da1709b27b62f3a3f2a06dca48c7dabe6b8db76ec7bb81ce3786e527

Lazagne

Mimikatz

- 61c0810a23580cf492a6ba4f7654566108331e7a4134c968c2d6a05261b2d8a1

- 8c57b97b04d7eabbae651c3400a5e6b897aea1ae8964507389340c44b99c523a

Miparser

System.exe (ruadmin.exe)

- 6e95adda5f24fdf805ad10ae70069484def3d47419db5503f2c44b130eedf591

- e97bdf7fafb1cb2a2bf0a4e14f51e18a34f3ff2f6f7b99731e93070d50801bef

Account Restore

- 76f88afe7a18e3583bfcc4aed3b3a0ca8a9c18c62ee5f4d746f8da735c47a5e3

- 3902165d0645afdb4b7d95f5cc55d65ecee17d3b77a31d51170e0beae3fd296a

- b044c6dbd55747c3592ac527215c3dbf71f92aa4bd8eee5e29ddad571b9335b4

- 4c6cf8dda0c55fafab37569d2e11621c42e17f37a290b13087215190f7518d73

LoginParser

Netpass

Ferramentas de varredura de rede

NetScan

- c7d994eb2042633172bd8866c9f163be531444ce3126d5f340edd25cbdb473d4

- f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446

- dd748db20e3909596ab18ce3f0b1264e2cfe9f67dfb4bce7d4f9c085ec1fce0a

- 92c65b58c4925534c2ce78e54b0e11ecaf45ed8cf0344ebff46cdfc4f2fe0d84

- 3da3b704547f6f4a1497107e78856d434a408306b92ba7c6e270c7c9790aa576

Advanced Port Scanner

- a1a6005cc3eb66063ae33f769fc2d335487b2ed7f92c161e49ad013ffed11ec8

- 8b9c7d2554fe315199fae656448dc193accbec162d4afff3f204ce2346507a8a

Advanced IP Scanner

- be2b45b7df8e7dea6fb6e72d776f41c50686c2c9cfbaf4d456bcc268f10ab083

- 722fff8f38197d1449df500ae31a95bb34a6ddaba56834b13eaaff2b0f9f1c8b

- 26d5748ffe6bd95e3fee6ce184d388a1a681006dc23a0f08d53c083c593c193b

- 4b036cc9930bb42454172f888b8fde1087797fc0c9d31ab546748bd2496bd3e5

- f20721945a0a4150470e63bc81c9316cbb5802a60615ae4393283273a62cf8a2

Masscan

- de903a297afc249bb7d68fef6c885a4c945d740a487fe3e9144a8499a7094131

- 37ff328175acd45ef27d3d339c3127a7612ad713fccd9c9aae01656dfbf13056

Outras ferramentas / amostras

GuLoader - MUI

- 8f7569e82bd339f3e24431884687b095f678971f20053787d93359672bb9f687

- 5cdabf41672241798bcca94a7fdb25974ba5ab2289ebadc982149b3014677ae3

- b5c2474397fb38a4dd9edab78b6e5178832074ba5bab9bac3f0cad7bc0660cf2

- 5ff803269d6491dd3f0267f6f07b8869e3f08d62cf2110b552bba2cc3d75d26a

GuLoader - VBS