Do código vazado do Conti às alianças com LAPSUS$ e ShinyHunters no ecossistema COM

Autores: Darrel Virtusio, David Catalan Alegre, Eliad Kimhy, Santiago Pontiroli

Resumo

- A Acronis Threat Research Unit (TRU) analisou o DragonForce, um ransomware como serviço derivado do Conti ativo desde 2023, documentando seu malware, modelo de afiliada e ligações com o Scattered Spider.

- O DragonForce se rebatizou como um cartel de ransomware, permitindo que afiliadas façam white-label de cargas úteis e criem variantes como Devman e Mamona/Global, enquanto comprometem grupos rivais para reforçar sua posição no ecossistema.

- DragonForce e LockBit Green compartilham uma linhagem comum por meio do código vazado do Conti v3, levando a sobreposições em rotinas e artefatos.

- DragonForce emprega ataques BYOVD (traga seu próprio driver vulnerável) usando os drivers truesight.sys e rentdrv2.sys para encerrar processos.

- Após a publicação de um artigo no Habr — uma plataforma de mídia concentrada em tecnologia, cultura da internet e tópicos relacionados — que revelou fragilidades na criptografia do Akira, a DragonForce rapidamente reforçou seu próprio sistema de criptografia para evitar problemas semelhantes.

- Scattered Spider, um agente motivado financeiramente conhecido por phishing, troca de SIM e desvio de MFA, fez parceria com operadores ligados ao modelo de ransomware como serviço do DragonForce. Esta colaboração evoluiu para sobreposições mais amplas com LAPSUS$ e ShinyHunters, formando o que os pesquisadores apelidaram de “Scattered LAPSUS$ Hunters” no ecossistema “Hacker Com”.

- Mais de 200 vítimas foram expostas no site de vazamentos do DragonForce desde o final de 2023, abrangendo os setores de varejo, companhias aéreas, seguros, MSPs e outros setores empresariais.

Introdução

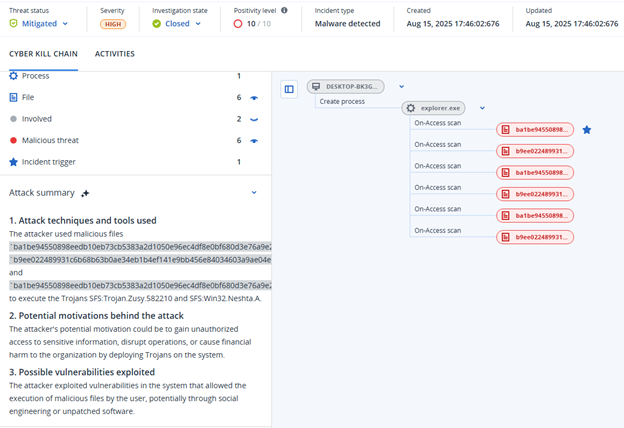

A Unidade de Pesquisa de Ameaças da Acronis (TRU) analisou a recente atividade ligada ao grupo de ransomware DragonForce e identificou uma nova variante de malware em circulação. A amostra mais recente utiliza drivers vulneráveis, como truesight.sys e rentdrv2.sys, para desativar softwares de segurança, encerrar processos protegidos e corrigir falhas de criptografia anteriormente associadas ao ransomware Akira. O esquema de criptografia atualizado aborda as fraquezas detalhadas publicamente em um artigo do Habr citado no site de vazamentos do DragonForce.

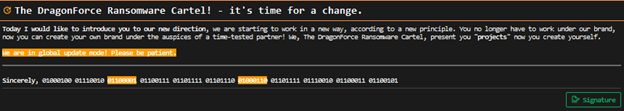

Recentemente, o DragonForce anunciou uma reformulação, afirmando que o grupo agora operaria como um cartel. Essa mudança na estratégia de operação visa aumentar sua presença na cena de ransomware. Oferecendo às afiliadas 80 por cento dos lucros, criptografadores personalizáveis e infraestrutura, o DragonForce reduz a barreira de entrada e incentiva mais afiliadas a se juntarem ao cartel. Desde então, o DragonForce tem sido mais ativo em atacar empresas globalmente, divulgando mais vítimas em comparação com um ano atrás. Seu ataque mais notável, publicamente atribuído ao grupo, teve como destino o varejista Marks & Spencer em colaboração com o Scattered Spider.

Neste blog, fornecemos uma análise da nova variante de ransomware do DragonForce e informações de fundo sobre as Atividades e afiliações do grupo.

A ascensão do DragonForce

DragonForce é um grupo de ransomware como serviço (RaaS) que apareceu pela primeira vez em 2023 e foi inicialmente associado ao grupo hacktivista DragonForce Malaysia, embora as evidências concretas ligando os dois ainda sejam limitadas. Desde que o DragonForce entrou na cena de ransomware, eles têm recrutado ativamente parceiros em fóruns clandestinos para sua operação. O grupo começou a usar o build vazado do LockBit 3.0 para desenvolver seus criptografadores, e depois adotou um código Conti v3 personalizado.

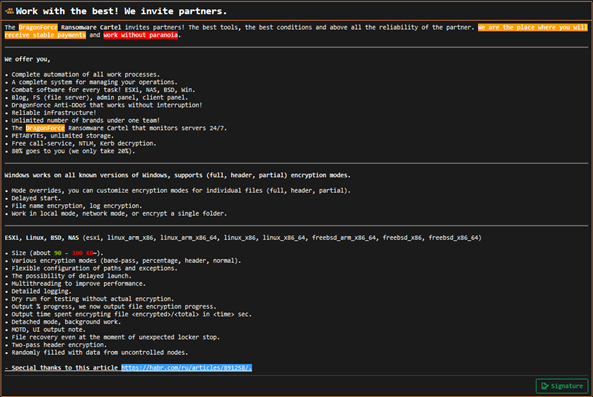

No início de 2025, o DragonForce começou a fazer o branding de si mesmo como um “cartel” de ransomware. Essa abordagem permite que o DragonForce continue construindo sua marca como um dos grupos cibercriminosos mais notórios atualmente ativos, atraindo a atenção de rivais e das autoridades. Por meio de seu programa de afiliada, o DragonForce fortaleceu sua posição na cena de ransomware, atraindo novos parceiros e competindo com operadores de RaaS mais estabelecidos. Além disso, esse modelo de negócio diversifica técnicas e vítimas, tornando a atribuição cada vez mais difícil.

Afiliadas podem implantar seu próprio malware enquanto usam a infraestrutura do DragonForce e operam sob sua própria marca. Isso reduz a barreira técnica e permite que tanto grupos estabelecidos quanto novos atores realizem atividades sem construir um ecossistema completo de ransomware.

Essa reformulação da marca criou uma proposta atraente tanto para grupos estabelecidos quanto emergentes. Entre os parceiros da DragonForce está o Scattered Spider, um corretor de acesso inicial conhecido por colaborar com várias operações de ransomware. As campanhas do grupo produziram muitas vítimas, incluindo organizações conhecidas como Marks & Spencer e Harrods.

Embora a cartelização de grupos cibercriminosos não seja nova, ela ganhou força nos últimos anos. Além da DragonForce, grupos como Scattered Spider, LAPSUS$ e ShinyHunters formaram coletivos como Scattered LAPSUS$ Hunters, supostamente por trás de várias violações de alto perfil envolvendo clientes finais da Salesforce. Essa mudança de competição para colaboração marca um risco crescente para organizações em todo o mundo.

Desmembrando o Manual da DragonForce

Como o Scattered Spider possibilita implantações de ransomware da DragonForce

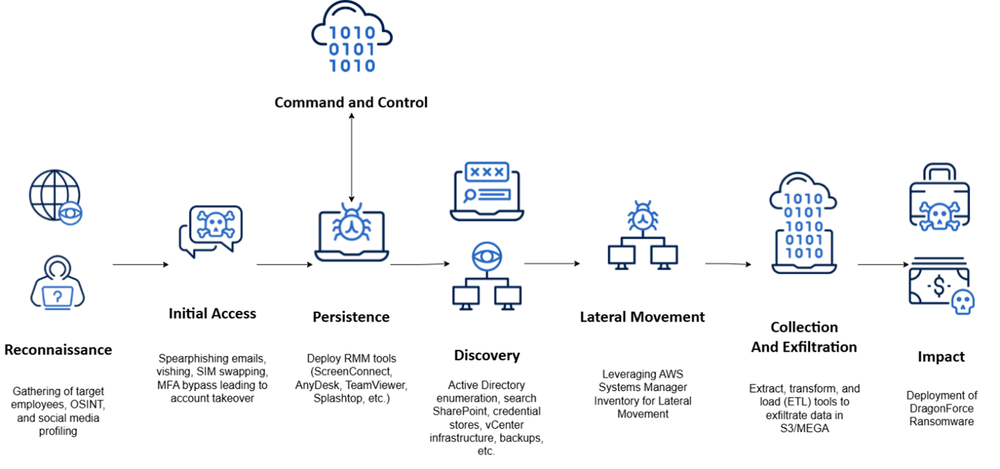

A intrusão geralmente envolve o Scattered Spider identificando suas vítimas-alvo por meio de reconhecimento sobre os funcionários da organização, para criar uma persona e um pretexto. Eles coletam informações das vítimas, como nome, função e outras informações gerais, por meio de mídias sociais e métodos de inteligência de código aberto. O grupo emprega técnicas sofisticadas de engenharia social, como e-mails de spear-phishing e phishing por voz (vishing) para obter e/ou redefinir credenciais das vítimas e contornar a autenticação multifator por meio de iscas convincentes, fadiga de autenticação multifator ou troca de SIM. Após o sucesso, o Scattered Spider faz login como o usuário alvo e registra seu próprio dispositivo de acesso.

Após o comprometimento inicial, o Scattered Spider implanta ferramentas de monitoramento e gerenciamento remoto (RMM) ou serviços de tunelamento para estabelecer persistência. O grupo foi visto usando ScreenConnect, AnyDesk, TeamViewer, Splashtop e utilitários similares. Uma vez no ambiente, o Scattered Spider realiza uma descoberta extensa, concentrando-se no SharePoint, armazenamentos de credenciais, infraestrutura VMware vCenter, sistemas de backup e documentação relacionada à configuração e acesso à VPN. O grupo também enumera Active Directory (AD) para mapear a rede.

Recentemente, a Scattered Spider tem usado AWS Gerente de Sistemas de Inventário a fim de identificar alvos adicionais para movimento lateral. Eles utilizam ferramentas de extração, transformação e carga (ETL) para agregar dados coletados em um repositório centralizado, que é então exfiltrado para armazenamento controlado por atacantes no MEGA ou Amazon S3. Finalmente, a Scattered Spider implanta o payload do ransomware DragonForce e criptografa arquivos em sistemas Windows, Linux e ESXi.

Não é um bug; é um recurso

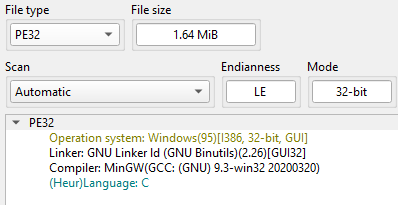

Durante setembro, encontramos algumas amostras novas do ransomware DragonForce. Notavelmente, esses binários eram significativamente maiores do que as variantes anteriores. Isso parece ser devido a uma mudança na cadeia de ferramentas do desenvolvedor, já que essas amostras são compiladas usando MinGW. Embora o DragonForce seja conhecido por fornecer diferentes cepas de ransomware para suas afiliadas, isso também pode ser um movimento para unificar seu ambiente de desenvolvimento e fornecer uma única cepa de ransomware para diferentes plataformas usando a mesma base de código.

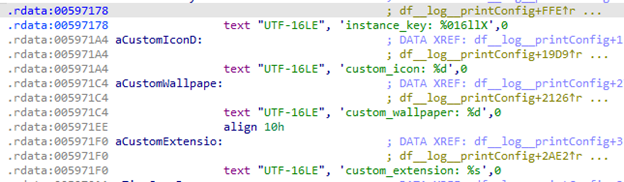

A migração de código para novos ambientes de desenvolvimento muitas vezes traz novos bugs. Nesses exemplos, que vêm da base de código do Conti, vimos que as strings que deveriam estar criptografadas usando o ADVObfuscator aparecem em texto sem criptografia no binário. Isso não parece ser uma atualização intencional, já que, em tempo de execução, as strings são criptografadas e descriptografadas novamente antes que o programa as use.

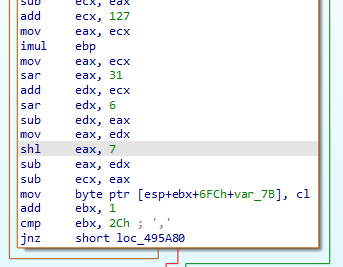

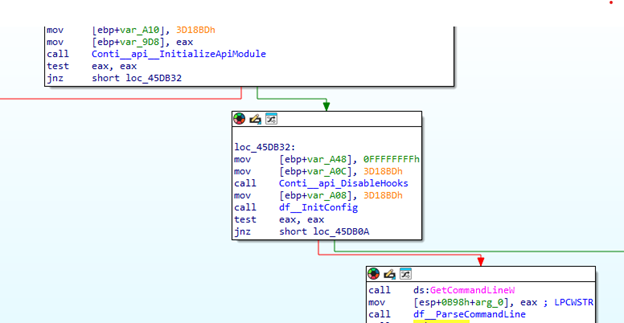

Como esperado, o código analisado mostra uma sobreposição extensa com os arquivos de fonte vazados do Conti. Ele começa invocando as funções InitializeApiModule e DisableHooks do Conti, que configuram o ambiente para a execução do ransomware e removem possíveis hooks na API do Windows.

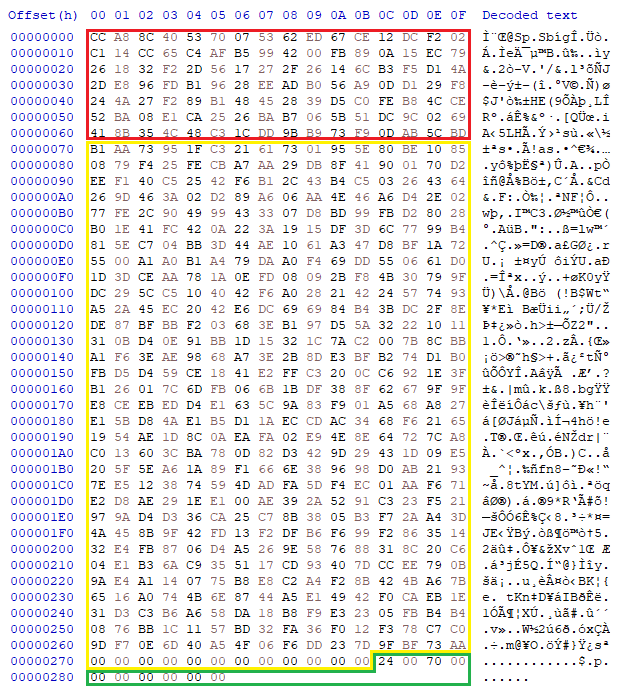

Em seguida, o DragonForce continua descriptografando e analisando sua configuração, que consiste em um arquivo binário criptografado com o algoritmo ChaCha20. Esta configuração reflete as diferentes opções de personalização que o construtor do DragonForce fornece para as afiliadas.

Como geralmente acontece com ransomware, o construtor permite configurar extensões de arquivo criptografadas personalizadas, uma lista de extensões de arquivo a serem evitadas e uma lista de softwares que poderiam interferir no processo de criptografia para serem encerrados. Este é um exemplo de uma configuração analisada:

● custom_icon: 0

● custom_wallpaper: 0

● custom_extension: df_win

● tyme_sync: 0

● encrypt_mode: 10

● full_encrypt_treshold: 2097152

● header_encrypt_treshold: 10485760

● header_encrypted_size: 3145728

● other_encrypt_chunk_percent: 10

● encrypt_file_names: 1

● schedule_job: 0

● kill: 1

● use_sys: 0

● priority: MsMpEng.exe, sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mysdesktopservice.exe, ocautopds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, notepad.exe, calc.exe, wuauclt.exe, onedrive.exe, SQLAGENT.exe, sqlserver.exe, SQLWrite.exe

● whitelist: 1

● path: tmp, winnit, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, perflogs, Public

● ext: .exe, .dll, .lnk, .sys, .msi, .bat, .DragonForce_encrypted

● filename: readme.txt

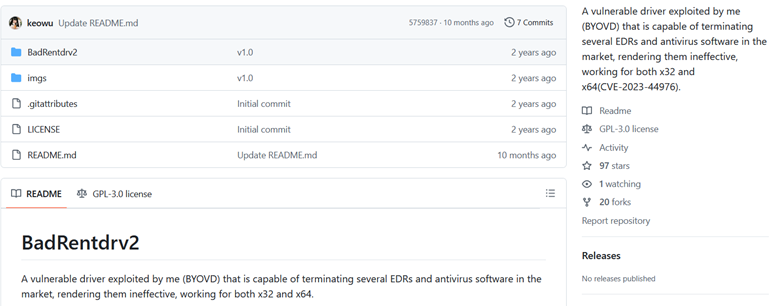

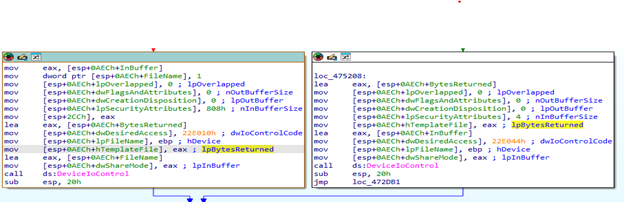

O campo use_sys é particularmente interessante. Quando ativado, em vez de depender de métodos normais de término de processos, o ransomware tenta abusar de drivers de kernel vulneráveis (BYOVD) para encerrar processos. O DragonForce oferece suporte a dois back-ends de driver que devem estar presentes no host da vítima previamente: Truesight e BadRentdrv2.

Enviando os códigos de controle adequados para esses drivers por meio do DeviceIoControl, os operadores podem fazer com que os drivers encerrem processos especificados.

O restante do código é semelhante à base do Conti. Assim como seu antecessor, DragonForce não apenas enumerar e criptografar os sistemas de arquivos locais, mas também examinará a rede local em busca de recursos compartilhados por meio do SMB.

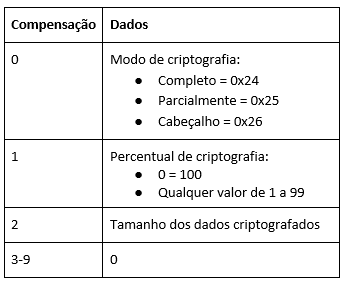

O esquema de criptografia permanece o mesmo, com uma única chave de criptografia ChaCha20 gerada para cada arquivo, que é então criptografada usando uma chave pública RSA e anexada ao início do arquivo resultante. No final, um bloco de 10 bytes de informações sobre o processo de criptografia é anexado.

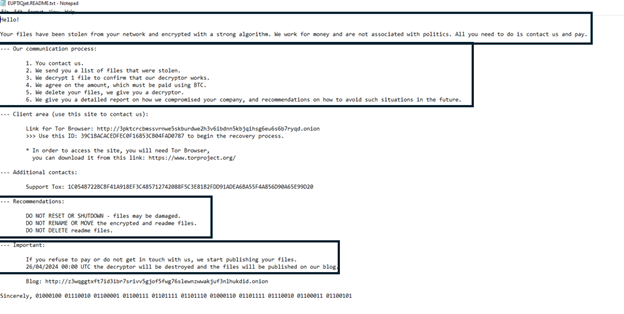

Nas diferentes notas de resgate deixadas por amostras recentes, os operadores ameaçam suas vítimas com excluir o decodificador e tornar seus dados públicos até os dias 2 e 22 de setembro, comprovando que a plataforma DragonForce ainda está sendo usada para realizar ataques de ransomware.

Afiliadas do DragonForce e a Conexão Devman

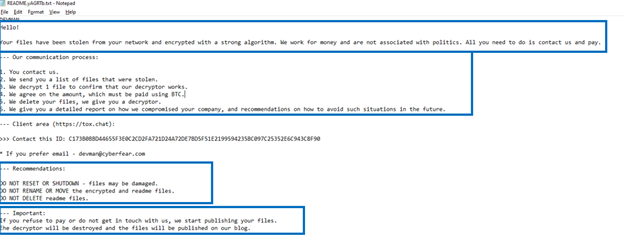

Uma das indicações mais claras da crescente presença da DragonForce no cenário de ransomware está no aumento do número de suas afiliadas, especialmente aquelas que se movem de um grupo de ransomware para outro. Recentemente, encontramos amostras do ransomware Devman compiladas usando o builder da DragonForce. Esta amostra tem '.devman' como a extensão de arquivo criptografado em sua configuração, mas outras funcionalidades como o ícone, papel de parede e nota de resgate são todas da DragonForce.

A conexão entre DragonForce e Devman também pode ser vista nas semelhanças da estrutura de suas notas de resgate. Devman, que inicialmente começou a implantar uma variante baseada em Mamona por volta de maio de 2025, usou um formato de nota de resgate que espelha de perto a variante baseada em LockBit da DragonForce, que foi vista pela primeira vez em circulação por volta de meados de 2023. Essa semelhança pode não ser uma coincidência. O intervalo de tempo entre ambas as amostras e o builder usado em ambas sugere que Devman pode ter sido uma afiliada inicial da DragonForce, experimentando criar seu próprio branding enquanto continuava a depender da infraestrutura e ferramentas da DragonForce.

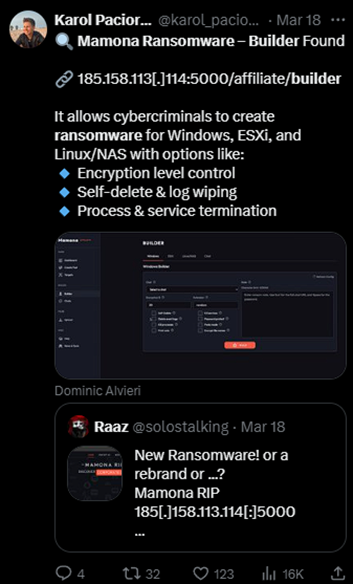

Aprofundando-se no Devman, a escolha de usar o construtor de ransomware Mamona revelou mais detalhes sobre suas afiliações. O ransomware Mamona foi introduzido pela primeira vez em março de 2025 pelo usuário do fórum underground conhecido como “$$$”, o mesmo operador por trás dos ransomwares Eldorado e Blacklock. Embora o Mamona tenha rapidamente perdido força, logo foi rebatizado como ransomware Global, ainda sob o controle do mesmo operador.

Um pesquisador externo em X postou sobre o criador de ransomware Mamona sendo hospedado em: 185.158.113[.]114:5000/afiliada/builder. O caminho /affiliate/builder sugere que o construtor é acessível apenas para afiliadas. Este detalhe destaca a conexão entre Devman e o fato de ser uma afiliada do Mamona.

Além disso, o fato de a Devman ter tanto os criptografadores Mamona quanto DragonForce em seu arsenal está alinhado com a estrutura semelhante a um cartel que a DragonForce tenta promover, em que seus afiliados podem criar suas próprias marcas operando no ecossistema do cartel DragonForce.

Além dos grupos de ransomware, a DragonForce também expandiu suas parcerias para incluir outros grupos cibercriminosos no ecossistema subterrâneo mais amplo. Scattered Spider é um parceiro com quem eles se associaram após se posicionarem como um “cartel”. Scattered Spider é conhecido por ter feito parcerias com outros operadores RaaS notórios no passado, como BlackCat, RansomHub e Qilin, fornecendo acesso inicial à rede da vítima e repassando o acesso para a implantação do ransomware. Essa parceria recente atraiu bastante atenção após o ataque à grande varejista britânica Marks & Spencer, que pesquisadores atribuem às operações da Scattered Spider – DragonForce. Embora não confirmado, este incidente se encaixa na linha do tempo da reformulação da marca da DragonForce apenas um mês antes, mostrando que Scattered Spider foi rápido em aproveitar a DragonForce em suas operações.

Lutas de Poder Entre Cartéis de Ransomware

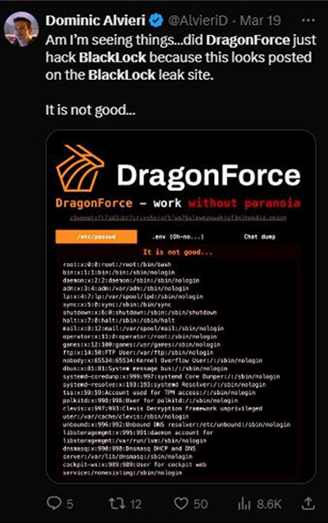

Rebatizando-se como um “cartel”, a DragonForce buscou fortalecer sua influência e alianças no cenário de ransomware, demonstrando seu domínio ao comprometer ou assumir o controle da infraestrutura de grupos rivais. Seu primeiro movimento foi a desfiguração do site de vazamentos do BlackLock.

Conclusão

Semelhante a ransomwares como Akira, Royal e Black Basta, DragonForce usou o código-fonte vazado do Conti para forjar um sucessor sombrio criado para carregar sua própria marca. Enquanto outros grupos fizeram algumas alterações no código para dar um toque diferente, DragonForce manteve toda a funcionalidade inalterada, apenas adicionando uma configuração criptografada no executável para se livrar dos argumentos de linha de comando que eram usados no código original do Conti.

Corrigindo as falhas de criptografia do Akira e fortalecendp sua criiptografia, esse agente de ameaças se concentrou em expandir constantemente sua lista de vítimas e recrutar novos afiliados, comprovando-se como uma ameaça significativa e persistente.

Indicadores de comprometimento

Executável portátil (PE)

4db090498a57b85411417160747ffd8d4875f98b3ca2b83736a68900b7304d2b f58af71e542c67fbacf7acc53a43243a5301d115eb41e26e4d5932d8555510d0

e4c44d0f462fce02b2c31555b12c022cdd6eae6492fd3a122e32e105fc5a54f8

f5df98b344242c5eaad1fce421c640fadd71f7f21379d2bf7309001dfeb25972 44994c720ad936809b54388d75945abd18b5707e20c9ee8f87b8f958ca8f5b16

0dfe23ab86cb5c1bfaf019521f3163aa5315a9ca3bb67d7d34eb51472c412b22

56dfe55b016c08f09dd5a2ab58504b377a3cd66ffba236a5a0539f6e2e39aa71

ad158a9ef5e849f7a2d10828a9aed89ebded7a2b5b3abb765f5797051cdf4a20

451a42db9c514514ab71218033967554507b59a60ee1fc3d88cbeb39eec99f20

dca4102fba483bf0060427e0d583a1f61d079bf0754db4d61ff2969cc1bc3474

df5ab9015833023a03f92a797e20196672c1d6525501a9f9a94a45b0904c7403

80e3a04fa68be799b3c91737e1918f8394b250603a231a251524244e4d7f77d9

d67a475f72ca65fd1ac5fd3be2f1cce2db78ba074f54dc4c4738d374d0eb19c7

1ccf8baf11427fae273ffed587b41c857fa2d8f3d3c6c0ddaa1fe4835f665eba

b10129c175c007148dd4f5aff4d7fb61eb3e4b0ed4897fea6b33e90555f2b845

c844d02c91d5e6dc293de80085ad2f69b5c44bc46ec9fdaa4e3efbda062c871c

b9bba02d18bacc4bc8d9e4f70657d381568075590cc9d0e7590327d854224b32

ELF

8e8f463c37ea7133194731bfe4490e6713dd0133f30fe08a6d069d10fa7db2c6

941b0bb479946c833a0436ecb84b94c8468c86c40016f46029e8bf04a22a754e

Nota de resgate

1 - 04b14ead49adea9431147c145a89c07fea2c6f1cb515d9d38906c7696d9c91d5

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 02/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. Make a test decrypt.

2. Get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F744871F84DDF60CF744871F84DDF60C - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news

2 - 849ef3cf2c251f6088d735c7b67c3434e915a1d924efecf4d608dbe9bb01928a

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 22/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. make a test decrypt.

2. get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F73EB3EEF76498F4F73EB3EEF76498F4 - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news