Författare: Ilia Dafchev, Darrel Virtusio

Sammanfattning

- Makop, en ransomware-variant som härstammar från Phobos, fortsätter att utnyttja exponerade RDP-system samtidigt som den lägger till nya komponenter som lokala privilegieeskalering-kryphål och inläsare av skadlig programvara till sitt traditionella verktygskit.

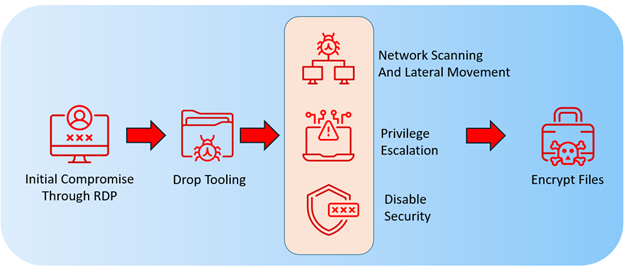

- Attacken börjar vanligtvis med RDP-exploitation, följt av nätverksskannrar, verktyg för lateral rörelse och utnyttjande av privilegieeskalering, innan man går vidare till kryptering eller avbryter om angriparna inte kan kringgå den befintliga säkerhetslösningen.

- Angriparna använder en blandning av färdiga verktyg inklusive nätverksskannrar, AV-killers och många lokala privilegieeskalering kryphål, tillsammans med vilseledande fil namn för att undvika upptäckt.

- GuLoader, en trojan av typen downloader, används för att leverera sekundära payloads, vilket visar på en utveckling i Makops metodik genom att integrera fler tekniker för att kringgå säkerhetsåtgärder och ytterligare mekanismer för leverans av skadlig kod.

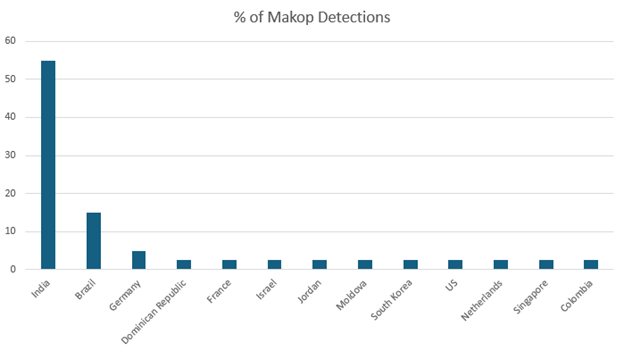

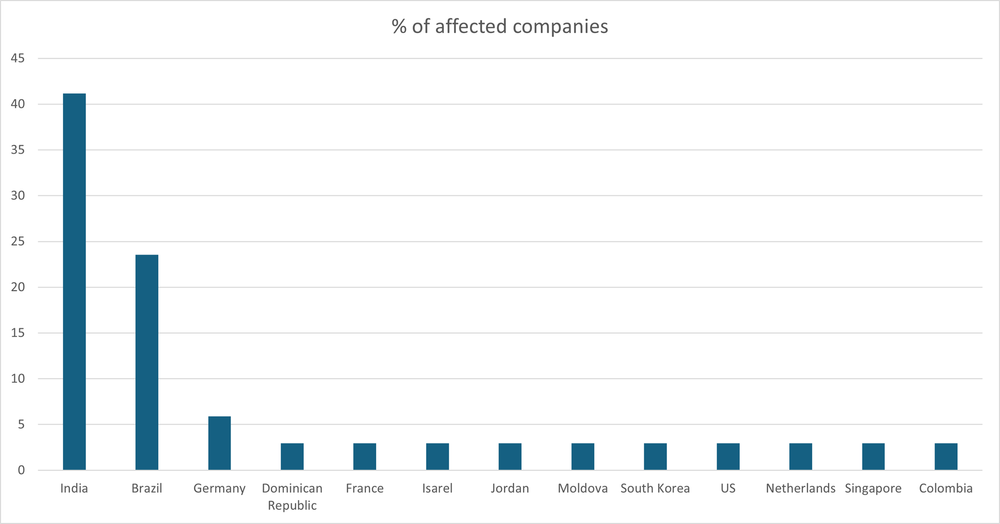

- Majoriteten av attackerna (55%) riktar sig mot företag i Indien, medan incidenter även rapporteras i Brasilien, Tyskland och andra regioner.

Inledning

Makop är en ransomware-variant som först observerades omkring 2020 och som generellt betraktas som en variant av Phobos-familjen. Nyligen identifierade forskare vid Acronis TRU ny aktivitet och nya verktyg kopplade till Makop, vilket ledde till en djupare undersökning av flera aktuella ransomware-fall för att bättre förstå hur operatörerna genomför sina attacker.

Det mönster som framträdde var att angripare föredrar att arbeta på ett sätt som kräver låg komplexitet och liten ansträngning. De flesta offer komprometterades via RDP och ofta använde angriparna därefter färdiga verktyg för upptäckt och lateral förflyttning, såsom nätverksskannrar, local privilege escalation exploits (LPE), AV-killers såsom sårbara drivrutiner, processavslutare, riktad avinstallationsprogramvara, verktyg för åtkomst till inloggningsuppgifter såsom Mimikatz och andra steg från kill chain.

Det var intressant att se deras samling av lokala privilegiee-skaleringsexploateringar och att vi vid några tillfällen såg GuLoader användas. GuLoader är en typ av skadlig programvara av typen downloader som först upptäcktes i slutet av 2019 och är känd för att leverera olika typer av second-stage malware. Det är känt för att sprida skadlig programvara som AgentTesla, FormBook, XLoader, Lokibot och mer.

Makops metoder

Makops attacker följer i regel ett välbekant mönster. Ransomware-operatörerna får initial åtkomst genom att utnyttja offentligt exponerade och osäkra RDP-tjänster (Remote Desktop Protocol). De förlitar sig vanligtvis på brute-force- eller ordboksattacker för att knäcka svaga eller återanvända inloggningsuppgifter. Väl inne i systemet förbereder angriparna sina verktyg för nätverksskanning, privilegieeskalering, inaktivering av säkerhetsprogramvara, dumpning av inloggningsuppgifter och slutligen distribution av krypteringsprogrammet.

Efter den inledande fasen fortsätter angriparna med upptäckt, undvikande av försvar, utökning av behörigheter och lateral rörelse, även om stegen inte alltid sker i en specifik ordning. I vissa fall avbryter angriparna sina angrepp när deras verktyg upptäcks av säkerhetslösningen. Men ibland gör de ytterligare ansträngningar för att kringgå säkerhetslösningen genom att använda VMProtect-packade prover av samma verktyg eller inaktivera säkerhetslösningen, antingen genom att manuellt försöka avinstallera den eller genom att använda hackverktyg. Om de även vid detta tillfälle misslyckas, ger de upp och lämnar offret.

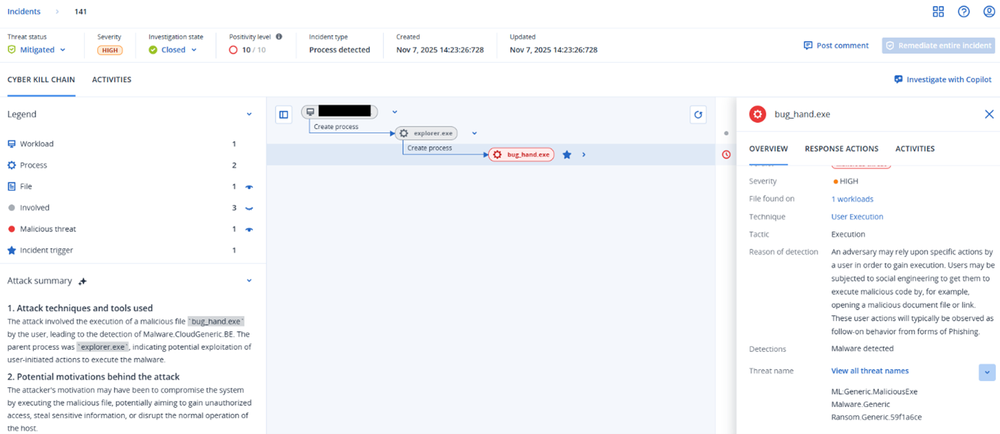

Den observerade exekveringskedjan som Makop-operatörerna använde i sina senaste attacker illustreras i diagrammet nedan.

Makops verktygslåda

Makops verktyg släpps oftast antingen i nätverksmonterade RDP-delningar (som “\\tsclient\”) eller inuti användarensmusik-katalog. I vissa fall använde angriparna även Nedladdningar, Skrivbord, Dokument eller i roten av C:-enheten. Ofta hade undermappar namn som “Bug” eller “Exp.” Själva krypteringsprogrammet använder också vanligtvis ett av följande filnamn: bug_osn.exe, bug_hand.exe, 1bugbug.exe, bugbug.exe, taskmgr.exe, mc_osn.exe, mc_hand.exe och varianter av dessa med ett prefix av en punkt (t.ex. “.taskmgr.exe”).

Initial tillgänglighet

Makop-operatörer är kända för att utnyttja svaga RDP-inloggningsuppgifter för att få tillgång till offrens miljö. RDP är ett populärt sätt för cyberbrottslingar att angripa företag då många av dessa företag fortfarande använder svaga inloggningsuppgifter och saknar multifaktorautentisering (MFA), vilket gör dem sårbara för brute force-attacker, en vanlig taktik bland ransomwaregrupper.

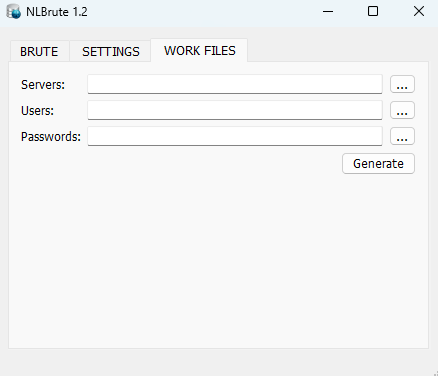

Under vår undersökning upptäckte vi specifikt användningen av NLBrute. Det är ett äldre hacking-verktyg som såldes på cyberbrottsforum redan 2016. Inte långt efter lanseringen dök en piratkopierad version av NLBrute upp, vilket gjorde att den blev mycket populär bland cyberbrottslingar.

NLBrute kräver information såsom en lista över mål-IP-adresser som har exponerat RDP (ofta på standardporten 3389, även om detta kan vara anpassat) tillsammans med listor över kända användarnamn och lösenord som ska användas för brute force-attacker såsom ordboksattacker eller lösenordsspridning. Även om RDP-exploitation inte är den mest sofistikerade typen av intrång, är det fortfarande en av de mest effektiva teknikerna för att möjliggöra ransomware-attacker. När Makop-operatörerna väl har fått tillgång via RDP kan de börja röra sig lateralt genom organisationens infrastruktur och maximera sin påverkan.

Nätverksskanning och lateral rörelse

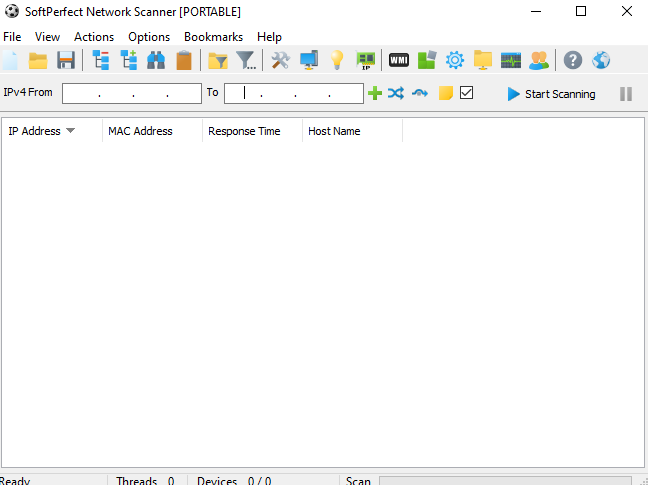

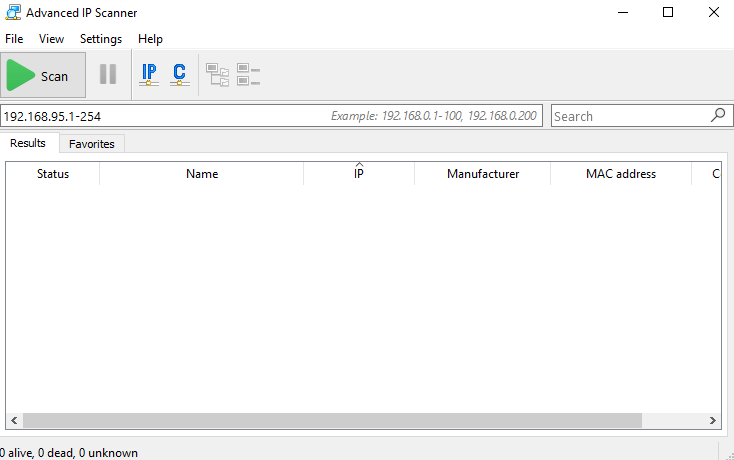

För upptäckt och lateral rörelse dök flera verktyg upp i vår telemetri. NetScan användes oftast, med Advanced IP Scanner som ett alternativ i andra fall.

Advanced IP Scanner skannar lokala nätverk för att identifiera aktiva värdar och öppna tjänster, vilket hjälper angripare att kartlägga mål för lateral rörelse.

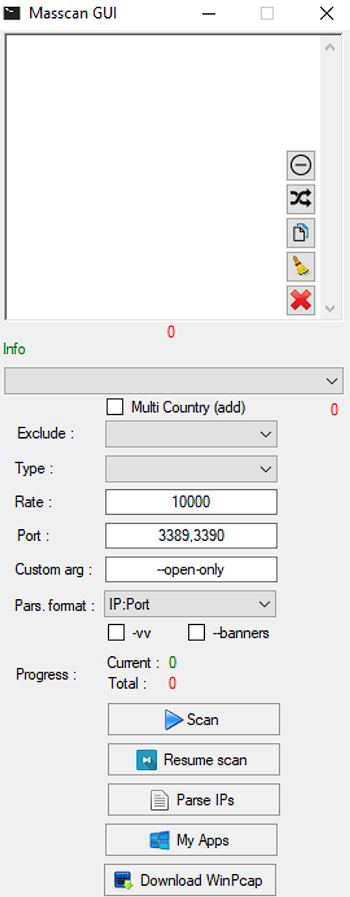

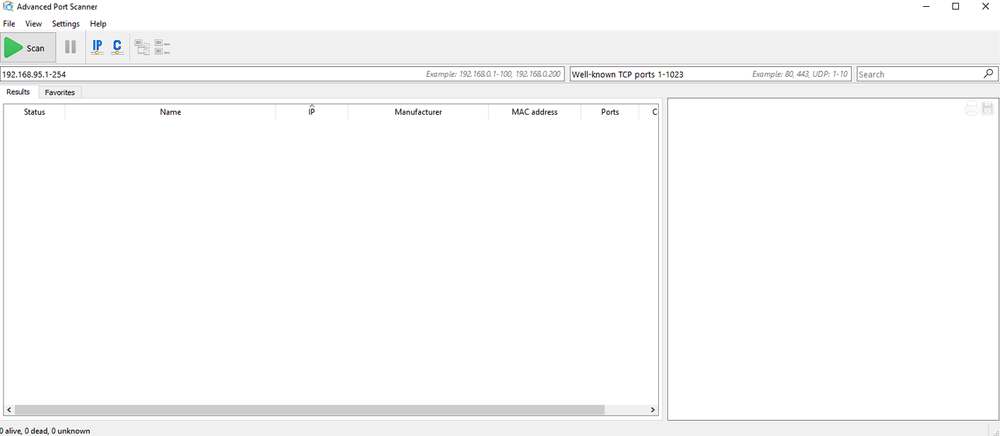

Hotaktörer har kombinerat dessa verktyg med Advanced Port Scanner och Masscan för portskanning. Dessa verktyg används ofta av hotaktörer för att kartlägga nätverk och infrastruktur och lokalisera värdefulla värdar och tjänster som stöd för laterala rörelser. Det är inte bara att dessa verktyg är mycket effektiva, utan de kan också smälta in i legitim administrativ verksamhet.

Försvarsundvikande

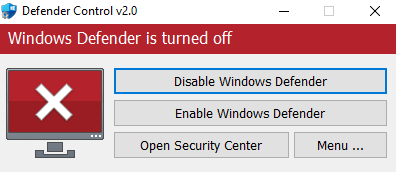

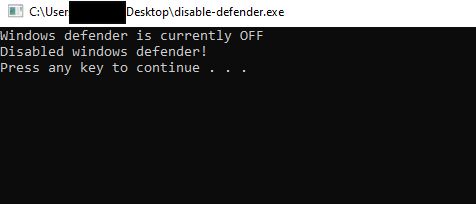

Flera AV-killers sågs användas av operatörerna, inklusive verktyg som Defender Control och Disable Defender för att inaktivera Windows Defender. Båda verktygen är lätta och effektiva verktyg för att tillfälligt inaktivera funktioner i Microsoft Defender.

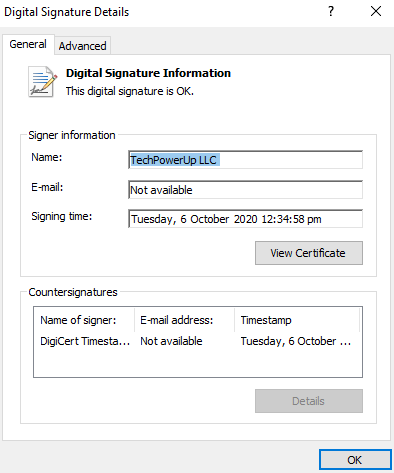

BYOVD-tekniker utnyttjas också genom att använda sårbara drivrutiner som hlpdrv.sys och ThrottleStop.sys. ThrottleStop.sys är en legitim, signerad drivrutin som utvecklats av TechPowerUp för programmet ThrottleStop, ett verktyg som är utformat för att övervaka och korrigera problem med CPU-throttling. Sårbarheten ThrottleStop (CVE-2025-7771) beror på hur drivrutinen hanterar minnesåtkomst. Angripare kan utnyttja detta för att ta kontroll, vilket i slutändan leder till att säkerhetsverktyg inaktiveras.

En annan sårbar drivrutin är hlpdrv.sys. Denna drivrutin, när den registreras som en tjänst, är känd för att få åtkomst på kernelnivå och potentiellt avsluta EDR-lösningar. Båda drivrutinerna har använts i tidigare ransomware-kampanjer – specifikt av MedusaLocker, Akira och Qilin.

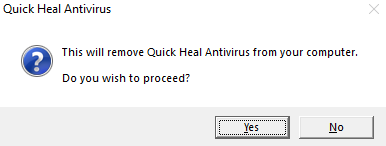

Vi upptäckte också att hotaktörerna använde en specialanpassad avinstallationsprogramvara för att ta bort Quick Heal AV. Quick Heal AV är ett antivirus- och slutpunktssäkerhetsprogram från Quick Heal Technologies (Indien) som erbjuder skydd mot skadlig kod för både privatpersoner och företagskunder.

Användningen av ett skräddarsytt avinstallationsprogram för Quick Heal AV stämmer överens med våra telemetridata som visar att offren huvudsakligen befann sig i Indien. Denna riktade borttagning tyder på att angriparna anpassade delar av sin verktygslåda beroende på måloffrets region.

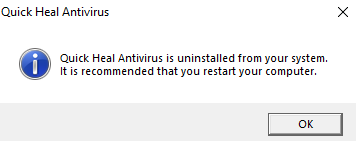

Slutligen missbrukade de också applikationer som Process Hacker och IOBitUnlocker. Båda applikationerna är legitima men missbrukas av hotaktörer för att enkelt avsluta processer och ta bort program.

Privilegiumeskalering

Flera lokala privilegiumeskalering (LPE) sårbarheter, från äldre avslöjanden till de senaste, har utnyttjats.

De sårbarheter som utnyttjas i dessa fall utnyttjar Windows-komponenter, såsom BITS, Win32k, KS/SMB-drivrutiner, Windows-installationsprogram, leverantörs-IOCTL etc. Makop-operatörerna utnyttjade dessa specifika sårbarheter eftersom de alla fokuserade på samma plattform, många har offentligt tillgängliga PoC:er som gör det enkelt att skapa vapen, och de ger pålitligt systemprivilegier, vilket är precis vad ransomware behöver för att maximera sin effekt. Utbudet av utnyttjade CVE:er visar också att gruppen har flera LPE-primitiv i sin verktygslåda som den kan falla tillbaka på om en misslyckas. I vår telemetri var sårbarheterna CVE-2017-0213, CVE-2018-8639, CVE-2021-41379 och CVE-2016-0099 bland de mest använda av angriparna, vilket tyder på att dessa sårbarheter är tillförlitliga och effektiva i attackerna.

Autentiseringsuppgifter för åtkomst

Angripare använder autentiseringsuppgifts-dumpare och brute force-verktyg för att samla in känsliga data. De förlitar sig på verktyg som Mimikatz, LaZagne och NetPass för att extrahera sparade lösenord, cachelagrade autentiseringsuppgifter och autentiseringstokens. De använder också brute force-verktyg som CrackAccount och AccountRestore för att bryta sig in i ytterligare konton. De stulna inloggningsuppgifterna möjliggör lateral rörelse och ger angriparna tillgång till fler system inom offrets infrastruktur, vilket ökar ransomwarens påverkan. Många ransomware-grupper följer samma mönster, vilket höjer hur effektiva dessa verktyg är för att uppnå angriparnas mål.

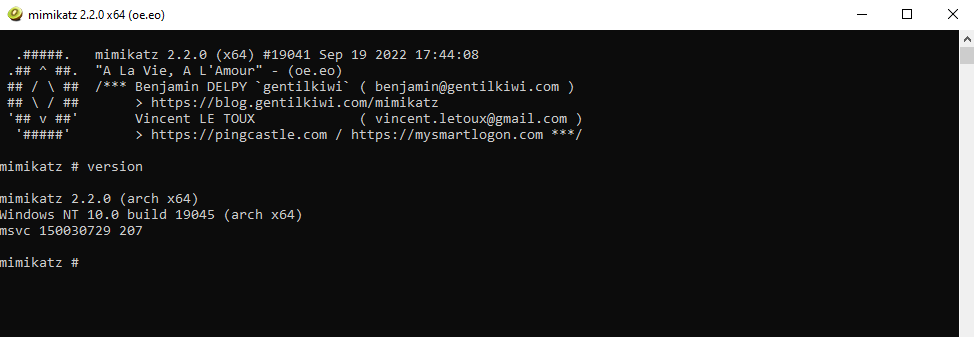

Bland verktygen för autentiseringsuppgifts-dumpning är Mimikatz det mest använda. Detta verktyg för efterutnyttjande extraherar inloggningsuppgifter direkt från Windows minne, inklusive lösenord i klartext, NTLM-hashar, Kerberos-biljetter och annan känslig information som hanteras av Local Security Authority (LSA).

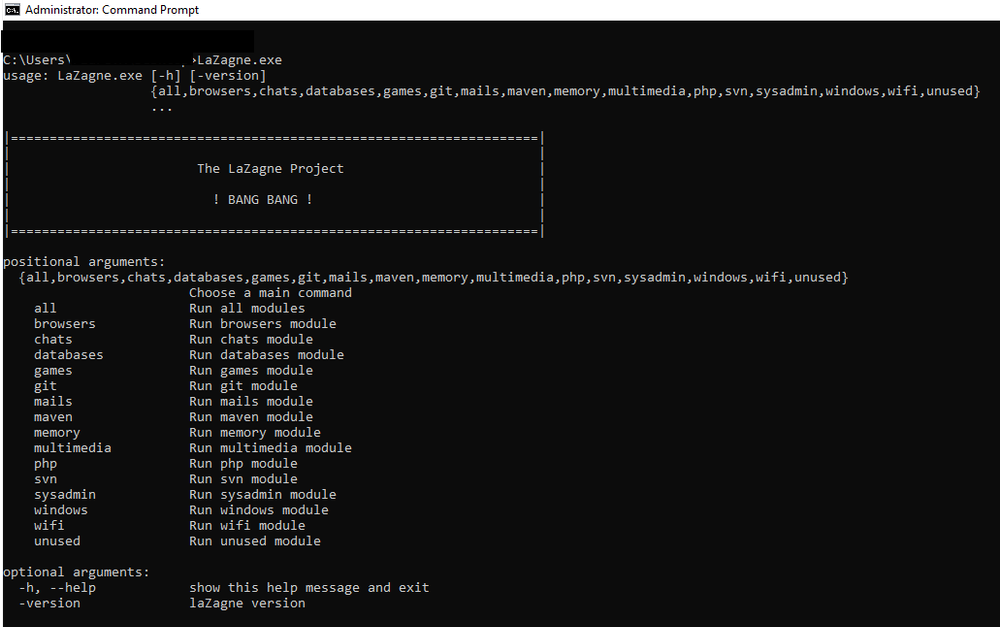

Samtidigt kompletterar LaZagne Mimikatz genom att fokusera på lokalt lagrade inloggningsuppgifter i olika applikationer. Detta verktyg med öppen källkod stöder webbläsare, Wi-Fi-profiler, e-postklienter, databaser och Windows-autentiseringsuppgifter.

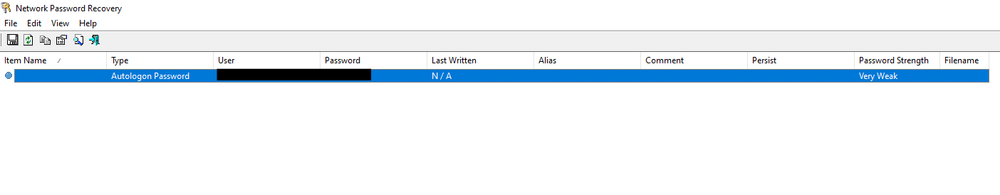

Återställning av nätverkslösenord (NetPass) riktar sig mot nätverksrelaterade inloggningsuppgifter och återställer lösenord för mappade enheter, VPN-anslutningar, fjärrskrivbordssessioner och andra Windows-nätverksfunktioner. Detta gör det möjligt för angripare att snabbt få tillgång till lösenord som sparats av operativsystemet.

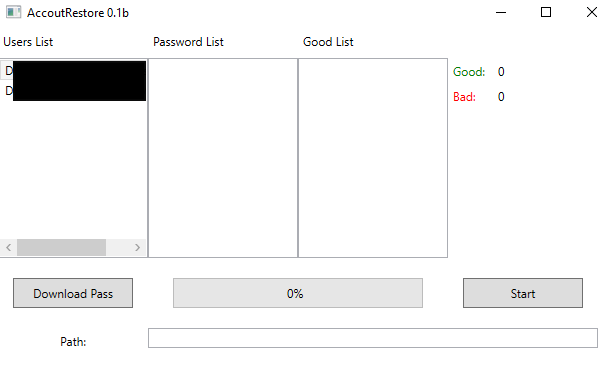

Slutligen fungerar andra brute force-verktyg som AccountRestore på ett annat sätt än de ovan nämnda verktygen för att hämta inloggningsuppgifter. Dessa verktyg testar flera lösenordskombinationer för att få tillgång till konton.

GuLoader

Utöver de verktyg som nämns ovan fanns det fall där GuLoader placerades i samma katalog som andra verktyg och användes för att leverera ytterligare payloads. Användningen av laddare för att distribuera ransomware-krypterare är en vanlig taktik bland ransomware-grupper. Ransomware-grupper som Qilin , Ransomhub , BlackBasta och Rhysida har använt laddare i tidigare kampanjer, men detta verkar vara det första dokumenterade fallet där Makop distribuerats via en laddare.

När GuLoader har installerats i systemet kan det nu distribuera sina payloads.

Drabbade länder

Den största andelen av de organisationer som utsattes för attacker (55 % av alla Makop-attacker) fanns i Indien, med ett mindre antal i Brasilien och Tyskland och enstaka incidenter i andra länder. Denna fördelning betyder inte nödvändigtvis att Makop riktar in sig på ett specifikt land mer än andra, utan kan vara ett resultat av att fler företag har lägre säkerhetsnivå. Makops operatörer verkar agera opportunistiskt och fokuserar på nätverk där svagheter minskar den insats som krävs för initial intrång, efterföljande kompromettering och kryptering.

Slutsats

Makop-ransomwarekampanjer understryker hotet från angripare som utnyttjar välkända sårbarheter och svaga säkerhetsrutiner. Genom att utnyttja exponerade RDP-system tillsammans med en rad standardverktyg, från nätverksskannrar till lokala privilegieeskaleringsexploater, visar motståndarna en metod som kräver liten ansträngning men är mycket effektiv. Integrationen av tekniker, såsom användning av GuLoader för sekundär leverans av payload och skräddarsydda taktiker baserade på målregioner, understryker ytterligare behovet för organisationer att införa robusta säkerhetsåtgärder, inklusive stark autentisering och regelbunden patchhantering.

Sammantaget kan till synes vardagliga ingångspunkter som osäker RDP leda till betydande säkerhetsöverträdelser. Företag över hela världen, särskilt de med kända säkerhetsbrister, bör kontinuerligt omvärdera och stärka sitt skydd mot ransomware och andra cyberhot.

Detektering av Acronis

Detta hot har upptäckts och blockerats av Acronis EDR / XDR:

Indikatorer på kompromettering

Makop ransomware

Exploits för lokal privilegieeskalering (LPE)

- CVE-2016-0099

o 10ea5ac09ec72101c6f8656f3f08f6f9495f8b43849f27928efd6485cee04913

o 6752d24da3565761c94ab10d3010e1be702221783f9b509209f97a8e32003767

- CVE-2017-0213

o aac0c5ad612fb9a0ac3b4bbfd71b8931fc762f8e11fdf3ffb33ef22076f9c4bc

o 0a4a0f0df5eea57f16a76bff6489dd95a7089afba8e9e5c8bcadc46870af33fb

o a903f4d8f126a830b8f12e05c035b86e4dfd65cb1fd64d0d0b503035b49d0cb7

o 6cf6dd6119abcb2751c2692fb93a623b5b4bd290cb3dc217fa9fe09dd721fcdd

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

- CVE-2018-8639

o ca08299002fa6181d249115907ee29356e698d72ff06afdca05431c1ed38db35

o fb1dd40577af7ac4d8c32506e78e39841ff6d05ee643c18270ef26eac798df3f

- CVE-2019–1388

o Legitimate HHUPD: 0745633619afd654735ea99f32721e3865d8132917f30e292e3f9273977dc021

- CVE-2020-0787

o 5b9407df404506219bd672a33440783c5c214eefa7feb9923c6f9fded8183610

- CVE-2020-0796

o c7e471218b00cdec4f7845a80f1c5b069ee97bf270f878ea45b2dd53aad14798

- CVE-2020-1066

o 0d468fa92767ca1abe881155224d94879b575860e403636d3dbb550e9b9a6a7a

o 5994db4362ded8bf15f81f134e14b9ed581cd2e073709b5fae6b2363bae455e9

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

- CVE-2021-41379

o f181b8ae88f6c657c3ec3d1d5e8420fbf340c543b3d9292947ae035e3591b664

- CVE-2022-24521

o 43c3b5dbc18ebbc55c127d197255446d5f3e074fdac37f3e901b718acbe7c833

AV-dödare och hackingsverktyg

- dfControl

o 20c730c7033b5bdc0a6510825e90449ba8f87942d2d7f61fa1ba5f100e98c141

o 1ef6c1a4dfdc39b63bfe650ca81ab89510de6c0d3d7c608ac5be80033e559326

- disable-defender.exe

o feb09cc39b1520d228e9e9274500b8c229016d6fc8018a2bf19aa9d3601492c5

- Hlpdrv.sys

o bd1f381e5a3db22e88776b7873d4d2835e9a1ec620571d2b1da0c58f81c84a56

- 0th3r_av5.exe

o 5b7b280b53ff3cf95ead4fd4a435cd28294c5fce6a924ec52e500a109deb868b

o 16f83f056177c4ec24c7e99d01ca9d9d6713bd0497eeedb777a3ffefa99c97f0

- 4avr64 – QuickHeal Uninstaller

o 5caacdc577c27110f639d4d7c0241607c1bc53ee6f5dbd337793d05cc57e703f

o 41a328c3bb66e94d73e861699a5ebc4a5c0c7fcee2129e5ecd98c7bde1f95e8e

- Proc.exe - ProcessHacker

o bd2c2cf0631d881ed382817afcce2b093f4e412ffb170a719e2762f250abfea4

- IOBitUnlocker

o eaa9dc1c9dc8620549fee54d81399488292349d2c8767b58b7d0396564fb43e7

o 37d2a1626dc205d60f0bec8746ab256569267e4ef2f8f84dff4d9d792aa3af30

o 1845fe8545b6708e64250b8807f26d095f1875cc1f6159b24c2d0589feb74f0c

Autentiseringsuppgiftsdump och brute force-verktyg

- NLBrute (RDP Brute-Force tool)

o ffa28db79daca3b93a283ce2a6ff24791956a768cb5fc791c075b638416b51f4

o a332f863da1709b27b62f3a3f2a06dca48c7dabe6b8db76ec7bb81ce3786e527

- Lazagne

o 3cc5ee93a9ba1fc57389705283b760c8bd61f35e9398bbfa3210e2becf6d4b05

- Mimikatz

o 61c0810a23580cf492a6ba4f7654566108331e7a4134c968c2d6a05261b2d8a1

o 8c57b97b04d7eabbae651c3400a5e6b897aea1ae8964507389340c44b99c523a

- Miparser

o a8bf7da7e2f62296985e1aadbac8373f5ac813ac158047f5b5579a3f900fd85b

- System.exe (ruadmin.exe)

o 3fa65f17518d10af9ed316fbd0395bf39b3b75a63a5374ff071cbba4b642e4a3

- CrackAccount

o 6e95adda5f24fdf805ad10ae70069484def3d47419db5503f2c44b130eedf591

o e97bdf7fafb1cb2a2bf0a4e14f51e18a34f3ff2f6f7b99731e93070d50801bef

- Account Restore

o 76f88afe7a18e3583bfcc4aed3b3a0ca8a9c18c62ee5f4d746f8da735c47a5e3

o 3902165d0645afdb4b7d95f5cc55d65ecee17d3b77a31d51170e0beae3fd296a

o b044c6dbd55747c3592ac527215c3dbf71f92aa4bd8eee5e29ddad571b9335b4

o 4c6cf8dda0c55fafab37569d2e11621c42e17f37a290b13087215190f7518d73

- LoginParser

o 10c0dd2878bd0ab9732cd593febf61d94bb2b798bf0aa1c8fa45ddf8c7092cbc

- Netpass

o 17fb52476016677db5a93505c4a1c356984bc1f6a4456870f920ac90a7846180

o 51fd557a7325dd58cfcabebbbc33ef452d93f812c189360d4f2bf87c6df0a59c

Nätverksskanningsverktyg

- NetScan

o c7d994eb2042633172bd8866c9f163be531444ce3126d5f340edd25cbdb473d4

o f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446

o dd748db20e3909596ab18ce3f0b1264e2cfe9f67dfb4bce7d4f9c085ec1fce0a

o 92c65b58c4925534c2ce78e54b0e11ecaf45ed8cf0344ebff46cdfc4f2fe0d84

o 3da3b704547f6f4a1497107e78856d434a408306b92ba7c6e270c7c9790aa576

- Advanced Port Scanner

o a1a6005cc3eb66063ae33f769fc2d335487b2ed7f92c161e49ad013ffed11ec8

o 8b9c7d2554fe315199fae656448dc193accbec162d4afff3f204ce2346507a8a

- Advanced IP Scanner

o be2b45b7df8e7dea6fb6e72d776f41c50686c2c9cfbaf4d456bcc268f10ab083

o 722fff8f38197d1449df500ae31a95bb34a6ddaba56834b13eaaff2b0f9f1c8b

o 26d5748ffe6bd95e3fee6ce184d388a1a681006dc23a0f08d53c083c593c193b

o 4b036cc9930bb42454172f888b8fde1087797fc0c9d31ab546748bd2496bd3e5

o f20721945a0a4150470e63bc81c9316cbb5802a60615ae4393283273a62cf8a2

- Masscan

o de903a297afc249bb7d68fef6c885a4c945d740a487fe3e9144a8499a7094131

o 37ff328175acd45ef27d3d339c3127a7612ad713fccd9c9aae01656dfbf13056

Andra verktyg / prover

- GuLoader - MUI

o 8f7569e82bd339f3e24431884687b095f678971f20053787d93359672bb9f687

o 5cdabf41672241798bcca94a7fdb25974ba5ab2289ebadc982149b3014677ae3

o b5c2474397fb38a4dd9edab78b6e5178832074ba5bab9bac3f0cad7bc0660cf2

o 5ff803269d6491dd3f0267f6f07b8869e3f08d62cf2110b552bba2cc3d75d26a

- GuLoader - VBS

o c8afb68260b9036d8e65811927c379112274a2526cc161c7f1502457a501a0d3

o 01f34180bb635022681723eef73c19adf330d7a32a2e6639c27b1ee5777312be

o c8e8cca4ee3c4f4ce4f2076ed93cca058fa1ff88d5ffe49d8d293b27ad25ef68

o 8315327f22eff069457c02ddda1ea32a31964e1b8ab688709bcb96c6ccbb6212