Från Contis läckta kod till allianser med LAPSUS$ och ShinyHunters i The Com-ekosystemet

Författare: Darrel Virtusio, David Catalan Alegre, Eliad Kimhy, Santiago Pontiroli

Sammanfattning

- Acronis Threat Research Unit (TRU) har analyserat DragonForce, en Conti-baserad ransomware-as-a-service som varit aktiv sedan 2023, och dokumenterat dess malware, affiliate-modell och kopplingar till Scattered Spider.

- DragonForce omprofilerade sig som ett ransomware-kartell, vilket gav affiliates möjlighet att white-label-märka payloads och skapa varianter som Devman och Mamona/Global. Samtidigt förstörde de konkurrerande gruppers rykte för att stärka sin position i ekosystemet.

- DragonForce och LockBit Green har samma ursprung i den läckta Conti v3-koden, vilket leder till överlappningar i rutiner och artefakter.

- DragonForce använder BYOVD-attacker (bring your own vulnerable driver) genom att använda drivrutinerna truesight.sys och rentdrv2.sys för att avsluta processer.

- Efter att en artikel publicerades i Habr – en medieplattform inriktad på teknologi, internetkultur och relaterade ämnen – avslöjade svagheter i Akiras kryptering, förstärkte DragonForce snabbt sin egen krypterare för att undvika liknande problem.

- Scattered Spider, en finansiellt motiverad aktör känd för nätfiske, SIM-byte och MFA bypass, ingick samarbete med operatörer knutna till DragonForce ransomware-as-a-service-modellen. Detta samarbete utvecklades till bredare överlappningar med LAPSUS$ och ShinyHunters, vilket bildade vad forskare kallade ”Scattered LAPSUS$ Hunters” inom ekosystemet ”Hacker Com”.

- Sedan slutet av 2023 har mer än 200 offer exponerats på DragonForces läckagesajt, inom detaljhandel, flygbolag, försäkringar, MSP:er och andra företagssektorer.

Inledning

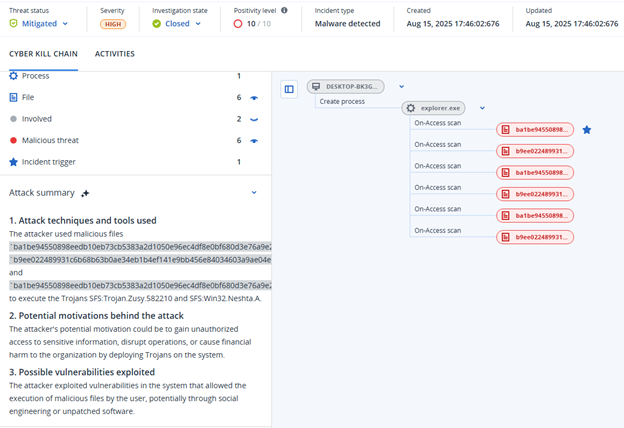

Acronis Threat Research Unit (TRU) analyserade den senaste aktiviteten kopplad till ransomwaregruppen DragonForce och identifierade en ny variant av skadlig programvara i omlopp. Det senaste exemplet använder sårbara drivrutiner som truesight.sys och rentdrv2.sys för att inaktivera säkerhetsprogramvara, avsluta skyddade processer och korrigera krypteringsbrister som tidigare associerats med Akira ransomware. Det uppdaterade krypteringsschemat åtgärdar svagheter som offentligt beskrivs i en Habr-artikel som citerats på DragonForces läcksajt.

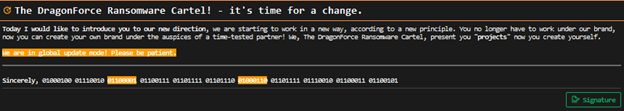

DragonForce har nyligen meddelat att de byter namn och att gruppen nu kommer att verka som ett kartell. Den här förändringen i verksamhetsstrategin syftar till att öka deras närvaro på ransomware-scenen. Genom att erbjuda affiliates 80 procent av vinsten, anpassningsbara krypteringsprogram och infrastruktur gör DragonForce det lättare att komma in på marknaden och uppmuntrar fler affiliates att ansluta sig till kartellen. Sedan dess har DragonForce attackerat företag globalt i ännu högre grad och orsakat fler offer jämfört med för ett år sedan. Deras mest uppmärksammade attack, som offentligt tillskrivits gruppen, riktade sig mot detaljhandelskedjan Marks & Spencer i samarbete med Scattered Spider.

I denna blogg ger vi en analys av DragonForces nya ransomware-variant och ger bakgrundsinformation om gruppens aktiviteter och samarbeten.

DragonForces uppgång

DragonForce är en ransomware-as-a-service-grupp (RaaS) som först dök upp 2023 och initialt förknippades med hacktivistgruppen DragonForce Malaysia, även om konkreta bevis som kopplar samman de två fortfarande är begränsade. Sedan DragonForce gjorde entré på ransomware-scenen har de aktivt rekryterat partners på underjordiska forum för sin verksamhet. Gruppen började använda den läckta LockBit 3.0-byggaren för att utveckla sina krypteringsprogram och antog senare en anpassad Conti v3-kod.

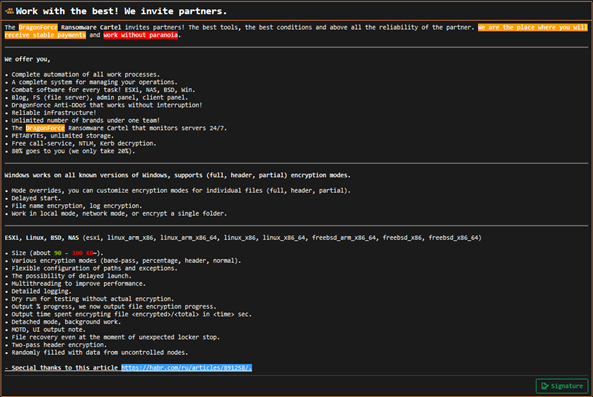

I början av 2025 började DragonForce marknadsföra sig som en ransomware-kartell. Denna strategi gör det möjligt för DragonForce att fortsätta bygga upp sitt varumärke som en av de mest ökända cyberbrottslingarna som för närvarande är aktiva, vilket väcker uppmärksamhet från konkurrenter och brottsbekämpande myndigheter. Genom sitt affiliateprogram stärkte DragonForce sin position på ransomware-marknaden, lockade nya partners och konkurrerade med mer etablerade RaaS-operatörer. Dessutom diversifierar denna affärsmodell tekniker och offer, vilket gör det allt svårare att hitta den skyldige.

Affiliates kan distribuera sin egen skadliga programvara medan de använder DragonForces infrastruktur och verkar under sitt eget varumärke. Detta sänker den tekniska barriären och gör det möjligt för både etablerade grupper och nya aktörer att bedriva verksamhet utan att bygga upp ett komplett ekosystem för ransomware.

Denna omprofilering skapade ett attraktivt erbjudande för både etablerade och nya grupper. Bland DragonForces partners finns Scattered Spider, en initial access broker som är känd för sitt samarbete med flera ransomware-operationer. Gruppens kampanjer har skapat många offer, däribland välkända organisationer som Marks & Spencer och Harrods.

Kartellbildningen bland cyberkriminella grupper är inte något nytt fenomen, men den har tagit fart under de senaste åren. Utöver DragonForce har grupper som Scattered Spider, LAPSUS$ och ShinyHunters bildat kollektiv som Scattered LAPSUS$ Hunters, som enligt uppgift ligger bakom flera uppmärksammade intrång som drabbat Salesforce-kunder. Denna övergång från konkurrens till samarbete innebär en växande risk för organisationer över hela världen.

En genomgång av DragonForce-strategin

Hur Scattered Spider möjliggör distribution av DragonForce-ransomware

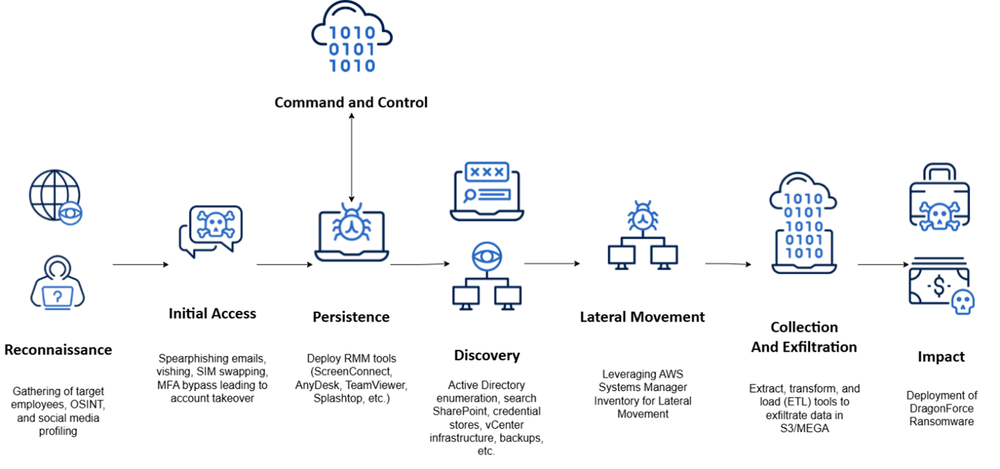

Intrånget går oftast till så att Scattered Spider kartlägger företagets anställda för att kunna skapa en falsk identitet och en trovärdig bakgrundshistoria inför attacken. De samlar in information om offren, som namn, roll och annan allmän information, via sociala medier och öppna informationskällor. Gruppen använder avancerade social engineering-metoder, som riktade phishingmejl och röstbaserad phishing (vishing), för att stjäla eller återställa inloggningsuppgifter och kringgå multifaktorautentisering (MFA). Det kan ske genom övertygande bete eller genom att trötta ut offret med MFA-förfrågningar eller utföra SIM-kapning. När detta har lyckats loggar Scattered Spider in som den utvalda användaren och registrerar sin egen enhet för åtkomst.

Efter det inledande intrånget använder Scattered Spider fjärrövervaknings- och fjärrhanteringsverktyg (RMM) eller tunnelingtjänster för att säkerställa sin närvaro. Gruppen har setts använda ScreenConnect, AnyDesk, TeamViewer, Splashtop och liknande verktyg. Väl inne i miljön genomför Scattered Spider en omfattande undersökning med fokus på SharePoint, autentiseringsuppgifter, VMware vCenter-infrastruktur, säkerhetskopieringssystem och dokumentation relaterad till VPN-konfiguration och åtkomst. Gruppen kartlägger även Active Directory (AD) för att få en överblick av nätverket.

Nyligen har Scattered Spider använt AWS Systems Manager Inventory för att identifiera ytterligare mål för att flytta sig lateralt. De använder ETL-verktyg (Extract, Transform, Load) för att samla in insamlad data i ett centraliserat arkiv, som sedan överförs till angriparens MEGA- eller Amazon S3-lagring. Slutligen distribuerar Scattered Spider DragonForce-ransomware-nyttolasten och krypterar filer i Windows-, Linux- och ESXi-system.

Det är inte en bugg, det är en funktion.

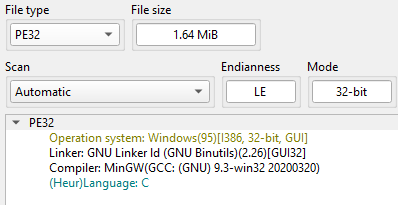

Under september upptäckte vi färska exemplar av DragonForce-ransomware. Det är värt att notera att dessa binärfiler var betydligt större än tidigare varianter. Det verkar bero på en förändring i utvecklarens verktygskedja, eftersom dessa exempel är byggda med MinGW. DragonForce är känt för att tillhandahålla olika ransomware-varianter till sina affiliates, men detta kan också vara ett steg mot att samordna deras utvecklingsmiljö och tillhandahålla en enda ransomware-variant för olika plattformar som använder samma kodbas.

Att migrera kod till nya utvecklingsmiljöer medför ofta nya buggar. I dessa exempel, som kommer från Contis kodbas, såg vi att strängarna som ska krypteras med ADVObfuscator visas i klartext i binärfilen. Det ser inte ut som en avsiktlig uppdatering, eftersom strängarna krypteras och dekrypteras igen vid körning innan programmet använder dem.

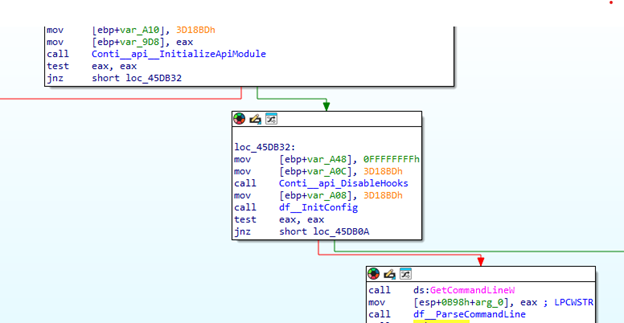

Som förväntat visar den analyserade koden omfattande överlappningar med Contis läckta källfiler. Den börjar med att anropa Contis InitializeApiModule och DisableHooks funktioner, som sätter upp miljön för ransomware-exekvering och tar bort potentiella hooks inom Windows API.

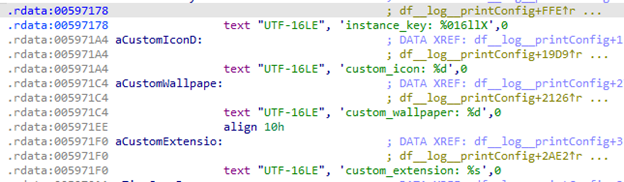

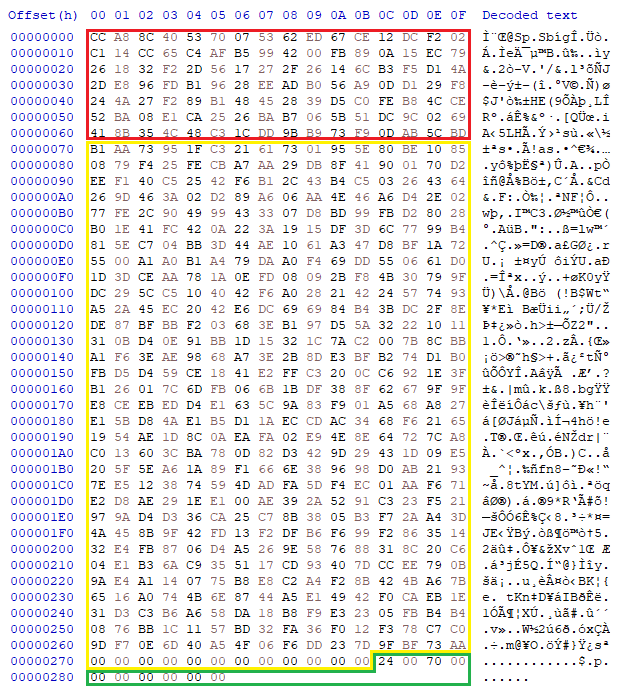

Därefter fortsätter DragonForce med att dekryptera och analysera sin konfiguration, som består av en binär fil som är krypterad med ChaCha20-algoritmen. Denna konfiguration återspeglar de olika anpassningsalternativ som DragonForce-byggaren erbjuder sina affiliates.

Som är vanligt med utpressningsprogram tillåter byggverktyget att konfigurera egna filändelser för krypterade filer, en lista över filändelser som ska undvikas och en lista över program som kan störa krypteringsprocessen och som ska avslutas. Detta är ett exempel på en tolkad konfiguration:

● custom_icon: 0

● custom_wallpaper: 0

● custom_extension: df_win

● tyme_sync: 0

● encrypt_mode: 10

● full_encrypt_treshold: 2097152

● header_encrypt_treshold: 10485760

● header_encrypted_size: 3145728

● other_encrypt_chunk_percent: 10

● encrypt_file_names: 1

● schedule_job: 0

● kill: 1

● use_sys: 0

● priority: MsMpEng.exe, sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mysdesktopservice.exe, ocautopds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, notepad.exe, calc.exe, wuauclt.exe, onedrive.exe, SQLAGENT.exe, sqlserver.exe, SQLWrite.exe

● whitelist: 1

● path: tmp, winnit, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, perflogs, Public

● ext: .exe, .dll, .lnk, .sys, .msi, .bat, .DragonForce_encrypted

● filename: readme.txt

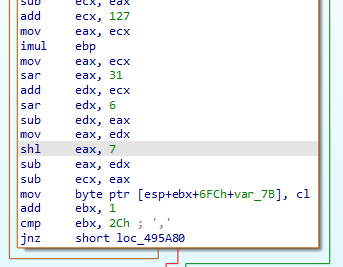

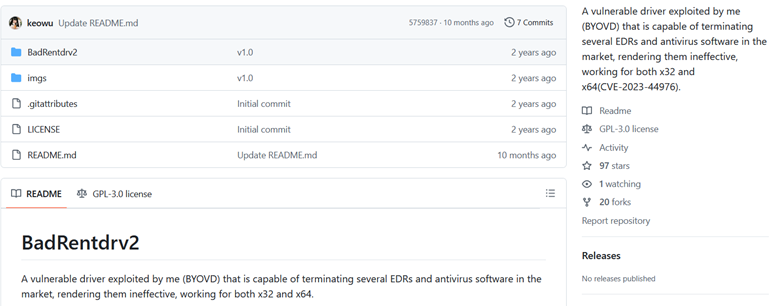

Fältet use_sys är särskilt intressant. När det är aktiverat försöker utpressningsprogrammet, istället för att använda normala metoder för att avsluta processer, missbruka sårbara kärndrivrutiner (BYOVD) för att stoppa processer. DragonForce stöder två drivrutinsbackends som måste finnas på den drabbade värddatorn i förväg: Truesight och BadRentdrv2.

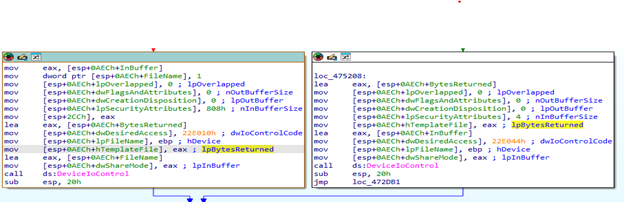

Genom att skicka rätt kontrollkoder till dessa drivrutiner via DeviceIoControl kan operatörer få drivrutinerna att avsluta specificerade processer.

Resten av koden liknar Contis bas. Liksom sin föregångare kommer DragonForce inte bara att kartlägga och kryptera lokala filsystem. De kommer också att skanna det lokala nätverket för att leta efter delade resurser genom SMB.

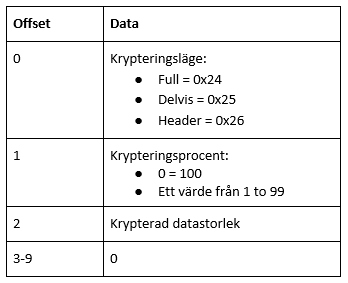

Krypteringsschemat förblir detsamma, med en enda ChaCha20-krypteringsnyckel genererad för varje fil, som sedan krypteras med en offentlig RSA-nyckel och läggs till i början av den resulterande filen. I slutet av den läggs en 10 byte stor informationsblob om krypteringsprocessen till.

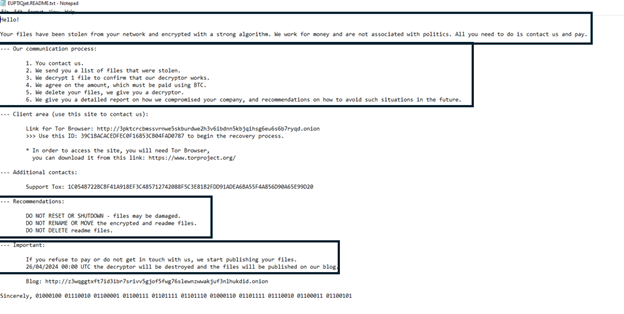

I de olika lösenbrev som lämnats av de senaste proverna hotar operatörerna sina offer att radera dekrypteringsprogrammet och offentliggöra deras data mellan den 2 och 22 september, vilket bevisar att DragonForce-plattformen fortfarande används för att genomföra ransomware-attacker.

DragonForce-affiliates och Devman-kopplingen

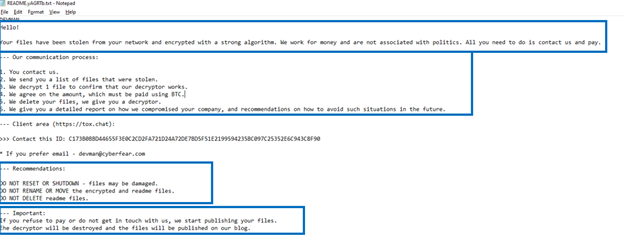

Ett av de tydligaste tecknen på DragonForces växande närvaro inom ransomware-världen är det ökande antalet affiliates, särskilt de som byter från en ransomware-grupp till en annan. Nyligen har vi hittat exempel på Devman ransomware byggt med DragonForces builder. Detta exempel har ”.devman” som den krypterade filens tillägg i sin konfiguration. Andra funktioner som ikonen, bakgrundsbilden och lösenbrevet kommer från DragonForce.

Kopplingen mellan DragonForce och Devman kan också ses i likheterna mellan deras lösenbrevsstruktur. Devman, som ursprungligen började distribuera en Mamona-baserad variant omkring maj 2025, använde ett format för lösenbrev som nära speglar DragonForces LockBit-baserade variant, som först sågs i vilt tillstånd omkring mitten av 2023. Denna likhet är kanske inte en slump. Tidsintervallet mellan de båda proverna och den byggare som använts för båda proverna tyder på att Devman kan ha varit ett tidigt DragonForce-dotterbolag som experimenterade med att skapa ett eget varumärke samtidigt som man fortsatte att förlita sig på DragonForces infrastruktur och verktyg.

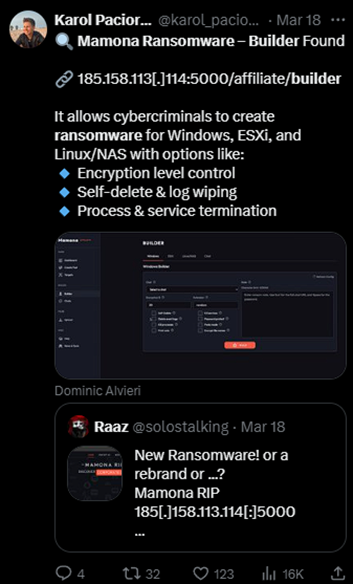

En närmare granskning av Devman och dess val att använda Mamona ransomware builder avslöjade fler detaljer om dess kopplingar. Mamona ransomware introducerades först i mars 2025 av en användare på ett underjordiskt forum med namnet ”$$$”, samma operatör som ligger bakom Eldorado och Blacklock ransomware. Mamona förlorade snabbt mark, men döptes snart om till Global ransomware, även om den fortfarande kontrollerades av samma operatör.

En extern forskare på X skrev om att Mamona ransomware-byggaren finns på: 185.158.113[.]114:5000/affiliate/builder . Sökvägen /affiliate/builder antyder att byggaren endast är tillgänglig för affiliates. Denna detalj belyser kopplingen mellan Devman som en samarbetspartner till Mamona.

Dessutom stämmer Devmans arsenal, som innehåller både Mamona- och DragonForce-krypteringsprogram, överens med den kartelliknande struktur som DragonForce försöker främja, där dess affiliates kan skapa sina egna varumärken samtidigt som de verkar inom DragonForce-kartellens ekosystem.

Utöver ransomwaregrupper har DragonForce även utökat sina partnerskap till att omfatta andra cyberkriminella grupper inom det bredare underjordiska ekosystemet. De har inlett ett samarbete med Scattered Spider efter att ha profilerat sig som ett ”kartell”. Scattered Spider är känt för att tidigare ha samarbetat med andra ökända RaaS-operatörer, såsom BlackCat, RansomHub och Qilin, genom att tillhandahålla initial åtkomst till offrets nätverk och överlämna åtkomsten för distribution av ransomware. Detta nya partnerskap väckte stor uppmärksamhet efter attacken mot den stora brittiska detaljhandelskedjan Marks & Spencer, som forskare tillskriver operationer av Scattered Spider–DragonForce. Även om detta inte är bekräftat, passar denna händelse in i tidslinjen för DragonForces omprofilering bara en månad tidigare, vilket visar att Scattered Spider snabbt använde DragonForce i sin verksamhet.

Maktkamp bland ransomwarekarteller

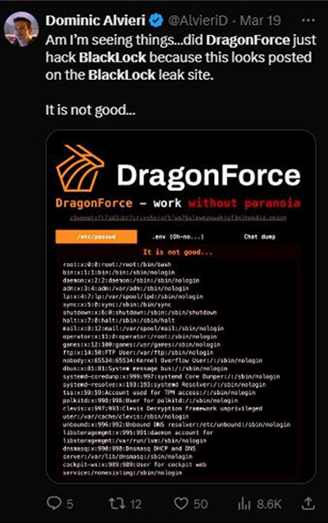

Genom att omprofilera sig som en ”kartell” ville DragonForce stärka sitt inflytande och sina allianser inom ransomware-världen och bevisa sin dominans genom att förstöra eller ta kontroll över rivaliserande gruppers infrastruktur. Dess första åtgärd var att förstöra BlackLocks läckagesajt.

Några veckor efter denna första incident försökte DragonForce genomföra en ”fientlig övertagning” av RansomHubs infrastruktur. Detta påstods ha lett till att RansomHub upphörde med sin verksamhet, och dess medlemmar flydde till rivaliserande grupper som Qilin och DragonForce.

I likhet med ransomware som Akira, Royal och Black Basta använde DragonForce den läckta källkoden från Conti för att skapa en mörk efterföljare som var utformad för att bära sitt eget märke. Medan andra grupper gjorde vissa ändringar i koden för att ge den en annan vinkling, behöll DragonForce alla funktioner oförändrade och lade endast till en krypterad konfiguration i den körbara filen för att bli av med kommandoradsargument som användes i den ursprungliga Conti-koden.

Genom att åtgärda Akira-krypteringens brister och stärka dess chiffer har denna hotaktör fokuserat på att stadigt utöka sin lista över offer och rekrytera nya medlemmar, vilket bevisar att den är ett betydande och ihållande hot.

Indikatorer på kompromettering

Portable executable (PE)

4db090498a57b85411417160747ffd8d4875f98b3ca2b83736a68900b7304d2b f58af71e542c67fbacf7acc53a43243a5301d115eb41e26e4d5932d8555510d0

e4c44d0f462fce02b2c31555b12c022cdd6eae6492fd3a122e32e105fc5a54f8

f5df98b344242c5eaad1fce421c640fadd71f7f21379d2bf7309001dfeb25972 44994c720ad936809b54388d75945abd18b5707e20c9ee8f87b8f958ca8f5b16

0dfe23ab86cb5c1bfaf019521f3163aa5315a9ca3bb67d7d34eb51472c412b22

56dfe55b016c08f09dd5a2ab58504b377a3cd66ffba236a5a0539f6e2e39aa71

ad158a9ef5e849f7a2d10828a9aed89ebded7a2b5b3abb765f5797051cdf4a20

451a42db9c514514ab71218033967554507b59a60ee1fc3d88cbeb39eec99f20

dca4102fba483bf0060427e0d583a1f61d079bf0754db4d61ff2969cc1bc3474

df5ab9015833023a03f92a797e20196672c1d6525501a9f9a94a45b0904c7403

80e3a04fa68be799b3c91737e1918f8394b250603a231a251524244e4d7f77d9

d67a475f72ca65fd1ac5fd3be2f1cce2db78ba074f54dc4c4738d374d0eb19c7

1ccf8baf11427fae273ffed587b41c857fa2d8f3d3c6c0ddaa1fe4835f665eba

b10129c175c007148dd4f5aff4d7fb61eb3e4b0ed4897fea6b33e90555f2b845

c844d02c91d5e6dc293de80085ad2f69b5c44bc46ec9fdaa4e3efbda062c871c

b9bba02d18bacc4bc8d9e4f70657d381568075590cc9d0e7590327d854224b32

ELF

8e8f463c37ea7133194731bfe4490e6713dd0133f30fe08a6d069d10fa7db2c6

941b0bb479946c833a0436ecb84b94c8468c86c40016f46029e8bf04a22a754e

Lösenbrev

1 - 04b14ead49adea9431147c145a89c07fea2c6f1cb515d9d38906c7696d9c91d5

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 02/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. Make a test decrypt.

2. Get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F744871F84DDF60CF744871F84DDF60C - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news

2 - 849ef3cf2c251f6088d735c7b67c3434e915a1d924efecf4d608dbe9bb01928a

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 22/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. make a test decrypt.

2. get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F73EB3EEF76498F4F73EB3EEF76498F4 - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news