Vom geleakten Code von Conti bis hin zu Allianzen mit LAPSUS$ und ShinyHunters im Com-Ökosystem

Autoren: Darrel Virtusio, David Catalan Alegre, Eliad Kimhy, Santiago Pontiroli

Zusammenfassung

- Die Acronis Threat Research Abteilung (TRU) hat DragonForce analysiert: eine von Conti abgeleitete Ransomware-as-a-Service-Kampagne, die seit 2023 aktiv ist. Dabei wurden die Malware, das Affiliate-Modell und die Verbindungen zur Cybercrime-Gruppe „Scattered Spider“ dokumentiert.

- DragonForce hat sich zu einem Ransomware-Kartell gewandelt, das seinen Mitgliedern die Möglichkeit bietet, Payloads unter eigenem Label zu vertreiben und Varianten (wie Devman und Mamona/Global) zu erstellen, während es rivalisierende Gruppen diskreditiert hat, um seine Position im Ökosystem zu stärken.

- DragonForce und LockBit Green haben eine gemeinsame Abstammung, die auf dem geleakten Conti v3-Code basiert, was zu Überschneidungen bei den Routinen und Artefakten führt.

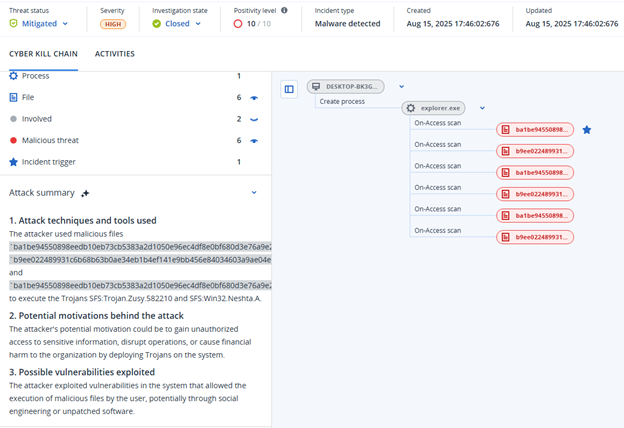

- DragonForce verwendet eine BYOVD-Angriffstechnik (Bring Your Own Vulnerable Driver), bei der die Treiber „truesight.sys“ und „rentdrv2.sys“ eingesetzt werden, um bestimmte Prozesse zu beenden.

- Nachdem ein Artikel in Habr (einer Medienplattform mit Schwerpunkt auf Technologie, Internetkultur und verwandten Themen) Schwachstellen in der Verschlüsselung von Akira aufgedeckt hatte, verstärkte DragonForce umgehend seine eigene Verschlüsselung, um ähnliche Probleme zu vermeiden.

- Scattered Spider, ein allein aufs Geld ausgerichteter Akteur, der für Phishing, SIM-Swapping und MFA-Umgehung bekannt ist, hat sich mit kriminellen Betreibern zusammengetan, die mit dem Ransomware-as-a-Service-Modell „DragonForce“ in Verbindung stehen. Diese Zusammenarbeit führte zu breiteren Überschneidungen mit LAPSUS$ und ShinyHunters und brachte das hervor, was Forscher als „Scattered LAPSUS$ Hunters” innerhalb des „Hacker Com”-Ökosystems bezeichnen.

- Seit Ende 2023 wurden auf der Leak-Website von DragonForce mehr als 200 Opfer aus den Bereichen Einzelhandel, Luftfahrt, Versicherungen, MSPs und anderen Unternehmenssektoren veröffentlicht.

Einleitung

Die Acronis Threat Research Abteilung (TRU) hat die jüngsten Aktivitäten der Ransomware-Gruppe „DragonForce“ analysiert und eine neue Malware-Variante identifiziert, die aktiv im Umlauf ist. Das neueste Sample nutzt anfällige Treiber (wie truesight.sys und rentdrv2.sys), um installierte Sicherheitssoftware zu deaktivieren, geschützte Prozesse zu beenden und Verschlüsselungsschwachstellen zu beheben, die zuvor mit der Ransomware „Akira“ in Verbindung gebracht wurden. Das aktualisierte Verschlüsselungsverfahren behebt Schwachstellen, die in einem Habr-Artikel öffentlich beschrieben wurden, der auf der Leak-Website von DragonForce zitiert wird.

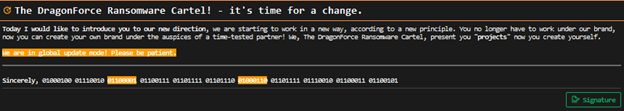

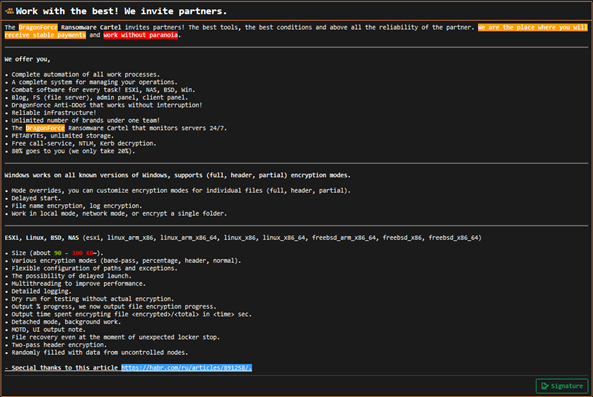

Vor kurzem gab DragonForce eine Umfirmierung bekannt und erklärte, dass die Gruppe nun als Kartell agieren werde. Diese Änderung der Vorgehensweise zielt darauf ab, ihre Präsenz in der Ransomware-Szene auszubauen. Durch das Angebot, seinen Partnern 80 Prozent der Gewinne, anpassbare Verschlüsselungsprogramme und eine Infrastruktur zur Verfügung zu stellen, senkt DragonForce die Einstiegshürde und ermutigt mehr Partner, sich dem Kartell anzuschließen. Seitdem ist DragonForce weltweit immer aktiver geworden, was Angriffe auf Unternehmen angeht, und hat im Vergleich zum Vorjahr mehr Opfer gefordert. Ihr bemerkenswertester Angriff, der der Gruppe öffentlich zugeschrieben wurde, richtete sich in Zusammenarbeit mit Scattered Spider gegen den britischen Einzelhändler Marks & Spencer.

In diesem Blog analysieren wir die neue Ransomware-Variante von DragonForce und liefern Hintergrundinformationen zu den Aktivitäten und Verbindungen der Gruppe.

Der Aufstieg von DragonForce

DragonForce ist eine Ransomware-as-a-Service-Gruppe (RaaS), die erstmals 2023 in Erscheinung trat und ursprünglich mit der Hacktivisten-Gruppe „DragonForce Malaysia“ in Verbindung gebracht wurde, obwohl konkrete Beweise für eine Verbindung zwischen den beiden Gruppen nach wie vor begrenzt sind. Seit DragonForce in die Ransomware-Szene eingestiegen ist, rekrutiert das Unternehmen aktiv Partner in Untergrundforen für seine Aktivitäten. Die Gruppe begann mit der Verwendung des geleakten Builders „LockBit 3.0“, um ihre Verschlüsselungslösungen zu entwickeln, und übernahm später einen angepassten Conti-v3-Code.

Anfang 2025 begann DragonForce, sich selbst als „Ransomware-Kartell“ zu bezeichnen. Mit diesem Ansatz kann DragonForce seine Marke als eine der derzeit aktivsten und berüchtigtsten Cyber-Kriminellengruppen weiter ausbauen, was die Aufmerksamkeit von Konkurrenten und Strafverfolgungsbehörden auf sich zieht. Durch sein Partner-Programm hat DragonForce seine Position in der Ransomware-Szene gestärkt, neue Partner gewonnen und konkurriert nun mit etablierteren RaaS-Anbietern. Darüber hinaus diversifiziert dieses Geschäftsmodell die Techniken und Opfer, wodurch die Zuordnung zunehmend schwieriger wird.

Partner können ihre eigene Malware bereitstellen, während sie die Infrastruktur von DragonForce nutzen und unter ihrer eigenen Marke operieren. Dies senkt die technische Hürde und ermöglicht es sowohl etablierten Gruppen als auch neuen Akteuren, Aktionen durchzuführen, ohne ein vollständiges Ransomware-Ökosystem aufzubauen.

Dieses Rebranding schuf ein attraktives Angebot für etablierte und aufstrebende Gruppen. Zu den Partnern von DragonForce gehört Scattered Spider, ein Initial Access Broker, der für seine Zusammenarbeit mit mehreren Ransomware-Operationen bekannt ist. Die Kampagnen der Gruppe haben viele Opfer gefordert – darunter bekannte Unternehmen wie Marks & Spencer und Harrods.

Die Kartellbildung unter Cyber-Kriminellen ist zwar kein neues Phänomen, hat jedoch in den letzten Jahren an Dynamik gewonnen. Neben DragonForce haben Gruppen wie Scattered Spider, LAPSUS$ und ShinyHunters Kollektive wie Scattered LAPSUS$ Hunters gegründet, die Berichten zufolge hinter mehreren hochkarätigen Dateneinbrüchen bei Salesforce-Kunden stehen. Dieser Wandel von Wettbewerb zu Zusammenarbeit stellt für Unternehmen weltweit ein wachsendes Risiko dar.

Aufschlüsselung des DragonForce-Playbooks

Wie Scattered Spider die Bereitstellung von DragonForce-Ransomware ermöglicht

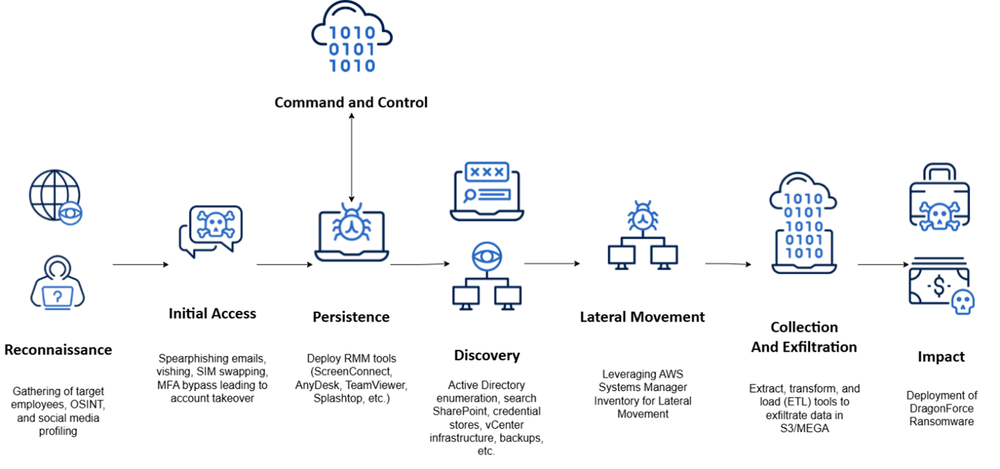

Bei seinen Angriffen identifiziert Scattered Spider in der Regel seine Opfer, indem es die Mitarbeiter:innen des Unternehmens ausspioniert, um eine Identität und einen Vorwand zu erstellen. Sie sammeln Informationen über die Opfer (wie Namen, Funktionen und andere allgemeine Informationen) über soziale Medien und Open-Source-Intelligence-Methoden. Die Gruppe nutzt ausgefeilte Social Engineering-Techniken wie Spear-Phishing-E-Mails und Voice-Phishing (Vishing), um an die Anmeldedaten der Opfer zu gelangen und/oder diese zurückzusetzen und eine Multifaktor-Authentifizierung (MFA) durch überzeugende Köder, eine MFA-Ermüdung oder SIM-Swaps zu umgehen. Nach erfolgreicher Ausführung meldet sich Scattered Spider als der/die Zielbenutzer/in an und registriert das eigene Gerät für den Zugriff.

Nach der anfänglichen Kompromittierung stellt Scattered Spider RMM (Remote Monitoring & Management)-Tools oder Tunneling-Dienste bereit, um für Persistenz zu sorgen. Die Gruppe wurde dabei beobachtet, wie sie ScreenConnect, AnyDesk, TeamViewer, Splashtop und ähnliche Hilfsprogramme verwendet. Sobald Scattered Spider in die Umgebung eingedrungen ist, führt es eine umfassende Erkundung durch, wobei der Schwerpunkt auf SharePoint, Anmeldedaten-Speicher, VMware vCenter-Infrastruktur, Backup-Systemen und Dokumentationen im Zusammenhang mit VPN-Konfigurationen und VPN-Zugriffen liegt. Die Gruppe analysiert auch das Active Directory (AD), um die Netzwerk-Zuordnungen abzubilden.

In letzter Zeit nutzt Scattered Spider auch das AWS Systems Manager Inventar, um zusätzliche Ziele für laterale Bewegungen zu identifizieren. Die Angreifer verwenden ETL-Tools (Extract, Transform, Load), um die gesammelten Daten in einem zentralen Repository zu aggregieren, das dann zu einem von den Angreifern kontrollierten MEGA- oder Amazon S3-Storage exfiltriert wird. Schließlich stellt Scattered Spider die DragonForce-Ransomware bereit und verschlüsselt die Dateien auf den befallenen Windows-, Linux- und ESXi-Systemen.

Das ist kein Fehler, sondern ein Feature!

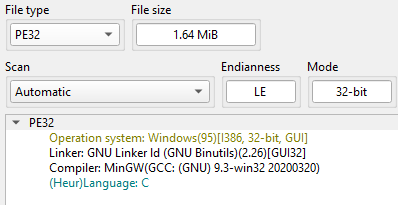

Im September haben wir einige neue Samples der DragonForce-Ransomware entdeckt. Auffällig war, dass die entsprechenden Binärdateien deutlich größer waren als bei früheren Varianten. Dies scheint auf eine Änderung in der Toolchain des Entwicklers zurückzuführen zu sein, da diese Samples mit MinGW erstellt wurden. Während DragonForce dafür bekannt ist, seinen Partnern verschiedene Ransomware-Varianten zur Verfügung zu stellen, könnte dies auch ein Schritt sein, um ihre Umgebung zu vereinheitlichen und eine einzige Ransomware-Variante für verschiedene Plattformen mit derselben Codebasis anzubieten.

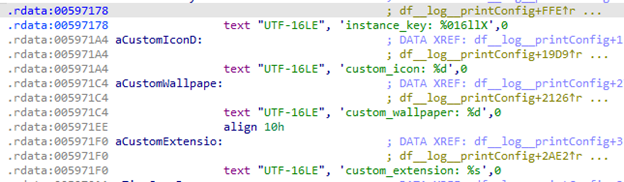

Einen Code zu einer neuen Umgebung zu migrieren, kann oft zu neuen Bugs führen. In diesen Samples, die aus der Codebasis von Conti stammen, haben wir festgestellt, dass die Zeichenfolgen, die eigentlich mit ADVObfuscator verschlüsselt sein sollten, im Binärcode im Klartext auftauchen. Das sieht nicht nach einem beabsichtigten Update aus, da die Zeichenfolgen zur Laufzeit verschlüsselt und erneut entschlüsselt werden, bevor das Programm sie verwendet.

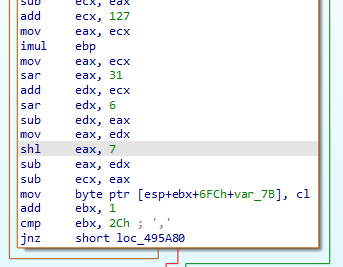

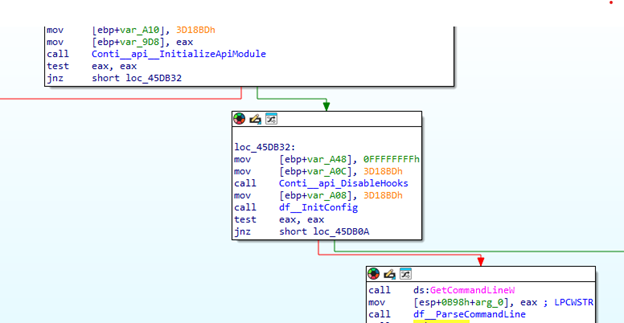

Wie erwartet zeigt der analysierte Code eine umfangreiche Überschneidung mit den geleakten Quellcodes von Conti. Es beginnt damit, dass die Funktionen InitializeApiModule und DisableHooks von Conti aufgerufen werden, die die Umgebung für die Ausführung der Ransomware einrichten und potenzielle Hooks innerhalb der Windows-API entfernen.

Dann fährt DragonForce mit der Entschlüsselung und Analyse seiner Konfiguration fort, die aus einer Binärdatei besteht, die mit dem ChaCha20-Algorithmus verschlüsselt ist. Diese Konfiguration spiegelt die verschiedenen Anpassungsoptionen wider, die der DragonForce-Builder den Partnern bietet.

Wie bei Ransomware üblich, können benutzerdefinierte verschlüsselte Dateierweiterungen sowie eine Liste zu vermeidender Dateierweiterungen konfiguriert werden. Außerdem kann eine Liste von Programmen erstellt werden, die den Verschlüsselungsprozess stören könnten und daher beendet werden sollen. Dies ist ein Beispiel für eine geparste Konfiguration:

● custom_icon: 0

● custom_wallpaper: 0

● custom_extension: df_win

● tyme_sync: 0

● encrypt_mode: 10

● full_encrypt_treshold: 2097152

● header_encrypt_treshold: 10485760

● header_encrypted_size: 3145728

● other_encrypt_chunk_percent: 10

● encrypt_file_names: 1

● schedule_job: 0

● kill: 1

● use_sys: 0

● priority: MsMpEng.exe, sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mysdesktopservice.exe, ocautopds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, notepad.exe, calc.exe, wuauclt.exe, onedrive.exe, SQLAGENT.exe, sqlserver.exe, SQLWrite.exe

● whitelist: 1

● path: tmp, winnit, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, perflogs, Public

● ext: .exe, .dll, .lnk, .sys, .msi, .bat, .DragonForce_encrypted

● filename: readme.txt

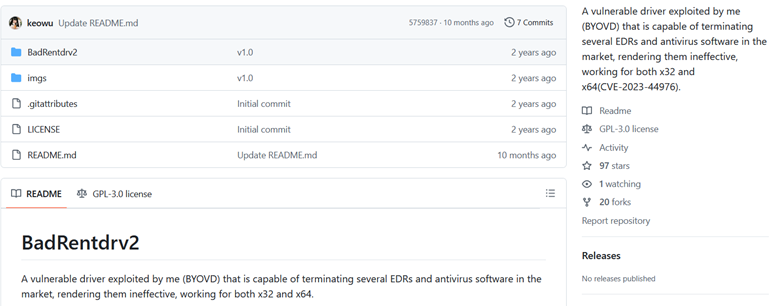

Das Feld use_sys ist besonders interessant. Wenn es aktiviert ist, versucht die Ransomware, anstelle der normalen Methoden zum Beenden von Prozessen, anfällige Kernel-Treiber (BYOVD) zu missbrauchen, um Prozesse zu stoppen. DragonForce unterstützt zwei Treiber-Backends, die zuvor auf dem Opfer-Host vorhanden sein müssen: Truesight und BadRentdrv2.

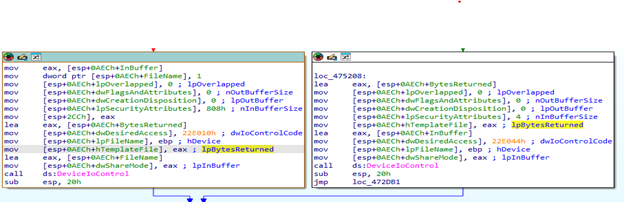

Durch Senden der entsprechenden Steuercodes an diese Treiber (über DeviceIoControl) können die Angreifer:innen die Treiber dazu veranlassen, bestimmte Prozesse zu beenden.

Der Rest des Codes ähnelt der Basis von Conti. Wie sein Vorgänger wird DragonForce nicht nur lokale Dateisysteme durchforsten und verschlüsseln, sondern auch das lokale Netzwerk nach freigegebenen SMB-Ressourcen scannen.

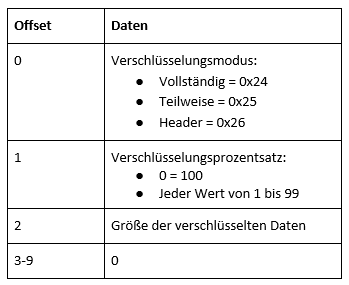

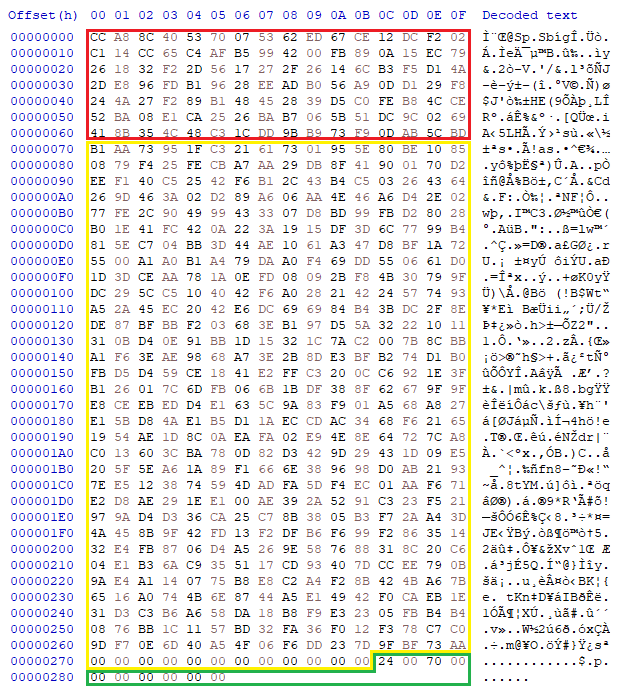

Das Verschlüsselungsschema bleibt unverändert: Für jede Datei wird ein einzelner ChaCha20-Chiffrierschlüssel generiert, der dann mit einem öffentlichen RSA-Schlüssel verschlüsselt und an den Anfang der resultierenden Datei angehängt wird. Am Ende wird ein 10-Byte-Datenblock mit Informationen zum Verschlüsselungsprozess angehängt.

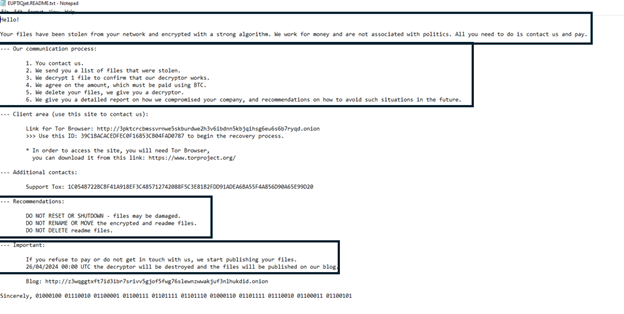

In den verschiedenen Lösegeldforderungen, die in den jüngsten Samples hinterlassen wurden, drohen die Akteure ihren Opfern, den Entschlüsselungscode zu löschen und ihre Daten am 2. und 22. September zu veröffentlichen, was beweist, dass die DragonForce-Plattform weiterhin für Ransomware-Angriffe genutzt wird.

DragonForce-Partner und die Devman-Verbindung

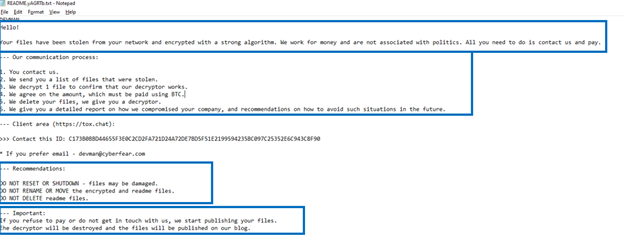

Einer der deutlichsten Hinweise auf die wachsende Präsenz von DragonForce in der Ransomware-Landschaft ist die steigende Zahl seiner Partner, insbesondere solcher, die von einer Ransomware-Gruppe zu einer anderen wechseln. Kürzlich haben wir Samples der Ransomware „Devman“ gefunden, die mit dem Builder von DragonForce erstellt wurden. Dieses Beispiel verwendet „.devman“ als verschlüsselte Dateierweiterung in seiner Konfiguration. Andere Funktionalitäten (wie das Symbol, das Hintergrundbild und die Lösegeldforderung) stammen jedoch alle von DragonForce.

Die Verbindung zwischen DragonForce und Devman lässt sich auch an den Ähnlichkeiten in der Struktur ihrer Lösegeldforderungen erkennen. Devman, das ursprünglich im Mai 2025 mit der Bereitstellung einer auf Mamona basierenden Variante begann, verwendete ein Format für die Lösegeldforderung, das stark an eine LockBit-basierte Variante von DragonForce angelehnt war, die erstmals Mitte 2023 im Umlauf war. Diese Ähnlichkeit dürfte kein Zufall sein. Der Zeitabstand zwischen beiden Samples und der für beide Samples verwendete Builder lassen vermuten, dass Devman möglicherweise ein früherer Dragonforce-Partner war, der versuchte, eine eigene Marke zu erstellen, während er weiterhin auf die Infrastruktur und Tools von Dragonforce zurückgriff.

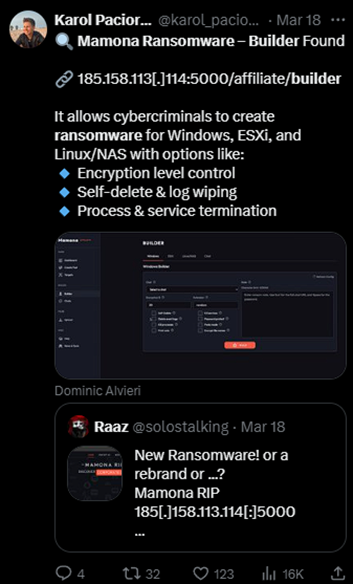

Eine genauere Untersuchung von Devman und dass bei diesem die Entscheidung getroffen wurde, den Mamona-Ransomware-Builder zu verwenden, hat weitere Details über seine Verbindungen offenbart. Die Ransomware Mamona wurde erstmals im März 2025 von einem/einer Benutzer:in mit dem Namen „$$$“ in einem Untergrundforum vorgestellt. Das ist dieselbe Person, die auch hinter den Ransomware-Programmen Eldorado und Blacklock steckt. Während Mamona schnell an Bedeutung verlor, wurde es bald zur Ransomware „Global“ umbenannt, wobei es jedoch weiterhin unter der Kontrolle derselben Akteure stand.

Ein externer Forscher auf X hat berichtet, dass der Mamona-Ransomware-Builder unter folgender Adresse gehostet wird: 185.158.113[.]114:5000/affiliate/builder . Der Pfad /affiliate/builder deutet darauf hin, dass der Builder nur für entsprechende Partner (Affiliates) verfügbar ist. Dieses Detail unterstreicht, dass hinter Devman ein Partner von Mamona steckt.

Darüber hinaus entspricht die Tatsache, dass Devman sowohl Mamona- als auch DragonForce-Verschlüsselungslösungen einsetzt, der kartellähnlichen Struktur, die DragonForce verbreitet. In dieser können die entsprechenden Partner ihre eigene Marke erstellen und im DragonForce-Kartell-Ökosystem operieren.

Über solche Ransomware-Gruppen hinaus hat DragonForce seine Partnerschaften auch auf andere Cyber-Kriminelle innerhalb des breit gefächerten Untergrund-Ökosystems ausgeweitet. Scattered Spider ist eine dieser Gruppen, mit denen sie sich zusammengetan haben, nachdem sie sich selbst als „Kartell“ eingestuft hatten. Scattered Spider ist dafür bekannt, dass es in der Vergangenheit mit anderen berüchtigten RaaS-Akteuren (wie BlackCat, RansomHub und Qilin) zusammengearbeitet hat, indem sie einen ersten Zugang zum Netzwerk der Opfer bereitgestellt haben und diesen denn für die nachfolgende Ransomware-Bereitstellung übergeben haben. Diese jüngste Partnerschaft hat für große Aufmerksamkeit gesorgt, nachdem der britische Einzelhandelsriese Marks & Spencer angegriffen wurde. Forscher:innen führen diesen Angriff auf Scattered Spider–DragonForce-Operationen zurück. Obwohl dies nicht bestätigt ist, passt dieser Vorfall zeitlich genau zu der Umfirmierung von DragonForce einen Monat zuvor, was zeigt, dass Scattered Spider schnell in der Lage war, DragonForce für seine Aktivitäten zu nutzen.

Machtkämpfe unter Ransomware-Kartellen

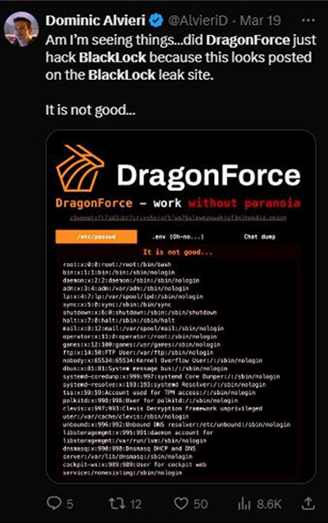

Durch die Umfirmierung zu einem „Kartell“ wollte DragonForce seinen Einfluss und seine Allianzen in der Ransomware-Landschaft stärken und seine Dominanz beweisen, indem es die Infrastruktur rivalisierender Gruppen beschädigte oder unter seine Kontrolle brachte. Der erste Schritt war die Verunstaltung der Leak-Website von BlackLock.

Einige Wochen nach diesem ersten Vorfall versuchte DragonForce eine „feindliche Übernahme“ der Infrastruktur von RansomHub. Dies führte angeblich dazu, dass RansomHub seine Aktivitäten einstellte und seine Partner zu rivalisierenden Gruppen wie Qilin und DragonForce überliefen.

Ähnlich wie bei anderer Ransomware (wie Akira, Royal oder Black Basta) hat auch DragonForce den geleakten Quellcode von Conti genutzt, um einen „dunklen“ Nachfolger mit eigener Bezeichnung zu entwickeln. Während andere Gruppen einige Änderungen am Code vornahmen, um ihm eine andere Ausrichtung zu geben, wurde bei DragonForce die gesamte Funktionalität unverändert beibehalten. Es wurde lediglich eine verschlüsselte Konfiguration in die ausführbare Datei eingefügt, um die im ursprünglichen Conti-Code verwendeten Befehlszeilenargumente zu entfernen.

Durch die Korrektur der Verschlüsselungsschwächen von Akira und die Optimierung der Verschlüsselung hat sich dieser Bedrohungsakteur darauf konzentriert, seine Opferliste stetig zu erweitern und neue Partner zu gewinnen, wodurch er sich als bedeutende und anhaltende Bedrohung herausgestellt hat.

Kompromittierungsindikatoren

Portable Executable (PE)

4db090498a57b85411417160747ffd8d4875f98b3ca2b83736a68900b7304d2b f58af71e542c67fbacf7acc53a43243a5301d115eb41e26e4d5932d8555510d0

e4c44d0f462fce02b2c31555b12c022cdd6eae6492fd3a122e32e105fc5a54f8

f5df98b344242c5eaad1fce421c640fadd71f7f21379d2bf7309001dfeb25972 44994c720ad936809b54388d75945abd18b5707e20c9ee8f87b8f958ca8f5b16

0dfe23ab86cb5c1bfaf019521f3163aa5315a9ca3bb67d7d34eb51472c412b22

56dfe55b016c08f09dd5a2ab58504b377a3cd66ffba236a5a0539f6e2e39aa71

ad158a9ef5e849f7a2d10828a9aed89ebded7a2b5b3abb765f5797051cdf4a20

451a42db9c514514ab71218033967554507b59a60ee1fc3d88cbeb39eec99f20

dca4102fba483bf0060427e0d583a1f61d079bf0754db4d61ff2969cc1bc3474

df5ab9015833023a03f92a797e20196672c1d6525501a9f9a94a45b0904c7403

80e3a04fa68be799b3c91737e1918f8394b250603a231a251524244e4d7f77d9

d67a475f72ca65fd1ac5fd3be2f1cce2db78ba074f54dc4c4738d374d0eb19c7

1ccf8baf11427fae273ffed587b41c857fa2d8f3d3c6c0ddaa1fe4835f665eba

b10129c175c007148dd4f5aff4d7fb61eb3e4b0ed4897fea6b33e90555f2b845

c844d02c91d5e6dc293de80085ad2f69b5c44bc46ec9fdaa4e3efbda062c871c

b9bba02d18bacc4bc8d9e4f70657d381568075590cc9d0e7590327d854224b32

ELF

8e8f463c37ea7133194731bfe4490e6713dd0133f30fe08a6d069d10fa7db2c6

941b0bb479946c833a0436ecb84b94c8468c86c40016f46029e8bf04a22a754e

Lösegeldforderung

1 - 04b14ead49adea9431147c145a89c07fea2c6f1cb515d9d38906c7696d9c91d5

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 02/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. Make a test decrypt.

2. Get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F744871F84DDF60CF744871F84DDF60C - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news

2 - 849ef3cf2c251f6088d735c7b67c3434e915a1d924efecf4d608dbe9bb01928a

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 22/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. make a test decrypt.

2. get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F73EB3EEF76498F4F73EB3EEF76498F4 - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news