You are on Spain website. Change region to view location-specific content:

Global

English

Select another region

Elija una región y un idioma

Mundial

- América

- Asia-Pacífico

- Europa, Oriente Medio y África

- Mundial

Con Acronis, es más fácil que nunca consolidar y centralizar la administración de servicios. Amplíe sus funciones con Acronis EDR para ofrecer protección holística, defender las empresas y proporcionarles una verdadera resiliencia ante las ciberamenazas modernas para su negocio y sus datos.

Detección basada en comportamientos | |||

Protección antirransomware con reversión automática | |||

Evaluaciones de vulnerabilidades | |||

Control de dispositivos | |||

Copia de seguridad de archivos y sistemas | |||

Recopilación de inventario (con Management) | |||

Administración de parches (con Management) | |||

#CyberFit Score (evaluación del nivel de seguridad) | |||

Conexión remota (con Management) | |||

Corrección, incluido el restablecimiento de imágenes completas | |||

Continuidad de la actividad empresarial (con Disaster Recovery) | |||

Protección de IA generativa: supervisión del uso | |||

Filtrado de URL | |||

Prevención de exploits | |||

Inteligencia sobre amenazas en tiempo real | |||

Listas de aplicaciones permitidas, automatizadas y ajustables, basadas en perfiles | |||

Recopilación de datos forenses | |||

Supervisión de eventos | |||

Correlación de eventos automatizada | |||

Priorización de actividades sospechosas | |||

Resúmenes de incidentes generados por IA | |||

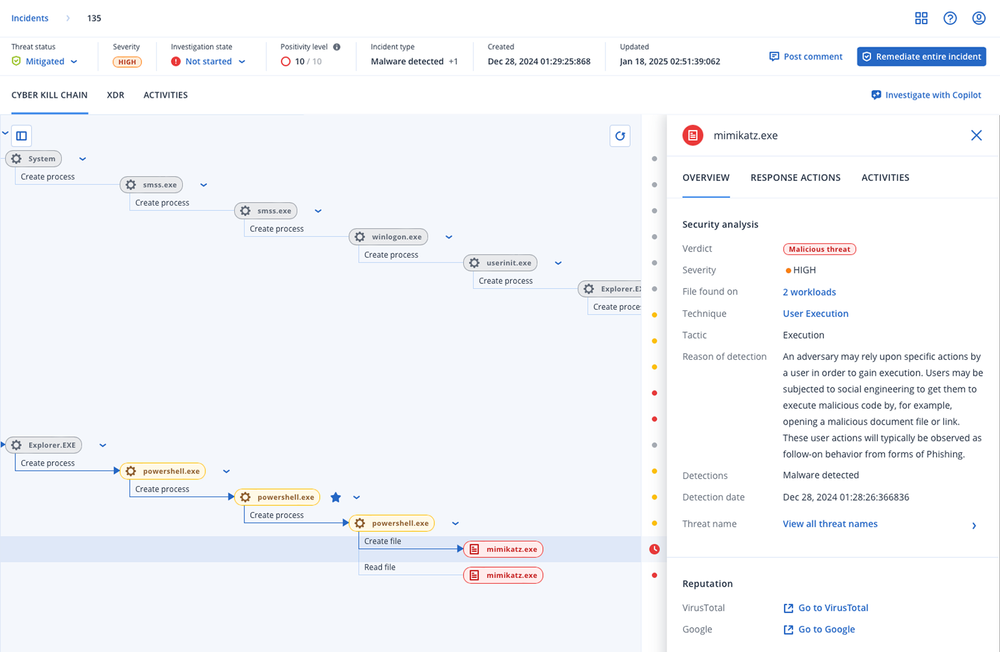

Visualización e interpretación automatizadas de la cadena de ataque con el marco MITRE ATT&CK® | |||

Respuesta a incidentes con un solo clic | |||

Contención completa de amenazas, con cuarentena y aislamiento de endpoints | |||

Búsqueda inteligente de indicadores de compromiso, incluidas amenazas emergentes | |||

Reversiones específicas para cada ataque | |||

Public API para EDR |

Acceda al material de la solución y pruebe nuestra solución de EDR para MSP

Acronis opera una red global de centros de datos en la nube diseñada para ofrecer un alto nivel de seguridad, protección y accesibilidad.

Tanto si usted y su equipo están buscando certificaciones profesionales como si están empezando un negocio de MSP, estamos aquí para apoyarle en cada etapa.

Lo sentimos, su navegador no es compatible.

Parece que nuestro nuevo sitio web es incompatible con la versión actual de su navegador. No se preocupe, esto es fácil de solucionar. Para ver nuestro sitio web, solo tiene que actualizar su navegador ahora.