Acronis Cyber Protect v16 ayuda a reducir el coste total de propiedad (TCO) de las soluciones de ciberprotección a través de varias características clave:

• Compatibilidad total con múltiples recursos informáticos: Compatible con más de 20 recursos informáticos diferentes, incluidas las plataformas SaaS, locales y en la nube, Acronis Cyber Protect v16 permite a las empresas optimizar sus esfuerzos de protección de datos en diversos entornos de TI. Esta amplia compatibilidad facilita la consolidación de proveedores, simplifica la gestión y garantiza que todos los aspectos de la infraestructura de TI de la empresa queden protegidos en su totalidad.

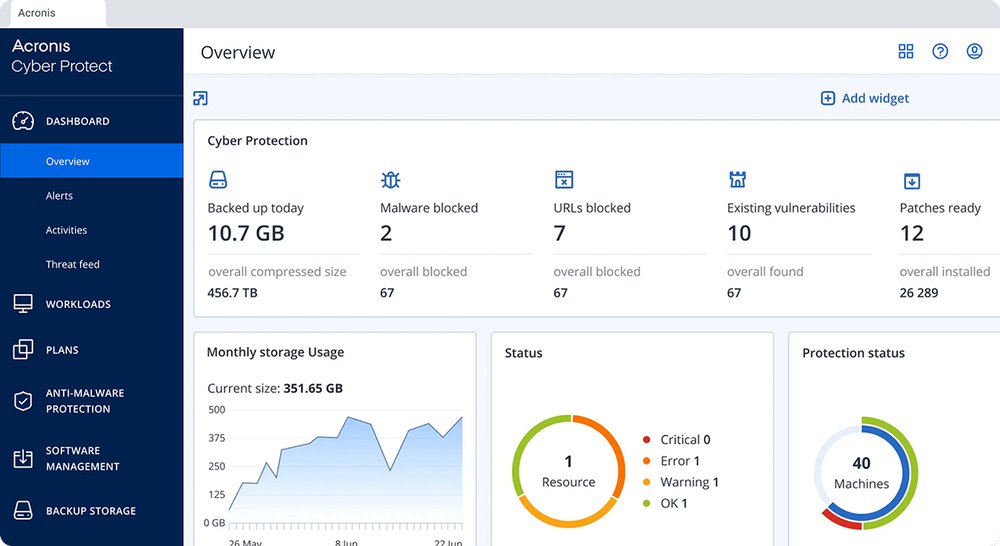

• Administración simplificada: La consola de gestión centralizada simplifica la supervisión de la protección de datos y la ciberseguridad en toda la empresa, lo que ahorra el tiempo destinado a labores de administración y reduce los costes operativos.• One-Click Recovery: La función de recuperación con un solo clic permite a los usuarios restaurar los sistemas de forma independiente, lo que reduce la carga de trabajo del personal de TI y minimiza el tiempo de inactividad que tan costoso podría llegar a ser para las empresas.

• Procesos automatizados: Con funciones automatizadas como la administración de parches y la evaluación de vulnerabilidades, las tareas rutinarias se gestionan de forma eficaz, lo que permite a los equipos de TI centrarse en iniciativas más estratégicas en lugar de en labores de mantenimiento, a las que hay que destinar mucho más tiempo.

• Eficacia de los recursos: Acronis Cyber Protect v16 está diseñado para minimizar el impacto en los recursos del sistema, lo que garantiza que las operaciones de protección no interfieran con la productividad y no requieran una inversión adicional en hardware.

• Protección proactiva: Las tecnologías avanzadas de inteligencia artificial y aprendizaje automático ayudan a prevenir los ciberincidentes antes de que se produzcan, lo que reduce los costes potenciales asociados con las fugas de datos, la recuperación de ransomware y la reparación del sistema.

• Compatibilidad con sistemas heredados: La posibilidad de admitir y recuperar sistemas antiguos con funciones de recuperación desde cero implica que las organizaciones puedan prolongar la vida útil de su infraestructura existente sin incurrir en costes de actualizaciones inmediatas.

• Soberanía de datos y cumplimiento normativo: Las funciones integradas de soberanía de datos y cumplimiento normativo ayudan a evitar multas y sanciones asociadas a la infracción de normativas, que pueden aumentar considerablemente para las empresas que ejerzan su actividad en varias jurisdicciones.

Al centrarse en estas áreas, Acronis Cyber Protect v16 permite a las empresas gestionar la ciberprotección de forma más eficaz, tanto desde el punto de vista operativo como financiero, lo que se traduce en un menor coste total de propiedad.