Autores: Ilia Dafchev y Darrel Virtusio

Resumen

- Al igual que el ransomware Phobos, su variante Makop sigue aprovechando sistemas expuestos de Protocolo de escritorio remoto (RDP) mientras añade nuevos componentes como exploits de elevación local de privilegios y malware de tipo "loader" (cargador) a su conjunto de herramientas tradicional.

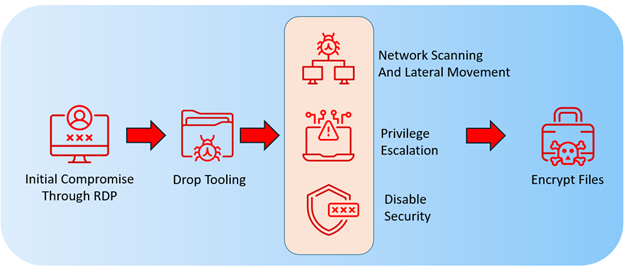

- El ataque suele empezar con el aprovechamiento del protocolo RDP, seguido del despliegue de analizadores de red, herramientas de desplazamiento lateral y exploits de elevación de privilegios, antes de pasar a la fase de cifrado o detenerse si los atacantes no consiguen eludir la solución de seguridad existente.

- Los atacantes utilizan una combinación de herramientas genéricas, entre las que se incluyen analizadores de red, programas para desactivar antivirus y numerosos exploits de elevación local de privilegios, junto con nombres de archivo engañosos para evitar la detección.

- GuLoader, un troyano de tipo "downloader" (descargador), se utiliza para entregar cargas útiles secundarias, lo que indica una evolución en la metodología de Makop al integrar más técnicas para eludir las medidas de seguridad y añadir mecanismos adicionales de distribución de malware.

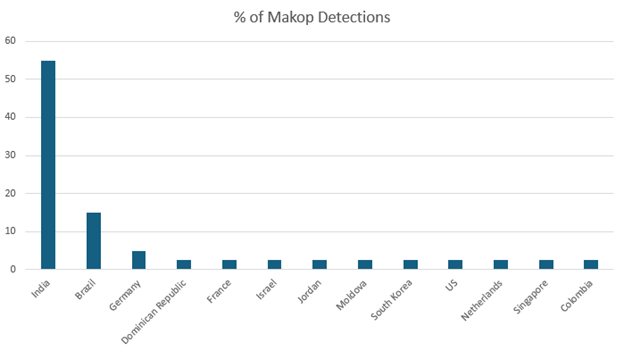

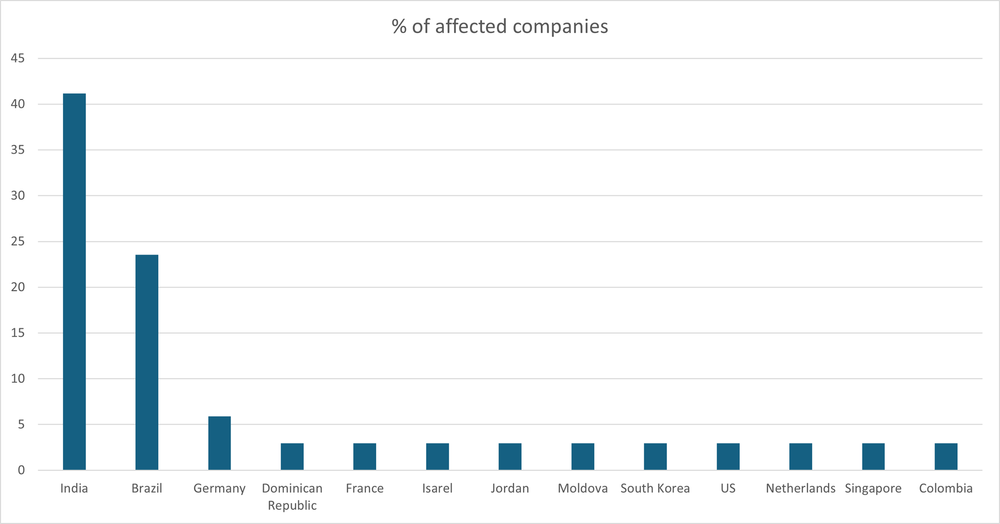

- La mayoría de los ataques (55 %) tienen como objetivo organizaciones en India, aunque también se han registrado incidentes en Brasil, Alemania y en otros países.

Introducción

Makop es una cepa de ransomware que se observó por primera vez alrededor de 2020 y suele considerarse una derivación de la familia Phobos. Recientemente, los investigadores de la Unidad de investigación de amenazas de Acronis (TRU) identificaron nueva actividad y herramientas asociadas con Makop, lo que motivó una investigación más exhaustiva de varios casos recientes de ransomware para comprender mejor cómo los ciberdelincuentes llevan a cabo sus ataques.

El patrón que se observó en Makop fue que los atacantes prefieren trabajar sin complicarse mucho y sin apenas esforzarse. La mayoría de las víctimas sufrieron intrusiones a través de RDP y, una vez que lograban acceder a sus sistemas, los atacantes solían utilizar herramientas genéricas para el descubrimiento y el desplazamiento lateral, como analizadores de red, exploits de elevación local de privilegios (LPE), programas para desactivar antivirus como controladores vulnerables, terminadores de procesos, software de desinstalación dirigido y herramientas de acceso a credenciales como Mimikatz, así como otros pasos de la cadena de ataque.

Lo interesante fue observar su colección de exploits de elevación local de privilegios y que en algunas ocasiones vimos que se utilizaba GuLoader. GuLoader es un tipo de malware descargador que se descubrió por primera vez a finales de 2019 y que distribuye diferentes tipos de malware de segunda fase. Además, nos consta que despliega malware como AgentTesla, FormBook, XLoader y Lokibot, entre otros.

La guía táctica de Makop

El flujo de los ataques de Makop suele seguir un patrón conocido. Los atacantes de ransomware obtienen acceso inicial a los sistemas de las víctimas al aprovechar los servicios de Protocolo de escritorio remoto (RDP) expuestos públicamente e inseguros. Habitualmente recurren a ataques de fuerza bruta o de diccionario para descifrar credenciales débiles o reutilizadas. Una vez dentro de los sistemas objetivo, preparan sus herramientas para analizar la red, elevar privilegios, desactivar el software de seguridad, extraer credenciales y, por último, desplegar el cifrador.

Después de la fase inicial de preparación, los atacantes proceden con el descubrimiento, la evasión de defensas, la elevación de privilegios y el desplazamiento lateral, aunque los pasos no siempre ocurren en un orden específico. En algunos incidentes, los atacantes se retiran cuando la solución de seguridad implementada en el sistema objetivo consigue detectar sus herramientas. Sin embargo, en ocasiones muestran un esfuerzo adicional para evadirla, ya sea utilizando muestras empaquetadas con VMProtect de las mismas herramientas o intentando desactivar la solución de seguridad, ya sea tratando de desinstalarla manualmente o recurriendo a herramientas de hacking. Si en ese punto también fracasan, entonces se retiran y dejan a la víctima.

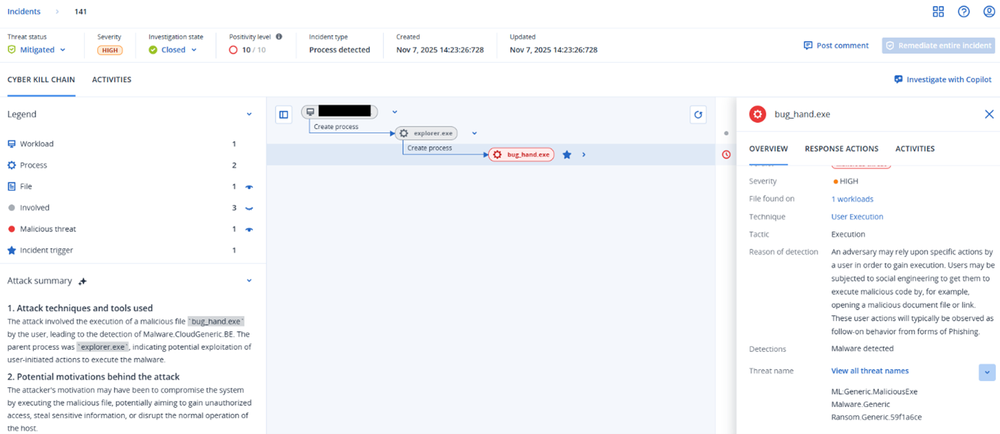

La cadena de ejecución observada en los ataques recientes de Makop se ilustra en el siguiente diagrama.

La caja de herramientas de Makop

La herramienta de Makop se descarga con mayor frecuencia en recursos compartidos de RDP montados en red (como "\\tsclient\") o dentro del directorio Música del usuario. Aunque en algunos casos los atacantes también utilizaron las carpetas Descargas, Escritorio, Documentos o el root de la unidad C:. Las subcarpetas solían tener nombres como "Bug" o "Exp.". El propio binario del cifrador también suele emplear uno de los siguientes nombres de archivo: bug_osn.exe, bug_hand.exe, 1bugbug.exe, bugbug.exe, taskmgr.exe, mc_osn.exe, mc_hand.exe y variantes de estos con prefijos de punto (como p. ej., ".taskmgr.exe").

Acceso inicial

Los atacantes que utilizan Makop suelen aprovechar credenciales débiles de RDP para obtener acceso al entorno de las víctimas. El protocolo RDP es uno de los métodos preferidos de los ciberdelincuentes para comprometer organizaciones, ya que muchas de ellas aún utilizan credenciales débiles y no han habilitado la autenticación multifactor (MFA), lo que las hace especialmente vulnerables a ataques de fuerza bruta, una de las tácticas más comunes de los grupos de ransomware.

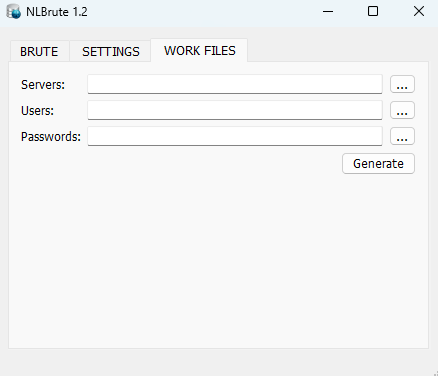

Durante nuestra investigación, detectamos específicamente el uso de NLBrute. Se trata de una herramienta de hacking antigua que se empezó a vender en foros de ciberdelincuencia en 2016. Poco después de su aparición, surgió una versión crackeada de NLBrute, lo que impulsó su uso entre los ciberdelincuentes.

NLBrute requiere información como una lista de direcciones IP objetivo con el protocolo RDP expuesto (a menudo en el puerto predeterminado 3389, aunque se puede personalizar) junto con listas de nombres de usuario y contraseñas conocidas, utilizadas en ataques de fuerza bruta como ataques de diccionario o difusión de contraseñas (del inglés "password spraying", una técnica que consiste en probar unas pocas contraseñas comunes contra un gran número de cuentas). Aunque el aprovechamiento de RDP no es la intrusión más sofisticada, sigue siendo una de las técnicas más eficaces que permiten lanzar ataques de ransomware. Una vez que el ransomware Makop logra acceder a través de RDP, puede empezar a desplazarse lateralmente por la infraestructura de la organización y maximizar su impacto.

Análisis de red y desplazamiento lateral

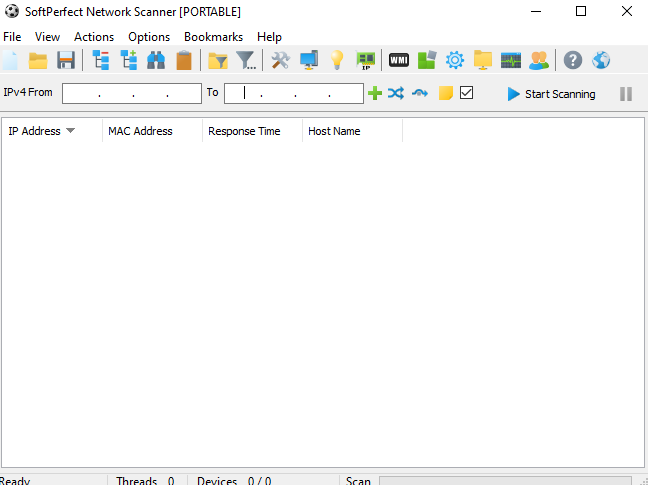

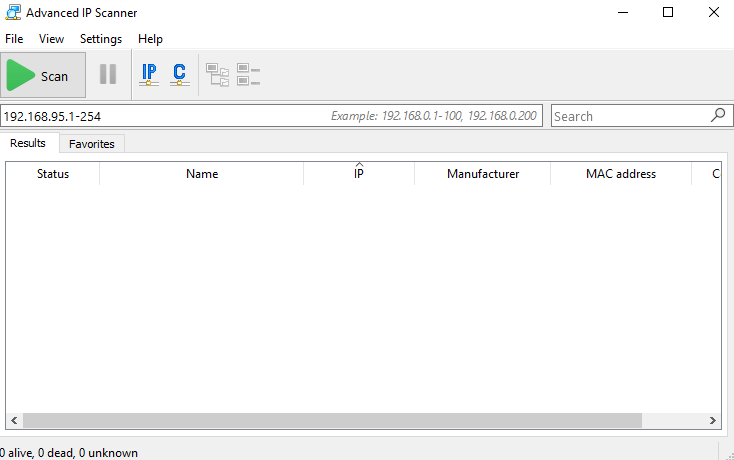

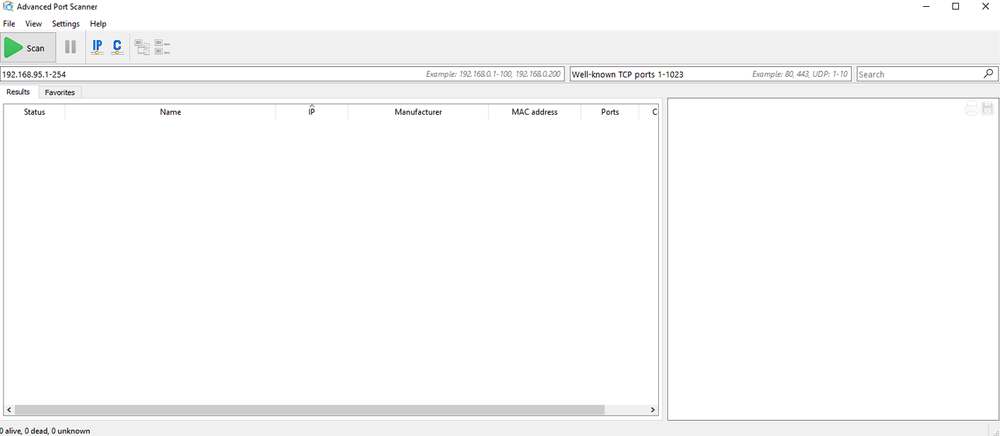

Para el descubrimiento y el desplazamiento lateral, en nuestra telemetría aparecieron múltiples herramientas. NetScan se utilizó con mayor frecuencia, mientras que Advanced IP Scanner sirvió como alternativa en otros casos.

Advanced IP Scanner analiza las redes locales para identificar hosts activos y servicios abiertos, con el fin de ayudar a los atacantes a asignar objetivos para el desplazamiento lateral.

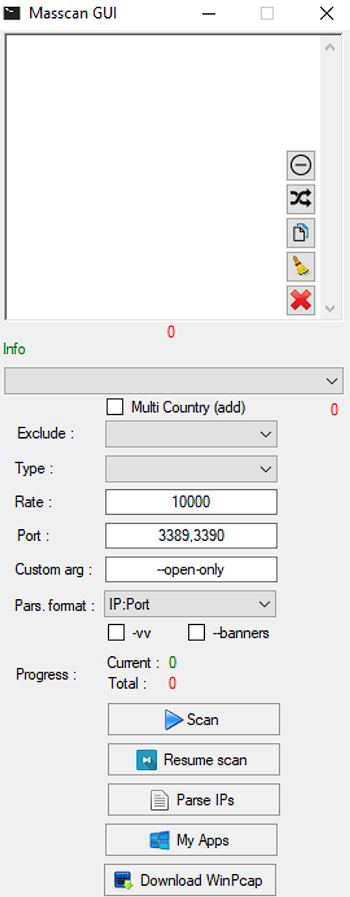

Los ciberdelincuentes han combinado estas herramientas con Advanced Port Scanner y Masscan para analizar puertos. Estas herramientas se utilizan habitualmente para enumerar la red y la infraestructura, así como para localizar hosts y servicios de alto valor que respalden las actividades de desplazamiento lateral. No solo son altamente eficaces, sino que además pueden confundirse con la actividad legítima de administración del sistema.

Masscan analiza puertos a gran velocidad en amplios rangos de direcciones, lo que permite a los atacantes localizar rápidamente servicios expuestos.

Evasión de defensas

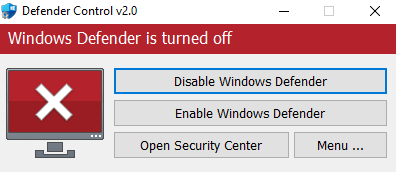

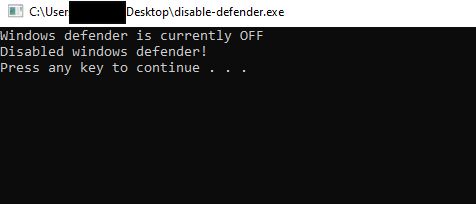

Se detectó el uso de varios desactivadores de antivirus por parte de los operadores, entre ellos herramientas como Defender Control y Disable Defender para desactivar Windows Defender. Ambas son herramientas ligeras y eficaces para deshabilitar temporalmente las funciones de Microsoft Defender.

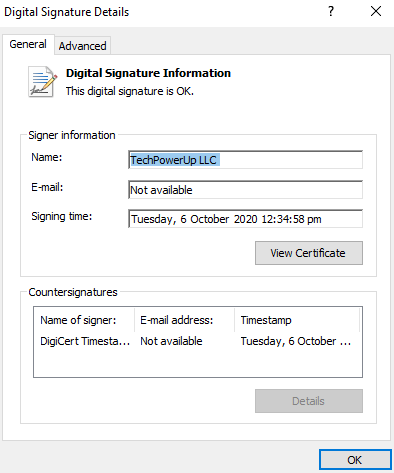

Asimismo, se emplean técnicas BYOVD (del inglés "bring your own vulnerable driver", o "traiga su propio controlador vulnerable") mediante el uso de controladores vulnerables como hlpdrv.sys y ThrottleStop.sys. ThrottleStop.sys es un controlador legítimo y firmado, desarrollado por TechPowerUp para la aplicación ThrottleStop, una herramienta diseñada para supervisar y corregir problemas de limitación de la CPU. La vulnerabilidad de ThrottleStop (CVE-2025-7771) proviene de la forma en que el controlador gestiona el acceso a la memoria. Los atacantes pueden aprovecharla para obtener control, lo que finalmente conduce a la desactivación de herramientas de seguridad.

Otro controlador vulnerable es hlpdrv.sys. Este controlador, cuando se registra como servicio, es conocido por obtener acceso a nivel de kernel y por ser capaz de finalizar los procesos de las soluciones de EDR. Ambos controladores se han utilizado en campañas previas de ransomware, específicamente por MedusaLocker, Akira y Qilin.

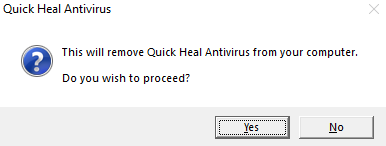

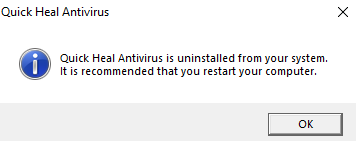

También descubrimos que los atacantes desplegaron un software de desinstalación personalizado para eliminar Quick Heal AV. Quick Heal AV es un antivirus y solución de seguridad de endpoints de Quick Heal Technologies (India) que ofrece protección contra malware tanto a clientes particulares como empresariales.

Desinstalador de Quick Heal AV

El uso de un desinstalador personalizado de Quick Heal AV coincide con nuestros datos de telemetría, que muestran que la mayoría de las víctimas se encontraban en India. Esta eliminación dirigida indica que los atacantes adaptaron partes de su conjunto de herramientas en función de la región de las víctimas objetivo.

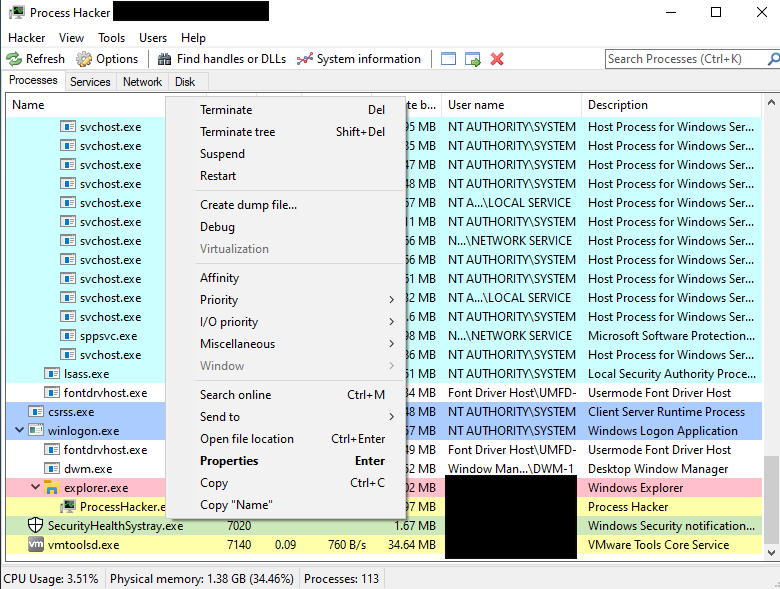

Por último, también abusaron de aplicaciones como Process Hacker e IOBitUnlocker. Ambas aplicaciones son legítimas, pero los ciberdelincuentes las utilizan para finalizar procesos con facilidad y eliminar programas.

Elevación de privilegios

Se han aprovechado múltiples vulnerabilidades de elevación local de privilegios (LPE), que abarcan desde las divulgaciones más antiguas hasta las más recientes.

Las vulnerabilidades aprovechadas en estos casos afectan a componentes de Windows, como BITS, Win32k, controladores KS/pymes, instaladores de Windows, IOCTL de proveedores, etc. En los ataques de ransomware Makop se utilizan estas vulnerabilidades específicas, ya que todas se centran en atacar la misma plataforma; muchas de ellas tienen pruebas de concepto (PoC) disponibles públicamente que facilitan su conversión en armas, y otorgan privilegios de sistema de forma fiable, que es exactamente lo que el ransomware necesita para maximizar su impacto. El rango de vulnerabilidades y riesgos comunes (CVE) aprovechados también muestra que el grupo mantiene múltiples primitivas de elevación local de privilegios (LPE) en su conjunto de herramientas para recurrir a ellas si alguna falla. En nuestra telemetría, las vulnerabilidades CVE-2017-0213, CVE-2018-8639, CVE-2021-41379 y CVE-2016-0099 se encontraban entre las más utilizadas por los atacantes, lo que indica que estas vulnerabilidades son fiables y eficaces en los ataques.

Acceso a credenciales

Los atacantes utilizan herramientas de volcado de credenciales y de fuerza bruta para recopilar datos confidenciales. Se apoyan en herramientas como Mimikatz, LaZagne y NetPass para extraer contraseñas guardadas, credenciales en caché y tokens de autenticación. También utilizan herramientas de fuerza bruta como CrackAccount y AccountRestore para acceder a cuentas adicionales. Las credenciales robadas permiten llevar a cabo el desplazamiento lateral y brindan a los atacantes acceso a más sistemas dentro de la infraestructura de la víctima, lo que aumenta el impacto del ransomware. Muchos grupos de ransomware siguen el mismo patrón, lo que pone de relieve la eficacia de estas herramientas a la hora de alcanzar los objetivos de los atacantes.

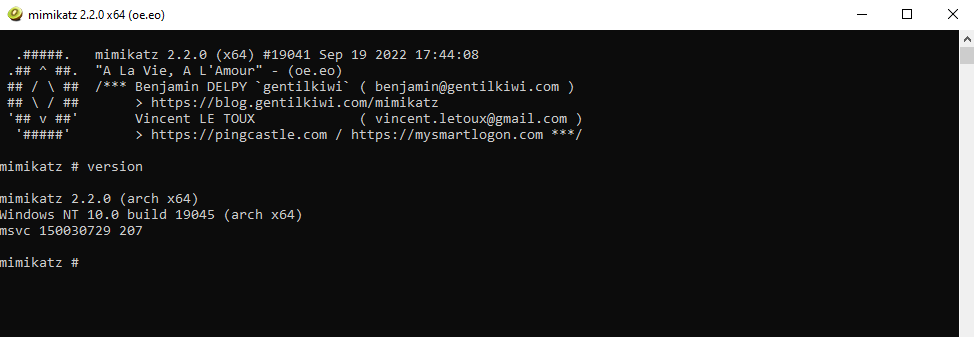

Entre las herramientas de volcado de credenciales, Mimikatz es la más utilizada. Esta herramienta, utilizada en la fase posterior al aprovechamiento de las vulnerabilidades, extrae credenciales directamente de la memoria de Windows, incluidas contraseñas en texto plano, hashes NTLM, tickets de Kerberos y otra información confidencial gestionada por la Autoridad de Seguridad Local (LSA).

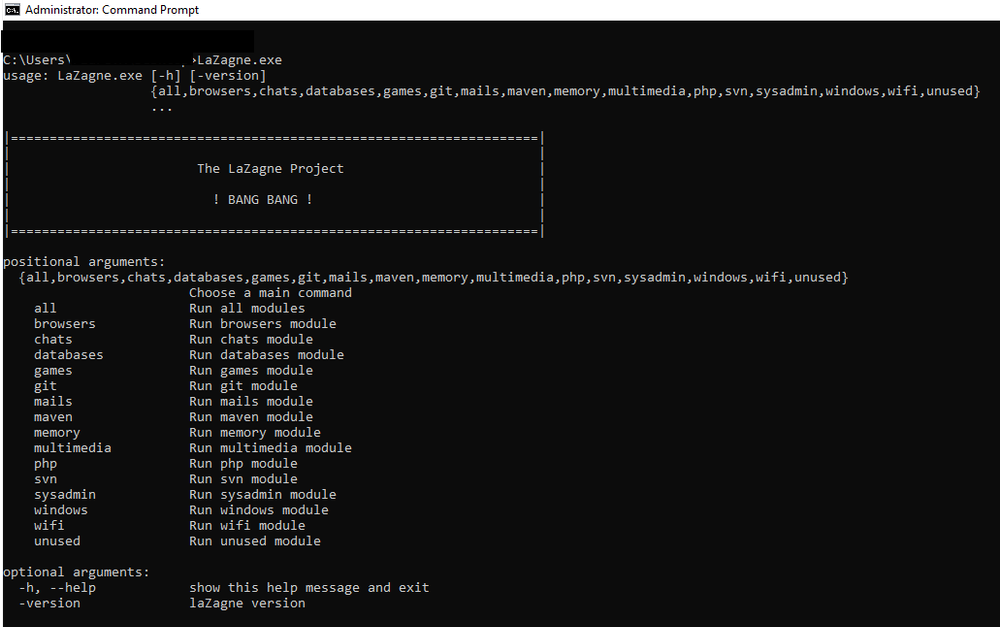

Por su parte, LaZagne complementa a Mimikatz al centrarse en las credenciales almacenadas localmente en distintas aplicaciones. Esta herramienta de código abierto es compatible con navegadores, perfiles de Wi‑Fi, clientes de correo electrónico, bases de datos y almacenes de credenciales de Windows.

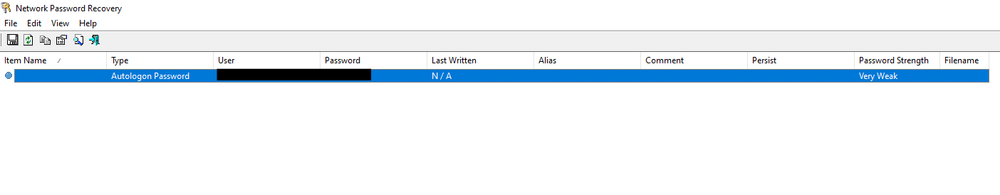

Network Password Recovery (NetPass) se centra en credenciales relacionadas con la red, recuperando contraseñas de unidades asignadas, conexiones VPN, sesiones de escritorio remoto y otras funciones de red de Windows. Esto permite a los atacantes obtener rápidamente acceso a las contraseñas guardadas por el sistema operativo.

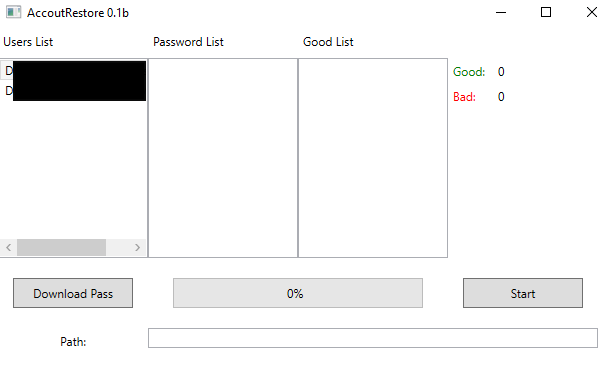

Por último, otras herramientas de fuerza bruta como AccountRestore funcionan de manera diferente en comparación con las herramientas de volcado de credenciales mencionadas anteriormente, ya que prueban múltiples combinaciones de contraseñas para obtener acceso a las cuentas objetivo.

GuLoader

Además de las herramientas mencionadas anteriormente, hubo casos en los que GuLoader se colocó en el mismo directorio que otras herramientas y se utilizó para entregar cargas adicionales. El uso de cargadores para desplegar cifradores de ransomware es una táctica común entre los grupos de ransomware. Grupos de ransomware como Qilin, Ransomhub, BlackBasta y Rhysida han aprovechado los cargadores en campañas anteriores, pero este parece ser el primer caso documentado de distribución de Makop a través de un cargador.

Una vez que GuLoader se ha instalado correctamente en el sistema objetivo, podrá empezar a desplegar sus cargas útiles.

Países de las víctimas

La mayor parte de las organizaciones atacadas (en torno al 55 % de todos los ataques de Makop) se encontraba en India, con porcentajes inferiores en Brasil y Alemania, además de algunos incidentes aislados en otros países. Esta distribución no significa necesariamente que Makop tenga en su punto de mira a un país específico más que a otros, sino que podría deberse a la existencia de más empresas con un nivel de seguridad deficiente. Los atacantes que emplean Makop parecen actuar de manera oportunista, centrándose en redes donde las debilidades reducen el esfuerzo necesario para el acceso inicial, la intrusión posterior y el cifrado.

Conclusión

Las campañas de ransomware Makop subrayan la amenaza que representan los atacantes que aprovechan vulnerabilidades conocidas y prácticas de seguridad deficientes. Al aprovechar sistemas expuestos del protocolo RDP junto con una variedad de herramientas genéricas, desde analizadores de red hasta exploits de elevación local de privilegios, los adversarios demuestran un enfoque de bajo esfuerzo pero altamente eficaz. La integración de ciertas técnicas, como el uso de GuLoader para entregar cargas útiles secundarias y adaptar las tácticas según las regiones objetivo, enfatiza aún más la necesidad de que las organizaciones adopten medidas de seguridad sólidas, como procesos de autenticación eficaces y la administración periódica de parches.

En general, puntos de entrada aparentemente triviales como un sistema de RDP sin la protección adecuada pueden derivar en brechas de seguridad significativas. Las organizaciones de todo el mundo, sobre todo aquellas con brechas de seguridad conocidas, deberían reevaluar y reforzar continuamente sus defensas contra el ransomware y otras ciberamenazas.

Detección de Acronis

Acronis EDR/XDR ha sido la solución que ha detectado y bloqueado esta amenaza:

Indicadores de compromiso

Ransomware Makop

Exploits de elevación local de privilegios (LPE)

- CVE-2016-0099

o 10ea5ac09ec72101c6f8656f3f08f6f9495f8b43849f27928efd6485cee04913

o 6752d24da3565761c94ab10d3010e1be702221783f9b509209f97a8e32003767

- CVE-2017-0213

o aac0c5ad612fb9a0ac3b4bbfd71b8931fc762f8e11fdf3ffb33ef22076f9c4bc

o 0a4a0f0df5eea57f16a76bff6489dd95a7089afba8e9e5c8bcadc46870af33fb

o a903f4d8f126a830b8f12e05c035b86e4dfd65cb1fd64d0d0b503035b49d0cb7

o 6cf6dd6119abcb2751c2692fb93a623b5b4bd290cb3dc217fa9fe09dd721fcdd

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

- CVE-2018-8639

o ca08299002fa6181d249115907ee29356e698d72ff06afdca05431c1ed38db35

o fb1dd40577af7ac4d8c32506e78e39841ff6d05ee643c18270ef26eac798df3f

- CVE-2019–1388

o Legitimate HHUPD: 0745633619afd654735ea99f32721e3865d8132917f30e292e3f9273977dc021

- CVE-2020-0787

o 5b9407df404506219bd672a33440783c5c214eefa7feb9923c6f9fded8183610

- CVE-2020-0796

o c7e471218b00cdec4f7845a80f1c5b069ee97bf270f878ea45b2dd53aad14798

- CVE-2020-1066

o 0d468fa92767ca1abe881155224d94879b575860e403636d3dbb550e9b9a6a7a

o 5994db4362ded8bf15f81f134e14b9ed581cd2e073709b5fae6b2363bae455e9

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

- CVE-2021-41379

o f181b8ae88f6c657c3ec3d1d5e8420fbf340c543b3d9292947ae035e3591b664

- CVE-2022-24521

o 43c3b5dbc18ebbc55c127d197255446d5f3e074fdac37f3e901b718acbe7c833

Desactivadores de antivirus y herramientas de hacking

- dfControl

o 20c730c7033b5bdc0a6510825e90449ba8f87942d2d7f61fa1ba5f100e98c141

o 1ef6c1a4dfdc39b63bfe650ca81ab89510de6c0d3d7c608ac5be80033e559326

- disable-defender.exe

o feb09cc39b1520d228e9e9274500b8c229016d6fc8018a2bf19aa9d3601492c5

- Hlpdrv.sys

o bd1f381e5a3db22e88776b7873d4d2835e9a1ec620571d2b1da0c58f81c84a56

- 0th3r_av5.exe

o 5b7b280b53ff3cf95ead4fd4a435cd28294c5fce6a924ec52e500a109deb868b

o 16f83f056177c4ec24c7e99d01ca9d9d6713bd0497eeedb777a3ffefa99c97f0

- 4avr64 – QuickHeal Uninstaller

o 5caacdc577c27110f639d4d7c0241607c1bc53ee6f5dbd337793d05cc57e703f

o 41a328c3bb66e94d73e861699a5ebc4a5c0c7fcee2129e5ecd98c7bde1f95e8e

- Proc.exe - ProcessHacker

o bd2c2cf0631d881ed382817afcce2b093f4e412ffb170a719e2762f250abfea4

- IOBitUnlocker

o eaa9dc1c9dc8620549fee54d81399488292349d2c8767b58b7d0396564fb43e7

o 37d2a1626dc205d60f0bec8746ab256569267e4ef2f8f84dff4d9d792aa3af30

o 1845fe8545b6708e64250b8807f26d095f1875cc1f6159b24c2d0589feb74f0c

Herramientas de volcado de credenciales y fuerza bruta

- NLBrute (RDP Brute-Force tool)

o ffa28db79daca3b93a283ce2a6ff24791956a768cb5fc791c075b638416b51f4

o a332f863da1709b27b62f3a3f2a06dca48c7dabe6b8db76ec7bb81ce3786e527

- Lazagne

o 3cc5ee93a9ba1fc57389705283b760c8bd61f35e9398bbfa3210e2becf6d4b05

- Mimikatz

o 61c0810a23580cf492a6ba4f7654566108331e7a4134c968c2d6a05261b2d8a1

o 8c57b97b04d7eabbae651c3400a5e6b897aea1ae8964507389340c44b99c523a

- Miparser

o a8bf7da7e2f62296985e1aadbac8373f5ac813ac158047f5b5579a3f900fd85b

- System.exe (ruadmin.exe)

o 3fa65f17518d10af9ed316fbd0395bf39b3b75a63a5374ff071cbba4b642e4a3

- CrackAccount

o 6e95adda5f24fdf805ad10ae70069484def3d47419db5503f2c44b130eedf591

o e97bdf7fafb1cb2a2bf0a4e14f51e18a34f3ff2f6f7b99731e93070d50801bef

- Account Restore

o 76f88afe7a18e3583bfcc4aed3b3a0ca8a9c18c62ee5f4d746f8da735c47a5e3

o 3902165d0645afdb4b7d95f5cc55d65ecee17d3b77a31d51170e0beae3fd296a

o b044c6dbd55747c3592ac527215c3dbf71f92aa4bd8eee5e29ddad571b9335b4

o 4c6cf8dda0c55fafab37569d2e11621c42e17f37a290b13087215190f7518d73

- LoginParser

o 10c0dd2878bd0ab9732cd593febf61d94bb2b798bf0aa1c8fa45ddf8c7092cbc

- Netpass

o 17fb52476016677db5a93505c4a1c356984bc1f6a4456870f920ac90a7846180

o 51fd557a7325dd58cfcabebbbc33ef452d93f812c189360d4f2bf87c6df0a59c

Herramientas de análisis de redes

- NetScan

o c7d994eb2042633172bd8866c9f163be531444ce3126d5f340edd25cbdb473d4

o f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446

o dd748db20e3909596ab18ce3f0b1264e2cfe9f67dfb4bce7d4f9c085ec1fce0a

o 92c65b58c4925534c2ce78e54b0e11ecaf45ed8cf0344ebff46cdfc4f2fe0d84

o 3da3b704547f6f4a1497107e78856d434a408306b92ba7c6e270c7c9790aa576

- Advanced Port Scanner

o a1a6005cc3eb66063ae33f769fc2d335487b2ed7f92c161e49ad013ffed11ec8

o 8b9c7d2554fe315199fae656448dc193accbec162d4afff3f204ce2346507a8a

- Advanced IP Scanner

o be2b45b7df8e7dea6fb6e72d776f41c50686c2c9cfbaf4d456bcc268f10ab083

o 722fff8f38197d1449df500ae31a95bb34a6ddaba56834b13eaaff2b0f9f1c8b

o 26d5748ffe6bd95e3fee6ce184d388a1a681006dc23a0f08d53c083c593c193b

o 4b036cc9930bb42454172f888b8fde1087797fc0c9d31ab546748bd2496bd3e5

o f20721945a0a4150470e63bc81c9316cbb5802a60615ae4393283273a62cf8a2

- Masscan

o de903a297afc249bb7d68fef6c885a4c945d740a487fe3e9144a8499a7094131

o 37ff328175acd45ef27d3d339c3127a7612ad713fccd9c9aae01656dfbf13056

Otras herramientas/muestras

- GuLoader - MUI

o 8f7569e82bd339f3e24431884687b095f678971f20053787d93359672bb9f687

o 5cdabf41672241798bcca94a7fdb25974ba5ab2289ebadc982149b3014677ae3

o b5c2474397fb38a4dd9edab78b6e5178832074ba5bab9bac3f0cad7bc0660cf2

o 5ff803269d6491dd3f0267f6f07b8869e3f08d62cf2110b552bba2cc3d75d26a

- GuLoader - VBS

o c8afb68260b9036d8e65811927c379112274a2526cc161c7f1502457a501a0d3

o 01f34180bb635022681723eef73c19adf330d7a32a2e6639c27b1ee5777312be

o c8e8cca4ee3c4f4ce4f2076ed93cca058fa1ff88d5ffe49d8d293b27ad25ef68

o 8315327f22eff069457c02ddda1ea32a31964e1b8ab688709bcb96c6ccbb6212