Desde el código filtrado de Conti hasta las alianzas con LAPSUS$ y ShinyHunters en el ecosistema "The Com"

Autores: Darrel Virtusio, David Catalan Alegre, Eliad Kimhy, Santiago Pontiroli

Resumen

- La Unidad de investigación de amenazas (TRU) de Acronis analizó DragonForce, un ransomware como servicio (RaaS) derivado de Conti y activo desde 2023, y documentó su malware, su modelo de afiliados y sus vínculos con el grupo de ciberdelincuentes Scattered Spider.

- DragonForce se comercializó con su propia marca como un cártel de ransomware, lo que permitió a los afiliados personalizar sus cargas útiles y crear variantes como Devman y Mamona/Global, mientras saboteaban a grupos rivales para reforzar su posición en el ecosistema.

- DragonForce y LockBit Green comparten un linaje común a través del código filtrado de Conti v3, lo que ha dado lugar a similitudes en sus rutinas y artefactos.

- DragonForce emplea ataques BYOVD (del inglés "bring your own vulnerable driver", o "traiga su propio controlador vulnerable") mediante los controladores truesight.sys y rentdrv2.sys para finalizar procesos.

- Después de que se publicara un artículo en Habr (una plataforma de medios centrada en tecnología, cultura de internet y temas relacionados), en el que se revelaron debilidades en el cifrado de Akira, DragonForce reforzó rápidamente su propio cifrador para evitar problemas similares.

- Scattered Spider, un grupo de ciberdelincuentes motivados por fines económicos y conocido por el phishing, el intercambio de SIM y la evasión de la autenticación multifactor (MFA), se asoció con operadores vinculados al modelo de Ransomware como servicio (RaaS) de DragonForce. Esta colaboración evolucionó hacia vínculos más amplios con LAPSUS$ y ShinyHunters, lo que dio lugar a lo que los investigadores denominaron los "Scattered LAPSUS$ Hunters" dentro del ecosistema "Hacker Com".

- Desde finales de 2023, se han expuesto a más de 200 víctimas en el sitio de filtraciones de DragonForce, en sectores como el del comercio minorista, las aerolíneas, los seguros, los MSP y otros sectores empresariales.

Introducción

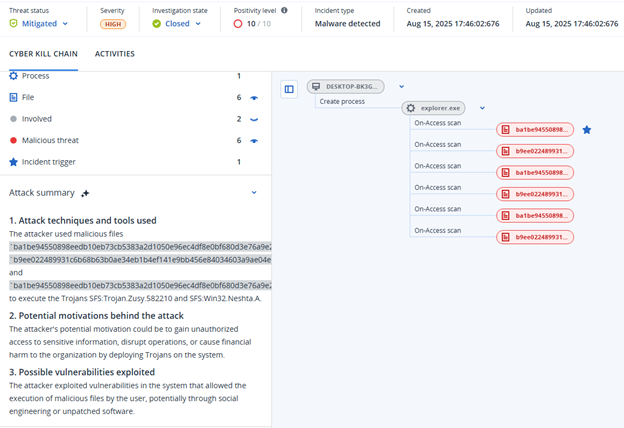

La Unidad de investigación de amenazas (TRU) de Acronis analizó la actividad reciente vinculada al grupo de ransomware DragonForce e identificó una nueva variante de malware en circulación. La última muestra utiliza controladores vulnerables como truesight.sys y rentdrv2.sys para desactivar el software de seguridad, finalizar procesos protegidos y corregir fallos de cifrado previamente asociados al ransomware Akira. El esquema de cifrado actualizado aborda las debilidades detalladas públicamente en un artículo de Habr citado en el sitio de filtraciones de DragonForce.

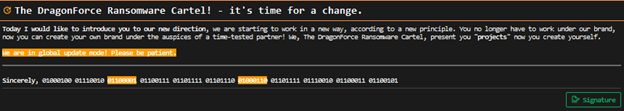

Recientemente, DragonForce anunció una reorganización estratégica: a partir de ahora, el grupo operará como un cártel bajo su propia marca. Este cambio en la estrategia operativa tiene como objetivo ampliar su presencia en el ecosistema del ransomware. Al ofrecer a los afiliados el 80 % de las ganancias, cifradores personalizables e infraestructura operativa, DragonForce reduce las barreras de entrada y fomenta que más afiliados se unan al cártel. Desde entonces, DragonForce ha intensificado sus ataques contra empresas a nivel global y se ha atribuido un mayor número de víctimas en comparación con el año anterior. Su ataque más destacado, vinculado públicamente al grupo, tuvo como objetivo a la cadena minorista Marks & Spencer en colaboración con Scattered Spider.

En este artículo proporcionamos un análisis de la nueva variante de ransomware de DragonForce y ofrecemos información detallada sobre las actividades y afiliaciones del grupo.

El auge de DragonForce

DragonForce surgió como un grupo de ransomware como servicio (RaaS) en 2023, y aunque inicialmente se le vinculó con el grupo hacktivista DragonForce Malaysia, las pruebas que confirman una relación directa entre ambos siguen siendo limitadas. Desde que DragonForce irrumpió en el ecosistema del ransomware, ha ido reclutando activamente a nuevos partners en foros clandestinos para ampliar su alcance. El grupo comenzó utilizando el generador filtrado de LockBit 3.0 para desarrollar sus cifradores, y más adelante adoptó un código personalizado basado en Conti v3.

A principios de 2025, DragonForce comenzó a presentarse como un "cártel" de ransomware. Este enfoque permite a DragonForce seguir consolidando su propia marca como uno de los grupos de ciberdelincuentes más destacados en activo, lo que ha atraído la atención de otros grupos delictivos y de las fuerzas de seguridad de varios países. A través de su programa de afiliados, DragonForce fortaleció su posición en el ecosistema del ransomware, reclutó a nuevos partners y comenzó a competir con operadores de RaaS más consolidados. Además, este modelo de negocio diversifica las técnicas empleadas y los perfiles de las víctimas, lo que obstaculiza cada vez más los esfuerzos de atribución.

Los afiliados pueden desplegar su propio malware mientras utilizan la infraestructura de DragonForce y operan bajo su propia marca. Esto reduce la barrera técnica y permite que tanto los grupos consolidados como los grupos emergentes lleven a cabo operaciones sin necesidad de construir un ecosistema completo de ransomware.

La reorganización estratégica de DragonForce bajo su propia marca supuso una propuesta atractiva tanto para los grupos consolidados como para los de más reciente aparición. Entre los partners de DragonForce se encuentra Scattered Spider, un intermediario para el acceso inicial conocido por colaborar en múltiples ataques de ransomware. Las campañas del grupo han producido muchas víctimas, entre ellas organizaciones bien conocidas como Marks & Spencer y Harrods.

Aunque la creación de cárteles de grupos cibercriminales no es un fenómeno nuevo, ha cobrado impulso en los últimos años. Más allá de DragonForce, grupos como Scattered Spider, LAPSUS$ y ShinyHunters han formado colectivos como Scattered LAPSUS$ Hunters, presuntamente implicados en varias violaciones de seguridad de relevancia mediática que afectaron a clientes de Salesforce. Este cambio de la competencia a la colaboración representa un riesgo creciente para las organizaciones a nivel mundial.

Desglose de la guía táctica de DragonForce

Cómo Scattered Spider permite los despliegues de ransomware de DragonForce

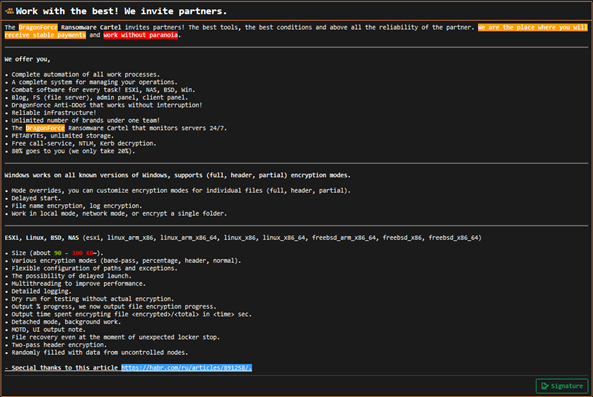

La intrusión suele efectuarse con la identificación que Scattered Spider realiza a sus víctimas objetivo mediante labores de reconocimiento sobre los empleados de la organización, con el fin de crear una identidad falsa y un pretexto convincente. Recopilan información de las víctimas, como el nombre, el cargo y otros datos generales, a través de redes sociales y métodos de inteligencia de código abierto. El grupo emplea técnicas sofisticadas de ingeniería social, como correos electrónicos de phishing selectivo y suplantación de identidad por voz (conocido como "vishing") para obtener o restablecer las credenciales de las víctimas y eludir la autenticación multifactor (MFA) mediante señuelos convincentes, intercambios de SIM o ataques de "fatiga de MFA" (que consisten en bombardear a la víctima con múltiples solicitudes de autenticación hasta que, por cansancio o confusión, apruebe una de ellas). Una vez se consigue, Scattered Spider inicia sesión como el usuario objetivo y registra su propio dispositivo para acceder.

Tras la intrusión inicial, Scattered Spider despliega herramientas de supervisión y administración remotas (RMM) o servicios de acceso remoto encubierto mediante túneles de red, con el objetivo de establecer persistencia en el sistema comprometido. Se ha observado que el grupo emplea herramientas como ScreenConnect, AnyDesk, TeamViewer, Splashtop y otras aplicaciones similares. Una vez dentro del entorno, Scattered Spider lleva a cabo un descubrimiento exhaustivo, centrándose en SharePoint, almacenes de credenciales, infraestructura de VMware vCenter, sistemas de copia de seguridad y documentación relacionada con la configuración y el acceso a VPN. El grupo también enumera los objetos de Active Directory (AD) para trazar el mapa de la red.

Recientemente, Scattered Spider ha estado utilizando AWS Systems Manager Inventory para identificar objetivos adicionales para el desplazamiento lateral. Utilizan herramientas de extracción, transformación y carga (ETL) para añadir los datos recopilados en un repositorio centralizado, que posteriormente se exfiltra a un almacenamiento controlado por los atacantes en MEGA o Amazon S3. Por último, Scattered Spider despliega la carga útil del ransomware DragonForce y cifra archivos en sistemas Windows, Linux y ESXi.

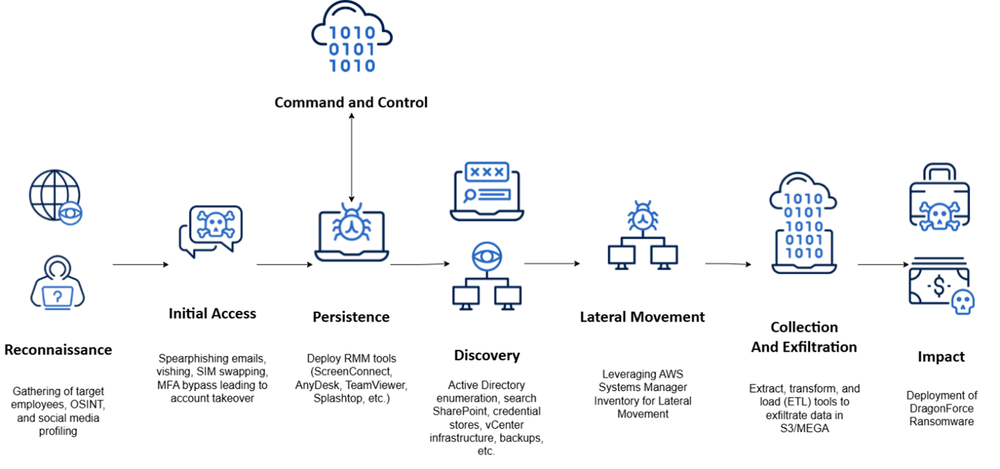

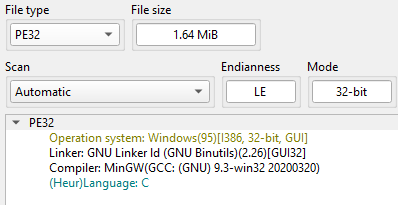

No se trata de un error: es una función

Durante septiembre, detectamos algunas muestras nuevas del ransomware DragonForce. Cabe destacar que estos binarios eran significativamente más grandes que las variantes anteriores. Eso parece deberse a un cambio en la cadena de herramientas del desarrollador, ya que estas muestras se compilaron utilizando MinGW. Si bien se sabe que DragonForce proporciona distintas variantes de ransomware a sus afiliados, esto también podría representar un intento por unificar su entorno de desarrollo y ofrecer una única variante de ransomware para diferentes plataformas mediante una misma base de código.

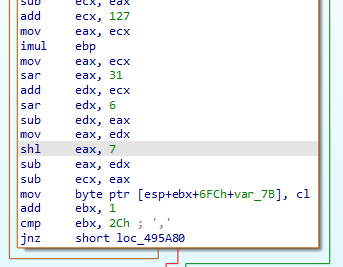

La migración de código a nuevos entornos de desarrollo suele traer consigo nuevos errores. En estas muestras, que provienen de la base de código de Conti, observamos que las cadenas que deberían estar cifradas mediante ADVObfuscator aparecen en texto claro dentro del binario. Eso no parece ser una actualización intencionada, ya que en tiempo de ejecución, las cadenas se cifran y descifran nuevamente antes de que el programa las utilice.

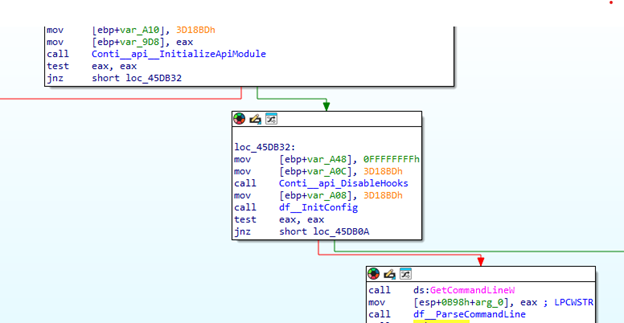

Como era de esperar, el código analizado muestra una gran similitud con los archivos de código fuente filtrados de Conti. Comienza invocando las funciones InitializeApiModule y DisableHooks de Conti, que configuran el entorno para la ejecución del ransomware y eliminan posibles hooks dentro de la API de Windows.

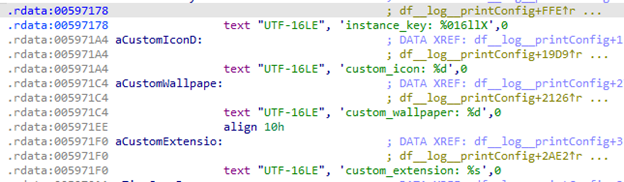

A continuación, DragonForce sigue descifrando y analizando su configuración, que consiste en un archivo binario cifrado con el algoritmo ChaCha20. Esta configuración refleja las distintas opciones de personalización que el generador de DragonForce ofrece a sus afiliados.

Como suele ocurrir con el ransomware, el generador permite configurar extensiones de archivo cifradas personalizadas, una lista de extensiones que deben evitarse y una lista de software que se debe cerrar en caso de que interfiera con el proceso de cifrado. Este es un ejemplo de una configuración analizada:

● custom_icon: 0

● custom_wallpaper: 0

● custom_extension: df_win

● tyme_sync: 0

● encrypt_mode: 10

● full_encrypt_treshold: 2097152

● header_encrypt_treshold: 10485760

● header_encrypted_size: 3145728

● other_encrypt_chunk_percent: 10

● encrypt_file_names: 1

● schedule_job: 0

● kill: 1

● use_sys: 0

● priority: MsMpEng.exe, sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mysdesktopservice.exe, ocautopds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, notepad.exe, calc.exe, wuauclt.exe, onedrive.exe, SQLAGENT.exe, sqlserver.exe, SQLWrite.exe

● whitelist: 1

● path: tmp, winnit, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, perflogs, Public

● ext: .exe, .dll, .lnk, .sys, .msi, .bat, .DragonForce_encrypted

● filename: readme.txt

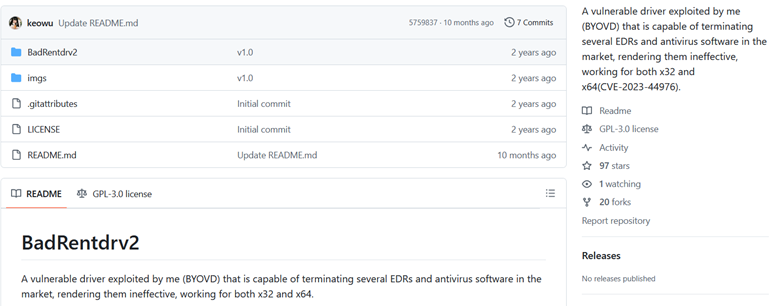

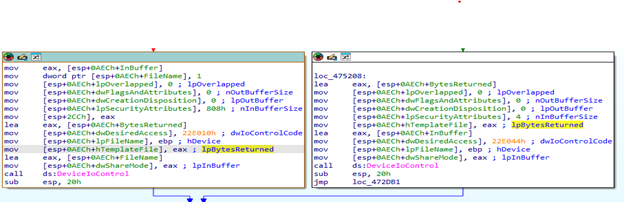

El campo use_sys es particularmente interesante. Cuando está habilitado, en lugar de depender de los métodos normales para finalizar procesos, el ransomware intenta abusar de controladores de kernel vulnerables (BYOVD) para detener procesos. DragonForce es compatible con dos backends de controladores que deben estar presentes en el sistema de la víctima de antemano: Truesight y BadRentdrv2.

Al enviar los códigos de control adecuados a esos controladores mediante DeviceIoControl, los operadores pueden hacer que los controladores finalicen procesos específicos.

El resto del código es como la base de Conti. Al igual que su predecesor, DragonForce no solo enumerará y cifrará los sistemas de archivos locales, sino que también escaneará la red local en busca de recursos compartidos a través de SMB.

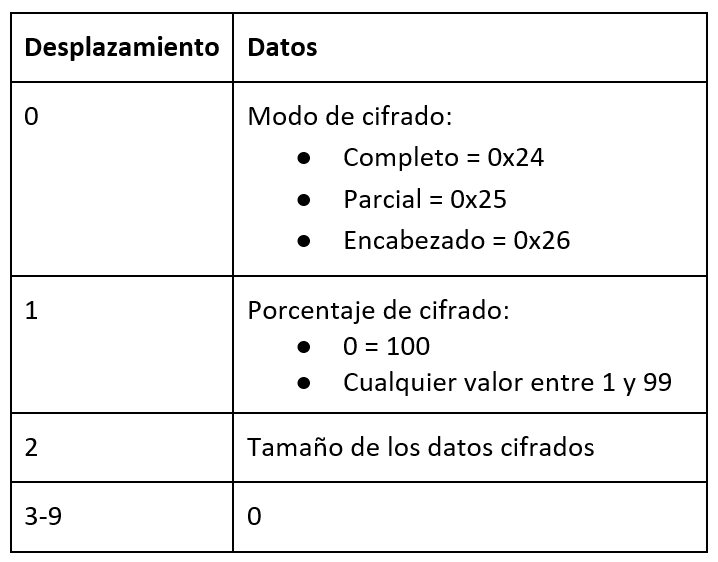

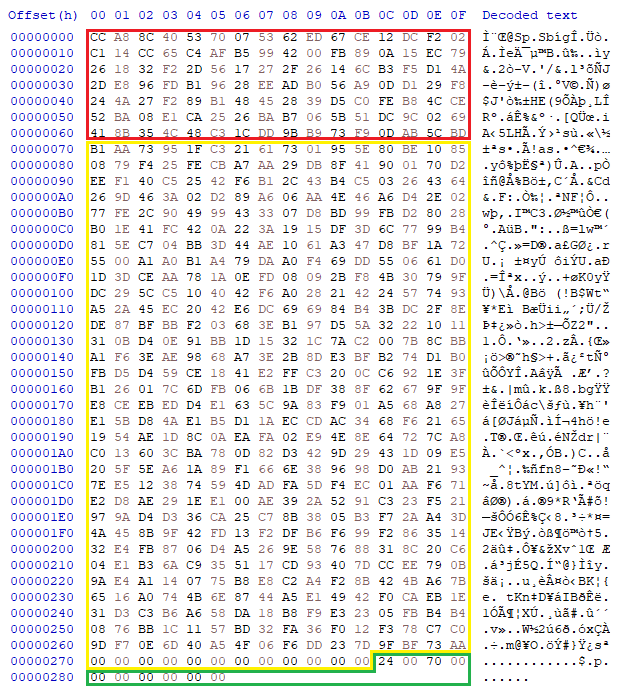

El esquema de cifrado permanece igual: se genera una única clave de cifrado ChaCha20 para cada archivo, que posteriormente se cifra mediante una clave pública RSA y se añade al principio del archivo resultante. Al final de dicho archivo, se añade un blob de 10 bytes con información sobre el proceso de cifrado.

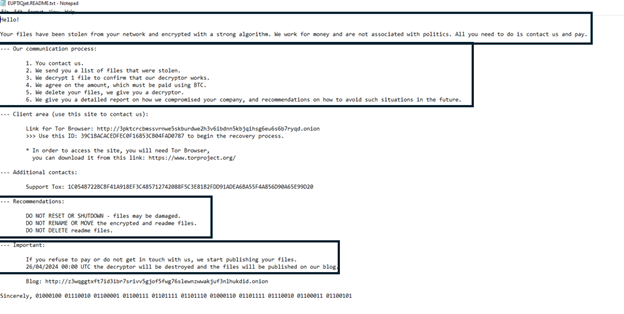

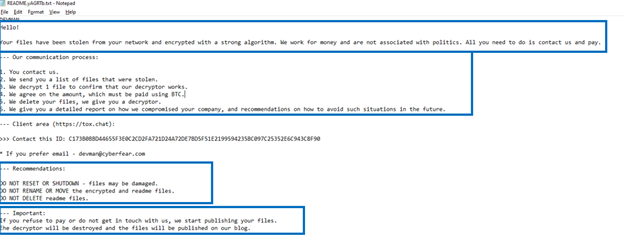

En muestras recientes se han encontrado diferentes notas de rescate, en las que los operadores amenazan a sus víctimas con eliminar el descifrador y hacer pública su información el 2 o el 22 de septiembre, lo que demuestra que la plataforma DragonForce aún se sigue utilizando para llevar a cabo ataques de ransomware.

Afiliados de DragonForce y la conexión con Devman

Una de las señales más evidentes de la creciente presencia de DragonForce en el panorama del ransomware actual es el aumento de sus afiliados, especialmente aquellos que migran de otros grupos de ransomware. Recientemente, hemos encontrado muestras del ransomware Devman creadas con el generador de DragonForce. Esta muestra tiene ".devman" como extensión de archivo cifrado en su configuración, pero otras funcionalidades como el icono, el fondo de pantalla y la nota de rescate provienen de DragonForce.

La conexión entre DragonForce y Devman también se puede apreciar en las similitudes de la estructura de sus notas de rescate. Devman, que empezó a desplegar una variante basada en Mamona alrededor de mayo de 2025, utilizó un formato de nota de rescate que refleja estrechamente el de la variante basada en LockBit de DragonForce, vista por primera vez en circulación a mediados de 2023. Es posible que esta similitud no sea una coincidencia. La diferencia temporal entre ambas muestras y el generador utilizado en ellas sugiere que Devman podría haber sido uno de los primeros afiliados de DragonForce y haber estado experimentando con la creación de su propia marca mientras seguía dependiendo de la infraestructura y las herramientas de DragonForce.

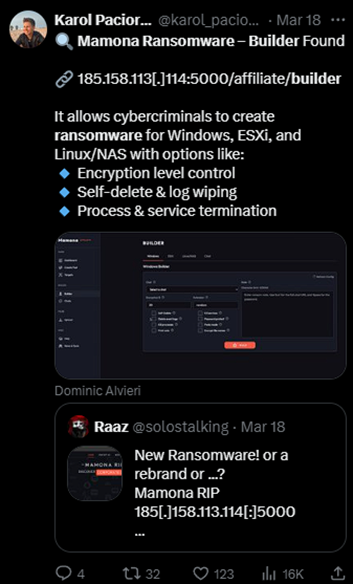

Al profundizar en Devman, su decisión de utilizar el generador del ransomware Mamona reveló más detalles sobre sus afiliaciones. El usuario del foro clandestino conocido como "$$$" presentó el ransomware Mamona por primera vez en marzo de 2025. Se trata del mismo operador que desarrolló los ransomware Eldorado y Blacklock. Aunque Mamona perdió impulso rápidamente, pronto se relanzó como el ransomware "Global", aunque seguía estando bajo el control del mismo operador.

Un investigador externo publicó en la plataforma X información sobre el generador del ransomware Mamona alojado en: 185.158.113[.]114:5000/affiliate/builder. La ruta /affiliate/builder sugiere que el generador (el "builder") solo es accesible para afiliados. Este detalle pone de manifiesto el hecho de que Devman actuaba como afiliado de Mamona.

Además, el hecho de que Devman cuente con los cifradores tanto de Mamona como de DragonForce en su arsenal se alinea con la estructura tipo cártel que DragonForce intenta promover, en la que sus afiliados pueden desarrollar su propia marca mientras operan dentro del ecosistema del cártel DragonForce.

Más allá de los grupos de ransomware, DragonForce también ha ampliado sus asociaciones para incluir a otros grupos de ciberdelincuentes dentro del ecosistema clandestino más amplio. Scattered Spider es uno de los grupos con los que se asociaron tras su reorganización estratégica como un "cártel". Scattered Spider es conocido por asociarse en el pasado con otros importantes operadores de RaaS, como BlackCat, RansomHub y Qilin. Su papel consistía en obtener acceso inicial a la red de la víctima y luego entregar dicho acceso para desplegar el ransomware. Esta reciente asociación atrajo una atención significativa tras el ataque a la importante cadena minorista británica Marks & Spencer, que los investigadores atribuyen a las operaciones conjuntas entre Scattered Spider y DragonForce. Aunque no está confirmado, este incidente coincide con la cronología de la reorganización estratégica de DragonForce bajo su propia marca apenas un mes antes, lo que demuestra que Scattered Spider actuó con rapidez para sacar provecho de DragonForce en sus operaciones.

Luchas de poder entre cárteles de ransomware

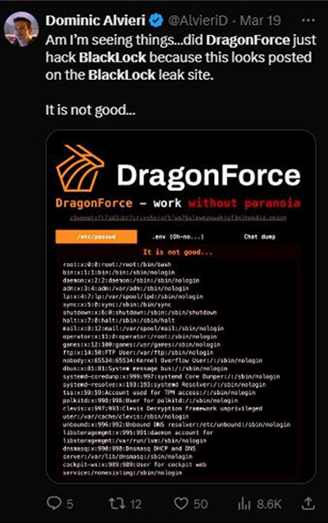

Tras su reorganización estratégica bajo su propia marca como "cártel de ransomware", DragonForce buscó reforzar su influencia y sus alianzas en el panorama del ransomware, con el fin de demostrar su dominio al sabotear o tomar el control de la infraestructura de grupos rivales. Su primer movimiento fue sabotear visualmente el sitio de filtraciones de BlackLock.

Unas semanas después de este primer incidente, DragonForce intentó una "adquisición hostil" de la infraestructura de RansomHub. Supuestamente, esto provocó que RansomHub detuviera sus operaciones y perdiera a sus afiliados, quienes huyeron hacia grupos rivales como Qilin y DragonForce.

Al igual que otros ransomware como Akira, Royal y Black Basta, DragonForce utilizó el código fuente filtrado de Conti para forjar un oscuro sucesor diseñado para llevar su propia marca. Mientras que otros grupos realizaron algunas modificaciones al código para darle un enfoque diferente, DragonForce mantuvo intacta toda la funcionalidad, añadiendo únicamente una configuración cifrada en el ejecutable para eliminar los argumentos de línea de comandos que se utilizaban en el código original de Conti.

Al corregir los fallos de cifrado de Akira y reforzar su algoritmo, este grupo de ciberdelincuentes se ha centrado en ampliar constantemente su lista de víctimas y reclutar nuevos afiliados, lo que le ha permitido consolidarse como una amenaza significativa y persistente.

Indicadores de compromiso

Ejecutable portátil (PE)

4db090498a57b85411417160747ffd8d4875f98b3ca2b83736a68900b7304d2b f58af71e542c67fbacf7acc53a43243a5301d115eb41e26e4d5932d8555510d0

e4c44d0f462fce02b2c31555b12c022cdd6eae6492fd3a122e32e105fc5a54f8

f5df98b344242c5eaad1fce421c640fadd71f7f21379d2bf7309001dfeb25972 44994c720ad936809b54388d75945abd18b5707e20c9ee8f87b8f958ca8f5b16

0dfe23ab86cb5c1bfaf019521f3163aa5315a9ca3bb67d7d34eb51472c412b22

56dfe55b016c08f09dd5a2ab58504b377a3cd66ffba236a5a0539f6e2e39aa71

ad158a9ef5e849f7a2d10828a9aed89ebded7a2b5b3abb765f5797051cdf4a20

451a42db9c514514ab71218033967554507b59a60ee1fc3d88cbeb39eec99f20

dca4102fba483bf0060427e0d583a1f61d079bf0754db4d61ff2969cc1bc3474

df5ab9015833023a03f92a797e20196672c1d6525501a9f9a94a45b0904c7403

80e3a04fa68be799b3c91737e1918f8394b250603a231a251524244e4d7f77d9

d67a475f72ca65fd1ac5fd3be2f1cce2db78ba074f54dc4c4738d374d0eb19c7

1ccf8baf11427fae273ffed587b41c857fa2d8f3d3c6c0ddaa1fe4835f665eba

b10129c175c007148dd4f5aff4d7fb61eb3e4b0ed4897fea6b33e90555f2b845

c844d02c91d5e6dc293de80085ad2f69b5c44bc46ec9fdaa4e3efbda062c871c

b9bba02d18bacc4bc8d9e4f70657d381568075590cc9d0e7590327d854224b32

ELF

8e8f463c37ea7133194731bfe4490e6713dd0133f30fe08a6d069d10fa7db2c6

941b0bb479946c833a0436ecb84b94c8468c86c40016f46029e8bf04a22a754e

Notas de rescate

1 - 04b14ead49adea9431147c145a89c07fea2c6f1cb515d9d38906c7696d9c91d5

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 02/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. Make a test decrypt.

2. Get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F744871F84DDF60CF744871F84DDF60C - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news

2 - 849ef3cf2c251f6088d735c7b67c3434e915a1d924efecf4d608dbe9bb01928a

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 22/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. make a test decrypt.

2. get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F73EB3EEF76498F4F73EB3EEF76498F4 - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news