You are on France website. Change region to view location-specific content:

Global

English

Select another region

Choisissez une région et une langue

Monde

- Continent américain

- Asie-Pacifique

- Europe, Moyen-Orient et Afrique

- Monde

La consolidation et la centralisation de la gestion des services avec Acronis sont plus simples et abordables que jamais. Avec Acronis Security + EDR, élargissez votre portefeuille pour offrir une protection complète, qui renforce la résilience des entreprises et de leurs données face aux cybermenaces actuelles.

Détection axée sur les comportements | |||

Protection contre les ransomwares avec rétablissement automatique | |||

Évaluation des vulnérabilités | |||

Contrôle des terminaux | |||

Sauvegarde de fichiers et de systèmes complets | |||

Inventaire des ressources (avec Management) | |||

Gestion des correctifs (avec Management) | |||

Score #CyberFit (évaluation du niveau de sécurité) | |||

Connexion à distance (avec Management) | |||

Correction (dont restauration d'images complètes) | |||

Continuité des activités (avec Disaster Recovery) | |||

Protection GenAI : Surveillance de l'utilisation | |||

Filtrage des URL | |||

Prévention des exploits | |||

Flux de cyberveille en temps réel | |||

Liste d'autorisation automatisée et personnalisable en fonction de profils | |||

Collecte de données d'investigation numérique | |||

Surveillance des événements | |||

Corrélation automatisée des événements | |||

Priorisation des activités suspectes | |||

Résumés des incidents générés par l'intelligence artificielle | |||

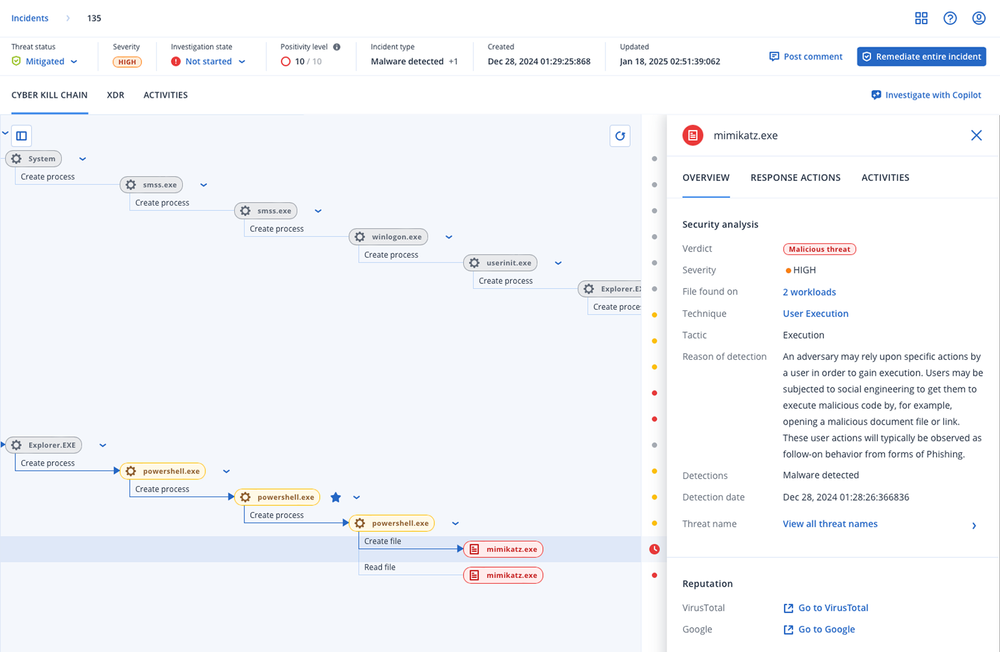

Visualisation et interprétation automatisées de la chaîne d'attaque avec le cadre MITRE ATT&CK® | |||

Réponse aux incidents en un clic | |||

Confinement des menaces, dont mise en quarantaine et isolement des terminaux | |||

Recherche intelligente des indicateurs de compromission, dont menaces émergentes | |||

Rétablissement spécifique aux attaques | |||

Public API pour EDR |

Consultez nos documents de référence et essayez notre EDR conçu pour les MSP

Acronis exploite un réseau mondial de centres de données cloud, conçu pour offrir un haut niveau de sécurité, de sûreté et d’accessibilité.

Que vous et votre équipe soyez à la recherche de certifications professionnelles ou que vous lanciez une activité de MSP, nous sommes là pour vous soutenir à chaque étape.

Désolé, votre navigateur n'est pas pris en charge.

Il semble que notre nouveau site Web soit incompatible avec la version de votre navigateur. Ne vous en faites pas, la solution est simple ! Pour voir l'ensemble de notre site Web, mettez tout simplement votre navigateur à jour, dès maintenant.