You are on France website. Change region to view location-specific content:

Global

English

Select another region

Choisissez une région et une langue

Monde

- Continent américain

- Asie-Pacifique

- Europe, Moyen-Orient et Afrique

- Monde

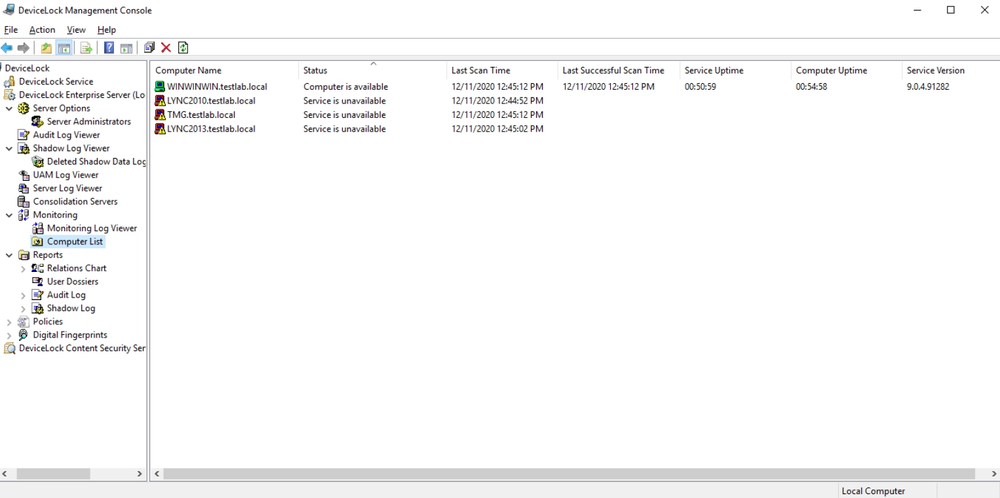

Simplifiez les processus de déploiement et de gestion DLP, fastidieux et grands consommateurs de ressources, en choisissant parmi un ensemble flexible de consoles de gestion centralisée, toutes dotées de la même interface utilisateur. Selon leur environnement informatique, les PME ou les grandes entreprises peuvent choisir la console la mieux adaptée à leurs besoins.

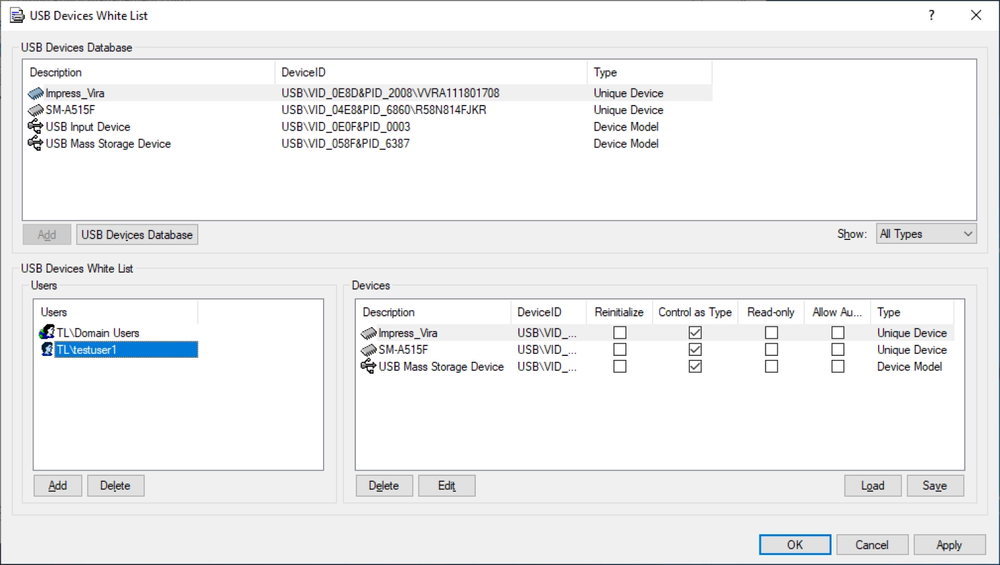

Mettez en place des contrôles granulaires des opérations d'accès et de transfert de données avec la possibilité de gérer les exclusions aux règles DLP générales au moyen de différentes listes d'autorisation.

Désolé, votre navigateur n'est pas pris en charge.

Il semble que notre nouveau site Web soit incompatible avec la version de votre navigateur. Ne vous en faites pas, la solution est simple ! Pour voir l'ensemble de notre site Web, mettez tout simplement votre navigateur à jour, dès maintenant.