Résumé

- Acronis Threat Research Unit (TRU) a observé une campagne mondiale de malvertising et de référencement (SEO), identifiée sous le nom de « TamperedChef ». Elle propose des programmes d'installation d'apparence légitime, se faisant passer pour des applications courantes, afin d'inciter les utilisateurs à les installer, d'établir une présence persistante et de livrer des charges utiles JavaScript obfusquées pour un accès et un contrôle à distance.

- Les opérateurs s'appuient sur l'ingénierie sociale en utilisant des noms d'applications courants, du malvertising, du référencement (Search Engine Optimization, SEO) et des certificats numériques détournés, afin de renforcer la confiance des utilisateurs et d'échapper à la détection des systèmes de sécurité.

- Cette variante marque un changement dans l'utilisation d'un fichier XML déposé qui configure une tâche planifiée pour récupérer et exécuter la charge utile JavaScript obfusquée.

- TamperedChef opère avec une infrastructure industrielle et professionnelle, s'appuyant sur un réseau de sociétés-écrans enregistrées aux États-Unis pour acquérir et renouveler des certificats de signature de code.

- La télémétrie d'Acronis révèle une activité plus importante sur le continent américain, bien que l'infrastructure et les échantillons soient répartis dans le monde entier et ne soient liés à aucun secteur spécifique. La plupart des victimes proviennent des secteurs de la santé, de la construction et de l'industrie manufacturière. Cela s'explique probablement par le fait que les utilisateurs de ces secteurs recherchent souvent en ligne des manuels d'équipements hautement spécialisés, un comportement que la campagne TamperedChef exploite.

- Cette campagne vise probablement plusieurs objectifs, financiers ou stratégiques, notamment la création et la vente d'accès à distance à des fins lucratives, le vol et la monétisation d'identifiants et de données sensibles (en particulier dans le secteur de la santé), la préparation de systèmes compromis pour un déploiement futur de ransomwares, et l'espionnage opportuniste en exploitant l'accès à des cibles de grande valeur.

Aperçu de la campagne : candidatures signées, abus de référencement et portée mondiale

TRU a récemment observé une campagne mondiale visant des organisations de divers secteurs. Les pirates distribuent des logiciels apparemment légitimes, dotés de toutes les fonctionnalités et d'une signature de code valide, afin de tromper les utilisateurs finaux et de les inciter à les exécuter. Ces fausses applications imitent des logiciels couramment utilisés tels que les navigateurs, les éditeurs PDF, les lecteurs de manuels et même les jeux, ajoutant ainsi une couche d'authenticité supplémentaire qui rend plus difficile pour les utilisateurs de détecter leur intention malveillante. Les chevaux de Troie déguisés en programmes familiers sont par ailleurs plus susceptibles de gagner la confiance des utilisateurs, car ils imitent des outils largement utilisés au quotidien.

Notre enquête sur cette campagne a débuté en juin 2025, mais des preuves indiquent des signes d'activité antérieure, suggérant que l'opération était active depuis un certain temps avant sa détection. La propagation des fausses applications s'étend à de nombreuses régions et secteurs d'activité. Cela signifie que les auteurs de cette campagne ne visent pas une organisation spécifique, mais s'attaquent à un large éventail de cibles vulnérables.

Le comportement que nous avons observé lors de cette campagne est conforme aux conclusions précédemment rapportées par d'autres fournisseurs de sécurité. Notre analyse a toutefois révélé une variante de la chaîne d'attaque qui, bien que différente des rapports précédents, conserve un schéma cohérent de distribution d'applications faussement signées, de persistance et d'exécution de charges utiles JavaScript, comme détaillé dans ce blog.

Victimologie

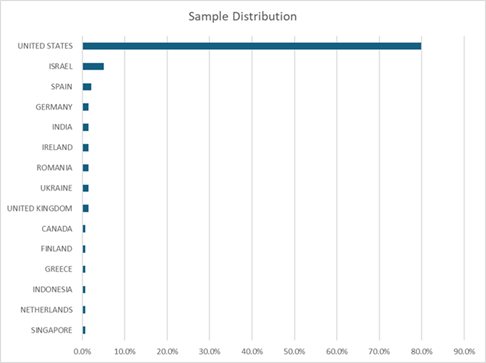

Les données télémétriques d'Acronis indiquent que la majorité des victimes de cette campagne se trouvent sur le continent américain, avec environ 80 % aux États-Unis et les 20 % restants répartis dans d'autres pays. Bien que cette répartition géographique mette en évidence une concentration d'activité parmi les utilisateurs, elle reflète plus probablement la portée mondiale de la campagne que le ciblage délibéré d'une seule région géographique.

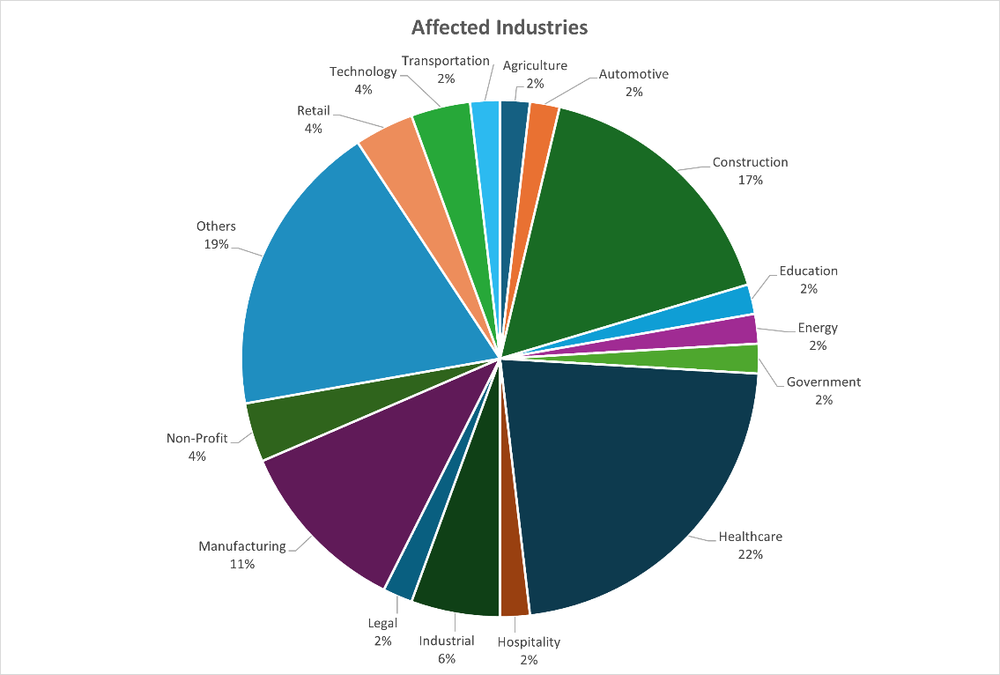

En ce qui concerne les secteurs touchés, les données de télémétrie révèlent des victimes dans de nombreux secteurs, mais une concentration marquée sur les soins de santé, la construction et l'industrie manufacturière. Ces secteurs semblent particulièrement vulnérables à ce type de campagne, probablement du fait de leur dépendance à l'égard d'équipements hautement spécialisés et techniques, ce qui incite souvent les utilisateurs à rechercher en ligne des manuels de produits, l'un des comportements exploités par la campagne TamperedChef. Il est de plus souvent difficile pour les utilisateurs de trouver des manuels dans leur langue maternelle (la plupart étant en anglais), ce qui peut expliquer pourquoi les Amériques sont la principale région touchée.

Dans la cuisine de TamperedChef

Nous avons, au cours de notre enquête, identifié plusieurs fausses applications distribuées sous des noms de produits convaincants. Chaque fausse application se présente comme une application entièrement fonctionnelle et porte une signature valide de différentes entreprises, ce qui renforce sa crédibilité et l'aide à échapper à la détection. Voici quelques exemples d'applications frauduleuses que nous avons observées :

- All Manuals Reader

- Master Chess

- Manual Reader Pro

- JustAskJacky

- Total User Manual

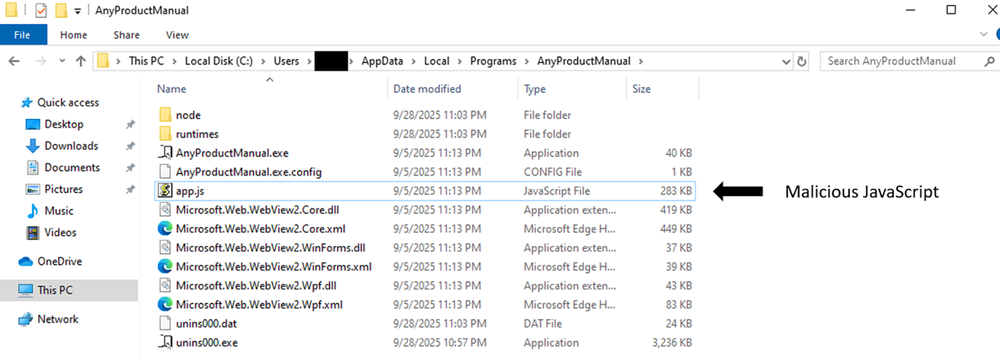

- Any Product Manual

Cette approche est une forme d'ingénierie sociale : les utilisateurs voient un nom d'application apparemment légitime qu'ils pourraient utiliser quotidiennement, ce qui renforce leur confiance et les incite à installer et à exécuter le logiciel.

Infrastructure

L'infrastructure de ces fausses applications suit un format bien défini. Les sites de téléchargement portent des noms similaires à ceux des fausses applications, utilisant généralement « télécharger » comme sous-domaine. La convention de dénomination rend les domaines légitimes à première vue, ce qui incite les utilisateurs à télécharger et à exécuter les programmes d'installation malveillants.

Télécharger les informations WHOIS de l'URL

Les premiers serveurs de commande et de contrôle (C2) utilisés dans les campagnes suivent également un format distinct, composé de chaînes générées par le domaine qui semblent aléatoires. Les derniers serveurs C2 connus ont cependant adopté un nom de domaine plus reconnaissable pour se fondre dans le trafic réseau normal et éviter toute suspicion.

Informations WHOIS des serveurs C2

L'analyse de l'infrastructure révèle une stratégie délibérée et professionnelle de la part des acteurs malveillants. Ils font systématiquement appel à NameCheap pour l'enregistrement de leurs domaines et utilisent des services de protection de la confidentialité pour en masquer la propriété. Les domaines de téléchargement, de commande et de contrôle ne sont enregistrés que pour un an. Cette courte période d'enregistrement leur permet de reconstruire rapidement les infrastructures suite aux suppressions. Le pays d'enregistrement indiqué (Islande) provient du fournisseur de services de confidentialité et ne reflète pas l'emplacement réel des opérateurs.

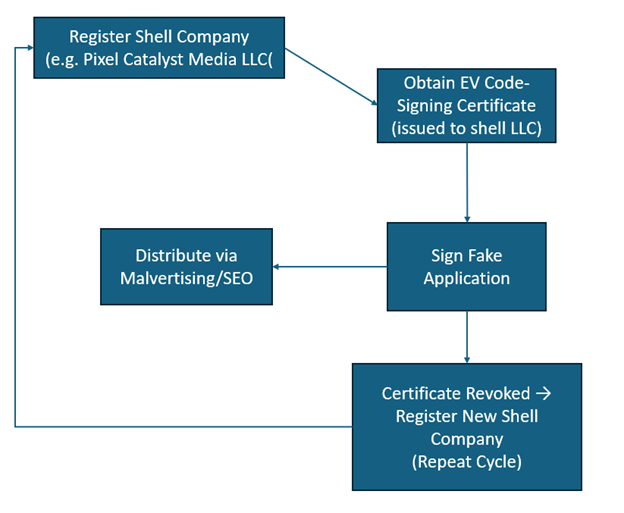

Se cacher derrière des sociétés-écrans et des certificats détournés

TamperedChef opère avec une infrastructure industrielle et professionnelle, s'appuyant sur un réseau de sociétés-écrans enregistrées aux États-Unis pour acquérir et renouveler des certificats de signature de code. Ces entités, souvent des sociétés à responsabilité limitée (SARL) enregistrées via des services de réexpédition de courrier ou d'agent, servent de façades jetables pour obtenir des certificats de validation étendue (EV), qui sont ensuite utilisés pour signer des applications fausses mais entièrement fonctionnelles.

Données d'opencorporates.com

Lorsqu'un certificat est révoqué ou signalé, les opérateurs de TamperedChef enregistrent rapidement une nouvelle société-écran sous un nom différent, mais tout aussi générique, de type « Marketing numérique ». Ils obtiennent ainsi un nouveau certificat et signent à nouveau les programmes d'installation. Ce processus permet à la campagne de continuer à exploiter la confiance, en faisant en sorte que les logiciels malveillants semblent légitimes, même lorsque les identités précédentes sont démantelées.

Informations sur la validité et le statut des certificats utilisés de manière abusive

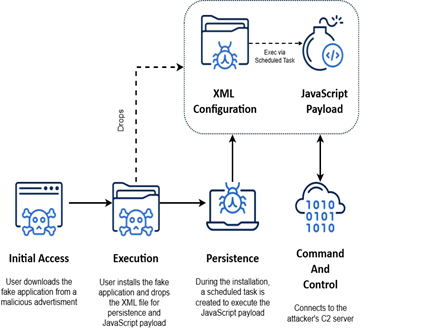

Aperçu de la chaîne d'exécution

Bien que les étapes de livraison reflètent les rapports précédents, cette variante se distingue par son utilisation d'une tâche planifiée, amorcée par un fichier task.xml déposé pour assurer la persistance, et par l'emploi d'une porte dérobée JavaScript structurellement différente et fortement obfusquée.

ACCÈS INITIAL

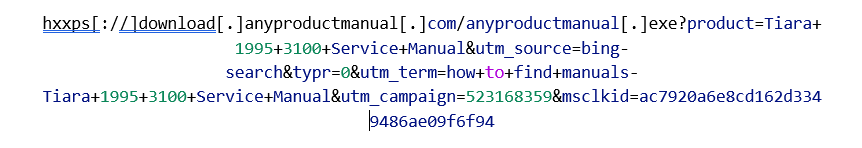

Notre enquête a révélé que les programmes d'installation sont distribués par le biais de publicités malveillantes et de manipulation de référencement. Les publicités Google et les landing pages spécialement conçues sont optimisées pour les requêtes de recherche courantes liées aux fausses applications. Cette technique permet de s'assurer que des victimes peu méfiantes, à la recherche d'outils courants et génériques utilisés dans leurs tâches quotidiennes, se retrouvent sur le faux site Web et téléchargent l'un des outils qui pourra récupérer une charge malveillante ultérieurement.

L'URL de téléchargement présentée ci-dessus, extraite d'un des échantillons, récupère automatiquement la fausse application, ce qui indique clairement une activité de publicité malveillante. Les paramètres confirment que le pirate cible les utilisateurs à la recherche de logiciels gratuits ou de manuels de produits.

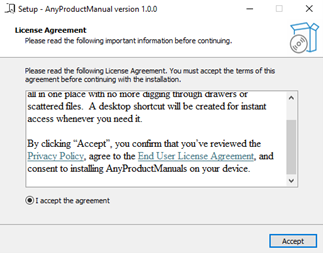

EXÉCUTION

Lorsque la fausse application est exécutée, elle affiche une fenêtre de contrat de licence, comme le ferait une application normale lors de son installation.

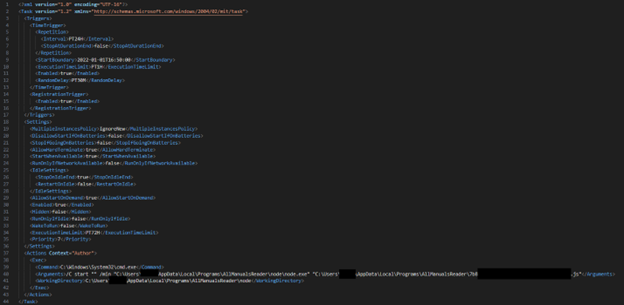

Lors de l'installation, le fichier task.xml est placé soit dans le répertoire temporaire du programme d'installation, soit dans le répertoire d'installation du programme. Ce fichier XML est utilisé par le programme d'installation pour créer une tâche planifiée, permettant ainsi la persistance sur le système.

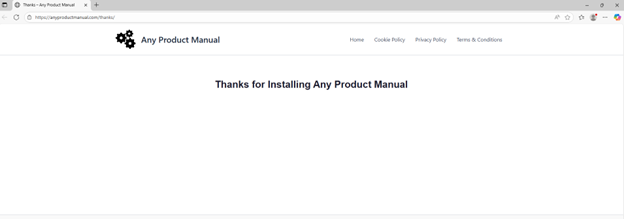

Une fois l'installation terminée, le programme d'installation ouvre un onglet de navigateur pour afficher un message de remerciement, ce qui renforce l'illusion de la légitimité du logiciel installé.

PERSISTANCE

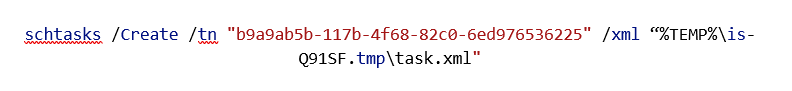

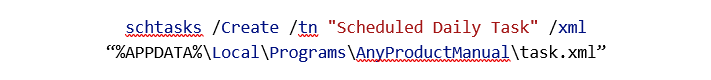

Lors de campagnes précédentes, les auteurs se sont appuyés sur les clés de démarrage automatique du registre, en copiant le binaire dans le dossier de démarrage et en créant une tâche planifiée. Cette nouvelle variante utilise uniquement une tâche planifiée pour assurer sa persistance, en se servant d'un fichier XML déposé nommé « task.xml ». Le nom de la tâche observé dans la version précédente de la campagne utilise une chaîne de type GUID, tandis que les versions les plus récentes ont adopté un nom d'étiquette plus générique.

Cet extrait du fichier task.xml contient la configuration de la tâche planifiée créée pour la fausse application. La tâche planifiée est configurée pour exécuter un JavaScript situé dans le répertoire %APPDATA%\Programs\[Nom de la fausse application installée]. La tâche s'exécute immédiatement après sa création, puis se répète toutes les 24 heures avec un délai aléatoire pouvant aller jusqu'à 30 minutes, afin de garantir une exécution cohérente et automatisée de la charge utile JavaScript. Sa configuration permet également des exécutions prolongées, bloque les instances simultanées multiples et exécute automatiquement les tâches planifiées manquées.

L'utilisation abusive de tâches planifiées avec des mises à jour différées permet aux pirates de maintenir discrètement une présence sur le système infecté et de contrôler le moment où leurs charges malveillantes sont exécutées. Ils peuvent, en retardant leur activité, échapper à la détection initiale et se fondre dans les processus normaux du système.

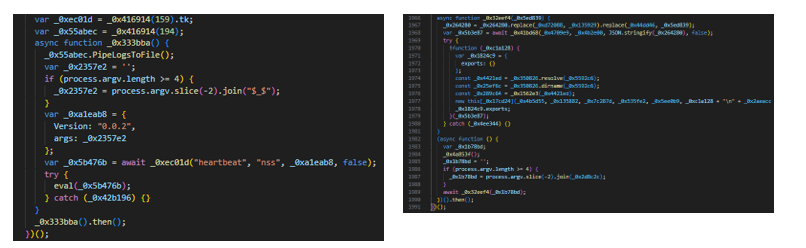

COMMANDE ET CONTRÔLE

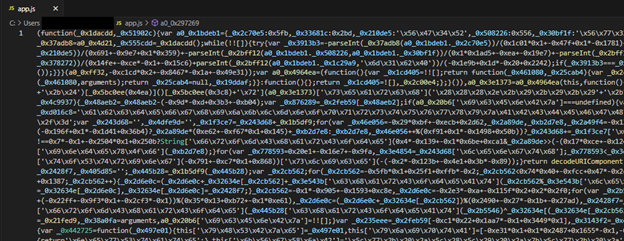

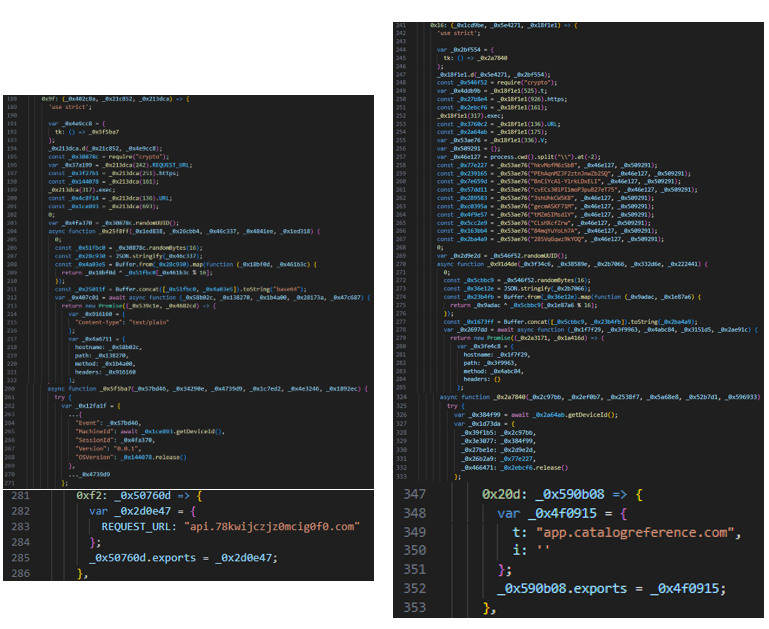

Nous avons identifié deux variantes de charge utile JavaScript liées qui fonctionnent comme des portes dérobées, mais dont la structure de code diffère. Les deux sont fortement obfusqués, ce qui rend l'analyse statique beaucoup plus difficile.

La charge utile JavaScript est obfusquée à l'aide d'un outil d'obfuscation JavaScript open source disponible sur obfuscator.io. L'outil utilise plusieurs techniques d'obfuscation, notamment le renommage de chaînes et de fonctions, l'aplatissement du flux de contrôle et l'injection de code mort. Son efficacité à dissimuler les logiques malveillantes rend probable que de plus en plus de logiciels malveillants basés sur JavaScript l'adopteront pour entraver l'analyse. Un exemple récent de ce comportement a été documenté dans notre précédente étude, « Les acteurs de la menace se mettent au jeu : des voleurs déguisés basés sur Electron ».

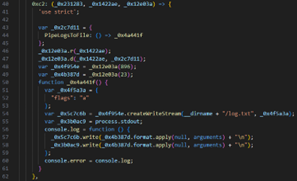

Nous avons partiellement désobfusqué l'échantillon JavaScript à l'aide d'un désobfuscateur open source. Selon les paramètres d'obfuscator.io, l'outil peut récupérer tout ou partie d'un script obfusqué.

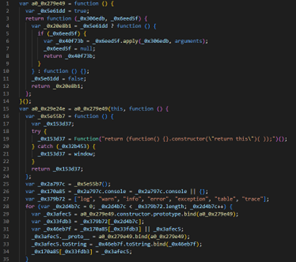

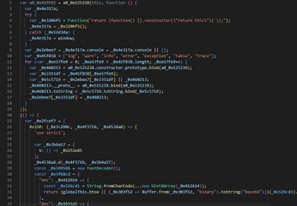

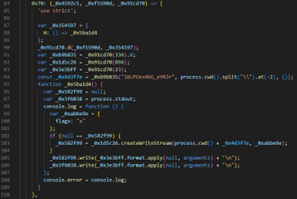

Grâce au déobfuscateur disponible, nous avons partiellement restauré les deux exemples. Les noms des variables et des fonctions restent en grande partie illisibles, et le deuxième exemple semble encore plus fortement obfusqué que le premier. Cependant, certaines parties de chaque script sont désormais lisibles.

Les deux exemples JavaScript suppriment les messages de débogage, susceptibles de gêner l'analyse, et écrivent la sortie de la console dans un fichier journal.

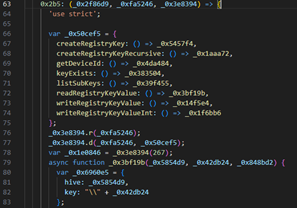

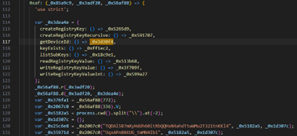

L’exemple lit et écrit des clés de la base de registre Windows à l'aide de différents appels système, puis génère un identifiant de machine utilisé pour identifier le terminal.

Tous deux disposent également d'un serveur C2 codé en dur pour envoyer un objet JSON depuis la victime, contenant le nom de l'événement, l'identifiant de session, l'identifiant de la machine et d'autres métadonnées. Le JSON est chiffré par XOR avec une clé aléatoire de 16 octets, qui est ajoutée avant d'être encodée en Base64 puis transportée via HTTPS.

Enfin, les deux exemples permettent l'exécution de code à distance.

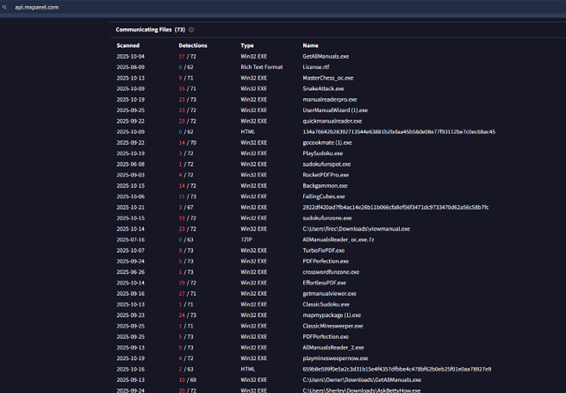

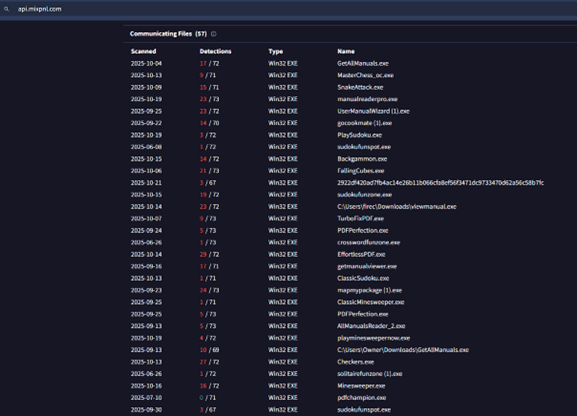

Pivotement pour des échantillons similaires

Au cours de nos recherches, nous avons constaté qu'un nombre important d'exemples communiquaient avec les domaines suivants :

- api[.]mxpanel[.]com

- api[.]mixpnl[.]com

L'analyse de ces domaines a révélé un réseau plus étendu d'exemples malveillants liés à la même campagne, dont beaucoup sont signés par de nouvelles sociétés-écrans non identifiées dans l'ensemble précédent. Les signataires nouvellement identifiés sont les suivants :

- Stratus Core Digital, LLC

- DataX Engine LLC

- Nova Sphere Systems LLC

- Internet Share Media LLC

- Digital Concept Media

Les exemples signés par ces entreprises suivent le même modèle, imitant des applications légitimes et utilisant une chaîne d'exécution identique.

Motivation et impact

Bien que l'on sache peu de choses sur la motivation ou les acteurs derrière cette campagne, plusieurs scénarios possibles peuvent être envisagés :

Gain financier grâce à l'accès initial

La présence d'une porte dérobée permettant l'exécution de code à distance suggère fortement que les pirates cherchent à établir des points d'ancrage qu'ils pourront ensuite monétiser. Un tel accès peut être vendu à d'autres groupes criminels dans le cadre d'un modèle de courtage d'accès initial, ou utilisé directement pour déployer des charges utiles supplémentaires. Cette approche s'inscrit dans le cadre d'économies clandestines plus vastes, où les terminaux compromis sont échangés ou loués pour faciliter d'autres opérations.

Vol d'identifiants et de données à des fins de monétisation

L'impact notable de la campagne sur les organisations sanitaires suggère que les identifiants, les données des patients et les informations confidentielles volés pourraient avoir une valeur de revente significative. Les pirates peuvent exfiltrer des données sensibles et les monétiser sur les marchés du Dark Web, ou les utiliser pour mettre en place des fraudes secondaires. Même un accès limité aux informations sur les patients ou les terminaux pourrait générer des marges bénéficiaires substantielles, compte tenu du coût opérationnel relativement faible de la campagne.

Réaffectation de ransomware

Le maintien d'un accès permanent grâce à des tâches planifiées et à des capacités d'exécution à distance constitue le fondement d'attaques futures de ransomware. Une fois qu'un nombre suffisant de systèmes ont été compromis, les opérateurs, ou leurs partenaires, pourraient déployer des ransomwares pour maximiser leurs profits. Ce modèle en « deux phases », c'est-à-dire une infiltration initiale suivie d'une monétisation différée, est devenu de plus en plus courant dans les écosystèmes de menaces à motivation financière.

Espionnage opportuniste

Bien que la campagne semble se diffuser de manière aléatoire, un accès opportuniste à des environnements de grande valeur ne peut être exclu. Si les pirates découvrent des systèmes appartenant à des agences gouvernementales, des instituts de recherche ou des industries stratégiques, ils peuvent choisir de collecter des renseignements ou de vendre l'accès à des acteurs plus aguerris.

Conclusion

En examinant la chronologie, les attaquants ont commencé par utiliser des certificats à plus long terme et des serveurs C2 générés par domaine. La validité de trois ans des certificats a permis aux fausses applications de bénéficier d'une plus longue durée de « légitimité ». L'acteur a toutefois, après la révocation de plusieurs d'entre eux, changé de tactique vers la mi-2025, en émettant uniquement des certificats à courte durée de vie, plus faciles à remplacer une fois signalés. Il semble également que les certificats apparaissent légèrement plus tôt que le premier serveur C2 visible.

Cette activité suit le même schéma que notre enquête, où un décalage temporel important est observé entre l'exécution et l'installation de la fausse application, et la connexion au serveur C2. Le serveur C2 suit également la même trajectoire. Les premiers serveurs C2 utilisaient des chaînes de caractères aléatoires, similaires aux algorithmes de génération de domaines (DGA). Les serveurs C2 ont adopté des noms plus faciles à comprendre dès la deuxième moitié de 2025. En résumé, ce changement de tactique montre comment les opérateurs continuent de s'adapter aux mesures de sécurité mises en place.

Recommandations pour les défenseurs

TamperedChef illustre une leçon de sécurité essentielle : même les logiciels portant des signatures numériques valides peuvent être malveillants. Les pirates peuvent exploiter la confiance que les utilisateurs accordent aux applications signées pour diffuser des logiciels malveillants furtifs, contourner les défenses traditionnelles et s'installer durablement sur les systèmes. Cela souligne que les signatures numériques ne suffisent pas à garantir la sécurité. Les organisations doivent implémenter des mesures de sécurité supplémentaires, faire preuve de vigilance et sensibiliser les utilisateurs afin de détecter et d'atténuer efficacement les menaces.

Intégrer la MDR ou la surveillance des menaces 24h/24 et 7j/7 : les services MDR assurent une surveillance continue, la détection des menaces et une assistance en cas d'incident pour tous les clients gérés. La télémétrie partagée (EDR + MDR) améliore la détection précoce de l'exécution de scripts anormaux, des mécanismes de persistance et de l'abus de certificats.

- Limiter les droits d'installation et ne distribuer que des logiciels vérifiés en interne ou provenant directement de fournisseurs connus.

- Maintenir les systèmes et les protections à jour : s’assurer que les terminaux disposent des derniers correctifs du système d'exploitation et que les définitions antivirus sont à jour.

- Sensibiliser les utilisateurs finaux : offrir une formation pour identifier les publicités malveillantes et les fausses pages de téléchargement, en insistant sur le fait que les programmes d'installation ne doivent être obtenus qu'auprès de fournisseurs vérifiés.

Détection par Acronis

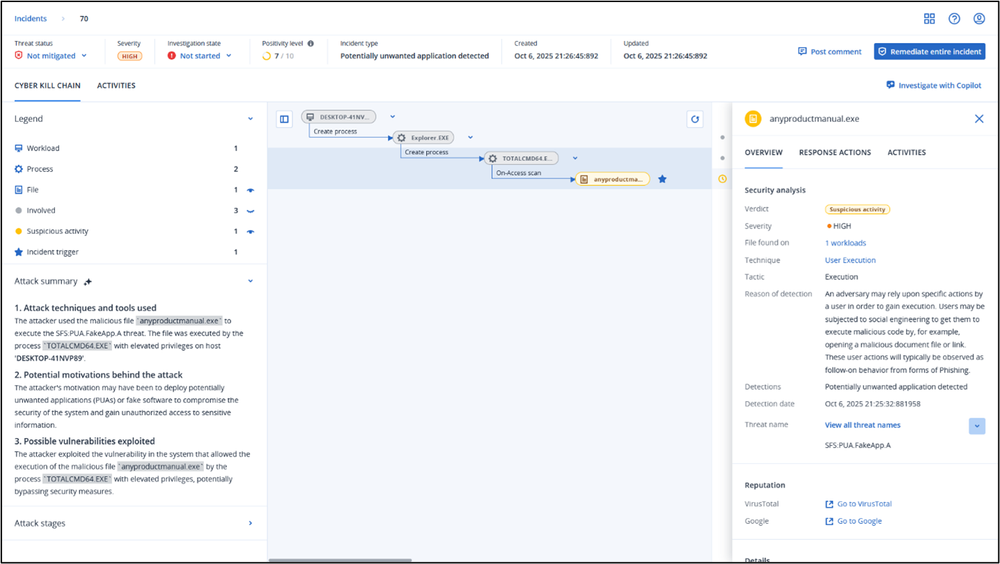

Cette menace a été détectée et bloquée par Acronis EDR/XDR :

TTP MITRE

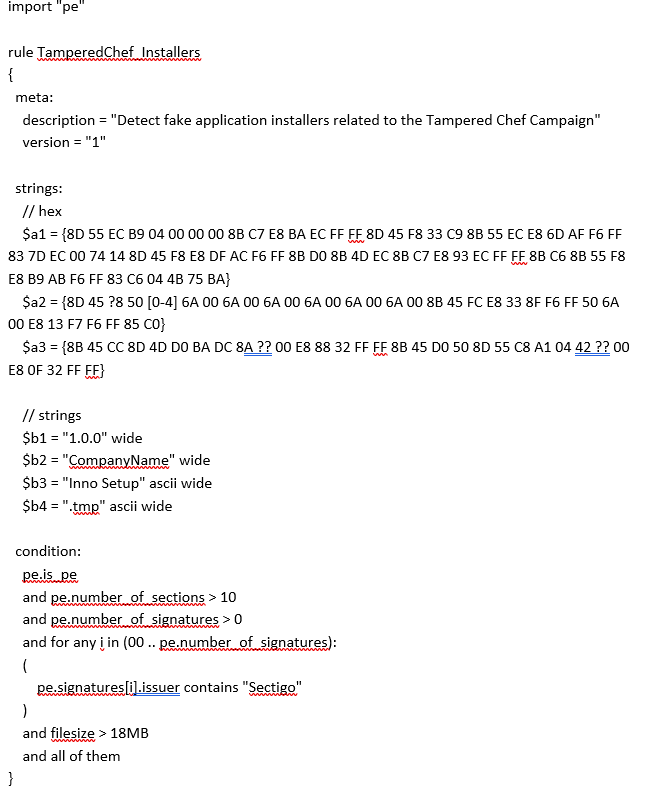

Règles YARA

Indicateurs de compromission