Auteurs : Ilia Dafchev, Darrel Virtusio

Résumé

- Makop, une souche de ransomware dérivée de Phobos, continue d'exploiter les systèmes RDP vulnérables tout en ajoutant de nouveaux composants à sa boîte à outils traditionnelle, tels que des exploits d'élévation de privilèges locaux et des malware chargeurs.

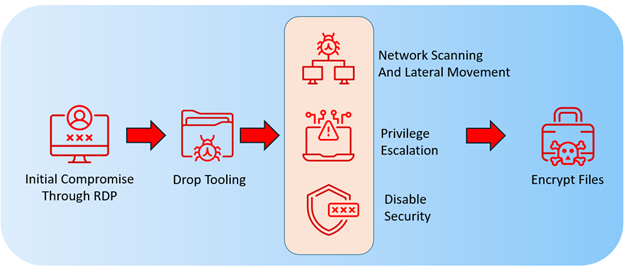

- En règle générale, l'attaque débute par l'exploitation du protocole RDP, suivie de la réaffectation de scanners réseau, d'outils de déplacement latéral et d'exploits d'élévation de privilèges. Elle se poursuit par le chiffrement ou s'arrête si les attaquants ne parviennent pas à contourner la solution de sécurité en place.

- Les attaquants utilisent un ensemble d'outils disponibles sur le marché, notamment des scanners réseau, des outils de désactivation des antivirus et de nombreux exploits d'élévation de privilèges locaux, ainsi que des noms de fichiers trompeurs pour éviter d'être détectés.

- GuLoader, un cheval de Troie de type téléchargeur, est utilisé pour livrer des charges actives secondaires, ce qui indique une évolution de la méthodologie de Makop. Celle-ci intègre désormais davantage de techniques pour contourner les mesures de sécurité et des mécanismes de livraison de malware supplémentaires.

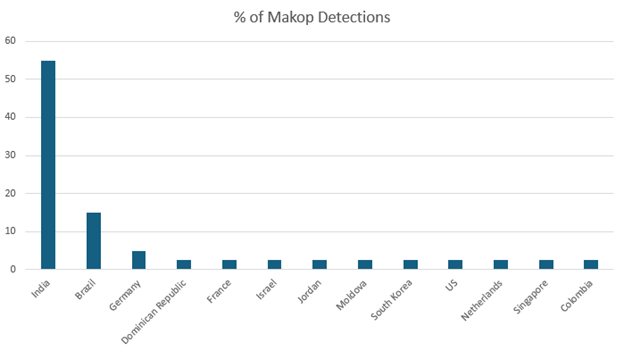

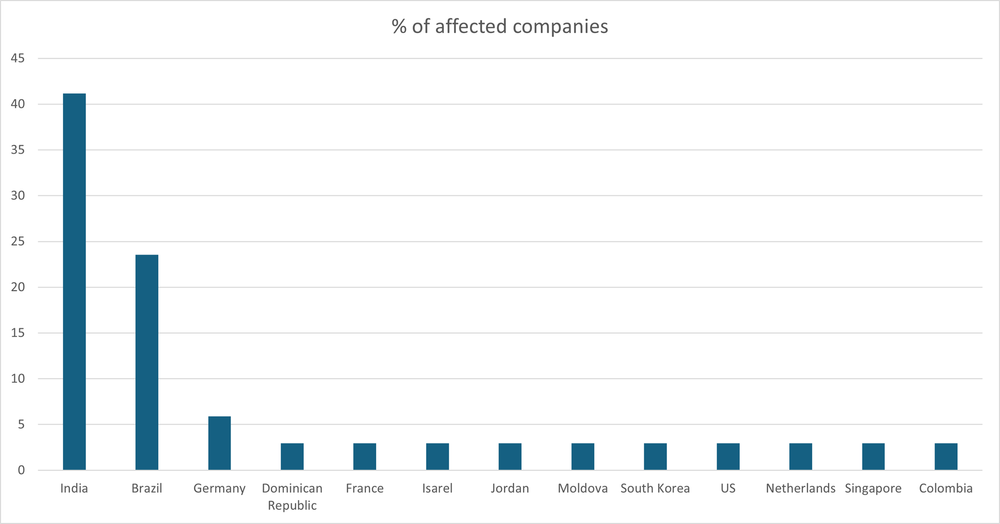

- La majorité des attaques (55 %) ciblent des organisations en Inde, mais des incidents sont également signalés au Brésil, en Allemagne et dans d'autres régions.

Introduction

Makop est une souche de ransomware apparue pour la première fois vers 2020 et en règle générale considérée comme une variante de la famille Phobos. Récemment, les chercheurs d'Acronis TRU ont identifié de nouvelles activités et de nouveaux outils associés à Makop, ce qui a conduit à une enquête plus approfondie sur plusieurs cas récents de ransomware afin de mieux comprendre comment ses opérateurs mènent leurs attaques.

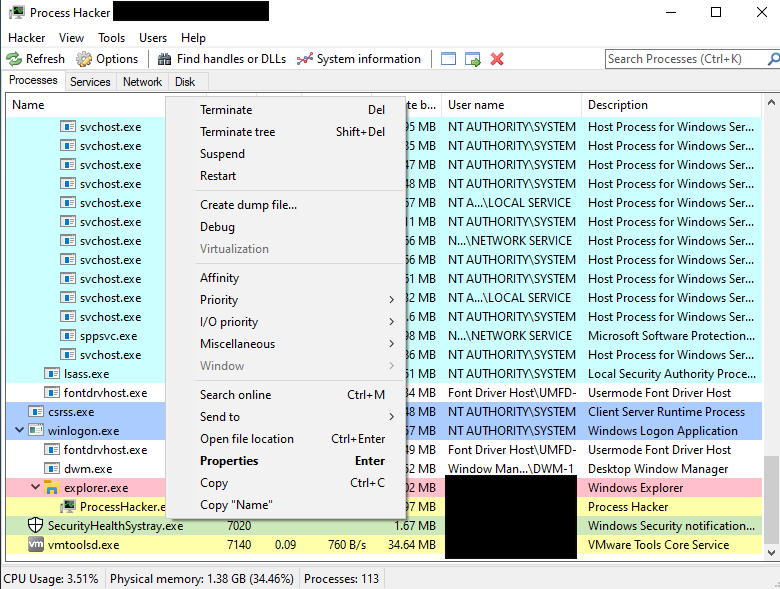

Il est apparu que les attaquants préfèrent travailler simplement en fournissant le moindre effort. La plupart des victimes ont été compromises via RDP. Les attaquants utilisent ensuite fréquemment des outils standard pour la découverte et le déplacement latéral, tels que des scanners réseau, des exploits d'élévation de privilèges locaux (local privilege escalation, LPE), des outils de désactivation des antivirus (comme des pilotes vulnérables), des terminateurs de processus, des logiciels de désinstallation ciblés, des outils d'accès aux informations d'identification (tels que Mimikatz), et d'autres étapes de la chaîne de destruction.

Il est intéressant de constater leur collection d'exploits d'élévation de privilèges locaux et, à quelques reprises, l'utilisation de GuLoader. GuLoader est un malware de type téléchargeur, découvert pour la première fois fin 2019, et connu pour livrer différents types de malware de deuxième phase. Il est connu pour installer des malwares tels que AgentTesla, FormBook, XLoader, Lokibot et d'autres.

Le guide tactique de Makop

Les attaques de Makop suivent en règle générale un modèle familier. Les auteurs de ransomwares obtiennent un premier accès en exploitant des services de protocole de bureau à distance (RDP) accessibles au public et non sécurisés. Ils utilisent en principe des attaques en force ou par dictionnaire pour pirater des identifiants faibles ou réutilisés. Une fois à l'intérieur, les attaquants mettent en place leurs outils pour analyser le réseau, élever leurs privilèges, désactiver les logiciels de sécurité, récupérer les identifiants, puis finalement déployer le chiffreur.

Après la phase initiale de réaffectation, les attaquants procèdent à la découverte, à l'évasion des défenses, à l'escalade des privilèges et au déplacement latéral, bien que ces phases ne se déroulent pas toujours dans un ordre précis. Dans certains cas, les attaquants abandonnent lorsque leurs outils sont détectés par la solution de sécurité. Ils déploient pourtant parfois des efforts supplémentaires pour contourner la solution de sécurité en utilisant des versions de ces mêmes outils, compressés par VMProtect, ou en la désactivant, soit en tentant de la désinstaller manuellement, soit en utilisant des outils de piratage. S'ils échouent également à ce stade, ils abandonnent et laissent la victime.

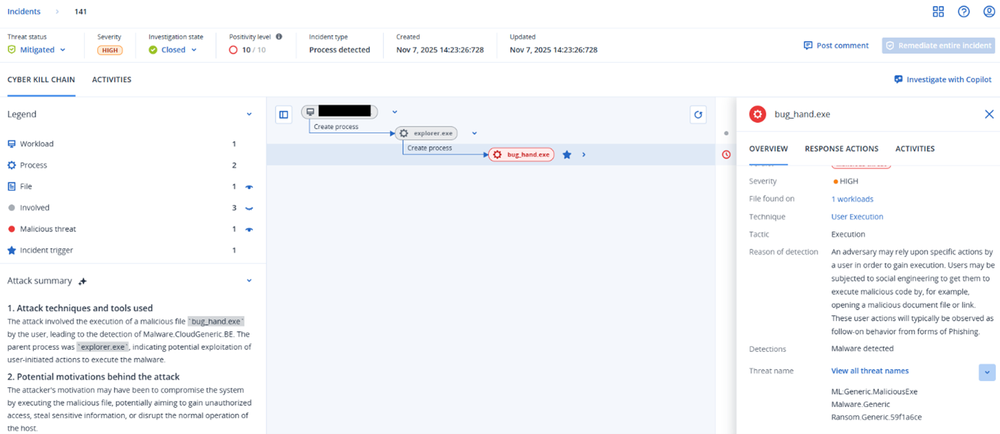

Le schéma ci-dessous illustre la chaîne d'exécution observée lors des attaques récentes des opérateurs Makop.

La boîte à outils Makop

L'outil Makop est le plus souvent déposé soit dans des partages RDP montés en réseau (comme « \\tsclient\ »), soit dans le répertoire Musique de l'utilisateur. Cependant, dans certains cas, les attaquants ont également utilisé les dossiers Téléchargements, Bureau, Documents ou le root (superutilisateur) du lecteur C:. Les sous-dossiers étaient souvent nommés « Bug » ou « Exp ». Le binaire de chiffrement lui-même utilise en principe l'un des noms de fichiers suivants : bug_osn.exe, bug_hand.exe, 1bugbug.exe, bugbug.exe, taskmgr.exe, mc_osn.exe, mc_hand.exe, ainsi que des variantes de ces noms précédées d'un point (par ex., « .taskmgr.exe »).

Accès initial

Les opérateurs de Makop sont connus pour exploiter des identifiants RDP faibles afin d'accéder à l'environnement des victimes. Le protocole RDP est un moyen privilégié par les cybercriminels pour compromettre les organisations, car nombre d'entre elles utilisent encore des identifiants faibles et ne disposent pas d'authentification multifacteur, ce qui les rend vulnérables aux attaques en force, une tactique courante des groupes de ransomwares.

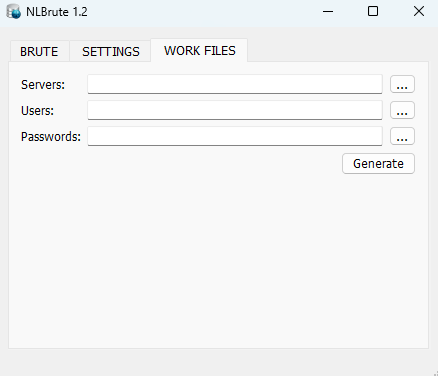

Nous avons, au cours de notre enquête, spécifiquement repéré l'utilisation de NLBrute. Il s'agit d'un ancien outil de piratage qui était vendu sur les forums de cybercriminalité en 2016. Peu de temps après son lancement, une version piratée de NLBrute est apparue, ce qui a largement contribué à sa popularité auprès des cybercriminels.

NLBrute a besoin d'informations telles qu'une liste d'adresses IP cibles dont le port RDP est exposé (souvent le port par défaut 3389, mais il peut être personnalisé), ainsi que des listes de noms d'utilisateur et de mots de passe connus, afin de mener des attaques en force comme des attaques par dictionnaire ou par pulvérisation de mots de passe. Bien que l'exploitation de RDP ne soit pas la technique d'intrusion la plus sophistiquée, elle reste l'une des plus efficaces pour permettre les attaques par ransomware. Une fois que les opérateurs de Makop ont réussi à accéder au système via RDP, ils peuvent commencer à se déplacer latéralement dans l'infrastructure de l'organisation et maximiser son impact.

Analyse du réseau et déplacement latéral

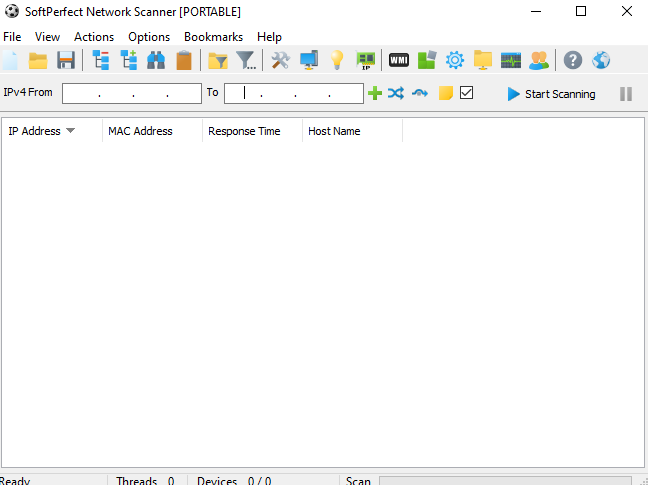

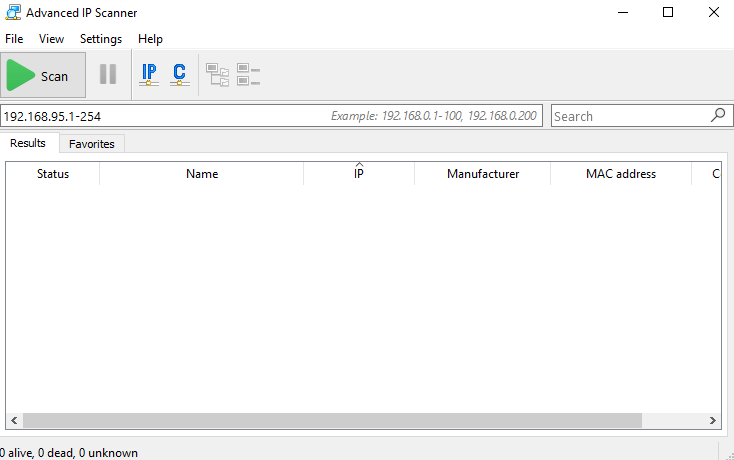

Plusieurs outils de découverte et de déplacement latéral sont apparus dans notre télémétrie. NetScan a été le plus souvent utilisé, Advanced IP Scanner servant d'alternative dans d'autres cas.

Advanced IP Scanner analyse les réseaux locaux afin d'identifier les hôtes actifs et les services ouverts, aidant ainsi les attaquants à cartographier les cibles pour un déplacement latéral.

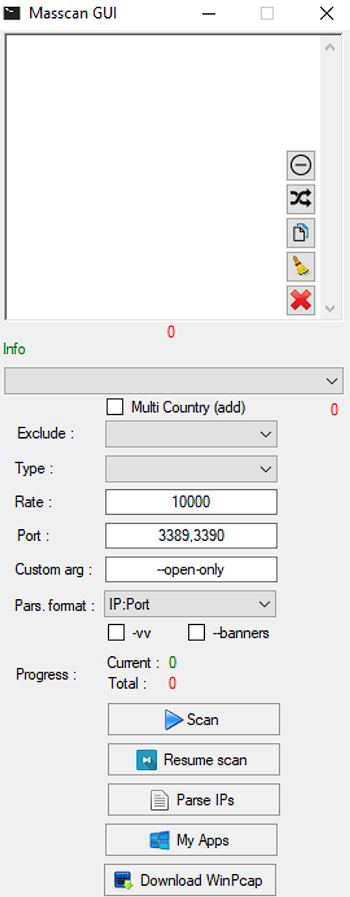

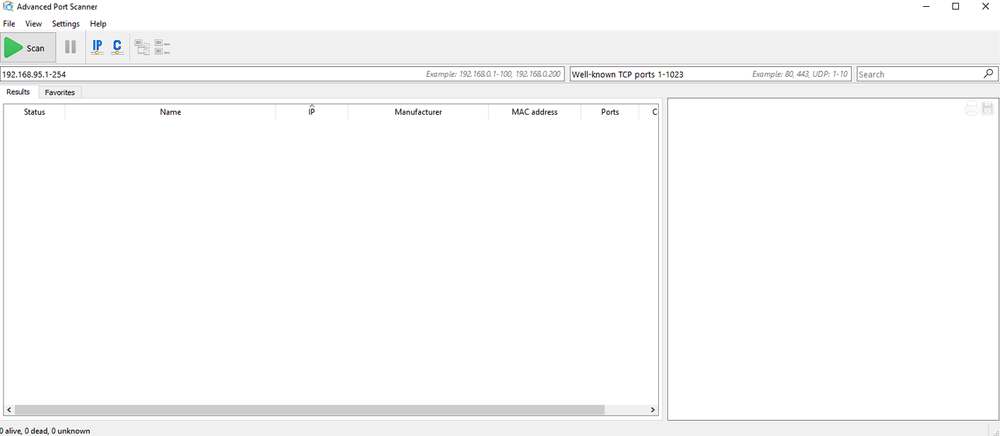

Les acteurs malveillants ont combiné ces outils avec Advanced Port Scanner et Masscan pour l'analyse des ports. Ces outils sont couramment utilisés par les acteurs malveillants pour inventorier le réseau et l'infrastructure, et localiser les hôtes et services de grande valeur afin de faciliter les activités de déplacement latéral. Ces outils sont non seulement très efficaces, mais ils peuvent également se fondre dans les activités administratives légitimes.

Contournement des défenses

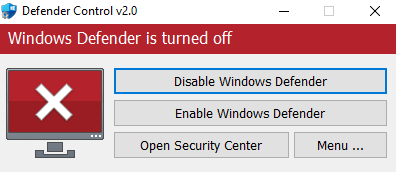

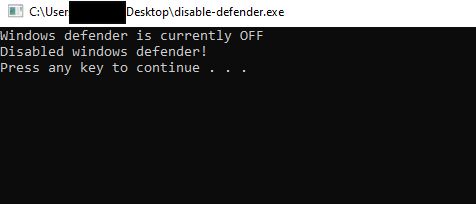

Plusieurs outils de désactivation des antivirus ont été repérés par les opérateurs, notamment Defender Control et Disable Defender, utilisés pour désactiver Windows Defender. Ces deux outils sont à la fois légers et efficaces pour temporairement désactiver les fonctionnalités de Microsoft Defender.

Contournement des défenses

Plusieurs outils de désactivation des antivirus ont été repérés par les opérateurs, notamment Defender Control et Disable Defender, utilisés pour désactiver Windows Defender. Ces deux outils sont à la fois légers et efficaces pour temporairement désactiver les fonctionnalités de Microsoft Defender.

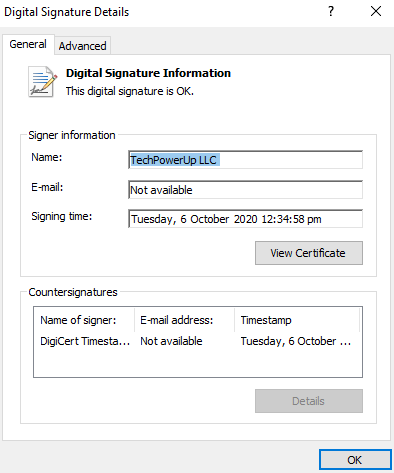

Les techniques BYOVD sont également exploitées en utilisant des pilotes vulnérables tels que hlpdrv.sys et ThrottleStop.sys. ThrottleStop.sys est un pilote, légitime et signé, développé par TechPowerUp pour l'application ThrottleStop, un utilitaire conçu pour surveiller et corriger les problèmes de limitation du processeur. La vulnérabilité ThrottleStop (CVE-2025-7771) provient de la manière dont le pilote gère l'accès à la mémoire. Les attaquants peuvent exploiter cette vulnérabilité pour prendre le contrôle du système, ce qui peut entraîner la désactivation des outils de sécurité.

Un autre pilote vulnérable est hlpdrv.sys. Ce pilote, lorsqu'il est enregistré en tant que service, est connu pour obtenir un accès au niveau du noyau et potentiellement mettre fin aux solutions EDR. Ces deux pilotes ont déjà été utilisés lors de précédentes campagnes de ransomware, notamment par MedusaLocker, Akira et Qilin.

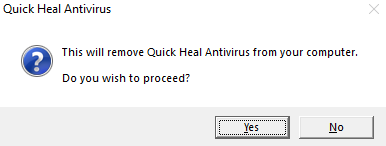

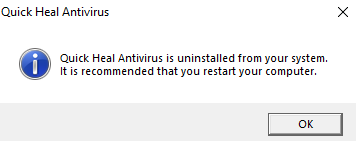

Nous avons également découvert que les auteurs de la menace avaient déployé un logiciel de désinstallation sur mesure pour supprimer Quick Heal AV. Quick Heal AV est un antivirus et un produit de sécurité des terminaux de Quick Heal Technologies (Inde) qui offre une protection contre les malwares à ses clients, autant particuliers que professionnels.

Élévation des privilèges

Plusieurs vulnérabilités d'élévation de privilèges locaux (LPE), allant des plus anciennes aux plus récentes, ont été exploitées.

Les vulnérabilités exploitées dans ces cas concernent des composants Windows, tels que BITS, Win32k, les pilotes KS/SMB, les programmes d'installation Windows, les IOCTL fournisseurs, etc. Les opérateurs de Makop ont exploité ces vulnérabilités spécifiques, car elles ciblent toutes la même plate-forme. Nombre d'entre elles disposent de preuves de concept (PoC) accessibles au public, ce qui facilite leur utilisation à des fins malveillantes. Elles permettent également d'obtenir des privilèges système de manière fiable, ce qui est précisément ce dont les ransomwares ont besoin pour maximiser leur impact. L'éventail des vulnérabilités CVE exploitées révèle également que le groupe conserve plusieurs primitives LPE dans sa boîte à outils, afin de pouvoir s'y rabattre en cas d'échec. Selon nos données de télémétrie, les vulnérabilités CVE-2017-0213, CVE-2018-8639, CVE-2021-41379 et CVE-2016-0099 figuraient parmi les plus fréquemment exploitées par les attaquants, ce qui indique leur fiabilité et leur efficacité dans les attaques.

Accès aux identifiants

Les attaquants utilisent des outils de récupération d'identifiants et des méthodes de force brute pour collecter des données sensibles. Ils utilisent des outils tels que Mimikatz, LaZagne et NetPass pour extraire les mots de passe enregistrés, les identifiants mis en cache et les clés d'authentification. Ils utilisent également des outils de force brute tels que CrackAccount et AccountRestore pour accéder à d'autres comptes. Les identifiants volés permettent un déplacement latéral et donnent aux attaquants l'accès à davantage de systèmes au sein de l'infrastructure de la victime, ce qui accroît l'impact du ransomware. De nombreux groupes de ransomwares suivent le même schéma, ce qui souligne l'efficacité de ces outils pour atteindre les objectifs des attaquants.

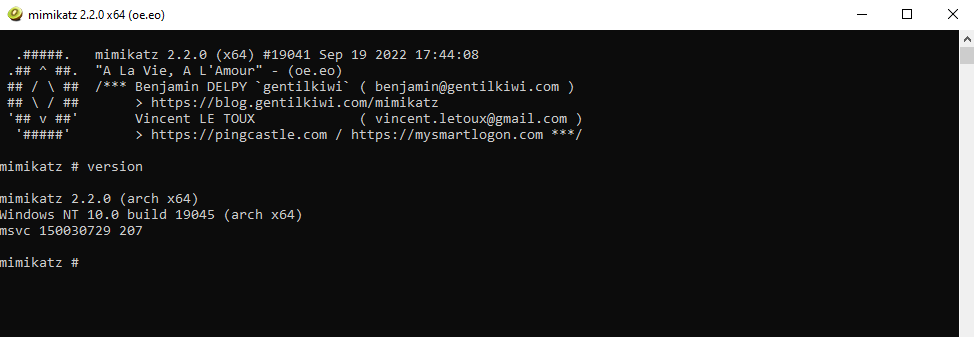

Parmi les outils de récupération d'identifiants, Mimikatz est le plus utilisé. Cet outil post-exploitation extrait les informations d'identification directement de la mémoire de Windows, notamment les mots de passe en clair, les hachages NTLM, les tickets Kerberos et d'autres informations sensibles gérées par l'autorité de sécurité locale (Local Security Authority, LSA).

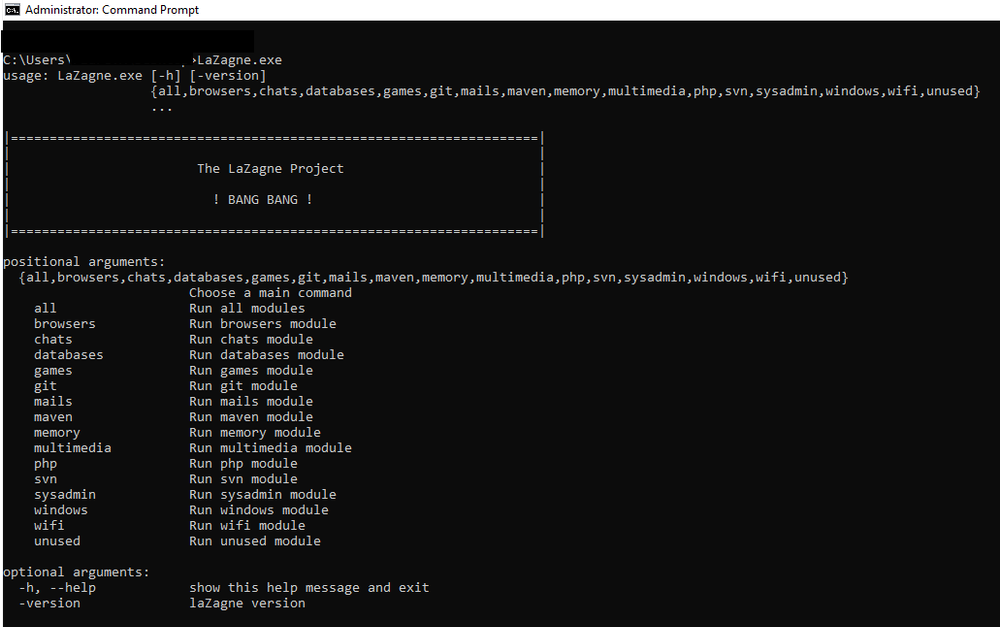

Parallèlement, LaZagne complète Mimikatz en se concentrant sur les identifiants stockés localement dans les applications. Cet outil open source prend en charge les navigateurs, les profils Wi‑Fi, les clients de messagerie, les bases de données et les enregistrements d'identifiants Windows.

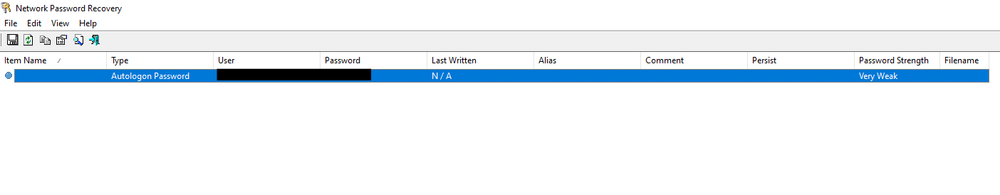

La restauration de mots de passe réseau (NetPass) vise les identifiants liés au réseau, permettant de restaurer les mots de passe des lecteurs mappés, des connexions VPN, des sessions de bureau à distance et d'autres fonctionnalités réseau de Windows. Cela permet aux attaquants de rapidement accéder aux mots de passe enregistrés par le système d'exploitation.

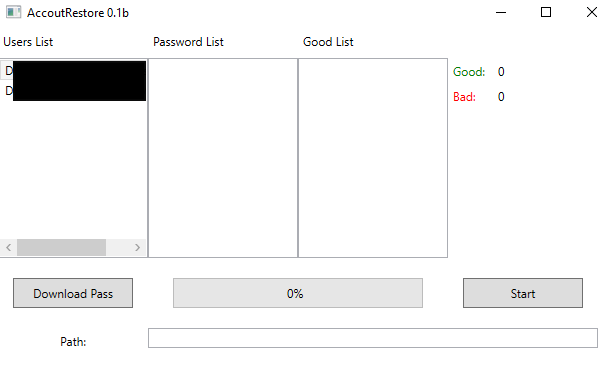

Enfin, d'autres outils de force brute, comme AccountRestore, fonctionnent différemment des outils de restauration d'identifiants mentionnés précédemment. Ces outils testent plusieurs combinaisons de mots de passe pour accéder aux comptes.

GuLoader

Outre les outils mentionnés ci-dessus, il est arrivé que GuLoader soit déposé dans le même répertoire que d'autres outils et utilisé pour livrer des charges actives supplémentaires. L'utilisation de chargeurs pour déployer des ransomwares est une tactique courante parmi les groupes de ransomware. Des groupes de ransomwares tels que Qilin, Ransomhub, BlackBasta et Rhysida ont déjà utilisé des chargeurs lors de campagnes précédentes, mais il semble que ce soit la première fois que Makop est distribué via un chargeur.

Une fois GuLoader installé avec succès sur le système, il pourra déployer ses charges actives.

Pays victimes

La majorité des organisations attaquées (55 % de toutes les attaques Makop) étaient situées en Inde, avec des proportions plus faibles au Brésil et en Allemagne, et des incidents isolés dans d'autres pays. Cette répartition ne signifie pas nécessairement que Makop cible un pays en particulier plus que les autres, mais pourrait être le résultat d'un plus grand nombre d'entreprises ayant une posture de sécurité plus faible. Les opérateurs de Makop semblent agir de manière opportuniste, en se concentrant sur les réseaux dont les faiblesses réduisent l'effort nécessaire pour l'entrée initiale, la compromission ultérieure et le chiffrement.

Conclusion

Les campagnes de ransomware Makop mettent en évidence la menace que représentent les attaquants qui exploitent des vulnérabilités bien connues et des pratiques de sécurité insuffisantes. En exploitant les systèmes RDP exposés et une gamme d'outils disponibles sur le marché, allant des scanners réseau aux exploits d'élévation de privilèges locaux, les attaquants démontrent une approche demandant peu de moyens mais très efficace. L'intégration de techniques telles que l'utilisation de GuLoader pour la livraison de charges actives secondaires et l'adaptation des tactiques en fonction des régions ciblées souligne la nécessité pour les organisations d'adopter des mesures de sécurité fiables, notamment une authentification forte et une gestion régulière des correctifs.

Dans l'ensemble, des points d'entrée apparemment banals, tels qu'un RDP non sécurisé, peuvent être à l'origine d'importantes violations. Les organisations du monde entier, en particulier celles présentant des failles de sécurité connues, doivent continuellement réévaluer et renforcer leurs défenses contre les ransomwares et autres cybermenaces.

Détection par Acronis

Cette menace a été détectée et bloquée par Acronis EDR/XDR :

Indicateurs de compromission

Ransomware Makop

Exploits d'élévation de privilèges locaux (Local privilege escalation, LPE)

- CVE-2016-0099

o 10ea5ac09ec72101c6f8656f3f08f6f9495f8b43849f27928efd6485cee04913

o 6752d24da3565761c94ab10d3010e1be702221783f9b509209f97a8e32003767

- CVE-2017-0213

o aac0c5ad612fb9a0ac3b4bbfd71b8931fc762f8e11fdf3ffb33ef22076f9c4bc

o 0a4a0f0df5eea57f16a76bff6489dd95a7089afba8e9e5c8bcadc46870af33fb

o a903f4d8f126a830b8f12e05c035b86e4dfd65cb1fd64d0d0b503035b49d0cb7

o 6cf6dd6119abcb2751c2692fb93a623b5b4bd290cb3dc217fa9fe09dd721fcdd

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

- CVE-2018-8639

o ca08299002fa6181d249115907ee29356e698d72ff06afdca05431c1ed38db35

o fb1dd40577af7ac4d8c32506e78e39841ff6d05ee643c18270ef26eac798df3f

- CVE-2019–1388

o Legitimate HHUPD: 0745633619afd654735ea99f32721e3865d8132917f30e292e3f9273977dc021

- CVE-2020-0787

o 5b9407df404506219bd672a33440783c5c214eefa7feb9923c6f9fded8183610

- CVE-2020-0796

o c7e471218b00cdec4f7845a80f1c5b069ee97bf270f878ea45b2dd53aad14798

- CVE-2020-1066

o 0d468fa92767ca1abe881155224d94879b575860e403636d3dbb550e9b9a6a7a

o 5994db4362ded8bf15f81f134e14b9ed581cd2e073709b5fae6b2363bae455e9

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

- CVE-2021-41379

o f181b8ae88f6c657c3ec3d1d5e8420fbf340c543b3d9292947ae035e3591b664

- CVE-2022-24521

o 43c3b5dbc18ebbc55c127d197255446d5f3e074fdac37f3e901b718acbe7c833

Outils de piratage et de désactivation d'antivirus

- dfControl

o 20c730c7033b5bdc0a6510825e90449ba8f87942d2d7f61fa1ba5f100e98c141

o 1ef6c1a4dfdc39b63bfe650ca81ab89510de6c0d3d7c608ac5be80033e559326

- disable-defender.exe

o feb09cc39b1520d228e9e9274500b8c229016d6fc8018a2bf19aa9d3601492c5

- Hlpdrv.sys

o bd1f381e5a3db22e88776b7873d4d2835e9a1ec620571d2b1da0c58f81c84a56

- 0th3r_av5.exe

o 5b7b280b53ff3cf95ead4fd4a435cd28294c5fce6a924ec52e500a109deb868b

o 16f83f056177c4ec24c7e99d01ca9d9d6713bd0497eeedb777a3ffefa99c97f0

- 4avr64 – QuickHeal Uninstaller

o 5caacdc577c27110f639d4d7c0241607c1bc53ee6f5dbd337793d05cc57e703f

o 41a328c3bb66e94d73e861699a5ebc4a5c0c7fcee2129e5ecd98c7bde1f95e8e

- Proc.exe - ProcessHacker

o bd2c2cf0631d881ed382817afcce2b093f4e412ffb170a719e2762f250abfea4

- IOBitUnlocker

o eaa9dc1c9dc8620549fee54d81399488292349d2c8767b58b7d0396564fb43e7

o 37d2a1626dc205d60f0bec8746ab256569267e4ef2f8f84dff4d9d792aa3af30

o 1845fe8545b6708e64250b8807f26d095f1875cc1f6159b24c2d0589feb74f0c

Outils de vol d'identifiants et d'attaque en force

- NLBrute (RDP Brute-Force tool)

o ffa28db79daca3b93a283ce2a6ff24791956a768cb5fc791c075b638416b51f4

o a332f863da1709b27b62f3a3f2a06dca48c7dabe6b8db76ec7bb81ce3786e527

- Lazagne

o 3cc5ee93a9ba1fc57389705283b760c8bd61f35e9398bbfa3210e2becf6d4b05

- Mimikatz

o 61c0810a23580cf492a6ba4f7654566108331e7a4134c968c2d6a05261b2d8a1

o 8c57b97b04d7eabbae651c3400a5e6b897aea1ae8964507389340c44b99c523a

- Miparser

o a8bf7da7e2f62296985e1aadbac8373f5ac813ac158047f5b5579a3f900fd85b

- System.exe (ruadmin.exe)

o 3fa65f17518d10af9ed316fbd0395bf39b3b75a63a5374ff071cbba4b642e4a3

- CrackAccount

o 6e95adda5f24fdf805ad10ae70069484def3d47419db5503f2c44b130eedf591

o e97bdf7fafb1cb2a2bf0a4e14f51e18a34f3ff2f6f7b99731e93070d50801bef

- Account Restore

o 76f88afe7a18e3583bfcc4aed3b3a0ca8a9c18c62ee5f4d746f8da735c47a5e3

o 3902165d0645afdb4b7d95f5cc55d65ecee17d3b77a31d51170e0beae3fd296a

o b044c6dbd55747c3592ac527215c3dbf71f92aa4bd8eee5e29ddad571b9335b4

o 4c6cf8dda0c55fafab37569d2e11621c42e17f37a290b13087215190f7518d73

- LoginParser

o 10c0dd2878bd0ab9732cd593febf61d94bb2b798bf0aa1c8fa45ddf8c7092cbc

- Netpass

o 17fb52476016677db5a93505c4a1c356984bc1f6a4456870f920ac90a7846180

o 51fd557a7325dd58cfcabebbbc33ef452d93f812c189360d4f2bf87c6df0a59c

Outils d'analyse réseau

- NetScan

o c7d994eb2042633172bd8866c9f163be531444ce3126d5f340edd25cbdb473d4

o f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446

o dd748db20e3909596ab18ce3f0b1264e2cfe9f67dfb4bce7d4f9c085ec1fce0a

o 92c65b58c4925534c2ce78e54b0e11ecaf45ed8cf0344ebff46cdfc4f2fe0d84

o 3da3b704547f6f4a1497107e78856d434a408306b92ba7c6e270c7c9790aa576

- Advanced Port Scanner

o a1a6005cc3eb66063ae33f769fc2d335487b2ed7f92c161e49ad013ffed11ec8

o 8b9c7d2554fe315199fae656448dc193accbec162d4afff3f204ce2346507a8a

- Advanced IP Scanner

o be2b45b7df8e7dea6fb6e72d776f41c50686c2c9cfbaf4d456bcc268f10ab083

o 722fff8f38197d1449df500ae31a95bb34a6ddaba56834b13eaaff2b0f9f1c8b

o 26d5748ffe6bd95e3fee6ce184d388a1a681006dc23a0f08d53c083c593c193b

o 4b036cc9930bb42454172f888b8fde1087797fc0c9d31ab546748bd2496bd3e5

o f20721945a0a4150470e63bc81c9316cbb5802a60615ae4393283273a62cf8a2

- Masscan

o de903a297afc249bb7d68fef6c885a4c945d740a487fe3e9144a8499a7094131

o 37ff328175acd45ef27d3d339c3127a7612ad713fccd9c9aae01656dfbf13056

Autres outils/versions

- GuLoader - MUI

o 8f7569e82bd339f3e24431884687b095f678971f20053787d93359672bb9f687

o 5cdabf41672241798bcca94a7fdb25974ba5ab2289ebadc982149b3014677ae3

o b5c2474397fb38a4dd9edab78b6e5178832074ba5bab9bac3f0cad7bc0660cf2

o 5ff803269d6491dd3f0267f6f07b8869e3f08d62cf2110b552bba2cc3d75d26a

- GuLoader - VBS

o c8afb68260b9036d8e65811927c379112274a2526cc161c7f1502457a501a0d3

o 01f34180bb635022681723eef73c19adf330d7a32a2e6639c27b1ee5777312be

o c8e8cca4ee3c4f4ce4f2076ed93cca058fa1ff88d5ffe49d8d293b27ad25ef68

o 8315327f22eff069457c02ddda1ea32a31964e1b8ab688709bcb96c6ccbb6212