Du code divulgué de Conti aux alliances avec LAPSUS$ et ShinyHunters dans l'écosystème The Com

Auteurs : Darrel Virtusio, David Catalan Alegre, Eliad Kimhy, Santiago Pontiroli

Résumé

- L'Acronis Threat Research Unit (TRU) a analysé DragonForce, un ransomware dérivé de Conti proposé en tant que service actif depuis 2023, et a documenté ses malwares, son modèle d'affiliation et ses liens avec Scattered Spider.

- DragonForce s'est labellisé en tant que cartel de ransomware, permettant aux affiliés de labelliser des charges actives en marque blanche et de créer des variantes telles que Devman et Mamona/Global, tout en défigurant les groupes rivaux afin de renforcer sa position au sein de l'écosystème.

- DragonForce et LockBit Green partagent une lignée commune grâce au code Conti v3 divulgué, menant à des chevauchements dans les routines et les artefacts.

- DragonForce utilise des attaques BYOVD (bring your own vulnerable driver, apportez votre propre pilote vulnérable, en français) en se servant des pilotes truesight.sys et rentdrv2.sys pour mettre fin aux traitements.

- Après la publication d'un article sur Habr, une plate-forme média dédiée à la technologie, à la culture Internet et à des sujets connexes, révélant des failles dans le chiffrement d'Akira, DragonForce a rapidement renforcé son propre système de chiffrement pour éviter des problèmes similaires.

- Scattered Spider, un acteur motivé par des intérêts financiers et connu pour ses activités de phishing, d'échange de cartes SIM et de contournement de l'authentification multifacteur, s'est associé à des opérateurs liés au modèle de ransomware proposé en tant que service DragonForce. Cette collaboration a évolué vers des chevauchements plus larges avec LAPSUS$ et ShinyHunters, formant ce que les chercheurs ont appelé les « Scattered LAPSUS$ Hunters » au sein de l'écosystème « Hacker Com ».

- Depuis fin 2023, plus de 200 victimes ont été exposées sur le site de fuites de DragonForce, dans des secteurs variés tels que le commerce de détail, les compagnies aériennes, les assurances, les MSP et d'autres entreprises.

Introduction

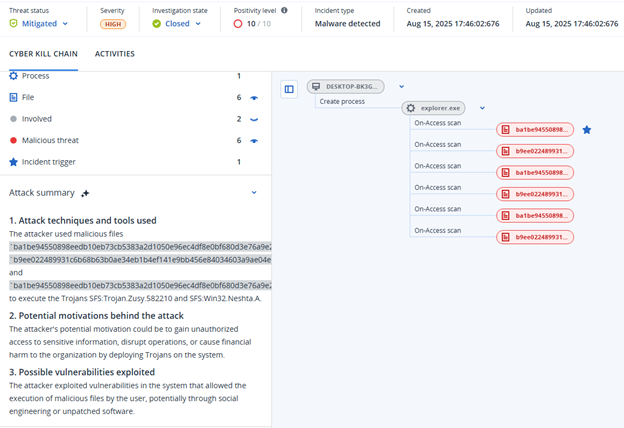

L'Acronis Threat Research Unit (TRU) a analysé les activités récentes liées au groupe de ransomware DragonForce et a identifié une nouvelle variante de malware en environnement réel. Le dernier échantillon exploite des pilotes vulnérables tels que truesight.sys et rentdrv2.sys pour désactiver les logiciels de sécurité, mettre fin aux processus protégés et corriger les failles de chiffrement précédemment associées au ransomware Akira. Le système de chiffrement mis à jour corrige les faiblesses publiquement décrites dans un article de Habr cité sur le site de fuites de DragonForce.

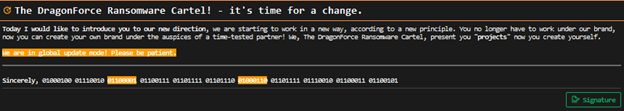

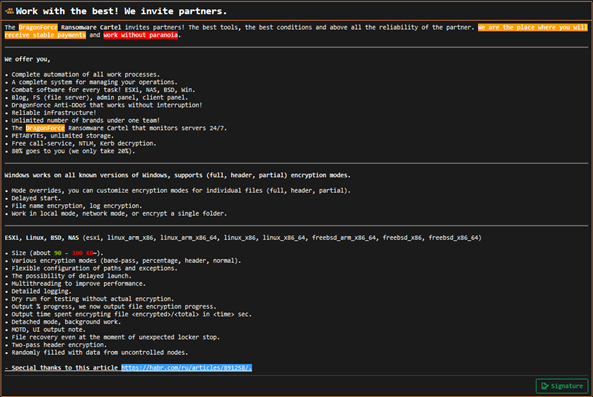

Récemment, DragonForce a annoncé un changement de label, indiquant que le groupe fonctionnerait désormais comme un cartel. Ce changement de stratégie opérationnelle vise à accroître leur présence sur la scène du ransomware. En offrant 80 % des bénéfices, des outils de chiffrement personnalisables et une infrastructure à ses affiliés, DragonForce facilite l'accès et encourage davantage d'affiliés à rejoindre le cartel. DragonForce a depuis lors intensifié ses attaques contre des entreprises du monde entier, faisant davantage de victimes qu'il y a un an. Leur attaque la plus notable, publiquement attribuée au groupe, a ciblé le retailer Marks & Spencer en collaboration avec Scattered Spider.

Dans cet article de blog, nous analysons la nouvelle variante de ransomware de DragonForce et fournissons des informations générales sur les activités et les affiliations du groupe.

L'essor de DragonForce

DragonForce est un groupe de ransomware en tant que service (ransomware-as-a-service, RaaS) apparu en 2023 et initialement associé au groupe de hacktivistes DragonForce Malaysia, bien que les preuves concrètes liant les deux soient encore limitées. Depuis son apparition sur la scène du ransomware, DragonForce recrute activement des partenaires sur des forums clandestins pour mener ses opérations. Le groupe a commencé à utiliser le constructeur LockBit 3.0, qui avait été divulgué, pour développer ses systèmes de chiffrement, pour ensuite adopter un code Conti v3 personnalisé.

DragonForce a commencé, début 2025, à se présenter comme un « cartel » de ransomware. Cette approche permet à DragonForce de continuer à asseoir sa réputation comme l'un des groupes de cybercriminels les plus notoires actuellement en activité, attirant ainsi l'attention de ses rivaux et des forces de l'ordre. Grâce à son programme d'affiliation, DragonForce a renforcé sa position sur la scène du ransomware, attirant de nouveaux partenaires et rivalisant avec des opérateurs RaaS plus établis. Ce modèle économique diversifie par ailleurs les techniques et les victimes, rendant l'attribution de plus en plus difficile.

Les affiliés peuvent déployer leurs propres malwares en utilisant l'infrastructure de DragonForce et en opérant sous leur propre marque. Cela réduit les obstacles techniques et permet aux groupes établis, comme aux nouveaux acteurs, de mener des opérations sans avoir à créer un écosystème complet de ransomware.

Ce changement de label a créé une offre attrayante pour les groupes établis et émergents. Parmi les partenaires de DragonForce figure Scattered Spider, un intermédiaire d'accès initial connu pour sa collaboration avec de multiples opérations de ransomware. Les campagnes du groupe ont fait de nombreuses victimes, notamment des organisations bien connues comme Marks & Spencer et Harrods.

Bien que la cartellisation des groupes de cybercriminels ne soit pas nouvelle, elle a pris de l'ampleur ces dernières années. Outre DragonForce, des groupes tels que Scattered Spider, LAPSUS$ et ShinyHunters ont formé des collectifs comme Scattered LAPSUS$ Hunters, qui seraient à l'origine de plusieurs violations de grande envergure impliquant des clients de Salesforce. Ce passage de la concurrence à la collaboration marque un risque croissant pour les organisations du monde entier.

Analyse du guide tactique de DragonForce

Comment Scattered Spider facilite les déploiements de ransomware DragonForce

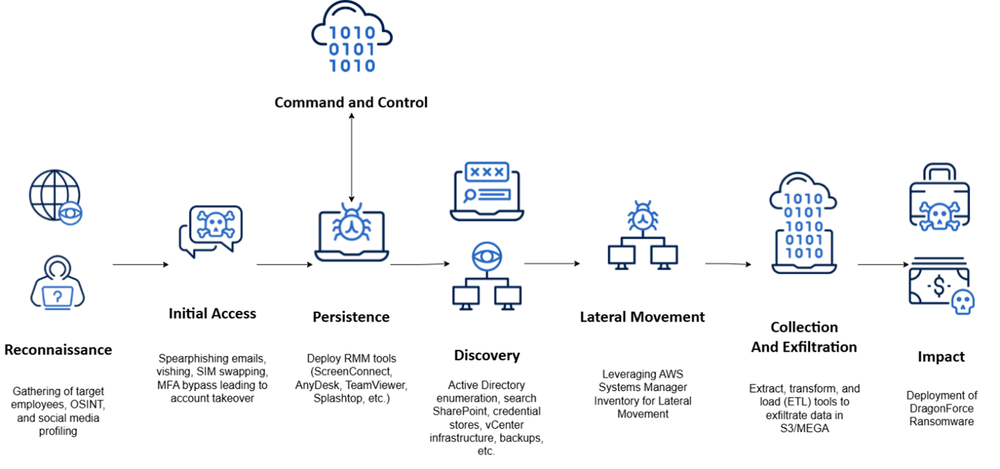

L'intrusion implique en règle générale que Scattered Spider identifie ses victimes en effectuant une reconnaissance sur les collaborateurs de l'organisation afin de créer un personnage et un prétexte. Ils recueillent des informations sur les victimes, telles que leur nom, leur rôle et d'autres données générales, via les réseaux sociaux et des méthodes de renseignement open source. Le groupe utilise des techniques d'ingénierie sociale sophistiquées, telles que les e-mails de spear phishing et le phishing vocal (vishing), pour obtenir ou réinitialiser les identifiants des victimes et contourner l'authentification multifacteur grâce à des leurres convaincants, à la fatigue liée à l'authentification multifacteur ou à des échanges de cartes SIM. Une fois l'opération réussie, Scattered Spider se connecte en tant qu'utilisateur ciblé et enregistre son propre terminal pour y accéder.

Après la compromission initiale, Scattered Spider déploie des outils de surveillance et de gestion à distance (RMM) ou des services de tunneling pour assurer sa persistance. Le groupe a été observé en train d'utiliser ScreenConnect, AnyDesk, TeamViewer, Splashtop et d'autres outils similaires. Une fois dans l'environnement, Scattered Spider effectue une exploration approfondie, en se concentrant sur SharePoint, les magasins d'identifiants, l'infrastructure VMware vCenter, les systèmes de sauvegarde et la documentation relative à la configuration et à l'accès VPN. Le groupe utilise également Active Directory (AD) pour cartographier le réseau.

Scattered Spider a récemment utilisé l'inventaire d'AWS Systems Manager pour identifier de nouvelles cibles pour les déplacements latéraux. Il utilise des outils d'extraction, de transformation et de chargement (extract, transform and load, ETL) pour agréger les données collectées dans un référentiel centralisé, qui est ensuite exfiltré vers un stockage MEGA ou Amazon S3 contrôlé par les attaquants. Enfin, Scattered Spider déploie la charge active du ransomware DragonForce et chiffre les fichiers sur les systèmes Windows, Linux et ESXi.

Loin d'être un bug, une fonctionnalité

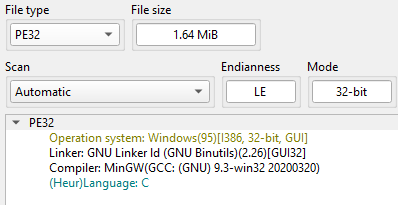

En septembre, nous avons repéré de nouveaux échantillons du ransomware DragonForce. Il est à noter que ces fichiers binaires étaient nettement plus volumineux que les versions précédentes. Cela semble être dû à une modification de la chaîne d'outils du développeur, car ces échantillons sont construits en utilisant MinGW. Bien que DragonForce soit connu pour fournir différentes souches de ransomware à ses affiliés, cela pourrait également être une initiative visant à unifier leur environnement de développement et à fournir une seule souche de ransomware pour différentes plate-formes utilisant la même base de code.

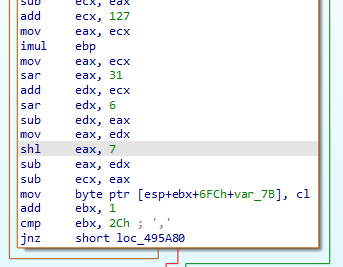

La migration de code vers de nouveaux environnements de développement entraîne souvent de nouveaux bugs. Dans ces échantillons, issus du code source de Conti, nous avons constaté que les chaînes de caractères censées être chiffrées par ADVObfuscator apparaissent en clair dans le binaire. Cela ne semble pas être une mise à jour intentionnelle, car lors de l'exécution, les chaînes sont chiffrées puis déchiffrées à nouveau avant que le programme ne les utilise.

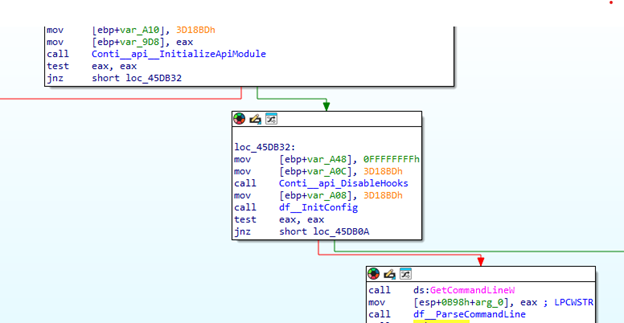

Comme prévu, le code analysé présente de nombreuses similitudes avec les fichiers sources divulgués de Conti. Il commence par appeler les fonctions InitializeApiModule et DisableHooks de Conti, qui configurent l'environnement pour l'exécution du ransomware et suppriment les éventuels hameçons au sein de l'API Windows.

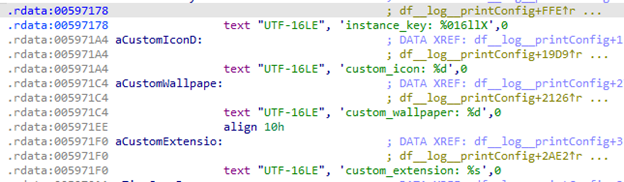

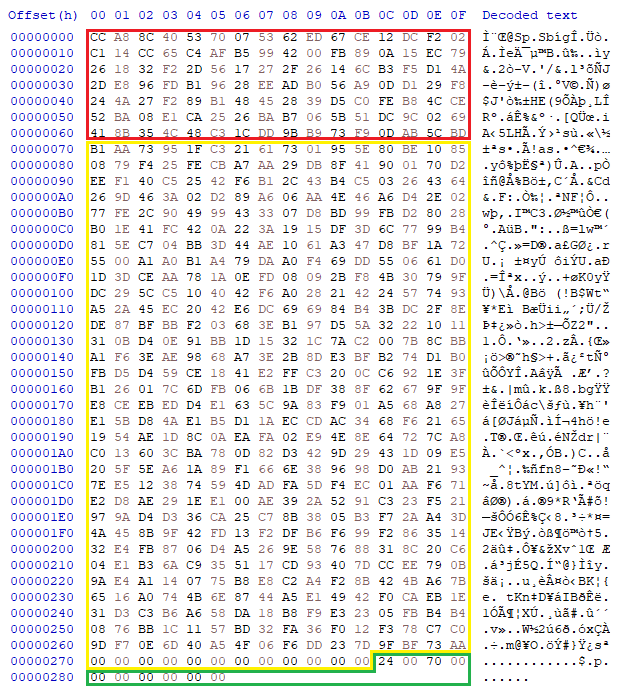

Puis DragonForce procède au déchiffrement et à l'analyse de sa configuration, qui est un fichier binaire chiffré avec l'algorithme ChaCha20. Cette configuration reflète les différentes options de personnalisation que le constructeur DragonForce offre aux affiliés.

Comme c'est souvent le cas avec le ransomware, le constructeur permet de configurer des extensions de fichiers chiffrées personnalisées, une liste d'extensions à éviter et une liste de logiciels susceptibles d'interférer avec le processus de chiffrement auquel mettre fin. Voici un exemple de configuration analysée :

● custom_icon: 0

● custom_wallpaper: 0

● custom_extension: df_win

● tyme_sync: 0

● encrypt_mode: 10

● full_encrypt_treshold: 2097152

● header_encrypt_treshold: 10485760

● header_encrypted_size: 3145728

● other_encrypt_chunk_percent: 10

● encrypt_file_names: 1

● schedule_job: 0

● kill: 1

● use_sys: 0

● priority: MsMpEng.exe, sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mysdesktopservice.exe, ocautopds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, notepad.exe, calc.exe, wuauclt.exe, onedrive.exe, SQLAGENT.exe, sqlserver.exe, SQLWrite.exe

● whitelist: 1

● path: tmp, winnit, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, perflogs, Public

● ext: .exe, .dll, .lnk, .sys, .msi, .bat, .DragonForce_encrypted

● filename: readme.txt

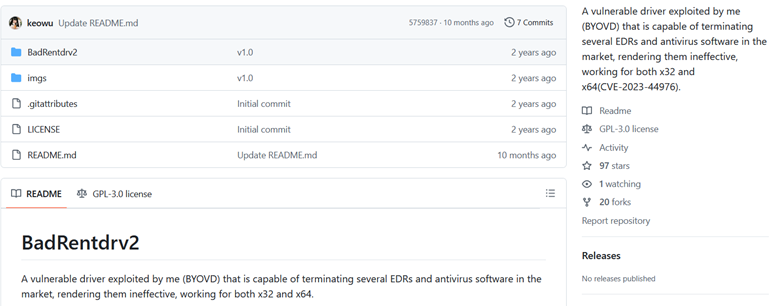

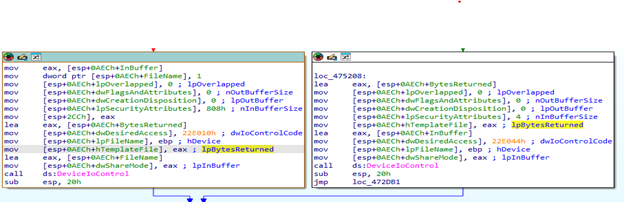

Le champ use_sys est particulièrement intéressant. Lorsqu'il est activé, le ransomware tente d'exploiter les pilotes du noyau vulnérables (BYOVD) pour mettre fin aux processus, au lieu d'utiliser les méthodes normales de terminaison. DragonForce prend en charge deux infrastructures principales de pilotes qui doivent être présents sur l'hôte victime au préalable : Truesight et BadRentdrv2.

En envoyant les codes de contrôle appropriés à ces pilotes via DeviceIoControl, les opérateurs peuvent les amener à mettre fin à des processus spécifiques.

Le reste du code est similaire à la base de Conti. Comme son prédécesseur, DragonForce ne se contentera pas d'énumérer et de chiffrer les systèmes de fichiers locaux, mais analysera également le réseau local à la recherche de ressources partagées via PME.

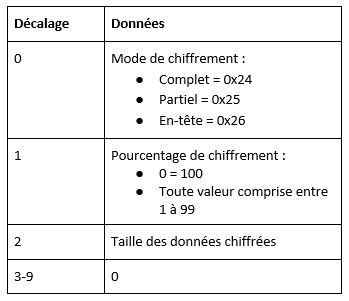

Le schéma de chiffrement reste le même : une clé de chiffrement ChaCha20 unique est générée pour chaque fichier, puis chiffrée à l'aide d'une clé publique RSA et ajoutée au début du fichier résultant. À la fin, un bloc de 10 octets d'informations sur le processus de chiffrement est ajouté.

Les affiliés de DragonForce et la connexion Devman

L'un des signes les plus évidents de la présence croissante de DragonForce dans le monde du ransomware réside dans l'augmentation du nombre de ses affiliés, notamment ceux qui changent de groupe de ransomware. Nous avons récemment découvert des échantillons du ransomware Devman créés à l'aide du constructeur DragonForce. Cet échantillon utilise l'extension de fichier chiffré '.devman' dans sa configuration, mais d'autres fonctionnalités telles que l'icône, le fond d'écran et la demande de rançon proviennent toutes de DragonForce.

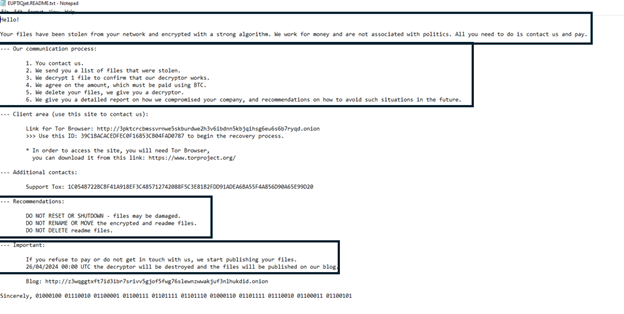

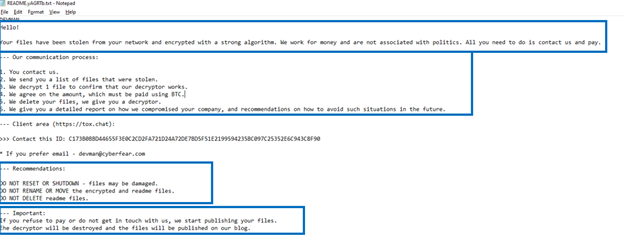

Le lien entre DragonForce et Devman se manifeste également par les similitudes dans la structure de leurs demandes de rançon. Devman, qui a initialement commencé à déployer une variante basée sur Mamona vers mai 2025, a utilisé un format de demande de rançon qui ressemble fortement à la variante basée sur LockBit de DragonForce, apparue pour la première fois en environnement réel vers la mi-2023. Cette ressemblance n'est peut-être pas le fruit du hasard. L'écart de temps entre les deux échantillons et le constructeur utilisé pour les deux suggère que Devman pourrait avoir été un des premiers affiliés de DragonForce à expérimenter la création de son propre branding, tout en continuant à s'appuyer sur l'infrastructure et les outils de DragonForce.

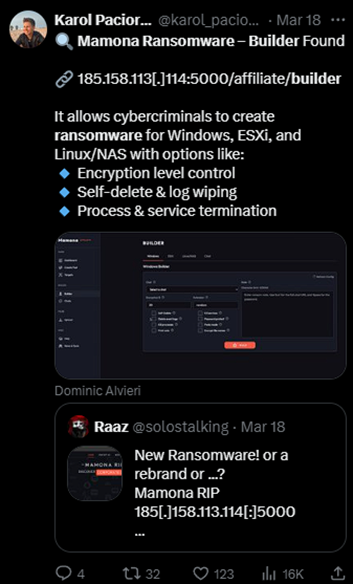

En approfondissant l'analyse de Devman, le choix du constructeur de ransomware Mamona a révélé davantage de détails sur ses affiliations. Le ransomware Mamona a été introduit pour la première fois en mars 2025 par un utilisateur du forum clandestin connu sous le nom de « $$$ », le même opérateur qui est à l'origine des ransomwares Eldorado et Blacklock. Bien que Mamona ait rapidement perdu de son attrait, il a rapidement été relabellisé Global Ransomware, tout en restant sous le contrôle du même opérateur.

Un chercheur externe a publié sur X un message concernant le constructeur de ransomware Mamona, hébergé à l'adresse suivante : 185.158.113[.]114:5000/affiliate/builder. Le chemin /affiliate/builder suggère que le constructeur n'est accessible qu'aux affiliés. Ce détail met en évidence le lien d'affiliation entre Devman et Mamona.

De plus, le fait que Devman dispose à la fois des systèmes de chiffrement Mamona et DragonForce dans son arsenal s'aligne sur la structure de type cartel que DragonForce tente de promouvoir, où ses affiliés peuvent créer leur propre marque tout en opérant au sein de l'écosystème du cartel DragonForce.

Au-delà des groupes de ransomware, DragonForce a également étendu ses partenariats à d'autres groupes de cybercriminels au sein de l'écosystème clandestin plus large. Scattered Spider est un groupe avec lequel ils avaient établi un partenariat après s'être autoproclamés « cartel ». Scattered Spider est connu pour avoir déjà collaboré avec d'autres opérateurs RaaS notoires, tels que BlackCat, RansomHub et Qilin, en fournissant un accès initial au réseau de la victime et en transférant cet accès pour le déploiement de ransomwares. Ce récent partenariat a attiré l'attention après l'attaque contre le grand détaillant britannique Marks & Spencer, que les chercheurs attribuent aux opérations de Scattered Spider et DragonForce. Bien que non confirmé, cet incident coïncide avec le changement de label de DragonForce un mois auparavant, ce qui montre que Scattered Spider a rapidement intégré DragonForce dans ses opérations.

Luttes de pouvoir au sein des cartels de ransomware

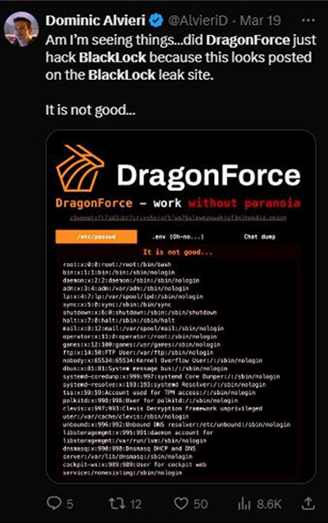

En se présentant comme un « cartel », DragonForce a cherché à renforcer son influence et ses alliances dans le monde du ransomware, en prouvant sa domination en défigurant ou en prenant le contrôle des infrastructures de ses concurrents. Sa première action a été le défacement du site de fuites de BlackLock.

Quelques semaines après ce premier incident, DragonForce a tenté une « prise de contrôle hostile » de l'infrastructure de RansomHub. Cela aurait entraîné l'arrêt des activités de RansomHub, et ses affiliés se seraient tournés vers des groupes concurrents tels que Qilin et DragonForce.

À l'instar de ransomware tels qu'Akira, Royal et Black Basta, DragonForce a utilisé le code source divulgué de Conti pour créer un successeur malveillant, conçu pour porter sa propre marque. Alors que d'autres groupes ont modifié le code pour lui donner une autre tournure, DragonForce a conservé toutes les fonctionnalités, ajoutant seulement une configuration chiffrée dans l'exécutable pour supprimer les arguments de ligne de commande utilisés dans le code Conti original.

En corrigeant les failles de chiffrement d'Akira et en renforçant son algorithme de chiffrement, cet acteur malveillant s'est concentré sur l'élargissement constant de sa liste de victimes et le recrutement de nouveaux affiliés, se révélant ainsi comme une menace significative et persistante.

Indicateurs de compromission

Exécutable portable (PE)

4db090498a57b85411417160747ffd8d4875f98b3ca2b83736a68900b7304d2b f58af71e542c67fbacf7acc53a43243a5301d115eb41e26e4d5932d8555510d0

e4c44d0f462fce02b2c31555b12c022cdd6eae6492fd3a122e32e105fc5a54f8

f5df98b344242c5eaad1fce421c640fadd71f7f21379d2bf7309001dfeb25972 44994c720ad936809b54388d75945abd18b5707e20c9ee8f87b8f958ca8f5b16

0dfe23ab86cb5c1bfaf019521f3163aa5315a9ca3bb67d7d34eb51472c412b22

56dfe55b016c08f09dd5a2ab58504b377a3cd66ffba236a5a0539f6e2e39aa71

ad158a9ef5e849f7a2d10828a9aed89ebded7a2b5b3abb765f5797051cdf4a20

451a42db9c514514ab71218033967554507b59a60ee1fc3d88cbeb39eec99f20

dca4102fba483bf0060427e0d583a1f61d079bf0754db4d61ff2969cc1bc3474

df5ab9015833023a03f92a797e20196672c1d6525501a9f9a94a45b0904c7403

80e3a04fa68be799b3c91737e1918f8394b250603a231a251524244e4d7f77d9

d67a475f72ca65fd1ac5fd3be2f1cce2db78ba074f54dc4c4738d374d0eb19c7

1ccf8baf11427fae273ffed587b41c857fa2d8f3d3c6c0ddaa1fe4835f665eba

b10129c175c007148dd4f5aff4d7fb61eb3e4b0ed4897fea6b33e90555f2b845

c844d02c91d5e6dc293de80085ad2f69b5c44bc46ec9fdaa4e3efbda062c871c

b9bba02d18bacc4bc8d9e4f70657d381568075590cc9d0e7590327d854224b32

ELF

8e8f463c37ea7133194731bfe4490e6713dd0133f30fe08a6d069d10fa7db2c6

941b0bb479946c833a0436ecb84b94c8468c86c40016f46029e8bf04a22a754e

Demandes de rançon

1 - 04b14ead49adea9431147c145a89c07fea2c6f1cb515d9d38906c7696d9c91d5

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 02/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. Make a test decrypt.

2. Get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F744871F84DDF60CF744871F84DDF60C - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news

2 - 849ef3cf2c251f6088d735c7b67c3434e915a1d924efecf4d608dbe9bb01928a

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 22/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. make a test decrypt.

2. get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F73EB3EEF76498F4F73EB3EEF76498F4 - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news