Quali informazioni sono incluse in una fase di attacco?

Ogni fase fornisce un'interpretazione della sequenza di attacco con un linguaggio chiaro e di facile comprensione. Questa interpretazione è composta da numerosi elementi, mostrati e descritti nella tabella seguente.

| Elemento della fase di attacco | Descrizione |

|---|---|

| Intestazione |

Descrive i tentativi effettuati dagli attaccanti e i loro obiettivi (nell'esempio l'Accesso alle credenziali), con un link a una tecnica nota del framework MITRE ATT&CK. Fare clic sul link per ulteriori informazioni sul sito web di MITRE ATT&CK. Se la fase di attacco non corrisponde a una tecnica MITRE ATT&CK nota, nell'intestazione non sarà presente alcun link. L'informazione è importante per le tecniche generiche, ad esempio i file rilevati in una cartella casuale.

|

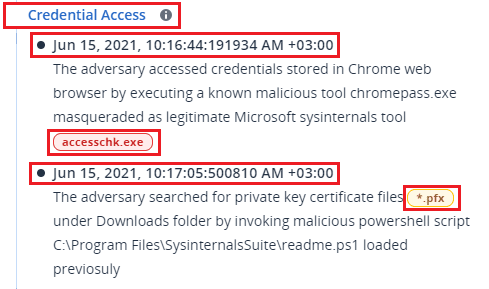

| Indicatore data e ora | L'orario in cui si è verificata la fase di attacco. |

| Tecnica |

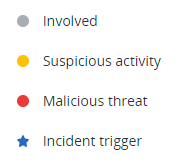

Il modo in cui gli attaccanti hanno raggiunto tecnicamente i propri obiettivi e quali oggetti (voci del Registro di sistema, file o attività pianificate) sono stati interessati dall'attacco. Il testo descrittivo della tecnica di attacco include i link, con classificazione basata su colori, a ogni nodo interessato della sequenza di attacco, come mostrato nell'esempio precedente. Tali link consentono di passare rapidamente al nodo interessato e indagare con precisione su quanto accaduto. I colori utilizzati in una fase di attacco indicano quanto segue:

Osservando la precedente legenda, possiamo vedere che la fase di attacco di esempio Accesso alle credenziali presenta un link a un nodo malware Si noti che le fasi di attacco includono anche link ai nodi file con informazioni sui file compromessi che contengono dati sensibili, come informazioni sanitarie protette, numeri di carte di credito e codici della previdenza sociale. |

e un nodo file sospetto

e un nodo file sospetto  (fare clic sui link per passare al nodo corrispondente della sequenza di attacco). Per ulteriori informazioni su come orientarsi tra i nodi e sulle azioni disponibili, consultare

(fare clic sui link per passare al nodo corrispondente della sequenza di attacco). Per ulteriori informazioni su come orientarsi tra i nodi e sulle azioni disponibili, consultare