Indagare su singoli nodi nella sequenza di attacco

Oltre a rivedere le fasi dell'attacco, è anche possibile esaminare ogni singolo nodo della sequenza di attacco. Ciò consente di approfondire in dettaglio nodi specifici della sequenza di attacco, indagando e correggendo ogni nodo come necessario.

Ad esempio, è possibile determinare la probabilità che un problema sia un attacco dannoso vero e proprio. A seconda degli esiti dell'indagine, al nodo possono essere applicate diverse azioni di risposta, ad esempio isolare un workload o mettere in quarantena un file sospetto.

Per indagare su singoli nodi nella sequenza di attacco

- Nella console di Cyber Protect, passare a Protezione > Problemi.

- Nell'elenco dei problemi visualizzato, fare clic su

nella colonna più a destra del problema per il quale avviare l'indagine. Viene visualizzata la sequenza dell'attacco informatico del problema selezionato.

nella colonna più a destra del problema per il quale avviare l'indagine. Viene visualizzata la sequenza dell'attacco informatico del problema selezionato. - Passare al nodo pertinente e fare clic per visualizzare la barra laterale del nodo.Fare clic su nodo per espanderlo e visualizzare i nodi associati.

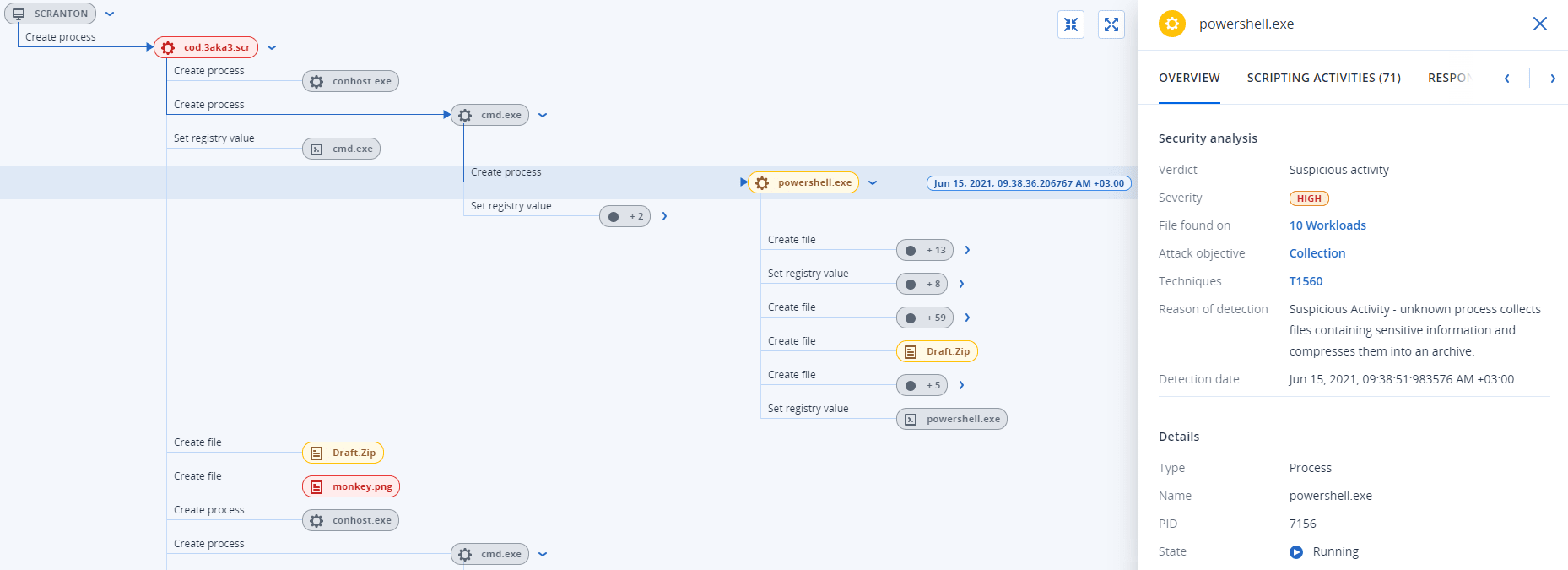

Nell'esempio seguente, facendo clic sul nodo powershell.exe viene visualizzata la barra laterale relativa al nodo. È anche possibile fare clic sull'icona a freccia accanto al nodo per visualizzare i nodi associati, inclusi file e valori del Registro di sistema, che possono essere influenzati dal nodo powershell.exe. Per approfondire ulteriormente l'indagine, fare clic sui nodi associati.

- Indagare sulle informazioni incluse nelle schede della barra laterale:

- Panoramica: Include due sezioni principali che forniscono un riepilogo sulla sicurezza del nodo oggetto dell'attacco.

- Analisi di sicurezza: Fornisce un'analisi del nodo oggetto dell'attacco, inclusa l'analisi del verdetto di EDR sulla minaccia (ad esempio Attività sospetta), l'obiettivo dell'attacco secondo le tecniche di attacco MITRE (fare clic sul link per aprire il sito web MITRE), la ragione del rilevamento, e il numero di workload potenzialmente interessati dall'attacco (fare clic sul link con il numero di workload per visualizzare i workload interessati).Il link con il numero di workload indica che gli oggetti dannosi o sospetti specifici sono stati individuati anche in altri workload. Non significa che c'è un attacco in corso su questi altri workload, ma che questi presentano un indicatore di compromissione. L'attacco può essere già avvenuto (e aver creato un altro problema), oppure l'attaccante si sta preparando a colpire questi altri workload utilizzando la propria serie di strumenti di attacco.

- Dettagli: Mostra informazioni sul nodo, ad esempio il tipo, il nome, lo stato attuale, il percorso e qualsiasi hash file e firma digitale, come i numeri di serie di certificati e MD5.

- Analisi di sicurezza: Fornisce un'analisi del nodo oggetto dell'attacco, inclusa l'analisi del verdetto di EDR sulla minaccia (ad esempio Attività sospetta), l'obiettivo dell'attacco secondo le tecniche di attacco MITRE (fare clic sul link per aprire il sito web MITRE), la ragione del rilevamento, e il numero di workload potenzialmente interessati dall'attacco (fare clic sul link con il numero di workload per visualizzare i workload interessati).

- Attività di scripting: Include informazioni su qualsiasi script invocato o caricato durante l'attacco. Fare clic su

per copiare lo script negli appunti per un'eventuale indagine successiva.La scheda Attività di scripting viene visualizzata solo per i nodi dei processi che eseguono comandi o script (ad esempio cmd o i comandi PowerShell).

per copiare lo script negli appunti per un'eventuale indagine successiva.La scheda Attività di scripting viene visualizzata solo per i nodi dei processi che eseguono comandi o script (ad esempio cmd o i comandi PowerShell). - Azioni di risposta: Include un numero di sezioni che forniscono azioni aggiuntive di indagine, correzione e prevenzione, in base al tipo di nodo.

Per i nodi workload, ad esempio, è possibile definire una serie di risposte tra cui il backup forense e il ripristino da backup. In alternativa, in presenza di nodi dannosi o sospetti è possibile arrestare o mettere in quarantena il nodo, eseguire il rollback delle modifiche apportate dall'attacco e aggiungere i nodi all'elenco degli elementi consentiti o all'elenco degli elementi bloccati di un piano di protezione.

Per ulteriori informazioni su come applicare le azioni di risposta a nodi specifici, consultare Azioni di risposta per singoli nodi della sequenza di attacco informatico.

- Attività: Visualizza le azioni applicate al problema in ordine cronologico. Per ulteriori informazioni, consultare Comprendere le azioni intraprese per mitigare un problema.

- Panoramica: Include due sezioni principali che forniscono un riepilogo sulla sicurezza del nodo oggetto dell'attacco.