Definire le azioni di risposta per un processo sospetto

Come parte della risposta di correzione a un attacco, è possibile applicare le azioni seguenti ai processi sospetti:

- Arrestare un processo (vedere di seguito)

- Mettere in quarantena un processo (vedere di seguito)

- Eseguire il rollback delle modifiche apportate da un processo (vedere di seguito)

- Aggiungere il processo a un elenco degli elementi consentiti o a un elenco degli elementi bloccati del piano di protezione (vedere Aggiungere o rimuovere un processo, un file o una rete nell'elenco degli elementi consentiti o nell'elenco degli elementi bloccati del piano di protezione)

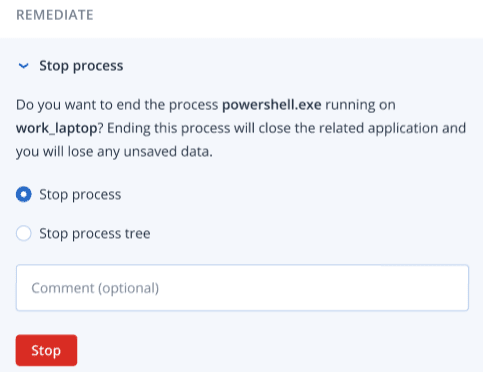

Per arrestare un processo sospetto

- Nella sequenza dell'attacco informatico, fare clic sul nodo del processo da correggere.I processi critici di Windows o i processi non in esecuzione non possono essere arrestati e vengono disabilitati nella sequenza dell'attacco informatico.

- Nella barra laterale visualizzata, fare clic sulla scheda Azioni di risposta.

- Nella sezione Correggi, fare clic su Arresta processo.

- Selezionare una delle seguenti opzioni:

- Arresta processo (arresta il processo specifico)

- Arresta struttura processo (arresta il processo specifico e tutti i processi figlio)

- [Facoltativo] Aggiungere un commento. Questo commento è visibile nella scheda Attività (per un singolo nodo o per l'intero problema) e può essere di aiuto per ricordare perché una determinata azione è stata intrapresa se, in un secondo momento, è necessario rivedere il problema.

- Fare clic su Arresta. Il processo viene arrestato.L'applicazione correlata viene chiusa e tutti i dati non salvati andranno perduti.

Questa azione può essere visualizzata nelle schede Attività sia del singolo nodo che dell'intero problema. Per ulteriori informazioni, consultare Comprendere le azioni intraprese per mitigare un problema.

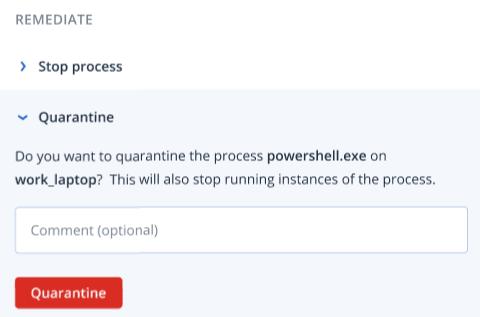

Per mettere in quarantena un processo sospetto

- Nella sequenza dell'attacco informatico, fare clic sul nodo del processo da mettere in quarantena.I processi critici di Windows non possono essere messi in quarantena e vengono disabilitati nella sequenza dell'attacco informatico.

- Nella barra laterale visualizzata, fare clic sulla scheda Azioni di risposta.

- Nella sezione Correggi, fare clic su Quarantena.

- [Facoltativo] Aggiungere un commento. Questo commento è visibile nella scheda Attività (per un singolo nodo o per l'intero problema) e può essere di aiuto per ricordare perché una determinata azione è stata intrapresa se, in un secondo momento, è necessario rivedere il problema.

- Fare clic su Quarantena. Il processo viene arrestato e messo in quarantena.Il processo viene aggiunto e gestito nella sezione della quarantena disponibile in Protezione anti-malware.

Questa azione può essere visualizzata nelle schede Attività sia del singolo nodo che dell'intero problema. Per ulteriori informazioni, consultare Comprendere le azioni intraprese per mitigare un problema.

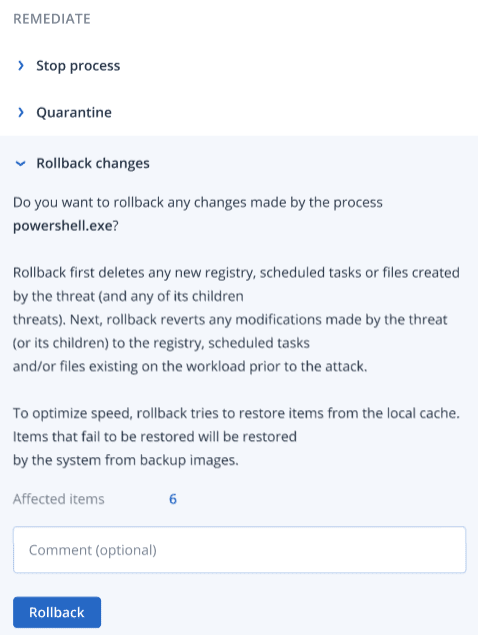

Per eseguire il rollback delle modifiche

- Nella sequenza dell'attacco informatico, fare clic sul nodo del processo per il quale eseguire il rollback delle modifiche.Questa azione è disponibile solo per i nodi di rilevamento (mostrati come nodi rossi o gialli).

- Nella barra laterale visualizzata, fare clic sulla scheda Azioni di risposta.

- Nella sezione Correggi, fare clic su Rollback modifiche.

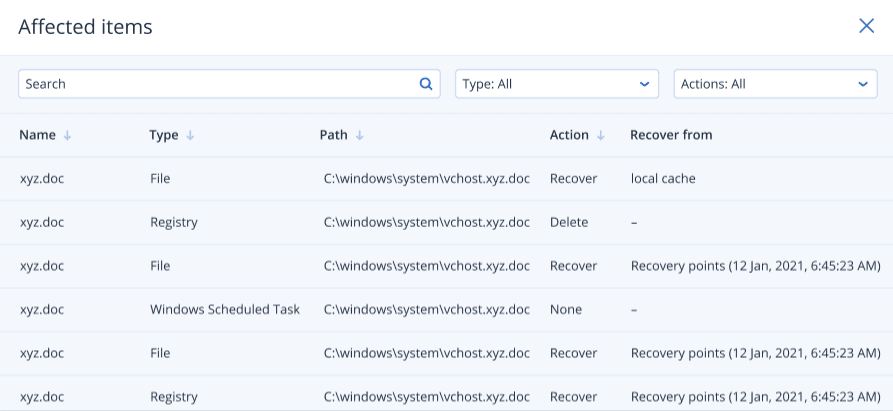

- Per visualizzare gli elementi interessati dal rollback delle modifiche, fare clic sul link Elementi interessati. La finestra di dialogo visualizzata mostra tutti gli elementi (file, Registro di sistema, attività pianificate) che verranno ripristinati dal rollback e con quale azione (Elimina, Ripristina oppure Nessuna). Inoltre, è possibile visualizzare se gli elementi ripristinati vengono recuperati dalla cache locale o dai punti di ripristino del backup.

- [Facoltativo] Aggiungere un commento. Questo commento è visibile nella scheda Attività (per un singolo nodo o per l'intero problema) e può essere di aiuto per ricordare perché una determinata azione è stata intrapresa se, in un secondo momento, è necessario rivedere il problema.

- Fare clic su Rollback. La funzionalità di rollback ripristina qualsiasi modifica al Registro di sistema, a file o attività pianificate apportata dal processo, applicando i passaggi seguenti:

- Viene eliminata qualsiasi nuova voce (Registro di sistema, attività pianificate o file) creata dalla minaccia e da qualsiasi minaccia figlio correlata.

- Viene ripristinata qualsiasi modifica apportata dalla minaccia (o dai suoi figli) al Registro di sistema, alle attività pianificate e/o a file esistenti nel workload prima dell'attacco.

- Il rollback tenta di recuperare gli elementi dalla cache locale. Gli elementi che non possono essere recuperati vengono automaticamente ripristinati da EDR da immagini di backup pulite.

L'azione di rollback può essere visualizzata nelle schede Attività sia del singolo nodo che dell'intero problema. Per ulteriori informazioni, consultare Comprendere le azioni intraprese per mitigare un problema.