Eseguire l'indagine sul problema

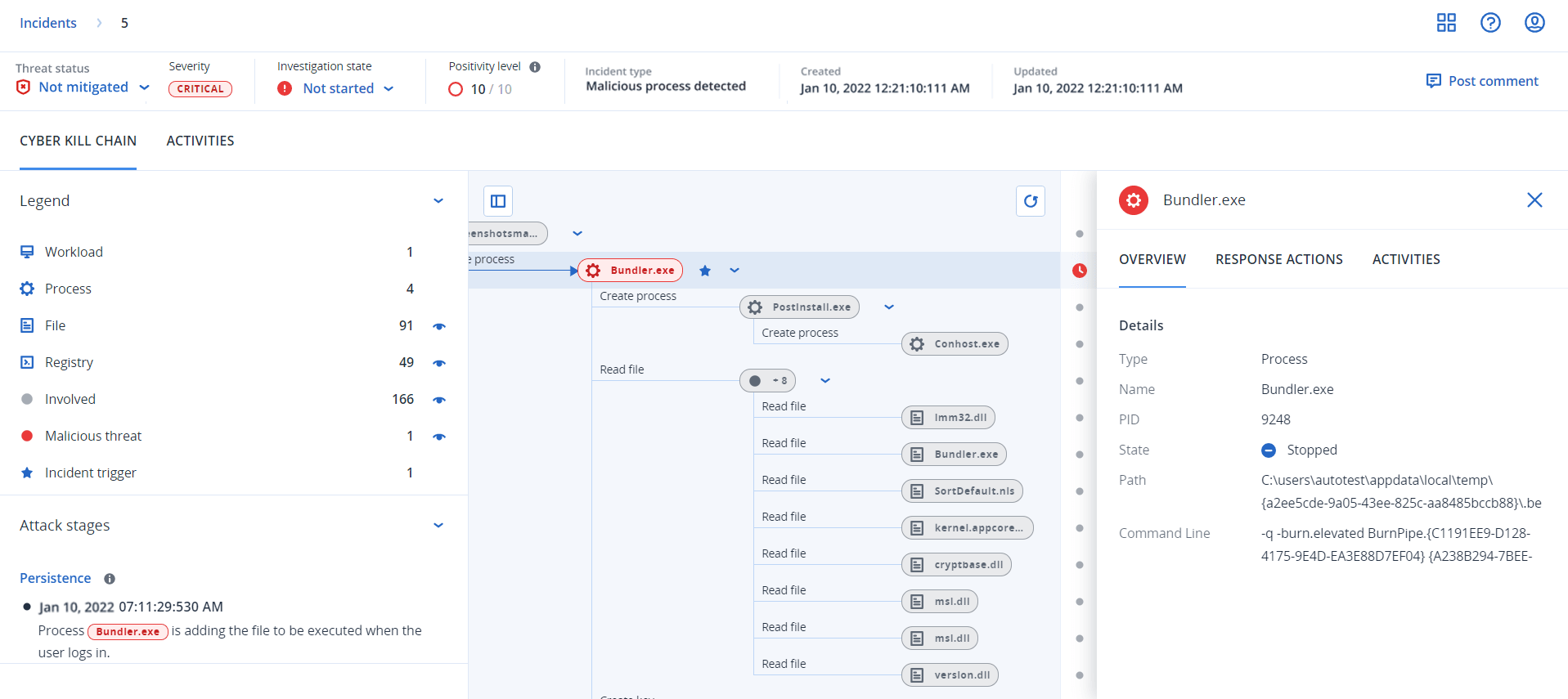

Endpoint Detection and Response (EDR) consente di eseguire un'indagine su un intero problema, incluse tutte le fasi e gli oggetti (processi, voci dei registri, attività pianificate e domini) su cui ha impatto un attacco. Questi oggetti sono rappresentati dai nodi di una sequenza di attacco che è facile da comprendere, come mostrato di seguito. La sequenza è utile per avere una chiara e rapida comprensione degli eventi e di quando si sono verificati.

Ogni singola fase di un attacco è visualizzata nella sequenza dell'attacco informatico, che offre un'interpretazione dettagliata delle ragioni e delle modalità con cui si è verificato un attacco. La sequenza di attacco si avvale di frasi e grafici di facile comprensione, che consentono di approfondire ogni passaggio dell'attacco, il che si traduce in una riduzione del tempo necessario a compiere indagini sul problema.

Dall'evoluzione dell'attacco associata al framework MITRE è possibile comprendere rapidamente l'ambito e l'impatto di un problema. Ciò consente di esaminare quanto avvenuto in ogni fase dell'attacco, incluso:

- Il punto di accesso iniziale

- In che modo l'attacco è stato sferrato

- Eventuale escalation dei privilegi

- Prevenzione delle tecniche di rilevamento

- Movimenti laterali su altri workload

- Furto delle credenziali

- Tentativi di esfiltrazione

È inoltre possibile fare clic su Copilot per avviare lo strumento di chat Copilot, che consente di inserire più richieste e ricevere azioni di risposta suggerite per il problema selezionato. Per ulteriori informazioni, consultare Come indagare sui problemi rilevati nella sequenza di attacco.