Come indagare sui problemi rilevati nella sequenza di attacco

È possibile indagare su ogni singola fase di un attacco nella sequenza dell'attacco informatico. Seguendo le frasi e i grafici di facile comprensione visualizzati nella sequenza di attacco, è possibile approfondire ogni passaggio dell'attacco, il che si traduce in una riduzione del tempo necessario a compiere indagini sul problema.

Per avviare un'indagine nella sequenza di attacco

- Nella console di Cyber Protect, passare a Protezione > Problemi.

-

Nell'elenco dei problemi visualizzato, fare clic su

nella colonna più a destra del problema per il quale avviare l'indagine. Viene visualizzata la sequenza dell'attacco informatico del problema selezionato.

nella colonna più a destra del problema per il quale avviare l'indagine. Viene visualizzata la sequenza dell'attacco informatico del problema selezionato.

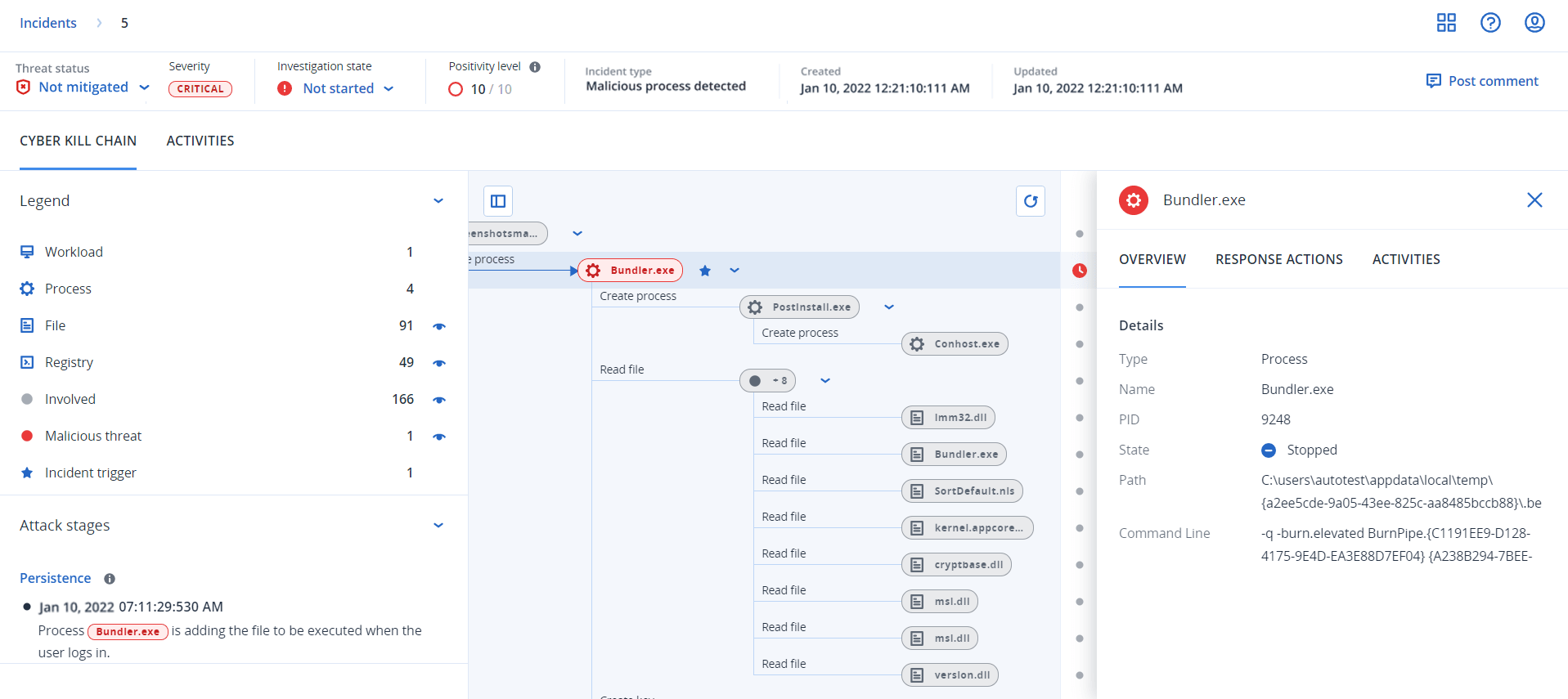

- Visualizza un riepilogo del problema nella relativa barra di stato, nella parte superiore della pagina. La barra di stato della minacce include le informazioni seguenti:

- Stato corrente della minaccia. Lo stato della minaccia viene definito automaticamente dal sistema. È necessario indagare al più presto possibile su qualsiasi problema con lo stato Non mitigato.Un problema viene impostato su Mitigato quando è stato completato correttamente il ripristino dal backup o quando tutti i rilevamenti sono stati corretti tramite un'azione di arresto di un processo, quarantena o rollback.

Un problema viene impostato su Non mitigato quando il ripristino dal backup non è stato completato correttamente o quando non è stato possibile correggere anche un solo rilevamento tramite un'azione di arresto di un processo, quarantena o rollback.

È possibile anche impostare manualmente lo stato della minaccia su Mitigato o Non mitigato. Quando si seleziona uno dei due stati, viene chiesto di inserire un commento. Tale commento viene salvato come parte dell'attività di indagine e potrà essere visualizzato nella scheda Attività. EDR può riportare lo stato della minaccia su Mitigato o su Non mitigato se vengono individuati nuovi rilevamenti relativi al problema o se le azioni di risposta eseguite vengono completate in modo corretto. - Gravità del problema: Critico, Alto o Medio. Per ulteriori informazioni, consultare Analisi riepilogativa dei problemi.

- Stato corrente dell'indagine. Uno degli stati tra Indagine in corso, Non avviata (stato predefinito), Falso positivo o Chiusa. È necessario modificare lo stato quando si avvia l'indagine sul problema, in modo che i colleghi siano a conoscenza delle eventuali modifiche apportate.

- Livello di positività. Indica la probabilità che un problema sia un autentico attacco dannoso; prevede un punteggio compreso tra 1 e 10. Per ulteriori informazioni, consultare Analisi riepilogativa dei problemi.

Tipo di problema: uno o più Ransomware rilevati, Malware rilevato, Processo sospetto rilevato, Processo dannoso rilevato, Rilevamento Microsoft Defender, URL sospetto bloccato e URL dannoso bloccato.

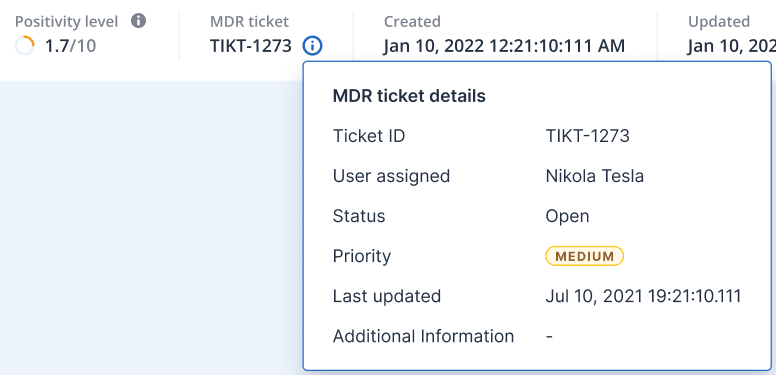

Se Microsoft Defender Antivirus è attivo per la protezione in tempo reale invece della Protezione in tempo reale di Acronis, vengono visualizzati solo i tipi di problema Rilevamento Microsoft Defender, URL sospetto bloccato e URL dannoso bloccato.Se la funzionalità Managed Detection and Response (MDR) è abilitata per il workload, viene visualizzata la colonna aggiuntiva Ticket MDR, nella quale sono visualizzate le informazioni sul ticket MDR creato per il problema e l'analista per l'analisi MDR assegnato al problema.

Data di creazione e aggiornamento del problema. Data e ora di rilevamento del problema, o ultimo aggiornamento con i nuovi rilevamenti registrati all'interno del problema.

- Stato corrente della minaccia. Lo stato della minaccia viene definito automaticamente dal sistema. È necessario indagare al più presto possibile su qualsiasi problema con lo stato Non mitigato.

- Fare clic sulla scheda Legenda per visualizzare i vari nodi che costituiscono il grafico della sequenza di attacco, quindi definire i nodi da visualizzare. Per ulteriori informazioni, consultare Comprendere e personalizzare la visualizzazione della sequenza dell'attacco informatico.

- Indagare e correggere il problema completando i passaggi seguenti. L'esempio riporta il flusso di lavoro tipico per l'indagine e la correzione di un problema, ma può variare in funzione dei diversi problemi e delle singole esigenze.

- Indagare su ogni fase dell'attacco nella scheda Fasi di attacco. Per ulteriori informazioni, consultare Indagare sulle fasi di attacco di un problema.

Fare clic su Correggi intero problema per applicare le azioni di correzione. Per ulteriori informazioni, consultare Correggere un intero problema. È anche possibile correggere i singoli nodi nella sequenza dell'attacco, come descritto in Azioni di risposta per singoli nodi della sequenza di attacco informatico.

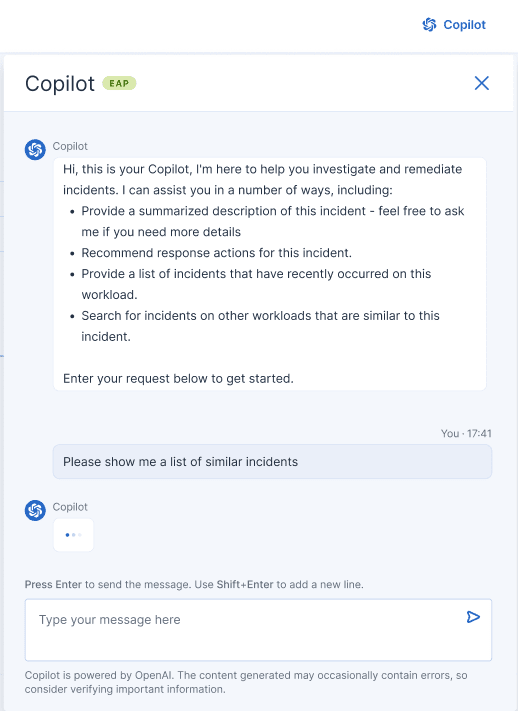

In alternativa, fare clic su Copilot per avviare lo strumento di chat assistito da AI Copilot. Copilot fornisce opzioni di risposta in base al problema rilevato e informazioni contestuali pertinenti al problema, ad esempio dettagli sul tipo di attacco. È possibile selezionare l'opzione di risposta più pertinente e quindi seguire le istruzioni visualizzate. Queste opzioni di risposta sono descritte in Azioni di risposta per singoli nodi della sequenza di attacco informatico.

Quando si utilizza Copilot esiste un limite mensile pari a 1.000 richieste per tenant partner. Al raggiungimento di questo limite viene visualizzato un messaggio di errore che informa che è stato superato il limite mensile.

Quando si utilizza Copilot esiste un limite mensile pari a 1.000 richieste per tenant partner. Al raggiungimento di questo limite viene visualizzato un messaggio di errore che informa che è stato superato il limite mensile.- Rivedere le azioni intraprese per mitigare il problema nella scheda Attività. Per ulteriori informazioni, consultare Comprendere le azioni intraprese per mitigare un problema.

Comprendere e personalizzare la visualizzazione della sequenza dell'attacco informatico

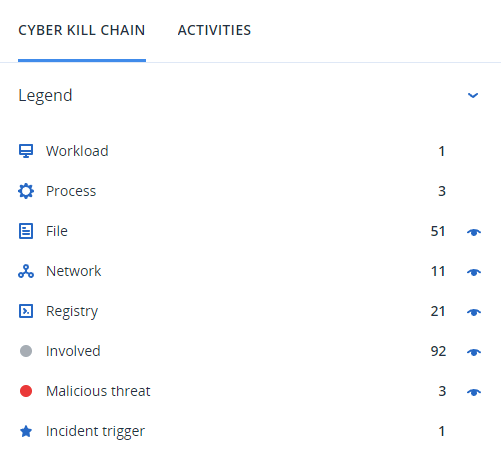

Per esaminare i nodi interessati dalla sequenza di attacco, accedere alla legenda. La legenda visualizza tutti i nodi coinvolti in un problema, consentendo di capire come siano stati interessati dall'azione dell'attaccante. È anche possibile definire i nodi da nascondere o da mostrare nella sequenza dell'attacco informatico.

Per accedere alla legenda

- Fare clic sull'icona a freccia alla destra della sezione Legenda.

La sezione si amplia come mostrato di seguito.

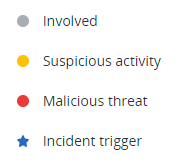

- Nella legenda sono utilizzati quattro colori principali, che consentono di comprendere rapidamente ciò che è accaduto in ogni nodo della sequenza di attacco, come mostrato di seguito. Questi nodi con classificazione basata su colori sono inclusi anche nelle fasi di attacco, come descritto in Indagare sulle fasi di attacco di un problema.

Per nascondere o visualizzare i nodi nella sequenza di attacco

- Nella sezione estesa della Legenda verificare che

sia visualizzata accanto ai nodi da mostrare nella sequenza dell'attacco informatico. Se l'icona visualizzata è

sia visualizzata accanto ai nodi da mostrare nella sequenza dell'attacco informatico. Se l'icona visualizzata è  , fare clic sull'icona affinché cambi in

, fare clic sull'icona affinché cambi in  .

. - Per nascondere un nodo nella sequenza di attacco, fare clic su

. L'icona diventa

. L'icona diventa  e il nodo non viene visualizzato nella sequenza di attacco.

e il nodo non viene visualizzato nella sequenza di attacco.