Indagare sulle fasi di attacco di un problema

Le fasi di attacco di un problema forniscono interpretazioni di facile comprensione di ogni evento di sicurezza.

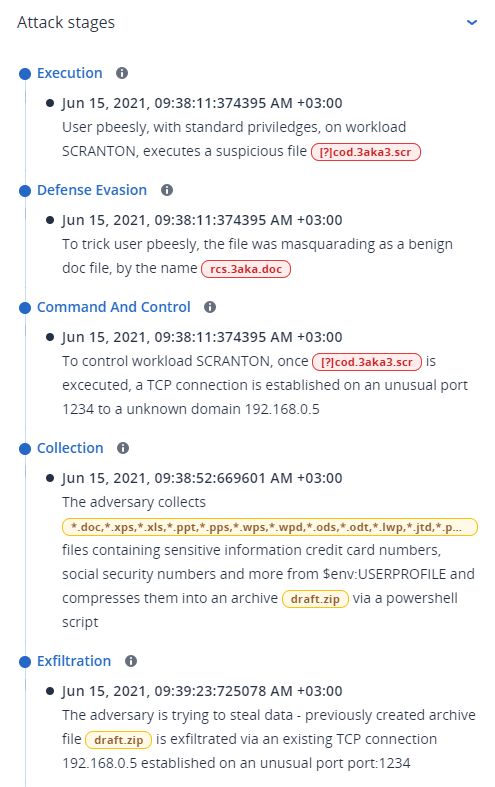

Ogni fase riepiloga esattamente ciò che è successo e quali sono gli oggetti presi di mira, definiti nodi nella sequenza di attacco. Se, ad esempio, un file scaricato si spaccia per qualcos'altro, la fase di attacco lo segnala e include il link al nodo pertinente nella sequenza di attacco, che potrà quindi essere ulteriormente esaminato, e alla relativa tecnica MITRE ATT&CK.

Ogni fase dell'attacco fornisce le informazioni necessarie per risolvere tre questioni cruciali:

- Qual era l'obiettivo dell'attaccante?

- In che modo l'attaccante ha ottenuto questo obiettivo?

- Quali nodi sono stati colpiti dall'attacco?

Un elemento di fondamentale importanza è che l'interpretazione fornita consente di ridurre il tempo dedicato all'indagine sul problema, perché non è più necessario esaminare ogni evento di sicurezza partendo da una sequenza temporale o da un nodo grafico per poi comprendere l'attacco.

Le fasi di attacco includono anche informazioni sui file compromessi che contengono informazioni sensibili, come numero di carte di credito e codici della previdenza sociale, come mostra la fase Raccolta dell'esempio seguente.

Per ulteriori informazioni, consultare Quali informazioni sono incluse in una fase di attacco?.

Come orientarsi nelle fasi di attacco

Le fasi di attacco sono elencate in ordine cronologico. Scorrere per visualizzare l'elenco completo delle fasi di attacco del problema.

Per indagare ulteriormente su una fase di attacco specifica, fare clic su qualsiasi punto della fase nella rappresentazione grafica della sequenza di attacco e individuare il nodo che interessa. Per ulteriori informazioni su come orientarsi nel grafico della sequenza di attacco e nei nodi specifici, consultare Indagare su singoli nodi nella sequenza di attacco.